As tags fornecem uma maneira de permitir ou negar políticas condicionalmente se um recurso tiver uma tag específica. Você pode usar tags e aplicação condicional de políticas da organização para fornecer controle centralizado dos recursos em sua hierarquia.

Antes de começar

Para mais informações sobre o que são tags e como elas funcionam, consulte a Visão geral das tags.

Para ver instruções detalhadas sobre como usar tags, consulte Como criar e gerenciar tags.

Como definir uma Política da Organização com tags

Para usar tags para determinar onde uma política da organização precisa entrar em vigor, especifique uma condição no arquivo YAML da política da organização. É possível definir a condição para corresponder a um determinado par de chave-valor de tag, exigindo que um determinado valor de tag seja definido para que a política da organização seja aplicada.

A maioria das políticas da organização é avaliada e aplicada criados ou atualizados. Não é possível anexar uma tag a um recurso antes então as políticas condicionais da organização não podem avaliar tags em uma recurso à medida que ele é criado, somente em tags que são herdadas do pai do Google Cloud.

As tags são avaliadas de acordo com os recursos da organização, da pasta e do projeto. Mais frequentes os recursos abaixo dos projetos na hierarquia de recursos não são avaliados política da organização, com algumas exceções, como o Cloud Run serviços. Para informações sobre restrições específicas de políticas da organização, consulte Restrições da política da organização.

Exemplo de política de lista

No exemplo a seguir, demonstramos como definir um arquivo de política da organização que

aplica a restrição gcp.resourceLocations. Essa política da organização usa valores condicionais e não condicionais, definidos no mesmo arquivo de política.

Console

Para definir a política da organização usando , faça o seguinte:

No console do Google Cloud, acesse a página Políticas da organização.

No seletor de projeto, escolha o projeto para o qual você quer definir o política da organização.

Na página Políticas da organização, selecione uma restrição na lista. A página Detalhes da política dessa restrição é exibida.

Para atualizar a política da organização para este recurso, clique em Gerenciar política.

Na página Editar política, selecione Substituir a política do editor principal.

Em Política de aplicação, selecione uma opção para aplicação:

Para mesclar e avaliar as políticas da organização juntas, selecione Mesclar com pai. Para saber mais informações sobre herança e hierarquia de recursos, consulte Noções básicas sobre avaliação de hierarquia.

Para modificar políticas herdadas de um recurso pai, selecione Substituir.

Clique em Adicionar regra.

Em Valores da política, selecione se esta política da organização precisa permitir ou negar valores ou especificar um conjunto personalizado de valores.

- Os valores específicos aceitos pela política dependem do serviço a que a política se aplica. Para ver uma lista de restrições e os valores aceitos, consulte Restrições da política da organização.

Para tornar a política da organização condicional em uma tag, clique em Adicionar condição.

No campo Título, insira um nome para a condição.

No campo Descrição, defina uma descrição para a condição. A descrição oferece contexto sobre as tags necessárias e como elas afetam os recursos.

Você pode usar o Criador de condições para criar uma condição que exija uma tag específica para que a restrição entre em vigor.

Na caixa Tipo de condição, selecione Tag.

Selecione o Operador para sua condição. Para corresponder a uma tag inteira, use o operador matches. Para combinar uma chave de tag e um valor de tag, use o operador match ID.

Se você selecionou o operador corresponde, insira o nome do namespace de valor da tag. Se você selecionou o operador corresponde ao código, insira os códigos da chave e do valor.

Para criar várias condições, clique em Adicionar. Se você adicionar outra condição, poderá definir a lógica condicional para exigir todas elas alternando E. É possível configurar a lógica condicional para exigir que apenas uma das condições seja verdadeira, alternando Or.

É possível excluir uma expressão clicando no X grande à direita dos campos de condição.

Quando terminar de editar as condições, clique em Salvar.

Na figura a seguir, mostramos um exemplo de configuração de uma política da organização que inclui condições.

O Editor de condições pode ser usado para criar uma expressão condicional de maneira programática. Também será exibida uma renderização programática do conjunto atual de condições.

- É possível usar o Editor de condições para aplicar o operador lógico

!. Por exemplo, a consulta!resource.matchTag('ORGANIZATION_ID/location', 'us-west1')aplicará a restrição da política da organização a qualquer recurso que não tenha a tagus-west1.

- É possível usar o Editor de condições para aplicar o operador lógico

Para aplicar a política, clique em Definir política.

gcloud

Para definir a política da organização, crie um arquivo YAML para armazenar a organização política:

name: RESOURCE_TYPE/RESOURCE_ID/policies/gcp.resourceLocations

spec:

rules:

# As there is no condition specified, this allowedValue is enforced unconditionally.

- values:

allowedValues:

- us-east1-locations

# This condition applies to the values block.

- condition:

expression: "resource.matchTag('ORGANIZATION_ID/location', 'us-west1')"

values:

allowedValues:

- us-west1-locations

Execute o comando set-policy:

gcloud org-policies set-policy POLICY_PATH

Substitua:

POLICY_PATH: o caminho completo para sua organização arquivo YAML de políticaRESOURCE_TYPE:organizations,foldersouprojectsRESOURCE_ID: ID da organização, ID da pasta, ID ou número do projeto, dependendo do tipo de recurso especificado emRESOURCE_TYPEORGANIZATION_ID: a organização mãe da chave de tag

Para esta política da organização, o recurso e todos os recursos filhos dele

terão a restrição gcp.resourceLocations aplicada, com

Somente allowedValues de us-east1-locations. Qualquer um desses recursos com a tag

location: us-west1 terá a restrição gcp.resourceLocations

aplicada a ela, com allowedValues de us-east1-locations e

us-west1-locations.

Dessa forma, conjuntos de valores condicionais e não condicionais podem ser aplicados a uma restrição em uma única Política da Organização.

Exemplo de política booleana

No exemplo a seguir, demonstramos como definir um arquivo de política da organização que

aplica a restrição compute.disableSerialPortAccess. Essa política da organização especifica que todas as portas seriais podem ser acessadas pelos recursos, mas usa uma condição para restringir apenas o acesso à porta serial para recursos que tenham a tag correspondente.

Console

Para definir a política da organização usando , faça o seguinte:

No console do Google Cloud, acesse a página Políticas da organização.

No seletor de projeto, escolha o projeto para o qual você quer para definir a política da organização.

Selecione uma restrição na lista da página Políticas da organização. A página Detalhes da política dessa restrição será exibida.

Para atualizar a política da organização para este recurso, clique em Gerenciar política.

Na página Editar política, selecione Substituir a política do editor principal.

Clique em Adicionar regra.

Em Aplicação, selecione se a aplicação dessa política da organização precisa ser ativada ou desativada.

Para tornar a política da organização condicional em uma tag, clique em Adicionar condição. Se você adicionar uma regra condicional a uma política da organização, adicione apenas uma regra incondicional ou a Não é possível salvar a política.

No campo Título, insira um nome para a condição.

No campo Descrição, defina uma descrição para a condição. A descrição oferece contexto sobre as tags necessárias e como elas afetam os recursos.

Você pode usar o Criador de condições para criar uma condição que exija uma tag específica para que a restrição entre em vigor.

Na caixa Tipo de condição, selecione Tag.

Selecione o Operador para sua condição. Para corresponder a uma tag inteira, use o operador matches. Para combinar uma chave de tag e um valor de tag, use o operador match ID.

Se você selecionou o operador corresponde, insira o nome do namespace de valor da tag. Se você selecionou o operador corresponde ao código, insira os códigos da chave e do valor.

Para criar várias condições, clique em Adicionar. Se você adicionar outra condição, poderá definir a lógica condicional para exigir todas elas alternando E. É possível configurar a lógica condicional para exigir que apenas uma das condições seja verdadeira, alternando Or.

É possível excluir uma expressão clicando no X grande à direita dos campos de condição.

Quando terminar de editar as condições, clique em Salvar.

Uma política da organização com uma condição aplicada precisa ter apenas uma regra incondicional. Clique em Adicionar regra e defina se a aplicação dessa política da organização deve ser ativada ou desativada por padrão.

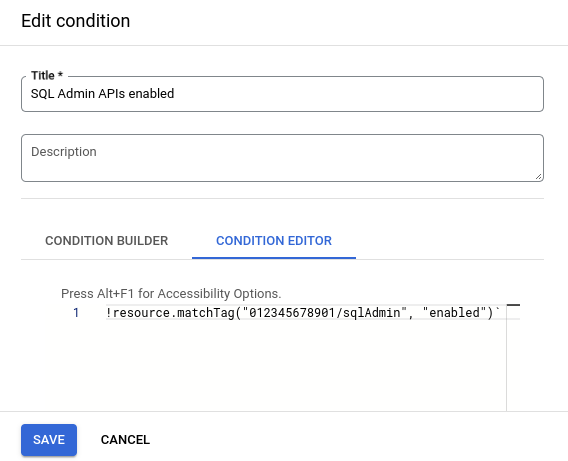

Na figura a seguir, mostramos um exemplo de configuração de uma política da organização que inclui condições.

O Editor de condições pode ser usado para criar uma expressão condicional de maneira programática. Também será exibida uma renderização programática do conjunto atual de condições.

- É possível usar o Editor de condições para aplicar o operador lógico

!. Por exemplo, a consulta!resource.matchTag('ORGANIZATION_ID/location', 'us-west1')aplicará a restrição da política da organização a qualquer recurso que não tenha a tagus-west1.

- É possível usar o Editor de condições para aplicar o operador lógico

Para finalizar e aplicar a política da organização, clique em Salvar.

gcloud

Para definir a política da organização, crie um arquivo YAML para armazenar a organização política:

name: RESOURCE_TYPE/RESOURCE_ID/policies/gcp.disableSerialPortAccess

spec:

rules:

- condition:

expression: "resource.matchTag(\"ORGANIZATION_ID/disableSerialAccess\", \"yes\")"

enforce: true

- enforce: false

Execute o comando set-policy:

gcloud org-policies set-policy POLICY_PATH

Substitua:

POLICY_PATH: o caminho completo para sua organização arquivo YAML de políticaRESOURCE_TYPE:organizations,foldersouprojectsRESOURCE_ID: ID da organização, ID da pasta, ID ou número do projetoORGANIZATION_ID: a organização mãe da chave de tag

Para esta política da organização, o recurso e todos os respectivos recursos filhos

terão a restrição gcp.disableSerialPortAccess aplicada.

Todos os recursos com a tag disableSerialAccess: yes serão negados pela

política da organização. Os recursos que não tiverem a tag disableSerialAccess: yes não terão a restrição aplicada.

Adicionar restrições condicionalmente à política da organização

Você pode usar tags para adicionar restrições de política da organização condicionalmente a recursos com base nas tags anexadas. É possível adicionar várias condições na mesma política da organização, o que oferece um controle refinado dos recursos a que você quer aplicar a política da organização.

Common Expression Language, ou CEL, é a linguagem de expressão usada para

especificar expressões condicionais. Uma expressão condicional consiste em uma ou mais instruções unidas por operadores lógicos (&&, || ou !). Para

saber mais, consulte a

especificação da CEL e a respectiva definição de

linguagem.

Considere uma política da organização para restringir os locais em que os recursos podem ser criados com base nas tags aplicadas a eles. Para fazer isso,

crie uma política da organização que aplique a restrição gcp.resourceLocations

e use condições para restringir a aplicação apenas a determinados recursos.

Comece criando um arquivo temporário, /tmp/policy.yaml, para conter a

política da organização:

name: organizations/ORGANIZATION_ID/policies/gcp.resourceLocations

spec:

rules:

- condition:

expression: "resource.matchTag('ORGANIZATION_ID/location', 'us-east')"

values:

allowedValues:

- in:us-east1-locations

- condition:

expression: "resource.matchTag('ORGANIZATION_ID/location', 'us-west')"

values:

allowedValues:

- in:us-west1-locations

- values:

deniedValues:

- in:asia-south1-locations

Substitua ORGANIZATION_ID pela organização pai de

a chave de tag.

Neste exemplo, qualquer recurso que tenha a tag location: us-east anexada

vai ser restrito a locais no grupo de valores us-east1-locations. Qualquer recurso que tenha a tag location: us-west anexada será restrito a locais dentro do grupo de valores us-west1-locations. Todos os recursos da

organização serão bloqueados nos locais dentro do grupo

de valores asia-south1-locations.

Em seguida, defina a política usando o comando set-policy:

gcloud org-policies set-policy /tmp/policy.yaml

Como restringir recursos sem tag

É possível usar tags e políticas condicionais da organização para restringir quaisquer recursos que não usam determinada tag. Se você definir uma política da organização um recurso que restringe serviços e o torna condicional com a presença de um , nenhum recurso filho descendente desse recurso pode ser usado, foram marcados. Dessa forma, os recursos devem ser configurados de acordo com seu um plano de governança para que eles possam ser usados.

Para restringir recursos de projetos, pastas ou organizações sem tag, use o

Operador lógico ! em uma consulta condicional ao criar sua organização

política.

Por exemplo, para permitir o uso de sqladmin.googleapis.com apenas em projetos.

que tenham a tag sqladmin=enabled, crie uma política da organização que

nega sqladmin.googleapis.com em projetos que não têm a tag

sqladmin=enabled.

Criar uma tag que identifica se os recursos tiveram a governança adequada aplicada. Por exemplo, é possível criar uma tag com a chave

sqlAdmine aenabled, para designar que este recurso deve permitir o uso de a API Cloud SQL Admin. Exemplo:

Clique no nome da tag recém-criada. Você precisa do nome com namespace listada em Caminho da chave da tag, nas próximas etapas para criar uma condição.

Criar uma política da organização Restringir o uso do serviço de recursos no nível do recurso da sua organização para negar acesso à API Cloud SQL Admin. Exemplo:

Adicione uma condição à política da organização acima, especificando que a política é aplicado se a tag de governança não estiver presente. O operador lógico NOT não é compatível com o criador de condições. Portanto, essa condição deve ser criada no editor de condições. Exemplo:

!resource.matchTag("012345678901/sqlAdmin", "enabled")

Agora, a tag sqlAdmin=enabled precisa ser anexada ou herdada por um projeto.

antes que os desenvolvedores possam usar a API Cloud SQL Admin com esse projeto.

Herança da Política da Organização

As restrições da lista da Política da Organização ativadas usando tags irão se mesclar com a Política da Organização, de acordo com as regras normais da de herança. Essas regras condicionais serão aplicadas apenas se a condição for verdadeira.

As restrições booleanas da Política da Organização ativadas usando tags substituirão a Política da Organização. Além disso, como as políticas booleanas podem ter apenas dois estados, verdadeiro ou falso, todas as instruções condicionais precisam ser o oposto da declaração sem condição, impedindo que várias tags entrem em conflito.

Por exemplo, considere uma Política da Organização que imponha a

restrição disableSerialPortAccess. O valor incondicional,

usado se nenhuma condição o substituir, é verdadeiro. Portanto, qualquer outra declaração

condicional dessa política precisa ser configurada como falsa para não entrar em conflito.

A seguir

Para obter mais informações sobre como usar tags, leia a página Criando e gerenciando tags.

Para mais informações sobre como criar e gerenciar restrições da política da organização, consulte Como usar restrições.