En este documento, se proporciona información para controlar casos especiales durante la migración de proyectos. Cuando migres un proyecto, asegúrate de tener los permisos de IAM necesarios otorgados en el proyecto, su recurso principal y el recurso de destino.

Migra proyectos que no están asociados a un recurso de organización

Puedes migrar un proyecto que no esté asociado con un recurso de organización a un recurso de organización. Sin embargo, no puedes volver a cambiarlo a Sin organización con este proceso. Si tienes un proyecto asociado a tu recurso de organización y quieres revertirlo a Sin organización, comunícate con tu representante de asistencia para obtener ayuda.

Debes tener asignado el rol roles/resourcemanager.projectCreator en el recurso de organización de destino.

Si no tienes el permiso resourcemanager.organizations.get en el recurso de organización principal del proyecto, es probable que tus proyectos no se reflejen como se espera en la organización real en la consola deGoogle Cloud . Esto puede hacer que parezca que el proyecto no está asociado con ningún recurso de la organización. Para obtener más información, consulta Cómo restringir la visibilidad del proyecto para los usuarios.

Para determinar si el proyecto está asociado a un recurso de organización, haz lo siguiente:

gcloud

Ejecuta el siguiente comando:

gcloud projects describe PROJECT_ID

Reemplaza PROJECT_ID por el ID del proyecto que deseas migrar.

Si el recurso parent no se muestra en el resultado, se confirma que el proyecto no está asociado a un recurso de organización.

Si el recurso principal (carpeta o recurso de organización) se muestra en el resultado, se confirma que el proyecto está asociado con un recurso de organización.

El proceso de migración de un proyecto no asociado a un recurso de organización es similar al proceso de migración de un proyecto entre recursos de organización, pero no requiere todos los pasos incluidos en el plan de migración. Para migrar un proyecto a un recurso de organización, sigue estos pasos:

Verifica el impacto en este proyecto de las políticas que heredará.

Si lo deseas, crea una carpeta de importación dedicada en el recurso de organización de destino.

Asigna permisos de Identity and Access Management para el proyecto y el recurso superior de destino, como se detalla en Asigna permisos.

Determina si necesitas cambiar la cuenta de facturación.

Luego, puedes realizar la migración.

Console

Para migrar un proyecto a un recurso de organización, haz lo siguiente:

Abre la página IAM y administración > Configuración en la consola de Google Cloud .

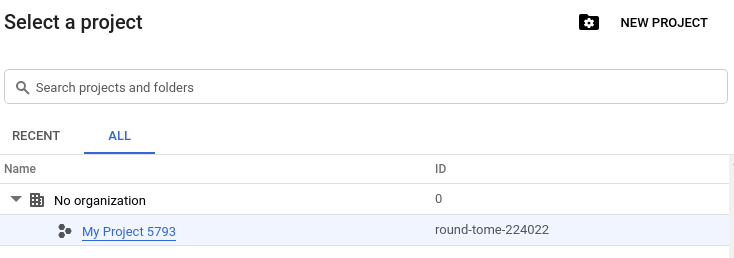

Selecciona el Selector de proyectos en la parte superior de la página.

En el Selector de organización, selecciona Sin organización. Si no estás asociado a ningún recurso de organización, el Selector de organización no aparecerá y podrás omitir este paso.

Selecciona el proyecto que deseas migrar.

Haz clic en Migrar en la parte superior de la página.

En la lista desplegable Organización, selecciona el recurso de organización al que deseas migrar tu proyecto.

gcloud

Para migrar un proyecto a un recurso de organización, ejecuta el siguiente comando:

gcloud beta projects move PROJECT_ID \

--organization ORGANIZATION_ID

Aquí:

- PROJECT_ID es el ID del proyecto que deseas migrar al recurso de organización.

- ORGANIZATION_ID es el ID del recurso de organización al que deseas migrar el proyecto.

API

Con la API de Resource Manager, puedes migrar un proyecto al recurso de la organización si configuras su campo parent con el ID del recurso de la organización.

Para migrar un proyecto al recurso de la organización, haz lo siguiente:

- Obtén el objeto

projectcon el métodoprojects.get(). - Configura su campo

parentcon el ID del recurso de organización. - Actualiza el objeto

projectcon el métodoprojects.update().

No se puede modificar el campo parent luego de configurarlo.

El siguiente fragmento de código demuestra los siguientes pasos:

project = crm.projects().get(projectId=flags.projectId).execute()

project['parent'] = {

'type': 'organization',

'id': flags.organizationId

}

Si el Acceso al SO está habilitado en tu proyecto de origen, debes asignar el rol roles/compute.osLoginExternalUser a los principales que tengan acceso a ese proyecto.

VPC compartida

Los proyectos de VPC compartida se pueden migrar si se cumplen ciertas condiciones. Primero, un usuario con el rol roles/orgpolicy.policyAdmin en el recurso de la organización de origen debe establecer una política de organización que contenga la restricción constraints/resourcemanager.allowEnabledServicesForExport en el elemento superior del proyecto que se exportará. Esta restricción debe incluir SHARED_VPC como un allowed_value.

No es necesario inhabilitar la VPC compartida antes de la migración. Sin embargo, primero se debe migrar el proyecto host de la VPC compartida y, luego, todos sus proyectos de servicio. Te recomendamos que hagas coincidir las reglas de firewall entre los recursos de la organización en las ubicaciones de origen y destino, lo que debería minimizar los posibles problemas y evitar cualquier tiempo de inactividad para los proyectos y la red durante la migración. No ofrecemos garantías sobre el estado de tu red si dejas algunos proyectos de servicio en el recurso de organización de origen de forma indefinida mientras migras otros.

Si migras el proyecto host, puedes volver a moverlo al recurso de organización de origen. No hay una fecha límite exacta sobre cuánto tiempo pueden estar el proyecto host y los proyectos de servicio en diferentes organizaciones. Sin embargo, cuando comiences a migrar los proyectos de servicio, deberás migrarlos todos antes de poder migrar el proyecto host nuevamente.

Roles personalizados de Identity and Access Management

Las funciones personalizadas de Identity and Access Management se pueden crear a nivel del recurso de organización para proporcionar un control detallado del acceso a los recursos, pero solo son válidas en el recurso de organización en el que se crean. Si intentas migrar un proyecto que contiene una vinculación de política de permisos de un usuario a un rol personalizado de IAM a nivel de la organización, la migración fallará con un error de condición previa fallida, que explica que el rol en cuestión no existe en el recurso de organización de destino.

Para enumerar todos los roles personalizados de IAM a nivel de tu recurso de organización, ejecuta el siguiente comando de Google Cloud CLI:

gcloud iam roles list --organization ORGANIZATION_ID

Aquí, ORGANIZATION_ID es el ID del recurso de la organización para el que deseas enumerar los roles. Para obtener información sobre cómo encontrar el ID del recurso de tu organización, consulta Cómo crear y administrar recursos de la organización.

Para obtener información sobre un rol personalizado de Identity and Access Management en el recurso de tu organización, ejecuta el siguiente comando de Google Cloud CLI:

gcloud iam roles describe --organization ORGANIZATION_ID \

ROLE_ID

Aquí:

ORGANIZATION_IDes el ID del recurso de organización de la organización principal del recurso de rol.ROLE_IDes el nombre del rol que deseas describir.

Para solucionar el error de condición previa fallida, debes crear funciones personalizadas equivalentes a nivel del proyecto para cada una de las funciones personalizadas a nivel de la organización que hereda el proyecto. Luego, quita las vinculaciones de roles de IAM que hacen referencia a los roles personalizados a nivel de la organización.

Una vez que se migre el proyecto, puedes actualizar las políticas de permisos para usar los roles personalizados a nivel de la organización en el recurso de la organización de destino.

Para obtener información sobre las funciones personalizadas, consulta Crea y administra funciones personalizadas.

Bloqueo del bucket

El bloqueo de bucket de Cloud Storage te permite configurar una política de retención de datos en un bucket de Cloud Storage que regula por cuánto tiempo se deben retener los objetos en el bucket. El bloqueo de bucket está protegido con una retención para evitar que se borre el proyecto de forma accidental.

La política de retención y la retención se conservan con el proyecto durante una migración, pero debes tener en cuenta si migras un proyecto con un bloqueo de bucket aplicado y evitas los movimientos accidentales.

Perímetros de seguridad de los Controles del servicio de VPC

Los Controles del servicio de VPC permiten que los usuarios configuren un perímetro de seguridad basado en el proyecto alrededor de sus servicios deGoogle Cloud para mitigar los riesgos de robo de datos. No puedes migrar un proyecto protegido por un perímetro de seguridad de los Controles del servicio de VPC.

Para quitar un proyecto de un perímetro de seguridad, consulta Administra perímetros de servicio. Es posible que no se bloquee la migración de proyectos en perímetros de Controles del servicio de VPC entre recursos de la organización. Este lineamiento se aplica hasta un día después de que se crea o actualiza un perímetro. Es posible que debas esperar varias horas para poder migrar un proyecto después de que se haya quitado del perímetro de servicio.

Interconexión dedicada

Recomendamos migrar juntos los proyectos con objetos de interconexión dedicada y los proyectos con adjuntos de VLAN. Los proyectos con objetos de interconexión dedicada o adjuntos de VLAN conectados a estos objetos seguirán funcionando después de la migración entre recursos de organización. La única restricción es que no podrás crear adjuntos de VLAN nuevos entre la división de recursos de la organización.

Es posible que los cambios de configuración realizados en un proyecto de un recurso de organización que tenga un objeto de interconexión dedicada adjunto o un adjunto de VLAN a este objeto no se propaguen al otro recurso de organización. Si es posible, te recomendamos que no dejes esos proyectos divididos entre los recursos de la organización durante mucho tiempo.

Interconexión de socio

No se necesitan consideraciones especiales cuando se migran proyectos con Interconexión de socio.

Cuentas de servicio entre proyectos

En el contexto de la migración de la cuenta de servicio entre proyectos, se aplican los siguientes casos:

- Si migras un proyecto que tiene una cuenta de servicio entre proyectos adjunta, esa cuenta de servicio seguirá funcionando en el recurso de organización de destino. Ese proyecto seguirá funcionando con la cuenta de servicio adjunta, incluso si hay una política de la organización que restringe el dominio de ese proyecto.

- Si migras un proyecto que posee una cuenta de servicio entre proyectos conectada a otro proyecto en el recurso de organización de origen, esa cuenta de servicio seguirá funcionando en el recurso de organización de destino. Sin embargo, no podrás usar esa cuenta de servicio en ningún recurso al que se le aplique una política de la organización de restricción de dominio que lo restrinja al dominio del recurso de la organización de origen.

Por ejemplo, supón que tienes project-A en organizations/12345678901. Este proyecto tiene serviceAccount-1 adjunto, que se configura como una cuenta de servicio entre proyectos. project-B y project-C, también en organizations/12345678901, también usan serviceAccount-1.

Aplicaste una política de la organización con la restricción de dominio a project-C, lo que solo le permite acceder al dominio de organizations/12345678901..

Si agregas serviceAccount-1 a la vinculación de IAM para project-C y, luego, migras project-A a organizations/45678901234, la cuenta de servicio funcionará.

Si migras project-A a organizations/45678901234 y, luego, intentas agregar serviceAccount-1 a la vinculación de IAM para project-C, la vinculación fallará porque incumple la restricción de dominio.

Casos de asistencia

Si migras un proyecto que tiene un caso de asistencia abierto, debes comunicarte con el contacto de Atención al cliente de Google para informarle que la migración se produjo. Cualquier proyecto que tenga un caso de asistencia abierto con Google no podrá ver esos casos hasta que la Atención al cliente de Google actualice los metadatos del caso para que se orienten al nuevo recurso de la organización.

Pantalla de consentimiento de OAuth

Si tu proyecto está configurado para usar una pantalla de consentimiento de OAuth interna y lo migras a otro recurso de organización, solo los miembros del recurso de organización de destino podrán autorizar solicitudes. Este comportamiento puede tardar hasta 24 horas en aplicarse. Hasta entonces, los miembros del recurso de organización fuente pueden autorizar solicitudes.

En los siguientes pasos, se explica cómo garantizar que los miembros del recurso de tu organización de origen no pierdan el acceso durante la migración. Considera crear usuarios nuevos en el recurso de organización de destino para los miembros del recurso de organización, de modo que no necesites cambiar la configuración de la pantalla de consentimiento de OAuth.

Para evitar la pérdida de acceso de los miembros del recurso de organización de origen, haz lo siguiente:

Actualiza la pantalla de consentimiento de OAuth para que sea externa en lugar de interna.

Las apps marcadas como internas y que usan datos sensibles no necesitan solicitar la verificación de la app. Si la app usa datos sensibles, cuando la pantalla de consentimiento se actualice a externa, los usuarios del recurso de la organización de origen verán una pantalla de la app sin verificar antes de la pantalla de autorización. Para evitar esto, solicita la verificación de la app para usar permisos sensibles o restringidos.

Acceso a SO

Si el Acceso al SO está habilitado en tu proyecto de origen, debes asignar el rol roles/compute.osLoginExternalUser a los principales que tengan acceso a ese proyecto. Esto garantiza que estas principales no pierdan el acceso en el recurso de la organización de destino.

Reservas compartidas de instancias de máquina virtual (VM)

En una reserva compartida, el proyecto que creó la reserva (proyecto de propietario) o cualquier proyecto con el que se comparte la reserva (proyecto de consumidor) pueden consumir la reserva creando instancias de VM. Solo puedes compartir una reserva con proyectos que pertenezcan a la misma organización que el proyecto propietario.

Cuando migras un proyecto propietario o de consumidor a otra organización, sucede lo siguiente:

- Si migras el proyecto propietario a otra organización, Compute Engine borrará cualquier reserva creada por el proyecto propietario. Las instancias de VM en ejecución no se ven afectadas.

- Si migras un proyecto de consumidor a otra organización, el proyecto de consumidor dejará de consumir recursos de cualquier reserva compartida en la organización anterior.

Para obtener más información, consulta Cómo funcionan las reservas compartidas.

Conecta cuentas de servicio a recursos

En la mayoría de los servicios de Google Cloud , los usuarios necesitan el permiso iam.serviceAccounts.actAs en una cuenta de servicio para conectarla a un recurso.

Sin embargo, en el pasado, para facilitar la incorporación, algunos servicios permitían a los usuarios conectar cuentas de servicio a los recursos incluso si estos no tenían permiso para actuar en nombre de las cuentas de servicio. Esto se documenta en Solicita permiso para conectar cuentas de servicio a los recursos.

Si el recurso de organización de origen de un cliente tiene el comportamiento heredado (es posible adjuntar cuentas de servicio sin la concesión normal de roles) y el recurso de organización de destino no lo tiene, otorga el rol de usuario de cuenta de servicio (roles/iam.serviceAccountUser) a los usuarios que adjunten estas cuentas de servicio a los recursos. Para obtener información sobre los permisos que necesitas para conectar cuentas de servicio a recursos, consulta Roles para la autenticación de la cuenta de servicio.

Para saber si tu recurso de organización tiene el comportamiento heredado, haz lo siguiente:

En la consola de Google Cloud , ve a la página Políticas de la organización.

En el selector de proyectos en la parte superior de la página, elige el recurso de organización cuyo estado heredado deseas verificar.

En el cuadro de filtro que se encuentra en la parte superior de la lista de políticas de la organización, ingresa

constraints/appengine.enforceServiceAccountActAsCheck.Si la política de la organización

appengine.enforceServiceAccountActAsCheckaparece en la lista, el recurso de organización tiene el comportamiento heredado.Repite los pasos 3 y 4 para cada una de las siguientes restricciones de políticas de la organización:

appengine.enforceServiceAccountActAsCheckdataflow.enforceComputeDefaultServiceAccountCheckdataproc.enforceComputeDefaultServiceAccountCheckcomposer.enforceServiceAccountActAsCheck

Si aparece alguna de estas restricciones de la política de la organización, tu recurso de organización usa el comportamiento heredado.

Si el recurso de organización de origen tiene el comportamiento heredado y el de destino no, otorga los roles como se mencionó anteriormente. Si los recursos de la organización de origen y destino tienen el comportamiento heredado, no se requiere ninguna acción, pero considera aplicar la política para evitar la suplantación no intencional.

Migración de proyectos con uso compartido de BigQuery

Si migras el proyecto que usa BigQuery sharing (anteriormente Analytics Hub) a un recurso de organización diferente, es posible que se produzca algún error. Para resolver cualquier error, comunícate con el equipo de asistencia.

Si el recurso de intercambio de datos de la organización anterior no se ve en la página del administrador de uso compartido de la organización nueva, usa la API de Analytics Hub para actualizar el intercambio de datos en la organización nueva.

Usa el método projects.locations.dataExchanges.patch.

PATCH https://analyticshub.googleapis.com/v1/projects/PROJECT_ID/locations/LOCATION/dataExchanges/DATA_EXCHANGE_ID?update_mask=UPDATE_DX_FIELD -d { UPDATE_DX_FIELD:UPDATE_DX_VALUE }

Reemplaza lo siguiente:

- PROJECT_ID es el identificador único del proyecto.

- LOCATION es la ubicación del intercambio de datos.

- DATA_EXCHANGE_ID es el ID del intercambio de datos.

- UPDATE_DX_FIELD es el campo que se actualizará.

- UPDATE_DX_VALUE es el valor actualizado del campo.

Migra proyectos con el servicio Backup and DR

Debes inhabilitar el servicio de Backup and DR antes de migrar proyectos a un recurso de organización diferente. En este momento, cuando el servicio está inhabilitado, existe un riesgo de interrupción que debes tener en cuenta. Debes volver a habilitar el servicio de Backup and DR después de que se complete la migración al nuevo recurso de organización.

Migra proyectos con otorgamientos heredados de Privileged Access Manager

Antes de migrar un proyecto a otra organización, te recomendamos que revoques todos los permisos activos con alcance en ese proyecto. Un otorgamiento con alcance es un otorgamiento que se crea en un derecho heredado de una carpeta o una organización, y luego se limita a un proyecto secundario.

Cuando migras un proyecto con un permiso activo con alcance a otra organización, la política de IAM modificada se traslada a la nueva organización, pero el permiso que administra esa política permanece en la organización anterior. Esto significa que el agente de servicio de Privileged Access Manager, que usa el otorgamiento, pierde los permisos para modificar la política de IAM de un recurso en la nueva organización. Por lo tanto, fallará cualquier operación de revocación o retiro de ese permiso, y el solicitante conservará el acceso hasta que venza el permiso.

¿Qué sigue?

Para obtener información sobre cómo realizar la migración, consulta Realiza la migración.