Tutorial ini menunjukkan cara menggunakan Uji Konektivitas secara iteratif untuk mengidentifikasi dan memperbaiki masalah terkait konektivitas jaringan.

Dalam hal ini, aturan firewall Virtual Private Cloud (VPC) mencegah alamat IP eksternal dari satu instance virtual machine (VM) menggunakan protokol ICMP untuk melakukan ping ke alamat IP eksternal VM lain.

Karena masalah komunikasi VM-ke-VM sering kali merupakan masalah konektivitas jaringan, Pengujian Konektivitas dapat memberi Anda informasi tentang kemungkinan masalah konfigurasi agar Anda dapat memperbaikinya. Kemudian, Anda dapat menjalankan Uji Konektivitas lagi untuk memverifikasi perbaikan.

Ringkasan

Dalam hal ini, Anda telah mengonfigurasi dua instance VM di subnet yang sama dalam jaringan VPC Anda. Kedua VM memiliki alamat IP eksternal. Saat Anda menguji konektivitas di antara keduanya dengan mengirimkan paket ping dari vm1 ke alamat IP eksternal vm2, ping tersebut tidak akan berfungsi.

Sebelum memulai

Sebelum memulai tutorial, ikuti semua langkah di

bagian Before you begin dalam

Membuat dan menjalankan Uji Konektivitas.

Sebaiknya Anda juga meninjau cara kerja aturan firewall VPC.

Mengonfigurasi resource jaringan

Di bagian ini, Anda akan mengonfigurasi resource Google Cloud di jalur pengujian.

Mengonfigurasi jaringan VPC

Anda dapat menggunakan jaringan dan subnet yang ada yang berisi VM, atau Anda dapat membuat jaringan dan subnet baru.

Mengonfigurasi dua instance VM

- Instance VM dalam tutorial ini berada di jaringan dan subnet VPC yang sama. Anda dapat menggunakan VM yang sudah ada atau membuat VM baru.

- Tetapkan alamat IP eksternal

vm1danvm2saat Anda membuatnya. Catat alamat karena Anda akan menggunakannya nanti.

Buat aturan firewall default-deny-outgoing-ping

Setelah Anda membuat VM, buat aturan firewall VPC keluar yang disebut default-deny-outgoing-ping. Aturan ini menolak protokol ICMP dari vm1 menjadi vm2. Pastikan tidak ada aturan firewall di jaringan ini yang akan menggantikan aturan ini. Selain itu, pastikan tidak ada aturan kebijakan firewall hierarkis yang akan menggantikan aturan ini. Untuk mengetahui detailnya, lihat Ringkasan kebijakan firewall hierarkis.

Gunakan nilai pada tabel berikut untuk mengonfigurasi aturan firewall VPC ini.

| Kolom aturan firewall VPC | Nilai |

|---|---|

| Nama | default-deny-outgoing-ping |

| Jaringan | Gunakan jaringan VPC tempat VM berada. |

| Prioritas | 1000 |

| Arah traffic | Traffic keluar |

| Tindakan pada kecocokan | Tolak |

| Target | Pilih Semua instance dalam jaringan. |

| Rentang IP tujuan | Gunakan alamat IP eksternal vm2. |

| Protokol dan port yang ditentukan | Pilih kotak centang Other protocol, lalu masukkan

icmp. |

Buat aturan firewall default-deny-ingress-to-vm2

Buat aturan firewall masuk yang disebut default-deny-ingress-to-vm2 untuk menolak protokol ICMP ke alamat IP eksternal vm2. Pastikan tidak ada aturan firewall di jaringan ini yang akan menggantikan aturan ini. Selain itu, pastikan tidak ada aturan kebijakan firewall hierarkis yang akan menggantikan aturan ini. Untuk mengetahui detailnya, lihat Ringkasan kebijakan firewall hierarkis.

Gunakan nilai pada tabel berikut untuk membuat aturan.

| Kolom aturan firewall VPC | Nilai |

|---|---|

| Nama | default-deny-ingress-to-vm2 |

| Jaringan | Gunakan jaringan VPC tempat VM berada. |

| Prioritas | 65534 |

| Arah traffic | Masuk |

| Tindakan pada kecocokan | Tolak |

| Target | Pilih Semua instance dalam jaringan. |

| Rentang IP sumber | Gunakan alamat IP eksternal vm1. |

| Protokol dan port yang ditentukan | Pilih kotak centang Other protocol, lalu masukkan

icmp. |

Menjalankan rekaman aktivitas pertama

Dengan menggunakan Google Cloud Console, jalankan pelacakan untuk menentukan apakah paket ICMP (ping) dapat melakukan perjalanan dari vm1 ke alamat IP eksternal vm2. Setelah menjalankan rekaman aktivitas ini, Uji Konektivitas akan memberi tahu Anda bahwa paket rekaman aktivitas telah dihapus karena aturan firewall VPC default-deny-outgoing-ping.

Gunakan tabel berikut untuk nilai input untuk rekaman aktivitas.

| Nama kolom | Nilai |

|---|---|

| Protokol | icmp |

| Alamat IP sumber | Gunakan alamat IP eksternal Pilih kotak centang Ini adalah alamat IP yang digunakan di Google Cloud. |

| Alamat IP sumber atau project layanan | Verifikasi nama project untuk vm1. |

| Alamat IP tujuan | Gunakan alamat IP eksternal Pilih kotak centang Ini adalah alamat IP yang digunakan di Google Cloud. |

| Alamat IP tujuan atau project layanan | Verifikasi nama project untuk vm2. |

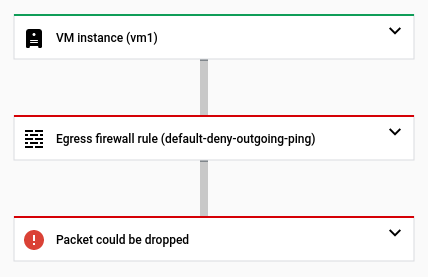

Snapshot Konsol Google Cloud berikut menunjukkan bahwa paket rekaman aktivitas

diturunkan ke aturan firewall default-deny-outgoing-ping.

Menjalankan rekaman aktivitas kedua setelah menonaktifkan aturan firewall default-deny-outgoing-ping

- Untuk mengizinkan pengujian ping ke

vm2, nonaktifkan sementaradefault-deny-outgoing-pingaturan firewall VPC. - Setelah konfigurasi berhasil diperbarui, jalankan lagi rekaman aktivitas.

- Pelacakan gagal lagi. Paket dihapus karena aturan firewall ini menolak paket ICMP masuk ke alamat IP eksternal

vm2.

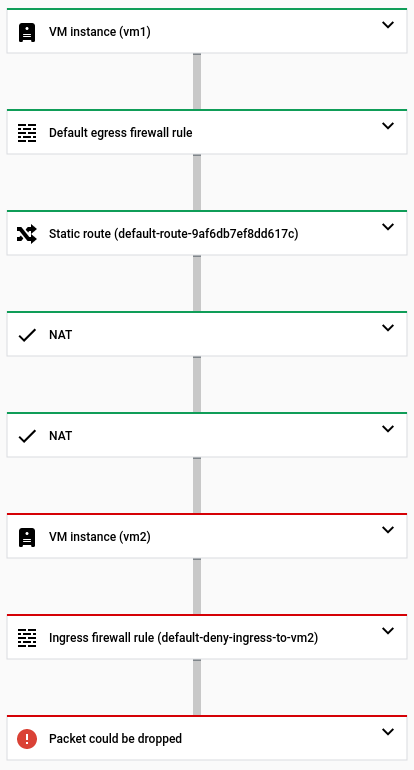

Snapshot Konsol Google Cloud berikut menunjukkan bahwa paket rekaman aktivitas masuk

dapat melewati Cloud NAT, tetapi tidak dapat mencapai vm2 karena aturan firewall

yang disebutkan sebelumnya.

vm2Buat aturan firewall allow-ping-from-known-ranges

Untuk mengizinkan traffic masuk ke alamat IP eksternal vm2, konfigurasikan aturan firewall VPC baru yang disebut allow-ping-from-known-ranges. Karena mengizinkan semua paket ICMP

masuk ke jaringan VPC Anda berisiko keamanan, tentukan hanya

serangkaian kecil rentang sumber yang diizinkan untuk mengirim paket ICMP ke

alamat IP eksternal vm2.

Untuk keperluan tutorial ini, rentang sumber ini hanya menyertakan alamat IP eksternal vm1, tetapi periksa aturan firewall atau prioritas aturan yang ada untuk memastikan bahwa aturan baru ini tidak menggantikan aturan baru ini. Selain itu, pastikan tidak ada aturan kebijakan firewall hierarkis yang akan menggantikan aturan ini. Untuk mengetahui detailnya, lihat Ringkasan kebijakan firewall hierarkis.

Gunakan nilai dalam tabel berikut untuk mengonfigurasi aturan.

| Kolom aturan firewall VPC | Nilai |

|---|---|

| Nama | allow-ping-from-known-ranges |

| Jaringan | Gunakan nama jaringan yang berisi kedua VM. |

| Prioritas | 1000 |

| Arah traffic | Masuk |

| Tindakan pada kecocokan | Izinkan |

| Target | Pilih Semua instance dalam jaringan. |

| Source filter | Rentang IP |

| Rentang IP sumber | Gunakan alamat IP eksternal vm1. |

| Protokol dan port yang ditentukan | Pilih kotak centang Other protocol, lalu masukkan

icmp. |

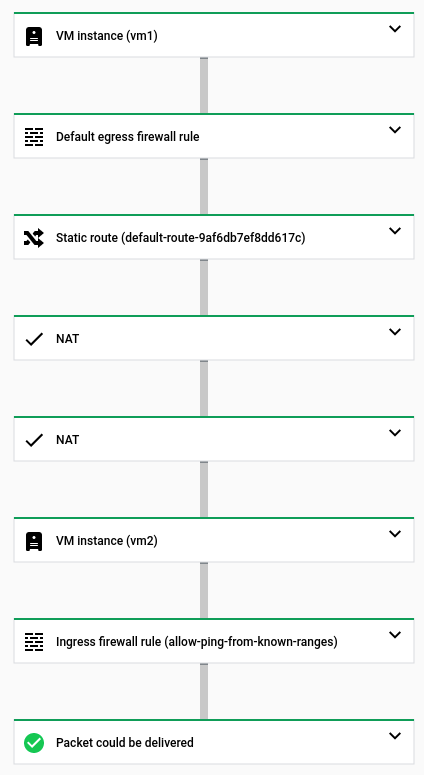

Menjalankan rekaman aktivitas ketiga

Setelah membuat aturan firewall allow-ping-from-known-ranges, lakukan ping lagi ke

alamat IP eksternal vm2. Ping berfungsi dan masalah akan teratasi.

Anda dapat memverifikasi hasil ini dengan melakukan pelacakan lain terhadap konfigurasi yang diperbarui yang berisi aturan firewall baru. Kali ini, Pengujian Konektivitas memberi tahu Anda bahwa paket telah dikirim ke vm2 dan aturan firewall yang cocok, allow-ping-from-known-ranges, mengizinkan paket ICMP masuk ke alamat IP eksternal vm2.

vm2Pembersihan

Jika diperlukan, Anda dapat menonaktifkan atau menghapus resource Google Cloud berikut yang Anda buat untuk tutorial ini. Pastikan ini bukan resource produksi. Jika Anda memutuskan untuk menonaktifkan resource, lihat halaman harga Compute Engine dan halaman harga Semua jaringan untuk memastikan Anda tidak akan ditagih.

- Nonaktifkan atau hapus aturan firewall.

- Nonaktifkan atau hapus VM.

- Hapus subnet VPC.

- Hapus jaringan VPC.

Langkah selanjutnya

- Pelajari Uji Konektivitas

- Mengupdate atau menghapus Uji Konektivitas

- Memecahkan masalah Uji Konektivitas