Private Verbindungen für lokale oder andere Cloud-Anbieter

Auf dieser Seite wird beschrieben, wie Sie eine private Verbindung von Integration Connectors zu Ihrem Backend-Dienst wie MySQL, Postgres und SQL Server einrichten, der in Ihrem On-Premise-Rechenzentrum oder bei anderen Cloud-Anbietern gehostet wird.

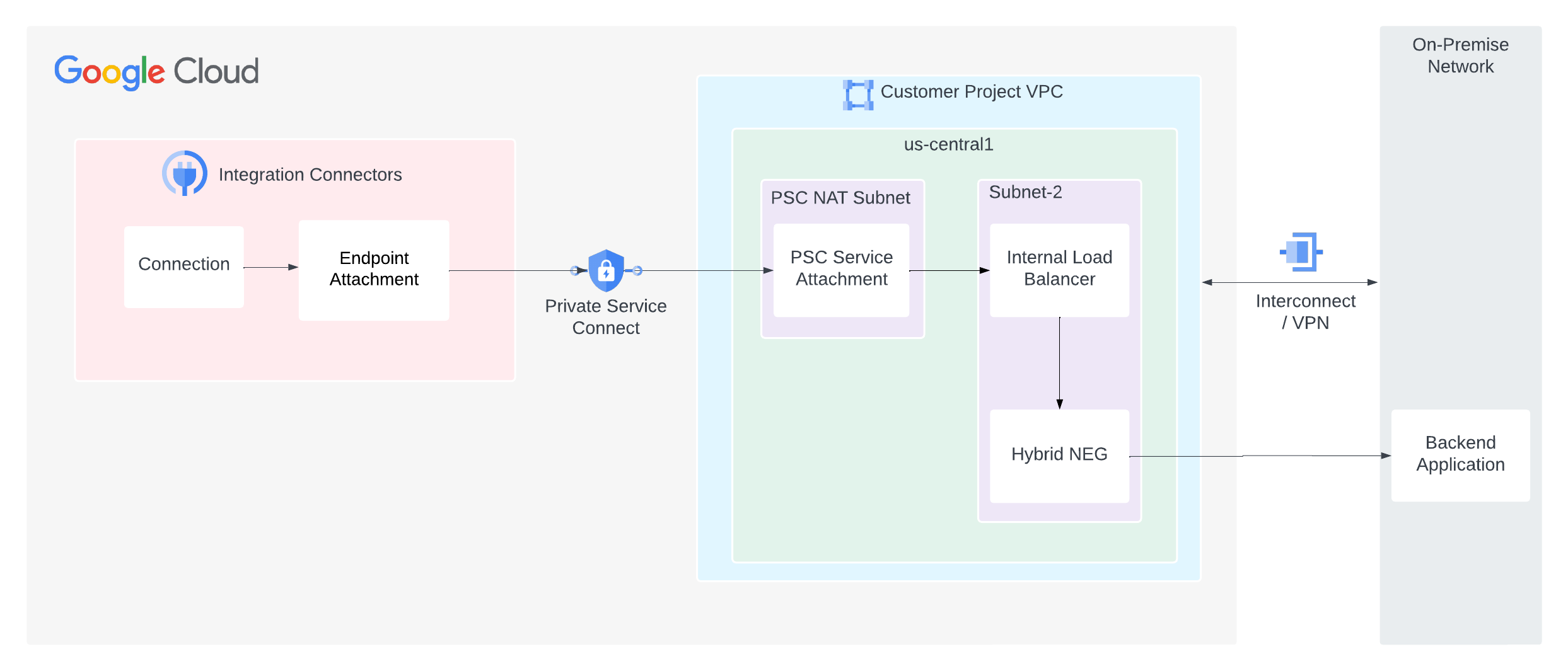

Das folgende Bild zeigt die Einrichtung der privaten Netzwerkverbindung von Integration Connectors zu Ihrem Backenddienst, der in Ihrem lokalen Netzwerk gehostet wird.

Auf dieser Seite wird davon ausgegangen, dass Sie mit den folgenden Konzepten vertraut sind:

Hinweise

Beachten Sie beim Erstellen eines PSC-Dienstanhangs die folgenden wichtigen Punkte:

- Als Dienstersteller müssen Sie einen PSC-Dienstanhang konfigurieren, den Integration Connectors zum Verbrauch des Dienstes verwenden können. Sobald der Dienstanhang bereit ist, können Sie die Verbindung so konfigurieren, dass der Dienstanhang über einen Endpunktanhang verwendet wird.

- Der PSC-Dienstanhang und der Load Balancer müssen sich in verschiedenen Subnetzen innerhalb desselben VPC befinden. Der Dienstanhang muss sich in einem NAT-Subnetz befinden.

- Software, die auf Ihren Back-End-VMs ausgeführt wird, muss sowohl auf Traffic mit Load Balancing als auch auf Systemdiagnoseprüfungen reagieren, die an die IP-Adresse der einzelnen Weiterleitungsregeln gesendet werden. Die Software muss über

0.0.0.0:<port>und nicht über eine bestimmte IP-Adresse reagieren, die einer Netzwerkschnittstelle zugewiesen ist. Weitere Informationen finden Sie unter Systemdiagnose. - Konfigurieren Sie die Firewallregeln so, dass der Trafficfluss erleichtert wird.

Regeln für eingehenden Traffic

- Traffic vom Subnetz des PSC-Dienstanhangs muss das Subnetz des ILB erreichen.

- Innerhalb des Subnetzes des ILB muss der ILB Traffic an Ihr Backendsystem senden können.

- Der Systemdiagnosetest muss auf Ihr Backendsystem zugreifen können. Die Google Cloud-Systemdiagnose-Prüfungen haben einen festen IP-Bereich (

35.191.0.0/16, 130.211.0.0/22). Daher können diese IPs Traffic an Ihren Back-End-Server senden.

Regeln für ausgehenden Traffic

Der ausgehende Traffic ist in einem Google Cloud-Projekt standardmäßig aktiviert, sofern keine speziellen Ausschlussregeln konfiguriert sind.

- Alle Ihre Google Cloud-Komponenten wie der PSC-Dienstanhang und der Load Balancer müssen sich in derselben Region befinden.

Ihr Backend-System darf nicht für das öffentliche Netzwerk geöffnet sein, da dies ein Sicherheitsrisiko darstellen kann. Achten Sie jedoch darauf, dass Ihr Backend-System Traffic in folgenden Fällen zulässt:

Proxybasierte/HTTP(S)-Load Balancer (L4-Proxy-ILB, L7-ILB): Alle neuen Anfragen stammen vom Load Balancer. Daher muss Ihr Backend Anfragen vom Proxy-Subnetz Ihres VPC-Netzwerks akzeptieren. Weitere Informationen finden Sie unter Nur-Proxy-Subnetze für Envoy-basierte Load Balancer.

Private Verbindung konfigurieren

Führen Sie die folgenden Schritte aus, um eine private Verbindung zu konfigurieren:

- Erstellen Sie einen PSC-Dienstanhang.

- Erstellen Sie einen Endpunktanhang, um den PSC-Dienstanhang zu verwenden.

- Konfigurieren Sie die Verbindung so, dass der Endpunktanhang verwendet wird.

PSC-Dienstanhang erstellen

Wenn Sie eine private Verbindung von Integration Connectors herstellen möchten, müssen Sie den Dienst über einen PSC-Dienstanhang für Integration Connectors verfügbar machen. Ein Dienstanhang richtet sich immer an einen Load Balancer. Wenn Ihr Dienst also nicht hinter einem Load Balancer ausgeführt wird, muss ein Load Balancer konfiguriert werden.

So erstellen Sie einen PSC-Dienstanhang:- Erstellen Sie eine Systemdiagnose und dann einen Load Balancer. Informationen zum Einrichten eines regionalen internen Proxy-Network Load Balancers finden Sie unter Regionalen internen Proxy-Network Load Balancer mit Hybridkonnektivität einrichten.

- Erstellen Sie einen Dienstanhang in derselben Region wie den Load Balancer des Dienstes. Informationen zum Erstellen eines Dienstanhangs finden Sie unter Dienst veröffentlichen.

Endpunktanhang erstellen

Endpunktanhang als IP-AdresseEine Anleitung zum Erstellen eines Endpunktanhangs als IP-Adresse finden Sie unter Endpunktanhang als IP-Adresse erstellen.

Endpunktanhang als HostnameIn bestimmten Fällen, z. B. bei TLS-fähigen Back-Ends, müssen Sie für die TLS-Bestätigung Hostnamen anstelle von privaten IP-Adressen verwenden. Wenn anstelle einer IP-Adresse für das Hostziel ein privates DNS verwendet wird, müssen Sie nicht nur einen Endpunkt-Anhang als IP-Adresse erstellen, sondern auch verwaltete Zonen konfigurieren. Eine Anleitung zum Erstellen eines Endpunkt-Anhangs als Hostnamen finden Sie unter Endpunkt-Anhang als Hostnamen erstellen.

Wenn Sie Ihre Verbindung später so konfigurieren, dass der Endpunktanhang verwendet wird, können Sie diesen auswählen.

Verbindung für die Verwendung des Endpunktanhangs konfigurieren

Nachdem Sie einen Endpunktanhang erstellt haben, verwenden Sie ihn in Ihrer Verbindung. Wenn Sie eine neue Verbindung erstellen oder eine vorhandene Verbindung aktualisieren, wählen Sie im Bereich „Ziele“ als Zieltyp Endpunktanhang und dann den von Ihnen erstellten Endpunktanhang aus der Liste Endpunktanhang aus.

Wenn Sie eine verwaltete Zone erstellt haben, wählen Sie Hostadresse als Zieltyp aus und verwenden Sie den A-Eintrag, den Sie beim Erstellen der verwalteten Zone erstellt haben.

Tipps zur Fehlerbehebung

Wenn Sie Probleme mit der privaten Verbindung haben, folgen Sie den in diesem Abschnitt aufgeführten Richtlinien, um häufige Probleme zu vermeiden.

- Prüfen Sie den Verbindungsstatus, um sicherzustellen, dass die Endpunktverknüpfung richtig eingerichtet und die PSC-Verbindung hergestellt ist. Weitere Informationen finden Sie unter Verbindung der Endpunktanhänge prüfen.

- Achten Sie auf die folgende Konfiguration der Firewallregeln:

- Traffic vom Subnetz der PSC-Dienstanwendung muss Ihren Backend-Dienst erreichen dürfen.

- Der Load Balancer muss Traffic an Ihr Backend-System senden können. Hybrid-NEGs werden nur von Proxy-Load Balancern unterstützt. Anfragen von einem Proxy-Load Balancer stammen aus dem Nur-Proxy-Subnetz der Region. Daher müssen Ihre Firewallregeln so konfiguriert sein, dass Anfragen aus Nur-Proxy-Subnetzbereichen Ihr Backend erreichen können.

- Der Systemdiagnosetest muss auf Ihr Backendsystem zugreifen können. Die Google Cloud-Systemdiagnosen haben einen festen IP-Bereich (35.191.0.0/16, 130.211.0.0/22). Daher müssen diese IP-Adressen den Traffic an Ihren Backend-Server senden dürfen.

- Mit dem Google Cloud-Konnektivitätstest können Sie Lücken in Ihrer Netzwerkkonfiguration erkennen. Weitere Informationen finden Sie unter Konnektivitätstests erstellen und ausführen.

- Aktualisieren Sie die Firewallregeln in lokalen oder anderen Cloud-Umgebungen, damit Traffic aus dem Nur-Proxy-Subnetz der Google Cloud-Region zugelassen wird.