将 Google Cloud 数据注入 Google Security Operations

本页面介绍了如何启用和停用将 Google Cloud 数据注入 Google Security Operations 的功能。借助 Google Security Operations,您可以存储、搜索和检查企业的汇总安全信息,这些信息可以追溯到数月或更长时间,具体取决于您的数据保留期限。

概览

您可以通过以下两种方式将 Google Cloud 数据发送到 Google Security Operations。选择正确的选项取决于日志类型。

方案 1:直接提取

您可以在 Google Cloud 中配置特殊的 Cloud Logging 过滤条件,以向 Google Security Operations 实时发送特定类型日志。这些日志由 Google Cloud 服务生成。

可用的日志类型包括:

- Cloud Audit Logs

- Cloud NAT

- Cloud DNS

- Cloud 新一代防火墙

- Cloud Intrusion Detection System

- Cloud Load Balancing

- Cloud SQL

- Windows 事件日志

- Linux 系统日志

- Linux Sysmon

- Zeek

- Google Kubernetes Engine

- 审核守护程序 (

auditd) - Apigee

- reCAPTCHA Enterprise

- Cloud Run 日志 (

GCP_RUN)

如需收集 Compute Engine 或 Google Kubernetes Engine (GKE) 应用日志(例如 Apache、Nginx 或 IIS),请使用选项 2。此外,请向 Google Security Operations 提交支持服务工单,提供反馈,以便日后考虑支持使用直接注入功能(选项 1)。

如需了解特定的日志过滤条件和更多提取详细信息,请参阅将 Google Cloud 日志导出到 Google Security Operations。

您还可以发送用于丰富上下文的 Google Cloud 资产元数据。 如需了解详情,请参阅将 Google Cloud 资产元数据导出到 Google Security Operations。

方案 2:Google Cloud Storage

Cloud Logging 可以将日志路由到 Cloud Storage,以便 Google Security Operations 按计划提取。

如需详细了解如何为 Google Security Operations 配置 Cloud Storage,请参阅 Feed 管理:Cloud Storage。

准备工作

您必须先完成以下步骤,然后才能将 Google Cloud 数据注入 Google Security Operations 实例:

授予您访问 Google Security Operations 部分所需的以下 IAM 角色:

- Chronicle Service Admin (

roles/chroniclesm.admin):执行所有活动的 IAM 角色。 - Chronicle Service Viewer (

roles/chroniclesm.viewer):IAM 角色,仅可查看注入状态。 - Security Center Admin Editor (

roles/securitycenter.adminEditor):必须启用此权限才能启用 Cloud Asset 元数据的注入。

- Chronicle Service Admin (

如果您打算启用 Cloud Asset Metadata,则还必须启用 Security Command Center 标准层级、Security Command Center 高级层级或 Security Command Center Enterprise 层级。 如需了解详情,请参阅组织级激活概览。

授予 IAM 角色

您可以使用 Google Cloud 控制台或 gcloud CLI 授予所需的 IAM 角色。

如需使用 Google Cloud Console 授予 IAM 角色,请完成以下步骤:

登录您要连接的 Google Cloud 组织,然后使用产品 >IAM 和管理 >IAM。

在 IAM 屏幕中,选择用户,然后点击修改成员。

在“修改权限”屏幕中,点击添加其他角色,然后搜索 Google Security Operations 以查找 IAM 角色。

分配角色后,点击保存。

如需使用 Google Cloud CLI 授予 IAM 角色,请完成以下步骤:

确保您已登录正确的组织。您可以通过运行

gcloud init命令来验证这一点。如需使用

gcloud授予 Chronicle Service Admin IAM 角色,请运行以下命令:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/chroniclesm.admin替换以下内容:

ORGANIZATION_ID:数字形式的组织 ID。USER_EMAIL:用户的电子邮件地址。

如需使用

gcloud授予 Chronicle Service Viewer IAM 角色,请运行以下命令:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/chroniclesm.viewer如需使用

gcloud授予 Security Center Admin Editor 角色,请运行以下命令:gcloud organizations add-iam-policy-binding ORGANIZATION_ID \ --member "user:USER_EMAIL" \ --role roles/securitycenter.adminEditor`

启用从 Google Cloud 直接注入

实现从 Google Cloud 直接注入的步骤因具体情况而异 对您的 Google Security Operations 实例所绑定的项目所有权拥有所有权。

如果该许可已绑定到您拥有和管理的项目,请按照 在客户拥有的项目时配置注入。 通过此方法,您可以配置来自多个 Google Cloud 组织的数据注入。

如果该密钥绑定到 Google Cloud 拥有和管理的项目, 按照当项目归 Google Cloud 所有时配置注入中的步骤操作。

配置直接注入后,您的 Google Cloud 数据将发送到 Google Security Operations。 您可以使用 Google Security Operations 的分析功能来调查安全相关问题。

当项目归客户所有时配置注入

如果您是 Google Cloud 项目的所有者,请执行以下步骤。

您可以使用同一项目级配置来自多个组织的直接注入 配置页面。请按照以下步骤创建新配置并修改 现有配置

当您迁移现有 Google Security Operations 实例以使其绑定到您拥有的项目时, 如果直接注入是在迁移之前配置的,那么直接注入配置将是 也会随之迁移

- 前往 Google SecOps >Google Cloud 控制台中的提取设置页面。

转到 Google SecOps 页面 - 选择绑定到您的 Google Security Operations 实例的项目。

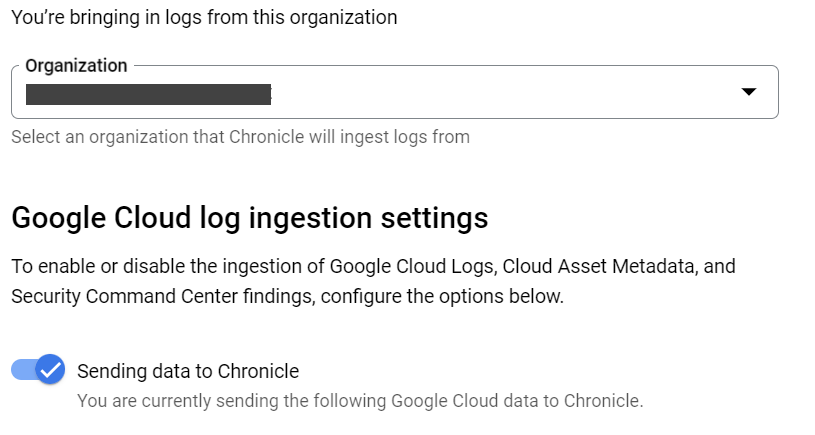

在组织菜单中,选择要从哪个组织创建日志 导出。 该菜单会显示您有权访问的组织。此列表可以包含未关联到 Google SecOps 实例的组织。您无法配置将数据发送到其他 Google SecOps 实例的组织。

在 Google Cloud 提取设置部分下,点击向 Google Security Operations 发送数据切换开关,以允许将日志发送到 Google Security Operations。

选择以下一个或多个选项,以定义发送到 Google Security Operations 的数据类型:

- Google Cloud Logging:如需详细了解此选项,请参阅 导出 Google Cloud 日志。

- Cloud Asset Metadata(云资产元数据):如需详细了解此选项,请参阅 导出 Google Cloud 资产元数据。

- Security Center Premium 发现结果:如需详细了解此选项,请参阅 导出 Security Center 高级方案发现结果。

在客户导出过滤条件设置部分下,指定 导出过滤条件,用于自定义 Cloud Logging 导出到 Google Security Operations 的数据。请参阅导出 Google Cloud 日志 日志数据类型

如需将日志从其他组织注入到同一个 Google Security Operations 实例,请执行以下操作: 从组织菜单中选择组织,然后重复执行 定义要导出和导出过滤器的数据类型的步骤。 您将看到组织菜单中列出了多个组织。

如需将 Google Cloud Cloud Data Loss Prevention 数据导出到 Google Security Operations,请参阅 将 Google Cloud Cloud Data Loss Prevention 数据导出到 Google Security Operations。

当项目归 Google Cloud 所有时配置注入

如果项目归 Google Cloud 所有,请执行以下操作来配置直接注入 从 Google Cloud 组织复制到 Google Security Operations 实例:

- 前往 Google SecOps >概览 >Google Cloud 控制台中的提取标签页。 转到 Google SecOps“提取”标签页

- 点击管理组织提取设置按钮。

- 如果您看到“由于项目而无法查看页面”消息,请选择 组织,然后点击选择。

- 在 Google Security Operations 一次性访问代码字段中输入您的一次性访问代码。

- 选中标有我同意 Google Security Operations 对我的 Google Cloud 数据的使用情况。

- 点击连接 Google SecOps。

- 转到该组织的全局提取设置标签页。

通过启用以下一个或多个选项,选择要发送的数据类型:

- Google Cloud Logging:如需详细了解此选项,请参阅导出 Google Cloud 日志。

- Cloud Asset Metadata(云资产元数据)如需详细了解此选项,请参阅 导出 Google Cloud 资产元数据。

- Security Center Premium 发现结果:如需详细了解此选项,请参阅 导出 Security Center 高级方案发现结果。

转到导出过滤器设置标签页。

在客户导出过滤条件设置部分下,指定 导出过滤条件,用于自定义 Cloud Logging 导出到 Google Security Operations 的数据。请参阅导出 Google Cloud 日志 日志数据类型

如需将 Google Cloud Cloud Data Loss Prevention 数据导出到 Google Security Operations,请参阅 将 Google Cloud Cloud Data Loss Prevention 数据导出到 Google Security Operations。

导出 Google Cloud 日志

启用 Cloud Logging 后,您可以导出以下类型的 从 Google Cloud 数据传输到您的 Google Security Operations 实例(按日志类型列出) 和 Google Security Operations 注入标签:

- Cloud Audit Logs(

GCP_CLOUDAUDIT):包括管理员活动、系统事件、Access Transparency 和政策拒绝日志。log_id("cloudaudit.googleapis.com/activity")(由默认过滤条件导出)log_id("cloudaudit.googleapis.com/system_event")(由默认过滤条件导出)log_id("cloudaudit.googleapis.com/policy")log_id("cloudaudit.googleapis.com/access_transparency")

- Cloud NAT 日志(

GCP_CLOUD_NAT):log_id("compute.googleapis.com/nat_flows")

- Cloud DNS 日志 (

GCP_DNS):log_id("dns.googleapis.com/dns_queries")(由默认过滤条件导出)

- Cloud 下一代防火墙日志(

GCP_FIREWALL):log_id("compute.googleapis.com/firewall")

GCP_IDS:log_id("ids.googleapis.com/threat")log_id("ids.googleapis.com/traffic")

GCP_LOADBALANCING:log_id("requests")这包括来自 Google Cloud Armor 和 Cloud Load Balancing 的日志

GCP_CLOUDSQL:log_id("cloudsql.googleapis.com/mysql-general.log")log_id("cloudsql.googleapis.com/mysql.err")log_id("cloudsql.googleapis.com/postgres.log")log_id("cloudsql.googleapis.com/sqlagent.out")log_id("cloudsql.googleapis.com/sqlserver.err")

NIX_SYSTEM:log_id("syslog")log_id("authlog")log_id("securelog")

LINUX_SYSMON:log_id("sysmon.raw")

WINEVTLOG:log_id("winevt.raw")log_id("windows_event_log")

BRO_JSON:log_id("zeek_json_streaming_conn")log_id("zeek_json_streaming_dhcp")log_id("zeek_json_streaming_dns")log_id("zeek_json_streaming_http")log_id("zeek_json_streaming_ssh")log_id("zeek_json_streaming_ssl")

KUBERNETES_NODE:log_id("events")log_id("stdout")log_id("stderr")

AUDITD:log_id("audit_log")

GCP_APIGEE_X:logName =~ "^projects/[\w\-]+/logs/apigee\.googleapis\.com[\w\-]*$"根据需要调整日志过滤条件的正则表达式。

GCP_RECAPTCHA_ENTERPRISE:log_id("recaptchaenterprise.googleapis.com/assessment")log_id("recaptchaenterprise.googleapis.com/annotation")

GCP_RUN:log_id("run.googleapis.com/stderr")log_id("run.googleapis.com/stdout")log_id("run.googleapis.com/requests")log_id("run.googleapis.com/varlog/system")

GCP_NGFW_ENTERPRISE:log_id("networksecurity.googleapis.com/firewall_threat")

如需将 Google Cloud 日志导出到 Google Security Operations,请将启用 Cloud 日志切换开关设置为已启用。 您可以将受支持的 Google Cloud 日志类型导出到您的 Google Security Operations 实例。

如需了解应使用哪些日志过滤条件的最佳实践,请参阅 Google Cloud 中的安全日志分析。

导出过滤条件设置

自定义导出过滤条件设置

默认情况下,您的 Cloud Audit Logs(管理员活动和系统事件)及 Cloud DNS 系统会将日志发送到您的 Google Security Operations 实例。但您也可以自定义 导出过滤条件以包含或排除特定类型的日志。导出过滤条件 基于 Google 日志记录查询语言。

如需为日志定义自定义过滤条件,请完成以下步骤:

使用 日志记录查询语言。如需了解相关信息,请参阅日志记录查询语言 如何定义此类过滤器

前往 Google Cloud 控制台中的 Google SecOps 页面 然后选择一个项目。

转到 Google Security Operations 页面使用导出过滤器设置标签页上提供的链接启动日志浏览器。

将新查询复制到查询字段中,然后点击运行查询以进行测试。

将新查询复制到日志浏览器 >查询字段,然后点击运行查询以对其进行测试。

验证日志浏览器中显示的匹配日志是否完全一致 您要导出到 Google Security Operations 的内容。过滤器准备就绪后 将其复制到 Google Security Operations 的 Custom Export filter settings 部分。

返回 Google SecOps 页面上的自定义导出过滤器设置部分。

自定义导出过滤条件设置部分

点击导出过滤条件字段的修改图标,然后将过滤条件粘贴到该字段。

点击保存按钮。新的自定义过滤条件适用于导出到您的 Google Security Operations 实例的所有新日志。

点击重置为默认值,可以将导出过滤条件重置为默认版本。请务必先保存自定义过滤条件的副本。

调整 Cloud Audit Logs 过滤条件

Cloud Audit Logs 写入的数据访问日志会生成大量的数据,并且没有太多的威胁检测价值。如果您选择将这些日志发送到 Google Security Operations,则应滤除日常活动生成的日志。

以下导出过滤条件可捕获数据访问日志并排除大量事件,例如 Cloud Storage 和 Cloud SQL 的“读取”和“列出”操作:

( log_id("cloudaudit.googleapis.com/data_access")

AND NOT protoPayload.methodName =~ "^storage\.(buckets|objects)\.(get|list)$"

AND NOT protoPayload.request.cmd = "select" )

如需详细了解如何调整 Cloud Audit Logs 生成的数据访问日志,请参阅管理数据访问审核日志的数量。

导出过滤器示例

以下导出过滤条件示例说明了如何包含或排除特定类型的日志,以使其不导出到 Google Security Operations 实例。

导出过滤条件示例:包括其他日志类型

以下导出过滤条件除了导出默认日志外,还会导出 Access Transparency 日志:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

log_id("cloudaudit.googleapis.com/access_transparency")

导出过滤条件示例:包含特定项目中的其他日志

除了默认日志之外,以下导出过滤器还可以导出特定项目的 Access Transparency 日志:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

logName = "projects/my-project-id/logs/cloudaudit.googleapis.com%2Faccess_transparency"

导出过滤器示例:包含特定文件夹中的其他日志

除了默认日志之外,以下导出过滤器还可以从特定文件夹导出 Access Transparency 日志:

log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event") OR

logName = "folders/my-folder-id/logs/cloudaudit.googleapis.com%2Faccess_transparency"

导出过滤器示例:排除特定项目中的日志

以下导出过滤条件会从整个 Google Cloud 组织(特定项目除外)导出默认日志:

(log_id("dns.googleapis.com/dns_queries") OR

log_id("cloudaudit.googleapis.com/activity") OR

log_id("cloudaudit.googleapis.com/system_event")) AND

(NOT logName =~ "^projects/my-project-id/logs/.*$")

导出 Google Cloud 资产元数据

您可以将 Google Cloud 资产元数据从 Cloud Asset Inventory 导出到 Google Security Operations。 此资产元数据提取自您的 Cloud Asset Inventory,包含相关信息 有关您的资产、资源和身份的信息,包括:

- 环境

- 位置

- 可用区

- 硬件型号

- 资源和身份之间的访问权限控制关系

以下类型的 Google Cloud 资产元数据将导出到您的 Google Security Operations 实例:

GCP_BIGQUERY_CONTEXTGCP_COMPUTE_CONTEXTGCP_IAM_CONTEXTGCP_IAM_ANALYSISGCP_STORAGE_CONTEXTGCP_CLOUD_FUNCTIONS_CONTEXTGCP_SQL_CONTEXTGCP_NETWORK_CONNECTIVITY_CONTEXTGCP_RESOURCE_MANAGER_CONTEXT

以下是 Google Cloud 资产元数据的示例:

- 应用名称—

Google-iamSample/0.1 - 项目名称—

projects/my-project

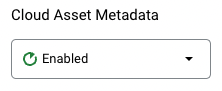

如需将 Google Cloud 资产元数据导出到 Google Security Operations,请将 Cloud Asset Metadata 切换开关设置为 Enabled。

如需详细了解上下文解析器,请参阅 Google Security Operations 上下文解析器。

导出 Security Command Center 发现结果

您可以将 Security Command Center 高级事件威胁检测发现结果和所有其他发现结果导出至 Google Security Operations。

如需详细了解 ETD 发现结果,请参阅事件威胁检测概览。

如需将 Security Command Center 高级方案发现结果导出到 Google Security Operations,请将 Security Command Center 高级发现结果开关切换至已启用。

将 Sensitive Data Protection 数据导出到 Google Security Operations

如需注入 Sensitive Data Protection 资产元数据 (DLP_CONTEXT),请执行以下操作:

- 完成本文档中的上一部分,启用 Google Cloud 数据注入功能。

- 配置 Sensitive Data Protection 以分析数据。

- 配置扫描配置以发布数据分析文件 Google Security Operations

如需了解详情,请参阅敏感数据保护文档 了解如何为 BigQuery 数据创建数据分析文件。

停用 Google Cloud 数据注入

停用从 Google Cloud 直接注入数据的步骤因 Google Security Operations 的配置方式而异。请按以下方式之一操作:

如果您的 Google Security Operations 实例已绑定到您拥有的某个项目,并且 请执行以下步骤:

- 选择绑定到您的 Google Security Operations 实例的项目。

- 在 Google Cloud 控制台中,前往 Google SecOps 下的提取标签页。

转到 Google SecOps 页面 - 在组织菜单中,选择从中导出日志的组织。

- 将向 Google Security Operations 发送数据切换开关设置为已停用。

- 如果您配置了从多个组织导出数据的功能,并且希望 请对每个组织执行这些步骤。

如果您的 Google Security Operations 实例已绑定到 Google Cloud 拥有的项目 请按照以下步骤进行操作:

- 前往 Google SecOps >提取页面。

转到 Google SecOps 页面 - 在资源目录中,选择与您的 Google Security Operations 绑定的组织 并从中注入数据

- 选中标有我想断开与 Google Security Operations 的连接,并停止将 Google Cloud 日志发送到 Google Security Operations 的复选框。

- 点击 Disconnect Google Security Operations。

- 前往 Google SecOps >提取页面。

问题排查

- 如果您的项目缺少资源和身份之间的关系, Google Security Operations 实例,先停用将日志数据直接注入 Google Security Operations 的功能,然后再重新启用。

- Google Cloud 资产元数据会定期注入 Google Security Operations 中。更改可能需要过几个小时才会显示 Google Security Operations 界面和 API 开发者。

后续步骤

- 使用 Google Security Operations 代表提供的客户专用网址打开 Google Security Operations 实例。

- 详细了解 Google Security Operations。