Halaman ini menjelaskan cara menghubungkan perangkat air-gapped Google Distributed Cloud (GDC) ke penyedia identitas (IdP) yang sudah ada di organisasi Anda. IdP adalah sistem yang mengelola dan mengamankan identitas pengguna secara terpusat, serta menyediakan layanan autentikasi. Dengan menghubungkan ke IdP yang ada, pengguna dapat mengakses GDC menggunakan kredensial organisasi mereka, tanpa perlu membuat atau mengelola akun terpisah dalam GDC. Proses ini memastikan pengalaman login yang lancar dan aman. Karena IdP adalah resource global, pengguna dapat mengakses GDC melalui IdP yang sama, terlepas dari zona tempat mereka bekerja.

Setelah penyedia identitas awal disiapkan dan dihubungkan ke penyedia identitas, Anda dapat menghubungkan penyedia identitas tambahan yang ada menggunakan konsol GDC.

Anda dapat terhubung ke penyedia identitas yang ada menggunakan salah satu cara berikut:

Sebelum memulai

Untuk mendapatkan izin yang diperlukan untuk menghubungkan penyedia identitas yang ada, minta Admin IAM Organisasi Anda untuk memberi Anda peran Admin IAM Organisasi. Admin awal yang Anda tentukan saat menghubungkan penyedia identitas juga harus diberi peran Admin IAM Organisasi.

Menghubungkan ke penyedia identitas yang sudah ada

Untuk menghubungkan penyedia identitas, Anda harus memiliki satu ID klien dan rahasia dari penyedia identitas Anda. Anda dapat terhubung ke penyedia OIDC atau SAML yang ada menggunakan konsol.

Menghubungkan ke penyedia OIDC yang sudah ada

- Login ke konsol GDC. Contoh berikut menunjukkan

konsol setelah login ke organisasi bernama

org-1:

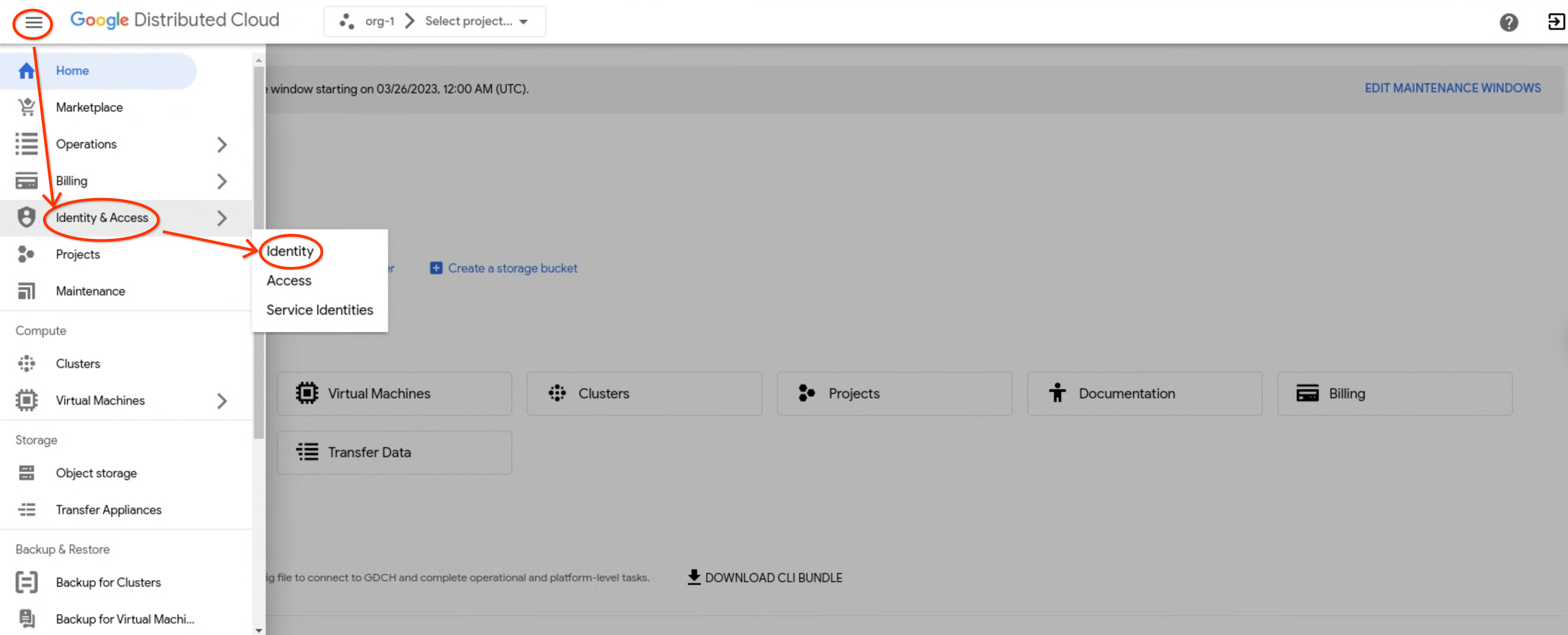

- Di menu navigasi, klik Identity and Access > Identity.

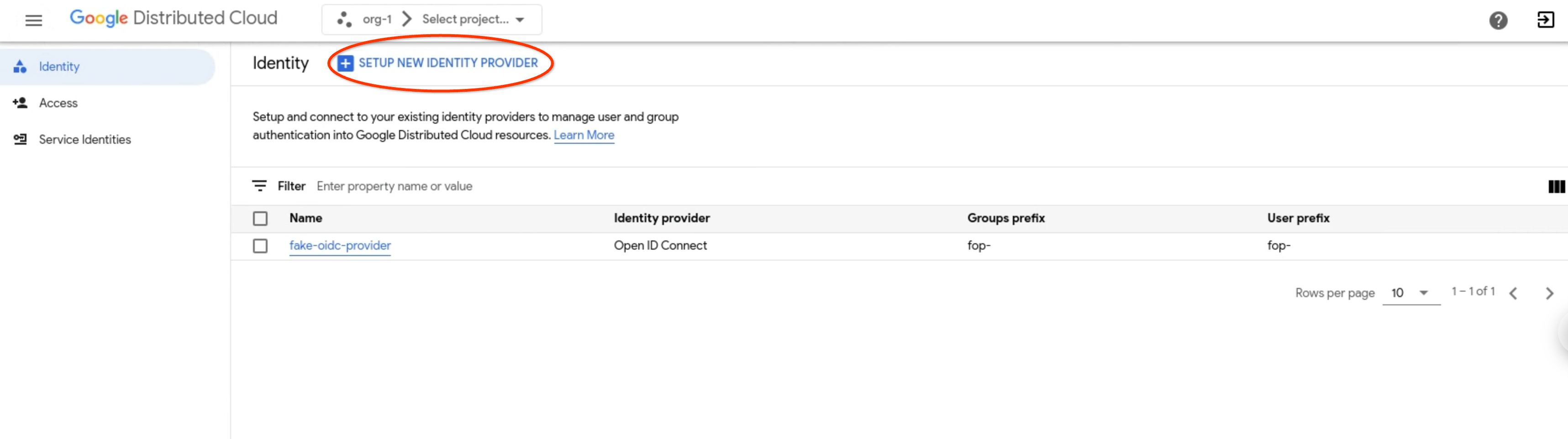

- Klik Siapkan Penyedia Identitas Baru.

Di bagian Konfigurasi penyedia identitas, selesaikan langkah-langkah berikut dan klik Berikutnya:

- Dalam daftar Identity provider, pilih Open ID Connect (OIDC).

- Masukkan Nama penyedia identitas.

- Di kolom URL Google Distributed Cloud, masukkan URL yang Anda gunakan untuk mengakses GDC.

- Di kolom URI Penerbit, masukkan URL tempat permintaan otorisasi dikirim ke penyedia identitas Anda. Server Kubernetes API menggunakan URL ini untuk menemukan kunci publik agar dapat memverifikasi token. URL harus menggunakan HTTPS.

- Di kolom Client ID, masukkan ID untuk aplikasi klien yang membuat permintaan autentikasi ke penyedia identitas.

- Di bagian Client secret, pilih Configure client secret (Recommended).

- Di kolom Rahasia klien, masukkan rahasia klien, yang merupakan rahasia bersama antara penyedia identitas Anda dan perangkat air-gapped GDC.

Opsional: Di kolom Prefix, masukkan awalan. Awalan adalah kolom Awalan penyedia identitas, masukkan awalan. Awalan ditambahkan di awal klaim pengguna dan klaim grup. Awalan digunakan untuk membedakan konfigurasi penyedia identitas yang berbeda. Misalnya, jika Anda menetapkan awalan

myidp, klaim pengguna mungkin berupamyidpusername@example.comdan klaim grup mungkin berupamyidpgroup@example.com. Awalan juga harus disertakan saat menetapkan izin kontrol akses berbasis peran (RBAC) ke grup.Opsional: Di bagian Enkripsi, pilih Aktifkan token terenkripsi.

Untuk mengaktifkan token enkripsi, Anda harus memiliki peran Admin Federasi IdP. Minta Admin IAM Organisasi Anda untuk memberi Anda peran IdP Federation Admin (

idp-federation-admin).- Di kolom Key ID, masukkan ID kunci Anda. ID kunci adalah kunci publik dari token enkripsi web JSON (JWT). Penyedia OIDC Anda menyiapkan dan menyediakan ID kunci.

- Di kolom Decryption key, masukkan kunci dekripsi dalam format PEM. Kunci dekripsi adalah kunci asimetris yang mendekripsi enkripsi. Penyedia OIDC Anda akan menyiapkan dan menyediakan kunci dekripsi.

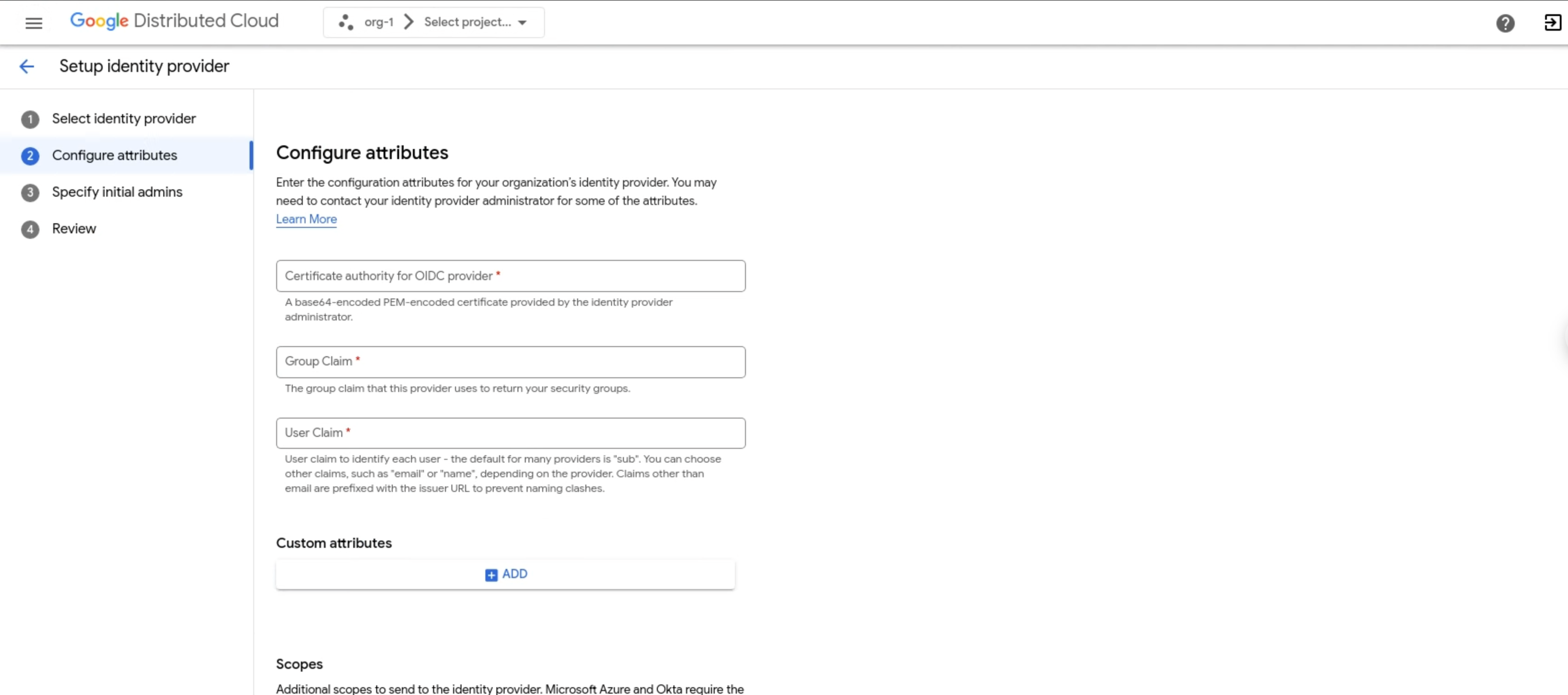

Di bagian Konfigurasi atribut, selesaikan langkah-langkah berikut dan klik Berikutnya:

- Di kolom Certificate authority for OIDC provider, masukkan

sertifikat berenkode PEM yang dienkode base64 untuk penyedia identitas. Untuk

mengetahui informasi selengkapnya, lihat

https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

- Untuk membuat string, enkode sertifikat, termasuk header, ke dalam

base64. - Sertakan string yang dihasilkan sebagai satu baris.

Contoh:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==

- Untuk membuat string, enkode sertifikat, termasuk header, ke dalam

- Di kolom Klaim grup, masukkan nama klaim dalam token penyedia identitas yang menyimpan informasi grup pengguna.

- Di kolom Klaim pengguna, masukkan klaim untuk mengidentifikasi setiap pengguna. Klaim default untuk banyak penyedia adalah

sub. Anda dapat memilih klaim lain, sepertiemailatauname, bergantung pada penyedia identitas. Klaim selainemaildiawali dengan URL penerbit untuk mencegah bentrokan penamaan. - Opsional: Jika penyedia identitas Anda menggunakan GKE Identity Service, di bagian Atribut kustom, klik Tambahkan dan masukkan pasangan nilai kunci untuk klaim tambahan tentang pengguna, seperti URL foto profil atau departemennya.

- Jika penyedia identitas Anda memerlukan cakupan tambahan, di kolom

Cakupan, masukkan cakupan yang dipisahkan koma untuk dikirim ke

penyedia identitas. Misalnya, Microsoft Azure dan Okta memerlukan cakupan

offline_access. - Di bagian Parameter tambahan, masukkan pasangan nilai kunci tambahan (dipisahkan dengan koma) yang diperlukan oleh penyedia identitas Anda.

Jika Anda memberikan otorisasi ke grup, teruskan

resource=token-groups-claim. Jika server otorisasi Anda meminta izin untuk autentikasi dengan Microsoft Azure dan Okta, tetapkanprompt=consent. Untuk Cloud Identity, tetapkanprompt=consent,access_type=offline.

- Di kolom Certificate authority for OIDC provider, masukkan

sertifikat berenkode PEM yang dienkode base64 untuk penyedia identitas. Untuk

mengetahui informasi selengkapnya, lihat

https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

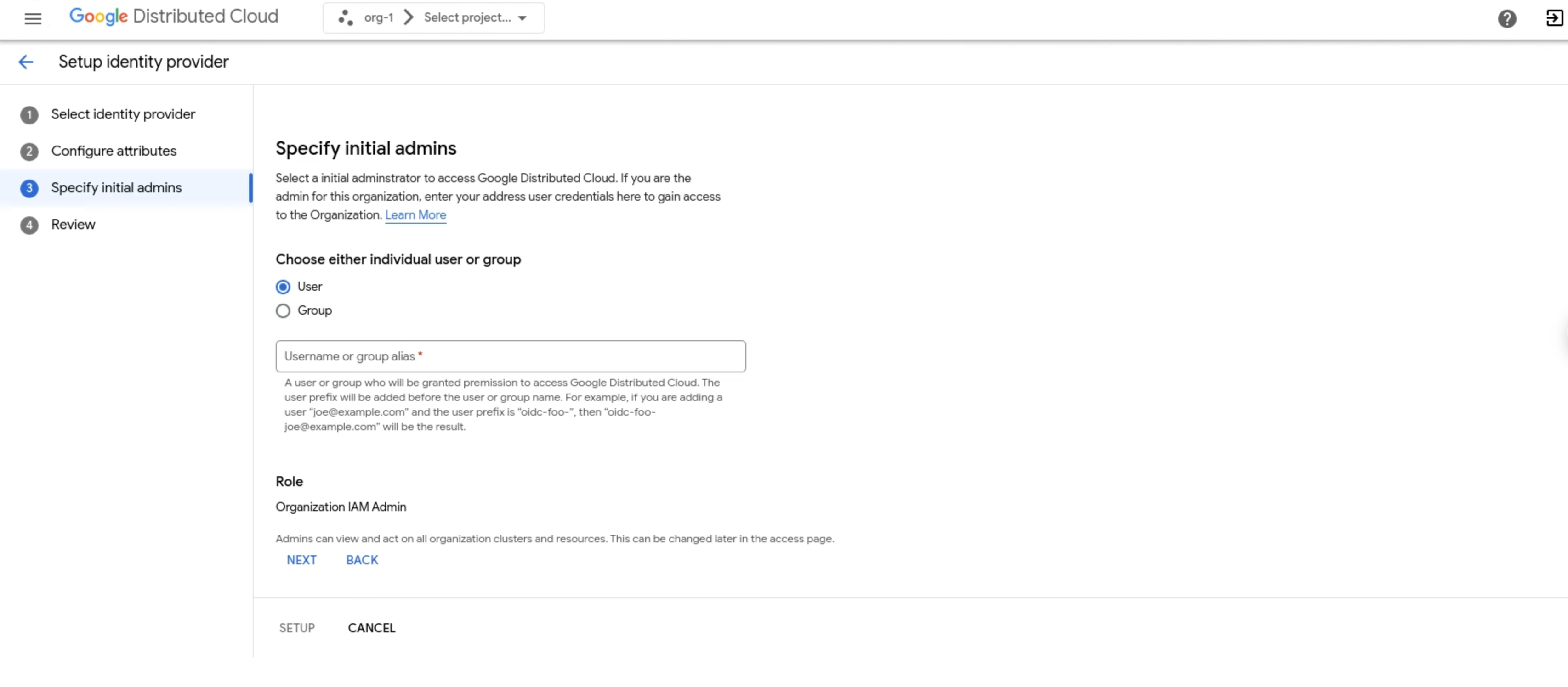

Di bagian Tentukan admin awal, selesaikan langkah-langkah berikut lalu klik Berikutnya:

- Pilih apakah akan menambahkan pengguna atau grup individual sebagai administrator awal.

- Di kolom Alias pengguna atau grup, masukkan alamat email pengguna atau grup untuk mengakses organisasi. Jika Anda adalah

administrator, masukkan alamat email Anda, misalnya

sally@example.com. Awalan ditambahkan sebelum nama pengguna, sepertimyidp-sally@example.com.

Tinjau pilihan Anda, lalu klik Siapkan.

Profil penyedia identitas baru tersedia di daftar Profil identitas.

Menghubungkan ke penyedia SAML yang ada

- Login ke konsol GDC.

- Di menu navigasi, klik Identity and Access > Identity.

Di bagian Konfigurasi penyedia identitas, selesaikan langkah-langkah berikut dan klik Berikutnya:

- Di menu drop-down Identity provider, pilih Security Assertion Markup Language (SAML).

- Masukkan Nama penyedia identitas.

- Di kolom Identity ID, masukkan ID untuk aplikasi klien yang membuat permintaan autentikasi ke penyedia identitas.

- Di kolom SSO URI, masukkan URL ke endpoint single sign-on

penyedia. Contoh:

https://www.idp.com/saml/sso. Di kolom Awalan penyedia identitas, masukkan awalan. Awalan ditambahkan ke awal klaim pengguna dan grup. Awalan membedakan konfigurasi penyedia identitas yang berbeda. Misalnya: Jika Anda menetapkan awalan

myidp, klaim pengguna dapat ditampilkan sebagaimyidpusername@example.comdan klaim grup dapat ditampilkan sebagaimyidpgroup@example.com. Anda juga harus menyertakan awalan saat menetapkan izin RBAC ke grup.Opsional: Di bagian Pernyataan SAML, pilih Aktifkan pernyataan SAML terenkripsi.

Untuk mengaktifkan pernyataan SAML terenkripsi, Anda harus memiliki peran Admin Federasi IdP. Minta Admin IAM Organisasi Anda untuk memberi Anda peran Admin Federasi IdP (

idp-federation-admin).- Di kolom Encryption certificate, masukkan sertifikat enkripsi Anda dalam format PEM. Anda menerima sertifikat enkripsi setelah membuat penyedia SAML.

- Di kolom Decryption key, masukkan kunci dekripsi Anda. Anda menerima kunci dekripsi setelah membuat penyedia SAML.

Opsional: Di bagian SAML Signed requests, centang Enable signed SAML requests.

- Di kolom Signing certificate, masukkan sertifikat penandatanganan Anda dalam format file PEM. Penyedia SAML Anda akan menyiapkan dan membuat sertifikat penandatanganan untuk Anda.

- Di kolom Signing key, masukkan kunci penandatanganan Anda dalam format file PEM. Penyedia SAML Anda menyiapkan dan membuat kunci penandatanganan untuk Anda.

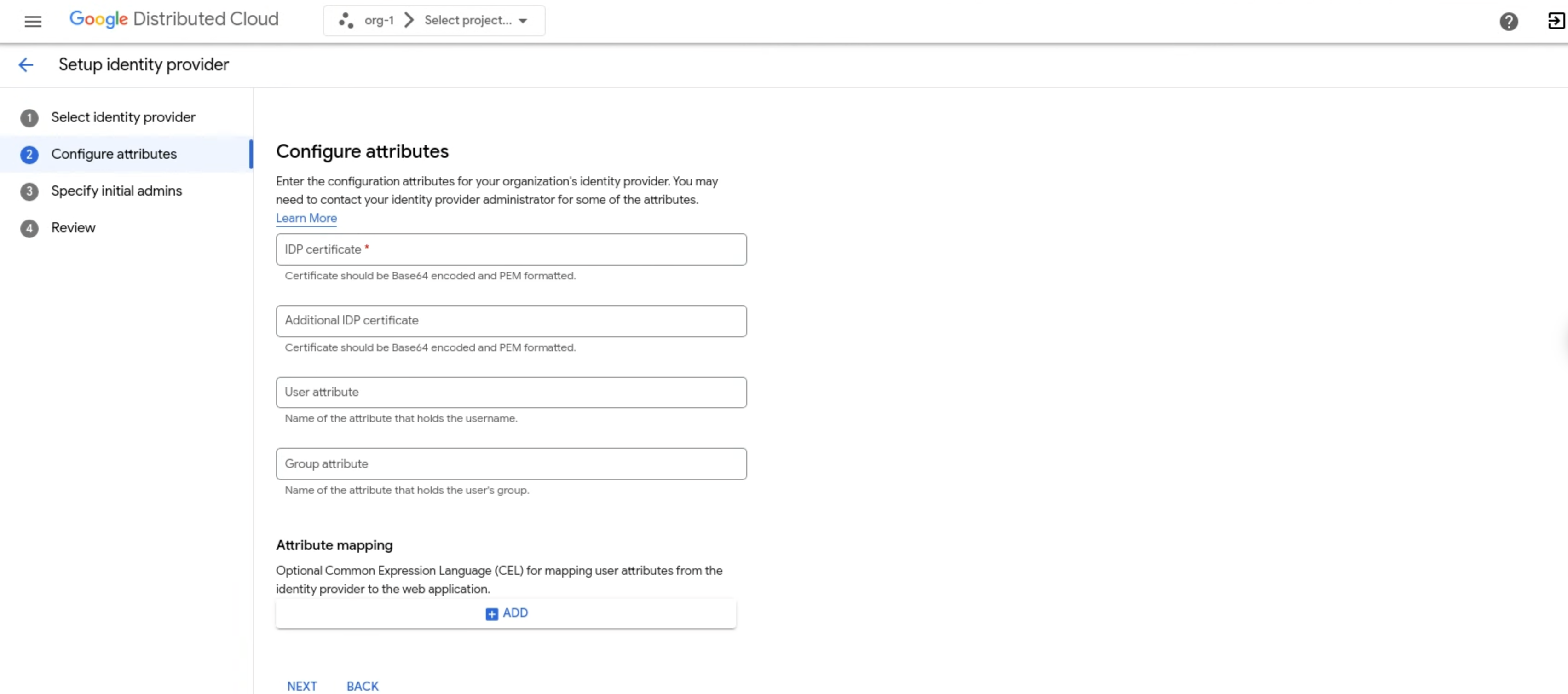

Di halaman Configure attributes, selesaikan langkah-langkah berikut dan klik Next:

- Di kolom IDP certificate, masukkan

sertifikat berenkode PEM yang dienkode ke base64 untuk penyedia identitas. Untuk

mengetahui informasi selengkapnya, lihat

https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

- Untuk membuat string, enkode sertifikat, termasuk header, ke dalam

base64. - Sertakan string yang dihasilkan sebagai satu baris. Contoh:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==

- Untuk membuat string, enkode sertifikat, termasuk header, ke dalam

- Masukkan sertifikat tambahan di kolom Additional IDP certificate.

- Di kolom Atribut pengguna, masukkan atribut untuk mengidentifikasi setiap

pengguna. Atribut default untuk banyak penyedia adalah

sub. Anda dapat memilih atribut lain, sepertiemailatauname, bergantung pada penyedia identitas. Atribut selainemaildiberi awalan dengan URL penerbit untuk mencegah bentrokan penamaan. - Di kolom Atribut grup, masukkan nama atribut dalam token penyedia identitas yang menyimpan informasi grup pengguna.

- Opsional: Jika penyedia identitas Anda menggunakan GKE Identity Service, di area Pemetaan atribut, klik Tambahkan dan masukkan pasangan nilai kunci untuk atribut tambahan tentang pengguna, seperti URL foto profil atau departemennya.

- Di kolom IDP certificate, masukkan

sertifikat berenkode PEM yang dienkode ke base64 untuk penyedia identitas. Untuk

mengetahui informasi selengkapnya, lihat

https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

Di bagian Tentukan admin awal, selesaikan langkah-langkah berikut lalu klik Berikutnya:

- Pilih apakah akan menambahkan pengguna atau grup individual sebagai administrator awal.

- Di kolom Username, masukkan alamat email pengguna atau grup untuk mengakses organisasi. Jika Anda adalah

administrator, masukkan alamat email Anda, misalnya

kiran@example.com. Awalan ditambahkan sebelum nama pengguna, sepertimyidp-kiran@example.com.

Di halaman Tinjau, periksa semua nilai setiap konfigurasi identitas sebelum melanjutkan. Klik Kembali untuk kembali ke halaman sebelumnya dan melakukan koreksi yang diperlukan. Setelah mengonfigurasi semua nilai sesuai spesifikasi Anda, klik Siapkan.