Cette page explique comment connecter l'appliance isolée Google Distributed Cloud (GDC) au fournisseur d'identité (IdP) existant de votre organisation. Un IdP est un système qui gère et sécurise de manière centralisée les identités des utilisateurs, et qui fournit des services d'authentification. En se connectant à un IdP existant, les utilisateurs peuvent accéder à GDC à l'aide des identifiants de leur organisation, sans avoir à créer ni à gérer de comptes distincts dans GDC. Ce processus permet de garantir une expérience de connexion fluide et sécurisée. Étant donné qu'un IdP est une ressource globale, les utilisateurs peuvent accéder à GDC via le même IdP, quelle que soit la zone dans laquelle ils travaillent.

Une fois le fournisseur d'identité initial configuré et associé à un fournisseur d'identité, vous pouvez associer d'autres fournisseurs d'identité existants à l'aide de la console GDC.

Vous pouvez vous connecter à un fournisseur d'identité existant à l'aide de l'une des méthodes suivantes :

Avant de commencer

Pour obtenir les autorisations nécessaires pour connecter un fournisseur d'identité existant, demandez à votre administrateur IAM de l'organisation de vous attribuer le rôle d'administrateur IAM de l'organisation. L'administrateur initial que vous spécifiez lorsque vous connectez le fournisseur d'identité doit également disposer du rôle IAM d'administrateur de l'organisation.

Se connecter à un fournisseur d'identité existant

Pour connecter le fournisseur d'identité, vous devez disposer d'un seul ID client et d'un seul secret de la part de votre fournisseur d'identité. Vous pouvez vous connecter à un fournisseur OIDC ou SAML existant à l'aide de la console.

Se connecter à un fournisseur OIDC existant

- Connectez-vous à la console GDC. L'exemple suivant montre la console après la connexion à une organisation appelée

org-1:

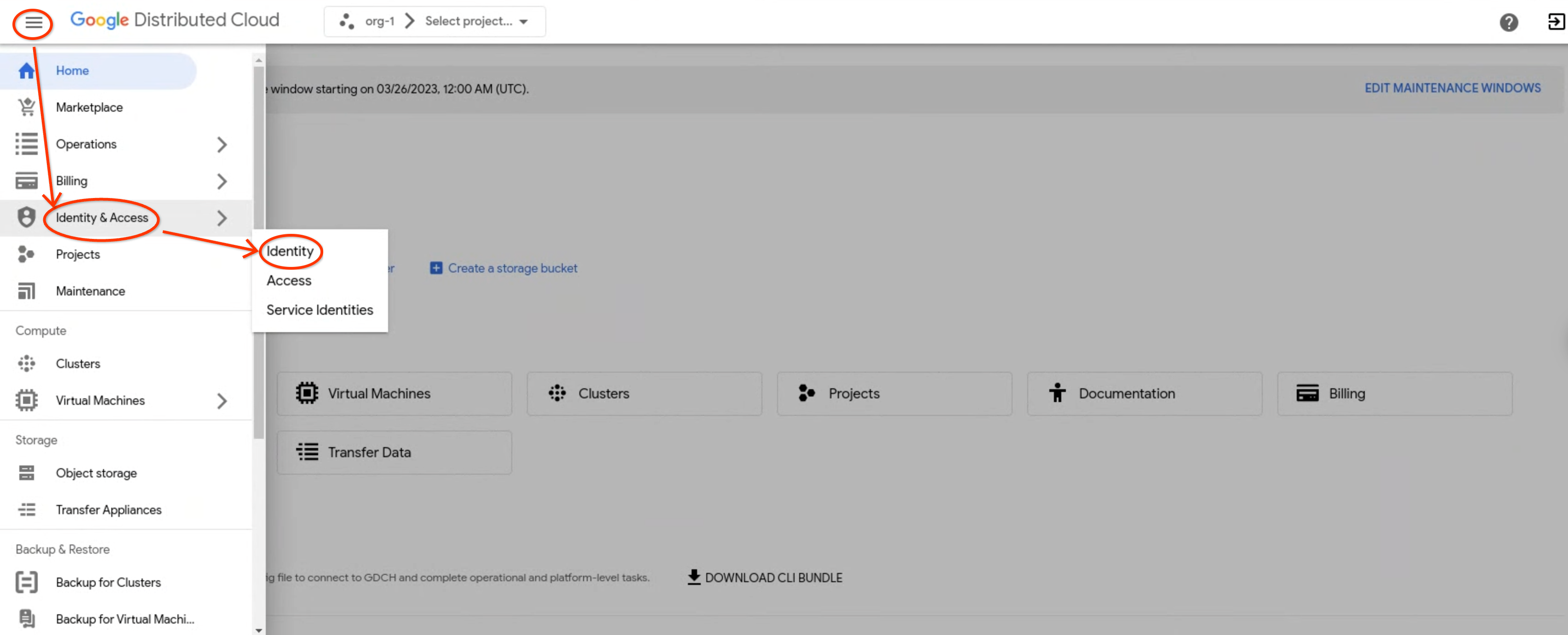

- Dans le menu de navigation, cliquez sur Identité et accès > Identité.

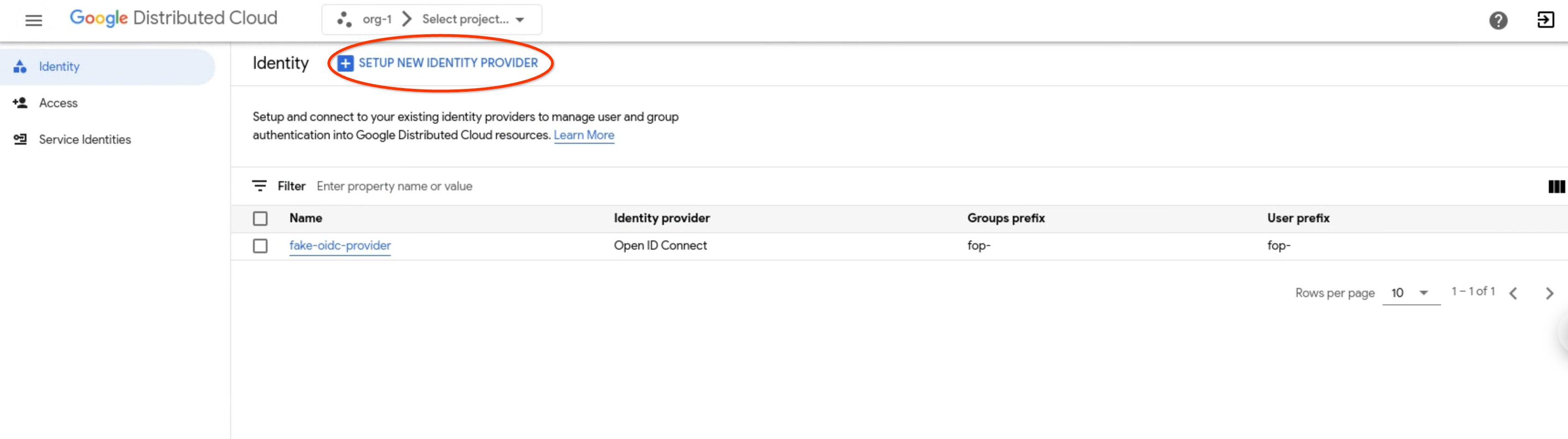

- Cliquez sur Configurer un nouveau fournisseur d'identité.

Dans la section Configurer le fournisseur d'identité, procédez comme suit, puis cliquez sur Suivant :

- Dans la liste Fournisseur d'identité, sélectionnez OpenID Connect (OIDC).

- Saisissez un nom de fournisseur d'identité.

- Dans le champ URL Google Distributed Cloud, saisissez l'URL que vous utilisez pour accéder à GDC.

- Dans le champ URI de l'émetteur, saisissez l'URL vers laquelle les requêtes d'autorisation sont envoyées à votre fournisseur d'identité. Le serveur d'API Kubernetes utilise cette URL pour découvrir les clés publiques permettant de valider les jetons. L'URL doit utiliser le protocole HTTPS.

- Dans le champ ID client, saisissez l'ID de l'application cliente qui envoie des requêtes d'authentification au fournisseur d'identité.

- Dans la section Code secret du client, sélectionnez Configurer le code secret du client (recommandé).

- Dans le champ Code secret du client, saisissez le code secret du client, qui est un code secret partagé entre votre fournisseur d'identité et l'appliance GDC air-gapped.

Facultatif : Dans le champ Préfixe, saisissez un préfixe. Le préfixe correspond au champ Préfixe du fournisseur d'identité. Saisissez un préfixe. Le préfixe est ajouté au début des revendications d'utilisateur et de groupe. Les préfixes permettent de distinguer les différentes configurations de fournisseur d'identité. Par exemple, si vous définissez un préfixe

myidp, une revendication d'utilisateur peut êtremyidpusername@example.comet une revendication de groupe peut êtremyidpgroup@example.com. Vous devez également inclure le préfixe lors de l'attribution d'autorisations de contrôle des accès basé sur les rôles (RBAC) aux groupes.Facultatif : Dans la section Chiffrement, sélectionnez Activer les jetons chiffrés.

Pour activer les jetons de chiffrement, vous devez disposer du rôle "Administrateur de la fédération IdP". Demandez à l'administrateur IAM de votre organisation de vous attribuer le rôle Administrateur de la fédération IdP (

idp-federation-admin).- Dans le champ ID de la clé, saisissez l'ID de votre clé. L'ID de clé est une clé publique d'un jeton Web JSON (JWT). Votre fournisseur OIDC configure et provisionne un ID de clé.

- Dans le champ Clé de déchiffrement, saisissez la clé de déchiffrement au format PEM. La clé de déchiffrement est une clé asymétrique qui déchiffre un chiffrement. Votre fournisseur OIDC configure et provisionne une clé de déchiffrement.

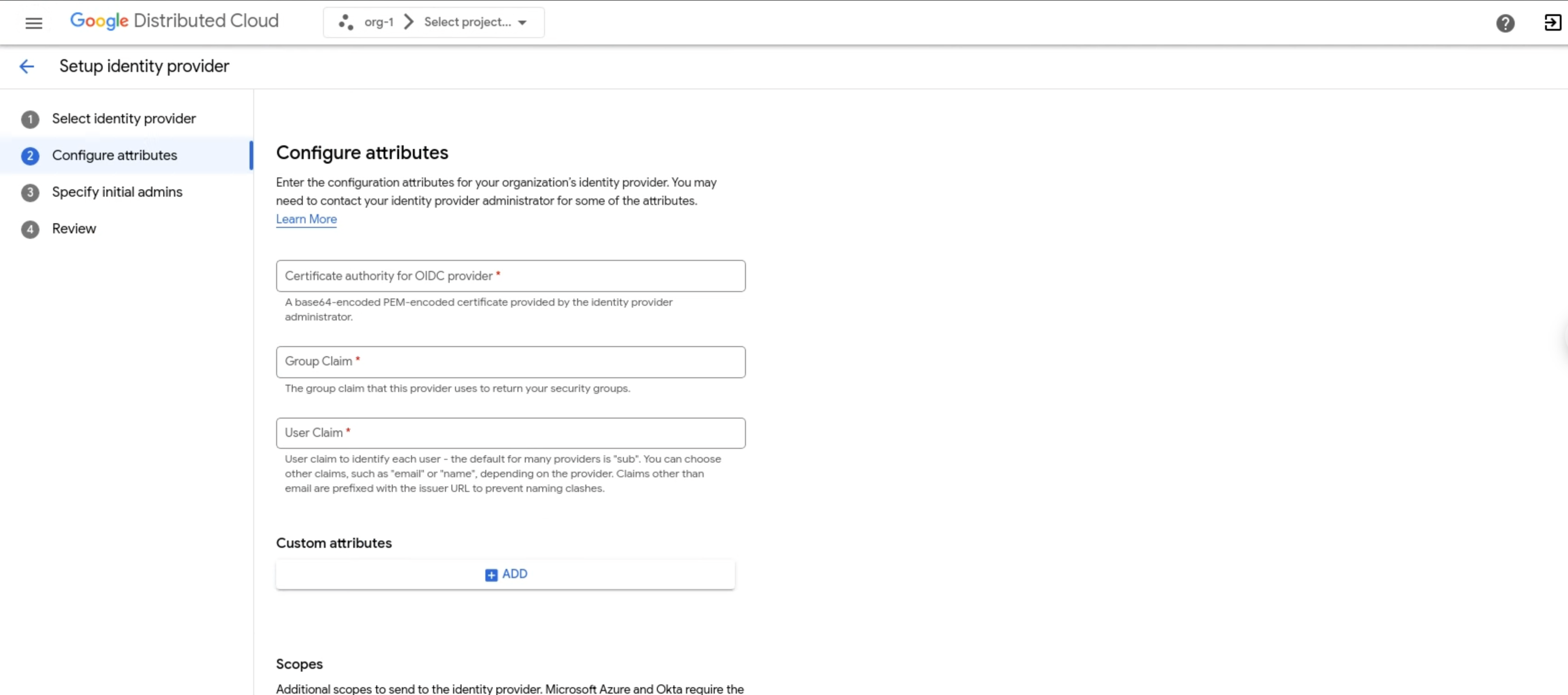

Dans la section Configurer les attributs, procédez comme suit, puis cliquez sur Suivant :

- Dans le champ Autorité de certification pour le fournisseur OIDC, saisissez un certificat encodé au format PEM en base64 pour le fournisseur d'identité. Pour en savoir plus, consultez https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

- Pour créer la chaîne, encodez le certificat, y compris les en-têtes, en

base64. - Incluez la chaîne obtenue dans en tant que ligne unique.

Exemple :

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==

- Pour créer la chaîne, encodez le certificat, y compris les en-têtes, en

- Dans le champ Revendication de groupe, saisissez le nom de la revendication dans le jeton du fournisseur d'identité qui contient les informations sur le groupe de l'utilisateur.

- Dans le champ Revendication de l'utilisateur, saisissez la revendication permettant d'identifier chaque utilisateur. La revendication par défaut pour de nombreux fournisseurs est

sub. Vous pouvez choisir d'autres revendications, telles queemailouname, en fonction du fournisseur d'identité. Les revendications autres queemailsont précédées de l'URL de l'émetteur pour éviter les conflits de noms. - Facultatif : Si votre fournisseur d'identité utilise GKE Identity Service, dans la section "Attributs personnalisés", cliquez sur Ajouter et saisissez des paires clé/valeur pour les revendications supplémentaires concernant un utilisateur, telles que son service ou l'URL de sa photo de profil.

- Si votre fournisseur d'identité nécessite des niveaux d'accès supplémentaires, saisissez-les dans le champ Niveaux d'accès, en les séparant par une virgule, pour les envoyer au fournisseur d'identité. Par exemple, Microsoft Azure et Okta nécessitent le niveau d'accès

offline_access. - Dans la section Paramètres supplémentaires, saisissez toutes les paires clé/valeur supplémentaires (séparées par une virgule) requises par votre fournisseur d'identité.

Si vous autorisez un groupe, transmettez

resource=token-groups-claim. Si votre serveur d'autorisation vous demande l'autorisation pour l'authentification avec Microsoft Azure et Okta, définissezprompt=consent. Pour Cloud Identity, définissezprompt=consent,access_type=offline.

- Dans le champ Autorité de certification pour le fournisseur OIDC, saisissez un certificat encodé au format PEM en base64 pour le fournisseur d'identité. Pour en savoir plus, consultez https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

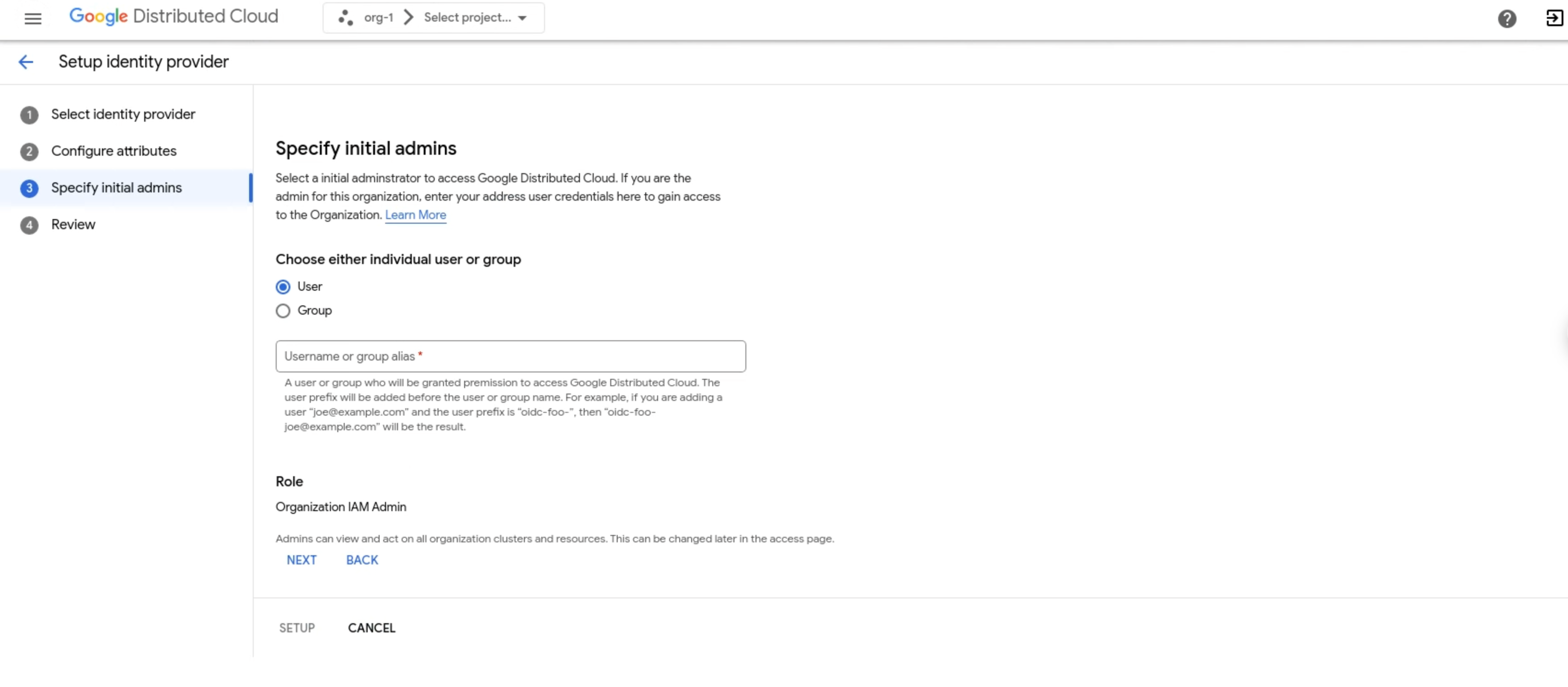

Dans la section Spécifier les administrateurs initiaux, procédez comme suit, puis cliquez sur Suivant :

- Choisissez d'ajouter des utilisateurs individuels ou des groupes en tant qu'administrateurs initiaux.

- Dans le champ Nom d'utilisateur ou alias de groupe, saisissez l'adresse e-mail de l'utilisateur ou du groupe pour accéder à l'organisation. Si vous êtes l'administrateur, saisissez votre adresse e-mail, par exemple

sally@example.com. Le préfixe est ajouté avant le nom d'utilisateur, par exemplemyidp-sally@example.com.

Vérifiez vos sélections, puis cliquez sur Configurer.

Le nouveau profil de fournisseur d'identité est disponible dans la liste des profils d'identité.

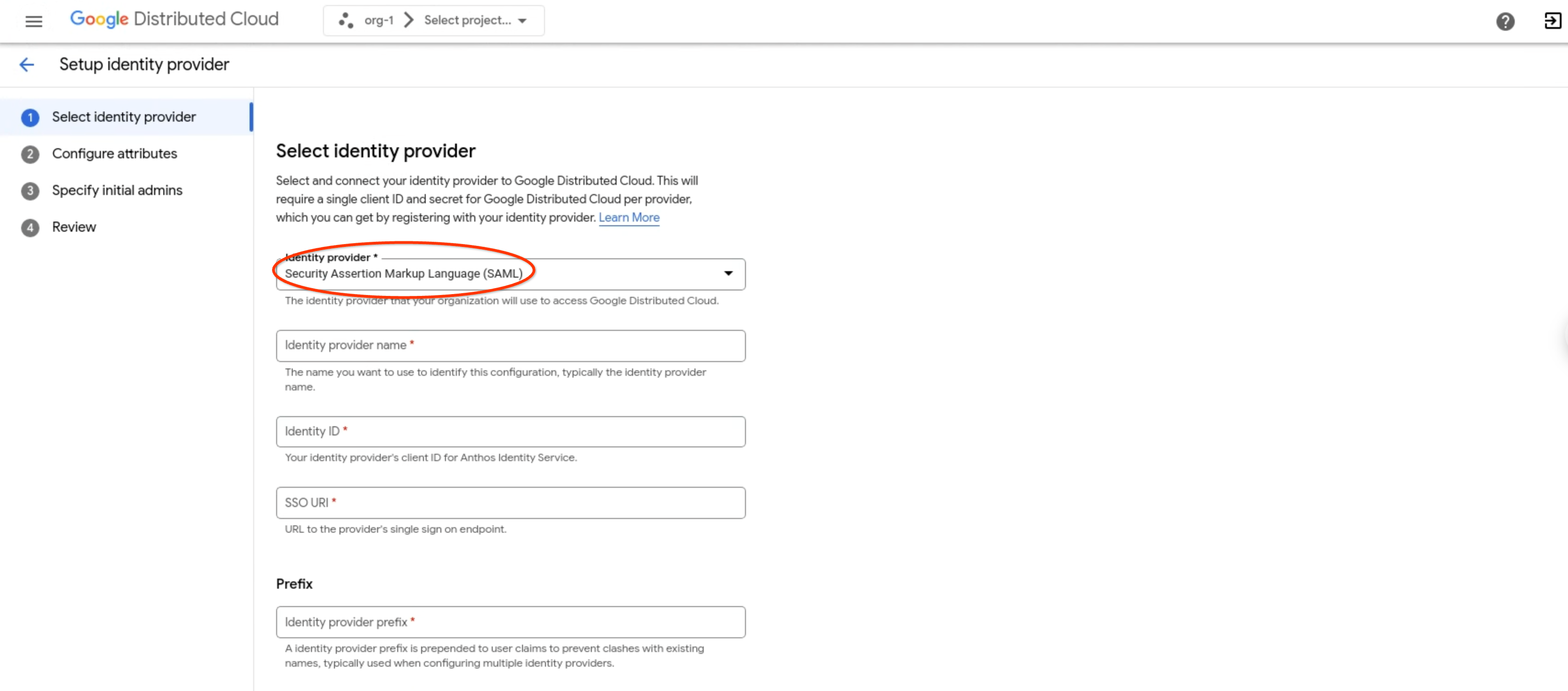

Se connecter à un fournisseur SAML existant

- Connectez-vous à la console GDC.

- Dans le menu de navigation, cliquez sur Identité et accès > Identité.

Dans la section Configurer le fournisseur d'identité, procédez comme suit, puis cliquez sur Suivant :

- Dans le menu déroulant Fournisseur d'identité, sélectionnez Security Assertion Markup Language (SAML).

- Saisissez un nom de fournisseur d'identité.

- Dans le champ ID d'identité, saisissez l'ID de l'application cliente qui envoie des requêtes d'authentification au fournisseur d'identité.

- Dans le champ URI SSO, saisissez l'URL du point de terminaison d'authentification unique du fournisseur. Exemple :

https://www.idp.com/saml/sso. Dans le champ Préfixe du fournisseur d'identité, saisissez un préfixe. Le préfixe est ajouté au début des revendications d'utilisateur et de groupe. Les préfixes permettent de distinguer les différentes configurations de fournisseurs d'identité. Par exemple, si vous définissez un préfixe

myidp, une revendication utilisateur peut s'afficher sous la formemyidpusername@example.comet une revendication de groupe sous la formemyidpgroup@example.com. Vous devez également inclure le préfixe lors de l'attribution d'autorisations RBAC aux groupes.Facultatif : Dans la section Assertions SAML, sélectionnez Activer les assertions SAML chiffrées.

Pour activer les assertions SAML chiffrées, vous devez disposer du rôle Administrateur de la fédération de fournisseurs d'identité. Demandez à l'administrateur IAM de votre organisation de vous accorder le rôle Administrateur de la fédération IdP (

idp-federation-admin).- Dans le champ Certificat de chiffrement, saisissez votre certificat de chiffrement au format PEM. Vous recevrez votre certificat de chiffrement après avoir généré le fournisseur SAML.

- Dans le champ Clé de déchiffrement, saisissez votre clé de déchiffrement. Vous recevez votre clé de déchiffrement après avoir généré le fournisseur SAML.

Facultatif : Dans la section SAML Signed requests (Requêtes SAML signées), cochez Enable signed SAML requests (Activer les requêtes SAML signées).

- Dans le champ Signing certificate (Certificat de signature), saisissez votre certificat de signature au format PEM. Votre fournisseur SAML configure et vous fournit un certificat de signature.

- Dans le champ Clé de signature, saisissez votre clé de signature au format PEM. Votre fournisseur SAML configure et génère une clé de signature pour vous.

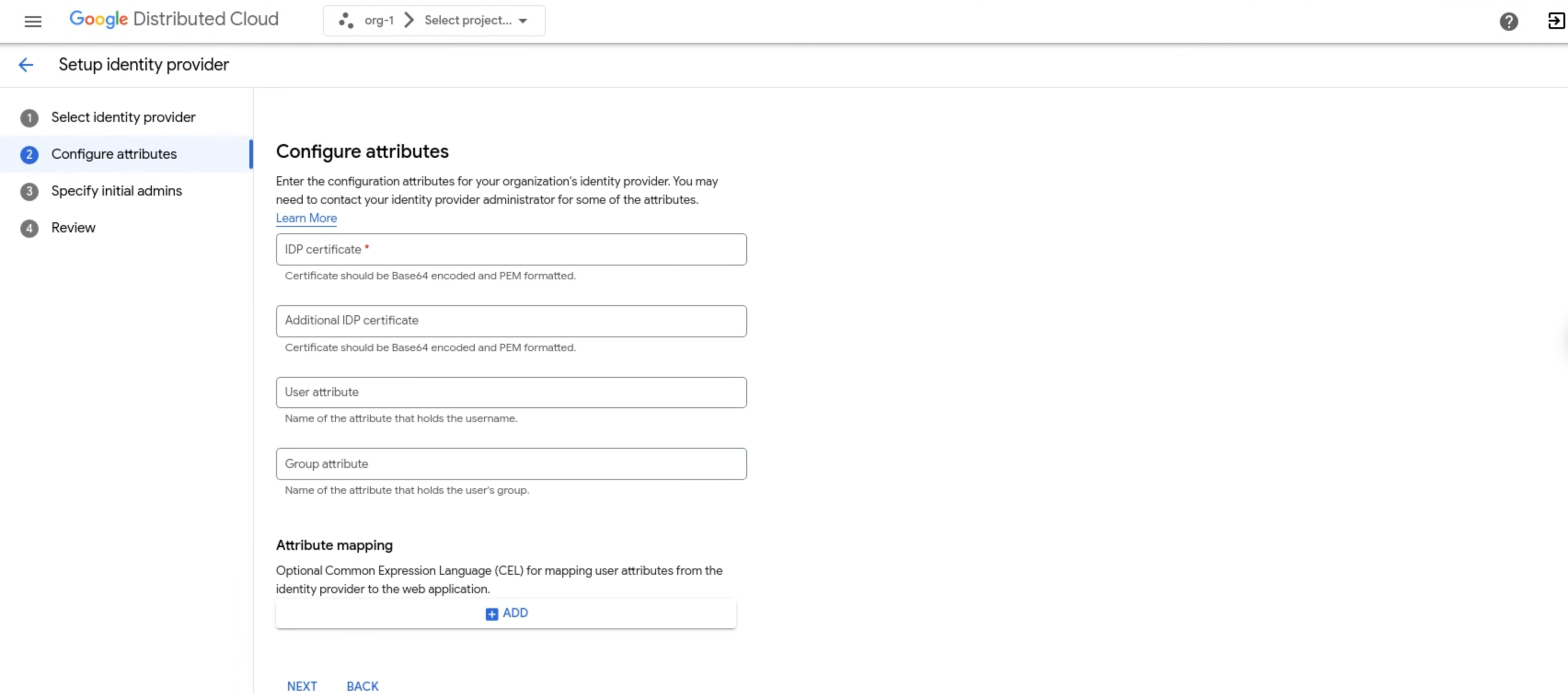

Sur la page Configurer les attributs, procédez comme suit, puis cliquez sur Suivant :

- Dans le champ Certificat IdP, saisissez un certificat encodé au format PEM en base64 pour le fournisseur d'identité. Pour en savoir plus, consultez https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

- Pour créer la chaîne, encodez le certificat, y compris les en-têtes, en

base64. - Incluez la chaîne obtenue dans en tant que ligne unique. Par exemple :

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==.

- Pour créer la chaîne, encodez le certificat, y compris les en-têtes, en

- Saisissez les certificats supplémentaires dans le champ Certificat IdP supplémentaire.

- Dans le champ Attribut utilisateur, saisissez l'attribut permettant d'identifier chaque utilisateur. L'attribut par défaut de nombreux fournisseurs est

sub. Vous pouvez choisir d'autres attributs, tels queemailouname, en fonction du fournisseur d'identité. Les attributs autres queemailsont précédés de l'URL de l'émetteur pour éviter les conflits de noms. - Dans le champ Attribut de groupe, saisissez le nom de l'attribut du jeton du fournisseur d'identité qui contient les informations sur le groupe de l'utilisateur.

- Facultatif : Si votre fournisseur d'identité utilise GKE Identity Service, dans la section Mappage des attributs, cliquez sur Ajouter, puis saisissez des paires clé/valeur pour les attributs supplémentaires concernant un utilisateur, tels que son service ou l'URL de sa photo de profil.

- Dans le champ Certificat IdP, saisissez un certificat encodé au format PEM en base64 pour le fournisseur d'identité. Pour en savoir plus, consultez https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

Dans la section Spécifier les administrateurs initiaux, procédez comme suit, puis cliquez sur Suivant :

- Choisissez d'ajouter des utilisateurs individuels ou des groupes en tant qu'administrateurs initiaux.

- Dans le champ Nom d'utilisateur, saisissez l'adresse e-mail de l'utilisateur ou du groupe pour accéder à l'organisation. Si vous êtes l'administrateur, saisissez votre adresse e-mail, par exemple

kiran@example.com. Le préfixe est ajouté avant le nom d'utilisateur, par exemplemyidp-kiran@example.com.

Sur la page Examiner, vérifiez toutes les valeurs de chaque configuration d'identité avant de continuer. Cliquez sur Retour pour revenir aux pages précédentes et apporter les corrections nécessaires. Une fois que vous avez configuré toutes les valeurs selon vos spécifications, cliquez sur Configurer.