En esta página, se explica cómo conectar el dispositivo aislado de Google Distributed Cloud (GDC) al proveedor de identidad (IdP) existente de tu organización. Un IdP es un sistema que administra y protege de forma centralizada las identidades de los usuarios, y proporciona servicios de autenticación. Conectarse a un IdP existente permite a los usuarios acceder a GDC con las credenciales de su organización, sin necesidad de crear ni administrar cuentas separadas dentro de GDC. Este proceso garantiza una experiencia de acceso segura y sin inconvenientes. Dado que un IdP es un recurso global, los usuarios pueden acceder a GDC a través del mismo IdP, independientemente de la zona en la que trabajen.

Después de configurar el proveedor de identidad inicial y conectarlo a un proveedor de identidad, puedes conectar proveedores de identidad existentes adicionales con la consola de GDC.

Puedes conectarte a un proveedor de identidad existente con una de las siguientes opciones:

Antes de comenzar

Para obtener los permisos que necesitas para conectar un proveedor de identidad existente, pídele al administrador de IAM de la organización que te otorgue el rol de administrador de IAM de la organización. El administrador inicial que especifiques cuando conectes el proveedor de identidad también debe tener asignado el rol de administrador de IAM de la organización.

Conéctate a un proveedor de identidad existente

Para conectar el proveedor de identidad, debes tener un solo ID de cliente y secreto de tu proveedor de identidad. Puedes conectarte a un proveedor existente de OIDC o SAML con la consola.

Conéctate a un proveedor de OIDC existente

- Accede a la consola de GDC. En el siguiente ejemplo, se muestra la consola después de acceder a una organización llamada

org-1:

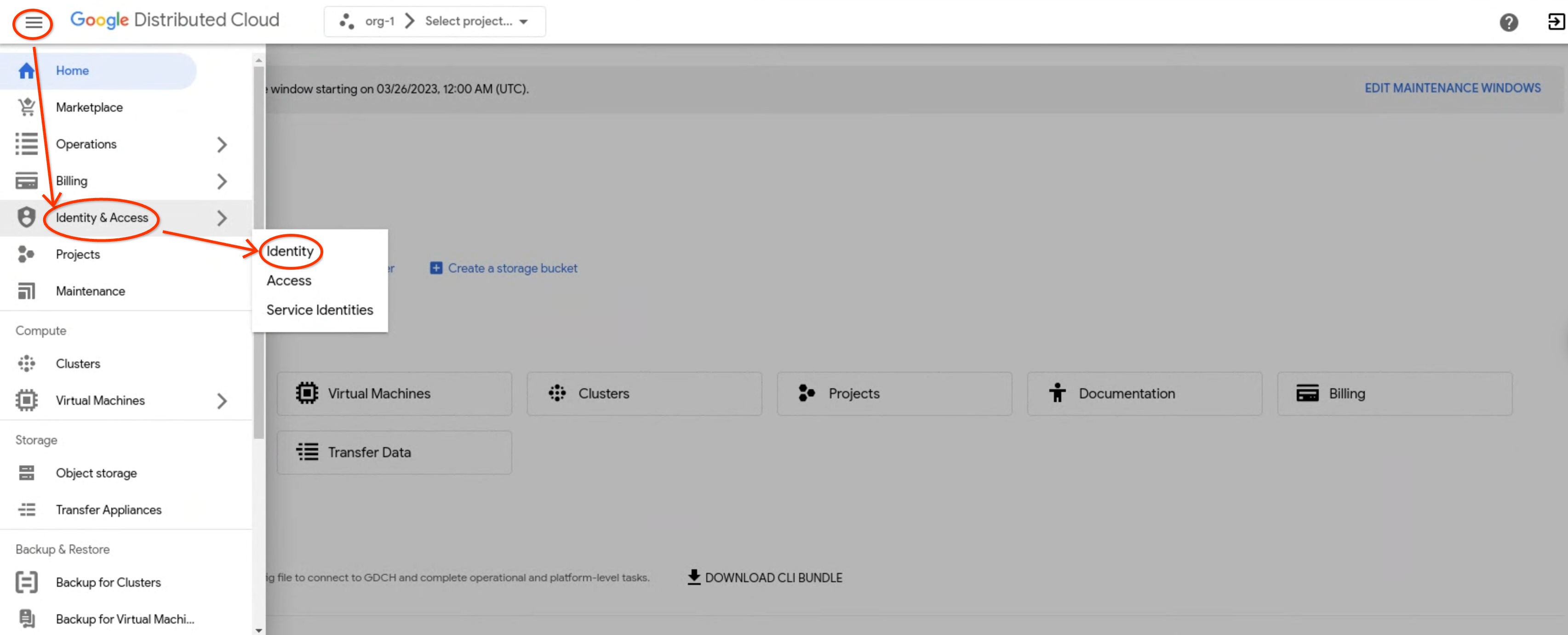

- En el menú de navegación, haz clic en Identity and Access > Identity.

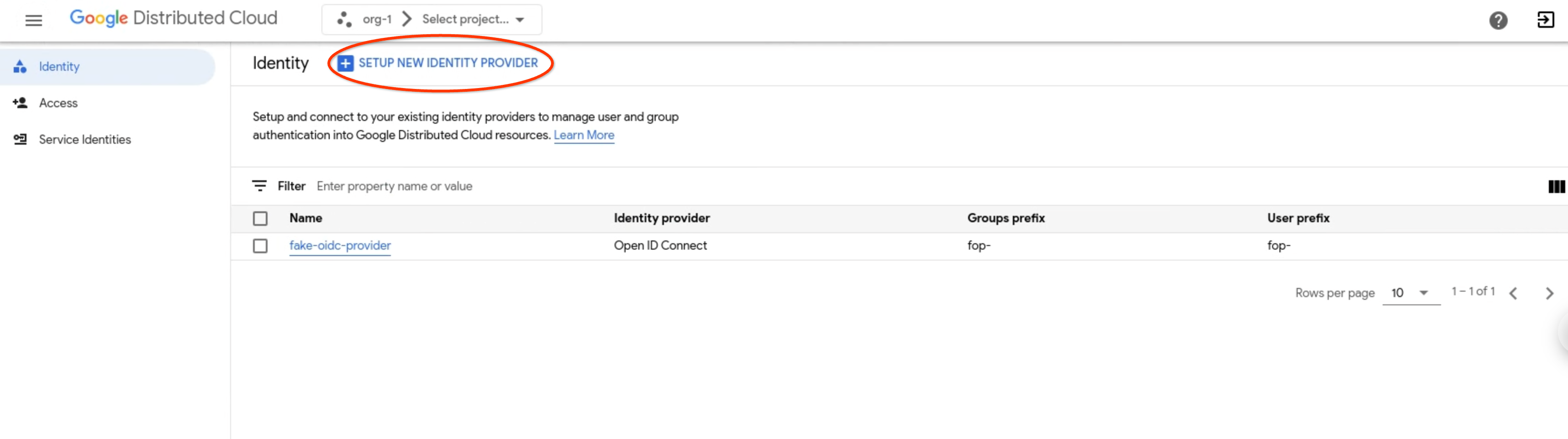

- Haz clic en Configurar un nuevo proveedor de identidad.

En la sección Configurar proveedor de identidad, completa los siguientes pasos y haz clic en Siguiente:

- En la lista Proveedor de identidad, selecciona Open ID Connect (OIDC).

- Ingresa un nombre del proveedor de identidad.

- En el campo URL de Google Distributed Cloud, ingresa la URL que usas para acceder a GDC.

- En el campo URI de la entidad emisora, ingresa la URL a la que se envían las solicitudes de autorización a tu proveedor de identidad. El servidor de la API de Kubernetes usa esta URL a fin de buscar claves públicas para la verificación de tokens. La URL debe usar HTTPS.

- En el campo ID de cliente, ingresa el ID de la aplicación cliente que realiza solicitudes de autenticación al proveedor de identidad.

- En la sección Secreto del cliente, selecciona Configurar secreto del cliente (recomendado).

- En el campo Secreto de cliente, ingresa el secreto del cliente, que es un secreto compartido entre tu proveedor de identidad y el dispositivo aislado de GDC.

Opcional: En el campo Prefijo, ingresa un prefijo. El prefijo es el campo Prefijo del proveedor de identidad. Ingresa un prefijo. El prefijo se agrega al comienzo de las reclamaciones de usuarios y grupos. Los prefijos se usan para distinguir entre diferentes configuraciones de proveedores de identidad. Por ejemplo, si estableces un prefijo de

myidp, una reclamación de usuario podría sermyidpusername@example.comy una reclamación de grupo podría sermyidpgroup@example.com. El prefijo también se debe incluir cuando se asignan permisos de control de acceso basado en roles (RBAC) a los grupos.Opcional: En la sección Encryption, selecciona Enable encrypted tokens.

Para habilitar los tokens de encriptación, debes tener el rol de administrador de la federación de IdP. Pídele al administrador de IAM de la organización que te otorgue el rol de administrador de federación de IdP (

idp-federation-admin).- En el campo ID de clave, ingresa tu ID de clave. El ID de clave es una clave pública de un token web JSON (JWT) de encriptación. Tu proveedor de OIDC configura y aprovisiona un ID de clave.

- En el campo Clave de desencriptación, ingresa la clave de desencriptación en formato PEM. La clave de desencriptación es una clave asimétrica que desencripta una encriptación. Tu proveedor de OIDC configura y aprovisiona una clave de desencriptación.

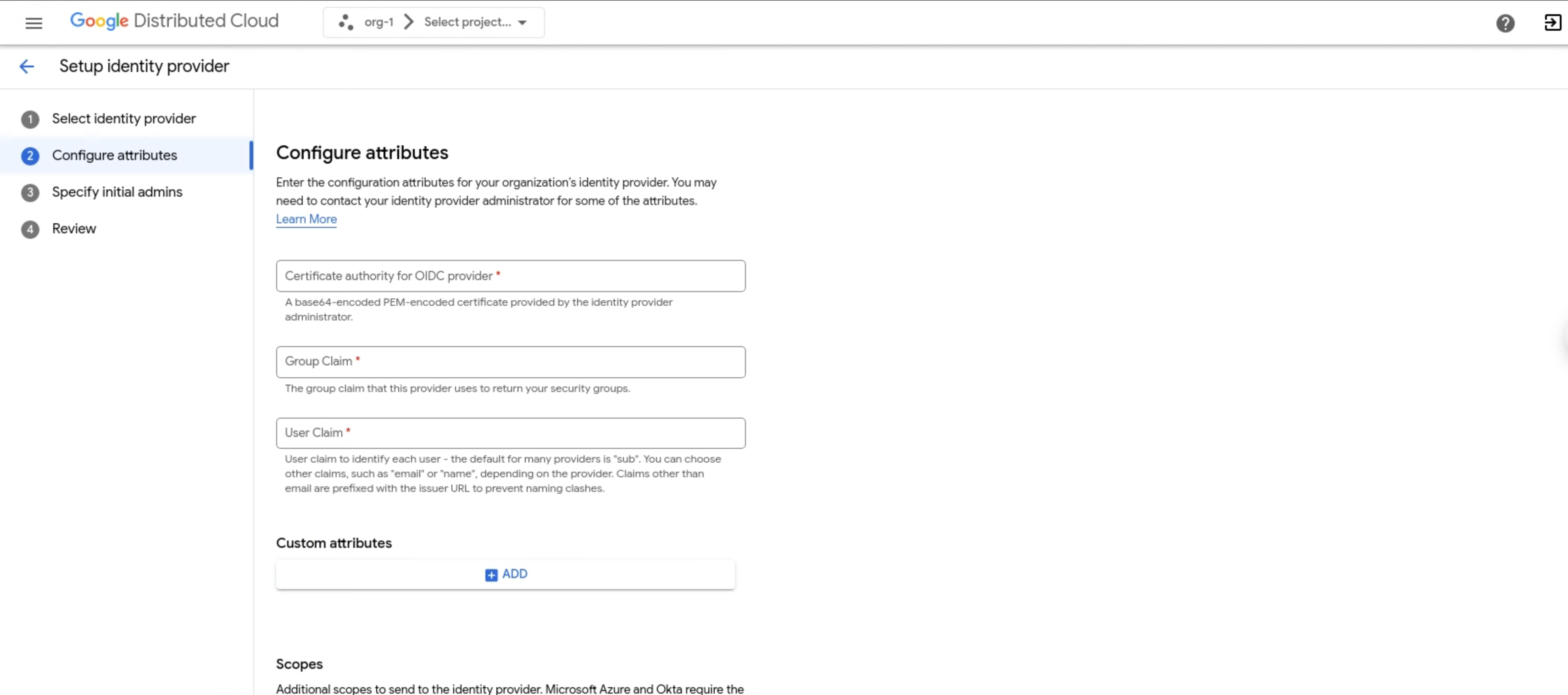

En la sección Configurar atributos, completa los siguientes pasos y haz clic en Siguiente:

- En el campo Autoridad certificadora para el proveedor de OIDC, ingresa un certificado codificado con PEM y codificado en base64 para el proveedor de identidad. Para obtener más información, consulta https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

- Para crear la cadena, codifica el certificado, incluidos los encabezados, en

base64. - Incluye la cadena resultante en como una sola línea.

Ejemplo:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==

- Para crear la cadena, codifica el certificado, incluidos los encabezados, en

- En el campo Reclamación de grupo, ingresa el nombre de la reclamación en el token del proveedor de identidad que contiene la información del grupo del usuario.

- En el campo Reclamo del usuario, ingresa el reclamo para identificar a cada usuario. El reclamo predeterminado para muchos proveedores es

sub. Puedes elegir otras reclamaciones, comoemailoname, según el proveedor de identidad. Las reclamaciones que no seanemailtienen el prefijo de la URL de la entidad emisora para evitar conflictos de nombres. - Opcional: Si tu proveedor de identidad usa GKE Identity Service, en la sección Atributos personalizados, haz clic en Agregar y, luego, ingresa pares clave-valor para las declaraciones adicionales sobre un usuario, como su departamento o la URL de la foto de perfil.

- Si tu proveedor de identidad requiere permisos adicionales, en el campo Permisos, ingresa los permisos separados por comas que se enviarán al proveedor de identidad. Por ejemplo, Microsoft Azure y Okta requieren el permiso

offline_access. - En la sección Parámetros adicionales, ingresa cualquier par clave-valor adicional (separado por comas) que requiera tu proveedor de identidad.

Si autorizas un grupo, pasa

resource=token-groups-claim. Si el servidor de autorización solicita consentimiento para la autenticación con Microsoft Azure y Okta, estableceprompt=consent. En Cloud Identity, estableceprompt=consent,access_type=offline.

- En el campo Autoridad certificadora para el proveedor de OIDC, ingresa un certificado codificado con PEM y codificado en base64 para el proveedor de identidad. Para obtener más información, consulta https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

En la sección Especifica administradores iniciales, completa los siguientes pasos y haz clic en Siguiente:

- Elige si deseas agregar usuarios individuales o grupos como administradores iniciales.

- En el campo Nombre de usuario o alias de grupo, ingresa la dirección de correo electrónico del usuario o grupo para acceder a la organización. Si eres el administrador, ingresa tu dirección de correo electrónico, por ejemplo,

sally@example.com. El prefijo se agrega antes del nombre de usuario, comomyidp-sally@example.com.

Revisa tus selecciones y haz clic en Configurar.

El nuevo perfil del proveedor de identidad está disponible en la lista Perfiles de identidad.

Conéctate a un proveedor de SAML existente

- Accede a la consola de GDC.

- En el menú de navegación, haz clic en Identidad y acceso > Identidad.

En la sección Configurar proveedor de identidad, completa los siguientes pasos y haz clic en Siguiente:

- En el menú desplegable Proveedor de identidad, selecciona Lenguaje de marcado para confirmaciones de seguridad (SAML).

- Ingresa un nombre del proveedor de identidad.

- En el campo ID de identidad, ingresa el ID de la aplicación cliente que realiza solicitudes de autenticación al proveedor de identidad.

- En el campo URI de SSO, ingresa la URL del extremo de inicio de sesión único del proveedor. Por ejemplo:

https://www.idp.com/saml/sso. En el campo Prefijo del proveedor de identidad, ingresa un prefijo. El prefijo se agrega al comienzo de las reclamaciones de usuarios y grupos. Los prefijos distinguen entre diferentes configuraciones de proveedores de identidad. Por ejemplo, si estableces un prefijo de

myidp, un reclamo de usuario podría mostrarse comomyidpusername@example.comy un reclamo de grupo podría mostrarse comomyidpgroup@example.com. También debes incluir el prefijo cuando asignes permisos de RBAC a los grupos.Opcional: En la sección Aserciones de SAML, selecciona Habilitar aserciones de SAML encriptadas.

Para habilitar las aserciones de SAML encriptadas, debes tener el rol de administrador de federación de IdP. Pídele al administrador de IAM de la organización que te otorgue el rol de administrador de federación de IdP (

idp-federation-admin).- En el campo Certificado de encriptación, ingresa tu certificado de encriptación en formato PEM. Recibirás tu certificado de encriptación después de generar el proveedor de SAML.

- En el campo Clave de desencriptación, ingresa tu clave de desencriptación. Recibirás la clave de desencriptación después de generar el proveedor de SAML.

Opcional: En la sección SAML Signed requests, marca la casilla de verificación Enable signed SAML requests.

- En el campo Certificado de firma, ingresa tu certificado de firma en formato de archivo PEM. Tu proveedor de SAML configura y te proporciona un certificado de firma.

- En el campo Clave de firma, ingresa tu clave de firma en formato de archivo PEM. Tu proveedor de SAML configura y te proporciona una clave de firma.

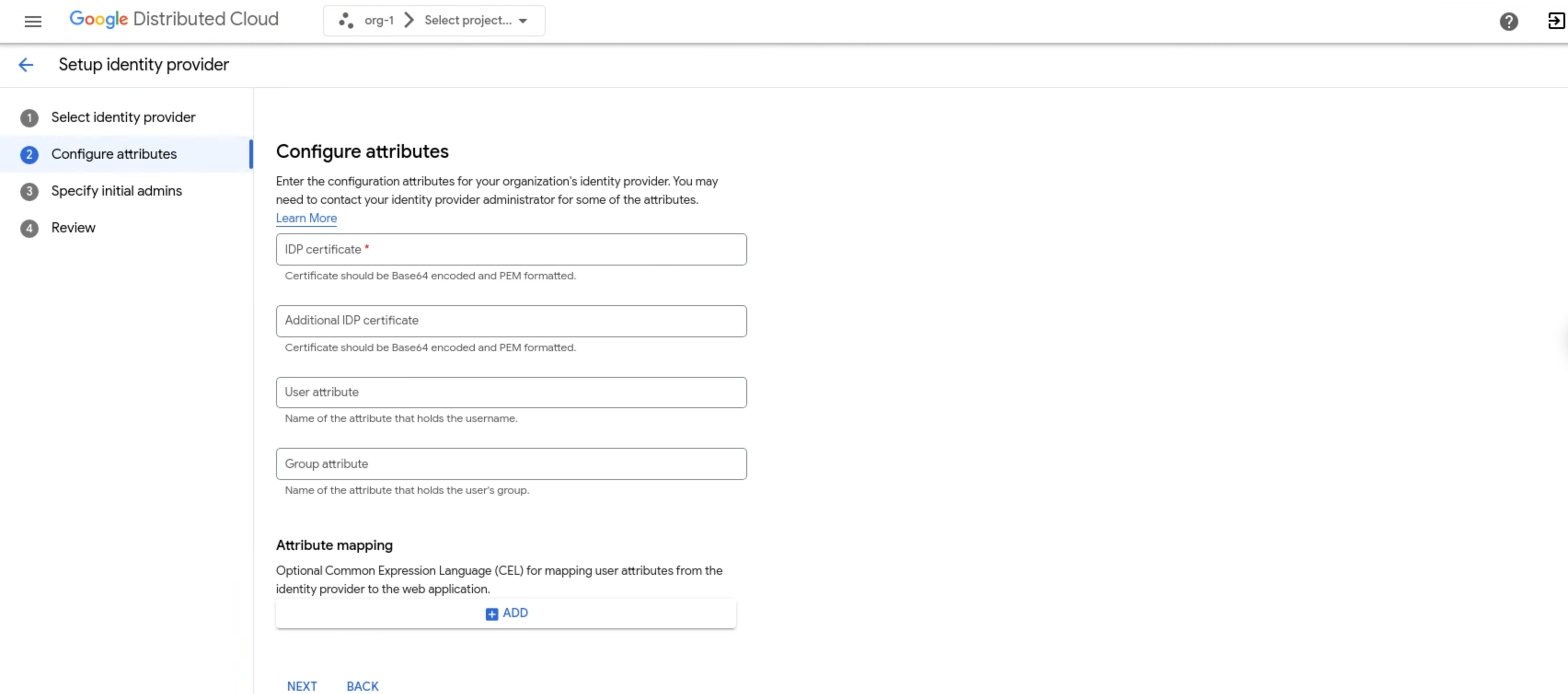

En la página Configurar atributos, completa los siguientes pasos y haz clic en Siguiente:

- En el campo Certificado del IDP, ingresa un certificado con codificación PEM codificado en base64 para el proveedor de identidad. Para obtener más información, consulta https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

- Para crear la cadena, codifica el certificado, incluidos los encabezados, en

base64. - Incluye la cadena resultante en como una sola línea. Por ejemplo:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==

- Para crear la cadena, codifica el certificado, incluidos los encabezados, en

- Ingresa los certificados adicionales en el campo Certificado de IdP adicional.

- En el campo Atributo del usuario, ingresa el atributo para identificar a cada usuario. El atributo predeterminado para muchos proveedores es

sub. Puedes elegir otros atributos, comoemailoname, según el proveedor de identidad. Los atributos que no seanemailtienen el prefijo de la URL de la entidad emisora para evitar conflictos de nombres. - En el campo Atributo de grupo, ingresa el nombre del atributo en el token del proveedor de identidad que contiene la información del grupo del usuario.

- Opcional: Si tu proveedor de identidad usa GKE Identity Service, en el área Asignación de atributos, haz clic en Agregar y, luego, ingresa pares clave-valor para atributos adicionales sobre un usuario, como su departamento o la URL de la foto de perfil.

- En el campo Certificado del IDP, ingresa un certificado con codificación PEM codificado en base64 para el proveedor de identidad. Para obtener más información, consulta https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

En la sección Specify initial admins, completa los siguientes pasos y haz clic en Next:

- Elige si deseas agregar usuarios individuales o grupos como administradores iniciales.

- En el campo Nombre de usuario, ingresa la dirección de correo electrónico del usuario o grupo para acceder a la organización. Si eres el administrador, ingresa tu dirección de correo electrónico, por ejemplo,

kiran@example.com. El prefijo se agrega antes del nombre de usuario, comomyidp-kiran@example.com.

En la página Revisar, verifica todos los valores de cada configuración de identidad antes de continuar. Haz clic en Atrás para volver a las páginas anteriores y realizar las correcciones necesarias. Cuando hayas configurado todos los valores según tus especificaciones, haz clic en Configurar.