Definir políticas de senha.

Por padrão, o Keycloak não tem uma política de senhas, mas esse provedor de identidade oferece diferentes políticas de senhas disponíveis no Admin Console do Keycloak, como expiração, tamanho mínimo ou caracteres especiais.

Para definir políticas de senha, siga estas etapas no console de administração do Keycloak:

- No menu de navegação, clique em Autenticação.

- Clique na guia Política de senhas.

- Na lista Adicionar política, selecione a política que você quer aplicar.

- Insira um Valor da política correspondente à política selecionada.

- Clique em Salvar.

Depois de salvar a política, o Keycloak a aplica a novos usuários e define uma ação de atualização de senha para usuários atuais. Assim, eles mudam a senha na próxima vez que fizerem login.

Configurar a autenticação de dois fatores

O Keycloak é compatível com o uso de Yubikeys como dispositivos de autenticação de dois fatores (2FA) pelo protocolo FIDO2/WebAuthn.

Ativar a autenticação de dois fatores

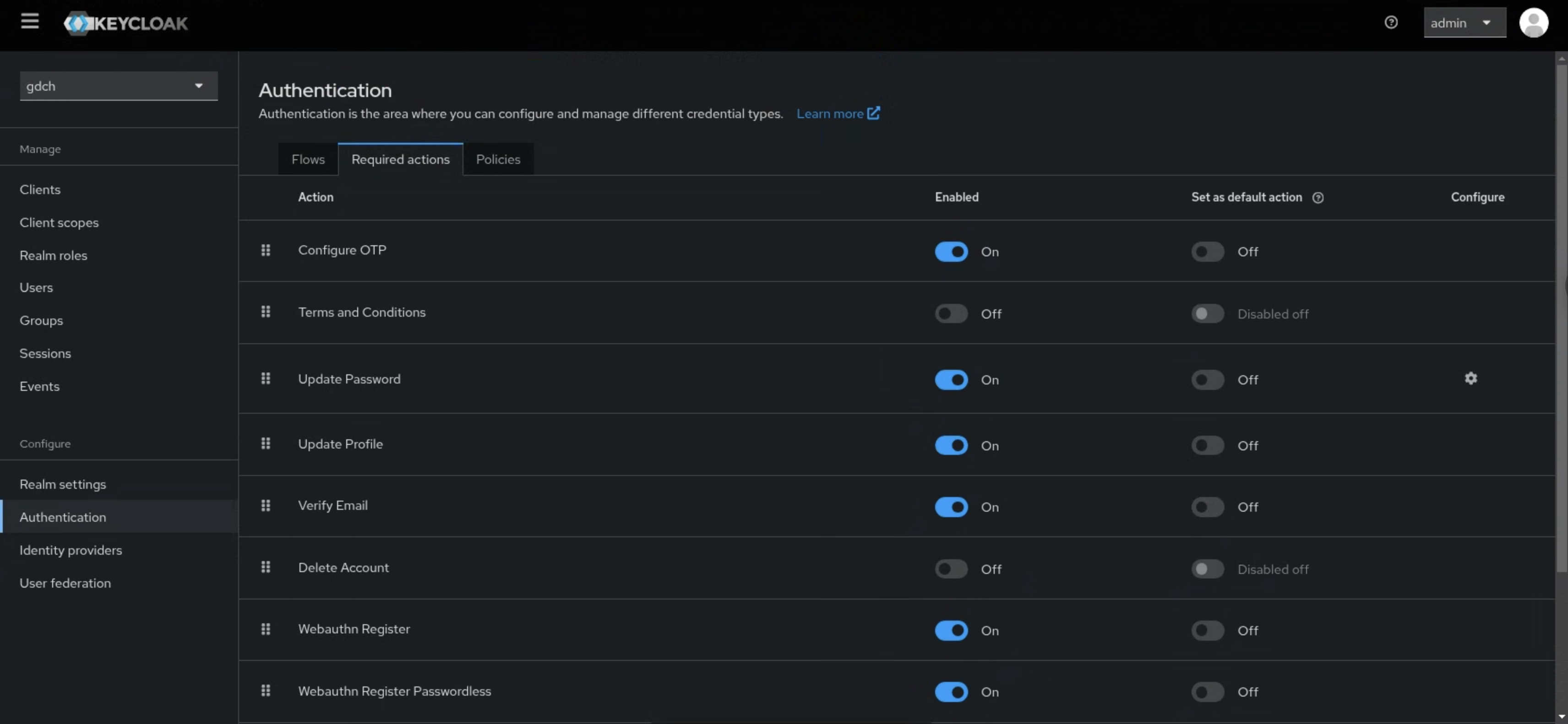

Adicione Registro do Webauthn como uma Ação obrigatória:

Abra a página de administrador do domínio

gdchusando a credencial de administrador local.Abra a página Autenticação no menu de navegação e depois a guia Ações necessárias.

Ative o item Webauthn Register:

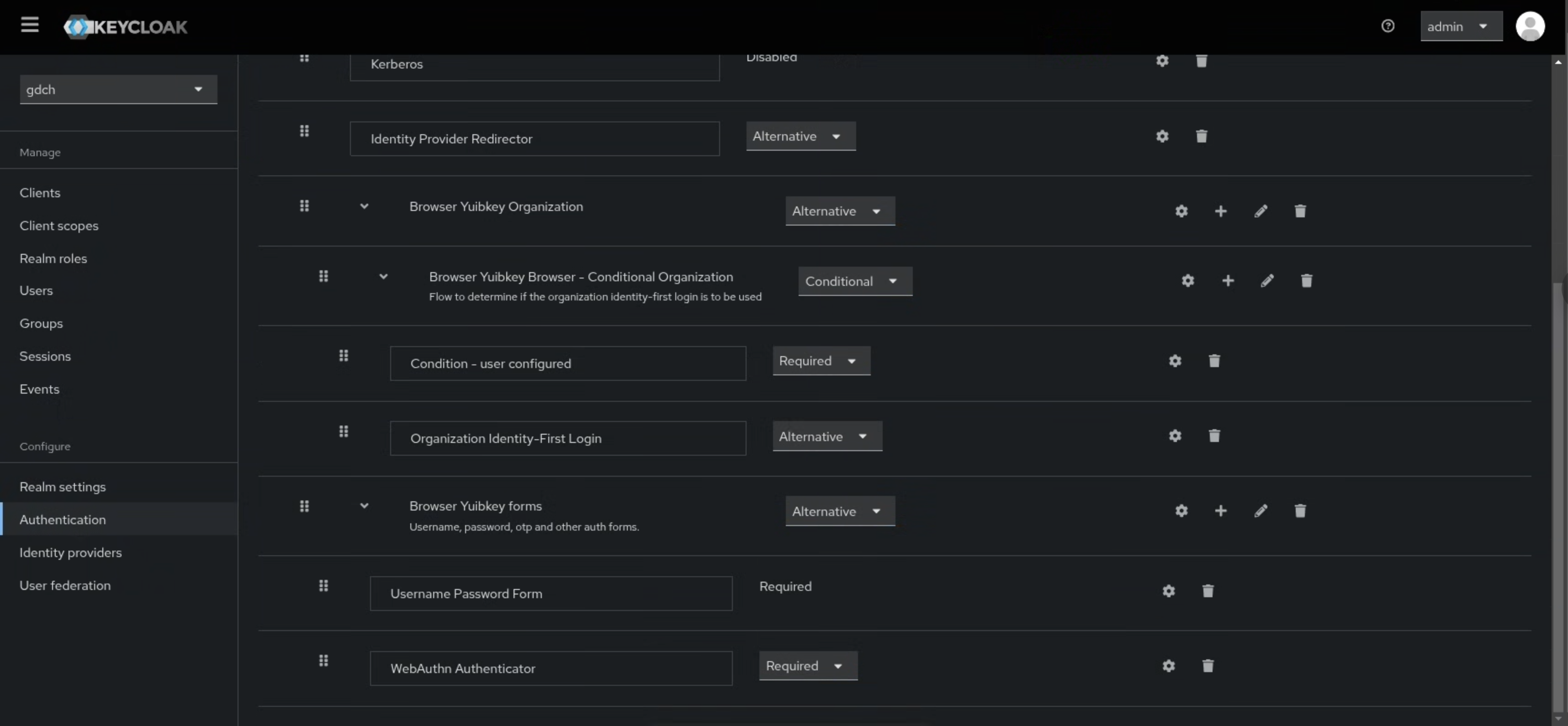

Adicione a autenticação Webauthn ao fluxo do navegador:

Mude para a guia Fluxos e use o botão Duplicar correspondente ao nome do fluxo navegador para copiar o fluxo navegador atual como um fluxo YubiKey do navegador.

Mude para o fluxo YubiKey do navegador.

Exclua a etapa Navegador YubiKey - OTP condicional.

Clique no botão Adicionar etapa correspondente à etapa Formulários do navegador YubiKey e adicione Autenticador WebAuthn.

Defina o item Autenticador WebAuthn como Obrigatório:

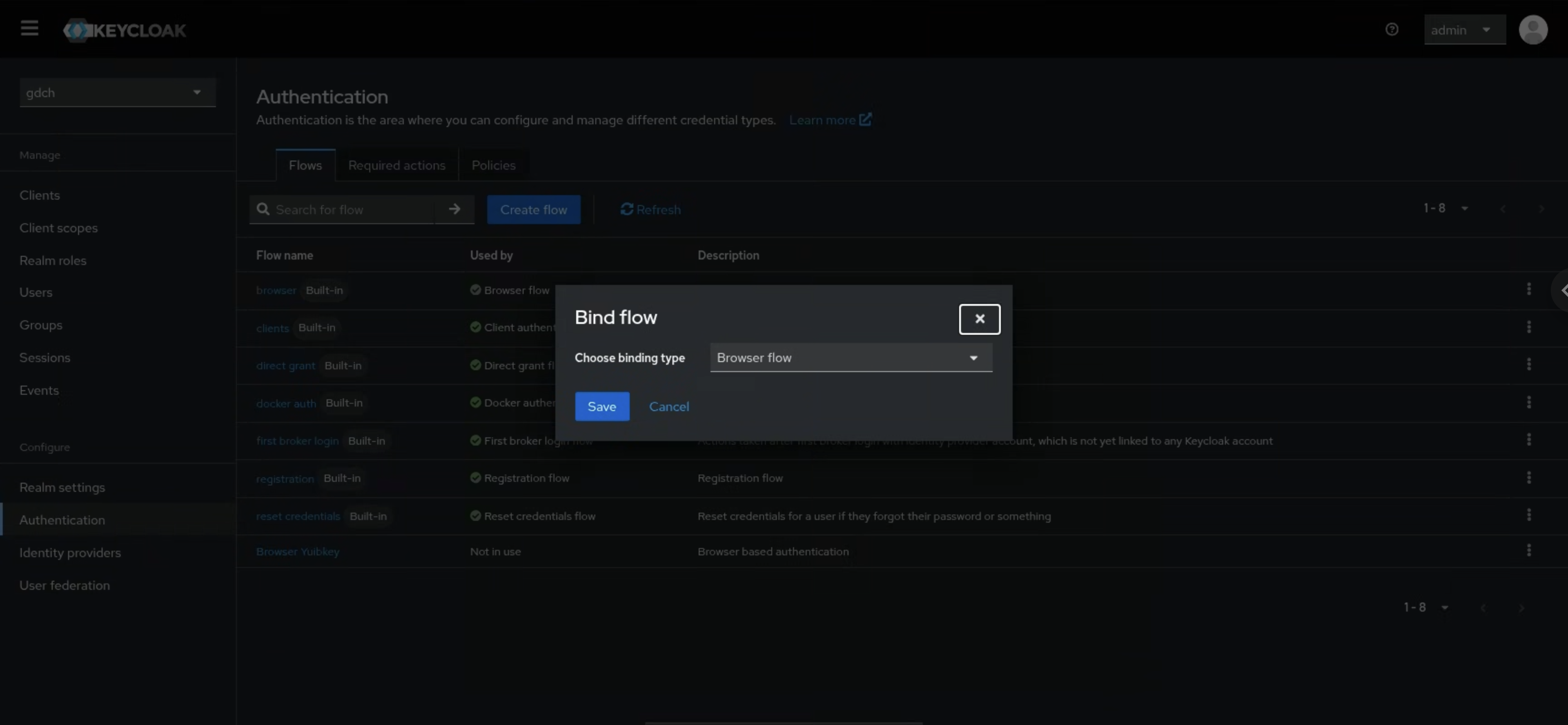

Use o botão Vincular fluxo correspondente ao fluxo YubiKey do navegador e selecione Fluxo do navegador:

Clique em Salvar.

Registrar uma Yubikey

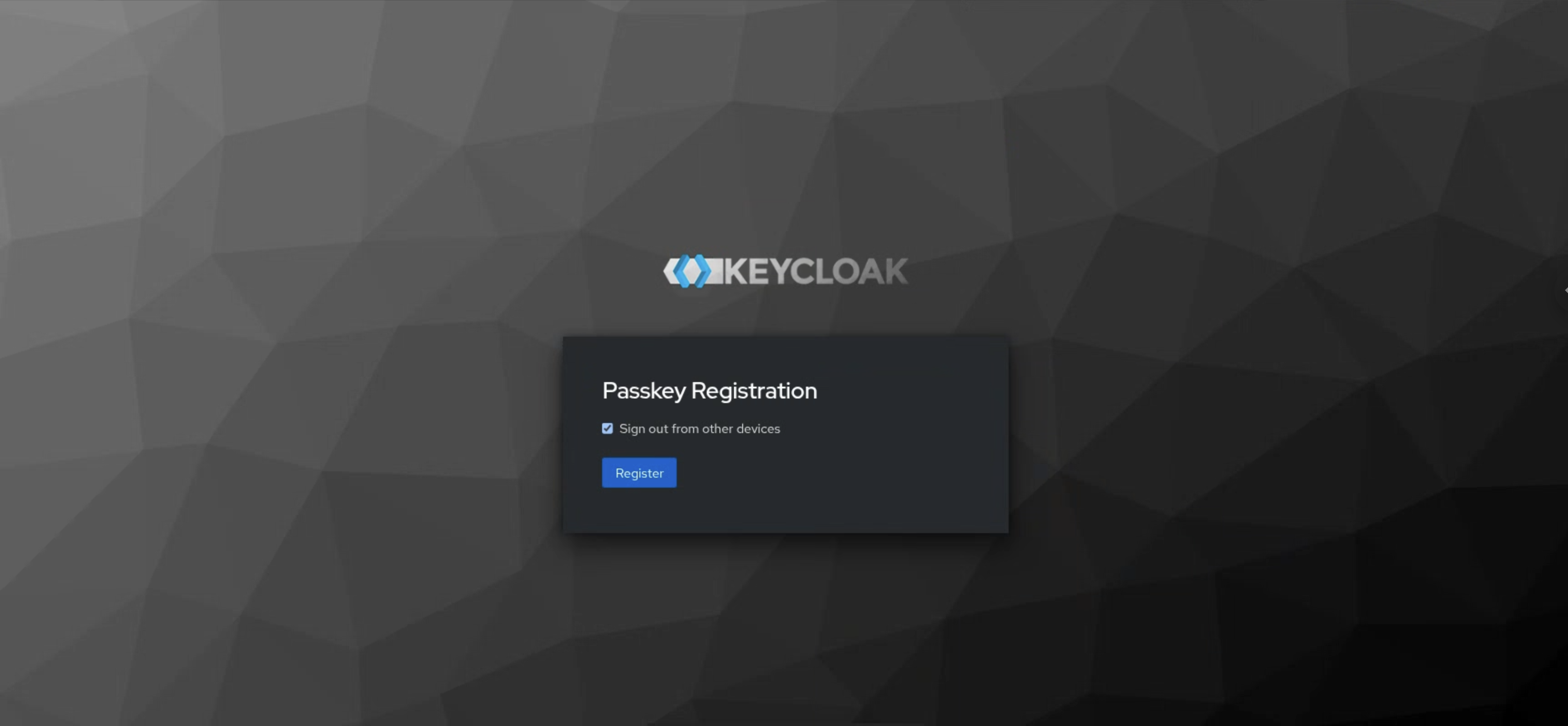

Abra o console do GDC para fazer login.

Use qualquer usuário criado antes no domínio

gdche digite a senha.Clique no botão Registrar:

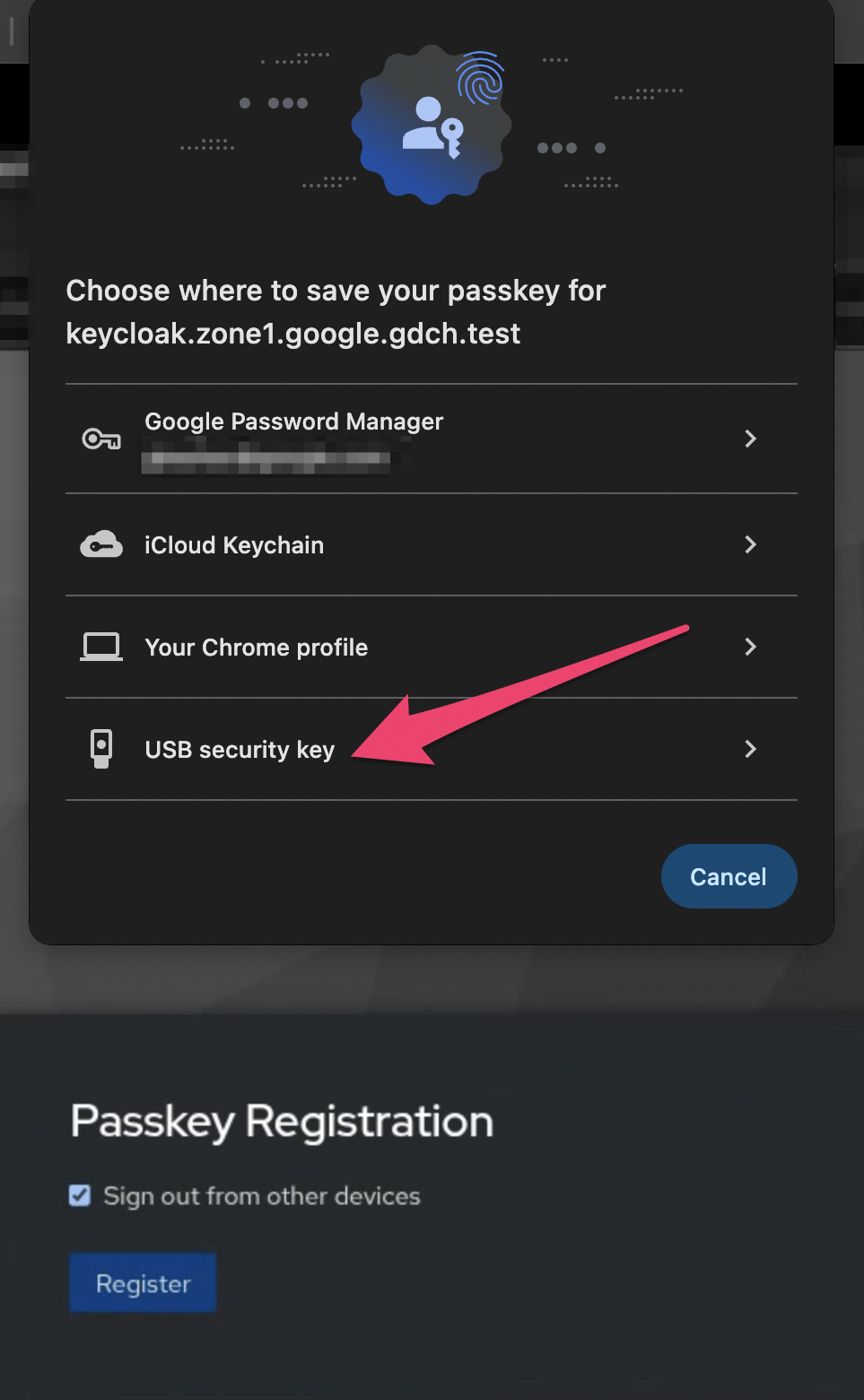

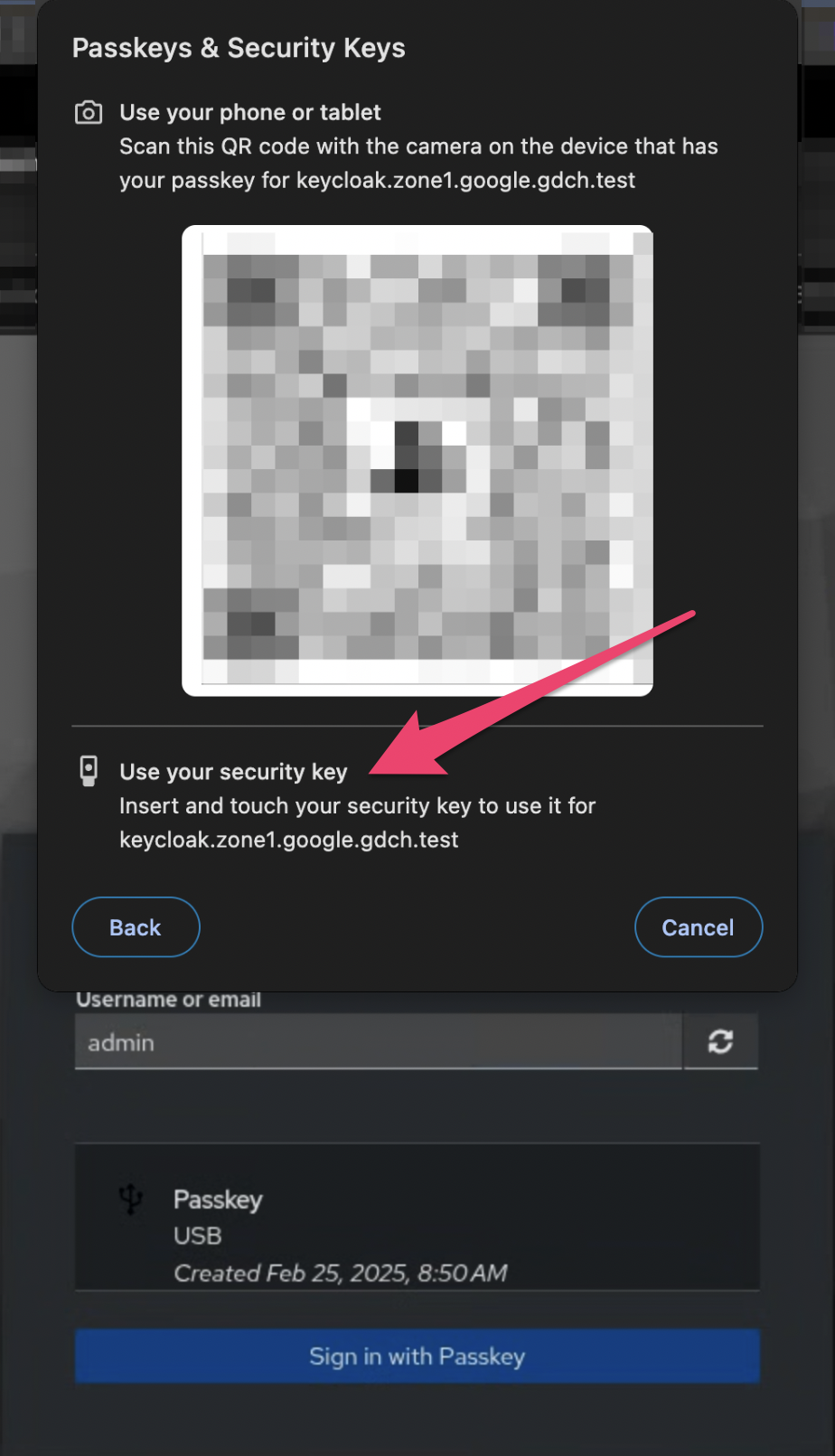

Selecione a opção Chave de segurança USB:

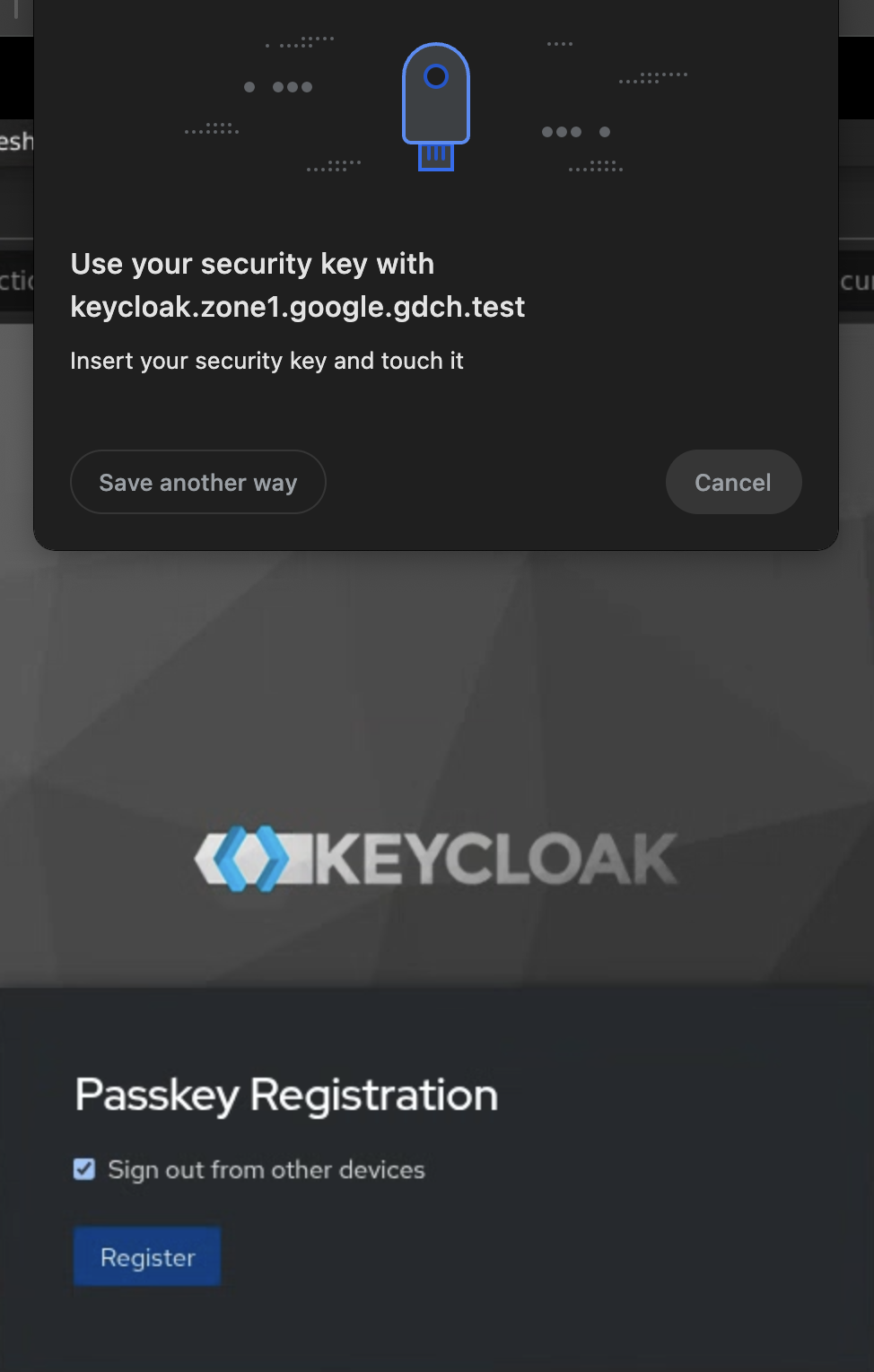

Toque no Yubikey inserido:

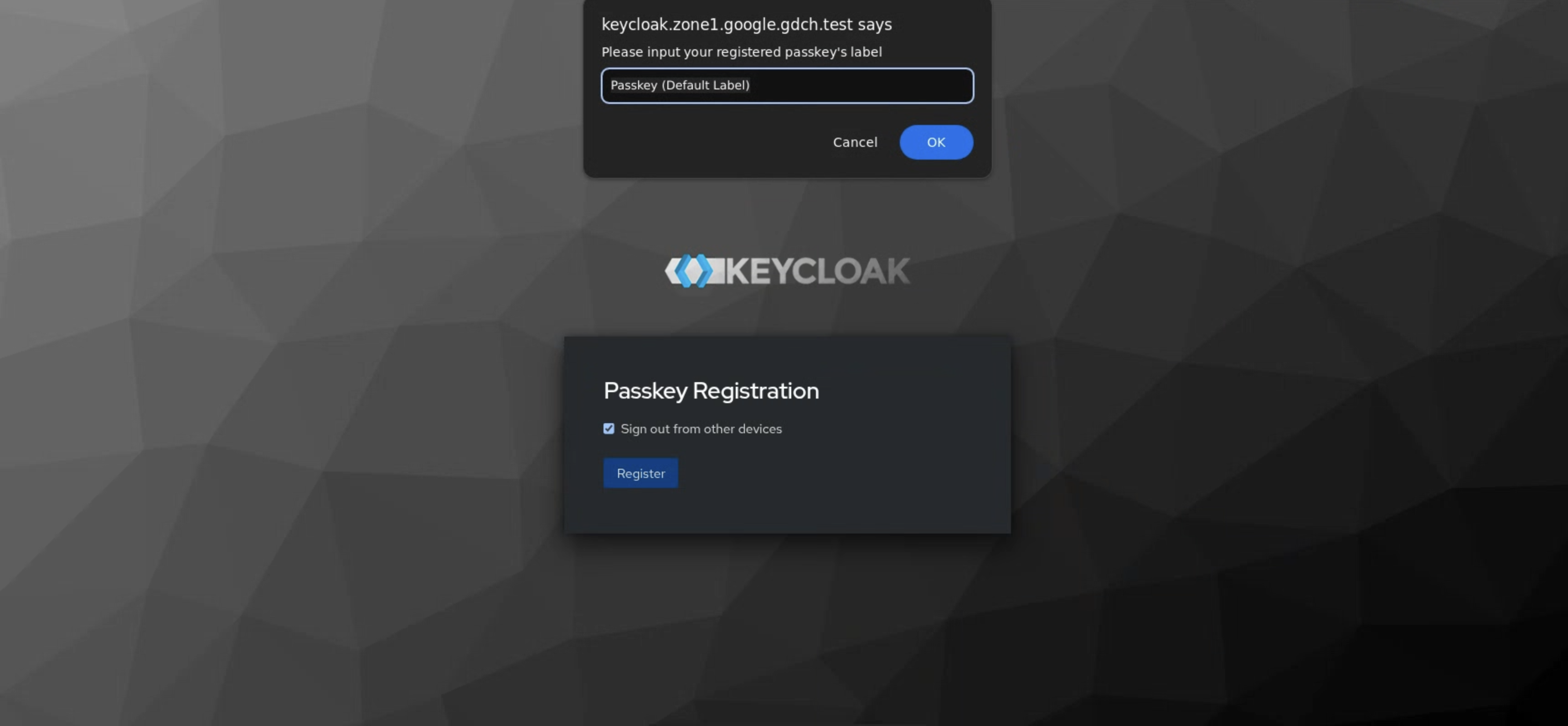

Digite um nome para a nova chave de segurança:

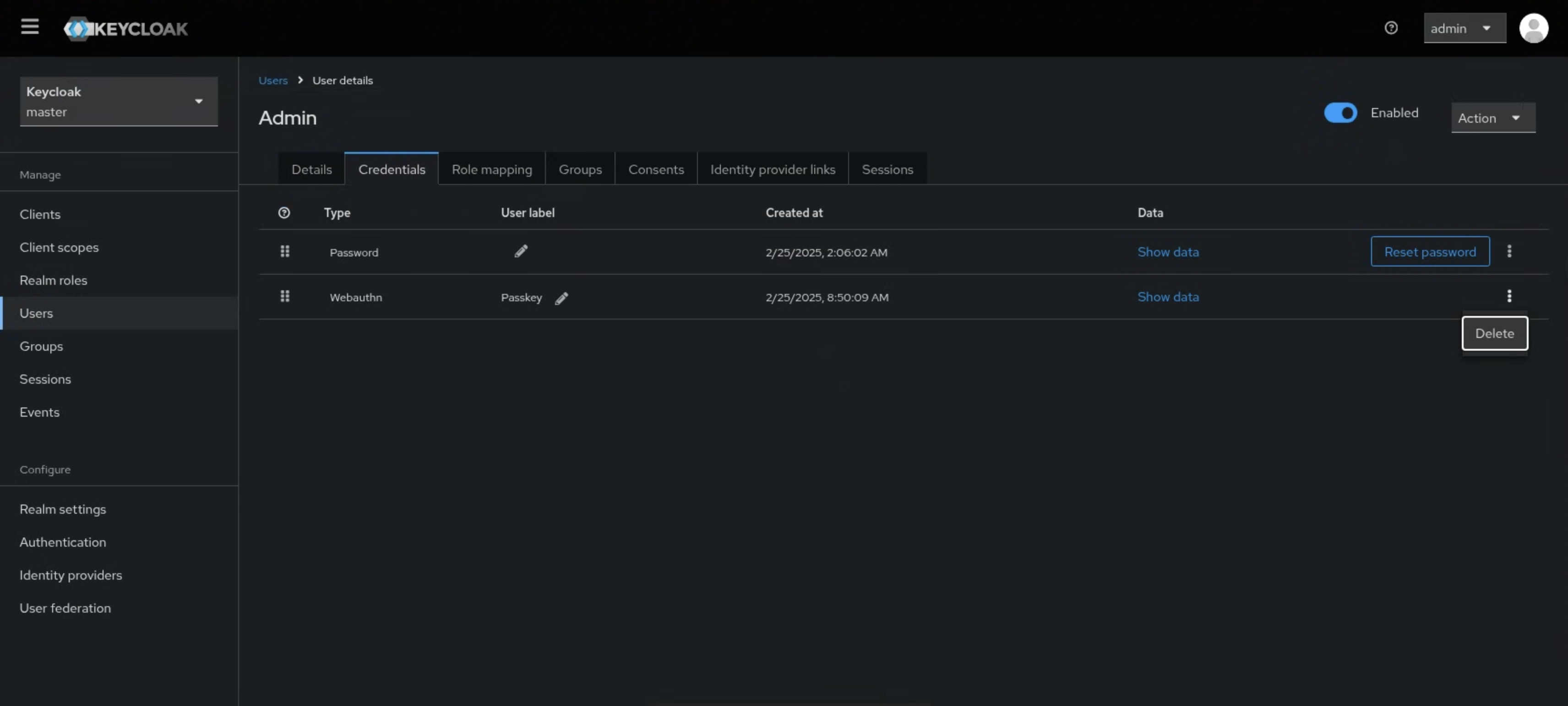

Se você quiser mudar para outra chave ou tentar esse fluxo de novo, use a conta de administrador local para abrir o Admin Console e excluir a Yubikey da guia Credencial do usuário:

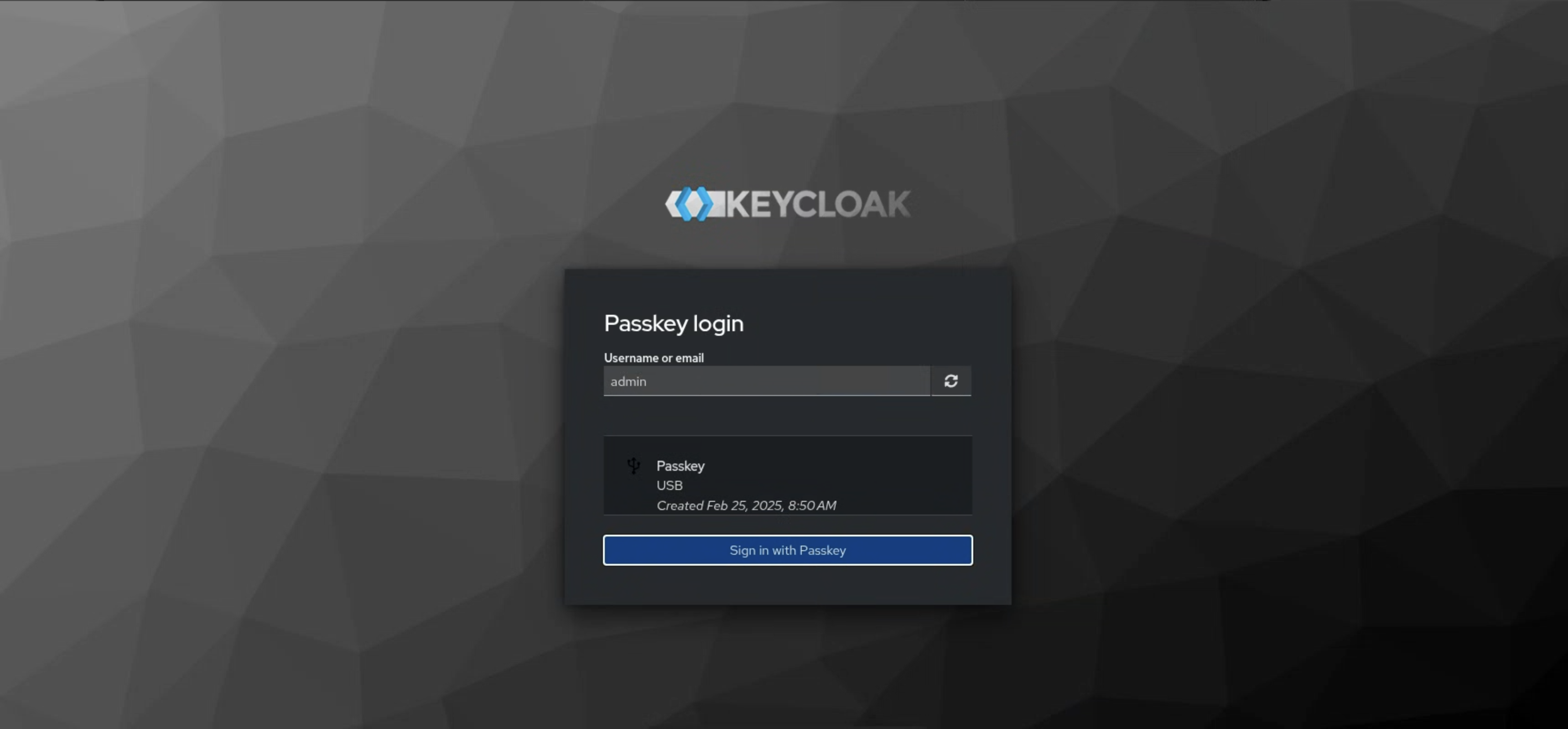

Fazer login com uma YubiKey

Saia do console do GDC e abra de novo.

Use o usuário em que você registrou uma Yubikey.

Depois de digitar a senha, selecione o dispositivo YubiKey:

Toque no dispositivo YubiKey:

Definir limite de tentativas de login

O Keycloak tem recursos de detecção de força bruta e pode desativar temporariamente uma conta de usuário se o número de falhas de login exceder um limite especificado. Esse limite pode ser configurado para bloquear o login em uma conta temporária ou permanentemente.

Para configurar a detecção de força bruta, siga estas etapas no Console de administração do Keycloak:

- No menu de navegação, clique em Configurações do realm.

- Clique na guia Defesas de segurança.

- Clique na guia Detecção de força bruta.

- Ative a opção Ativado.

Defina valores nos campos para atender aos requisitos de compliance, como os seguintes:

- Máximo de falhas de login

- Incremento de espera

- Verificação rápida de login

- Tempo máximo de espera

- Tempo de redefinição de falha

Conectar-se ao sistema de geração de registros de auditoria do appliance isolado fisicamente do GDC

Ativar o registro de auditoria no Keycloak

Para ativar a geração de registros de auditoria, use o console de administração do Keycloak e conclua as etapas a seguir:

- No menu de navegação, clique em Eventos.

- Clique na guia Config.

- Nas seções Configurações de eventos de login e Configurações de eventos de administrador, defina a opção Salvar eventos como ATIVADA.

- No campo Expiração, especifique por quanto tempo você quer manter os eventos armazenados.

- No campo Tipos salvos, especifique as diferentes ações que você considera importantes para auditoria.

- Clique em Salvar.

- Clique na guia Eventos de login para ver os registros de auditoria sobre operações de contas de usuário.

- Clique na guia Eventos do administrador para ver os registros de auditoria sobre qualquer ação que um administrador realiza no Admin Console.

Conectar registros de auditoria do Keycloak ao appliance isolado do GDC

O Keycloak oferece interfaces de provedor de serviços (SPIs, na sigla em inglês) integradas para ativar a geração de registros de auditoria. A exportação de registros de auditoria é configurada no Keycloak para armazenar um duplicado dos registros de auditoria como arquivos no pod. Por padrão, os registros são armazenados no banco de dados. O sistema de geração de registros do appliance isolado do GDC usa a montagem de volume para capturar e analisar os registros automaticamente.

Mudar o tema do Keycloak

Um tema oferece um ou mais tipos para personalizar diferentes aspectos do Keycloak. Os tipos disponíveis são:

- Conta - Gerenciamento de conta

- Administrador - Admin Console

- E-mail: e-mails

- Login - Formulários de login

- Boas-vindas: página de boas-vindas

Para mudar o tema do Keycloak, siga estas etapas:

- Faça login no Admin Console do Keycloak.

- Selecione seu domínio na lista suspensa.

- Clique em Configurações do domínio.

- Clique na guia Temas.

- Para definir o tema do Admin Console principal, defina o tema do Admin Console para o domínio principal.

- Para ver as mudanças no Admin Console, atualize a página.

Gerenciamento da conta de administrador raiz

O Keycloak é inicializado com uma conta de administrador raiz inicial com um nome de usuário e uma senha triviais de admin/admin. Para garantir a proteção e a segurança

dessa conta raiz, conclua as seguintes etapas manuais assim que a

inicialização for concluída:

- Definir uma senha forte para a conta de administrador raiz

- Configurar a 2FA para a conta de administrador raiz

Recomendamos que você faça o escrow da credencial para a conta de administrador raiz em um local seguro.