Defina políticas de palavras-passe

Por predefinição, o Keycloak não tem nenhuma política sobre palavras-passe, mas este fornecedor de identidade oferece diferentes políticas de palavras-passe disponíveis através da consola do administrador do Keycloak, como a expiração da palavra-passe, o comprimento mínimo ou os carateres especiais.

Para definir políticas de palavras-passe, conclua os seguintes passos na consola de administração do Keycloak:

- No menu de navegação, clique em Autenticação.

- Clique no separador Política de palavras-passe.

- Na lista Adicionar política, selecione a política que quer aplicar.

- Introduza um valor da política correspondente à política que selecionou.

- Clique em Guardar.

Depois de guardar a política, o Keycloak aplica-a aos novos utilizadores e define uma ação de atualização da palavra-passe para os utilizadores existentes, de modo a garantir que alteram a palavra-passe no início de sessão seguinte.

Configure a autenticação de dois fatores

O Keycloak suporta a utilização de Yubikeys como dispositivos de autenticação de 2 fatores (2FA) através do protocolo FIDO2/WebAuthn.

Ative a autenticação de dois fatores

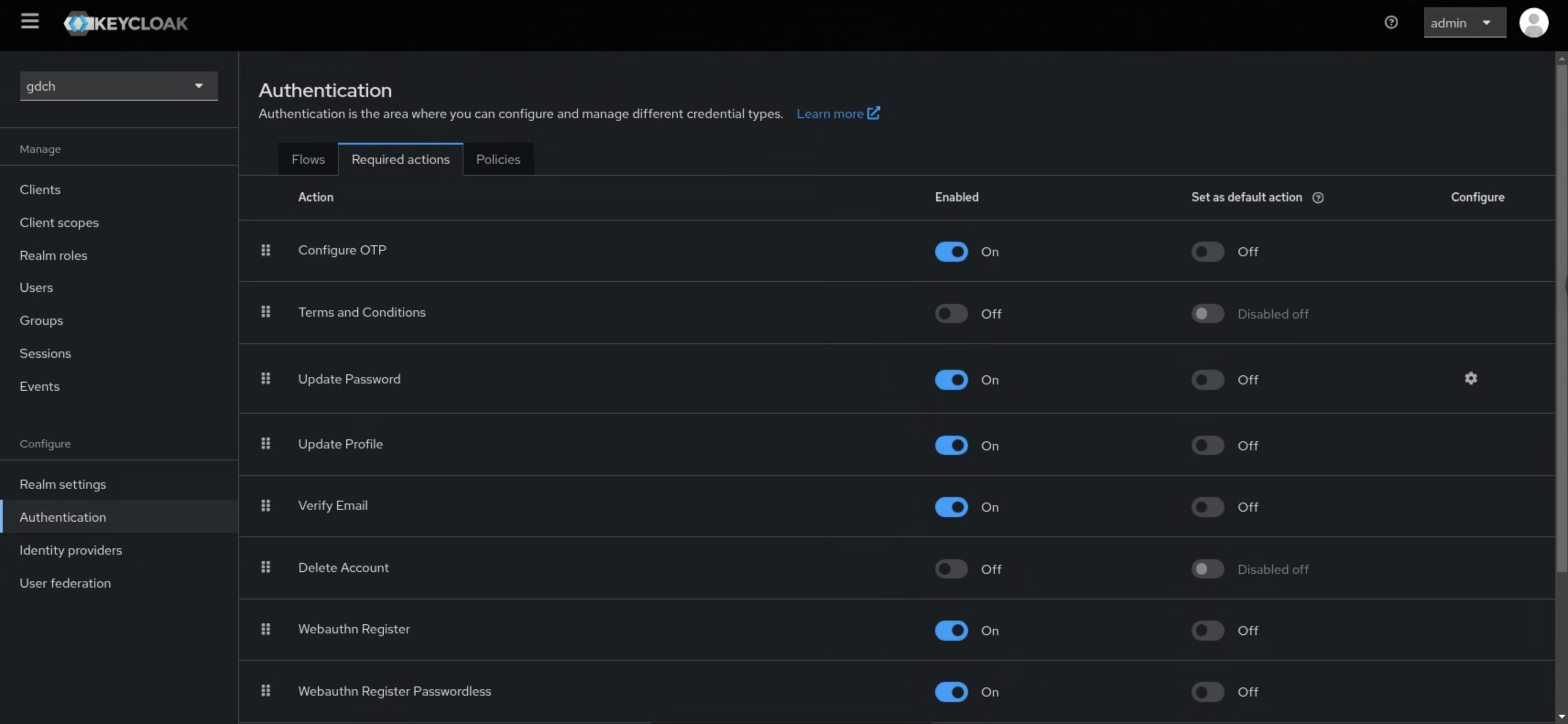

Adicione Webauthn Register como uma Ação necessária:

Abra a página de administração do domínio

gdchcom a credencial de administrador local.Abra a página Autenticação no menu de navegação e, de seguida, abra o separador Ações necessárias.

Ative o item Webauthn Register:

Adicione a autenticação WebAuthn ao fluxo do navegador:

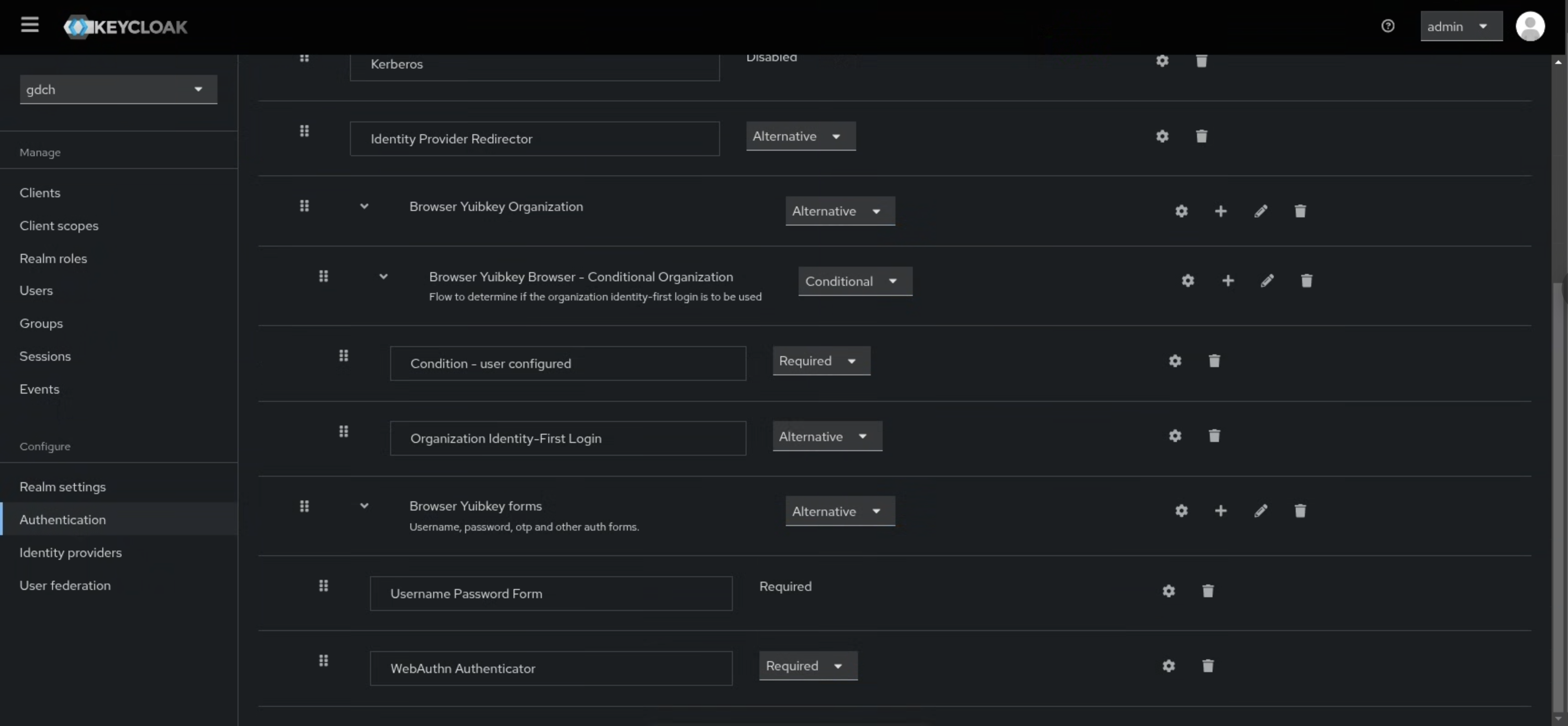

Mude para o separador Fluxos e use o botão Duplicar correspondente ao nome do fluxo navegador para copiar o fluxo navegador existente como um fluxo Navegador Yubikey.

Mude para o fluxo Chave YubiKey do navegador.

Elimine o passo Navegador Yubikey - OTP condicional.

Clique no botão Adicionar etapa correspondente à etapa Formulários do Yubikey do navegador e adicione o Autenticador WebAuthn.

Defina o item Autenticador WebAuthn como Obrigatório:

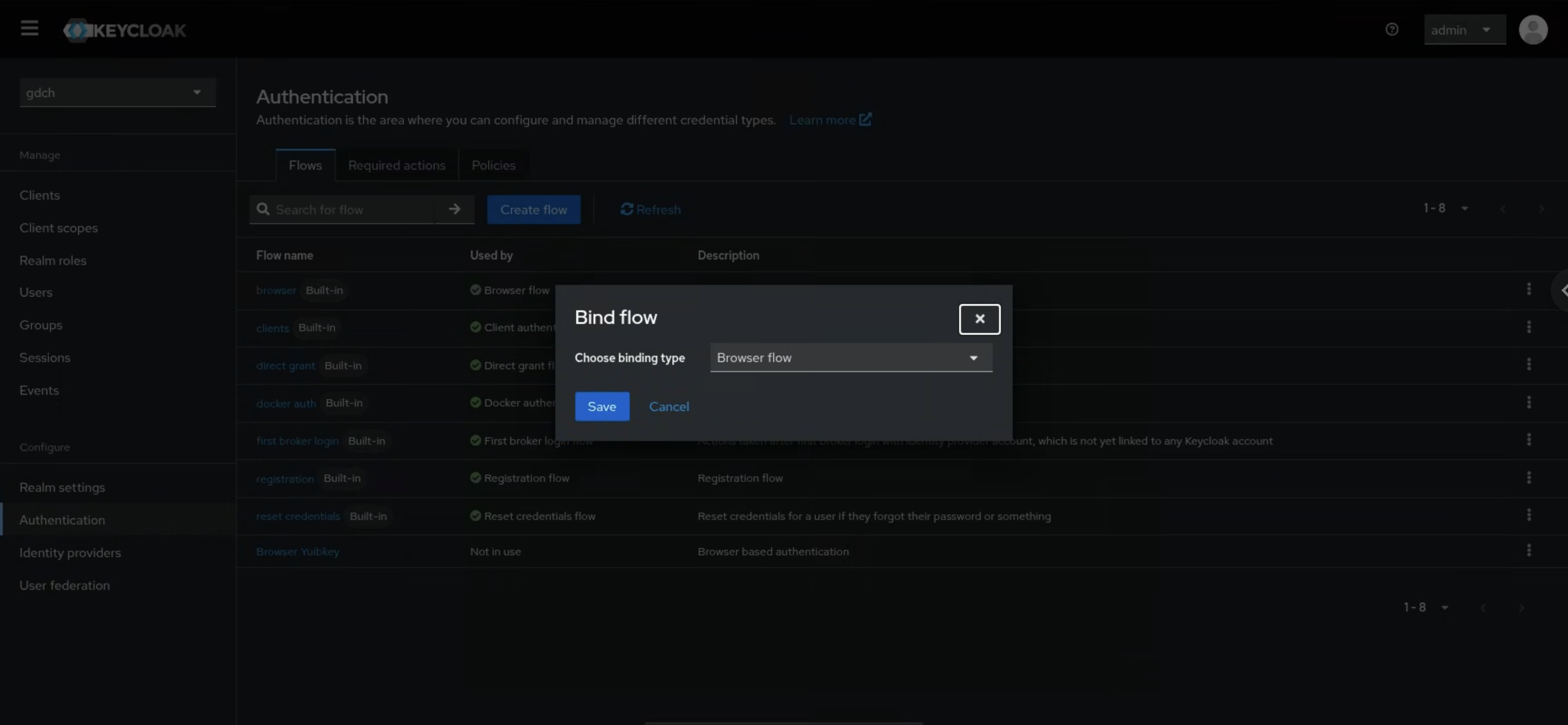

Use o botão Fluxo de associação correspondente ao fluxo Yubikey do navegador e selecione Fluxo do navegador:

Clique em Guardar.

Registe uma YubiKey

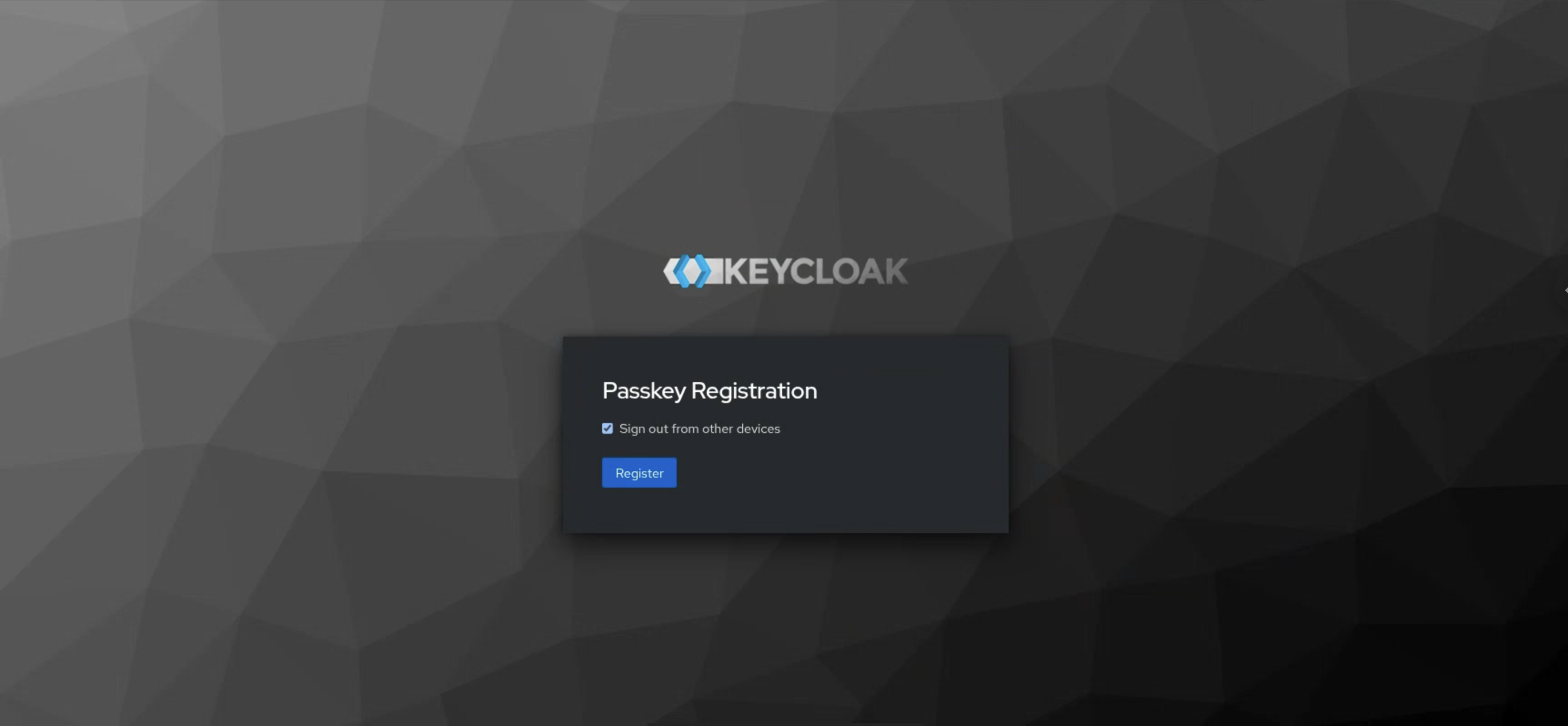

Abra a consola GDC para iniciar sessão.

Use qualquer utilizador que tenha criado anteriormente no domínio

gdche introduza a palavra-passe.Clique no botão Registar:

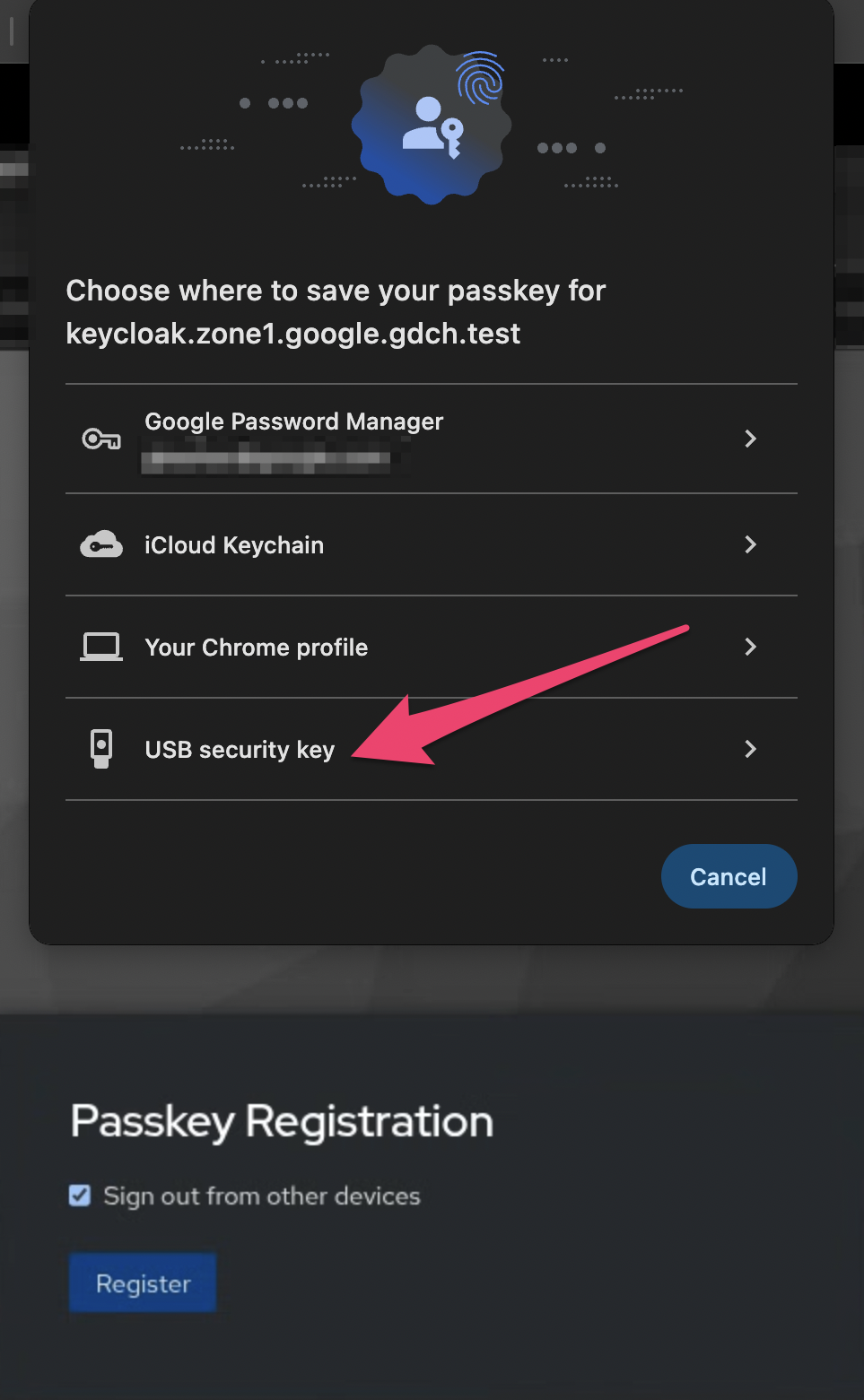

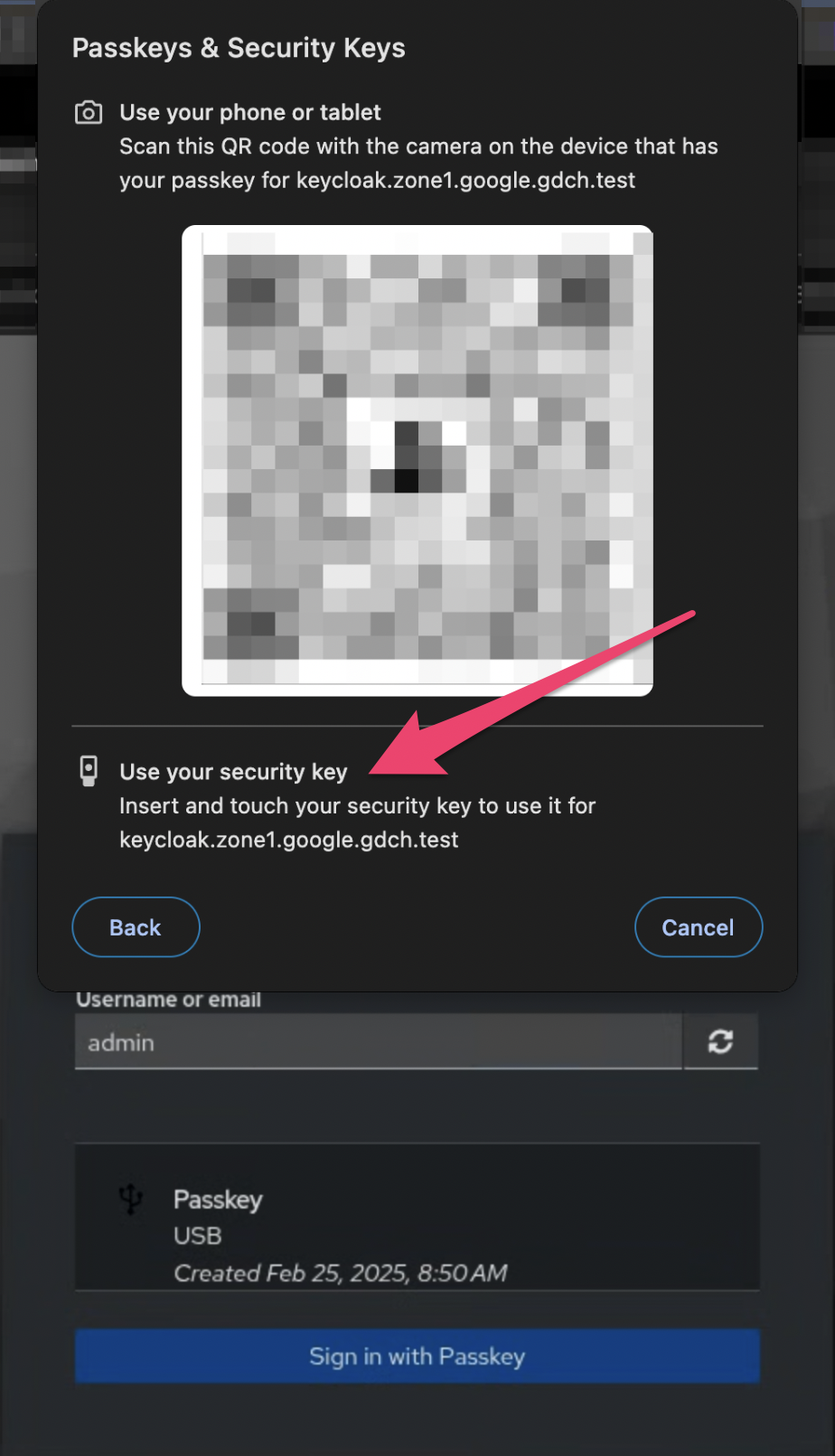

Selecione a opção Chave de segurança USB:

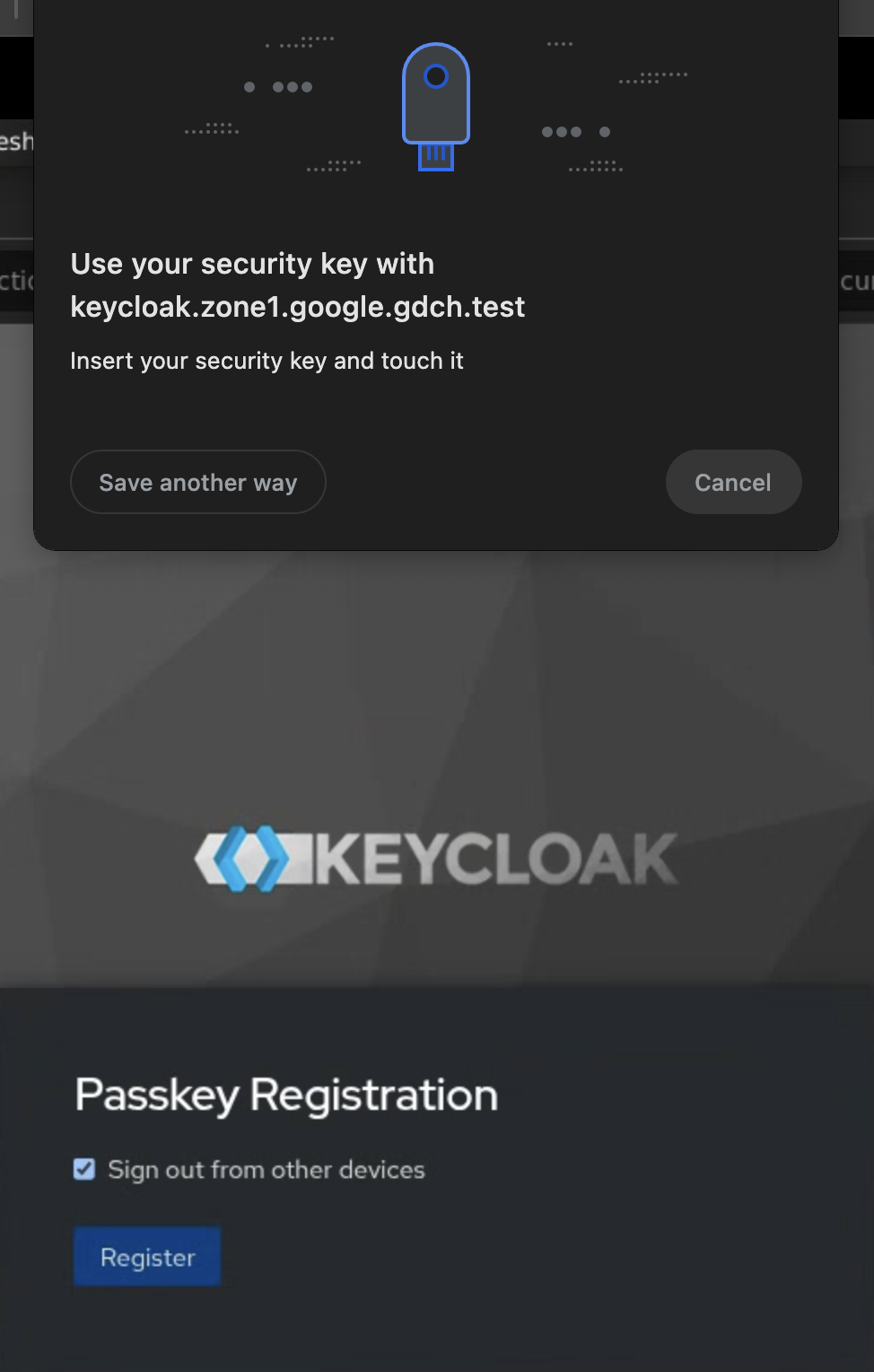

Toque na YubiKey inserida:

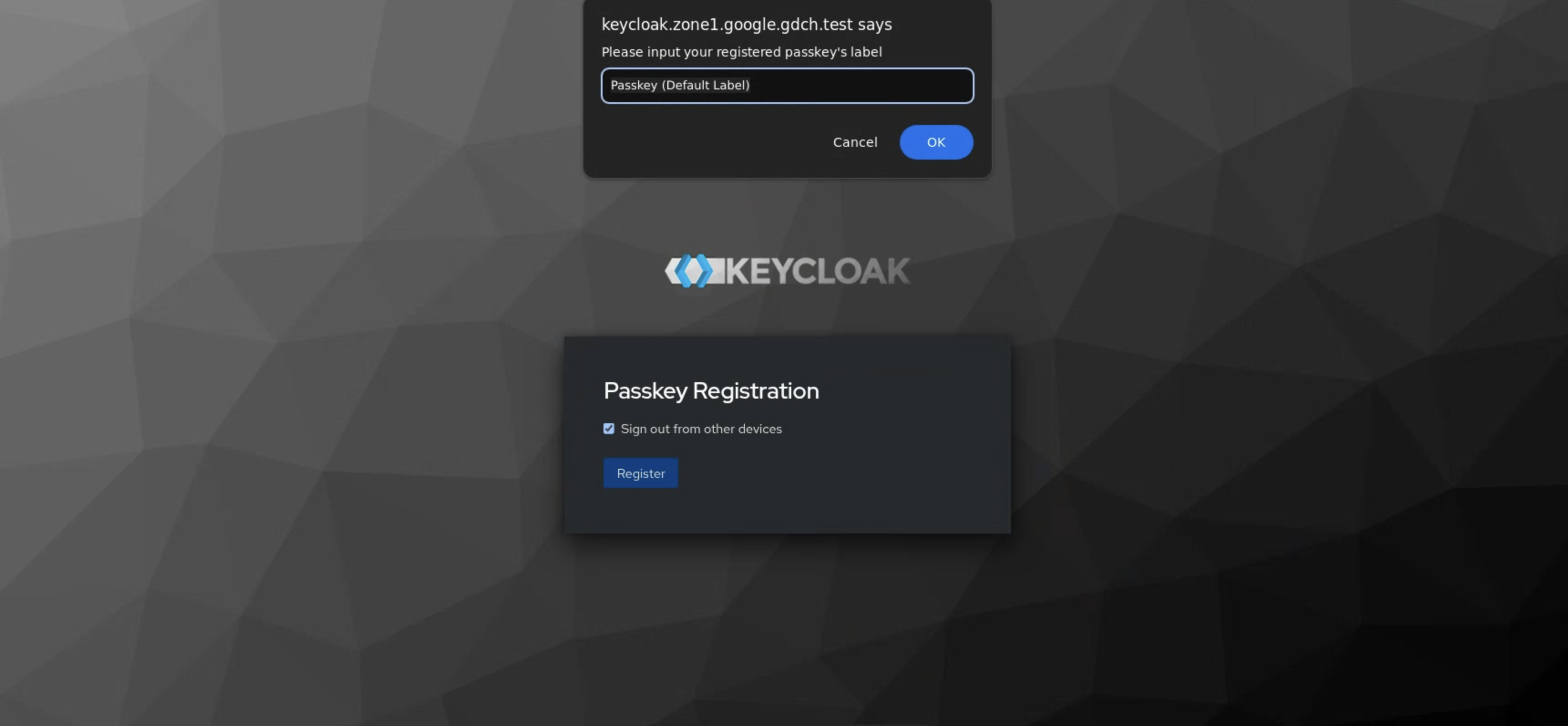

Escreva qualquer nome para a sua nova chave de segurança:

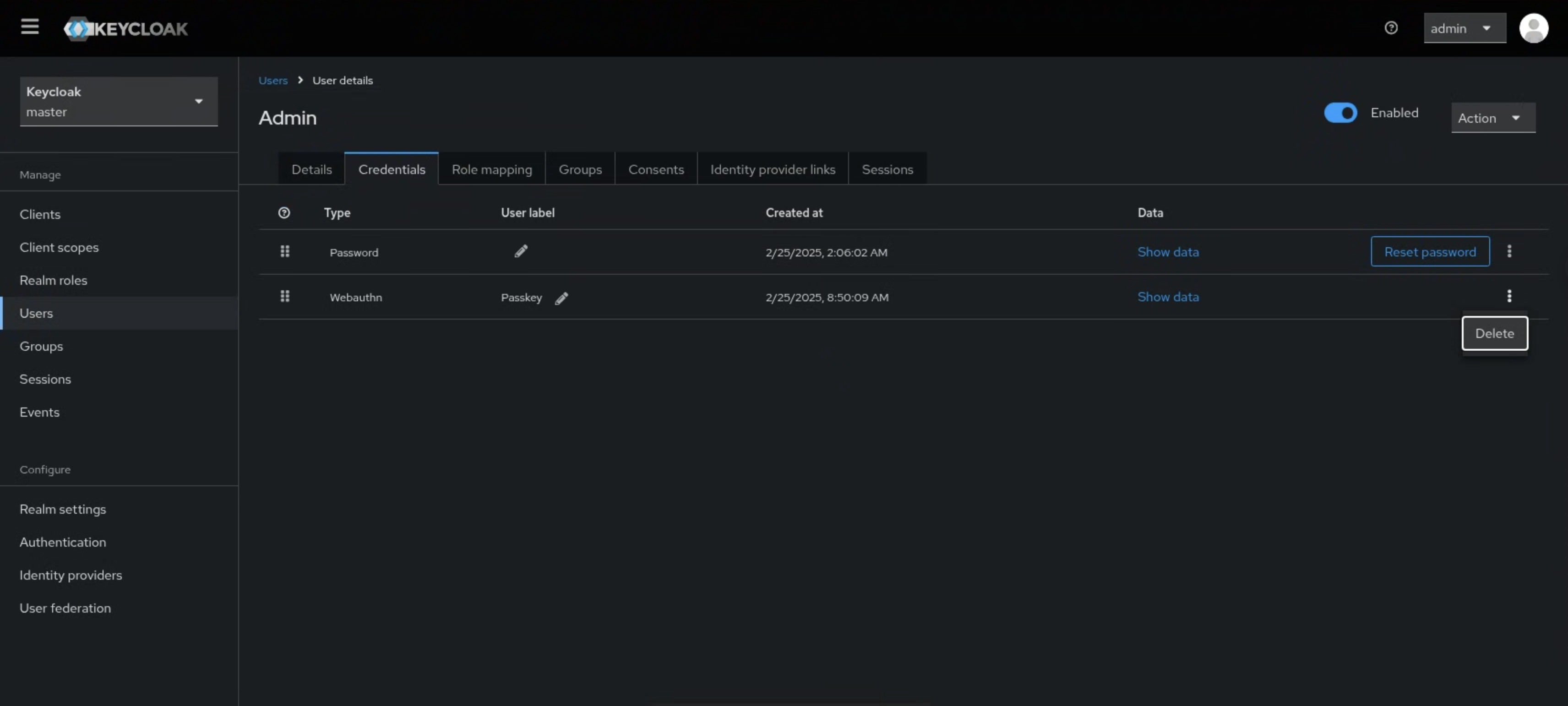

Se quiser mudar para outra chave ou tentar este fluxo novamente, use a conta de administrador local para abrir a consola do administrador e elimine a YubiKey do separador Credencial do utilizador:

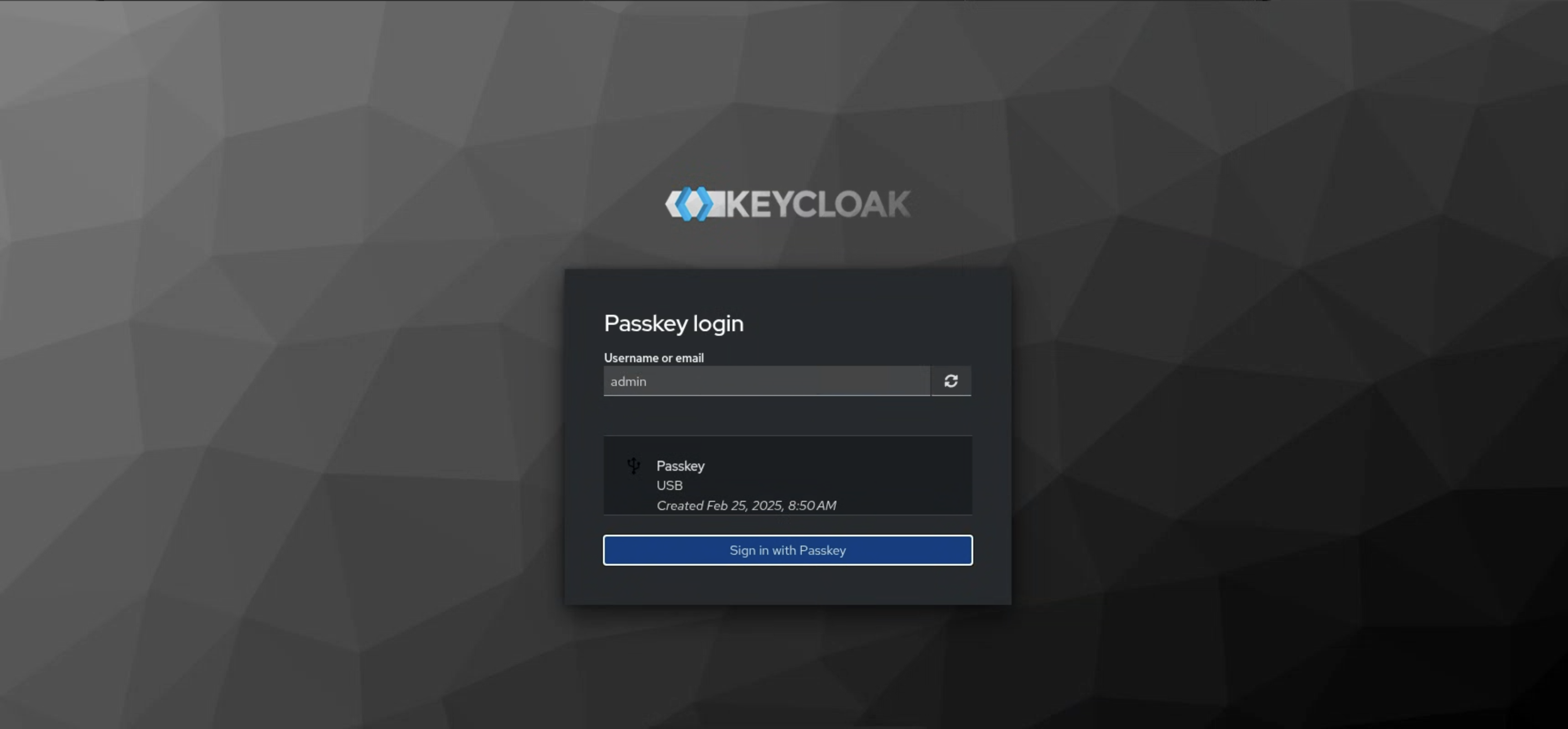

Inicie sessão com uma YubiKey

Termine sessão na consola do GDC e abra-a novamente.

Use o utilizador para o qual registou uma YubiKey.

Depois de escrever a palavra-passe, selecione o dispositivo Yubikey:

Toque no dispositivo Yubikey:

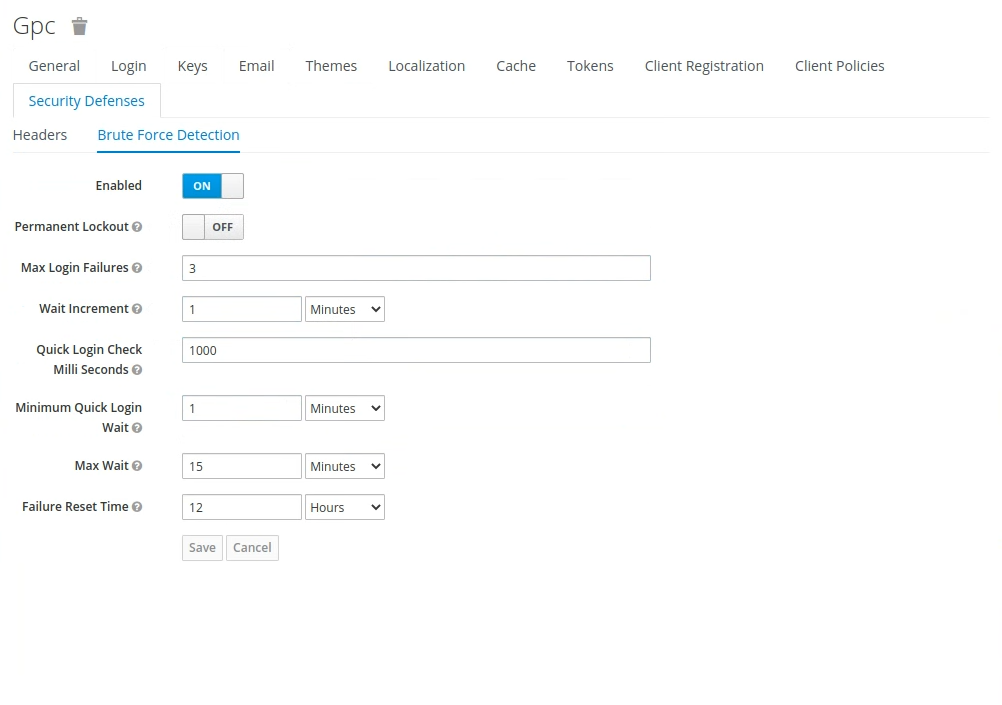

Defina o limite de tentativas de início de sessão

O Keycloak tem capacidades de deteção de ataques de força bruta e pode desativar temporariamente uma conta de utilizador se o número de falhas de início de sessão exceder um limite especificado. Este limite pode ser configurado para bloquear o início de sessão numa conta de forma temporária ou permanente.

Para configurar a deteção de ataques de força bruta, conclua os seguintes passos na consola de administração do Keycloak:

- No menu de navegação, clique em Definições do domínio.

- Clique no separador Defesas de segurança.

- Clique no separador Deteção de força bruta.

- Ative a opção Ativado.

Defina valores nos campos para corresponder aos requisitos de conformidade, como os seguintes:

- Max Login Failures

- Incremento de espera

- Verificação de início de sessão rápido

- Tempo de espera máximo

- Tempo de reposição de falhas

Estabeleça ligação ao sistema de registo de auditoria do dispositivo isolado do GDC

Ative o registo de auditoria no Keycloak

Para ativar o registo de auditoria, use a consola de administração do Keycloak para concluir os seguintes passos:

- No menu de navegação, clique em Eventos.

- Clique no separador Configuração.

- Nas secções Definições de eventos de início de sessão e Definições de eventos de administrador, defina o botão Guardar eventos como ATIVADO.

- No campo Validade, especifique durante quanto tempo quer manter os eventos armazenados.

- No campo Tipos guardados, especifique as diferentes ações que considera importantes para a auditoria.

- Clique em Guardar.

- Clique no separador Eventos de início de sessão para ver registos de auditoria sobre operações da conta de utilizador.

- Clique no separador Eventos de administrador para ver os registos de auditoria sobre qualquer ação que um administrador realize na consola do administrador.

Ligue os registos de auditoria do Keycloak ao dispositivo isolado do GDC

O Keycloak fornece interfaces de fornecedor de serviços (SPIs) incorporadas para ativar o registo de auditoria. A exportação de registos de auditoria está configurada no Keycloak para armazenar um duplicado dos registos de auditoria como ficheiros no pod. Por predefinição, os registos são armazenados na base de dados. O sistema de registo do dispositivo isolado do GDC usa a montagem de volume para recolher o registo e analisar os registos automaticamente.

Altere o tema do Keycloak

Um tema fornece um ou mais tipos para personalizar diferentes aspetos do Keycloak. Os tipos disponíveis são:

- Conta – Gestão de contas

- Administrador - Consola do administrador

- Email - Emails

- Início de sessão – Formulários de início de sessão

- Welcome - Welcome page

Para alterar o tema do Keycloak, siga estes passos:

- Inicie sessão na consola de administração do Keycloak.

- Selecione o seu domínio na lista pendente.

- Clique em Definições do domínio.

- Clique no separador Temas.

- Para definir o tema da consola do administrador principal, defina o tema da consola do administrador para o domínio principal.

- Para ver as alterações à consola do administrador, atualize a página.

Gestão da conta de administrador principal

O Keycloak é iniciado com uma conta de administrador principal inicial com um nome de utilizador e uma palavra-passe simples de admin/admin. Para garantir a proteção e a segurança

desta conta raiz, conclua os seguintes passos manuais assim que o

bootstrap estiver concluído:

- Configure uma palavra-passe forte para a conta de administrador principal

- Configure a 2FA para a conta de administrador principal

Recomendamos que coloque a credencial da conta de administrador principal num local seguro.