Menetapkan kebijakan sandi

Secara default, Keycloak tidak memiliki kebijakan terkait sandi, tetapi penyedia identitas ini menyediakan berbagai kebijakan sandi yang tersedia melalui Konsol Admin Keycloak, seperti masa berlaku sandi, panjang minimum, atau karakter khusus.

Untuk menetapkan kebijakan sandi, selesaikan langkah-langkah berikut di Konsol Admin Keycloak:

- Di menu navigasi, klik Authentication.

- Klik tab Kebijakan Sandi.

- Di daftar Tambahkan kebijakan, pilih kebijakan yang ingin Anda terapkan.

- Masukkan Nilai kebijakan yang sesuai dengan kebijakan yang Anda pilih.

- Klik Simpan.

Setelah menyimpan kebijakan, Keycloak akan menerapkan kebijakan tersebut untuk pengguna baru dan menetapkan tindakan update password untuk pengguna lama guna memastikan bahwa mereka mengubah sandi mereka saat login berikutnya.

Mengonfigurasi autentikasi 2 langkah

Keycloak mendukung penggunaan Yubikey sebagai perangkat autentikasi 2 faktor (2FA) melalui protokol FIDO2/WebAuthn.

Mengaktifkan autentikasi 2 langkah

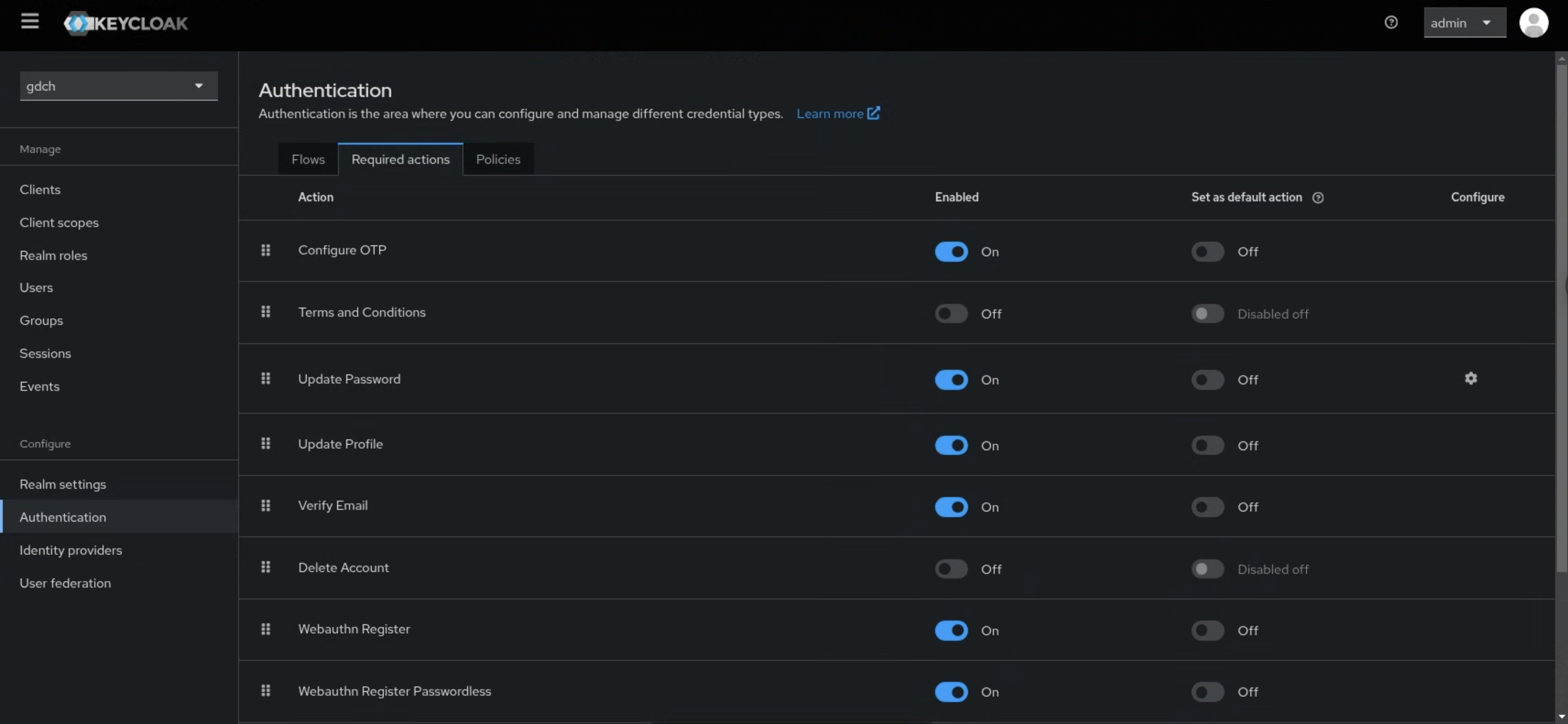

Tambahkan Pendaftaran Webauthn sebagai Tindakan yang Diperlukan:

Buka halaman admin realm

gdchmenggunakan kredensial administrator lokal.Buka halaman Autentikasi dari menu navigasi, lalu buka tab Tindakan yang Diperlukan.

Aktifkan item Webauthn Register:

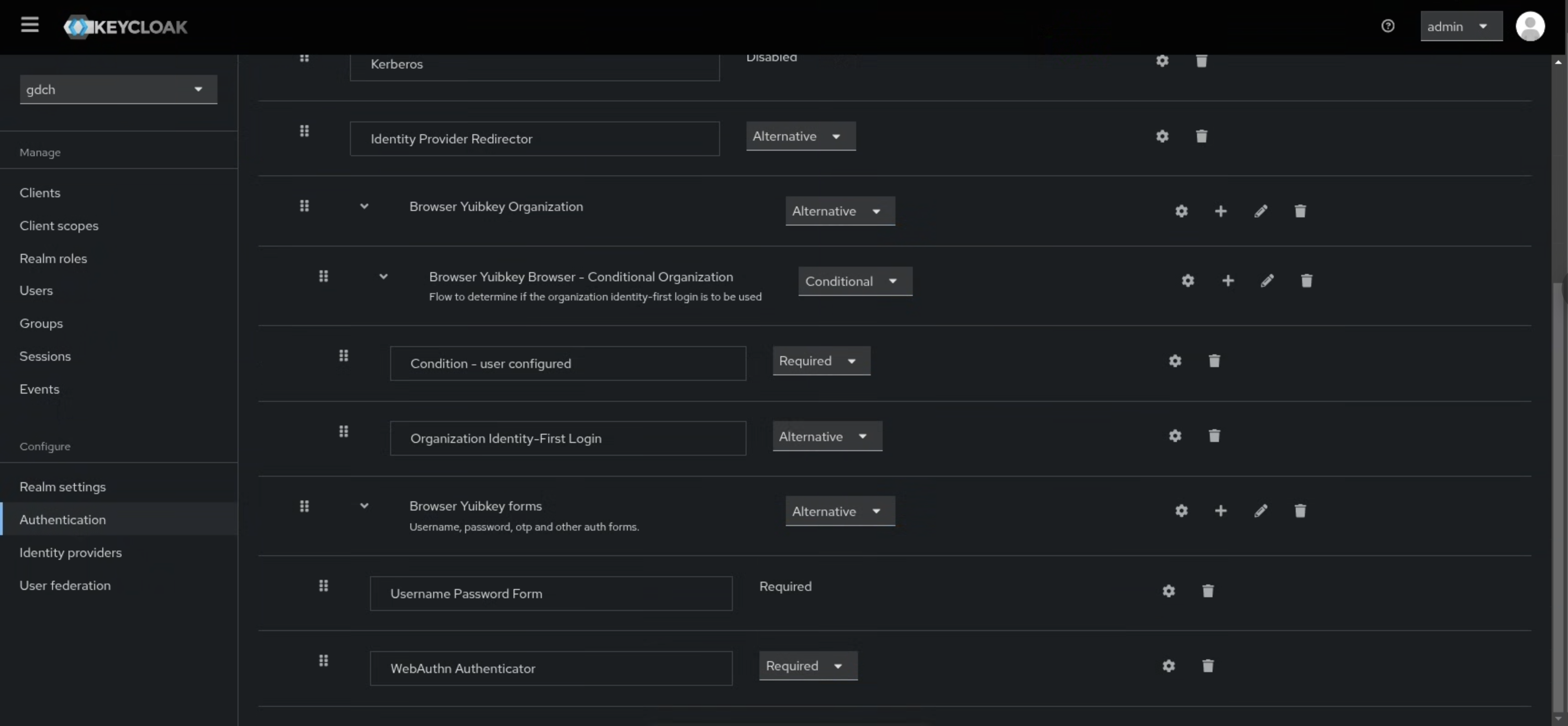

Tambahkan Autentikasi Webauthn ke alur browser:

Beralih ke tab Flows dan gunakan tombol Duplicate yang sesuai dengan nama alur browser untuk menyalin alur browser yang ada sebagai alur Browser Yubikey.

Beralih ke alur Browser Yubikey.

Hapus langkah Browser Yubikey Browser - Conditional OTP.

Klik tombol Tambahkan langkah yang sesuai dengan langkah Formulir Yubikey browser dan tambahkan Pengautentikasi WebAuthn.

Tetapkan item WebAuthn Authenticator ke Wajib:

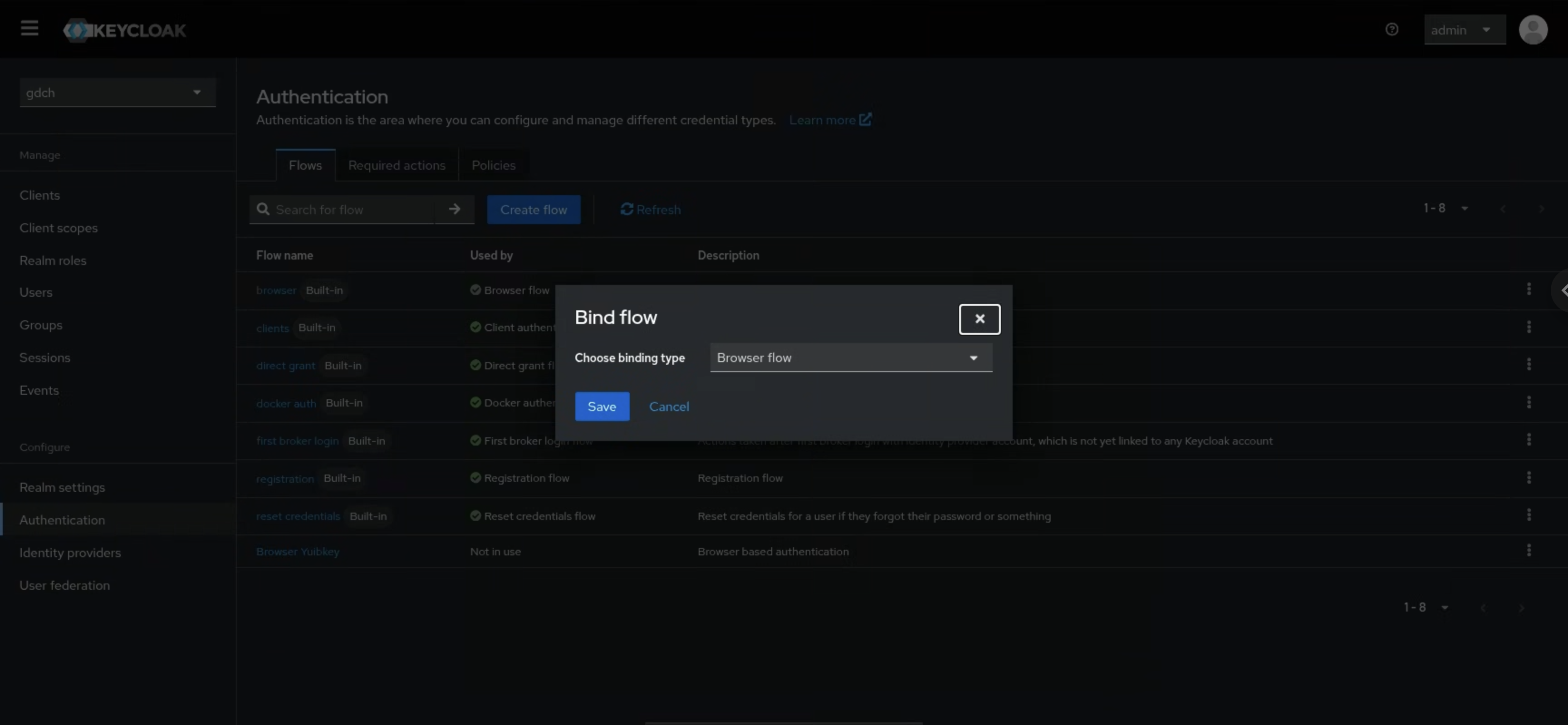

Gunakan tombol Bind flow yang sesuai dengan alur Browser Yubikey dan pilih Browser Flow:

Klik Simpan.

Mendaftarkan Yubikey

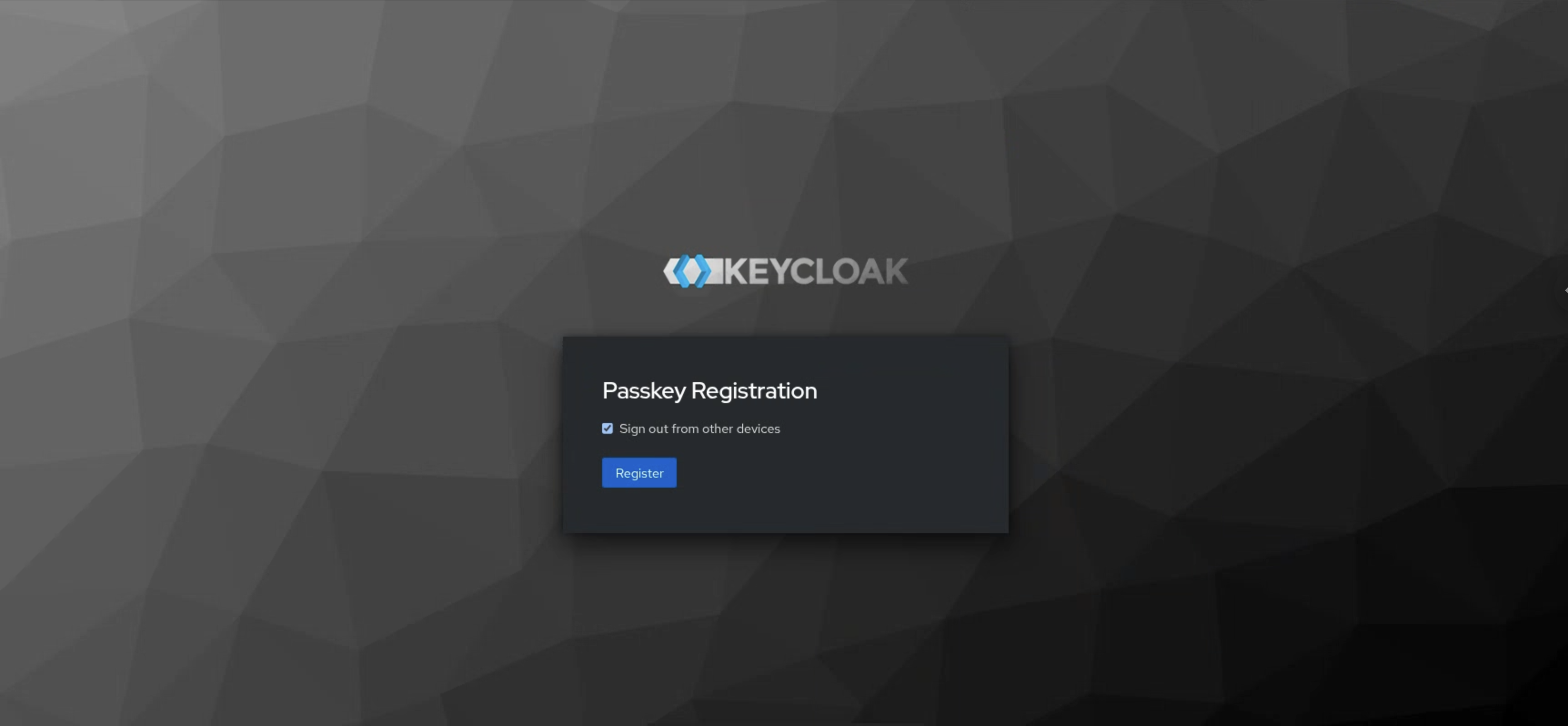

Buka konsol GDC untuk login.

Gunakan pengguna yang Anda buat sebelumnya di realm

gdchdan masukkan sandi.Klik tombol Daftar:

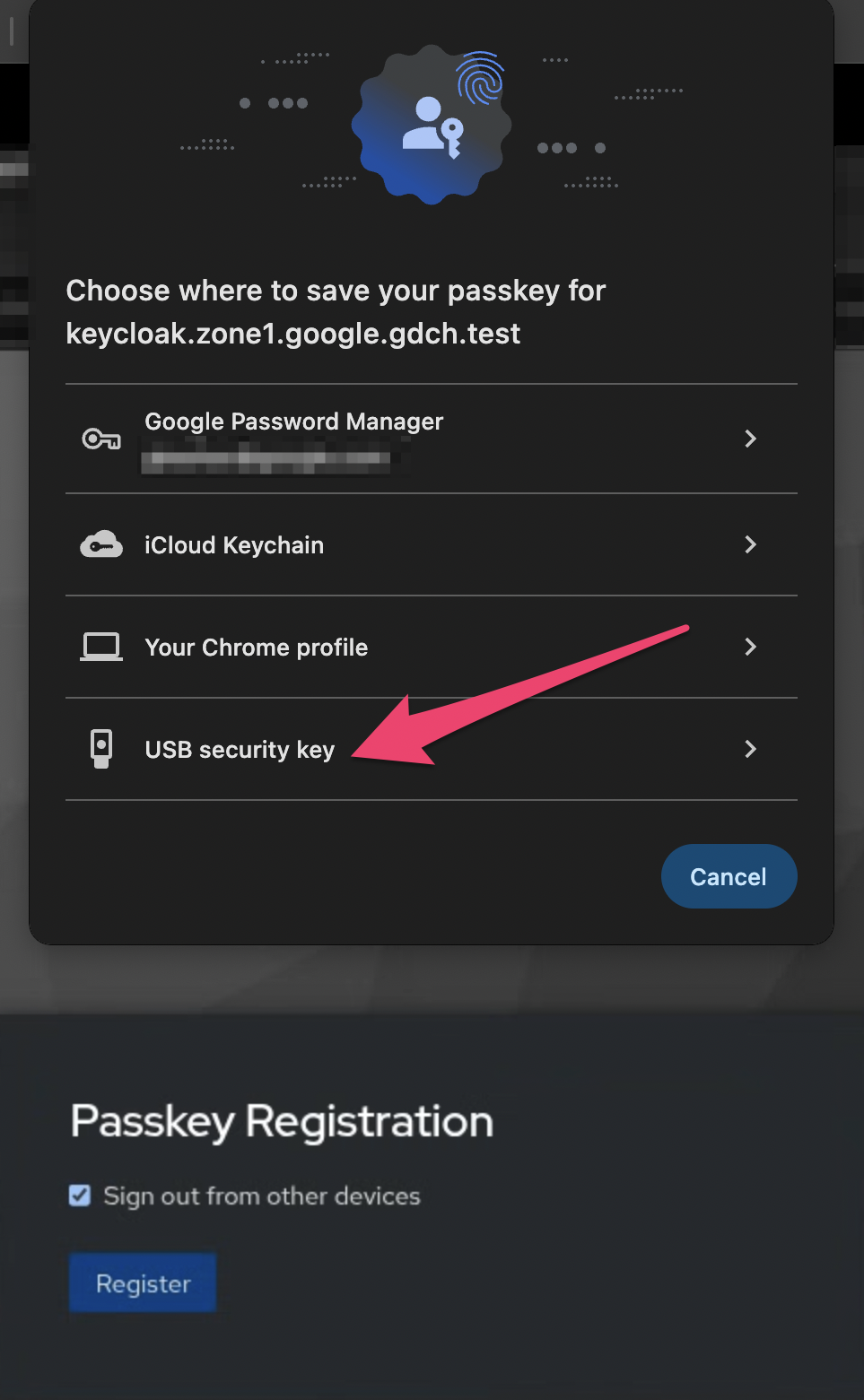

Pilih opsi Kunci keamanan USB:

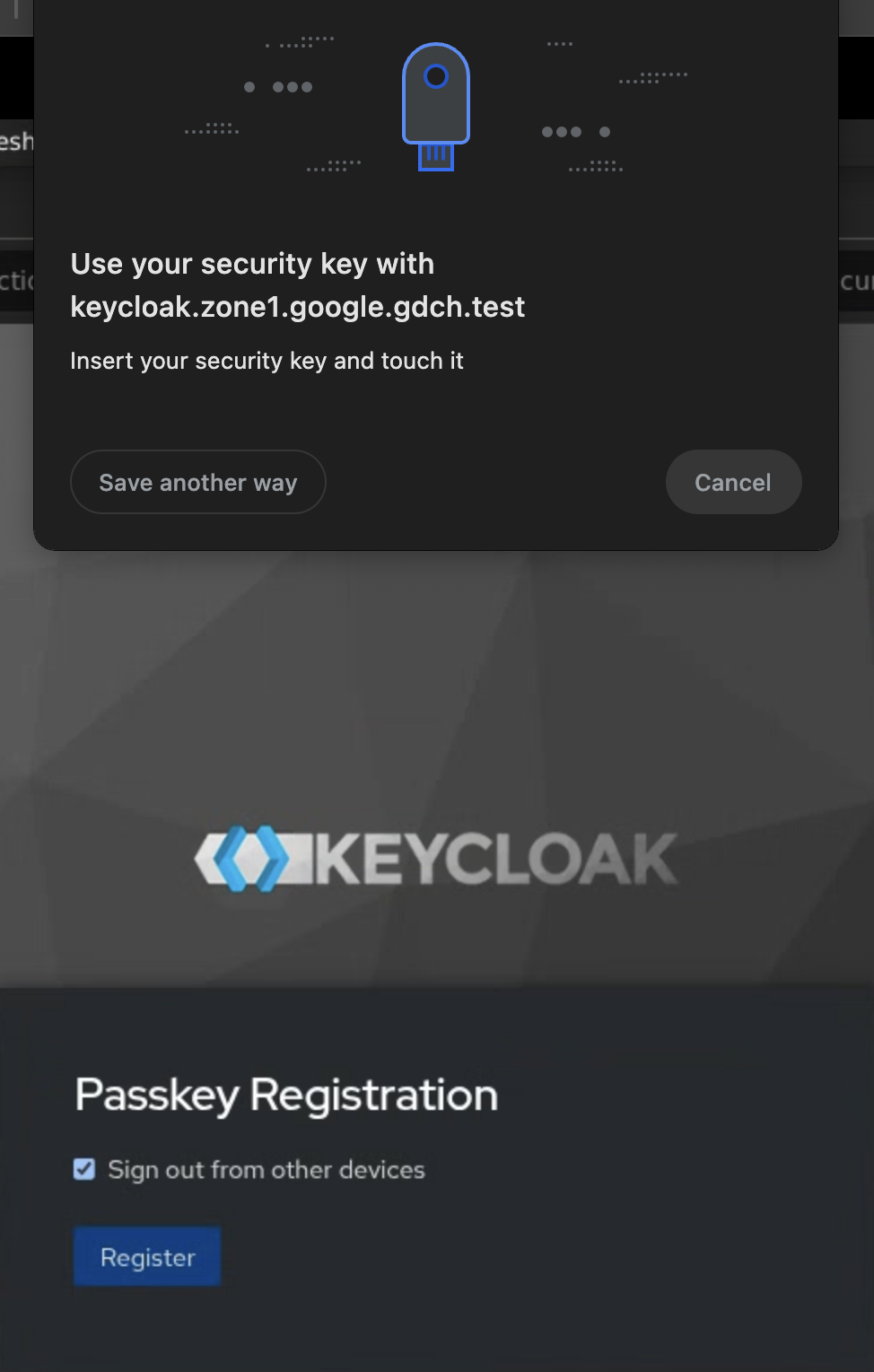

Ketuk Yubikey yang Anda masukkan:

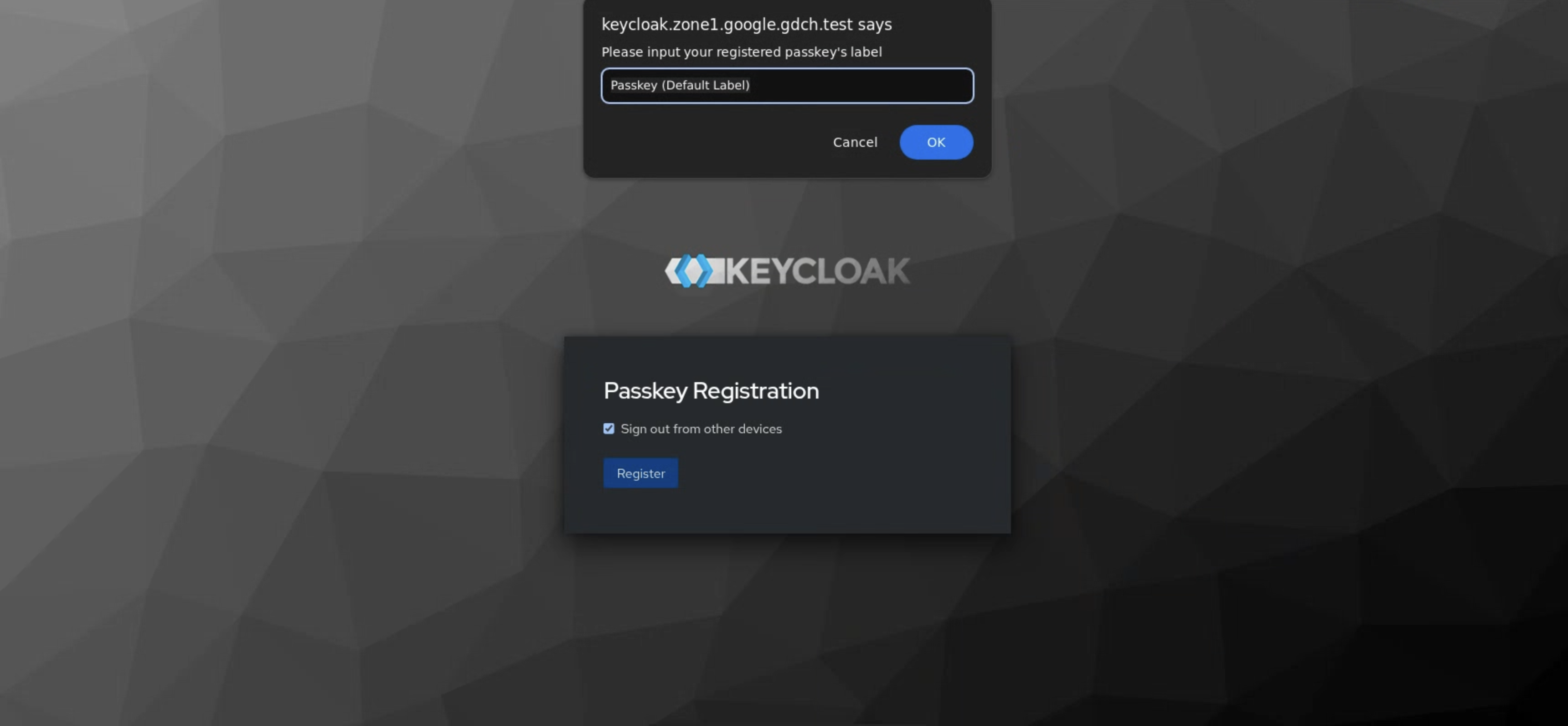

Ketik nama apa pun untuk kunci keamanan baru Anda:

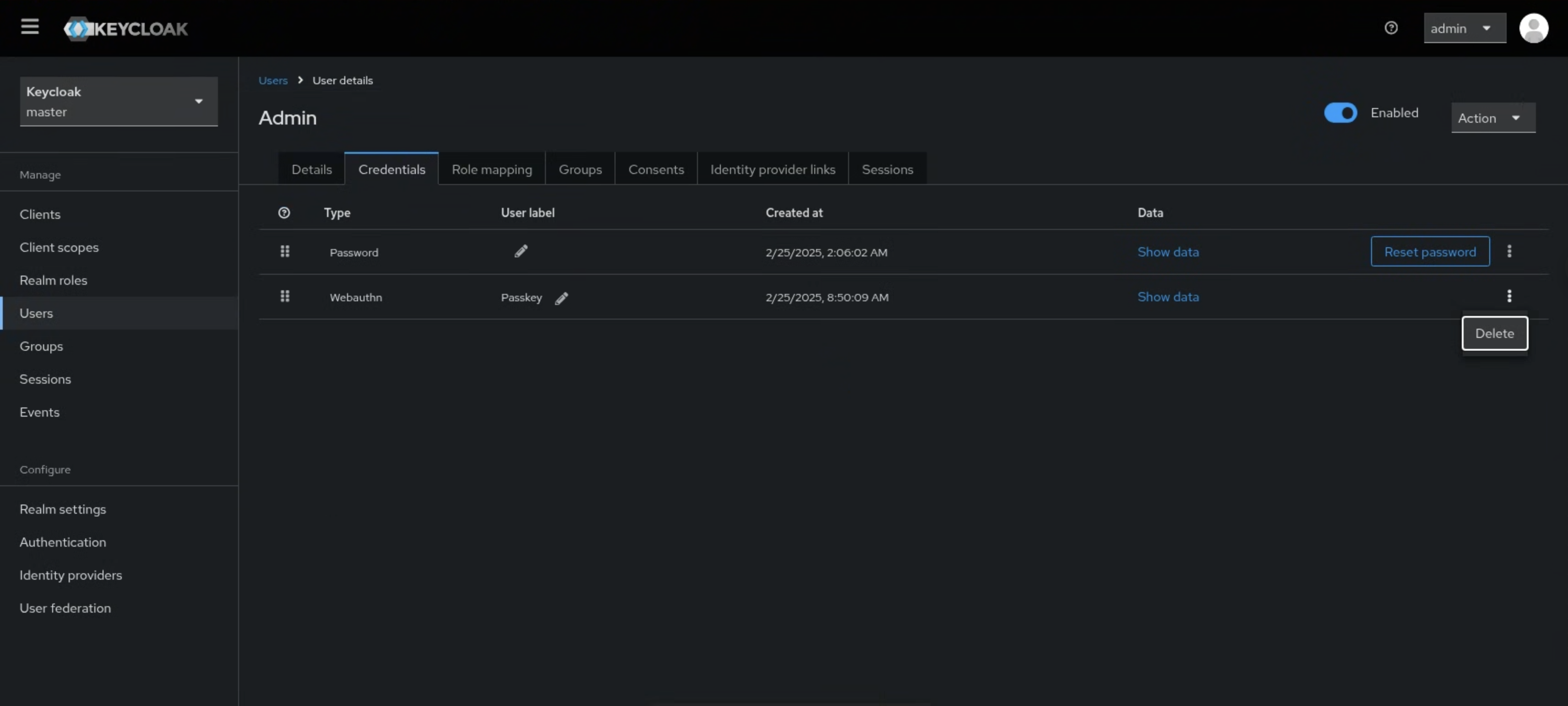

Jika Anda ingin beralih ke kunci lain atau mencoba alur ini lagi, gunakan akun administrator lokal untuk membuka konsol admin dan menghapus YubiKey dari tab Credential pengguna:

Login dengan Yubikey

Logout dari konsol GDC, lalu buka lagi.

Gunakan pengguna yang telah Anda daftarkan Yubikey-nya.

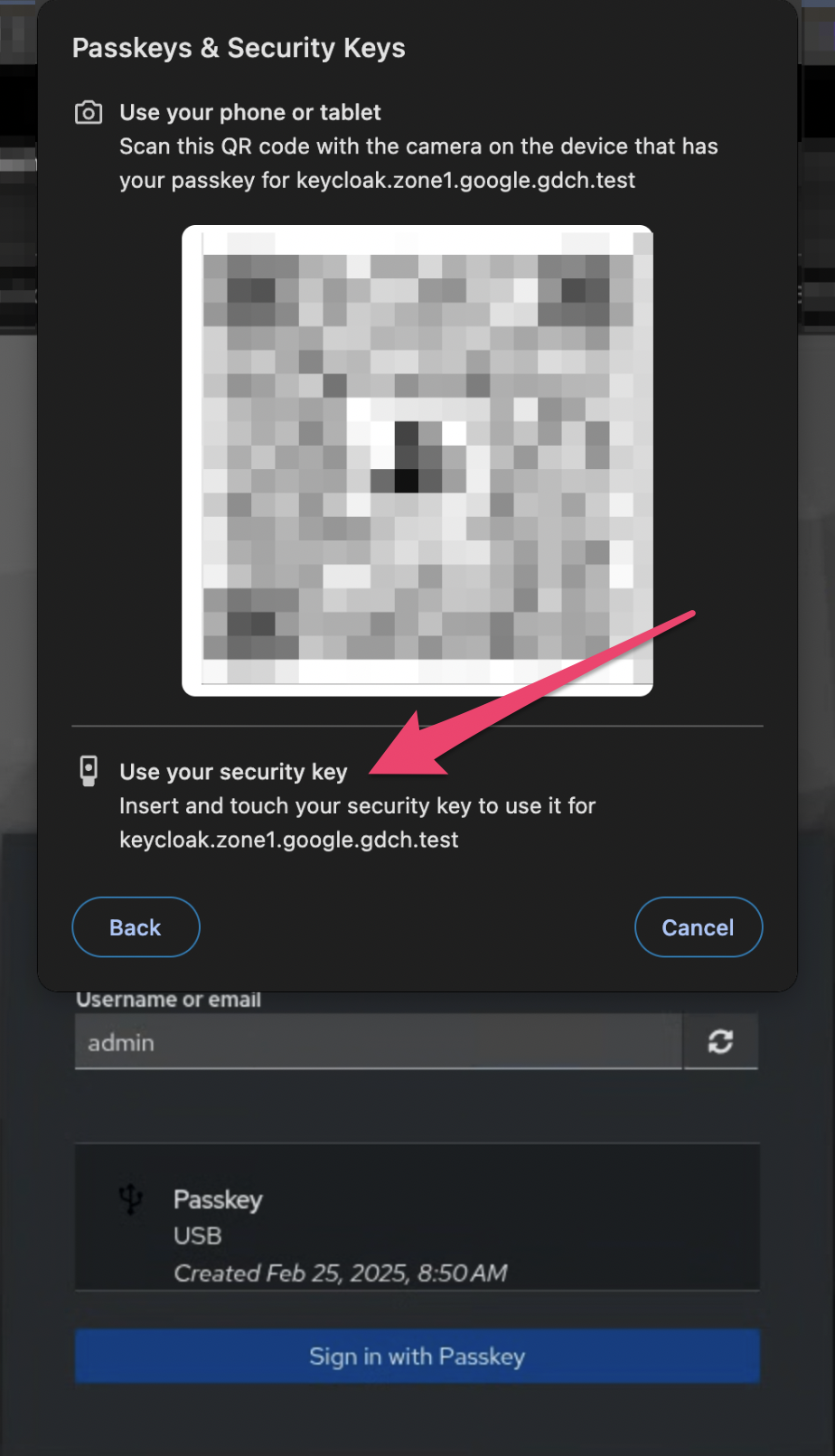

Setelah mengetik sandi, pilih perangkat Yubikey:

Ketuk perangkat Yubikey Anda:

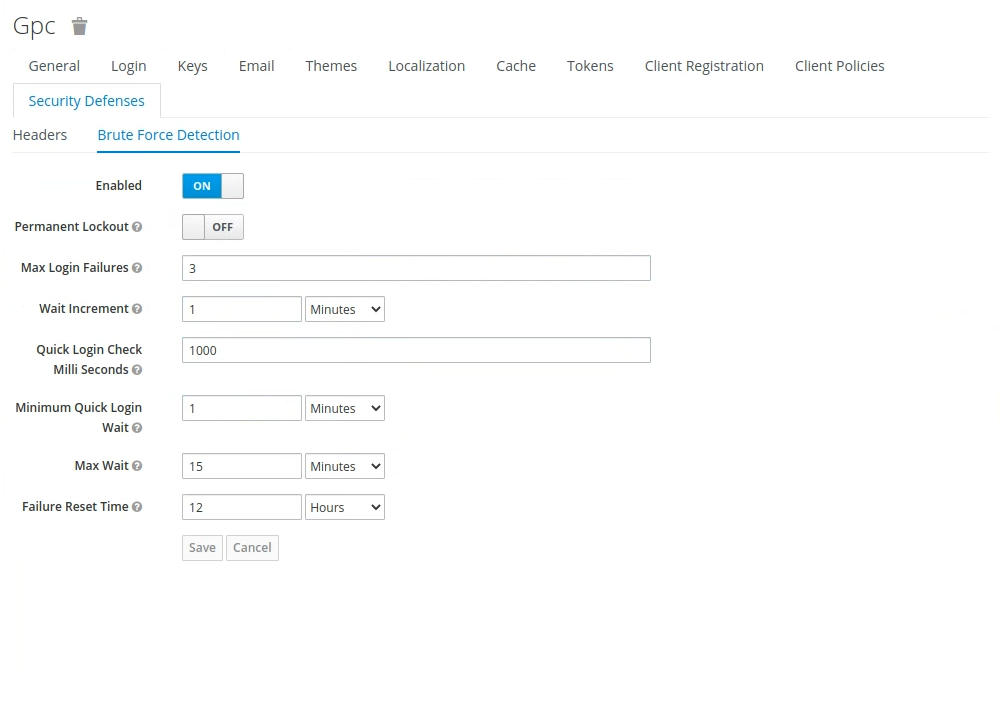

Menetapkan batas upaya login

Keycloak memiliki kemampuan deteksi serangan brute force dan dapat menonaktifkan akun pengguna untuk sementara jika jumlah kegagalan login melebihi batas yang ditentukan. Nilai minimum ini dapat dikonfigurasi untuk memblokir akun agar tidak dapat login baik untuk sementara maupun secara permanen.

Untuk menyiapkan deteksi serangan brute force, selesaikan langkah-langkah berikut di Konsol Admin Keycloak:

- Di menu navigasi, klik Setelan Realm.

- Klik tab Pertahanan Keamanan.

- Klik tab Brute Force Detection.

- Aktifkan Diaktifkan.

Tetapkan nilai di kolom agar sesuai dengan persyaratan kepatuhan, seperti berikut:

- Kegagalan Login Maksimum

- Kenaikan Waktu Tunggu

- Pemeriksaan Login Cepat

- Waktu Tunggu Maksimum

- Waktu Reset kegagalan

Menghubungkan ke sistem logging audit appliance air gap GDC

Mengaktifkan logging audit di Keycloak

Untuk mengaktifkan pencatatan log audit, gunakan Konsol Admin Keycloak untuk menyelesaikan langkah-langkah berikut:

- Di menu navigasi, klik Acara.

- Klik tab Config.

- Di bagian Setelan Peristiwa Login dan Setelan Peristiwa Admin, setel tombol Simpan Peristiwa ke AKTIF.

- Di kolom Masa berlaku, tentukan berapa lama Anda ingin menyimpan peristiwa.

- Di kolom Jenis Tersimpan, tentukan berbagai tindakan yang Anda anggap penting untuk diaudit.

- Klik Simpan.

- Klik tab Peristiwa Login untuk melihat log audit tentang operasi akun pengguna.

- Klik tab Peristiwa Admin untuk melihat log audit tentang tindakan apa pun yang dilakukan admin dalam konsol admin.

Menghubungkan log audit Keycloak ke appliance GDC dengan air gap

Keycloak menyediakan Service Provider Interface (SPI) bawaan untuk mengaktifkan logging audit. Ekspor log audit dikonfigurasi di Keycloak untuk menyimpan duplikat log audit sebagai file di Pod. Secara default, log disimpan di database). Sistem logging appliance air-gapped GDC menggunakan pemasangan volume untuk mengambil log dan mengurai log secara otomatis.

Mengubah tema Keycloak

Tema menyediakan satu atau beberapa jenis untuk menyesuaikan berbagai aspek Keycloak. Jenis yang tersedia adalah:

- Akun - Pengelolaan akun

- Admin - Konsol Admin

- Email - Email

- Login - Formulir login

- Selamat datang - Halaman selamat datang

Untuk mengubah tema Keycloak, ikuti langkah-langkah berikut:

- Login ke Konsol Admin Keycloak.

- Pilih realm Anda dari menu drop-down.

- Klik Setelan Realm.

- Klik tab Tema.

- Untuk menyetel tema Konsol Admin utama, tetapkan tema Konsol Admin untuk realm utama.

- Untuk melihat perubahan pada Konsol Admin, muat ulang halaman.

Pengelolaan akun admin utama

Keycloak di-bootstrap dengan akun admin root awal dengan nama pengguna dan sandi admin/admin yang tidak penting. Untuk memastikan perlindungan dan keamanan akun root ini, selesaikan langkah-langkah manual berikut segera setelah bootstrapping selesai:

- Menyiapkan sandi yang kuat untuk akun admin root

- Menyiapkan 2FA untuk akun admin utama

Sebaiknya Anda mengamankan kredensial ke akun admin root di tempat yang aman.