Définir des règles relatives aux mots de passe

Par défaut, Keycloak n'applique aucune règle concernant les mots de passe, mais ce fournisseur d'identité propose différentes règles de mot de passe disponibles dans la console d'administration Keycloak, telles que l'expiration du mot de passe, la longueur minimale ou les caractères spéciaux.

Pour définir des règles relatives aux mots de passe, procédez comme suit dans la console d'administration Keycloak :

- Dans le menu de navigation, cliquez sur Authentification.

- Cliquez sur l'onglet Règles relatives aux mots de passe.

- Dans la liste Ajouter une règle, sélectionnez la règle que vous souhaitez appliquer.

- Saisissez une valeur de règle correspondant à la règle que vous avez sélectionnée.

- Cliquez sur Enregistrer.

Après avoir enregistré la règle, Keycloak l'applique aux nouveaux utilisateurs et définit une action de mise à jour du mot de passe pour les utilisateurs existants afin de s'assurer qu'ils modifient leur mot de passe lors de leur prochaine connexion.

Configurer l'authentification à deux facteurs

Keycloak est compatible avec l'utilisation de YubiKeys comme dispositifs d'authentification à deux facteurs (2FA) via le protocole FIDO2/WebAuthn.

Activer l'authentification à deux facteurs

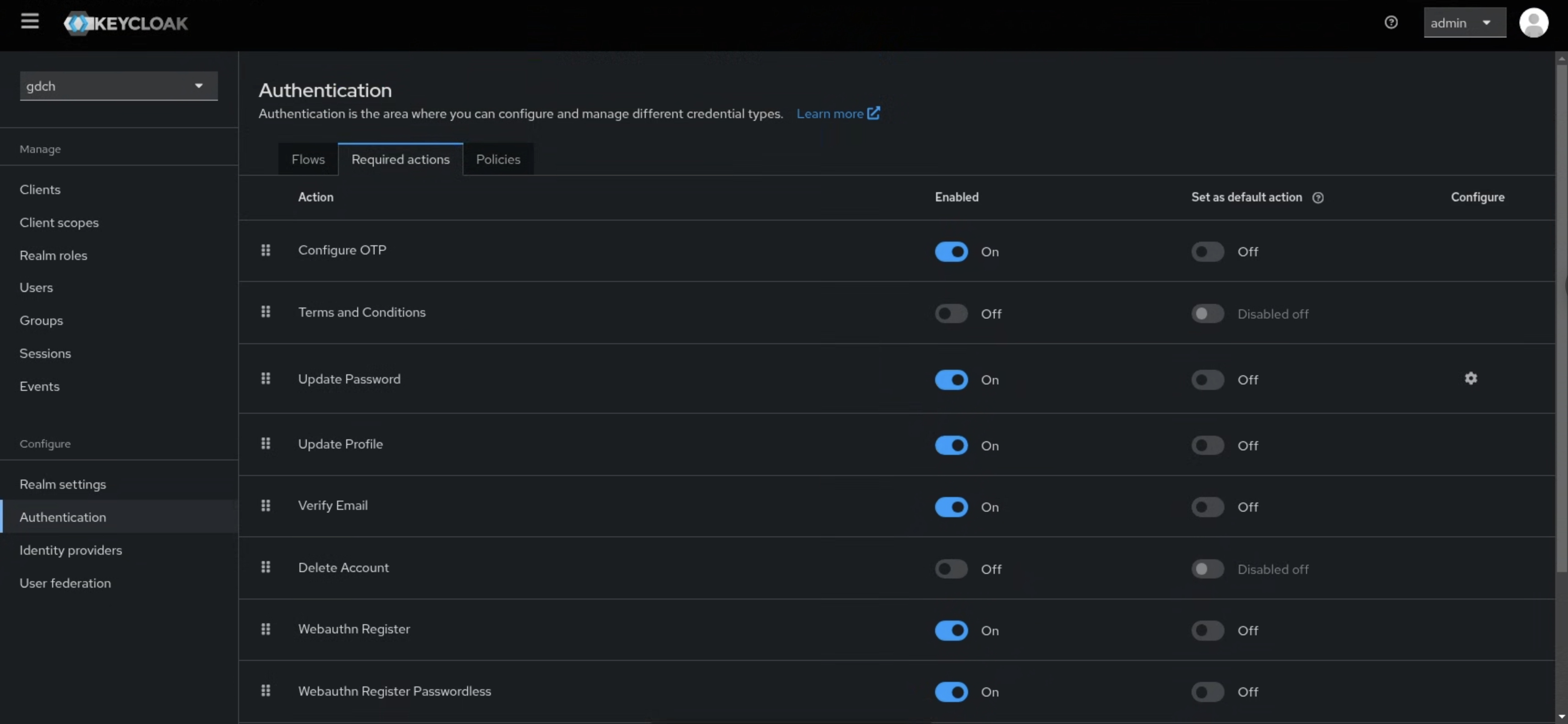

Ajoutez Webauthn Register comme action requise :

Accédez à la page d'administration du domaine

gdchà l'aide des identifiants de l'administrateur local.Ouvrez la page Authentification dans le menu de navigation, puis l'onglet Actions requises.

Activez l'élément Webauthn Register :

Ajoutez Webauthn Authentication au flux du navigateur :

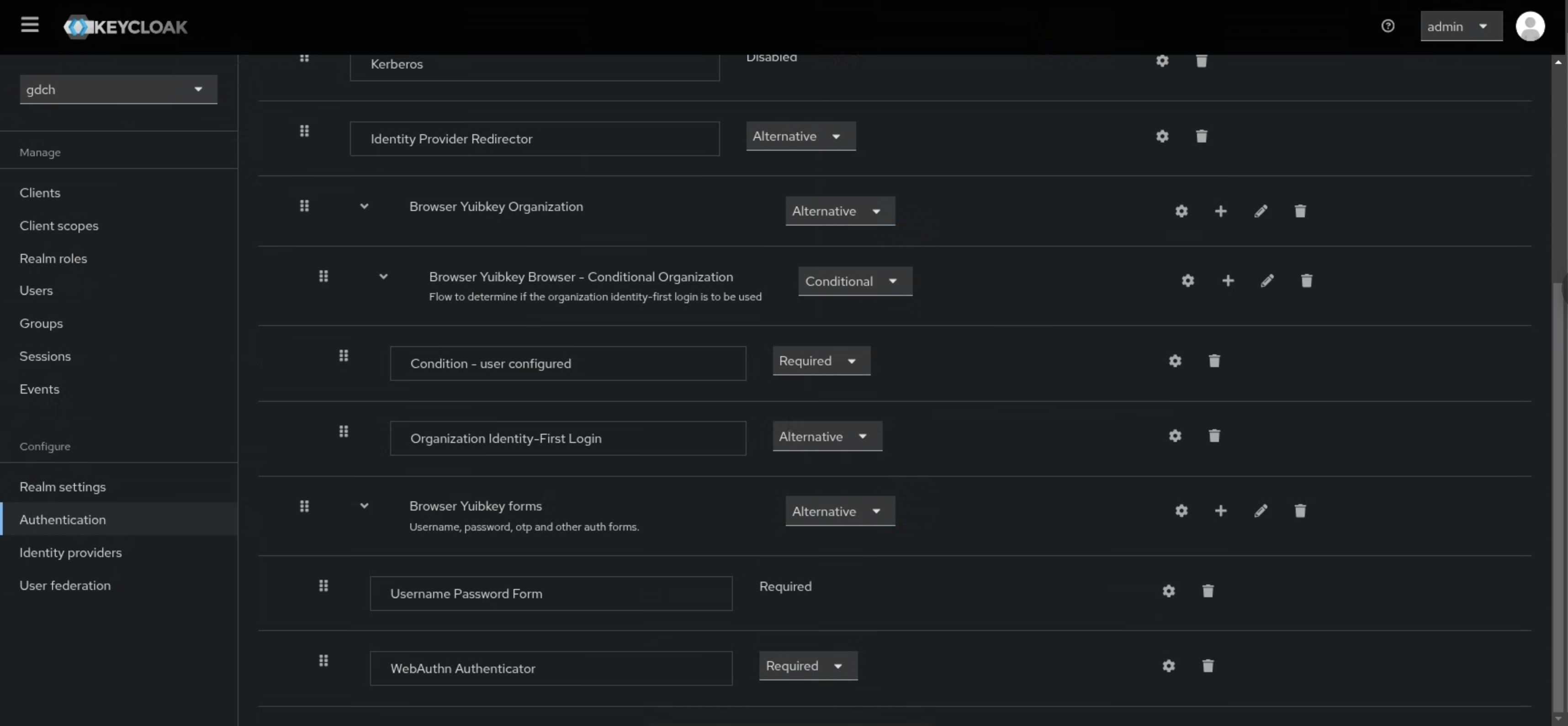

Passez à l'onglet Flux et utilisez le bouton Dupliquer correspondant au nom du flux browser pour copier le flux browser existant en tant que flux Browser Yubikey.

Passez à la procédure Clé YubiKey du navigateur.

Supprimez l'étape Navigateur YubiKey – OTP conditionnel.

Cliquez sur le bouton Add step (Ajouter une étape) correspondant à l'étape Browser Yubikey forms (Formulaires YubiKey du navigateur), puis ajoutez WebAuthn Authenticator (Authentificateur WebAuthn).

Définissez l'élément Authentificateur WebAuthn sur Obligatoire :

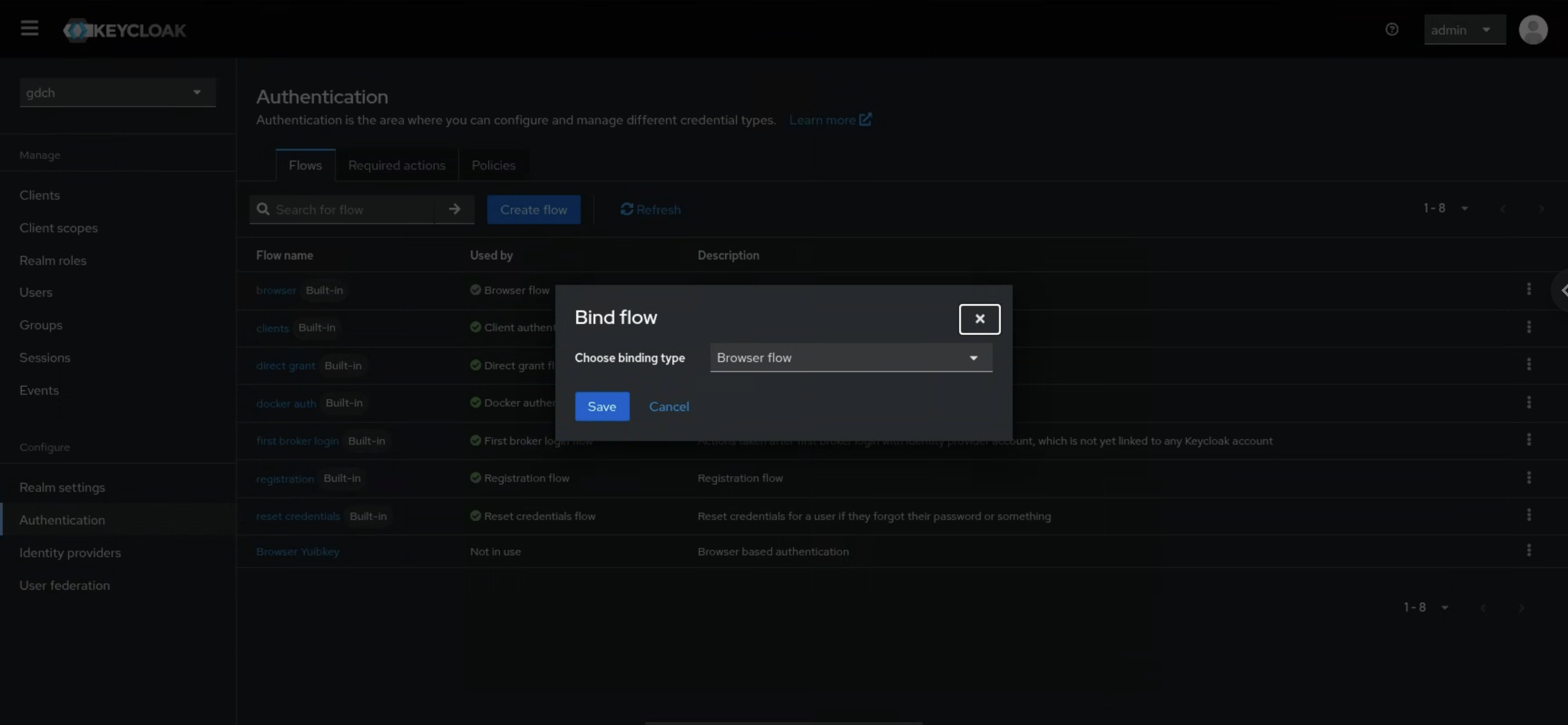

Utilisez le bouton Bind flow (Flux d'association) correspondant au flux Browser Yubikey (YubiKey du navigateur), puis sélectionnez Browser Flow (Flux du navigateur) :

Cliquez sur Enregistrer.

Enregistrer une Yubikey

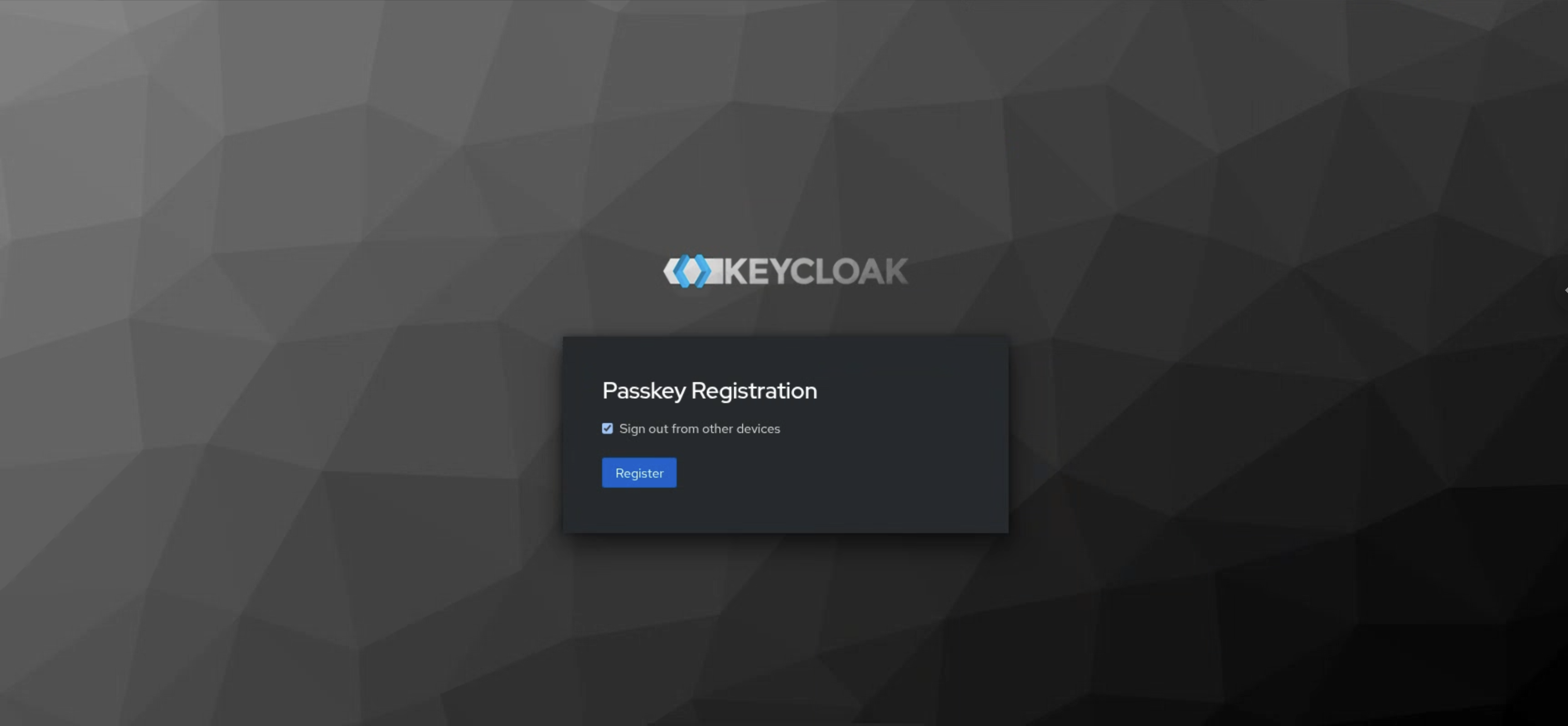

Ouvrez la console GDC pour vous connecter.

Utilisez n'importe quel utilisateur que vous avez créé précédemment dans le domaine

gdchet saisissez le mot de passe.Cliquez sur le bouton S'inscrire :

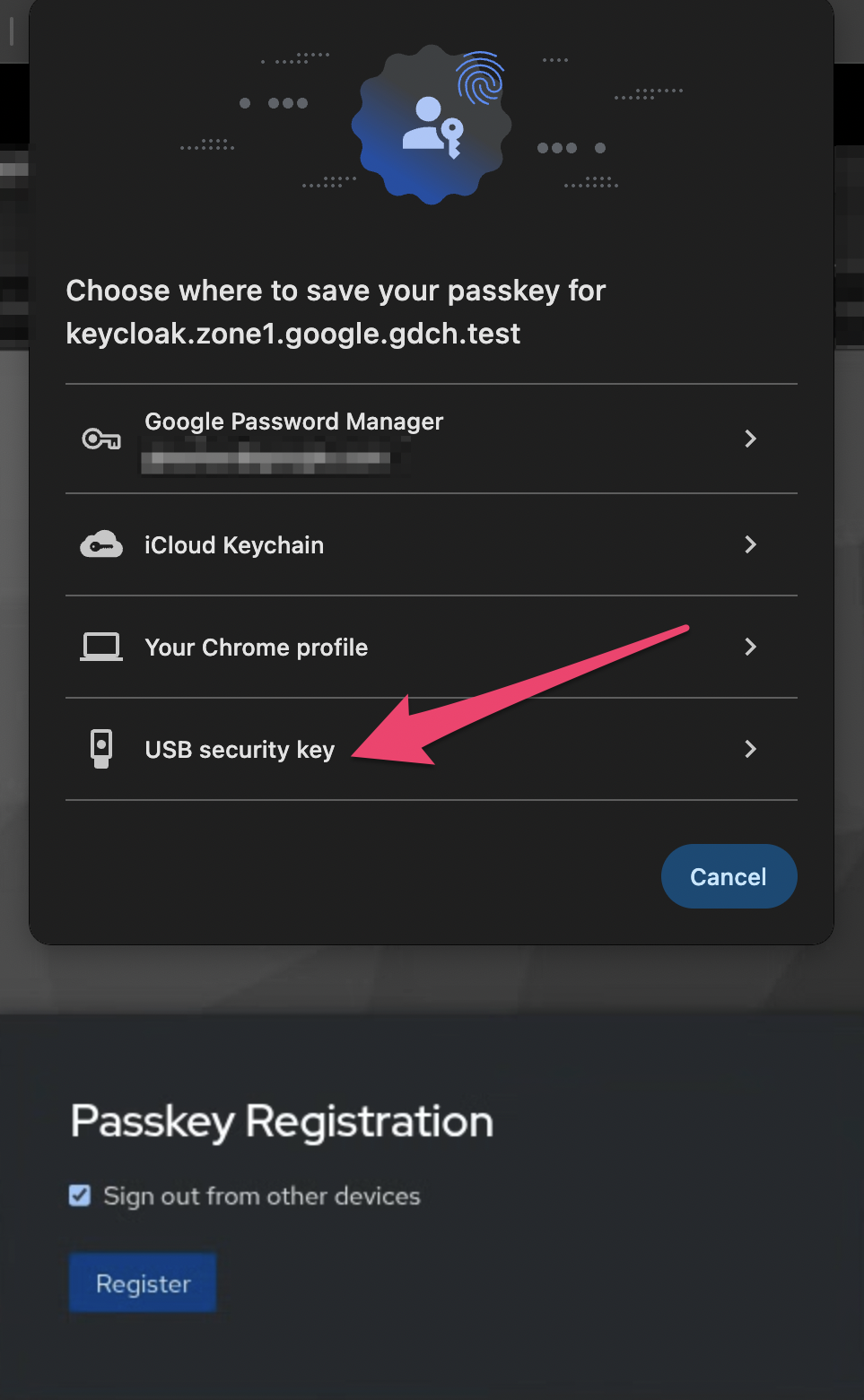

Sélectionnez l'option Clé de sécurité USB :

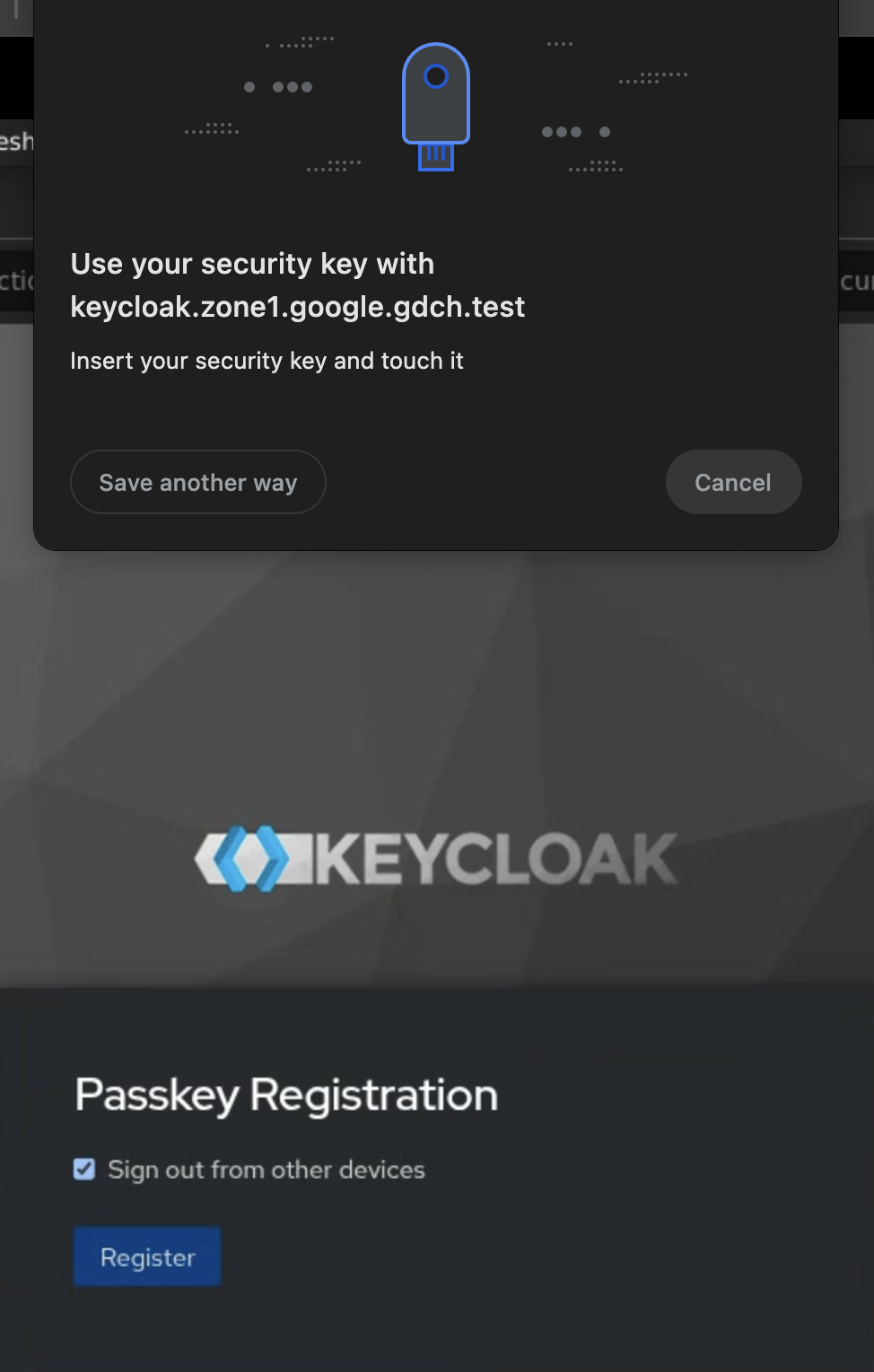

Appuyez sur la Yubikey insérée :

Saisissez un nom pour votre nouvelle clé de sécurité :

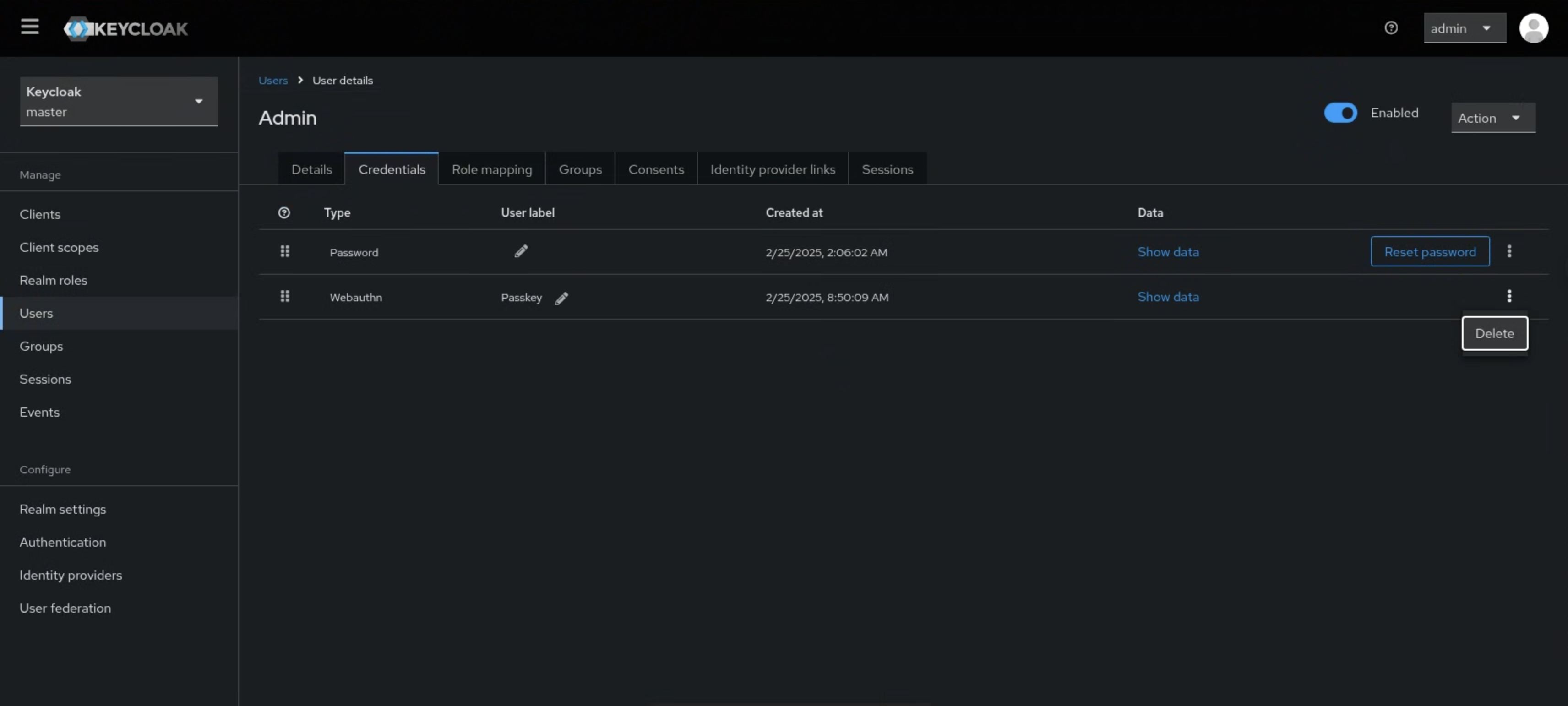

Si vous souhaitez passer à une autre clé ou réessayer ce processus, utilisez le compte administrateur local pour ouvrir la console d'administration et supprimez la YubiKey de l'onglet Identifiants de l'utilisateur :

Se connecter avec une YubiKey

Déconnectez-vous de la console GDC, puis rouvrez-la.

Utilisez l'utilisateur pour lequel vous avez enregistré une YubiKey.

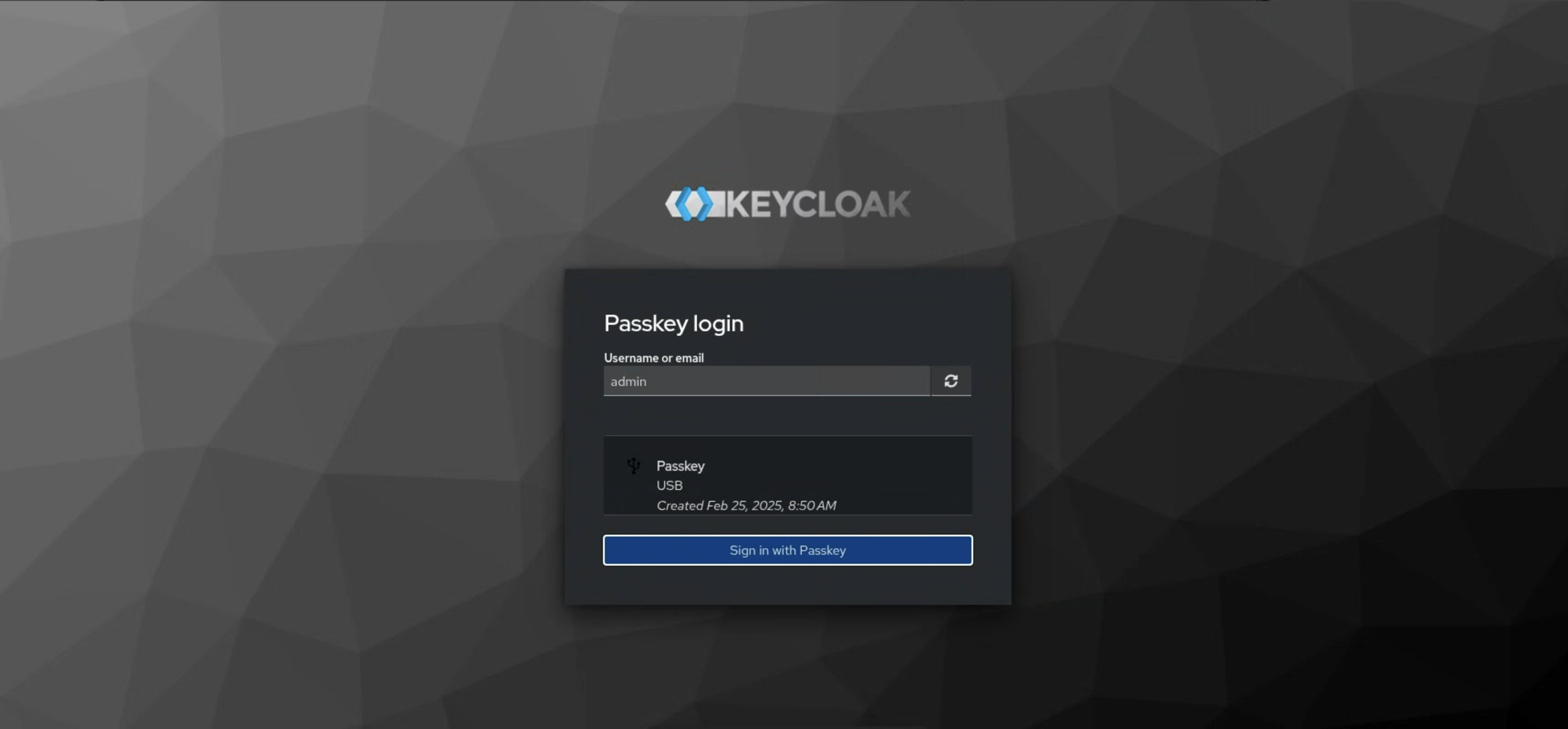

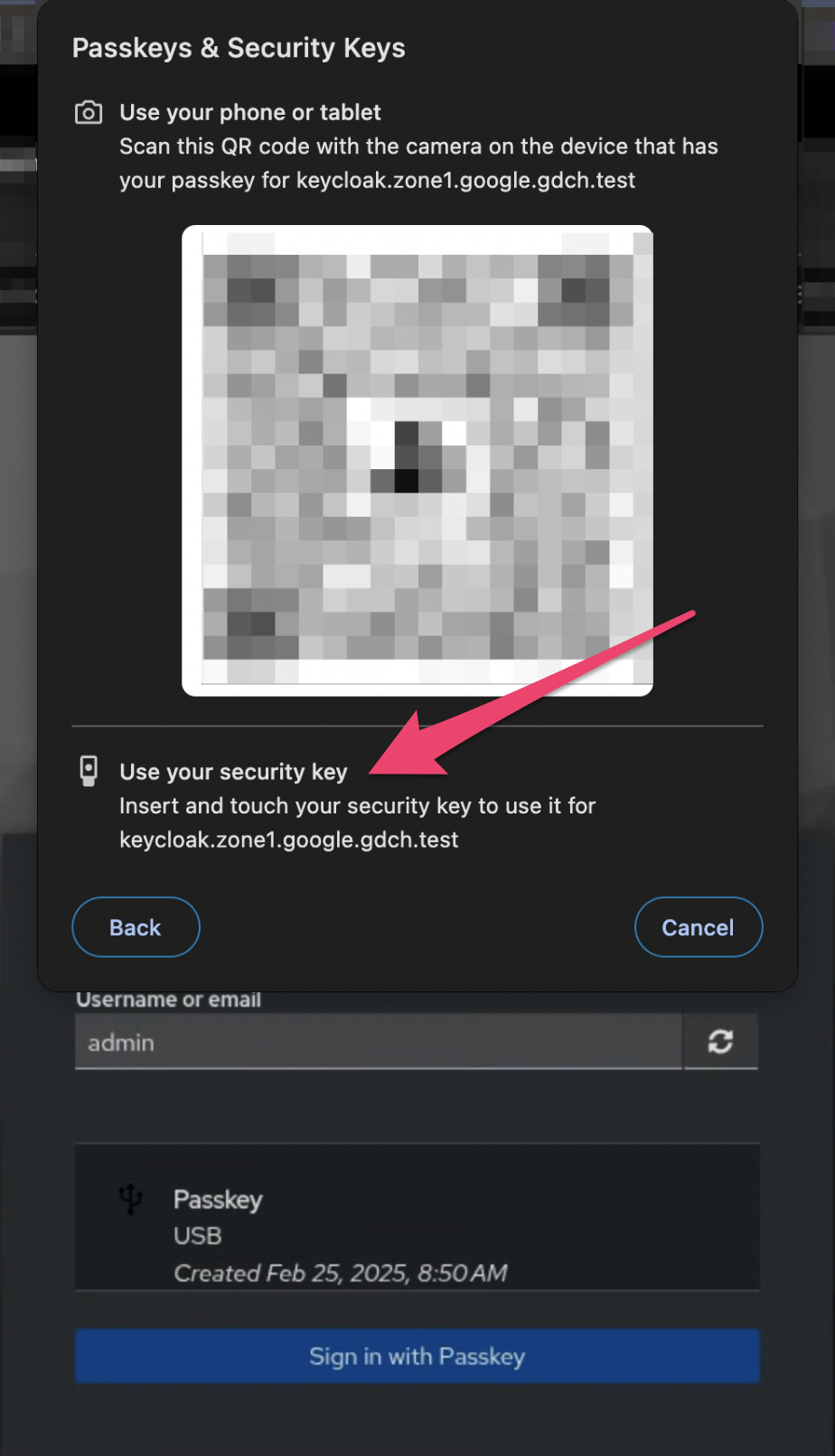

Après avoir saisi le mot de passe, sélectionnez l'appareil YubiKey :

Appuyez sur votre appareil YubiKey :

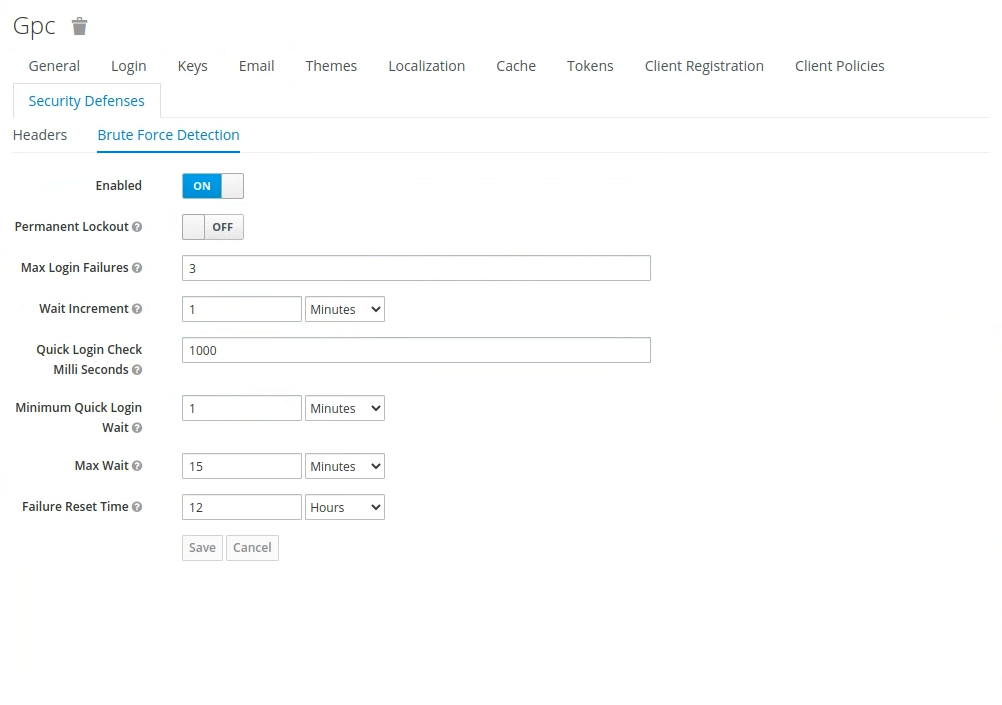

Définir le seuil de tentatives de connexion

Keycloak dispose de fonctionnalités de détection des attaques par force brute et peut désactiver temporairement un compte utilisateur si le nombre d'échecs de connexion dépasse un seuil spécifié. Ce seuil peut être configuré pour empêcher un compte de se connecter de manière temporaire ou permanente.

Pour configurer la détection des attaques par force brute, procédez comme suit dans la console d'administration Keycloak :

- Dans le menu de navigation, cliquez sur Paramètres du domaine.

- Cliquez sur l'onglet Défenses de sécurité.

- Cliquez sur l'onglet Détection des attaques par force brute.

- Activez l'option Activé.

Définissez les valeurs des champs pour répondre aux exigences de conformité, par exemple :

- Nombre maximal d'échecs de connexion

- Incrément d'attente

- Vérification de la connexion rapide

- Temps d'attente maximal

- Temps de réinitialisation en cas d'échec

Se connecter au système de journaux d'audit de l'appliance GDC sous air gap

Activer la journalisation d'audit dans Keycloak

Pour activer la journalisation d'audit, utilisez la console d'administration Keycloak et procédez comme suit :

- Dans le menu de navigation, cliquez sur Événements.

- Cliquez sur l'onglet Config.

- Dans les sections Paramètres des événements de connexion et Paramètres des événements d'administration, activez l'option Enregistrer les événements.

- Dans le champ Expiration, indiquez la durée pendant laquelle vous souhaitez conserver les événements.

- Dans le champ Types enregistrés, spécifiez les différentes actions que vous considérez comme importantes pour l'audit.

- Cliquez sur Enregistrer.

- Cliquez sur l'onglet Événements de connexion pour afficher les journaux d'audit concernant les opérations sur les comptes utilisateur.

- Cliquez sur l'onglet Événements d'administration pour afficher les journaux d'audit de toutes les actions effectuées par un administrateur dans la console d'administration.

Associer les journaux d'audit Keycloak à l'appliance GDC sous air gap

Keycloak fournit des interfaces de fournisseur de services (SPI) intégrées pour activer la journalisation d'audit. L'exportation des journaux d'audit est configurée dans Keycloak pour stocker une copie des journaux d'audit sous forme de fichiers dans le pod. Par défaut, les journaux sont stockés dans la base de données. Le système de journalisation de l'appliance GDC air-gapped utilise le montage de volume pour récupérer le journal et l'analyser automatiquement.

Modifier le thème Keycloak

Un thème fournit un ou plusieurs types pour personnaliser différents aspects de Keycloak. Voici les types disponibles :

- Compte : gestion du compte

- Admin - Console d'administration

- E-mail : e-mails

- Connexion : formulaires de connexion

- Bienvenue – Page d'accueil

Pour modifier le thème Keycloak :

- Connectez-vous à la console d'administration Keycloak.

- Sélectionnez votre domaine dans la liste déroulante.

- Cliquez sur Paramètres du domaine.

- Cliquez sur l'onglet Thèmes.

- Pour définir le thème de la console d'administration principale, définissez le thème de la console d'administration pour le domaine principal.

- Pour voir les modifications apportées à la console d'administration, actualisez la page.

Gestion des comptes administrateur racine

Keycloak est amorcé avec un compte administrateur racine initial dont le nom d'utilisateur et le mot de passe sont triviaux (admin/admin). Pour assurer la protection et la sécurité de ce compte racine, effectuez manuellement les étapes suivantes dès que l'amorçage est terminé :

- Définir un mot de passe sécurisé pour le compte administrateur racine

- Configurer l'authentification à deux facteurs pour le compte administrateur racine

Nous vous recommandons de placer les identifiants du compte administrateur racine dans un endroit sécurisé.