Definir políticas de contraseñas

De forma predeterminada, Keycloak no tiene ninguna política sobre contraseñas, pero este proveedor de identidades ofrece diferentes políticas de contraseñas disponibles a través de la consola de administración de Keycloak, como la caducidad de las contraseñas, la longitud mínima o los caracteres especiales.

Para definir políticas de contraseñas, sigue estos pasos en la consola de administración de Keycloak:

- En el menú de navegación, haga clic en Autenticación.

- Haga clic en la pestaña Política de contraseñas.

- En la lista Añadir política, seleccione la política que quiera aplicar.

- Introduce un Valor de la política correspondiente a la política que hayas seleccionado.

- Haz clic en Guardar.

Después de guardar la política, Keycloak la aplica a los nuevos usuarios y establece una acción de actualización de contraseña para los usuarios actuales, de modo que cambien su contraseña la próxima vez que inicien sesión.

Configurar la autenticación de dos factores

Keycloak admite el uso de YubiKeys como dispositivos de autenticación de dos factores (2FA) a través del protocolo FIDO2/WebAuthn.

Habilitar la autenticación de dos factores

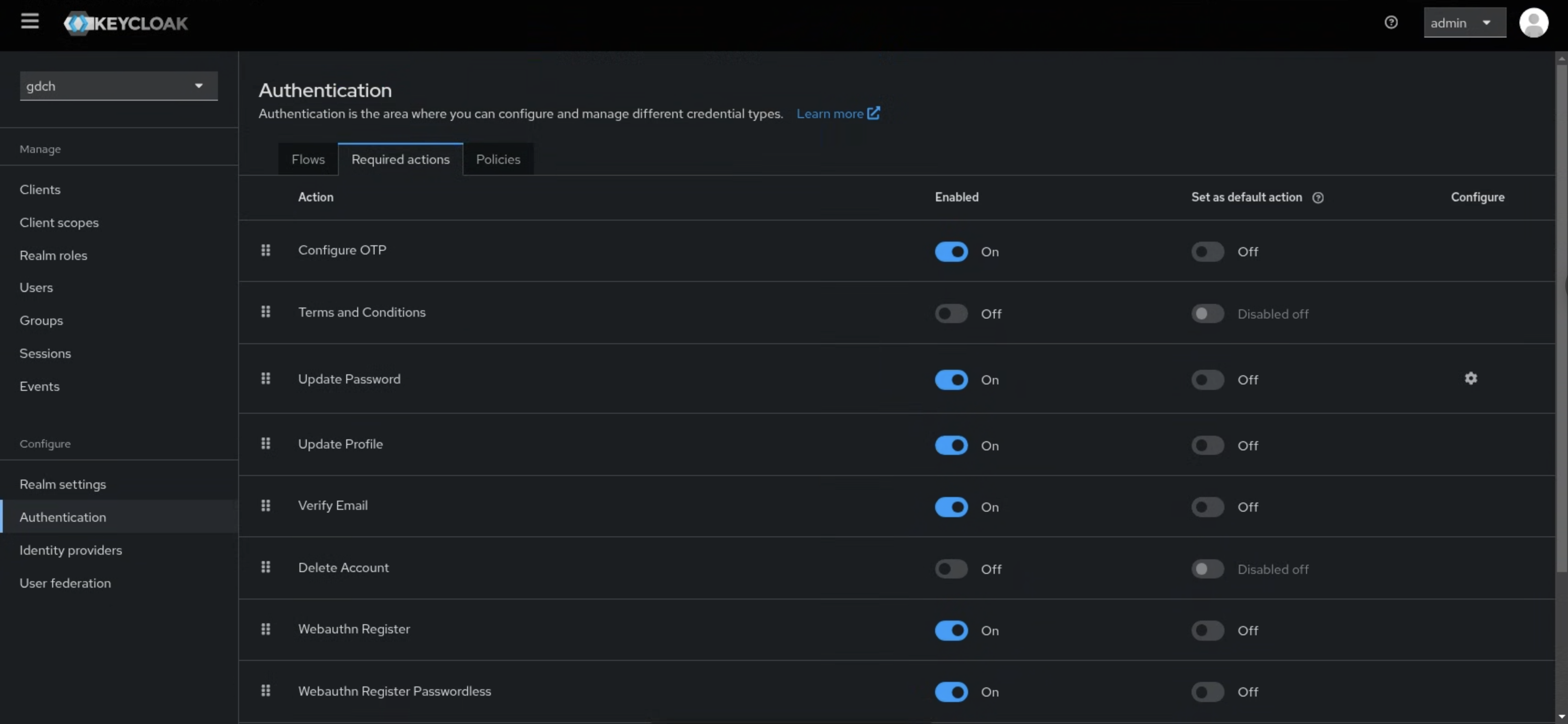

Añade Webauthn Register como Required Action (Acción obligatoria):

Abre la página de administrador del

gdchcon las credenciales de administrador local.Abre la página Autenticación en el menú de navegación y, a continuación, la pestaña Acciones necesarias.

Habilita el elemento Webauthn Register:

Añade la autenticación WebAuthn al flujo del navegador:

Cambia a la pestaña Flujos y usa el botón Duplicar correspondiente al nombre del flujo navegador para copiar el flujo navegador como flujo YubiKey del navegador.

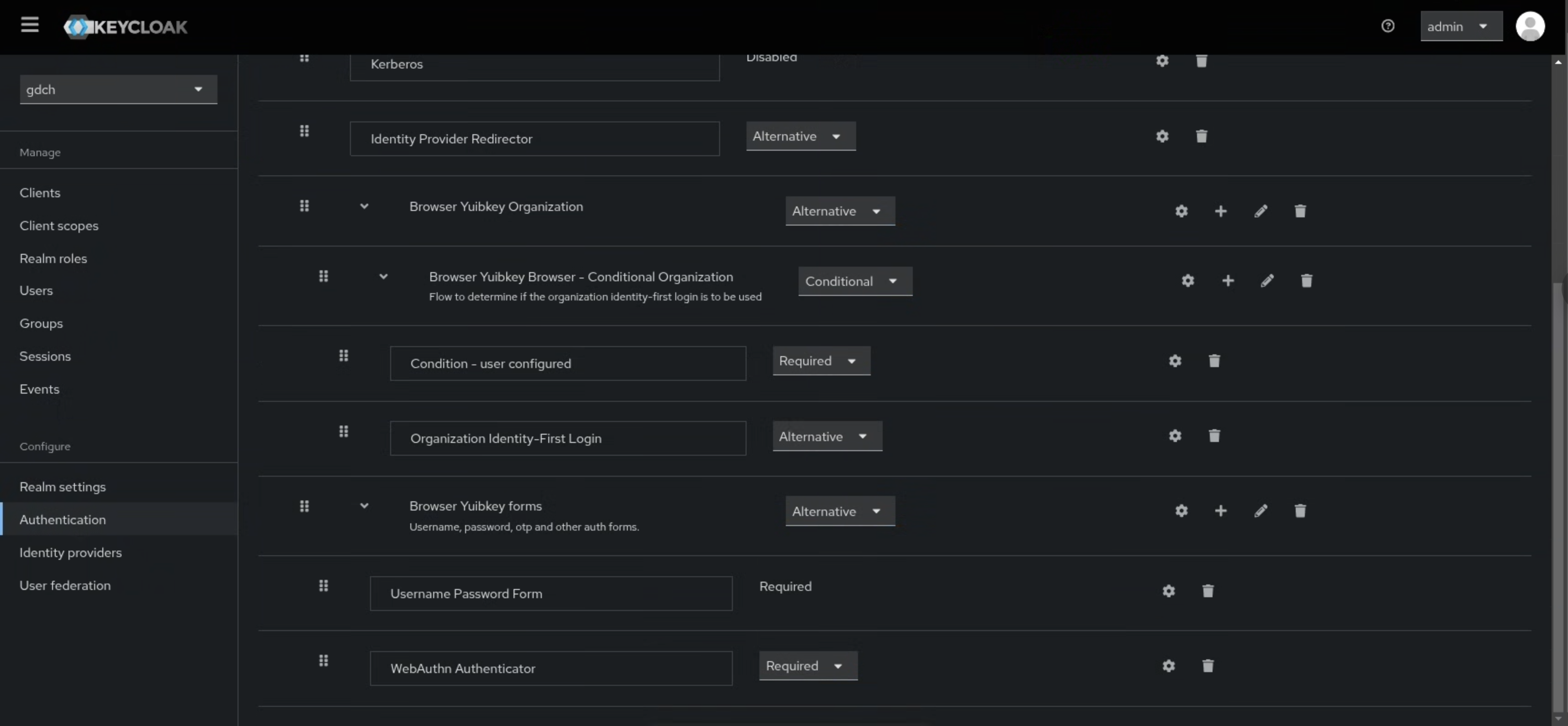

Cambia al flujo YubiKey del navegador.

Elimina el paso Navegador YubiKey - OTP condicional.

Haz clic en el botón Añadir paso correspondiente al paso Formularios de YubiKey en el navegador y añade Autenticador WebAuthn.

Asigna el valor Required al elemento WebAuthn Authenticator:

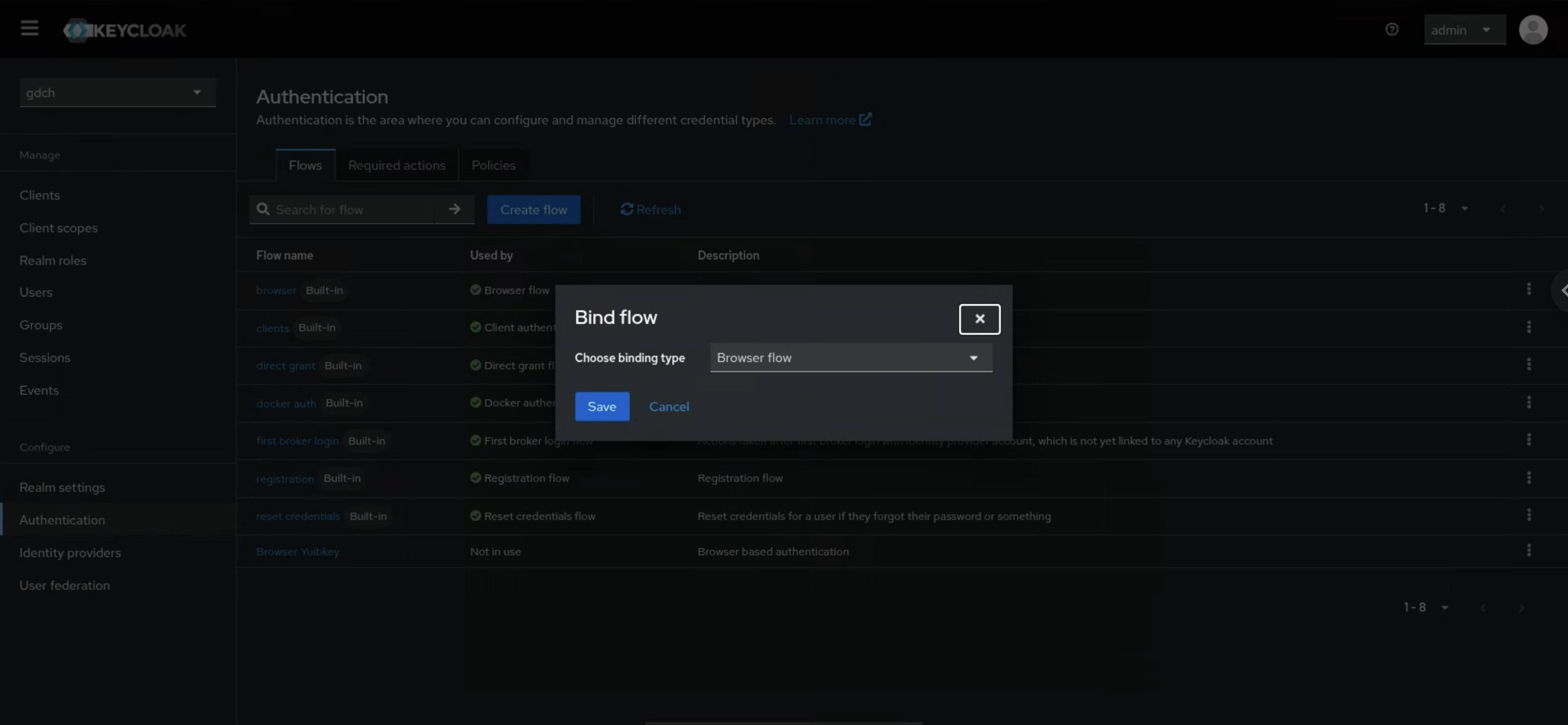

Usa el botón Flujo de vinculación correspondiente al flujo YubiKey del navegador y selecciona Flujo del navegador:

Haz clic en Guardar.

Registrar una YubiKey

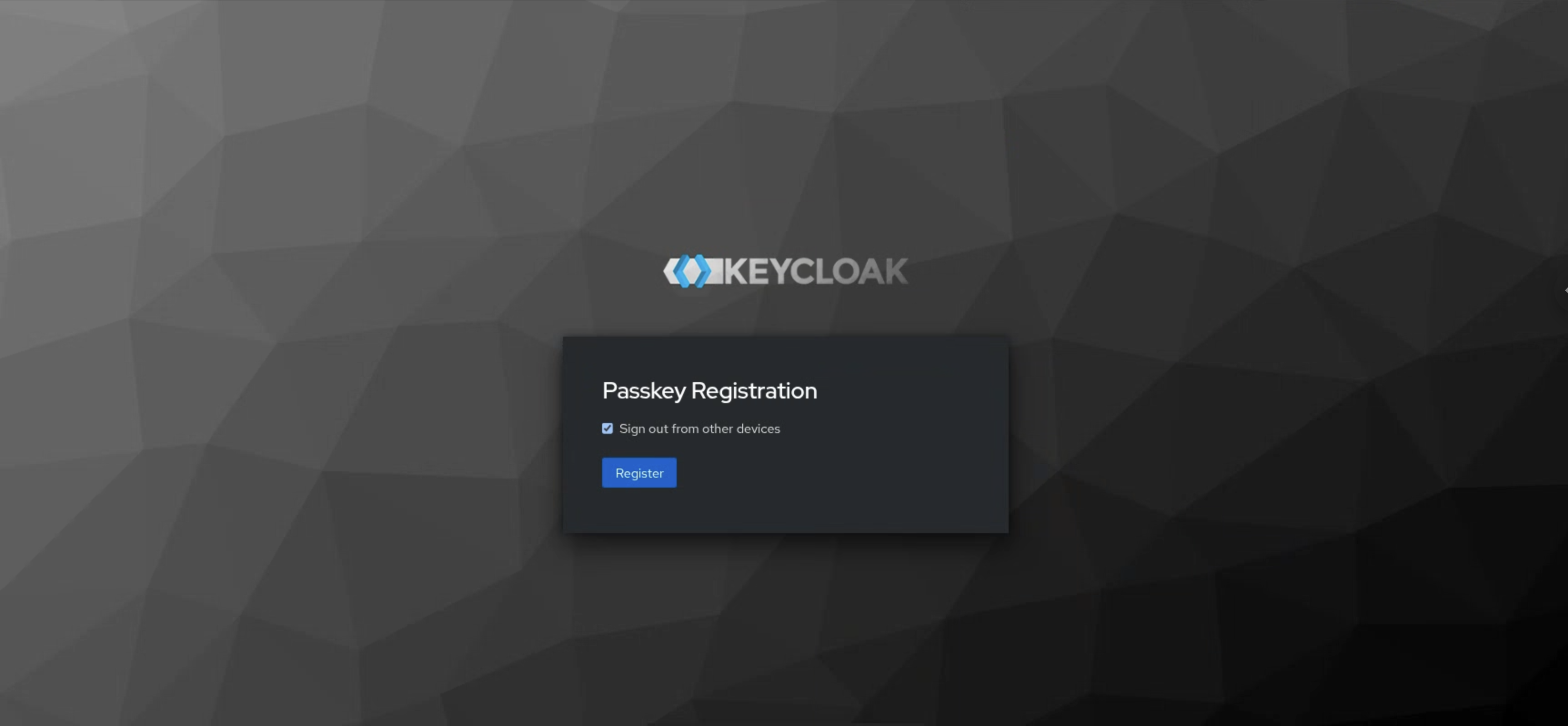

Abre la consola de GDC para iniciar sesión.

Usa cualquier usuario que hayas creado antes en el reino

gdche introduce la contraseña.Haz clic en el botón Registrarse:

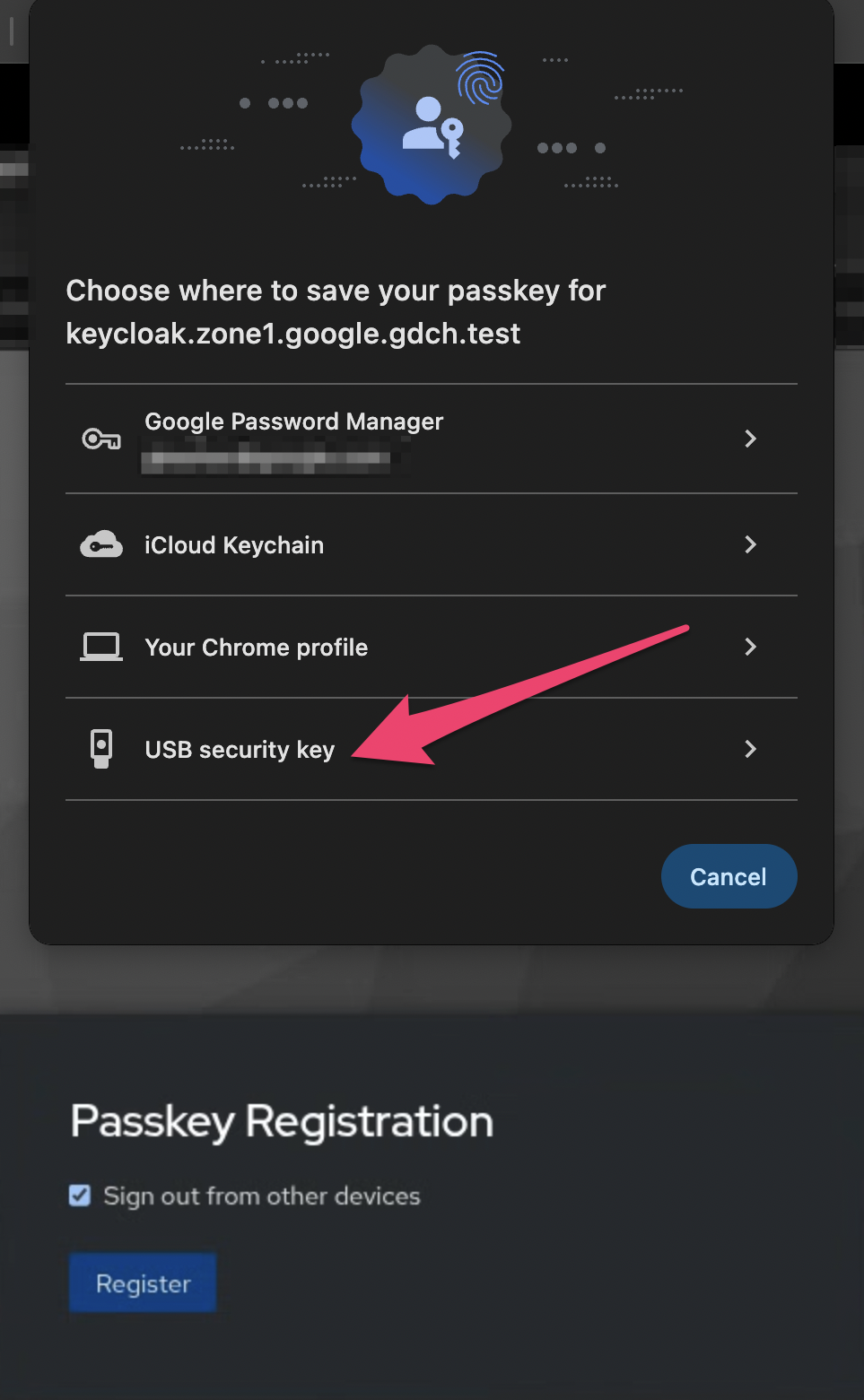

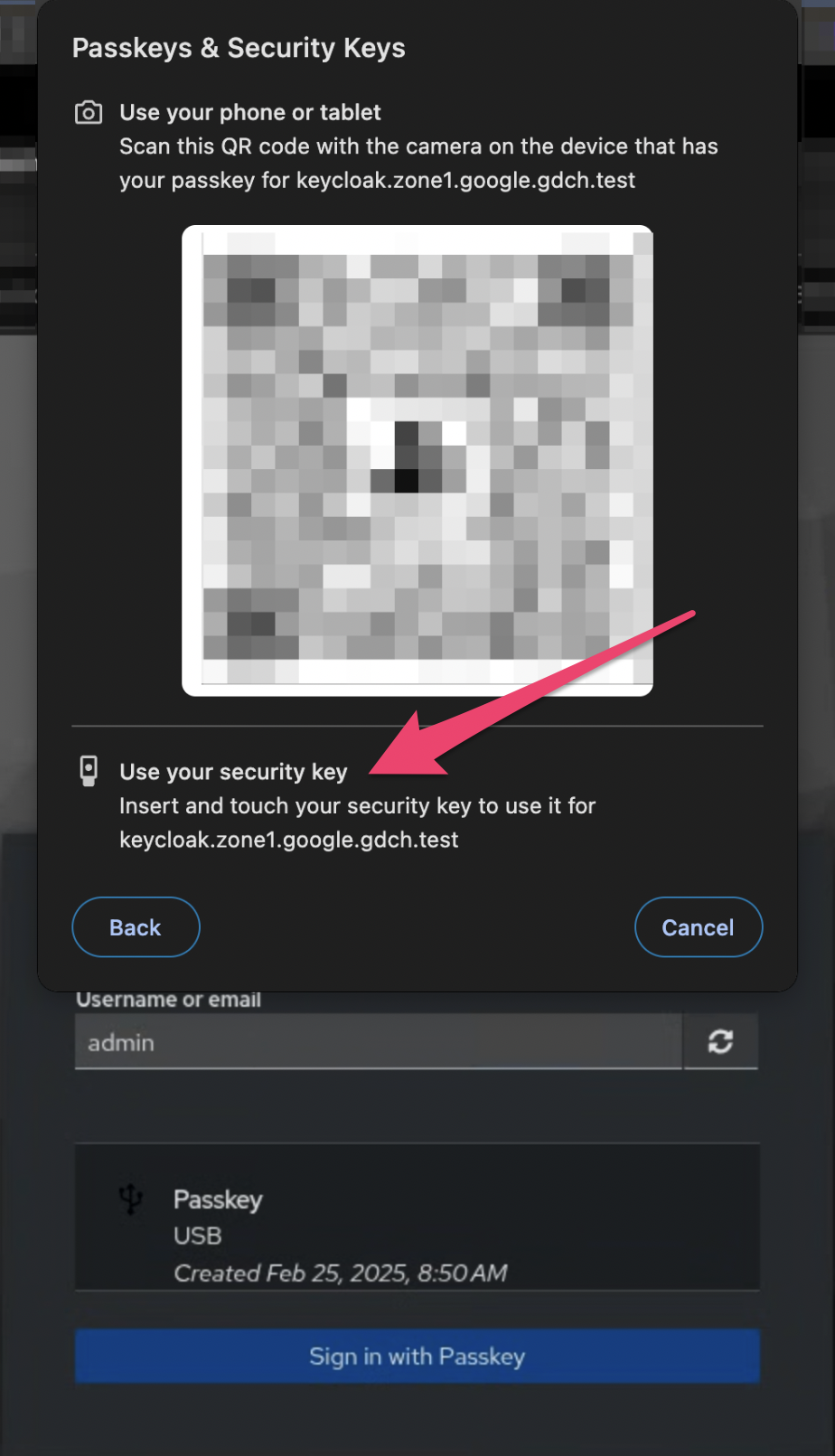

Selecciona la opción Llave de seguridad USB:

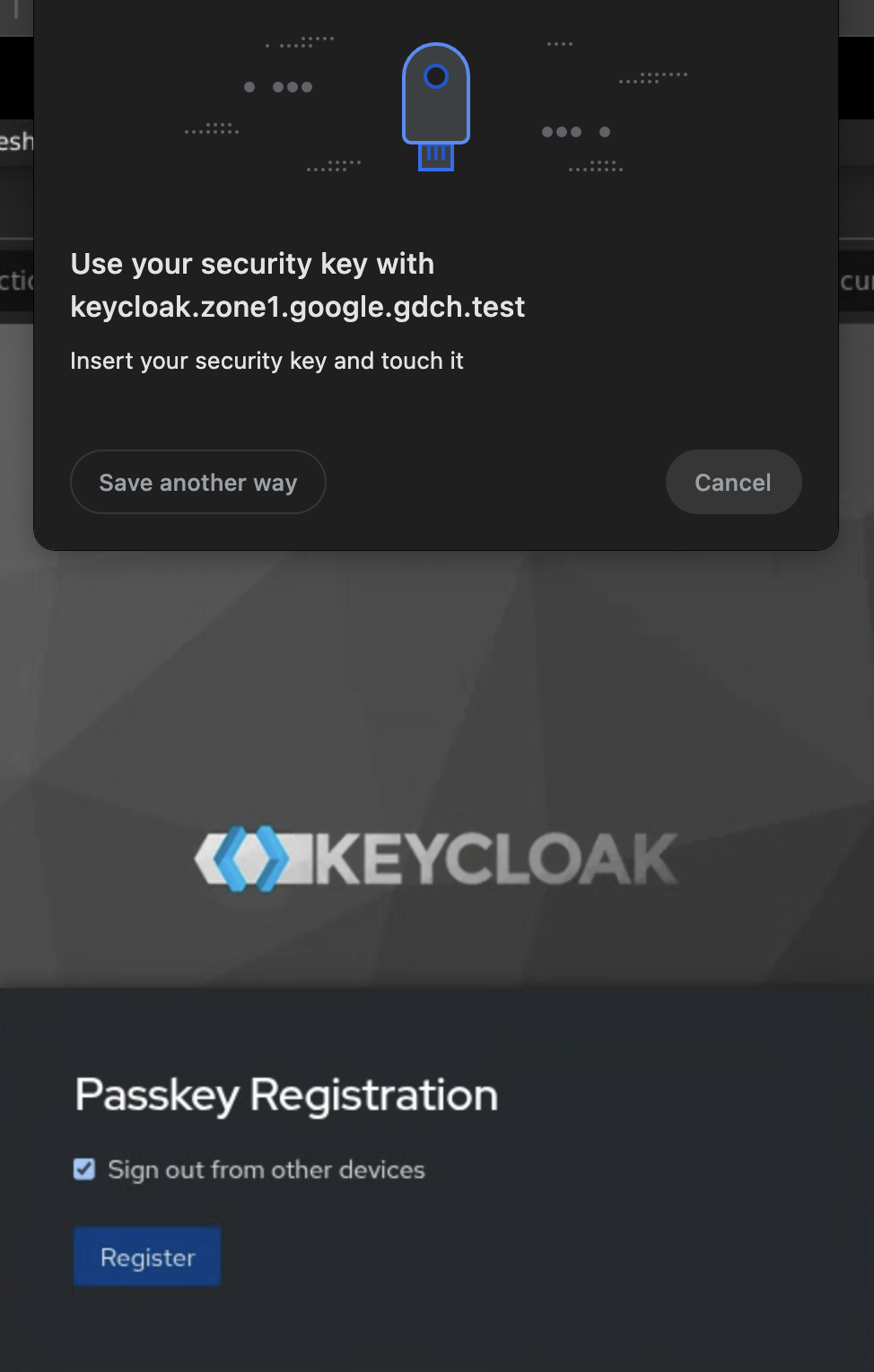

Toca el dispositivo YubiKey que has insertado:

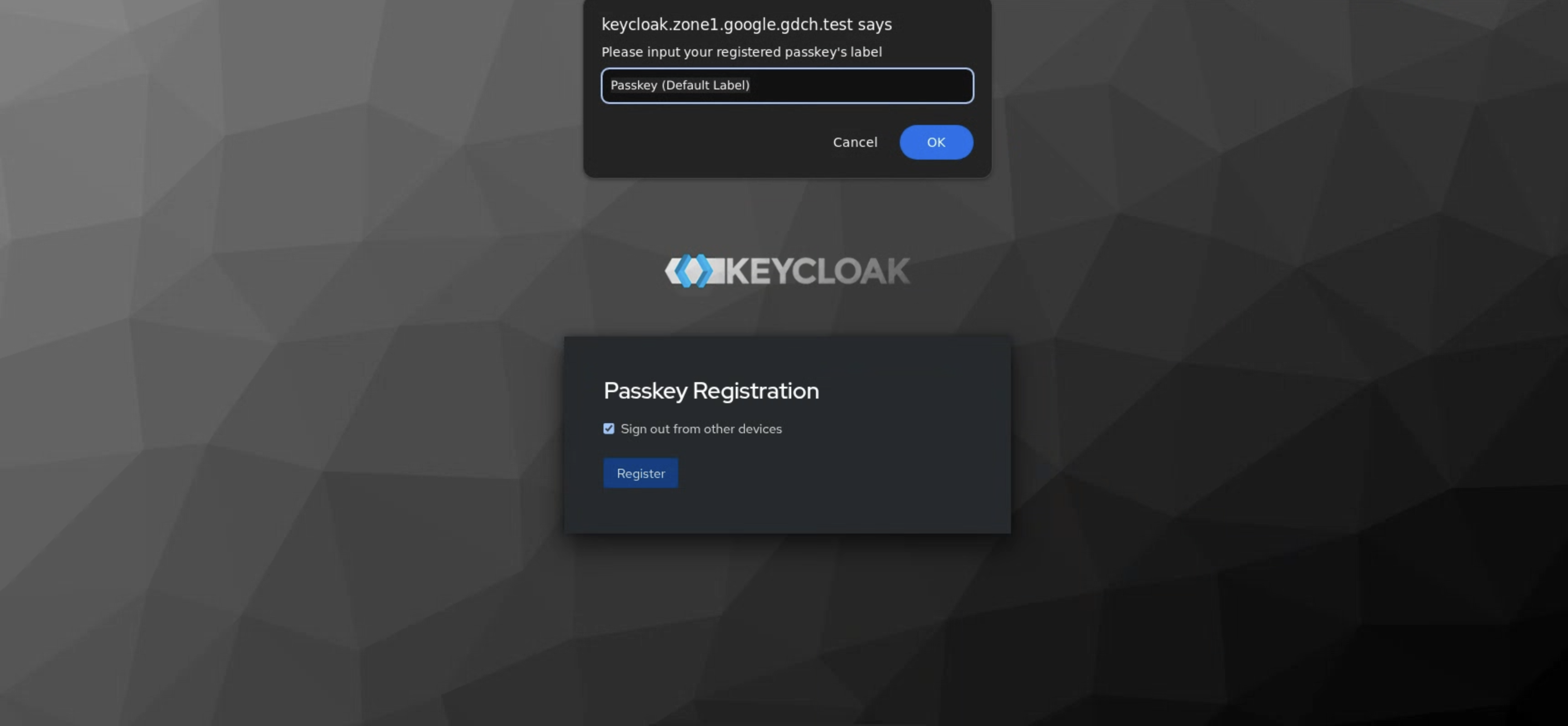

Escribe el nombre que quieras para tu nueva llave de seguridad:

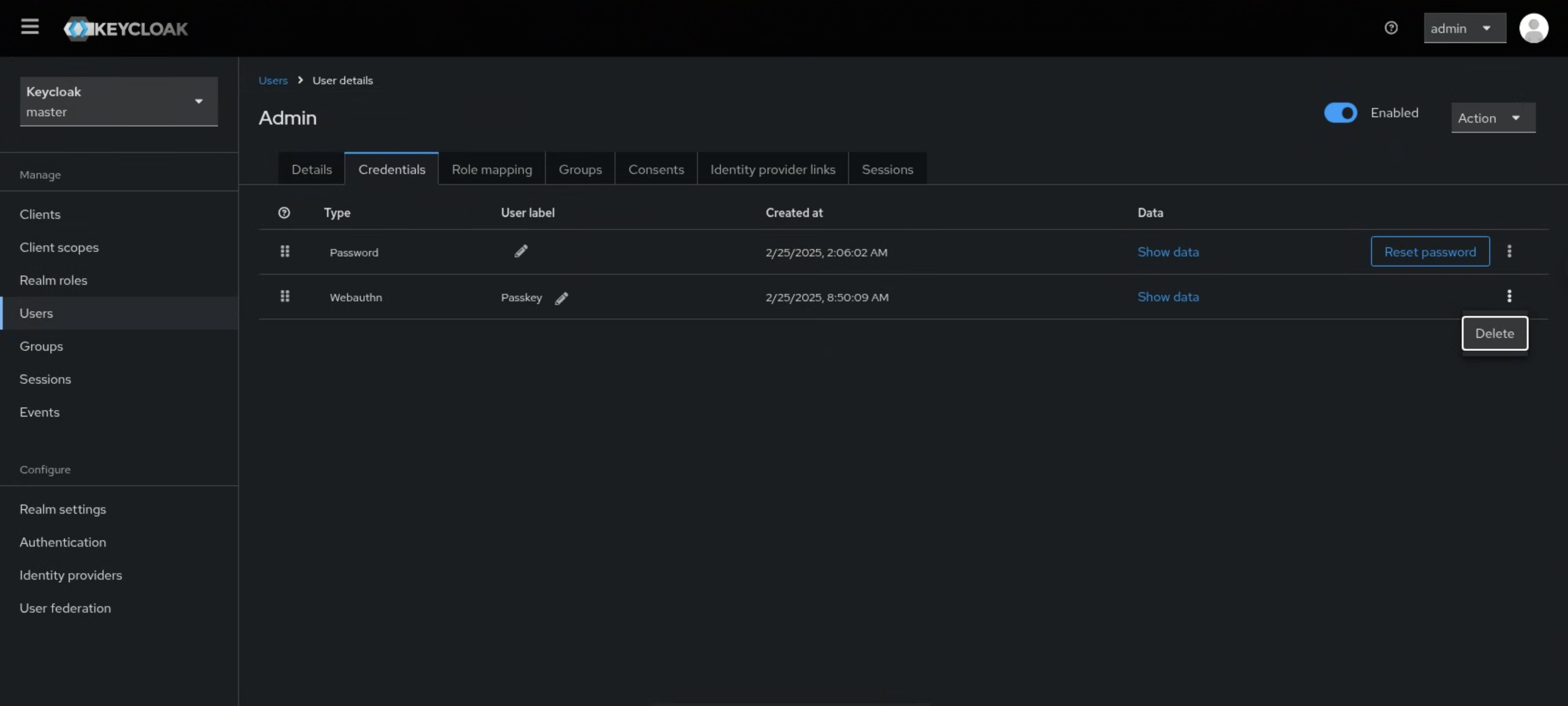

Si quieres cambiar a otra llave o volver a probar este flujo, usa la cuenta de administrador local para abrir la consola de administración y elimina la YubiKey de la pestaña Credencial del usuario:

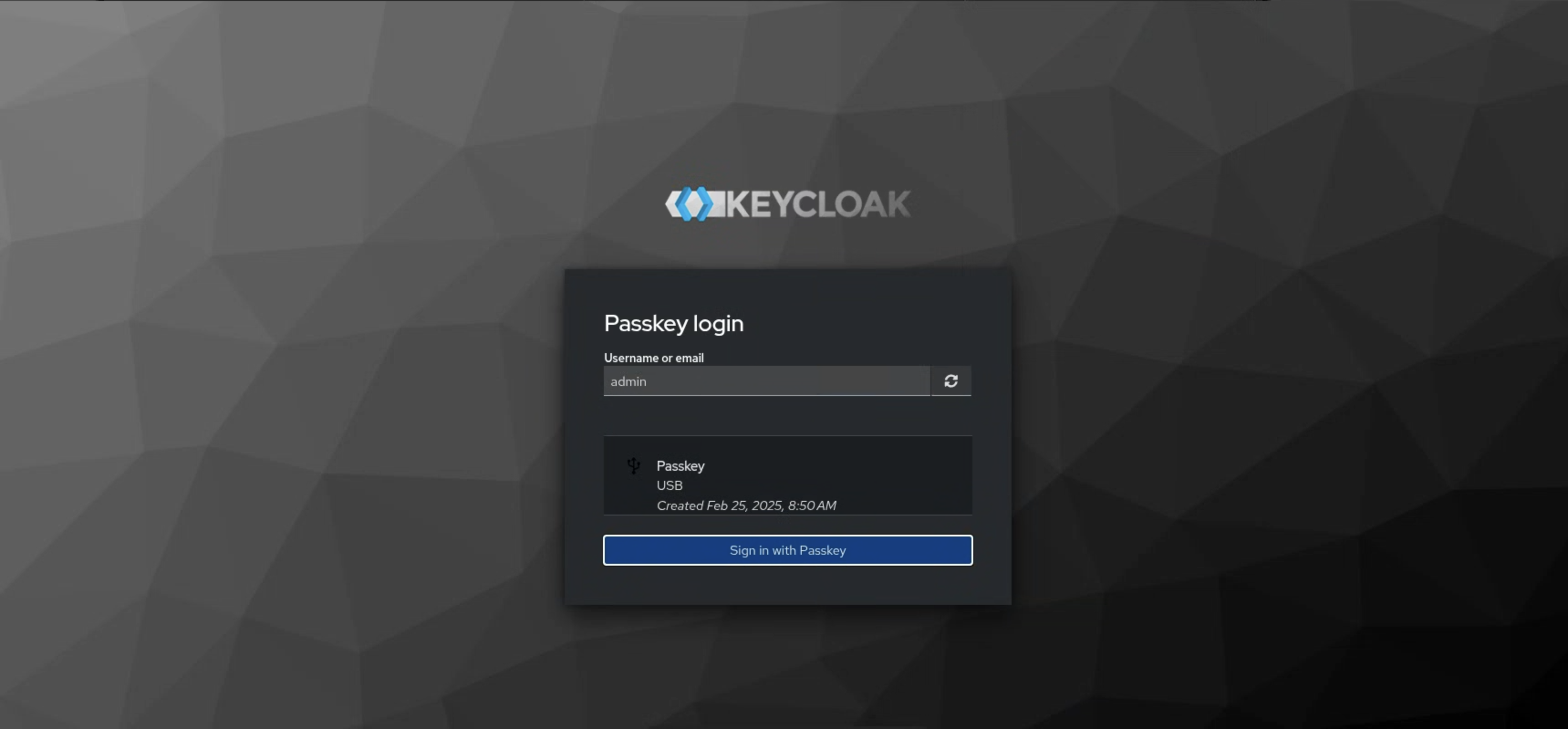

Iniciar sesión con una YubiKey

Cierra sesión en la consola de GDC y vuelve a abrirla.

Usa el usuario con el que has registrado una YubiKey.

Después de escribir la contraseña, selecciona el dispositivo YubiKey:

Toca tu dispositivo YubiKey:

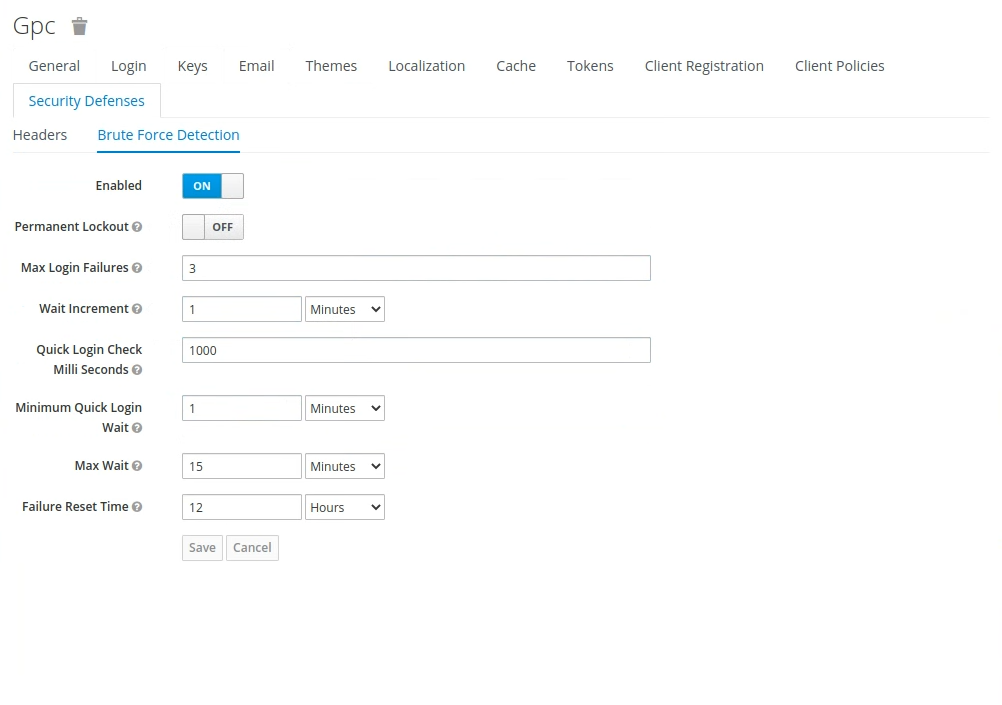

Definir el umbral de intentos de inicio de sesión

Keycloak tiene funciones de detección de ataques de fuerza bruta y puede inhabilitar temporalmente una cuenta de usuario si el número de intentos de inicio de sesión fallidos supera un umbral especificado. Este umbral se puede configurar para bloquear el inicio de sesión en una cuenta de forma temporal o permanente.

Para configurar la detección de ataques de fuerza bruta, sigue estos pasos en la consola de administración de Keycloak:

- En el menú de navegación, haz clic en Configuración del dominio.

- Haz clic en la pestaña Defensas de seguridad.

- Haz clic en la pestaña Detección de ataques de fuerza bruta.

- Activa Habilitado.

Define los valores de los campos para que cumplan los requisitos, como los siguientes:

- Número máximo de intentos de inicio de sesión fallidos

- Incremento de espera

- Comprobación de inicio de sesión rápido

- Tiempo de espera máximo

- Tiempo de restablecimiento de errores

Conectarse al sistema de registro de auditoría del dispositivo GDC con air gap

Habilitar el registro de auditoría en Keycloak

Para habilitar el registro de auditoría, usa la consola de administración de Keycloak y sigue estos pasos:

- En el menú de navegación, haga clic en Eventos.

- Haz clic en la pestaña Configuración.

- En las secciones Configuración de eventos de inicio de sesión y Configuración de eventos de administrador, active el interruptor Guardar eventos.

- En el campo Vencimiento, especifique durante cuánto tiempo quiere conservar los eventos almacenados.

- En el campo Tipos guardados, especifica las diferentes acciones que consideres importantes para la auditoría.

- Haz clic en Guardar.

- Haz clic en la pestaña Eventos de inicio de sesión para ver los registros de auditoría sobre las operaciones de las cuentas de usuario.

- Haz clic en la pestaña Eventos de administrador para ver los registros de auditoría de las acciones que realizan los administradores en la consola de administración.

Conectar los registros de auditoría de Keycloak al dispositivo con air gap de GDC

Keycloak proporciona interfaces de proveedor de servicios (SPIs) integradas para habilitar el registro de auditoría. La exportación de registros de auditoría se configura en Keycloak para almacenar un duplicado de los registros de auditoría como archivos en el pod. De forma predeterminada, los registros se almacenan en la base de datos. El sistema de registro del dispositivo aislado de GDC usa el montaje de volumen para recoger el registro y analizarlo automáticamente.

Cambiar el tema de Keycloak

Un tema proporciona uno o varios tipos para personalizar diferentes aspectos de Keycloak. Los tipos disponibles son los siguientes:

- Cuenta - Gestión de cuentas

- Administrador - Consola de administración

- Correo - Correos

- Inicio de sesión: formularios de inicio de sesión

- Bienvenida - Página de bienvenida

Para cambiar el tema de Keycloak, sigue estos pasos:

- Inicia sesión en la consola de administración de Keycloak.

- Selecciona tu reino en la lista desplegable.

- Haz clic en Configuración del dominio.

- Haz clic en la pestaña Temas.

- Para definir el tema de la consola de administración principal, define el tema de la consola de administración del reino principal.

- Para ver los cambios en la consola de administración, actualiza la página.

Gestión de cuentas de administrador raíz

Keycloak se inicia con una cuenta de administrador raíz inicial con un nombre de usuario y una contraseña triviales: admin/admin. Para garantizar la protección y la seguridad de esta cuenta raíz, completa los siguientes pasos manuales en cuanto se complete el bootstrapping:

- Configurar una contraseña segura para la cuenta de administrador raíz

- Configurar la autenticación de dos factores en la cuenta de administrador raíz

Te recomendamos que deposites la credencial de la cuenta de administrador raíz en un lugar seguro.