Esta página explica como visualizar informações de segurança sobre as imagens de contêiner que você implanta. Essas informações estão disponíveis no painel lateral Insights de segurança do Cloud Deploy no console Google Cloud .

O painel lateral Insights de segurança oferece uma visão geral de várias métricas de segurança. Use esse painel para identificar e reduzir riscos nas imagens implantadas.

Esse painel mostra as seguintes informações:

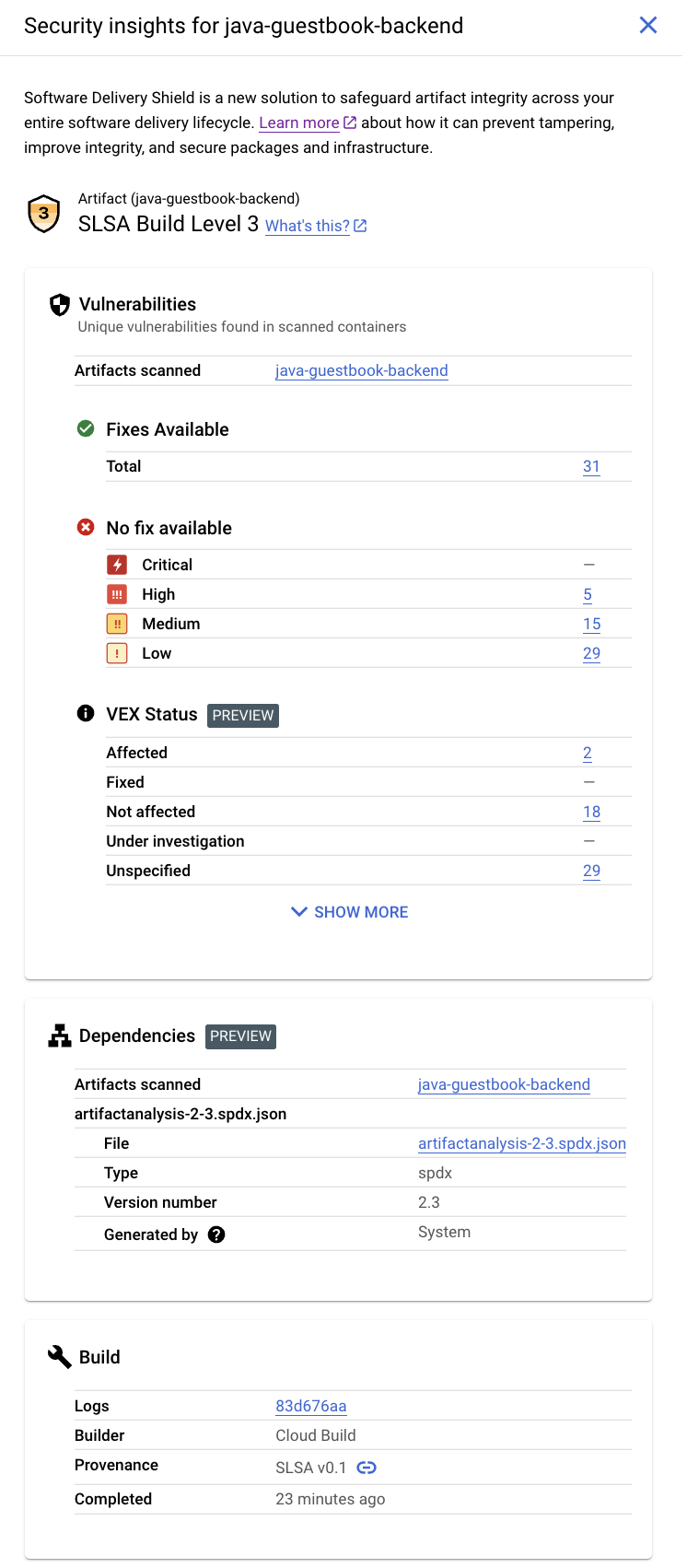

Nível de build da SLSA

Identifica o nível de maturidade do processo de build de software de acordo com a especificação de Níveis da cadeia de suprimentos para artefatos de software (SLSA).

Vulnerabilidades

Lista todas as vulnerabilidades encontradas nos seus artefatos.

Status VEX

Status de vulnerabilidade, exploração e troca(VEX, na sigla em inglês) para os artefatos de build.

SBOM

Lista de materiais de software (SBOM) para os artefatos de build.

Detalhes do build

Inclui informações sobre o build.

Requisitos

Os insights de segurança só estão disponíveis para imagens de contêiner que atendem aos seguintes requisitos:

A verificação de vulnerabilidades precisa estar ativada.

As funções necessárias do Identity and Access Management precisam ser concedidas no projeto em que o Artifact Analysis está sendo executado.

O nome da imagem, como parte da criação de versão, precisa ser qualificado por SHA.

Se a imagem for mostrada na guia Artefatos do Cloud Deploy sem o hash SHA256, talvez seja necessário recriar essa imagem.

Ativar verificação de vulnerabilidades

As informações mostradas no painel Insights de segurança vêm da Análise de artefatos e, possivelmente, do Cloud Build. O Artifact Analysis é um serviço que oferece verificação integrada sob demanda ou automatizada para imagens de contêiner de base, pacotes Maven e Go em contêineres e para pacotes Maven não contidos em contêineres.

Para receber todos os insights de segurança disponíveis, ative a verificação de vulnerabilidades:

Para ativar a verificação de vulnerabilidades, ative as APIs necessárias.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.Crie a imagem do contêiner e armazene-a no Artifact Registry. O Artifact Analysis verifica automaticamente os artefatos de build.

A verificação de vulnerabilidades pode levar alguns minutos, dependendo do tamanho da imagem do contêiner.

Para mais informações sobre a verificação de vulnerabilidades, consulte Verificação por push.

Há um custo para a verificação. Consulte a página de preços para mais informações.

Conceder permissões para ver insights

Para ver insights de segurança no Cloud Deploy, você precisa dos papéis do IAM descritos aqui ou de um papel com permissões equivalentes. Se o Artifact Registry e o Artifact Analysis estiverem sendo executados em projetos diferentes, adicione a função "Visualizador de ocorrências do Artifact Analysis" ou permissões equivalentes no projeto em que o Artifact Analysis está sendo executado.

Leitor do Cloud Build (

roles/cloudbuild.builds.viewer)Ver insights de um build.

Leitor da Análise de artefatos (

roles/containeranalysis.occurrences.viewer)Ver vulnerabilidades e outras informações de dependência.

Ver insights de segurança no Cloud Deploy

Abra a página Pipelines de entrega do Cloud Deploy no consoleGoogle Cloud :

Se necessário, selecione o projeto que inclui o pipeline e a versão que entregou a imagem do contêiner para a qual você quer ver insights de segurança.

Clique no nome do pipeline de entrega.

Os detalhes do pipeline de entrega são mostrados.

Na página de detalhes do pipeline de entrega, selecione uma versão que entregou a imagem do contêiner.

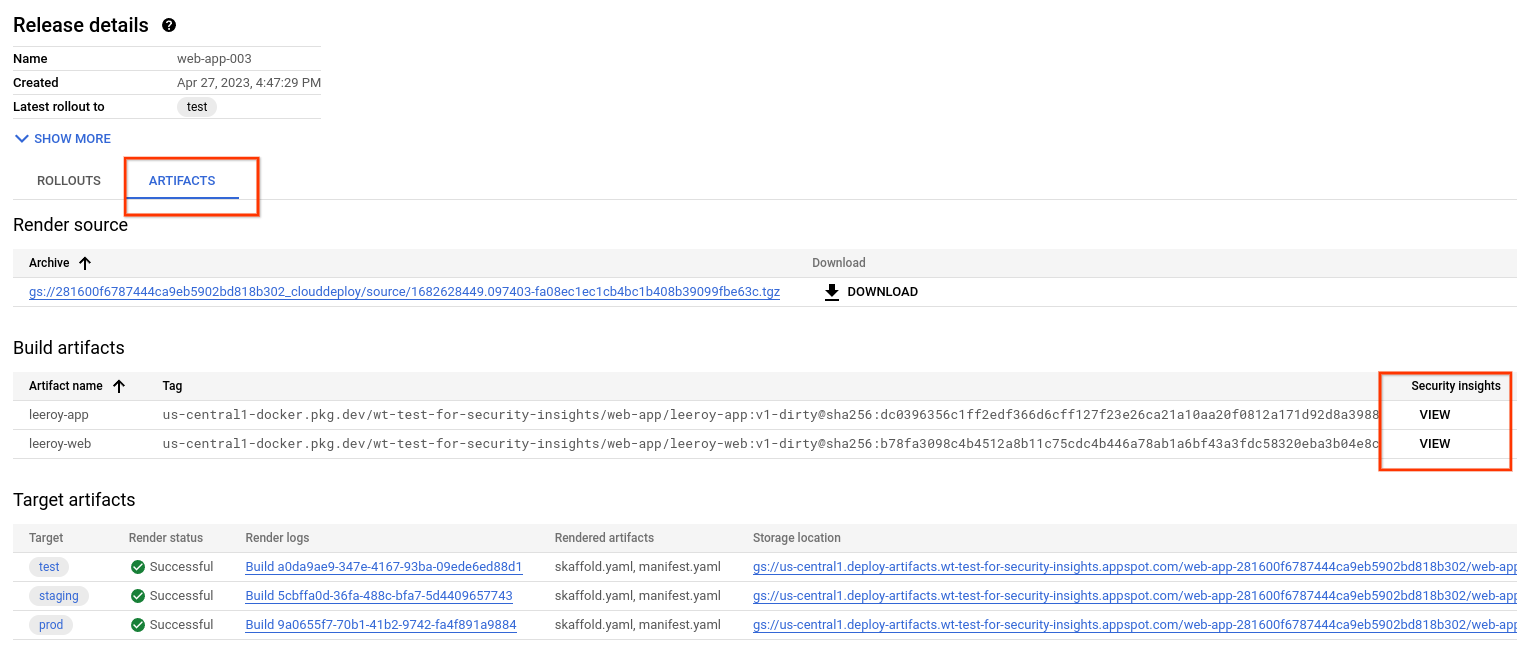

Na página "Detalhes da versão", selecione a guia Artefatos.

Os contêineres entregues pela versão selecionada são listados em Artefatos de build. Para cada contêiner, a coluna Insights de segurança inclui um link Ver.

Clique no link Visualizar ao lado do nome do artefato cujos detalhes de segurança você quer consultar.

O painel Insights de segurança é exibido, mostrando as informações de segurança disponíveis para esse artefato. As seções a seguir descrevem essas informações em mais detalhes.

Nível da SLSA

O SLSA é um conjunto de diretrizes de segurança padrão do setor para produtores e consumidores de software. Esse padrão estabelece quatro níveis de confiança na segurança do seu software.

Vulnerabilidades

O card Vulnerabilidades mostra as ocorrências de vulnerabilidade, correções disponíveis e o status VEX dos artefatos de build.

O Artifact Analysis é compatível com a verificação de imagens de contêiner enviadas ao Artifact Registry. As verificações detectam vulnerabilidades em pacotes do sistema operacional e em pacotes de aplicativos criados em Python, Node.js, Java (Maven) ou Go.

Os resultados da verificação são organizados por nível de gravidade. O nível de gravidade é uma avaliação qualitativa baseada na capacidade de exploração, no escopo, no impacto e na maturidade da vulnerabilidade.

Clique no nome da imagem para ver os artefatos que foram verificados em busca de vulnerabilidades.

Para cada imagem de contêiner enviada ao Artifact Registry, o Artifact Analysis pode armazenar uma declaração VEX associada. O VEX é um tipo de aviso de segurança que indica se um produto foi afetado por uma vulnerabilidade conhecida.

Cada declaração VEX fornece:

- O editor da declaração VEX

- O artefato para o qual a declaração é escrita

- A avaliação de vulnerabilidade (status VEX) de qualquer CVE

Dependências

O card Dependências mostra uma lista de SBOMs que incluem uma lista de dependências.

Quando você cria uma imagem de contêiner usando o Cloud Build e a envia para o Artifact Registry, Artifact Analysis pode gerar registros de lista de materiais de software (SBOM) para as imagens enviadas.

Uma lista de materiais de software (SBOM, na sigla em inglês) é um inventário completo de um aplicativo que identifica os pacotes em que seu software se baseia. O conteúdo pode incluir software de terceiros de fornecedores, artefatos internos e bibliotecas de código aberto.

Detalhes do build

Os detalhes do build incluem o seguinte:

Um link para os registros do Cloud Build

O nome do builder que criou a imagem.

A data/hora do build

Criar comprovante de origem no formato JSON

A seguir

Confira o início rápido Implantar um app no GKE e visualizar insights de segurança

Teste o guia de início rápido Implantar um app no Cloud Run e conferir insights de segurança

Conheça as práticas recomendadas de segurança da cadeia de suprimentos de software.

Saiba como armazenar e visualizar registros de build.