本页面介绍了如何查看有关您部署的容器映像的安全信息。您可以在 Google Cloud 控制台中 Cloud Deploy 的安全洞见侧边栏中查看此信息。

安全性数据分析侧边栏会提供多项安全指标的概览。您可以使用此面板来识别和缓解所部署映像中的风险。

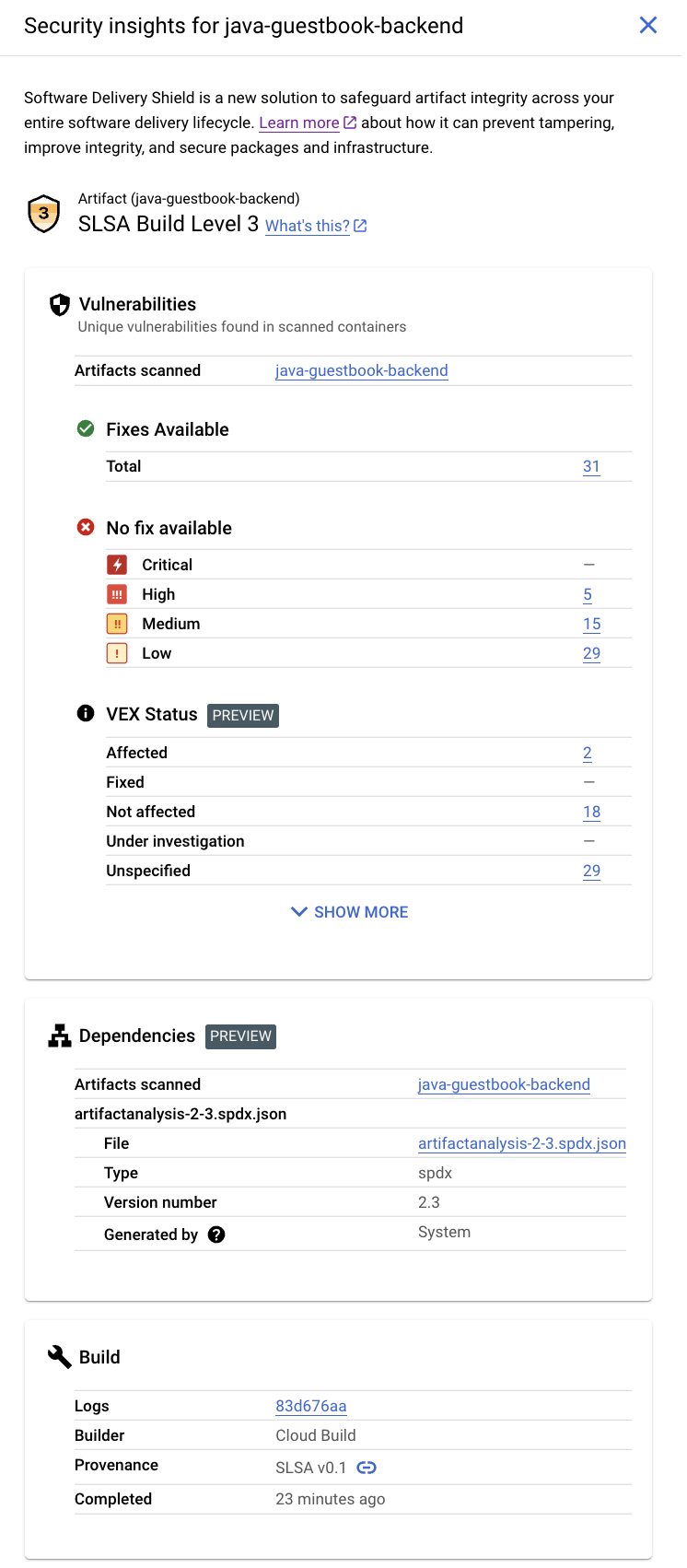

此面板会显示以下信息:

SLSA 构建级别

根据软件制品的供应链等级 (SLSA) 规范标识软件构建流程的成熟度级别。

漏洞

列出在您的制品中发现的所有漏洞。

VEX 状态

build 制品的漏洞可利用性交流(VEX) 状态。

SBOM

构建工件的软件物料清单 (SBOM)。

构建详情

包含 build 的相关信息。

要求

安全性数据分析仅适用于符合以下要求的容器映像:

必须启用漏洞扫描。

必须在运行 Artifact Analysis 的项目中授予所需的 Identity and Access Management 角色。

-

如果映像显示在 Cloud Deploy 的工件标签页中,但没有 SHA256 哈希,您可能需要重新构建该映像。

启用漏洞扫描

安全性数据洞见面板中显示的信息来自 Artifact Analysis,可能还来自 Cloud Build。Artifact Analysis 是一项服务,可为容器中的基础容器映像、Maven 和 Go 软件包以及非容器化的 Maven 软件包提供集成式按需或自动扫描。

如需接收所有可用的安全性数据分析,您必须启用漏洞扫描:

如需开启漏洞扫描,请启用所需的 API。

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.构建容器映像,并将其存储在 Artifact Registry 中。 Artifact Analysis 会自动扫描 build 工件。

漏洞扫描可能需要几分钟时间,具体取决于容器映像的大小。

如需详细了解漏洞扫描,请参阅推送时扫描。

扫描需要付费。如需了解价格信息,请参阅价格页面。

授予查看数据分析的权限

如需在 Cloud Deploy 中查看安全性数据分析,您需要拥有此处所述的 IAM 角色,或具有同等权限的角色。如果 Artifact Registry 和 Artifact Analysis 在不同的项目中运行,您必须在运行 Artifact Analysis 的项目中添加 Artifact Analysis Occurrences Viewer 角色或等效权限。

Cloud Build Viewer (

roles/cloudbuild.builds.viewer)查看 build 的数据分析。

Artifact Analysis Viewer (

roles/containeranalysis.occurrences.viewer)查看漏洞和其他依赖项信息。

在 Cloud Deploy 中查看安全性数据分析

在Google Cloud 控制台中打开 Cloud Deploy 交付流水线页面:

如有必要,请选择包含流水线和发布版本的项目,该流水线和发布版本交付了您要查看安全洞见的容器映像。

点击交付流水线的名称。

系统会显示交付流水线详细信息。

在“交付流水线详情”页面中,选择交付了容器映像的版本。

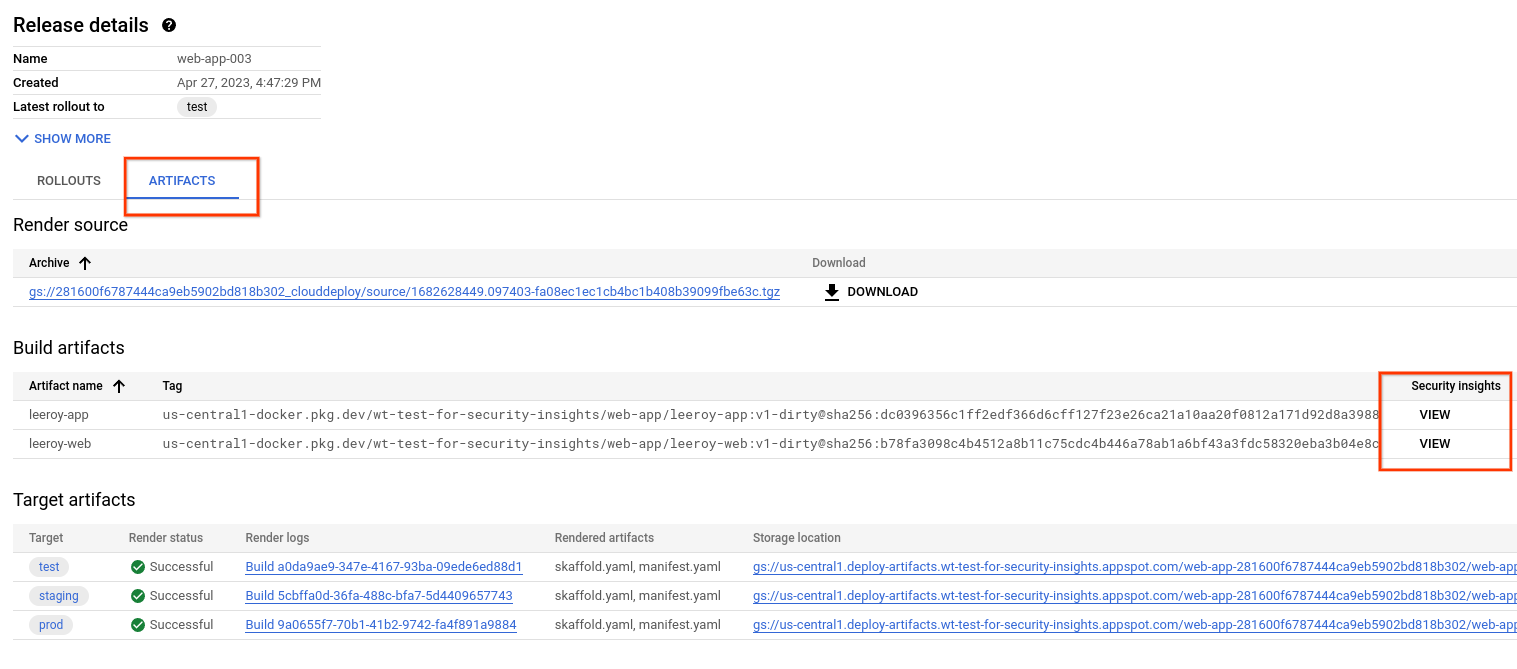

在“发布版本详情”页面上,选择工件标签页。

所选版本交付的容器会列在build 工件下。对于每个容器,安全性数据分析列都包含一个查看链接。

点击您要查看其安全详细信息的制品名称旁边的查看链接。

系统会显示安全性数据分析面板,其中显示了相应制品可用的安全性信息。以下部分将更详细地介绍这些信息。

SLSA 级别

SLSA 是一套行业标准安全准则,适用于软件的生产者和消费者。此标准确立了四个级别的软件安全置信度。

漏洞

漏洞卡片会显示 build 制品的漏洞出现次数、可用的修复以及 VEX 状态。

Artifact Analysis 支持扫描推送到 Artifact Registry 的容器映像。扫描会检测操作系统软件包以及使用 Python、Node.js、Java (Maven) 或 Go 创建的应用软件包中的漏洞。

扫描结果按严重程度进行整理。 严重程度是基于漏洞被利用的可能性、范围、影响和成熟度进行的定性评估。

点击映像名称即可查看已扫描过漏洞的制品。

对于推送到 Artifact Registry 的每个容器映像,Artifact Analysis 都可以存储关联的 VEX 声明。VEX 是一种安全公告,用于指示产品是否受到已知漏洞的影响。

每个 VEX 声明都提供以下信息:

- VEX 声明的发布者

- 声明所针对的制品

- 任何 CVE 的漏洞评估(VEX 状态)

依赖项

依赖项卡片会显示 SBOM 的列表,其中包含依赖项列表。

当您使用 Cloud Build 构建容器映像并将其推送到 Artifact Registry 时,Artifact Analysis 可以为推送的映像生成 SBOM 记录。

SBOM 是应用的完整清单,用于标识软件所依赖的软件包。内容可以包括供应商提供的第三方软件、内部制品和开源库。

构建详情

build 详细信息包括以下内容:

指向 Cloud Build 日志的链接

构建相应映像的构建器的名称

构建日期/时间

以 JSON 格式构建来源信息

后续步骤

不妨尝试快速入门指南将应用部署到 GKE 并查看安全数据分析

不妨尝试快速入门教程:将应用部署到 Cloud Run 并查看安全性数据分析

了解软件供应链安全最佳实践。

了解如何存储和查看构建日志。