이 페이지에서는 배포하는 컨테이너 이미지에 관한 보안 정보를 확인하는 방법을 설명합니다. Google Cloud 콘솔의 Cloud Deploy에 대한 보안 통계 측면 패널에서 이 정보를 확인할 수 있습니다.

보안 통계 측면 패널에서는 여러 보안 측정항목에 대한 대략적인 개요를 제공합니다. 이 패널을 사용하여 배포하는 이미지의 위험을 식별하고 완화할 수 있습니다.

이 패널에는 다음과 같은 정보가 표시됩니다.

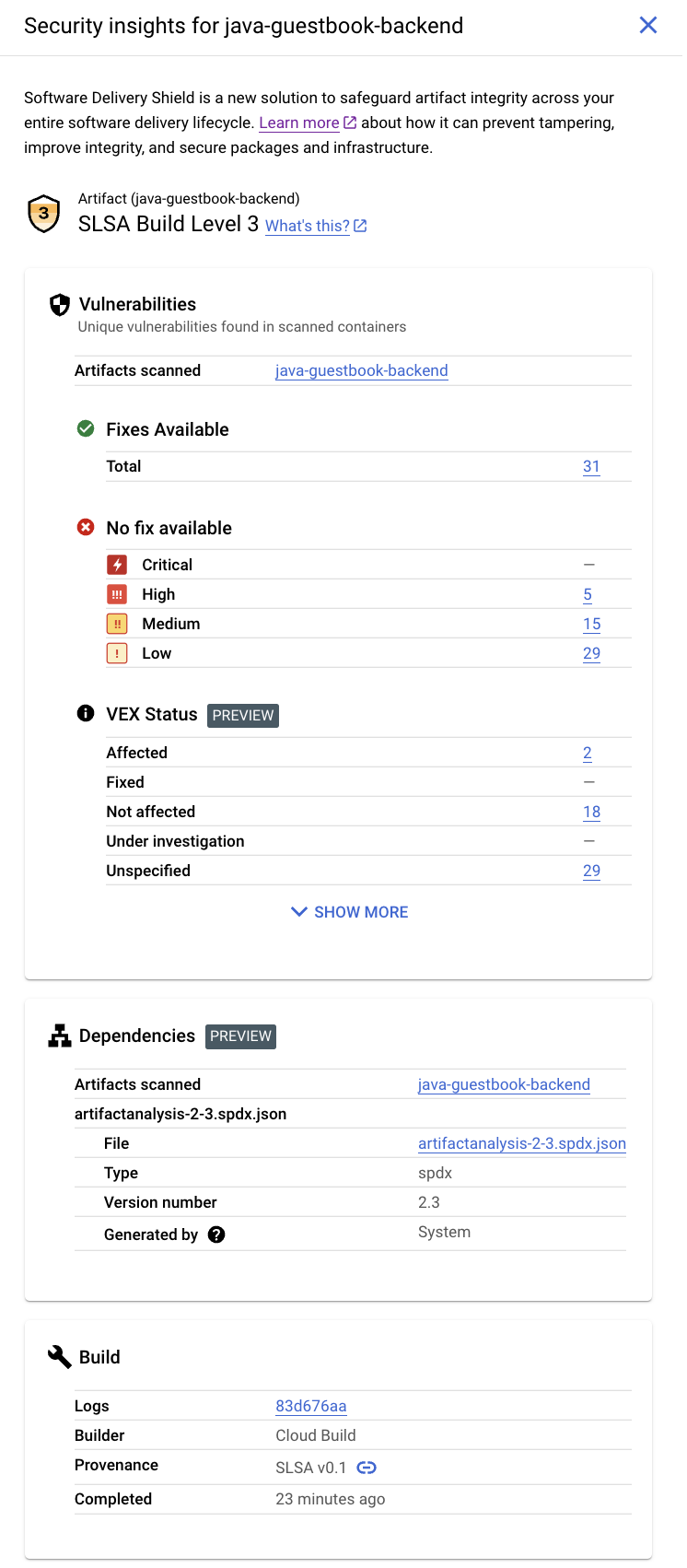

SLSA 빌드 수준

소프트웨어 아티팩트에 대한 공급망 등급 (SLSA) 사양에 따라 소프트웨어 빌드 프로세스의 성숙도 수준을 식별합니다.

취약점

아티팩트에서 발견된 취약점 나열

VEX 상태

SBOM

빌드 아티팩트에 대한 소프트웨어 재료명세서(SBOM)

빌드 세부정보

빌드에 대한 정보 포함

요구사항

보안 통계는 다음 요구사항을 충족하는 컨테이너 이미지에만 사용할 수 있습니다.

취약점 스캔이 사용 설정되어 있어야 합니다.

Artifact Analysis가 실행 중인 프로젝트에서 필요한 Identity and Access Management 역할을 부여해야 합니다.

출시 버전 생성 시, 이미지 이름은 정규화된 SHA여야 합니다.

이미지가 SHA256 해시 없이 Cloud Deploy의 아티팩트 탭에 표시되면 해당 이미지를 다시 빌드해야 할 수 있습니다.

취약점 스캔 사용 설정

보안 통계 패널에 표시된 정보는 Artifact Analysis 및 잠재적으로 Cloud Build에서 가져온 것입니다. Artifact Analysis는 기본 컨테이너 이미지, Maven, 컨테이너의 Go 패키지 및 컨테이너화되지 않은 Maven 패키지에 대한 통합 주문형 또는 자동 스캔을 제공하는 서비스입니다.

사용 가능한 모든 보안 통계를 수신하려면 취약점 스캔을 사용 설정해야 합니다.

취약점 스캔을 사용하려면 필요한 API를 사용 설정하세요.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.컨테이너 이미지를 빌드하고 Artifact Registry에 저장합니다. Artifact Analysis에서 자동으로 빌드 아티팩트를 스캔합니다.

컨테이너 이미지 크기에 따라 취약점 스캔에 몇 분 정도 걸릴 수 있습니다.

취약점 스캔에 대한 자세한 내용은 푸시 스캔을 참조하세요.

스캔하면 비용이 청구됩니다. 가격 책정 정보는 가격 책정 페이지를 참조하세요.

통계를 볼 수 있는 권한 부여

Cloud Deploy에서 보안 통계를 보려면 여기에 설명된 IAM 역할 또는 이에 상응하는 권한이 있는 역할이 필요합니다. Artifact Registry와 Artifact Analysis가 서로 다른 프로젝트에서 실행 중인 경우에는 Artifact Analysis가 실행 중인 프로젝트에 Artifact Analysis 어커런스 뷰어 역할이나 이에 상응하는 권한을 추가해야 합니다.

Cloud Build 뷰어(

roles/cloudbuild.builds.viewer)빌드에 대한 통계를 확인합니다.

Artifact Analysis 뷰어 (

roles/containeranalysis.occurrences.viewer)취약점 및 기타 종속 항목 정보를 확인합니다.

Cloud Deploy에서 보안 통계 보기

Google Cloud 콘솔에서 Cloud Deploy 배포 파이프라인 페이지를 엽니다.

필요한 경우 보안 통계를 볼 컨테이너 이미지를 제공한 파이프라인과 출시가 포함된 프로젝트를 선택합니다.

배포 파이프라인 이름을 클릭합니다.

배포 파이프라인 세부정보가 표시됩니다.

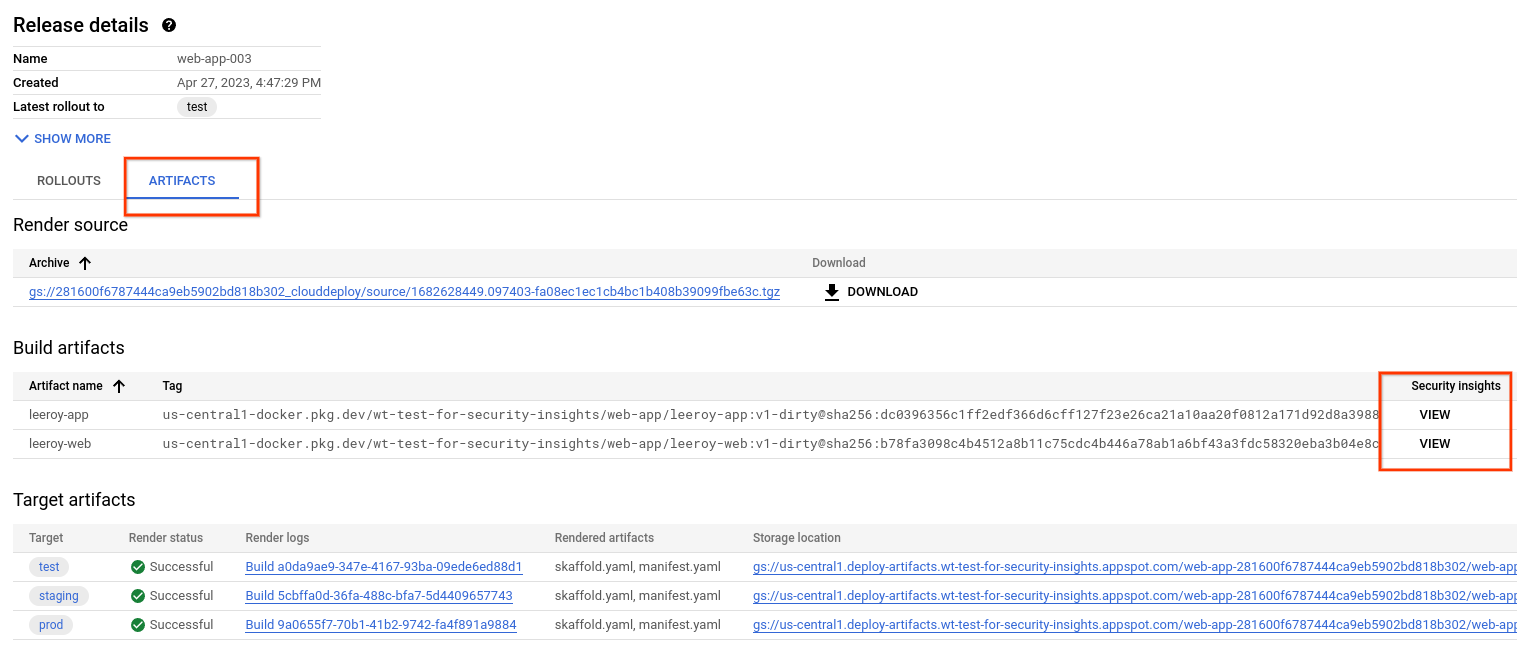

배포 파이프라인 세부정보 페이지에서 컨테이너 이미지를 배포한 출시 버전을 선택합니다.

출시 세부정보 페이지에서 아티팩트 탭을 클릭합니다.

선택한 버전에서 제공된 컨테이너가 빌드 아티팩트에 나열됩니다. 각 컨테이너의 보안 통계 열에는 보기 링크가 포함됩니다.

보려는 보안 세부정보의 아티팩트 이름 옆에 있는 보기 링크를 클릭합니다.

이 아티팩트에 사용 가능한 보안 정보를 보여주는 보안 통계 패널이 표시됩니다. 다음 섹션에서는 이 정보를 자세히 설명합니다.

SLSA 레벨

SLSA는 소프트웨어 제작자 및 소비자를 위한 업계 표준 설정 보안 가이드라인입니다. 이 표준은 소프트웨어 보안에 대한 신뢰도를 4가지 수준으로 설정합니다.

취약점

취약점 카드에는 빌드 아티팩트의 취약점 발생, 사용 가능한 수정사항, VEX 상태가 표시됩니다.

Artifact Analysis에서는 Artifact Registry에 푸시된 컨테이너 이미지를 스캔할 수 있습니다. 스캔은 운영체제 패키지와 Python, Node.js, 자바(Maven) 또는 Go에서 만든 애플리케이션 패키지의 취약점을 감지합니다.

스캔 결과는 심각도 수준을 기준으로 정리됩니다. 심각도 수준은 취약점의 악용 가능성, 범위, 영향, 성숙도가 기준인 정성 평가입니다.

이미지 이름을 클릭하여 취약점이 스캔된 아티팩트를 확인합니다.

Artifact Registry에 푸시된 모든 컨테이너 이미지에 대해 Artifact Analysis는 연결된 VEX 문을 저장할 수 있습니다. VEX는 제품이 알려진 취약점의 영향을 받는지 여부를 나타내는 보안 권고 유형입니다.

각 VEX 문에서는 다음을 제공합니다.

- VEX 문 게시자

- 문이 작성된 아티팩트

- 모든 CVE에 대한 취약점 평가(VEX 상태)

종속 항목

종속 항목 카드에는 종속 항목 목록이 포함된 SBOM 목록이 표시됩니다.

Cloud Build를 사용하여 컨테이너 이미지를 빌드하고 Artifact Registry에 푸시하면 Artifact Analysis에서 푸시된 이미지의 SBOM 레코드를 생성할 수 있습니다.

SBOM은 소프트웨어에서 사용하는 전체 패키지를 식별하는 애플리케이션의 전체 인벤토리입니다. 이러한 콘텐츠에는 공급업체의 서드 파티 소프트웨어, 내부 아티팩트, 오픈소스 라이브러리가 포함될 수 있습니다.

빌드 세부정보

빌드 세부정보에는 다음이 포함됩니다.

Cloud Build 로그 링크

이미지를 빌드한 빌더의 이름

빌드 날짜/시간

빌드 출처(JSON 형식)

다음 단계

빠른 시작 GKE에 앱 배포 및 보안 통계 보기를 사용해 보세요.

빠른 시작 Cloud Run에 앱 배포 및 보안 통계 보기를 사용해 보세요.

소프트웨어 공급망 보안 권장사항 알아보기

빌드 로그 저장 및 보기 방법 알아보기