本頁說明如何查看所部署容器映像檔的安全性資訊。您可以在 Google Cloud 控制台的 Cloud Deploy 安全性洞察側邊面板中查看這項資訊。

「安全性深入分析」側邊面板提供多項安全性指標的概略總覽,您可以使用這個面板,找出並降低部署圖片時的風險。

這個面板會顯示下列資訊:

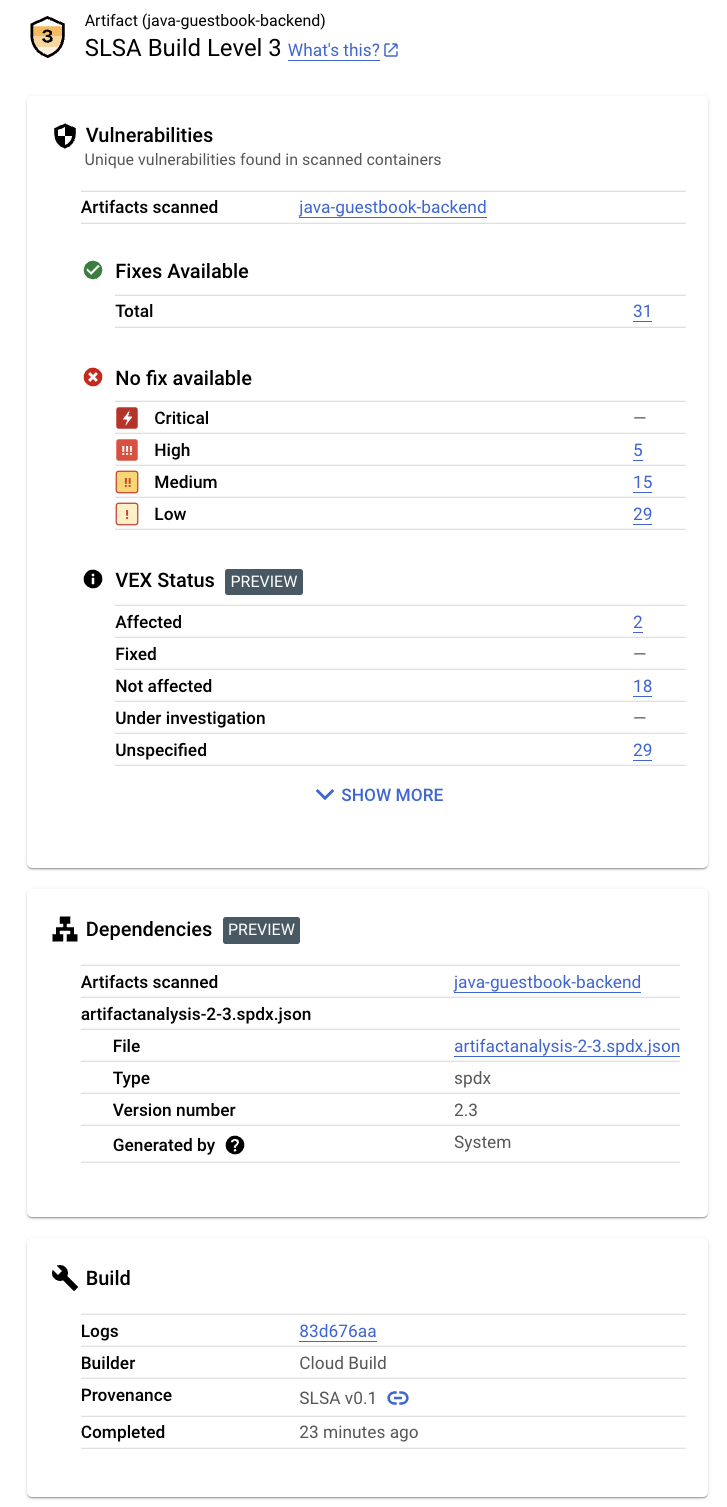

SLSA 建立級別

根據軟體構件供應鏈級別 (SLSA) 規格,判斷軟體建構程序的成熟度。

安全漏洞

列出構件中發現的所有安全漏洞。

VEX 狀態

SBOM

軟體物料清單 (SBOM) 適用於建構構件。

建構作業詳細資料

內含建構作業的相關資訊。

需求條件

安全性深入分析功能僅適用於符合下列規定的容器映像檔:

必須啟用安全漏洞掃描功能。

您必須在執行構件分析的專案中授予必要的 Identity and Access Management 角色。

-

如果映像檔顯示在 Cloud Deploy 的「構件」分頁中,但沒有 SHA256 雜湊,您可能需要重建該映像檔。

啟用安全漏洞掃描

「安全性洞察」面板中顯示的資訊來自構件分析,也可能來自 Cloud Build。Artifact Analysis 是一項服務,可針對容器中的基本容器映像檔、Maven 和 Go 套件,以及非容器化的 Maven 套件,提供整合式隨選或自動掃描功能。

如要取得所有可用的安全性深入分析,請啟用弱點掃描:

如要啟用安全漏洞掃描功能,請啟用必要的 API。

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles.建構容器映像檔,並儲存在 Artifact Registry 中。 Artifact Analysis 會自動掃描建構構件。

視容器映像檔大小而定,安全漏洞掃描可能需要幾分鐘的時間。

如要進一步瞭解安全漏洞掃描,請參閱「推送時掃描」。

掃描需要付費,如需價格資訊,請參閱定價頁面。

授予查看洞察資料的權限

如要在 Cloud Deploy 中查看安全性深入分析,您需要具備本文所述的 IAM 角色,或具備同等權限的角色。如果 Artifact Registry 和 Artifact Analysis 在不同專案中執行,您必須在 Artifact Analysis 執行的專案中,新增 Artifact Analysis 發生事項檢視者角色或同等權限。

Cloud Build 檢視者 (

roles/cloudbuild.builds.viewer)查看建構作業的深入分析資料。

構件分析檢視器 (

roles/containeranalysis.occurrences.viewer)查看安全漏洞和其他依附元件資訊。

在 Cloud Deploy 中查看安全性深入分析資訊

在Google Cloud 控制台中開啟 Cloud Deploy 的「Delivery pipelines」(推送管道) 頁面:

如有必要,請選取包含管道和版本的專案,該管道和版本已交付您要查看安全深入分析資訊的容器映像檔。

按一下推送管道的名稱。

系統會顯示推送 pipeline 詳細資料。

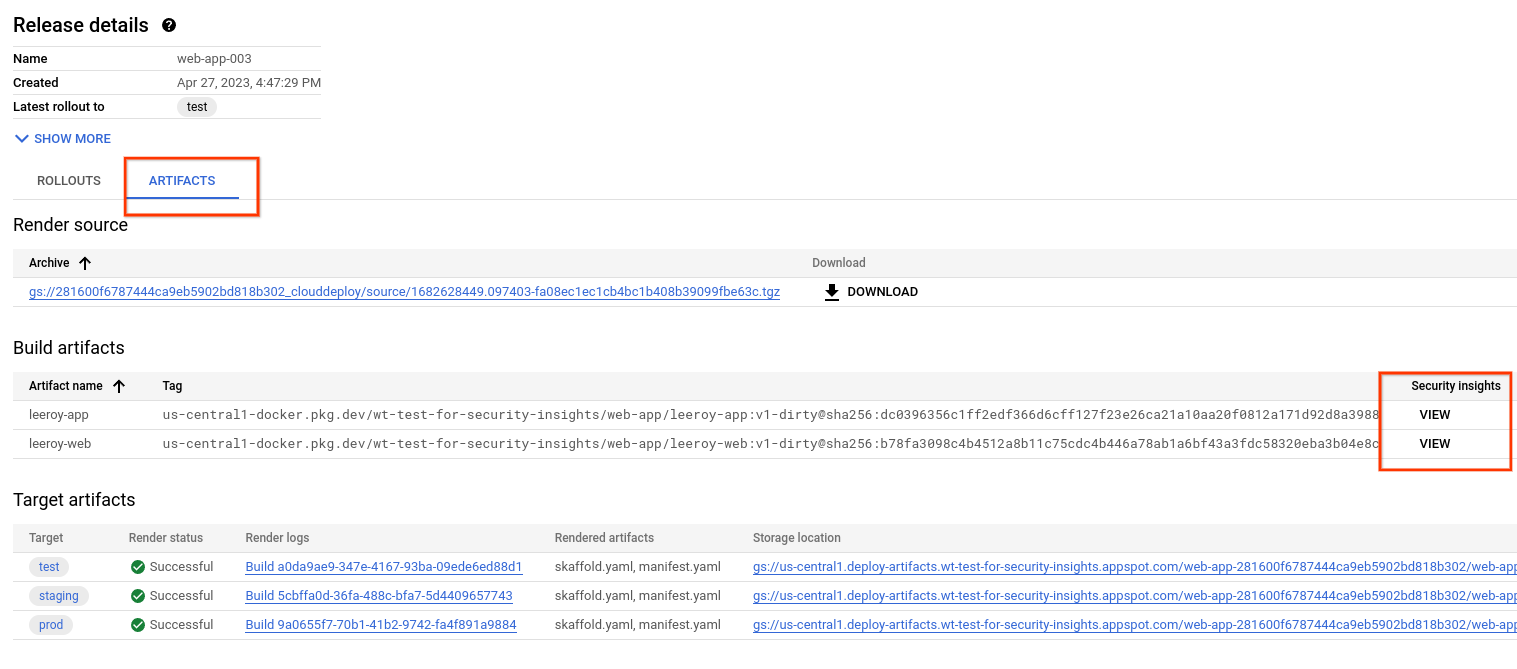

在「Delivery pipeline details」(發布管道詳細資料) 頁面中,選取發布容器映像檔的版本。

在「版本詳細資料」頁面中,選取「構件」分頁標籤。

所選版本交付的容器會列在「建構構件」下方。每個容器的「安全性洞察」資料欄中,都會顯示「查看」連結。

按一下要查看安全性詳細資料的構件名稱旁邊的「查看」連結。

系統會顯示「安全性洞察資料」面板,其中會顯示這個構件的可用安全性資訊。下列各節將詳細說明這項資訊。

SLSA 級別

SLSA 是業界標準,為軟體生產者和消費者提供一套安全準則。這項標準為軟體安全性建立四個等級的信賴度。

安全漏洞

「安全漏洞」資訊卡會顯示建構構件的安全漏洞發生次數、可用修正程式和 VEX 狀態。

Artifact Analysis 支援掃描推送至 Artifact Registry 的容器映像檔。掃描作業會偵測作業系統套件,以及以 Python、Node.js、Java (Maven) 或 Go 建立的應用程式套件中的安全漏洞。

掃描結果會依嚴重性等級分類。嚴重程度等級是根據漏洞的可利用性、範圍、影響和成熟度進行的定性評估。

按一下映像檔名稱,即可查看掃描過是否有安全漏洞的構件。

每當容器映像檔推送至 Artifact Registry 時,Artifact Analysis 就能儲存相關聯的 VEX 陳述式。VEX 是一種安全建議,可指出產品是否受到已知安全漏洞影響。

每個 VEX 陳述式都會提供:

- VEX 聲明發布者

- 撰寫聲明的構件

- 任何 CVE 的安全漏洞評估 (VEX 狀態)

依附元件

「依附元件」資訊卡會顯示 SBOM 清單,其中包含依附元件清單。

使用 Cloud Build 建構容器映像檔並推送至 Artifact Registry 時,Artifact Analysis 可以為推送的映像檔產生 SBOM 記錄。

SBOM 是應用程式的完整清單,可識別軟體所依附的套件。內容可包括供應商的第三方軟體、內部構件和開放原始碼程式庫。

建構作業詳細資料

建構詳細資料包括:

Cloud Build 記錄的連結

建構映像檔的建構工具名稱

建構日期/時間

以 JSON 格式建構出處資訊

後續步驟

試試快速入門指南:將應用程式部署至 GKE 並查看安全性深入分析資訊

試試「將應用程式部署至 Cloud Run 並查看安全性深入分析資訊」快速入門導覽課程

瞭解如何儲存及查看建構記錄。