アラートの調査

アラートは、セキュリティ システムによって脅威として識別されたデータに関連付けられます。アラートを調査することで、アラートや関連するエンティティに関するコンテキストが得られます。

アラートをクリックすると、3 つのタブに整理されたアラートの詳細が含まれるページが表示されます。

- 概要: アラートのステータスや検出ウィンドウなど、アラートに関する重要な情報の概要が表示されます。

- グラフ: YARA-L ルールから生成されたアラートを視覚化します。アラートと他のエンティティの関係を示すグラフが表示されます。アラートがトリガーされると、アラートに関連付けられたエンティティがグラフと画面の左側に表示され、それぞれに独自のカードが表示されます。アラートグラフでは、UDM イベントでエンティティ

principal、target、src、observer、intermediary、aboutが使用されます。 - アラート履歴: アラートのステータスの変更やメモの追加など、このアラートで行われたすべての変更が一覧表示されます。

エンティティとアラートの関係を可視化したグラフの下には、アラートに関する詳細なコンテキストを提供する次の 3 つのサブタブがあります。

- イベント: アラートに関連するイベントの詳細が含まれます。

- エンティティ: アラートに関連付けられている各エンティティの詳細が含まれます。

- アラートのコンテキスト: アラートに関する追加のコンテキストを提供します。

始める前に

アラートグラフにデータを入力するには、アラートを生成する YARA-L ルールを作成する必要があります。アラートグラフの品質は、YARA-L ルールに組み込まれたコンテキストに関連付けられています。ルールの結果セクションには、ルールによってトリガーされた検出のコンテキストが示されます。

principal、target、src、observer、intermediary、about などの UDM の名詞はアラートグラフで使用されるため、結果セクションに追加することをおすすめします。これらの UDM 名詞の場合、アラートグラフでは次のフィールドが使用されます。

artifact.ipasset.asset_idasset.hostnameasset.ipasset.macasset.product_object_idasset_iddomain.namefile.md5file.sha1file.sha256hostnameipmacprocess.file.md5process.file.sha1process.file.sha256resource.nameurluser.email_addressesuser.employee_iduser.product_object_iduser.useriduser.windows_sid

上記の UDM フィールドの値は、[アラート コンテキスト] サブタブの UDM 検索にもリンクされます。詳細については、アラートのコンテキストを表示するをご覧ください。

次の YARA-L ルールでは、短い時間(1 時間)内に多数の Google Cloud サービス API が無効にされた場合にアラートが生成されます。

rule gcp_multiple_service_apis_disabled {

meta:

author = "Google Cloud Security"

description = "Detect when multiple Google Cloud Service APIs are disabled in a short period of time."

severity = "High"

priority = "High"

events:

$gcp.metadata.event_type = "USER_RESOURCE_UPDATE_CONTENT"

$gcp.metadata.log_type = "GCP_CLOUDAUDIT"

$gcp.metadata.product_event_type = "google.api.serviceusage.v1.ServiceUsage.DisableService"

$gcp.security_result.action = "ALLOW"

$gcp.target.application = "serviceusage.googleapis.com"

$gcp.principal.user.userid = $userid

match:

$userid over 1h

outcome:

$risk_score = max(75)

$network_http_user_agent = array_distinct($gcp.network.http.user_agent)

$principal_ip = array_distinct($gcp.principal.ip)

$principal_user_id = array_distinct($gcp.principal.user.userid)

$principal_user_display_name = array_distinct($gcp.principal.user.user_display_name)

$target_resource_name = array_distinct($gcp.target.resource.name)

$dc_target_resource_name = count_distinct($gcp.target.resource.name)

condition:

$gcp and $dc_target_resource_name > 5

}

アラートが生成されたら、[アラートグラフ] ページに移動して、アラートに関する詳細情報を取得し、さらに調査できます。

アラート グラフに移動する

[グラフ] には、[アラートと IOC] ページまたは [UDM 検索] ページからアクセスできます。

アラートと IOC からアラート グラフにアクセスする

[アラートとセキュリティ侵害インジケーター(IOC)] ページでは、企業に現在影響を与えているすべてのアラートと IOC をフィルタリングして表示できます。このページと IOC の一致を表示する方法については、アラートと IOC を表示するをご覧ください。

[アラートと IOC] ページでアラートの詳細を表示するには次の手順を実行します。

- ナビゲーション バーで、[検出] > [アラートと IOC] をクリックします。

- アラート テーブルで、調査するアラートを見つけます。

- アラートの行で、名前列のテキストをクリックして、[アラート グラフ] を開きます。

UDM 検索からアラート グラフにアクセスする

- ナビゲーション バーの上部にある [検索] を選択します。

- [検索マネージャー] を使用して検索を読み込むか、新しい検索を作成します。UDM での検索の実行について詳しくは、UDM 検索をご覧ください。

- [概要]、[エンティティ]、[アラート] の 3 つのタブが表示されます。 [アラート] をクリックします。

- 調査するアラートをクリックします。アラート ビューアが表示されます。

- [詳細を表示] をクリックしてアラート ビューを開きます。

- [グラフ] タブをクリックして、アラートのグラフを表示します。

アラートの詳細を表示する

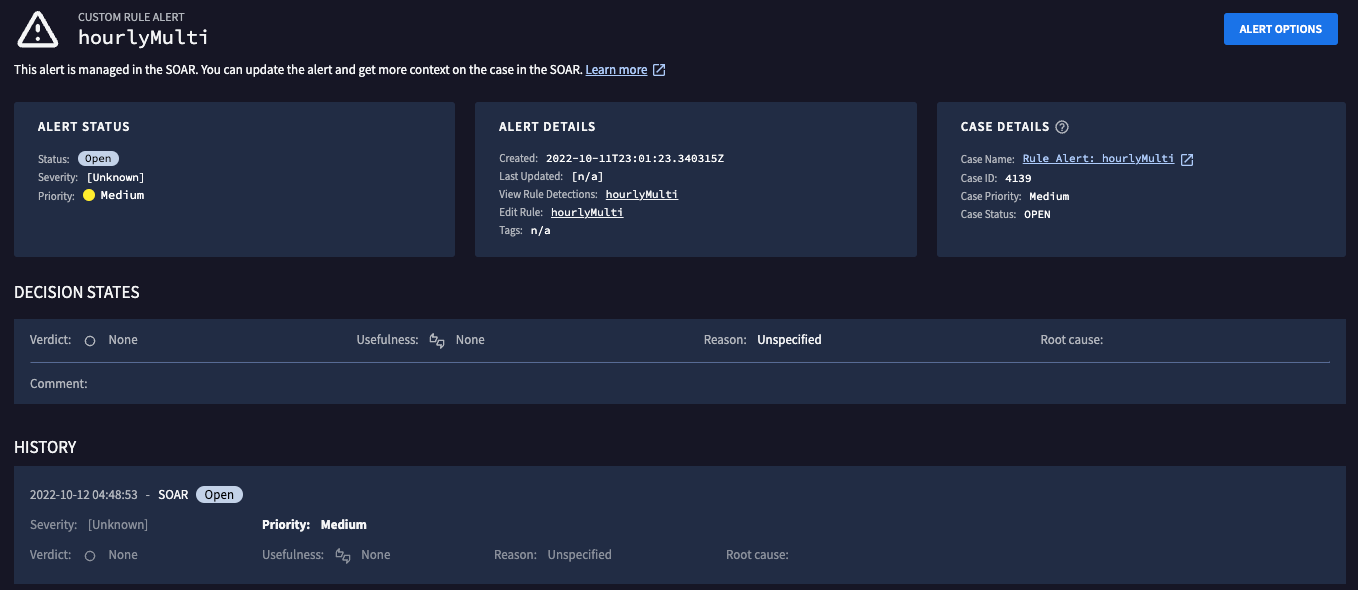

アラート ビューの [概要] タブには、アラートに関する次の情報が表示されます。

- アラートの詳細: アラートのステータス、作成日、重大度、優先度、リスクスコア。

- 検出の概要: アラートを生成した検出ルール。同じ検出ルールから他のアラートを表示できます。

- イベント: このアラートに関連付けられているイベント。

入力: アラートを生成したデータソースの詳細。内容は、次のアラートの種類によって異なります。

標準検出: ルールをトリガーしたイベントと関連エンティティが表示されます。

複合検出: ルールの入力として使用されたイベント、エンティティ、基盤となる検出が表示されます。

アラートは、次の場合に複合検出になります。

[Inputs] 列に、ソースとして [Detection] が表示されます。

[検出タイプ] 列には、[アラート] または [検出] ラベルと、その横に数字(

Alert (3)など)が表示されます。

これは、未加工のイベントやエンティティ単独ではなく、検出または検出チェーンによってアラートがトリガーされたことを示します。

これらの基盤となる検出は、次の機能を使用して [検出] テーブルで表示して分析できます。

行を展開して、ネストされた検出、関連するイベントデータ、関連するエンティティ情報を表示します。

列マネージャーを使用して、表の列を選択して並べ替えることで、ビューをカスタマイズできます。

重要な情報を確認するだけでなく、アラートのステータスを調整することもできます。

アラートのステータスを変更する

- 右上にある [アラートのステータスを変更] をクリックします。

- 表示されるウィンドウで、重大度と優先度を適宜更新します。

- [保存] をクリックします。

アラートを閉じる

- [アラートを閉じる] をクリックします。

- 表示されたウィンドウで、アラートを閉じた理由に関するコンテキストを追加するメモを残すことができます。

- 情報を入力して [保存] を押します。

エンティティの関係を表示する

[グラフ] には、さまざまなアラートとエンティティがどのように接続されているかが表示されます。この機能により、既存のエンティティに関する関係情報を拡張して、未知の関係を特定するために使用できる、視覚的でインタラクティブなグラフが提供されます。期間を広げて、過去のポイントインタイム アラートを拡張して、アラートの経路を拡充することで、検索を拡張することもできます。

ノードの右上にある + アイコンをクリックして、検索を拡大することもできます。これにより、そのエンティティに関連するすべてのノードが表示されます。

グラフ アイコン

別々のエンティティは別々のアイコンで表示されます。

| アイコン | アイコンが表すエンティティ | 説明 |

| ユーザー | ユーザーは、ネットワークへのアクセスをリクエストし、情報を使用する人または他のエンティティです。例: janedeo、cloudysanfrancisco@gmail.com | |

| データベース | リソース | リソースは、独自の一意のリソース名を持つエンティティの総称です。例: BigQuery テーブル、データベース、プロジェクト。 |

| IP アドレス | ||

| 説明 | ファイル | |

| ドメイン名 | ||

| URL | ||

| device_unknown | 不明なエンティティ タイプ | Google SecOps のソフトウェアで認識されないエンティティ タイプ。 |

| メモリ | アセット | アセットとは、組織に価値をもたらすあらゆるものです。これには、ホスト名、MAC アドレス、内部 IP アドレスなどが含まれます。例: 10.120.89.92(内部 IP アドレス)、00:53:00:4a:56:07(MAC アドレス) |

同じルールから 2 つ以上のアラートが生成された場合は、グループ アイコンにまとめられます。同じエンティティを表すインジケータは 1 つのアイコンに統合されます。

これらのアイコンの詳細については、次のドキュメントをご覧ください。

アラート グラフを操作する

[アラート グラフ] をクリックすると、アラートの前後 12 時間のすべての結果が表示されます。アラートのエンティティがない場合、グラフには元のアラートのみが表示されます。

メインのアラートは赤い丸でハイライト表示されます。アラートは実線でエンティティに接続され、他のアラートは点線で接続されます。エッジ(2 つのノードを接続する線)にポインタを合わせると、グラフ上のノードに接続する結果変数または一致変数が表示されます。

左側には、各ノードのカードが表示されます。このカードには、関連するルール、検出ウィンドウ、重大度と優先度のステータスなどの詳細が含まれています。

グラフの真上にある [グラフ オプション] と書いてあるボタンをクリックします。[グラフ オプション] をクリックすると、[アラート以外の検出] と [リスクスコア] の 2 つのオプションが表示されます。どちらもデフォルトでオンになっており、必要に応じてオンまたはオフにできます。

ノードを移動するには、グラフ内でノードをドラッグするだけです。ノードを離すと、[更新] をクリックするまで、それは固定されたままになります。

ノードを追加、削除する

ノードをクリックすると、画面の下部にテーブルが表示されます。各ノードで次の操作を行うことができます。

アラート

- 関連するエンティティ、アラート、イベントを表示する

- アラートからの結果と一致を表示する

- サブグラフをすべて削除する

- [On Graph] 列のチェックボックスをオンまたはオフにして、関連するエンティティとアラートをグラフに追加または削除する

エンティティ

- 関連するすべてのアラートを表示する

- サブグラフをすべて削除する

- [On Graph] 列のチェックボックスをオンまたはオフにして、関連するアラートをグラフに追加または削除する

Group

- そのグループを構成するすべてのエンティティまたはアラートを表示する

- ページの下部にあるテーブルで [On Graph] をクリックして、個々のノードをグループ化します。

ノードのリスクスコアを追加または削除するには、表の上にある [リスクスコア] ボックスをオンまたはオフにします。

アラート グラフを展開する

関連するノードをさらに表示するには、アラートの下部にある + アイコンをクリックします。選択したアイコンに関連するエンティティとアラートがポップアップ表示されます。新しいアラートごとに、詳細情報が記載されたカードが横に表示されます。

グラフをリセットする

グラフをクリアするには、右側のウィンドウで期間を調整します。最長期間は 90 日です。時間範囲をリセットすると、グラフも元の状態にリセットされます。期間を更新すると、グラフから追加のノードが削除され、グラフが元の状態にリセットされます。

ノードをデフォルトの位置に戻すには、[更新] をクリックします。

アラートに関するコンテキストを表示する

[アラート コンテキスト] セクションには、アラートに関する追加のコンテキストを提供する値のリストが含まれています。

アラート コンテキストには [タイプ] 列があり、ルールのどの部分によって選択したアラートが生成されたかを示します(結果または一致)。次の列は [変数] です。これらの変数名は、ルールで定義された一致変数と結果変数の名前に基づいています。最後に、右端の列は [UDM フィールド] です。UDM フィールドが一覧表示されている変数も [値] 列にリンクされています。

始める前にセクションに一覧表示されている UDM フィールドに加えて、次の UDM フィールドも [UDM 検索] ページにリンクされています。

file.full_pathprocess.command_lineprocess.file.full_pathprocess.parent_process.product_specific_process_idprocess.pidprocess.product_specific_process_idresource.product_object_id

これらのフィールドに関連付けられている特定の UDM 名詞は、principal、target、src、observer、intermediary、about です。値をクリックすると、UDM 検索がトリガーされ、値と過去の期間が渡されます。

始める前にセクションで紹介した YARA-L ルールの例では、次の UDM フィールドが [UDM 検索] ページにリンクされます。

principal.ipprincipal.user.useridprincipal.user.user_display_nametarget.resource.name

アラートの履歴を表示する

[アラート履歴] タブには、このアラートで行われたすべてのアクションの完全な履歴が表示されます。その内容は次のとおりです。

- アラートが最初に表示された日時

- チームメンバーがこのアラートについて残したメモ

- 重大度が変更されたかどうか

- 優先度が変更されているかどうか

- アラートが閉じられた場合

Google Security Operations SOAR からのアラート

Google Security Operations SOAR からのアラートには、Google Security Operations SOAR ケースに関する追加情報が含まれます。これらのアラートには、Google Security Operations SOAR でケースを開くリンクも用意されています。詳細については、Google Security Operations の SOAR ケースの概要をご覧ください。

Google Security Operations SOAR ケースのアラート

さらにサポートが必要な場合 コミュニティ メンバーや Google SecOps のプロフェッショナルから回答を得ることができます。