Questa pagina descrive come configurare e utilizzare il connettore di app di Chrome Enterprise Premium per proteggere le applicazioni nonGoogle Cloud .

Panoramica

Puoi utilizzare il connettore di app Chrome Enterprise Premium per fornire accesso sensibile al contesto e alle identità alle applicazioni HTTPS in esecuzione in ambienti nonGoogle Cloud. Il connettore di app Chrome Enterprise Premium è un'interfaccia sicura e autenticata tra il piano di applicazione di Chrome Enterprise Premium e le applicazioni in esecuzione in altri cloud ed ambienti on-premise.

Un vantaggio dell'utilizzo del connettore di app Chrome Enterprise Premium è che non è necessario aprire i firewall o configurare connessioni Cloud VPN site-to-site.

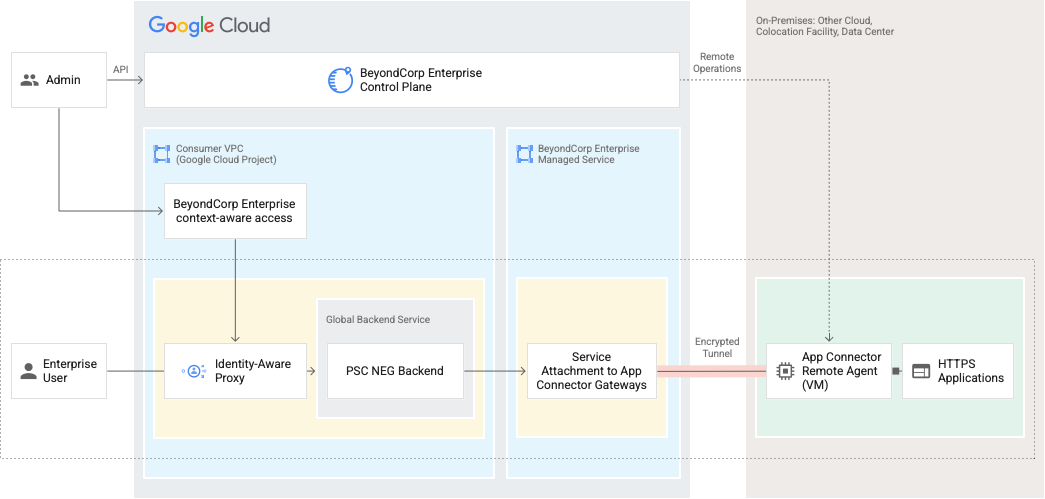

Architettura

Di seguito è riportato un diagramma di architettura di alto livello che mostra i componenti principali del connettore di app Chrome Enterprise Premium.

I componenti del connettore di app di Chrome Enterprise Premium sono regolati utilizzando tre risorse API principali: connettori di app, connessioni di app e gateway di app.

- Connettori di app

- Una risorsa connettore definisce un agente remoto del connettore di app univoco. Gli agenti remoti del connettore di app vengono di solito implementati in ambienti aziendali remoti, ad esempio in altri cloud e ambienti on-premise. Gli agenti remoti avviano e gestiscono le sessioni di tunnel per Google Cloud, ricevono il traffico daGoogle Cloude lo inoltrano agli endpoint delle applicazioni remote nello stesso ambiente.

- Connessioni app

- Una risorsa di connessione definisce una connessione logica da Google Cloud a un endpoint dell'applicazione specifico che viene identificato utilizzando l'indirizzo IP:porta o FQDN:porta. Una risorsa di connessione orchestra un insieme di gateway dei connettori di app gestiti allocati per un determinato endpoint dell'applicazione. I gateway vengono gestiti in Google Cloud e chiudono le sessioni del tunnel dagli agenti remoto quando non sono più necessari.

- Gateway per app

Un gateway per app è un'offerta di servizi gestiti da Google. Gli agenti remoti del connettore di app si connettono a uno o più gateway che consentono alle connessioni e ai connettori di app di inoltrare il traffico dagli utenti finali agli agenti remoti. Il traffico per le connessioni di app ospitate nello stesso gateway per app viene indirizzato tramite un'infrastruttura virtuale comune.

Quando colleghi un'applicazione utilizzando il connettore per app, i gateway per app vengono creati e gestiti implicitamente per te. Puoi anche creare gateway per app aggiuntivi se vuoi organizzare le risorse di connessione delle app in gruppi. I gateway per app offrono la flessibilità di raggruppare o separare le connessioni delle app per consentirne l'isolamento.

Ogni gateway per app può supportare un massimo di 1 Gbps di throughput totale per un massimo di 200.000 connessioni simultanee. Ti consigliamo di creare gateway dedicati per le applicazioni critiche che richiedono prestazioni elevate. Puoi allocare un massimo di 10 app per gateway.

Per supportare fino a 200.000 connessioni simultanee e fino a 1 Gbps di throughput totale, ti consigliamo di utilizzare una VM dedicata con 8 core e 8 GB di memoria per eseguire l'agente remoto del connettore di app. Ad esempio, puoi dedicare 2 agenti remoti del connettore di app in un cluster HA con 8 core e 8 GB di memoria ciascuno per supportare un'applicazione web ad alte prestazioni (app1.examplecompany.com) con un gateway per app dedicato (app_gateway1). Crea un altro cluster di 2 VM ciascuna con 8 core e 8 GB di memoria per supportare una combinazione di 10 app con utilizzo ridotto con un altro gateway per app dedicato (app_gateway2).

Le risorse connettore di app, connessione di app e gateway di app sono regionali. Puoi utilizzarli solo in un contesto regionale. Ad esempio, non puoi assegnare un connettore di app nella regione A a una connessione o a un gateway di app creati nella regione B.

Prima di iniziare

Puoi utilizzare il connettore di app Chrome Enterprise Premium solo con applicazioni HTTPS. Inoltre, i bilanciatori del carico HTTPS non utilizzano l'estensione SNI (Server Name Indication) per le connessioni al backend. Per ulteriori dettagli, vedi Crittografia dal bilanciatore del carico ai backend.

Per utilizzare il connettore di app Chrome Enterprise Premium, devi disporre di quanto segue:

- Una licenza Chrome Enterprise Premium.

- Google Cloud CLI versione 392 o successive.

Ogni agente del connettore di app Chrome Enterprise Premium richiede una VM Linux su cui sia in esecuzione Docker. Ti consigliamo le seguenti distribuzioni Linux:

- Debian 10.7 (buster)

- Red Hat Enterprise Linux Server 7.8 (Maipo) x86_64

- Ubuntu 16.04 o versioni successive

Per l'hardware della VM Linux, consigliamo un minimo di 2 CPU con 2 GB di RAM.

Puoi configurare e attivare il connettore per app utilizzando gcloud e l'API oppure la Google Cloud console. Per utilizzare gcloud e le API, completa i seguenti passaggi. Per utilizzare la Google Cloud console, vai a Configurare il connettore per app utilizzando la Google Cloud console.

Configurazione del Google Cloud progetto

Per configurare un Google Cloud progetto da utilizzare con il connettore di app Chrome Enterprise Premium, devi attivare l'API Chrome Enterprise Premium. Abilita l'API completando i seguenti passaggi:

Interfaccia a riga di comando gcloud

Prima di completare i passaggi che seguono, assicurati di aver installato l'SDK gcloud CLI.

Imposta la variabile di ambiente richiesta eseguendo il seguente comando:

PROJECT_ID=my-project

Sostituisci my-project con l'ID Google Cloud progetto.

Abilita l'API eseguendo il seguente comando:

gcloud config set project $PROJECT_ID gcloud services enable beyondcorp.googleapis.com

API

Ottieni un token di accesso e imposta le variabili di ambiente e gli alias richiesti eseguendo i seguenti comandi:

PROJECT_NUMBER=my-project-number ACCESS_TOKEN=my-access-token

Sostituisci my-project con l'ID Google Cloud progetto.

Configura un alias pratico per utilizzare il token di accesso:

alias gcurl="curl -H 'Authorization: Bearer ${ACCESS_TOKEN}' -H 'Content-Type: application/json'"Abilita l'API eseguendo il seguente comando:

gcurl https://serviceusage.googleapis.com/v1/projects/${PROJECT_NUMBER}/services/beyondcorp.googleapis.com:enable -d "{}"

Installazione di un agente remoto del connettore di app

Devi implementare una VM dell'agente remoto del connettore di app per ogni ambiente di rete che ospita un'applicazione che vuoi proteggere con Chrome Enterprise Premium. Devi avere una VM dedicata o qualsiasi server Bare Metal con Docker installato per ogni agente remoto che crei.

Per creare un agente remoto:

- Crea un'istanza VM nell'ambiente dell'applicazione.

- Assicurati che il firewall di rete della VM dell'agente remoto consenta tutto il traffico in uscita avviato sulla porta 443 per l'intervallo IP IAP-TCP 35.235.240.0/20. Consulta Verificare la configurazione del firewall per gli altri domini a cui il firewall della VM dell'agente remoto deve consentire il traffico in uscita.

Installa l'agente remoto:

- Verifica che il DNS sia configurato correttamente e che tu possa accedere all'applicazione utilizzando curl.

- Installa Docker Engine.

- (Facoltativo) Se utilizzi un proxy, verifica che il demone Docker sia configurato correttamente.

- (Facoltativo) Se utilizzi un proxy, verifica che le variabili di ambiente del proxy HTTP e HTTPS siano impostate e utilizzino

lo schema

http://. - Esegui il seguente comando sulla VM dell'agente remoto per installarlo:

curl https://raw.githubusercontent.com/GoogleCloudPlatform/beyondcorp-applink/main/bash-scripts/install-beyondcorp-runtime -o ./install-beyondcorp-runtime && chmod +x ./install-beyondcorp-runtime && ./install-beyondcorp-runtime

- Per aggiungere l'alias

bce-connctlalla shell, esegui il seguente comando:source ~/.bce_alias

Imposta le variabili di ambiente richieste eseguendo i seguenti comandi:

PROJECT_ID=my-project REGION=us-central1 CONNECTOR_NAME=my-connector

- my-project: l'ID Google Cloud progetto.

- us-central1: la regione in cui implementare la connessione e i gateway.

- my-connector: il nome del connettore.

Registra il connettore utilizzando uno dei seguenti tipi di credenziali:

Service account

Registra il connettore eseguendo il seguente comando nell'interfaccia a riga di comando

bce-connctl:bce-connctl init --project=$PROJECT_ID --region=$REGION --connector=$CONNECTOR_NAME

Segui le istruzioni sullo schermo per copiare e incollare lo script di registrazione nei tuoi Google Cloud progetti utilizzando Cloud Shell o l'interfaccia a riga di comando gcloud e completare la registrazione del connettore. Per eseguire lo script di registrazione, devi disporre delle autorizzazioni

Ownerper il progetto.Al termine dello script di registrazione, il runtime sincronizza automaticamente la configurazione del connettore.

Identità federata

- Segui la guida alla federazione delle identità per i carichi di lavoro per concedere all'identità esterna l'accesso a Google Cloud utilizzando la simulazione dell'identità dell'account di servizio.

- Scarica la configurazione della libreria client

e posiziona il file nella VM dell'agente remoto in

/var/beyondcorp/credentials/credentials.json.- Se utilizzi un'istanza AWS EC2 come VM dell'agente remoto, esegui una delle seguenti operazioni:

- Rendi IMDSv2 facoltativo nell'istanza EC2.

- Aggiungi la seguente riga all'oggetto

credential_sourcenel file di configurazione della libreria client:"imdsv2_session_token_url": "http://169.254.169.254/latest/api/token"

- Se utilizzi un'istanza AWS EC2 come VM dell'agente remoto, esegui una delle seguenti operazioni:

- Nella VM dell'agente remoto, esegui i seguenti comandi nell'interfaccia a riga di comando

bce-connctl:bce-connctl config set project $PROJECT_ID bce-connctl config set region $REGION bce-connctl config set connector $CONNECTOR_NAME

- Esegui il seguente comando per riavviare l'agente e acquisire le credenziali:

sudo systemctl restart beyondcorp

- Nell'endpoint Cloud Shell o gcloud CLI, imposta la variabile di ambiente richiesta eseguendo il seguente comando:

SERVICE_ACCOUNT=my-service-account

- my-service-account: l'account di servizio Google Cloud associato all'identità esterna.

Concedi all'account di servizio il ruolo

BeyondCorp Connection Agenteseguendo il seguente comando: Google Cloudgcloud projects add-iam-policy-binding $PROJECT_ID \ --member="serviceAccount:$SERVICE_ACCOUNT" \ --role="roles/beyondcorp.connectionAgent"Esegui il comando seguente per creare la risorsa del connettore dell' Google Cloud app.

gcloud alpha beyondcorp app connectors create $CONNECTOR_NAME \ --project=$PROJECT_ID \ --location=$REGION \ --member="serviceAccount:$SERVICE_ACCOUNT" \ --display-name=$CONNECTOR_NAMEDopo aver creato la risorsa del connettore di app, il runtime dell'agente remoto sincronizza automaticamente la configurazione del connettore.

Verifica l'installazione dell'agente remoto:

- Esegui il seguente comando per assicurarti che il servizio sia in esecuzione:

sudo systemctl status beyondcorp

- L'agente remoto è costituito da tre container Docker:

bce-control-runtime,bce-logagentebce-connector. Verifica che tutti e tre i contenuti siano in esecuzione eseguendo il seguente comando:docker ps --filter name=bce

- (Facoltativo) Puoi controllare i file dei log dei container Docker eseguendo il seguente comando:

docker logs -f CONTAINER_NAME

- Esegui il seguente comando per assicurarti che il servizio sia in esecuzione:

Connessione di un'applicazione remota a un VPC

Interfaccia a riga di comando gcloud

Prima di completare i passaggi che seguono, assicurati di aver installato l'SDK gcloud CLI e di aver eseguito l'accesso con un account con il ruolo beyondcorp.admin.

Imposta le variabili di ambiente richieste eseguendo i seguenti comandi:

CONNECTOR_NAME=my-connector CONNECTION_NAME=my-connection PROJECT_ID=my-project REGION=us-central1 APP_ENDPOINT=APP_HOST:APP_PORT

Sostituisci quanto segue:

- my-connector: il nome del connettore, definito in un passaggio precedente.

- my-connection: un nome univoco per la connessione.

- my-project: l'ID Google Cloud progetto.

- us-central1: la regione in cui implementare la connessione e i gateway.

- APP_HOST: l'indirizzo IP on-premise o un FQDN che ospita la tua applicazione.

- APP_PORT: il numero di porta per la connessione all'applicazione.

Per creare una connessione tra l'applicazione e la VPC, esegui il seguente comando:

gcloud alpha beyondcorp app connections create $CONNECTION_NAME \ --project=$PROJECT_ID \ --location=$REGION \ --application-endpoint=$APP_ENDPOINT \ --type=tcp \ --connectors=$CONNECTOR_NAME \ --display-name=$CONNECTION_NAMETieni presente che questo passaggio potrebbe richiedere diversi minuti.

Dopo aver creato la connessione, esegui i seguenti comandi per recuperare gli URI del gateway:

GATEWAY_URI="$(gcloud alpha beyondcorp app connections describe $CONNECTION_NAME --project=$PROJECT_ID --location=$REGION --format='get(gateway.uri)')" GATEWAY_URI_L7="${GATEWAY_URI/bce-psc/bce-ps7}"GATEWAY_URI_L7viene utilizzato per creare una regola di inoltro. Il connettore per app di Chrome Enterprise Premium utilizza Private Service Connect per collegare il progetto consumer alle risorse gestite nei progetti gestiti da Google.

API

Imposta le variabili di ambiente richieste eseguendo i seguenti comandi:

CONNECTOR_NAME=my-connector CONNECTION_NAME=my-connection PROJECT_ID=my-project REGION=us-central1 APP_HOST=my-app-host APP_PORT=my-app-port

Sostituisci quanto segue:

- my-connector: il nome del connettore, definito in un passaggio precedente.

- my-connection: un nome univoco per la connessione.

- my-project: l'ID Google Cloud progetto.

- us-central1: la regione in cui implementare la connessione e i gateway.

- my-app-host: l'indirizzo IP on-premise o un FQDN che ospita la tua applicazione.

- my-app-port: il numero di porta per la connessione all'applicazione.

Per creare una connessione tra l'applicazione e la VPC, esegui il seguente comando:

gcurl https://beyondcorp.googleapis.com/v1/projects/${PROJECT_NUMBER}/locations/${REGION}/appConnections?app_connection_id=${CONNECTION_NAME} \ -d "{ \ 'application_endpoint': \ { \ 'host': '${APP_HOST}', \ 'port': '${APP_PORT}' \ }, \ 'type': 'TCP_PROXY', \ 'display_name': '${CONNECTION_NAME}' \ }"Tieni presente che questo passaggio potrebbe richiedere diversi minuti.

Dopo aver creato la connessione, esegui i seguenti comandi per recuperare gli URI del gateway:

GATEWAY_URI=$(gcurl https://beyondcorp.googleapis.com/v1/projects/${PROJECT_NUMBER}/locations/${REGION}/appConnections/${CONNECTION_NAME} | jq -r '.gateway.uri') GATEWAY_URI_L7="${GATEWAY_URI/bce-psc/'bce-ps7'}"GATEWAY_URI_L7viene utilizzato per creare una regola di inoltro. Il connettore per app di Chrome Enterprise Premium utilizza Private Service Connect per collegare il progetto consumer alle risorse gestite nei progetti gestiti da Google.

Configurazione di un bilanciatore del carico delle applicazioni esterno

Puoi collegare solo applicazioni HTTPS a un bilanciatore del carico delle applicazioni esterno. Le applicazioni HTTP non sono supportate.

Interfaccia a riga di comando gcloud

Prima di completare i passaggi che seguono, assicurati di aver installato l'SDK gcloud CLI e di aver eseguito l'accesso con un account con il ruolo beyondcorp.admin.

Imposta le variabili di ambiente richieste eseguendo i seguenti comandi:

LB_PREFIX=web-app PROJECT_ID=my-project REGION=us-central1 DOMAIN_NAME=app.example.com

- web-app: il prefisso aggiunto ai nomi di tutte le risorse del bilanciatore del carico.

- my-project: l'ID Google Cloud progetto.

- us-central1: la regione in cui verranno implementati la connessione e i gateway.

- app.example.com: il nome di dominio della tua applicazione.

Crea un gruppo di endpoint di rete (NEG) utilizzando il seguente comando:

gcloud beta compute network-endpoint-groups create $LB_PREFIX-neg \ --region=$REGION \ --network-endpoint-type=private-service-connect \ --psc-target-service=$GATEWAY_URI_L7Flag facoltativi:

- Imposta il flag

--networkper specificare il nome della rete per gli endpoint di rete nel NEG. Se non specificato, viene utilizzata la rete del progetto predefinita. - Imposta il flag

--subnetper specificare il nome della sottorete per gli endpoint di rete nel NEG. Se non specificato, l'endpoint di rete può appartenere a qualsiasi subnet nella regione in cui viene creato il gruppo di endpoint di rete.

- Imposta il flag

Crea un servizio di backend basato su NEG e collegalo a un collegamento di servizio Private Service Connect eseguendo i seguenti comandi:

gcloud beta compute backend-services create $LB_PREFIX-backend-service \ --global \ --protocol=HTTPS \ --load-balancing-scheme=EXTERNAL_MANAGED gcloud beta compute backend-services add-backend $LB_PREFIX-backend-service \ --global \ --network-endpoint-group=$LB_PREFIX-neg \ --network-endpoint-group-region=$REGIONCrea un certificato gestito da Google per il tuo dominio eseguendo i seguenti comandi:

gcloud compute addresses create $LB_PREFIX-static-ip \ --ip-version=IPV4 \ --global gcloud compute ssl-certificates create $LB_PREFIX-ssl-cert \ --domains=$DOMAIN_NAME \ --global LB_IP="$(gcloud compute addresses describe $LB_PREFIX-static-ip --global --format='value(address)')"Crea un bilanciatore del carico delle applicazioni esterno in base al backend del passaggio precedente eseguendo i seguenti comandi:

gcloud compute url-maps create $LB_PREFIX-map-https \ --default-service=$LB_PREFIX-backend-service gcloud compute target-https-proxies create $LB_PREFIX-https-lb-proxy \ --url-map=$LB_PREFIX-map-https \ --ssl-certificates=$LB_PREFIX-ssl-cert gcloud beta compute forwarding-rules create "$LB_PREFIX-https-lb-forwarding-rule" \ --global \ --target-https-proxy=$LB_PREFIX-https-lb-proxy \ --address=$LB_IP \ --ports=443 \ --load-balancing-scheme=EXTERNAL_MANAGEDUna volta creato il bilanciatore del carico delle applicazioni esterno, l'applicazione è accessibile su internet tramite quell'indirizzo IP.

Dopo aver creato il bilanciatore del carico delle applicazioni esterno, devi associarne l'indirizzo IP al nome di dominio in modo che Google Cloud possa eseguire il provisioning di un certificato SSL. Segui le istruzioni del tuo provider DNS per associare l'indirizzo IP al nome DNS. Esegui il seguente comando per controllare lo stato del provisioning:

- Mostra l'indirizzo IP da configurare nel provider DNS:

echo "Load Balancer ip address - $LB_IP"

- Dopo aver impostato il DNS, controlla se il nome di dominio si risolve o meno nell'indirizzo IP eseguendo il seguente comando:

dig $DOMAIN_NAME

- Per ottenere lo stato del provisioning, esegui il seguente comando:

gcloud compute ssl-certificates describe $LB_PREFIX-ssl-cert \ --global \ --format="get(name,managed.status, managed.domainStatus)"Dopo aver eseguito il provisioning del certificato SSL, dovresti essere in grado di accedere all'applicazione utilizzando il nome DNS.

- Mostra l'indirizzo IP da configurare nel provider DNS:

API

Imposta le variabili di ambiente richieste eseguendo i seguenti comandi:

LB_PREFIX=web-app PROJECT_ID=my-project REGION=us-central1 DOMAIN_NAME=app.example.com

- web-app: il prefisso aggiunto ai nomi di tutte le risorse del bilanciatore del carico.

- my-project: l'ID Google Cloud progetto.

- us-central1: la regione in cui verranno implementati la connessione e i gateway.

- app.example.com: il nome di dominio della tua applicazione.

Crea un gruppo di endpoint di rete (NEG) utilizzando il seguente comando:

gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/regions/${REGION}/networkEndpointGroups \ -d "{ \ 'name': '${LB_PREFIX}-neg', \ 'network_endpoint_type': 'private-service-connect', \ 'psc_target_service': '${GATEWAY_URI_L7}' \ }"Campi facoltativi:

- Imposta il campo

networkper specificare l'URL della rete per gli endpoint di rete nel gruppo NEG. Se non specificato, viene utilizzata la rete del progetto predefinita. - Imposta il campo

subnetworkper specificare l'URL della sottorete per gli endpoint di rete nel NEG. Se non specificato, l'endpoint di rete può appartenere a qualsiasi sottorete nella regione in cui viene creato il gruppo di endpoint di rete.

- Imposta il campo

Crea un servizio di backend basato su NEG e collegalo a un collegamento di servizio Private Service Connect eseguendo i seguenti comandi:

gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/backendServices \ -d "{ \ 'name': '${LB_PREFIX}-backend-service', \ 'service_protocol': 'HTTPS', \ 'port_name': 'https', \ 'load_balancing_scheme': 'EXTERNAL_MANAGED' \ }" gcurl -X PATCH https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/backendServices/${LB_PREFIX}-backend-service \ -d "{ \ 'backends': \ [{ \ 'group': 'https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/regions/${REGION}/networkEndpointGroups/${LB_PREFIX}-neg' \ }] \ }"Crea un certificato gestito da Google per il tuo dominio eseguendo i seguenti comandi:

gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/addresses \ -d "{ \ 'name': '${LB_PREFIX}-static-ip', \ 'ip_version': 'IPV4' \ }" gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/sslCertificates \ -d "{ \ 'name': '${LB_PREFIX}-ssl-cert', \ 'managed': \ { \ 'domains': '${DOMAIN_NAME}' \ }, \ 'type': 'MANAGED' \ }" LB_IP=$(gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/addresses/${LB_PREFIX}-static-ip | jq -r '.address')Crea un bilanciatore del carico delle applicazioni esterno in base al backend del passaggio precedente eseguendo i seguenti comandi:

gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/urlMaps \ -d "{ \ 'name': '${LB_PREFIX}-map-https', \ 'default_service': 'https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/backendServices/${LB_PREFIX}-backend-service' \ }" gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/targetHttpsProxies \ -d "{ \ 'name': '${LB_PREFIX}-https-lb-proxy', \ 'url_map': 'https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/urlMaps/${LB_PREFIX}-map-https', \ 'ssl_certificate': 'https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/sslCertificates/${LB_PREFIX}-ssl-cert' \ }" gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/forwardingRules \ -d "{ \ 'name': '${LB_PREFIX}-https-lb-forwarding-rule', \ target: 'https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/targetHttpsProxies/${LB_PREFIX}-https-lb-proxy', \ 'ip_address': '${LB_IP}', \ 'port_range': '443-443', \ 'load_balancing_scheme': 'EXTERNAL_MANAGED' \ }"Una volta creato il bilanciatore del carico delle applicazioni esterno, l'applicazione è accessibile su internet tramite quell'indirizzo IP.

Dopo aver creato il bilanciatore del carico delle applicazioni esterno, devi associarne l'indirizzo IP al nome di dominio in modo che Google Cloud possa eseguire il provisioning di un certificato SSL. Segui le istruzioni del tuo provider DNS per associare l'indirizzo IP al nome DNS. Esegui il seguente comando per controllare lo stato del provisioning:

- Mostra l'indirizzo IP da configurare nel provider DNS:

echo "Load Balancer ip address - $LB_IP"

- Dopo aver impostato il DNS, controlla se il nome di dominio si risolve o meno nell'indirizzo IP eseguendo il seguente comando:

dig $DOMAIN_NAME

- Per ottenere lo stato del provisioning, esegui il seguente comando:

echo $(gcurl https://www.googleapis.com/compute/v1/projects/${PROJECT_NUMBER}/global/sslCertificates/${LB_PREFIX}-ssl-cert \ | jq -r '.name + " " + .managed.status + " " + (.managed.domainStatus | keys[]) + "=" + .managed.domainStatus[]')Dopo aver eseguito il provisioning del certificato SSL, dovresti essere in grado di accedere all'applicazione utilizzando il nome DNS.

- Mostra l'indirizzo IP da configurare nel provider DNS:

Attivazione di Identity-Aware Proxy

Segui la documentazione di Identity-Aware Proxy (IAP) per configurare Identity-Aware Proxy. Dopo aver configurato l'IAP, attivala per il servizio di backend completando i seguenti passaggi:

Vai alla pagina IAP:

IAPIn RISORSE HTTPS, individua

$LB_PREFIX-backend-service. Per attivare l'IAP per questa risorsa, fai clic sul pulsante di attivazione/disattivazione nella colonna IAP. Nella finestra Attiva IAP visualizzata, seleziona la casella di controllo per confermare i requisiti di configurazione di questa risorsa e fai clic su ATTIVA per confermare che vuoi che la risorsa venga protetta da IAP.Per consentire agli utenti di accedere alla tua applicazione, devi concedere loro il ruolo Utente applicazione web con protezione IAP per il progetto completando i seguenti passaggi:

- Seleziona la casella di controllo

$LB_PREFIX-backend-service. - Nel riquadro Informazioni, seleziona AGGIUNGI PRINCIPALE e inserisci gli indirizzi email dei gruppi o delle persone che devono avere accesso alla tua applicazione.

- Nell'elenco a discesa Seleziona un ruolo, seleziona Cloud IAP > Utente applicazione web con protezione IAP, quindi fai clic su Salva.

- Seleziona la casella di controllo

L'applicazione on-premise ora dovrebbe essere pubblicata su internet e protetta da Chrome Enterprise Premium.

Configura il connettore di app utilizzando la Google Cloud console

Completa le procedure descritte in questa sezione per eseguire il deployment del connettore per le app Chrome Enterprise Premium utilizzando la Google Cloud console.

Inserisci i dettagli della tua richiesta

Aggiungi i dettagli della tua applicazione completando i seguenti passaggi:

Nella Google Cloud console, vai alla pagina IAP.

Vai a IAPFai clic sul pulsante COLLEGA NUOVA APPLICAZIONE e seleziona Connetti tramite App Connector.

In Nome dell'applicazione, inserisci il nome dell'applicazione che vuoi proteggere.

In URL applicazione rivolta all'esterno, inserisci un URL accessibile pubblicamente per consentire ai tuoi utenti di accedere all'applicazione.

Fai clic su Avanti.

Configura la connessione a Google Cloud

Completa i passaggi riportati di seguito per stabilire la connettività tra Google Cloud e il tuo ambiente nonGoogle Cloud .

Fai clic sul pulsante CREA CONNETTORE APP e inserisci le seguenti informazioni:

- Nome connettore di app: un nome per il connettore.

- Regione: la regione in cui eseguire il deployment dei gateway di connessione e del connettore.

Fai clic sul pulsante CREA.

Segui le istruzioni nel riquadro Esegui il provisioning di una macchina virtuale per eseguire il deployment dell'agente remoto sulla VM.

Fai clic sul pulsante TESTA STATO CONNESSIONE per testare la connessione.

Configura il connettore creato nel passaggio precedente inserendo le seguenti informazioni in Dove può trovare Google Cloud la tua applicazione?:

- Nome host interno: l'indirizzo IP on-premise o il FQDN che ospita la tua applicazione.

- Porta: il numero di porta per la connessione all'applicazione.

(Facoltativo) Concedi l'accesso alla tua applicazione

In Nuove entità, inserisci uno o più dei seguenti elementi:

- Email di un account Google: user@gmail.com

- Gruppo Google: admins@googlegroups.com

- Account di servizio: server@example.gserviceaccount.com

- Dominio Google Workspace: example.com

- Chiunque: immetti

allUsersper concedere l'accesso a tutti gli utenti - Tutti gli Account Google:

allAuthenticatedUsersper concedere l'accesso a tutti gli utenti che hanno eseguito l'accesso a un Account Google

Seleziona uno o più livelli di accesso e poi fai clic su AVANTI.

Pubblica l'applicazione

Per pubblicare l'applicazione, fai clic sul pulsante PUBBLICA L'APPLICAZIONE IN MODO SICURO.

Dopo aver pubblicato l'applicazione e aver ricevuto la conferma di pubblicazione sicura dell'applicazione, devi creare un record DNS per indirizzare l'URL dell'applicazione rivolto all'esterno all'indirizzo IP del proxy. Completa i seguenti passaggi:

- Dalla sezione PASSAGGIO 2 - Aggiorna informazioni DNS, copia l'indirizzo IP dal campo Indirizzo IP. Utilizza l'indirizzo per creare un record DNS seguendo le istruzioni del tuo provider DNS su come associare l'indirizzo IP al nome DNS.

Dopo aver creato il record DNS, testalo facendo clic sul pulsante TEST. Dovresti ricevere una conferma Test DNS superato.

Fai clic su FINE.

Attivare IAP

Vai alla pagina IAP.

Vai a IAPNell'elenco delle risorse, individua la tua applicazione e seleziona il pulsante nella colonna IAP.

Nella finestra di dialogo Attiva IAP visualizzata, seleziona la casella di controllo Ho letto i requisiti di configurazione e ho configurato il mio servizio di backend in base alla documentazione e poi fai clic su ATTIVA.

L'applicazione on-premise ora dovrebbe essere pubblicata su internet e protetta da Chrome Enterprise Premium.

(Facoltativo) Crea un gateway per le app

I gateway per app vengono creati e gestiti in modo implicito quando colleghi un'applicazione utilizzando il connettore di app. Puoi anche creare i tuoi gateway per app per organizzare le risorse di connessione delle app in gruppi. Il traffico per le connessioni delle app ospitate in gateway per app diversi viene instradato tramite un'infrastruttura virtuale separata.

Per creare e specificare un gateway per app, completa i seguenti passaggi.

Interfaccia a riga di comando gcloud

Imposta le variabili di ambiente richieste eseguendo il seguente comando:

CONNECTOR_NAME=CONNECTOR_NAME CONNECTION_NAME=CONNECTION_NAME GATEWAY_NAME=GATEWAY_NAME PROJECT_ID=PROJECT_ID REGION=REGION APP_ENDPOINT=APP_HOST:APP_PORT

Sostituisci quanto segue:

- CONNECTOR_NAME: il nome del connettore, definito in un passaggio precedente.

- CONNECTION_NAME: un nome univoco per la connessione.

- GATEWAY_NAME: il nome del gateway per le app.

- PROJECT_ID: l'ID Google Cloud progetto.

- REGION: la regione in cui eseguire il deployment del gateway per le app, ad esempio

us-central1. - APP_HOST: l'indirizzo IP on-premise o un FQDN che ospita la tua applicazione.

- APP_PORT: il numero di porta per la connessione all'applicazione.

Crea un gateway per app eseguendo il seguente comando:

gcloud beta beyondcorp app gateways create $GATEWAY_NAME \ --project=$PROJECT_ID --location=$REGION --display-name=$GATEWAY_NAME

Specifica un gateway per app in una chiamata di creazione della connessione eseguendo il seguente comando:

gcloud beta beyondcorp app connections create $CONNECTION_NAME \ --project=$PROJECT_ID \ --location=$REGION \ --application-endpoint=$APP_ENDPOINT \ --type=tcp \ --connectors=$CONNECTOR_NAME \ --display-name=$CONNECTION_NAME \ --app-gateway=$GATEWAY_NAME

API

Imposta le variabili di ambiente richieste eseguendo il seguente comando:

CONNECTOR_NAME=CONNECTOR_NAME CONNECTION_NAME=CONNECTION_NAME GATEWAY_NAME=GATEWAY_NAME PROJECT_ID=PROJECT_ID REGION=REGION APP_ENDPOINT=APP_HOST:APP_PORT

Sostituisci quanto segue:

- CONNECTOR_NAME: il nome del connettore, definito in un passaggio precedente.

- CONNECTION_NAME: un nome univoco per la connessione.

- GATEWAY_NAME: il nome del gateway per le app.

- PROJECT_ID: l'ID Google Cloud progetto.

- REGION: la regione in cui eseguire il deployment del gateway per le app, ad esempio

us-central1. - APP_HOST: l'indirizzo IP on-premise o un FQDN che ospita la tua applicazione.

- APP_PORT: il numero di porta per la connessione all'applicazione.

Crea un gateway per app eseguendo il seguente comando:

gcurl https://beyondcorp.googleapis.com/v1/projects/${PROJECT_ID}/locations/${REGION}/appGateways?app_gateway_id=${GATEWAY_NAME} \ -d "{ \ 'type': 'TCP_PROXY', \ 'display_name': '${CONNECTION_NAME}' \ }"Specifica un gateway per app in una chiamata di creazione della connessione eseguendo il seguente comando:

gcurl https://beyondcorp.googleapis.com/v1/projects/${PROJECT_ID}/locations/${REGION}/appConnections?app_connection_id=${CONNECTION_NAME} \ -d "{ \ 'application_endpoint': \ { \ 'host': '${APP_HOST}', \ 'port': '${APP_PORT}' \ }, \ 'gateway': { 'app_gateway' : 'projects/${PROJECT_ID}/locations/${REGION}/appGateways/${GATEWAY_NAME}'}, \ 'connectors':['projects/${PROJECT_ID}/locations/${REGION}/appConnectors/${CONNECTOR_NAME}'], \ 'type': 'TCP_PROXY', \ 'display_name': '${CONNECTION_NAME}' \

Passaggi successivi

- Per informazioni sulla protezione di una VPC, consulta Controlli di servizio VPC.

- Imposta regole di contesto più avanzate applicando i livelli di accesso.

- Visualizza le richieste di accesso abilitando gli audit log di Cloud.

Risoluzione dei problemi

Impossibile trovare le risorse create in precedenza

Quando utilizzi la versione 392.0.0 o successive dell'interfaccia a riga di comando gcloud, utilizza le nuove risorse predefinite del connettore dell'app AppConnector e AppConnection. Ad esempio, gcloud alpha beyondcorp app connectors e gcloud alpha beyondcorp app connections fanno entrambi riferimento alle nuove risorse.

Per accedere alle risorse precedenti create utilizzando una versione di gcloud CLI precedente alla versione 392.0.0, utilizza la parola chiave legacy. Ad esempio, gcloud alpha beyondcorp app legacy connectors e gcloud alpha beyondcorp app legacy connections fanno entrambi riferimento alle risorse precedenti.

Per il momento le configurazioni che utilizzano risorse precedenti continuano a funzionare, ma verranno ritirate in futuro.

Azioni consigliate

- Segui le procedure descritte in questa guida per configurare nuove risorse.

- Se la configurazione utilizza risorse legacy, utilizza la parola chiave

legacyper individuarle e rimuoverle. Ricrea le risorse seguendo le procedure descritte in questo documento. - Se hai una configurazione incompleta che utilizza risorse legacy, utilizza la parola chiave

legacyper individuarle e rimuoverle. Ricrea le risorse seguendo le procedure descritte in questo documento.

Errori TLS/SSL

ERR_SSL_VERSION_OR_CIPHER_MISMATCH

Il browser mostra l'errore ERR_SSL_VERSION_OR_CIPHER_MISMATCH o errori TLS/SSL simili e non reindirizza alla pagina di accesso.

Azioni consigliate

Verifica lo stato dei certificati nella Google Cloud pagina dei dettagli del bilanciatore del carico.

NOTA: il provisioning di un certificato gestito da Google potrebbe richiedere fino a 60 minuti.

TLS error

Il browser mostra l'errore upstream connect error or disconnect/reset before headers. retried and the latest reset reason: connection failure, transport failure reason: TLS error o errori TLS/SSL simili dopo il reindirizzamento alla pagina di accesso.

Azioni consigliate

- Verifica che l'endpoint dell'applicazione utilizzato nella connessione sia HTTPS.

Verifica che l'endpoint dell'app sia accessibile dalla VM dell'agente remoto utilizzando curl:

curl https://$APP_ENDPOINT

Potresti dover utilizzare il flag

-kse il certificato dell'applicazione è autofirmato.

Verifica la configurazione del firewall

Assicurati che i firewall tra l'agente remoto e internet consentano le connessioni in uscita ai seguenti domini:

| Tipo di connessione | Dominio | Port (Porta) |

| TCP | raw.githubusercontent.com | 443 |

| TCP | gcr.io | 443 |

| TCP | *.googleapis.com | 443 |

| TCP | tunnel.cloudproxy.app | 443 |

| TCP | *.tunnel.cloudproxy.app | 443 |

| TCP | accounts.google.com | 443 |

| TCP | oauth2.googleapis.com | 443 |

Modificare i connettori associati a una connessione

gcloud

Imposta le variabili di ambiente richieste eseguendo il seguente comando:

CONNECTOR_NAME=my-connector CONNECTION_NAME=my-connection REGION=us-central1 PROJECT_ID=my-project

Sostituisci quanto segue:

- my-connector: il nome del connettore. Può anche essere un elenco separato da virgole come

connector1,connector2. - my-connection: il nome della connessione da aggiornare.

- us-central1: la regione in cui è implementata la connessione.

- my-project: l'ID Google Cloud progetto.

- my-connector: il nome del connettore. Può anche essere un elenco separato da virgole come

Per modificare i connettori associati a una connessione, esegui il seguente comando:

gcloud alpha beyondcorp app connections update $CONNECTION_NAME \ --project=$PROJECT_ID \ --location=$REGION \ --connectors=$CONNECTOR_NAME

API

Imposta le variabili di ambiente richieste eseguendo il seguente comando:

CONNECTOR_NAME=my-connector CONNECTION_NAME=my-connection REGION=us-central1 PROJECT_ID=my-project

Sostituisci quanto segue:

- my-connector: il nome del connettore.

- my-connection: il nome della connessione da aggiornare.

- us-central1: la regione in cui è implementata la connessione.

- my-project: l'ID Google Cloud progetto.

Per modificare i connettori associati a una connessione, esegui il seguente comando:

gcurl -X PATCH \ https://beyondcorp.googleapis.com/v1/projects/${PROJECT_ID}/locations/${REGION}/appConnections/${CONNECTION_NAME}?update_mask=connectors \ -d "{ \ 'connectors': ['projects/${PROJECT_ID}/locations/${REGION}/appConnectors/${CONNECTOR_NAME}'], \ }"Puoi verificare l'aggiornamento eseguendo il seguente comando e controllando il campo

connectorsdell'output:gcurl https://beyondcorp.googleapis.com/v1/projects/${PROJECT_ID}/locations/${REGION}/appConnections/${CONNECTION_NAME}

Proxy

Il supporto dei proxy è stato introdotto all'inizio del 2024 e richiede modifiche al file systemd di BeyondCorp. Se hai installato l'agente remoto prima di questa data e vuoi utilizzare un proxy, reinstallalo.

Verifica che il daemon Docker sia configurato correttamente per funzionare con i proxy.

Verifica che le variabili di ambiente del proxy HTTP e HTTPS siano impostate e che entrambe utilizzino lo schema

http://. Lo schemahttps://e altri schemi non sono supportati.Verifica che le variabili di ambiente del proxy vengano esportate nei sottoprocessi eseguendo il comando

env.Sono supportati solo

HTTP_PROXY,HTTPS_PROXY,NO_PROXYe i relativi equivalenti in minuscolo.Se devi aggiornare le impostazioni del proxy dopo l'installazione, aggiorna le variabili di ambiente in

/var/beyondcorp/env/PROXYse utilizzi l'utentebeyondcorppredefinito. Se utilizzi un utente personalizzato, aggiorna/home/$USER/.docker/config.jsonseguendo le istruzioni per la configurazione del client Docker. Per applicare le modifiche al proxy, riavvia l'agente remoto utilizzando il seguente comando:sudo systemctl restart beyondcorp

Strumenti di diagnostica

run-post-install-checks

run-post-install-checks è uno script installato in /var/beyondcorp/scripts/ che verifica se l'agente remoto è installato, registrato e funzionante correttamente. Dopo aver creato correttamente un app connection e averlo assegnato a un agente remoto (connettore), vai alla VM dell'agente remoto ed esegui run-post-install-checks con il seguente comando:

sudo /var/beyondcorp/scripts/run-post-install-checks

Lo script stampa un messaggio di operazione riuscita se tutto è in ordine.

run-diagnostics

run-diagnostics è uno script installato in /var/beyondcorp/scripts/ che diagnostica i problemi comuni nella VM dell'agente remoto e stampa un report che puoi condividere con il team di assistenza di Chrome Enterprise Premium. Per eseguire questo script di diagnostica, esegui il seguente comando:

sudo /var/beyondcorp/scripts/run-diagnostics

Il report di diagnostica viene scritto nella console e in ./diagnostics-report.txt

Interfaccia a riga di comando dell'agente remoto

bce-connctl è l'interfaccia a riga di comando (CLI) di amministrazione dell'agente remoto per interagire con l'agente remoto localmente. Questa CLI supporta vari comandi, ad esempio per registrare l'agente remoto, controllare lo stato e impostare i valori di configurazione.

Comando init

Puoi utilizzare il comando Init per inizializzare l'agente remoto e generare uno script per registrarlo.

Esempio:

bce-connctl init --project=$PROJECT_ID --region=$REGION --connector=$CONNECTOR_NAME

Comandi di stato

Puoi utilizzare i comandi Status per gestire lo stato dell'agente remoto.

- Elenca: utilizza questo comando per elencare lo stato generale dell'agente remoto, nonché lo stato di eventuali connessioni supportate da questo agente. Esempio:

bce-connctl status list

Comandi di configurazione

Puoi utilizzare i comandi Config per gestire i valori di configurazione dell'agente remoto.

- Elenca: utilizza questo comando per elencare i valori di configurazione dell'agente remoto. Esempio:

bce-connctl config list - Imposta: utilizza questo comando per impostare un valore di configurazione dell'agente remoto. Esempio:

bce-connctl config set <key> <value>

Comandi di registrazione

Puoi utilizzare i comandi di registrazione per gestire la registrazione dell'agente remoto.

Descrizione: utilizza questo comando per ottenere lo stato della registrazione dell'agente remoto. Esempio:

bce-connctl enrollment describeQuando lo script di registrazione da

bce-connctl initviene completato correttamente e la chiave pubblica viene caricata correttamente, lo stato èENROLLED.

Guida

Puoi aggiungere il flag -h o --help a qualsiasi comando bce-connctl per stampare le informazioni sull'utilizzo.

bce-connctl init -h