베어메탈 솔루션 환경에서 작동하도록 Google Cloud 설정

베어메탈 솔루션 환경이 준비되면Google Cloud에서 알림을 전송합니다. 알림에는 새 서버의 내부 IP 주소가 포함됩니다.

이 안내에서는 베어메탈 솔루션 환경에 연결하는 데 필요한 다음 작업을 수행하는 방법을 보여줍니다.

- 베어메탈 솔루션 환경에 대한 중복 VLAN 연결을 만듭니다.

- VPC 네트워크에 점프 호스트 VM 인스턴스를 만듭니다.

- SSH 또는 RDP를 사용하여 점프 호스트 VM 인스턴스에서 베어메탈 솔루션 서버에 로그인합니다.

서버에 연결되면 베어메탈 솔루션 주문의 구성을 확인합니다.

시작하기 전에

베어메탈 솔루션 환경에 연결하여 구성하려면 다음이 필요합니다.

- 결제가 사용 설정된 Google Cloud 프로젝트가 있어야 합니다. Google Cloud 콘솔의 프로젝트 선택기 페이지에서 프로젝트를 만들 수 있습니다.

- Virtual Private Cloud(VPC) 네트워크. 베어메탈 솔루션을 주문할 때 이름을 지정한 VPC 네트워크입니다. VPC 네트워크를 만들어야 할 경우 VPC 네트워크 사용을 참조하세요.

- 베어메탈 솔루션이 준비되면 Google Cloud

Google Cloud에서 다음의 정보를 제공합니다.

- 베어메탈 서버의 IP 주소

- 각 베어메탈 서버의 임시 비밀번호

Cloud Interconnect 연결에 사용되는 VLAN 연결 만들기

베어메탈 솔루션 서버에 액세스하려면 서버와 동일한 리전에서 VLAN 연결 (InterconnectAttachments라고도 함)을 만들고 설정해야 합니다. VLAN 연결은 베어메탈 솔루션 환경을 Google Cloud에 연결하는 데 사용되는 Cloud Interconnect의 논리적 객체입니다.

고가용성을 위해 중복 쌍으로 VLAN 연결을 만드는 것이 좋습니다. 쌍의 기본 VLAN 연결과 보조 VLAN 연결은 각각 별도의 하드웨어 및 물리적 랙의 별도 EAD(에지 가용성 도메인)에 프로비저닝됩니다. 이렇게 하면 유지보수와 같은 이벤트 중에 고가용성을 보장할 수 있습니다.

단일 VLAN 연결은 최대 10Gbps의 속도를 지원합니다. VLAN 연결 쌍(즉, 기본 VLAN 연결 및 보조 VLAN 연결)은 최대 20Gbps의 속도를 지원합니다. 베어메탈 솔루션 환경과 VPC 네트워크 간에 더 높은 처리량을 달성하려면 여러 VLAN 연결 쌍을 구성할 수 있습니다.

하나의 VLAN 연결을 다른 연결보다 우선하도록 하려면 Cloud Router에서 기본 경로 우선순위를 업데이트하면 됩니다.

VLAN 연결을 만든 후에는 이를 사전 활성화하고 베어메탈 솔루션 VRF에 추가해야 합니다. VLAN 연결을 만들고 설정하려면 다음 단계를 따르세요.

콘솔

베어메탈 솔루션 네트워크 및 리전에 아직 Cloud Router가 없는 경우 Cloud Router를 만들어 베어메탈 솔루션 환경을 VPC 네트워크에 연결합니다.

두 VLAN 연결에 단일 Cloud Router를 사용하거나 각 VLAN 연결에 별도의 Cloud Router를 사용할 수 있습니다.

베어메탈 솔루션과 피어링하는 경우 라우터를 만들 때 Google 공개 ASN (

16550)을 사용합니다.자세한 내용은 Cloud Router 만들기를 참조하세요.

Google Cloud 콘솔에서 Cloud Interconnect VLAN 연결 페이지로 이동합니다.

VLAN 연결 만들기를 클릭합니다.

Partner Interconnect를 선택하고 계속을 클릭합니다.

이미 서비스 제공업체가 있음을 선택합니다.

VLAN 연결 중복 쌍 만들기를 선택합니다.

두 VLAN 연결 모두 트래픽을 처리할 수 있고, 이 연결 간에 트래픽을 라우팅하여 부하를 분산합니다. 예를 들어 예약된 유지보수 중에 연결 하나가 다운되면 다른 연결이 트래픽을 계속 처리합니다. 자세한 내용은 중복 및 SLA를 참조하세요.

네트워크 필드에서 VPC 네트워크를 선택합니다.

리전 필드에서 Google Cloud 리전을 선택합니다.

두 VLAN 연결에 다음 세부정보를 지정합니다.

- Cloud Router - 이 VLAN 연결과 연결할 Cloud Router입니다. ASN이

16550이고 VPC 네트워크 및 리전에 있는 Cloud Router만 선택할 수 있습니다. - VLAN 연결 이름 — 각 연결 이름입니다. 예를 들면

my-attachment-1및my-attachment-2입니다. - 설명 — 각 VLAN 연결에 대한 정보입니다.

- 최대 전송 단위(MTU) - 네트워크 전송의 최대 패킷 크기입니다. 기본 크기는 1440입니다.

VLAN 연결을 만들 때 다음 MTU 중에서 선택할 수 있습니다.

- 1440

- 1460

- 1500

- 8896

- Cloud Router - 이 VLAN 연결과 연결할 Cloud Router입니다. ASN이

확인을 클릭합니다.

VLAN 연결 페이지에서 VLAN 연결 상태가

waiting for service provider로 표시됩니다. 다음 단계로 진행합니다.Google Cloud 에서 베어메탈 솔루션 서버가 준비되었다는 알림을 받은 후 다음 단계에 따라 새 VLAN 연결을 VRF에 추가합니다.

- 기존 VRF에 VLAN 연결을 추가하려면 VLAN 연결 추가의 안내를 따르세요.

- 새 VRF에 VLAN 연결을 추가하려면 VRF 만들기의 안내를 따르세요.

gcloud

베어메탈 솔루션에 사용하는 네트워크 및 리전에 Cloud Router 인스턴스가 아직 없으면 각 VLAN 연결에 대해 하나 만듭니다.

16550을 ASN 번호로 사용합니다.gcloud compute routers create router-name \ --network vpc-network-name \ --asn 16550 \ --region region

자세한 내용은 Cloud Routers 만들기를 참조하세요.

Cloud Router의 이름과 VLAN 연결의 에지 가용성 도메인(EAD)을 지정하여

PARTNER유형인InterconnectAttachment를 만듭니다. 또한--admin-enabled플래그를 추가하여 연결을 사전에 활성화하고 Google Cloud 베어메탈 솔루션 구성을 완료한 직후 트래픽을 전송합니다.gcloud compute interconnects attachments partner create first-attachment-name \ --region region \ --router first-router-name \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create second-attachment-name \ --region region \ --router second-router-name \ --edge-availability-domain availability-domain-2 \ --admin-enabled

Google Cloud 는 Cloud Router에 인터페이스와 BGP 피어를 자동으로 추가합니다.

다음 예시에서는 EAD

availability-domain-1과 EADavailability-domain-2에 하나씩 중복 연결을 만듭니다. 각 연결은 별개의 Cloud Router,my-router-1및my-router-2에 각각 연결됩니다. 둘 다us-central1리전에 있습니다.gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-1 \ --edge-availability-domain availability-domain-1 \ --admin-enabled

gcloud compute interconnects attachments partner create my-attachment \ --region us-central1 \ --router my-router-2 \ --edge-availability-domain availability-domain-2 \ --admin-enabled

gcloud compute interconnects attachments describe명령어를 실행하여 VLAN 연결의 세부정보를 확인합니다.gcloud compute interconnects attachments describe my-attachment \ --region us-central1

adminEnabled: false edgeAvailabilityDomain: AVAILABILITY_DOMAIN_1 creationTimestamp: '2017-12-01T08:29:09.886-08:00' id: '7976913826166357434' kind: compute#interconnectAttachment labelFingerprint: 42WmSpB8rSM= name: my-attachment region: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1 router: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/routers/my-router selfLink: https://www.googleapis.com/compute/v1/projects/customer-project/regions/us-central1/interconnectAttachments/my-attachment state: PENDING_PARTNER type: PARTNER

- Google Cloud 가 VLAN 연결 구성을 완료할 때까지 VLAN 연결의 상태는

PENDING_PARTNER입니다. 이후에는 연결을 사전 활성화하도록 선택했는지 여부에 따라 연결 상태가INACTIVE또는ACTIVE입니다.

Google Cloud에서 연결을 요청할 때 두 VLAN 연결에 동일한 권역 (도시)을 선택해야 VLAN 연결이 중복화됩니다. 자세한 내용은 Partner Interconnect 개요 페이지의 중복화 섹션을 참고하세요.

- Google Cloud 가 VLAN 연결 구성을 완료할 때까지 VLAN 연결의 상태는

Google Cloud에서 베어메탈 솔루션 주문을 완료한 후에 VLAN 연결이 표시되지 않으면 각 VLAN 연결을 활성화합니다.

gcloud compute interconnects attachments partner update attachment-name \ --region region \ --admin-enabled

Cloud 콘솔에서 Cloud Router 및 공지된 경로의 상태를 확인할 수 있습니다. 자세한 내용은 라우터 상태 및 공지된 경로 보기를 참조하세요.

베어메탈 솔루션과 Google Cloud간의 라우팅 설정

VLAN 연결이 활성화되는 즉시 BGP 세션이 실행되고 베어메탈 솔루션 환경의 경로가 BGP 세션을 통해 수신됩니다.

BGP 세션에 기본 IP 범위의 커스텀 공지 경로 추가

베어메탈 솔루션 환경의 트래픽에 대한 라우팅을 설정하려면 베어메탈 솔루션 환경에 대한 BGP 세션에서 0.0.0.0/0과 같은 기본 경로의 커스텀 공지 경로를 추가하는 것이 좋습니다.

기존 BGP 세션에 공지를 지정하려면 다음을 수행하세요.

콘솔

- 콘솔에서 Cloud Router 페이지로 이동합니다. Google Cloud

Cloud Router 목록 - 업데이트할 BGP 세션이 있는 Cloud Router를 선택합니다.

- Cloud Router의 세부정보 페이지에서 업데이트할 BGP 세션을 선택합니다.

- BGP 세션 세부정보 페이지에서 수정을 선택합니다.

- 경로의 경우 맞춤 경로 만들기를 선택합니다.

- 공지 경로를 추가하려면 맞춤 경로 추가를 선택합니다.

- 경로 공지를 구성합니다.

- 소스 - 커스텀 IP 주소 범위를 지정하려면 커스텀 IP 범위를 선택합니다.

- IP 주소 범위 - CIDR 표기법을 사용하여 커스텀 IP 주소 범위를 지정합니다.

- 설명: 이 커스텀 공지 경로의 목적을 식별하는 데 도움이 되는 설명을 추가합니다.

- 경로 추가가 완료되면 저장을 선택합니다.

gcloud

기존 커스텀 공지 경로를 추가하거나, 기존 커스텀 공지 경로를 대체하는 새로운 커스텀 공지 경로를 설정할 수 있습니다.

기본 IP 범위에 대해 새 커스텀 공지 경로를 설정하려면 --set-advertisement-ranges 플래그를 사용합니다.

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --advertisement-mode custom \ --set-advertisement-ranges 0.0.0.0/0

기본 IP 범위를 기존 항목에 추가하려면 --add-advertisement-ranges 플래그를 사용합니다. 이 플래그를 사용하려면 Cloud Router의 공지 모드가 이미 custom으로 설정되어 있어야 합니다.

다음 예시에서는 0.0.0.0/0 커스텀 IP를 Cloud Router의 공지에 추가합니다.

gcloud compute routers update-bgp-peer router-name \ --peer-name bgp-session-name \ --add-advertisement-ranges 0.0.0.0/0

필요한 경우 VPC 네트워크 동적 라우팅 모드를 global로 설정

베어메탈 솔루션 서버가 2개의 서로 다른 리전에 있으면, VPC 네트워크를 통해 베어메탈 솔루션 리전이 서로 직접 통신하도록 VPC 네트워크에서 전역 라우팅 모드를 사용 설정할 수 있습니다.

또한 Google Cloud 리전에 연결된 온프레미스 환경과 다른 Google Cloud 리전의 베어메탈 솔루션 환경 간 통신을 사용 설정하려면 전역 라우팅 모드가 필요합니다.

전역 라우팅 모드를 설정하려면 라우팅 및 최적 경로 선택 모드 설정을 참고하세요.

VPC 방화벽 설정

새 VPC 네트워크에는 VPC 네트워크 내 대부분의 트래픽을 제한하는 기본 활성 방화벽 규칙이 제공됩니다.

베어메탈 솔루션 환경에 연결하려면 다음 양자 간에 네트워크 트래픽을 사용 설정해야 합니다.

- Google Cloud의 베어메탈 솔루션 환경과 네트워크 대상

- 베어메탈 솔루션 환경에 연결하는 데 사용할 수 있는 점프 호스트 VM 인스턴스와 같은 Google Cloud의 로컬 환경 및 리소스

베어메탈 솔루션 환경 내에서 베어메탈 서버 간 또는 서버와 Google Cloud에 없는 대상 간에 네트워크 트래픽을 제어해야 하는 경우 직접 제어 메커니즘을 구현해야 합니다.

Google Cloud에서 VPC 네트워크에 방화벽 규칙을 만들려면 다음 안내를 따르세요.

콘솔

방화벽 규칙 페이지로 이동합니다.

방화벽 규칙 만들기를 클릭합니다.

방화벽 규칙을 정의합니다.

- 방화벽 규칙의 이름을 지정합니다.

- 네트워크 필드에서 VM이 위치하는 네트워크를 선택합니다.

- 대상 필드에 지정된 대상 태그 또는 지정된 서비스 계정을 지정합니다.

- 적절한 필드에 대상 네트워크 태그 또는 서비스 계정을 지정합니다.

- 소스 필터 필드에서 IP 범위를 지정하여 베어메탈 솔루션 환경에서 들어오는 트래픽을 허용합니다.

- 소스 IP 범위 필드에서 베어메탈 솔루션 환경에 필요한 서버 또는 기기의 IP 주소를 지정합니다.

- 프로토콜 및 포트 섹션에서 사용자 환경에 필요한 프로토콜 및 포트를 지정합니다.

- 만들기를 클릭합니다.

gcloud

다음 명령어는 IP 범위를 사용하여 소스를 정의하고, 인스턴스의 네트워크 태그를 사용하여 타겟을 정의하는 방화벽 규칙을 만듭니다. 필요에 따라 사용자 환경의 명령어를 수정합니다.

gcloud compute firewall-rules create rule-name \ --project=your-project-id \ --direction=INGRESS \ --priority=1000 \ --network=your-network-name \ --action=ALLOW \ --rules=protocol:port \ --source-ranges=ip-range \ --target-tags=instance-network-tag

방화벽 규칙 만들기에 대한 자세한 내용은 방화벽 규칙 만들기를 참조하세요.

베어메탈 서버에 연결

베어메탈 솔루션 환경의 서버는 외부 IP 주소로 프로비저닝되지 않습니다.

베어메탈 솔루션 환경에서 VPC 네트워크로 트래픽을 허용하는 방화벽 규칙을 만든 후 점프 호스트 VM 인스턴스를 사용하여 서버에 연결할 수 있습니다.

Google Cloud에서 점프 호스트 VM 인스턴스 만들기

베어메탈 서버에 빠르게 연결하려면 점프 호스트로 사용할 Compute Engine 가상 머신(VM)을 만듭니다. 베어메탈 솔루션 환경과 동일한 리전에서 Google Cloud VM을 만듭니다.

더 안전한 보안 연결 방법이 필요하면 배스천 호스트를 통해 연결을 참조하세요.

점프 호스트 VM 인스턴스를 만들려면 베어메탈 솔루션 환경에서 사용 중인 운영체제에 따라 아래 안내를 선택하세요.

Compute Engine VM 인스턴스 만들기에 대한 자세한 내용은 VM 인스턴스 만들기 및 시작을 참조하세요.

Linux

가상 머신 인스턴스 만들기

Google Cloud 콘솔에서 VM 인스턴스 페이지로 이동합니다.

인스턴스 만들기를 클릭합니다.

이름 필드에서 VM 인스턴스의 이름을 지정합니다.

리전에서 베어메탈 솔루션 환경의 리전을 선택합니다.

부팅 디스크 섹션에서 변경을 클릭합니다.

- 운영체제 필드에서 원하는 OS를 선택합니다.

- 버전 필드에서 OS 버전을 선택합니다.

관리, 보안, 디스크, 네트워킹, 단독 테넌시를 클릭하여 섹션을 펼칩니다.

네트워킹을 클릭하여 네트워킹 옵션을 표시합니다.

- 필요한 경우 네트워크 태그에서 인스턴스에 하나 이상의 네트워크 태그를 정의합니다.

- 네트워크 인터페이스에서 적절한 VPC 네트워크가 표시되는지 확인합니다.

만들기를 클릭합니다.

인스턴스가 시작될 때까지 잠시 기다립니다. 인스턴스가 준비되면 VM 인스턴스 페이지에 녹색 상태 아이콘이 표시됩니다.

점프 호스트 VM 인스턴스에 연결합니다.

점프 호스트 VM 인스턴스에 액세스를 허용하도록 방화벽 규칙을 만들어야 하는 경우 방화벽 설정을 참조하세요.

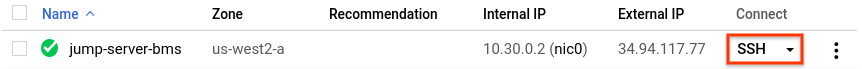

Google Cloud 콘솔에서 VM 인스턴스 페이지로 이동합니다.

VM 인스턴스 목록에서 점프 호스트가 포함된 행에서 SSH를 클릭합니다.

이제 SSH를 사용하여 베어메탈 서버에 연결할 수 있는 점프 호스트 VM 인스턴스가 포함된 터미널 창이 표시됩니다.

베어메탈 솔루션 서버에 처음 로그인

Linux

점프 호스트 VM 인스턴스에서 명령줄 터미널을 열고 베어메탈 솔루션 서버에 연결할 수 있는지 확인합니다.

ping bare-metal-ip

핑이 실패하면 다음을 확인하고 수정합니다.

VLAN 연결이 활성 상태이고

Status가Up입니다. Cloud Interconnect 연결에 사용되는 VLAN 연결 만들기를 참조하세요.VLAN 연결에

0.0.0.0/0의 커스텀 공지 경로가 포함되어 있습니다. BGP 세션에 기본 IP 범위의 커스텀 공지 경로 추가를 참조하세요.Google Cloud 환경과 통신하기 위해 베어메탈 솔루션 환경에서 사용 중인 IP 주소 범위에서 액세스를 허용하는 방화벽 규칙이 VPC에 포함되어 있는지 확인합니다. VPC 방화벽 설정을 참고하세요.

점프 호스트 VM 인스턴스에서

customeradmin사용자 ID와 서버의 IP 주소를 사용하여 베어메탈 솔루션 서버에 SSH로 연결합니다.ssh customeradmin@bare-metal-ip

메시지가 표시되면 Google Cloud에서 제공한 비밀번호를 입력합니다.

처음 로그인할 때 베어메탈 솔루션 서버의 비밀번호를 변경해야 합니다.

새 비밀번호를 설정하고 안전한 위치에 저장합니다. 비밀번호를 재설정하면 서버에서 자동으로 로그아웃합니다.

customeradmin사용자 ID와 새 비밀번호를 사용하여 베어메탈 솔루션 서버에 다시 로그인합니다.ssh customeradmin@bare-metal-ip

루트 사용자 비밀번호도 변경하는 것이 좋습니다. 루트 사용자로 로그인하여 시작합니다.

sudo su -

루트 비밀번호를 변경하려면

passwd명령어를 실행하고 표시되는 메시지를 따릅니다.passwd

customeradmin사용자 프롬프트로 돌아가려면 루트 사용자 프롬프트를 종료합니다.exit

복구를 위해 비밀번호를 안전한 장소에 저장해야 합니다.

서버 구성이 주문과 일치하는지 확인합니다. 확인할 사항은 다음과 같습니다.

- 서버 구성(CPU, 소켓 및 메모리의 개수와 종류 포함)

- 운영체제 또는 하이퍼바이저 소프트웨어(공급업체 및 버전 포함)

- 스토리지(종류 및 용량 포함)

공개 인터넷 액세스 설정

베어메탈 솔루션에는 인터넷 액세스가 제공되지 않습니다. 다음 방법 중에서 선택하여 비즈니스 요구사항, 기존 인프라를 비롯한 여러 요소에 따라 액세스를 설정할 수 있습니다.

- Compute Engine VM을 프록시 VM 서버로 사용하여 인터넷 액세스

프록시 서버로 사용되는 Compute Engine VM을 통한 트래픽 라우팅

다음 방법으로 Compute Engine VM을 사용해서 트래픽을 라우팅할 수 있습니다.

Cloud VPN 또는 Dedicated Interconnect를 통해 온프레미스 게이트웨이를 거쳐 인터넷까지 트래픽 라우팅

Compute Engine VM 및 Cloud NAT를 사용하여 인터넷 액세스

다음 안내에서는 소프트웨어 업데이트 수신 등의 목적으로 베어메탈 솔루션 환경의 서버를 인터넷에 연결하기 위해 Compute Engine VM에서 NAT 게이트웨이를 설정합니다.

이 안내에서는 VPC 네트워크의 기본 인터넷 게이트웨이를 사용하여 인터넷에 액세스합니다.

다음 안내에 표시된 Linux 명령어는 Debian 운영체제용입니다. 다른 운영체제를 사용하는 경우 필요한 명령어가 다를 수도 있습니다.

베어메탈 솔루션 환경에서 사용 중인 VPC 네트워크에서 다음 단계를 수행합니다.

Cloud Shell을 엽니다.

NAT 게이트웨이로 사용할 Compute Engine VM을 만들고 구성합니다.

VM을 만듭니다.

gcloud compute instances create instance-name \ --machine-type=machine-type-name \ --network vpc-network-name \ --subnet=subnet-name \ --can-ip-forward \ --zone=your-zone \ --image-family=os-image-family-name \ --image-project=os-image-project \ --tags=natgw-network-tag \ --service-account=optional-service-account-email

이후 단계에서는 이 단계에서 정의한 네트워크 태그를 사용하여 이 VM으로 트래픽을 라우팅합니다.

서비스 계정을 지정하지 않으면

--service-account=플래그를 제거합니다. Compute Engine은 프로젝트의 기본 서비스 계정을 사용합니다.VM 인터넷 액세스를 위한 Cloud NAT 만들기

VM용 Cloud NAT를 만드는 방법은 여기를 참조하세요.

NAT 게이트웨이 VM에 SSH로 연결하고 iptables를 구성합니다.

$ sudo sysctl -w net.ipv4.ip_forward=1$ sudo iptables -t nat -A POSTROUTING \ -o $(/bin/ip -o -4 route show to default | awk '{print $5}') -j MASQUERADE첫 번째 sudo 명령어는 커널에 IP 전달을 허용할 것임을 알립니다. 두 번째 sudo 명령어는 내부 인스턴스에서 받은 패킷을 NAT 게이트웨이 인스턴스에서 보낸 패킷인 것처럼 가장합니다.

iptable을 확인합니다.

$ sudo iptables -v -L -t nat재부팅 후에도 NAT 게이트웨이 설정을 유지하려면 NAT 게이트웨이 VM에서 다음 명령어를 실행합니다.

$ sudo -i$ echo "net.ipv4.ip_forward=1" > /etc/sysctl.d/70-natgw.conf$ apt-get install iptables-persistent$ exit

Cloud Shell에서 기본 인터넷 게이트웨이를 다음 홉으로 사용하여

0.0.0.0/0에 대한 경로를 만듭니다. 이전 단계에서 정의한 네트워크 태그를--tags인수에 지정합니다. 다른 기본 경로보다 높은 우선순위로 경로를 할당합니다.gcloud compute routes create default-internet-gateway-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=default-igw-route-priority \ --tags=natgw-network-tag,default-igw-tags \ --next-hop-gateway=default-internet-gateway

natgw-network-tag는 2단계에서 natgw-vm에 태그된 것과 동일한 태그여야 합니다. 2단계에서 만든 natvm은 기본 인터넷 게이트웨이를 사용하여 인터넷에 액세스합니다.

VPC 네트워크에서 인터넷 액세스가 필요한 기존 VM에 바로 전에 만든 네트워크 태그(default-igw-tags)를 추가하여, 베어메탈 솔루션 서버도 사용할 수 있는 새 기본 경로를 만든 후 인터넷에 계속 액세스할 수 있도록 합니다.

선택사항: 기본적으로 생성된 경로를 포함하여 이전 단계에서 만든 경로 이전에 존재했던 인터넷 경로를 삭제합니다.

각 VM의 8.8.8.8(Google DNS) 등의 외부 IP 주소를 핑하여 네트워크의 기존 VM과 NAT 게이트웨이 VM이 인터넷에 액세스할 수 있는지 확인합니다.

NAT 게이트웨이 VM을 다음 홉으로 사용하여

0.0.0.0/0에 대한 기본 경로를 만듭니다. 첫 번째로 만든 경로에 지정한 우선순위보다 낮은 우선순위를 경로에 지정합니다.gcloud compute routes create natgw-route-name \ --destination-range=0.0.0.0/0 \ --network=network-name \ --priority=natgw-route-priority \ --next-hop-instance=natgw-vm-name \ --next-hop-instance-zone=natgw-vm-zone

베어메탈 솔루션 서버에 로그인하고 외부 IP 주소에 핑을 수행하여 인터넷에 액세스할 수 있는지 확인합니다.

핑에 실패하면 베어메탈 솔루션 환경에서 VPC 네트워크로의 액세스를 허용하는 방화벽 규칙을 만들었는지 확인합니다.

중복된 Compute Engine VM, Cloud NAT, 내부 패스 스루 네트워크 부하 분산기, 정책 기반 라우팅을 사용하여 인터넷 액세스

이 섹션에서는 백엔드로 구성된 Compute Engine VM 및 Cloud NAT를 사용해서 내부 패스 스루 네트워크 부하 분산기를 설정하는 방법을 보여줍니다. 정책 기반 라우팅은 인터넷 트래픽을 내부 패스 스루 네트워크 부하 분산기의 프런트엔드에 전달합니다.

다음 다이어그램에서는 이 설정을 보여줍니다.

베어메탈 솔루션 환경의 VPC 네트워크에서 다음 단계를 수행합니다.

NAT 게이트웨이로 사용할 Compute Engine VM과 Cloud NAT를 만들고 구성합니다. 방법 1: 단일 Compute Engine VM 및 Cloud NAT 사용에 설명된 단계를 완료합니다.

경량형 http 서버를 사용해서 내부 패스 스루 네트워크 부하 분산기에 대해 상태 점검을 수행할 수 있습니다.

# Installing http server sudo yum install httpd sudo systemctl restart httpd # Testing curl http://127.0.0.1:80인스턴스 그룹을 만듭니다.

gcloud compute instance-groups unmanaged create INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONE다음을 바꿉니다.

- INSTANCE_GROUP_NAME: 인스턴스 그룹의 이름입니다.

- PROJECT_ID: 프로젝트 ID입니다.

- ZONE: 인스턴스 그룹을 만들 영역입니다.

VM을 인스턴스 그룹에 추가합니다.

gcloud compute instance-groups unmanaged add-instances INSTANCE_GROUP_NAME --project=PROJECT_ID --zone=ZONE --instances=VM_NAME다음을 바꿉니다.

- INSTANCE_GROUP_NAME: 인스턴스 그룹의 이름입니다.

- PROJECT_ID: 프로젝트 ID입니다.

- ZONE: 인스턴스 그룹을 만들 영역입니다.

- VM_NAME: VM의 이름입니다.

내부 패스 스루 네트워크 부하 분산기를 만듭니다.

구성 시작

Google Cloud 콘솔에서 부하 분산 페이지로 이동합니다.

- 부하 분산기 만들기를 클릭합니다.

- 부하 분산기 유형에 네트워크 부하 분산기(TCP/UDP/SSL)를 선택하고 다음을 클릭합니다.

- 프록시 또는 패스 스루에서 패스 스루 부하 분산기를 선택하고 다음을 클릭합니다.

- 공개 또는 내부에서 내부를 선택하고 다음을 클릭합니다.

- 구성을 클릭합니다.

기본 구성

- 부하 분산기 이름을 설정합니다.

- 리전을 선택합니다.

- 네트워크를 선택합니다.

백엔드 및 프런트엔드 구성

백엔드 구성을 클릭하고 다음과 같이 변경합니다.

- 백엔드를 추가하려면 다음을 수행합니다.

- 새 백엔드에서 IPv4 트래픽만 처리하려면 IP 스택 유형을 IPv4(단일 스택)로 선택합니다.

- 인스턴스 그룹을 선택하고 완료를 클릭합니다.

상태 점검을 선택합니다. 또한 상태 점검을 만들고, 다음 정보를 입력하고 저장을 클릭합니다.

- 이름: 상태 점검의 이름을 입력합니다.

- 프로토콜:

HTTP - 포트:

80 - 프록시 프로토콜:

NONE - 요청 경로:

/

- 백엔드를 추가하려면 다음을 수행합니다.

프런트엔드 구성을 클릭합니다. 새 프런트엔드 IP 및 포트 섹션에서 다음과 같이 변경합니다.

- 포트: 모두를 선택하고 포트 번호에

80,8008,8080,8088을 입력합니다. - 완료를 클릭합니다.

- 포트: 모두를 선택하고 포트 번호에

검토 및 완료를 클릭합니다.

부하 분산기 구성 설정을 검토합니다.

만들기를 클릭합니다.

인터넷에 대한 정책 기반 경로를 만듭니다.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE \ --destination-range=0.0.0.0/0 \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/NETWORK" \ --next-hop-ilb-ip=NEXT_HOP \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGION다음을 바꿉니다.

- ROUTE_NAME: 정책 기반 경로의 이름입니다.

- SOURCE_RANGE: 소스 IP CIDR 범위입니다. 여기에서는 베어메탈 솔루션 IP 주소입니다.

- PROJECT_ID: 프로젝트 ID입니다.

- NETWORK: 정책 기반 경로가 적용되는 네트워크입니다.

- NEXT_HOP: 경로의 다음 홉의 IPv4 주소입니다. 여기에서는 내부 패스 스루 네트워크 부하 분산기의 프런트엔드의 IP 주소입니다.

- DESCRIPTION: 경로에 대한 설명입니다.

- PRIORITY: 다른 정책 기반 경로와 비교한 정책 기반 경로의 우선순위입니다.

- REGION: VLAN 연결의 리전입니다.

온프레미스 서브넷 및 로컬 서브넷의 인터넷 정책 기반 경로를 건너뛰려면 정책 기반 경로를 만듭니다.

gcloud network-connectivity policy-based-routes create ROUTE_NAME \ --source-range=SOURCE_RANGE/32 \ --destination-range=DESTINATION_RANGE \ --ip-protocol=ALL \ --network="projects/PROJECT_ID/global/networks/VPC_NAME" \ --next-hop-other-routes="DEFAULT_ROUTING" \ --description="DESCRIPTION" \ --priority=PRIORITY \ --interconnect-attachment-region=REGION다음을 바꿉니다.

- ROUTE_NAME: 정책 기반 경로의 이름입니다.

- SOURCE_RANGE: 소스 IP CIDR 범위입니다. 여기에서는 베어메탈 솔루션 IP 주소입니다.

- DESTINATION_RANGE: 대상 IP CIDR 범위입니다. 여기에서는 온프레미스 서브넷 또는 로컬 서브넷입니다.

- PROJECT_ID: 프로젝트 ID입니다.

- VPC_NAME: VPC 네트워크의 이름입니다.

- DESCRIPTION: 경로에 대한 설명입니다.

- PRIORITY: 다른 정책 기반 경로와 비교한 정책 기반 경로의 우선순위입니다. 이 정책 기반 경로의 우선순위는 인터넷의 정책 기반 경로보다 작거나 같아야 합니다.

- REGION: VLAN 연결의 리전입니다.

VM에서 HTTP 포트 80을 허용하도록 방화벽을 업데이트합니다.

방화벽을 업데이트하지 않으면 상태 점검이 실패할 수 있습니다.

개별 VPC에서 중복된 Compute Engine VM, Cloud NAT, 내부 패스 스루 네트워크 부하 분산기, 정책 기반 라우팅을 사용하여 인터넷 액세스

로컬 서브넷에 대해 정책 기반 경로를 추가하지 않으려면 이 방법을 사용해서 인터넷에 액세스할 수 있습니다. 하지만 이 방법을 사용하려면 베어메탈 솔루션에 연결하도록 VLAN 연결과 VPC를 만들어야 합니다.

다음 다이어그램에서는 이 설정을 보여줍니다.

다음 단계를 따르세요.

인터넷에 대한 VPC 네트워크를 만듭니다.

gcloud compute networks create NETWORK --project=PROJECT_ID --subnet-mode=custom --mtu=MTU --bgp-routing-mode=regional다음을 바꿉니다.

- NETWORK: VPC 네트워크의 이름입니다.

- PROJECT_ID: 프로젝트 ID입니다.

- MTU: 네트워크의 최대 패킷 크기인 최대 전송 단위(MTU)입니다.

서브넷을 만듭니다.

gcloud compute networks subnets create SUBNET_NAME --project=PROJECT_ID --range=RANGE --stack-type=IPV4_ONLY --network=NETWORK --region=REGION다음을 바꿉니다.

- SUBNET_NAME: 서브넷의 이름입니다.

- PROJECT_ID: 프로젝트 ID입니다.

- RANGE: 이 서브넷에 할당된 CIDR 형식의 IP 공간입니다.

- NETWORK: 서브넷이 속한 VPC 네트워크입니다.

- REGION: 서브넷의 리전입니다.

중복성 및 공지를 위해 2개의 Cloud Router를 만듭니다.

gcloud compute routers create ROUTER_NAME --project=PROJECT_ID --region=REGION --network=NETWORK --advertisement-mode=custom --set-advertisement-ranges=0.0.0.0/0다음을 바꿉니다.

- ROUTER_NAME: 라우터 이름입니다.

- PROJECT_ID: 프로젝트 ID입니다.

- REGION: 라우터의 리전입니다.

- NETWORK: 이 라우터의 VPC 네트워크입니다.

각 Cloud Router당 2개씩, VLAN 연결을 4개 만듭니다.

자세한 내용은 VLAN 연결 만들기를 참조하세요.

VLAN 연결이 활성화된 후 방법 2: 중복된 Compute Engine VM, Cloud NAT, 내부 패스 스루 네트워크 부하 분산기, 정책 기반 라우팅 사용의 단계에 따라 인터넷 인프라를 구성합니다. 그러나 이 설정에서는 로컬 트래픽에 대해 정책 기반 경로를 구성하지 마세요. VPC 네트워크의 라우팅 테이블에서 인터넷에 대한 정책 기반 경로만 만듭니다.

Google Cloud API 및 서비스에 대한 액세스 설정

베어메탈 솔루션은 Google Cloud서비스에 액세스할 수 없습니다. 비즈니스 요구사항 및 기존 인프라를 비롯한 여러 요인에 따라 액세스 구현 방법을 선택할 수 있습니다.

베어메탈 솔루션 환경에서 Google Cloud API 및 서비스에 비공개로 액세스할 수 있습니다.

온프레미스 환경에서와 마찬가지로 베어메탈 솔루션 환경에서 Google Cloud API 및 서비스에 대한 비공개 액세스를 설정합니다.

온프레미스 호스트용 비공개 Google 액세스 구성에서 온프레미스 환경에 대한 안내를 따릅니다.

다음 안내에서는 다음과 같은 주요 단계를 설명합니다.

- Google API 트래픽 경로 구성

*.googleapis.com을CNAME으로restricted.googleapis.com을 변환하도록 베어메탈 솔루션 DNS 구성

다음 단계

베어메탈 솔루션 환경을 설정한 후에는 워크로드를 설치할 수 있습니다.

베어메탈 솔루션 환경의 서버에서 Oracle 데이터베이스를 실행하려면 베어메탈 솔루션을 위한 오픈소스 툴킷을 사용하여 Oracle 소프트웨어를 설치할 수 있습니다.