O Security Command Center é o banco de dados voltado para segurança e riscos do Google Cloud. O Security Command Center inclui um painel de riscos e um sistema de análises para identificar, compreender e corrigir riscos de segurança e de dados doGoogle Cloud em toda a organização.

O Google Cloud Armor se integra automaticamente ao Security Command Center, exportando dois indícios para o painel do Security Command Center: picos de tráfego autorizado e aumento da taxa de negação. Neste guia, são apresentados os indícios e as instruções para interpretá-los.

Se você ainda não ativou o Cloud Armor no Security Command Center, confira Como configurar o Security Command Center. Os indícios são apresentados no Security Command Center somente para projetos nos quais o Security Command Center está ativado a nível organizacional.

Indício de picos de tráfego autorizado

O tráfego autorizado é composto por solicitações HTTP(S) corretamente estruturadas, que serão encaminhadas para serviços de back-end depois que a política de segurança do Cloud Armor for aplicada.

O indício Picos de tráfego autorizado fornece notificações sobre um aumento repentino no tráfego autorizado, analisado individualmente para cada serviço de back-end. Um indício é gerado quando há um aumento repentino no número de solicitações por segundo (RPS) autorizado, em comparação com o volume típico observado recentemente. A quantidade de RPS que causou o aumento repentino, assim como o RPS observado no histórico recente, são fornecidos como parte do indício.

Caso de uso: possíveis ataques na camada 7

Ataques distribuídos de negação de serviço (DDoS) ocorrem quando invasores sobrecarregam um serviço específico com o envio de grandes volumes de solicitações. No caso de ataques DDoS na camada 7, o tráfego geralmente apresenta um aumento repentino no número de solicitações por segundo.

O indício Picos de tráfego autorizado identifica o serviço de back-end para o qual o aumento de RPS está direcionado e fornece as características do tráfego que levaram o Cloud Armor a classificá-lo como um pico de RPS. Use estas informações para determinar:

- Se um possível ataque DDoS na camada 7 está em andamento.

- O serviço que está sendo afetado.

- As ações que você pode executar para mitigar o possível ataque.

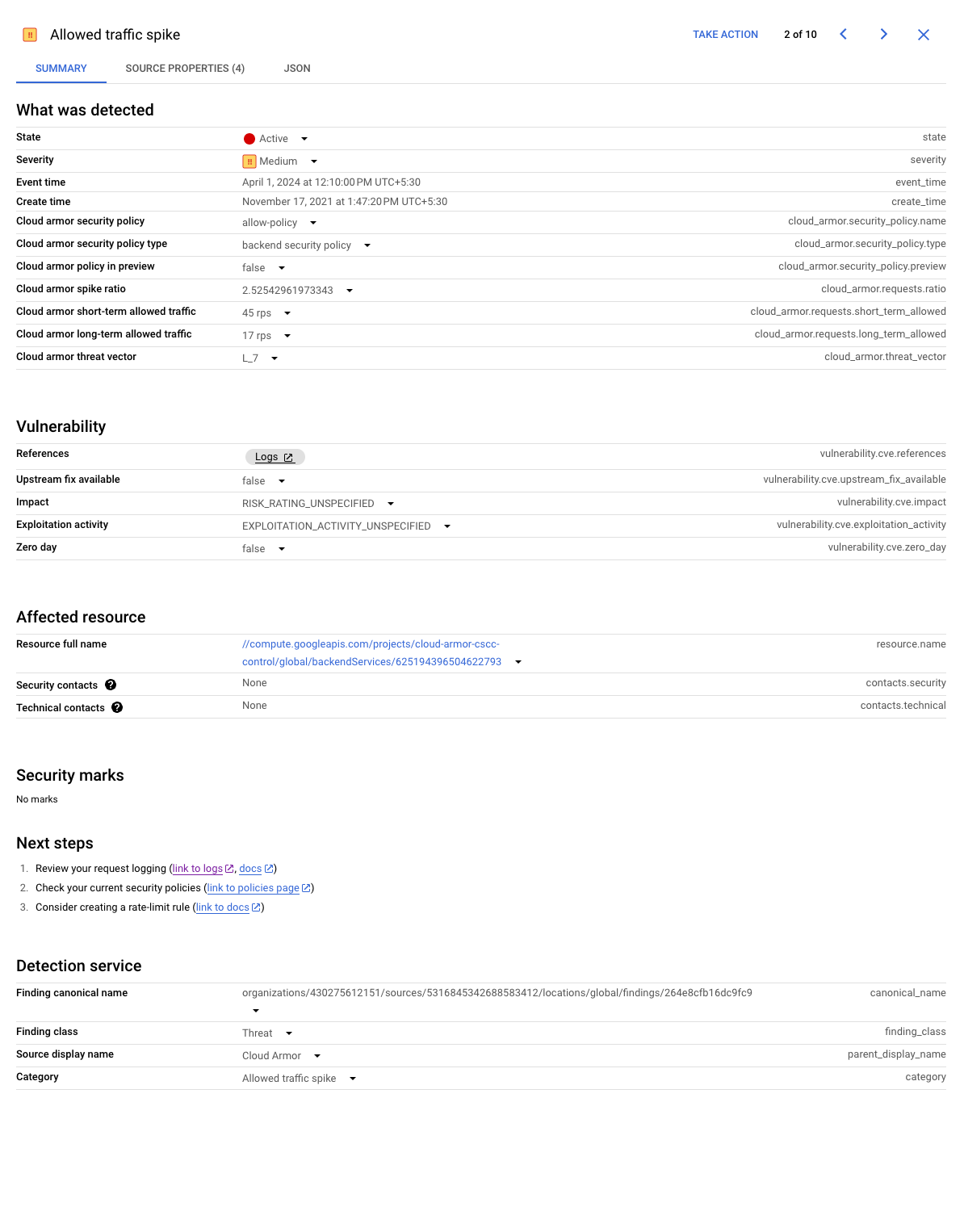

A seguir, apresentamos uma captura de tela de um exemplo do indício Picos de tráfego autorizado do painel do Security Command Center.

OGoogle Cloud calcula os valores Long_Term_Allowed_RPS e Short_Term_Allowed_RPS com base nas informações históricas do Cloud Armor.

Indício de aumento da taxa de negação

O indício Aumento da taxa de negação fornece notificações sobre um aumento na proporção de tráfego que o Cloud Armor bloqueia devido a uma regra configurada pelo usuário em uma política de segurança. Embora a negação seja esperada e não afete o serviço de back-end, esse indício ajuda a alertar sobre aumentos de tráfego indesejado e potencialmente mal-intencionado direcionado aos seus aplicativos. A quantidade de RPS do tráfego negado e o tráfego total recebido são fornecidos como parte do indício.

Caso de uso: mitigação de ataques na camada 7

Um indício Aumento da taxa de negação possibilita visualizar tanto o impacto das mitigações bem-sucedidas quanto as mudanças significativas no comportamento de clientes mal-intencionados. O indício identifica o back-end para o qual o tráfego negado foi direcionado e fornece as características do tráfego que levaram o Cloud Armor a gerar o indício. Com base nessas informações, avalie se o tráfego negado deve ser analisado detalhadamente para reforçar ainda mais as mitigações.

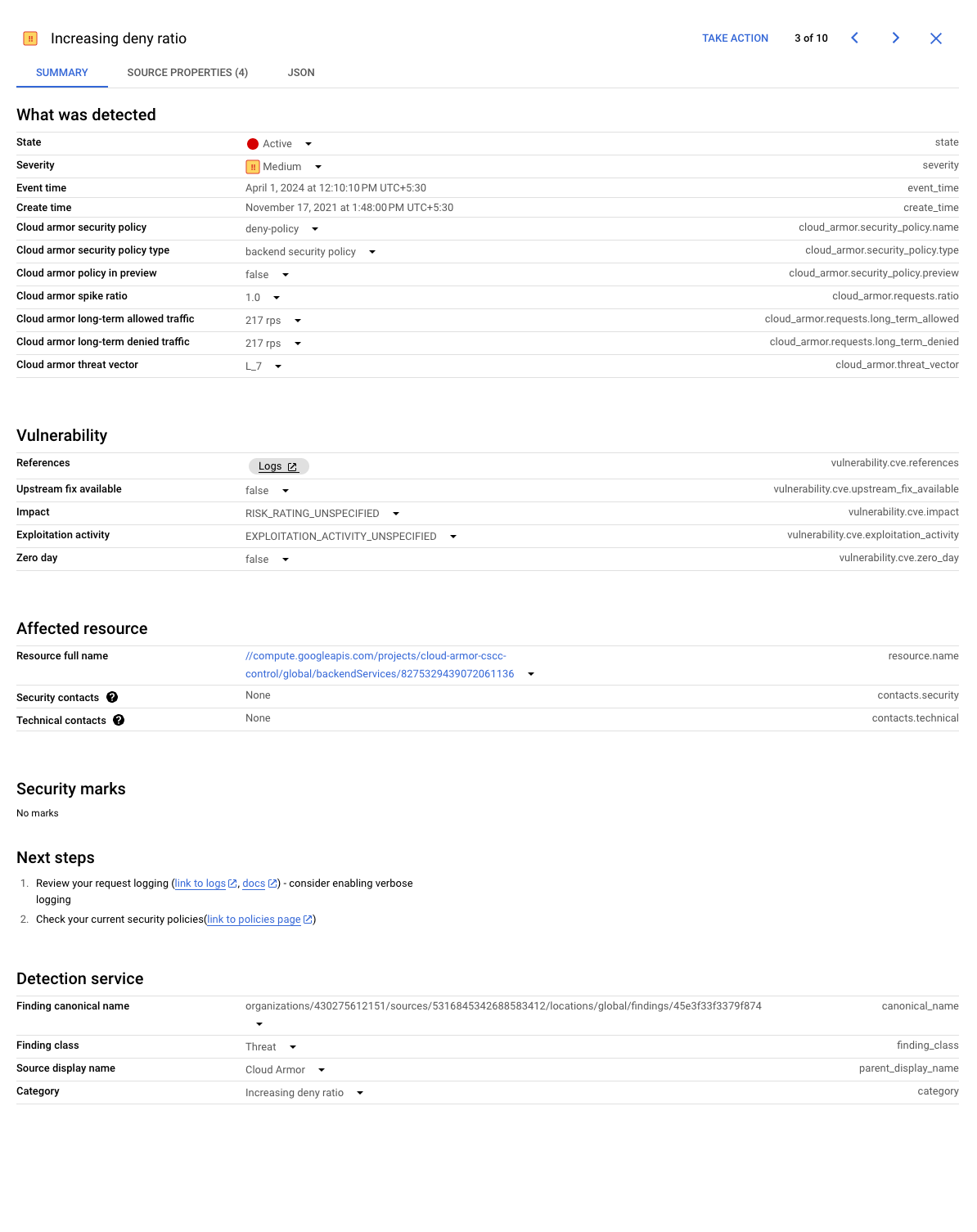

A seguir, apresentamos uma captura de tela de um exemplo do indício Aumento da taxa de negação do painel do Security Command Center.

OGoogle Cloud calcula os valores Long_Term_Denied_RPS e Long_Term_Incoming_RPS com base nas informações históricas do Cloud Armor.

Proteção Adaptativa do Google Cloud Armor

A Proteção Adaptativa envia dados de telemetria para o Security Command Center. Para mais informações sobre os indícios da Proteção Adaptativa, confira a seção Monitorar, gerar alertas e realizar geração de registros na visão geral da Proteção Adaptativa.

Proteção avançada contra DDoS na rede

A proteção avançada contra DDoS na rede envia dados de telemetria para o Security Command Center. Para mais informações sobre os indícios gerados pela proteção avançada contra DDoS na rede, confira Indícios do Security Command Center.

Após o tráfego se normalizar

As descobertas do Security Command Center são notificações de que um comportamento específico foi observado em um determinado momento. Nenhuma notificação é enviada quando o comportamento é resolvido.

Pode haver atualizações de descobertas existentes se as características atuais do tráfego aumentarem substancialmente em comparação às características existentes. Se não houver descoberta subsequente, isso significa que o comportamento foi limpo ou o volume de tráfego não aumentou (permitido ou negado) substancialmente depois que a descoberta inicial foi gerada.