Serangan distributed denial-of-service (DDoS) adalah upaya yang disengaja oleh aktor jahat untuk mengganggu operasi situs, sistem, dan API yang terekspos secara publik, dengan tujuan menurunkan kualitas pengalaman pengguna yang sah. Untuk workload yang menggunakan Load Balancer Jaringan passthrough eksternal, penerusan protokol, atau VM dengan alamat IP publik, Google Cloud Armor menawarkan opsi berikut untuk membantu melindungi sistem dari serangan DDoS:

- Perlindungan DDoS jaringan standar: perlindungan dasar yang selalu aktif untuk Load Balancer Jaringan passthrough eksternal, penerusan protokol, atau VM dengan alamat IP publik. Fitur ini tercakup dalam Google Cloud Armor Standard dan tidak memerlukan langganan tambahan.

- Perlindungan DDoS jaringan lanjutan: perlindungan tambahan untuk pelanggan Cloud Armor Enterprise yang menggunakan Load Balancer Jaringan passthrough eksternal, penerusan protokol, atau VM dengan alamat IP publik. Untuk mengetahui informasi selengkapnya tentang Cloud Armor Enterprise, lihat Ringkasan Cloud Armor Enterprise.

Dokumen ini menjelaskan perbedaan antara perlindungan DDoS jaringan standar dan lanjutan, cara kerja perlindungan DDoS jaringan lanjutan, dan cara mengaktifkan perlindungan DDoS jaringan lanjutan.

Membandingkan perlindungan DDoS jaringan standar dan lanjutan

Gunakan tabel berikut untuk membandingkan fitur perlindungan DDoS jaringan standar dan lanjutan.

| Fitur | Perlindungan DDoS jaringan standar | Perlindungan DDoS jaringan tingkat lanjut |

|---|---|---|

| Jenis endpoint yang dilindungi |

|

|

| Penegakan aturan penerusan | ||

| Pemantauan dan pemberitahuan serangan yang selalu aktif | ||

| Mitigasi serangan yang ditargetkan | ||

| Telemetri mitigasi |

Cara kerja perlindungan DDoS jaringan

Perlindungan DDoS jaringan standar selalu diaktifkan. Anda tidak perlu melakukan tindakan apa pun untuk mengaktifkannya.

Anda mengonfigurasi perlindungan DDoS jaringan lanjutan berdasarkan per region. Daripada mengaitkan kebijakan keamanan edge jaringan dengan satu atau beberapa kumpulan target, instance target, layanan backend, atau instance dengan alamat IP eksternal, Anda mengaitkannya dengan layanan keamanan edge jaringan di region tertentu. Saat Anda mengaktifkannya untuk region tersebut, Cloud Armor akan menyediakan deteksi dan mitigasi serangan volumetrik yang ditargetkan dan selalu aktif untuk Load Balancer Jaringan passthrough eksternal, penerusan protokol, dan VM dengan alamat IP publik di region tersebut. Anda hanya dapat menerapkan perlindungan DDoS jaringan lanjutan ke project yang terdaftar di Cloud Armor Enterprise.

Saat mengonfigurasi perlindungan DDoS jaringan lanjutan, pertama-tama Anda membuat kebijakan keamanan jenis CLOUD_ARMOR_NETWORK di region yang Anda pilih. Selanjutnya, Anda

memperbarui kebijakan keamanan untuk mengaktifkan perlindungan DDoS jaringan tingkat lanjut. Terakhir, Anda membuat layanan keamanan edge jaringan, yaitu resource yang dapat Anda lampirkan kebijakan keamanan jenis CLOUD_ARMOR_NETWORK. Melampirkan kebijakan keamanan ke layanan keamanan edge jaringan akan mengaktifkan perlindungan DDoS jaringan tingkat lanjut untuk semua endpoint yang berlaku di region yang Anda pilih.

Perlindungan DDoS jaringan tingkat lanjut mengukur traffic dasar Anda untuk meningkatkan performa mitigasinya. Saat Anda mengaktifkan perlindungan DDoS jaringan lanjutan, ada periode pelatihan selama 24 jam sebelum perlindungan DDoS jaringan lanjutan mengembangkan dasar yang andal dan dapat menggunakan pelatihannya untuk meningkatkan mitigasinya. Setelah periode pelatihan selesai, perlindungan DDoS jaringan tingkat lanjut akan menerapkan teknik mitigasi tambahan berdasarkan traffic historis.

Mengaktifkan perlindungan DDoS jaringan tingkat lanjut

Gunakan langkah-langkah berikut untuk mengaktifkan perlindungan DDoS jaringan tingkat lanjut.

Mendaftar ke Cloud Armor Enterprise

Project Anda harus terdaftar di Cloud Armor Enterprise untuk mengaktifkan perlindungan DDoS jaringan lanjutan berdasarkan per region. Setelah diaktifkan, semua endpoint regional di region yang diaktifkan akan menerima perlindungan DDoS jaringan lanjutan yang selalu aktif.

Pastikan ada langganan Cloud Armor Enterprise yang aktif di akun penagihan Anda, dan project saat ini terdaftar di Cloud Armor Enterprise. Untuk mengetahui informasi selengkapnya tentang cara mendaftar ke Cloud Armor Enterprise, lihat Berlangganan Cloud Armor Enterprise dan mendaftarkan project.

Mengonfigurasi izin Identity and Access Management (IAM)

Untuk mengonfigurasi, memperbarui, atau menghapus layanan keamanan edge Cloud Armor, Anda memerlukan izin IAM berikut:

compute.networkEdgeSecurityServices.createcompute.networkEdgeSecurityServices.updatecompute.networkEdgeSecurityServices.getcompute.networkEdgeSecurityServices.delete

Tabel berikut mencantumkan izin dasar peran IAM dan metode API terkaitnya.

| Izin IAM | Metode API |

|---|---|

compute.networkEdgeSecurityServices.create |

networkEdgeSecurityServices insert |

compute.networkEdgeSecurityServices.update |

networkEdgeSecurityServices patch |

compute.networkEdgeSecurityServices.get |

networkEdgeSecurityServices get |

compute.networkEdgeSecurityServices.delete |

networkEdgeSecurityServices delete |

compute.networkEdgeSecurityServices.list |

networkEdgeSecurityServices aggregatedList |

Untuk mengetahui informasi selengkapnya tentang izin IAM yang Anda perlukan saat menggunakan Cloud Armor, lihat Menyiapkan izin IAM untuk kebijakan keamanan Google Cloud Armor.

Mengonfigurasi perlindungan DDoS jaringan lanjutan

Gunakan langkah-langkah berikut untuk mengaktifkan perlindungan DDoS jaringan tingkat lanjut.

Buat kebijakan keamanan jenis

CLOUD_ARMOR_NETWORK, atau gunakan kebijakan keamanan jenisCLOUD_ARMOR_NETWORKyang sudah ada.gcloud compute security-policies create SECURITY_POLICY_NAME \ --type CLOUD_ARMOR_NETWORK \ --region REGIONGanti kode berikut:

SECURITY_POLICY_NAME: nama yang Anda inginkan untuk kebijakan keamanan AndaREGION: region tempat Anda ingin kebijakan keamanan Anda disediakan

Perbarui kebijakan keamanan yang baru dibuat atau yang sudah ada dengan menyetel flag

--network-ddos-protectionkeADVANCED.gcloud compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED \ --region REGIONAtau, Anda dapat menetapkan tanda

--network-ddos-protectionkeADVANCED_PREVIEWuntuk mengaktifkan kebijakan keamanan dalam mode pratinjau.gcloud beta compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED_PREVIEW \ --region REGIONBuat layanan keamanan edge jaringan yang mereferensikan kebijakan keamanan Anda.

gcloud compute network-edge-security-services create SERVICE_NAME \ --security-policy SECURITY_POLICY_NAME \ --region REGION

Menonaktifkan perlindungan DDoS jaringan tingkat lanjut

Untuk menonaktifkan perlindungan DDoS jaringan tingkat lanjut, Anda dapat memperbarui atau menghapus kebijakan keamanan.

Memperbarui kebijakan keamanan

Gunakan perintah berikut untuk memperbarui kebijakan keamanan Anda guna menetapkan tanda

--network-ddos-protection ke STANDARD. Ganti variabel dengan informasi yang relevan dengan deployment Anda.

gcloud compute security-policies update SECURITY_POLICY_NAME \

--network-ddos-protection STANDARD \

--region REGION

Menghapus kebijakan keamanan

Sebelum dapat menghapus kebijakan keamanan edge jaringan, Anda harus menghapusnya terlebih dahulu dari layanan keamanan edge jaringan karena Anda tidak dapat menghapus kebijakan keamanan yang sedang digunakan. Gunakan langkah-langkah berikut untuk menghapus kebijakan keamanan Anda:

Hapus kebijakan Anda dari layanan keamanan edge jaringan atau hapus layanan keamanan edge jaringan.

Untuk menghapus kebijakan Anda dari layanan keamanan edge jaringan, gunakan perintah berikut:

gcloud compute network-edge-security-services update SERVICE_NAME \ --security-policy="" \ --region=REGION_NAMEUntuk menghapus layanan keamanan edge jaringan, gunakan perintah berikut:

gcloud compute network-edge-security-services delete SERVICE_NAME \ --region=REGION_NAME

Hapus kebijakan keamanan menggunakan perintah berikut:

gcloud compute security-policies delete SECURITY_POLICY_NAME

Menggunakan mode pratinjau

Mode pratinjau memungkinkan Anda memantau efek perlindungan DDoS jaringan tingkat lanjut tanpa menerapkan mitigasi.

Pelanggan Cloud Armor Enterprise juga dapat mengaktifkan mode pratinjau untuk kebijakan perlindungan DDoS jaringan tingkat lanjut. Dalam mode pratinjau, Anda menerima semua logging dan telemetri tentang serangan yang terdeteksi dan mitigasi yang diusulkan. Namun, mitigasi yang diusulkan tidak diterapkan. Hal ini memungkinkan Anda menguji efektivitas mitigasi sebelum mengaktifkannya. Karena setiap kebijakan dikonfigurasi per region, Anda dapat mengaktifkan atau menonaktifkan mode pratinjau per region.

Untuk mengaktifkan mode pratinjau, Anda menetapkan tanda --ddos-protection ke ADVANCED_PREVIEW.

Anda dapat menggunakan contoh berikut untuk memperbarui kebijakan yang ada.

gcloud beta compute security-policies update POLICY_NAME \

--network-ddos-protection ADVANCED_PREVIEW \

--region=REGION

Ganti kode berikut:

POLICY_NAME: nama kebijakan AndaREGION: region tempat kebijakan Anda berada.

Jika kebijakan keamanan Anda dalam mode pratinjau selama serangan aktif dan Anda ingin

menerapkan mitigasi, Anda dapat memperbarui kebijakan keamanan untuk menyetel

flag --network-ddos-protection ke ADVANCED. Kebijakan ini diterapkan hampir seketika, dan peristiwa logging MITIGATION_ONGOING berikutnya mencerminkan perubahan tersebut. Peristiwa logging MITIGATION_ONGOING terjadi setiap lima menit.

Telemetri mitigasi DDoS jaringan

Cloud Armor menghasilkan tiga jenis log peristiwa saat memitigasi serangan DDoS: MITIGATION_STARTED, MITIGATION_ONGOING, dan MITIGATION_ENDED. Anda

dapat menggunakan filter log berikut untuk melihat log menurut jenis mitigasi:

| Jenis mitigasi | Filter log |

|---|---|

| Mulai mitigasi | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_STARTED" |

| Mitigasi sedang berlangsung | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ONGOING" |

| Akhir mitigasi | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ENDED" |

Log peristiwa mitigasi serangan Cloud Logging

Bagian berikut memberikan contoh format log untuk setiap jenis log peristiwa:

Mitigasi dimulai

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_STARTED"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1400000

bps: 140000000

}

started: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Mitigasi sedang berlangsung

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ONGOING"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1500000

bps: 150000000

}

ongoing: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Mitigasi selesai

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ENDED"

target_vip: "XXX.XXX.XXX.XXX"

ended: {

attack_duration_seconds: 600

attack_type: "NTP-udp"

}

Dalam mode pratinjau, setiap mitigation_type di atas didahului

oleh PREVIEWED_. Misalnya, dalam mode pratinjau, MITIGATION_STARTED diganti dengan

PREVIEWED_MITIGATION_STARTED.

Untuk melihat log ini, buka Logs Explorer dan lihat resource

network_security_policy.

Untuk mengetahui informasi selengkapnya tentang cara melihat log, lihat Melihat log.

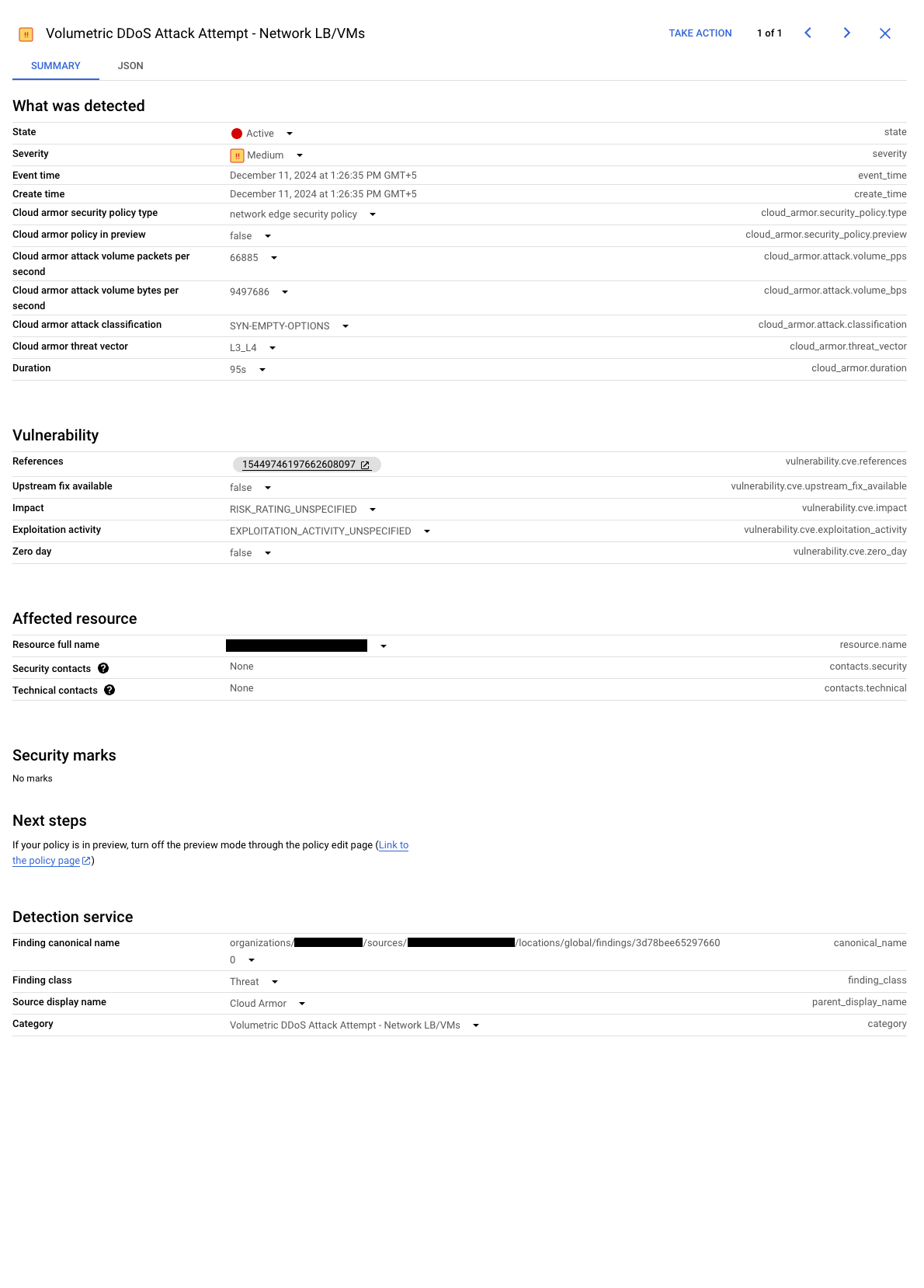

Temuan Security Command Center

Dasbor Security Command Center membantu Anda memantau dan merespons serangan DDoS volumetrik yang menargetkan Network Load Balancer dan virtual machine passthrough Anda. Saat Cloud Armor mendeteksi serangan, temuan khusus berlabel "Upaya Serangan DDoS Volumetrik - Network LB/VM" akan muncul di dasbor dan kartu Cloud Armor.

Temuan ini mencakup link langsung ke log yang relevan, dan memberikan informasi berikut untuk membantu Anda memahami serangan:

- Resource spesifik yang diserang

- Volume traffic yang memengaruhi resource

- Klasifikasi serangan (seperti UDP, TCP, atau SYN flood)

Temuan ini secara dinamis mencerminkan status serangan. Status serangan didasarkan pada peristiwa log berikut:

- Mitigasi dimulai: temuan muncul saat tindakan mitigasi dimulai

Mitigasi sedang berlangsung: seiring berjalannya mitigasi, temuan akan diperbarui secara otomatis, sehingga Anda akan terus mendapatkan informasi tentang situasi yang sedang berlangsung. Screenshot berikut menampilkan contoh temuan aktif:

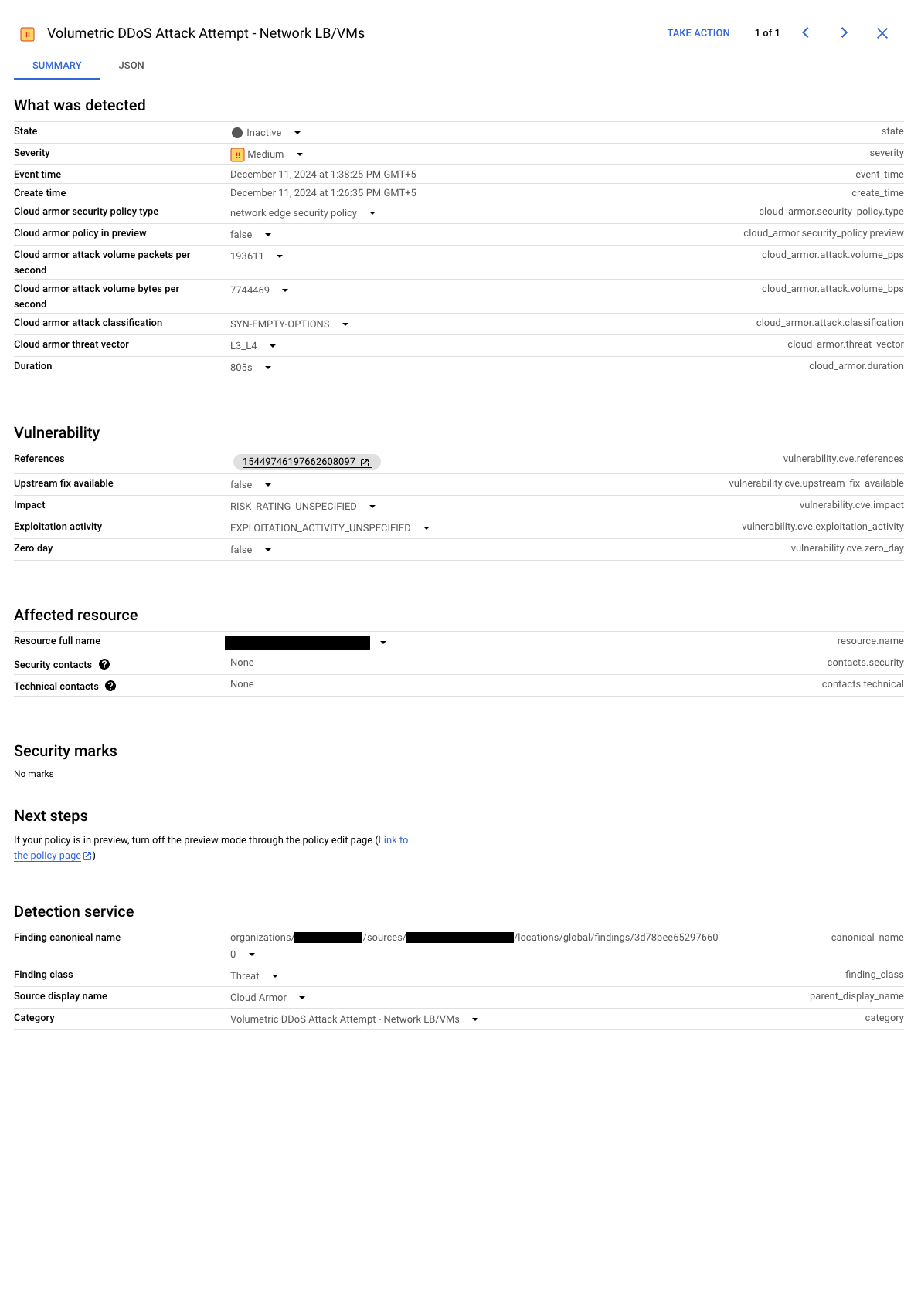

Temuan Security Command Center yang aktif (klik untuk memperbesar). Penghentian mitigasi: saat serangan mereda dan mitigasi berakhir, temuan menjadi tidak aktif, sehingga memberikan catatan peristiwa. Screenshot berikut menampilkan contoh temuan tidak aktif:

Temuan Security Command Center yang tidak aktif (klik untuk memperbesar).

Langkah berikutnya

- Pelajari cara Mengonfigurasi kebijakan keamanan edge jaringan

- Pelajari Cloud Armor Enterprise