Cet article vous explique comment configurer l'authentification unique entre votre environnement Active Directory et votre compte Cloud Identity ou Google Workspace à l'aide des services de fédération Active Directory (AD FS) de Microsoft et de la fédération SAML.

Dans cet article, nous supposons que vous comprenez comment la gestion des identités Active Directory peut être étendue à Google Cloud et que vous avez déjà configuré le provisionnement des comptes utilisateur. Nous partons également du principe que vous disposez d'un serveur AD FS 4.0 opérationnel fonctionnant sous Windows Server 2016 ou une version ultérieure.

Pour suivre ce guide, vous devez connaître Active Directory Domain Services et AD FS. Vous devez également disposer d'un compte utilisateur Cloud Identity ou Google Workspace doté de droits de super-administrateur et d'un compte Active Directory doté d'un accès administrateur à votre serveur AD FS.

Comprendre l'authentification unique

Google Cloud Directory Sync vous a déjà permis d'automatiser la création et la maintenance des utilisateurs, ainsi que de lier leur cycle de vie aux utilisateurs d'Active Directory.

GCDS provisionne les détails des comptes utilisateur, mais pas les mots de passe. Chaque fois qu'un utilisateur doit s'authentifier dansGoogle Cloud, l'authentification doit être déléguée à Active Directory, à l'aide d'AD FS et du protocole SAML (Security Assertion Markup Language). Cette configuration garantit que seul Active Directory a accès aux identifiants de l'utilisateur et applique les règles ou mécanismes d'authentification multifacteurs (MFA) existants. De plus, elle crée une expérience d'authentification unique entre votre environnement sur site et Google.

Pour en savoir plus sur l'authentification unique, consultez la page Authentification unique.

Créer un profil SAML

Pour configurer l'authentification unique avec AD FS, vous devez d'abord créer un profil SAML dans votre compte Cloud Identity ou Google Workspace. Le profil SAML contient les paramètres liés à votre instance AD FS, y compris son URL et son certificat de signature.

Vous attribuerez ultérieurement le profil SAML à certains groupes ou unités organisationnelles.

Procédez comme suit pour créer un profil SAML dans votre compte Cloud Identity ou Google Workspace :

Dans la console d'administration, accédez à la page SSO avec un IdP tiers.

Cliquez sur Profils SSO tiers > Ajouter un profil SAML.

Sur la page Profil SSO SAML, saisissez les paramètres suivants :

- Nom :

AD FS ID d'entité de l'IdP :

https://ADFS/adfs/services/trust

URL de la page de connexion :

https://ADFS/adfs/ls/

URL de la page de déconnexion :

https://ADFS/adfs/ls/?wa=wsignout1.0

URL de la page de modification du mot de passe :

https://ADFS/adfs/portal/updatepassword/

Dans toutes les URL, remplacez

ADFSpar le nom de domaine complet de votre serveur AD FS.N'importez pas de certificat de validation pour le moment.

- Nom :

Cliquez sur Enregistrer.

La page Profil SSO SAML qui s'affiche contient deux URL :

- ID d'entité

- URL ACS

Vous aurez besoin de ces URL dans la section suivante lors de la configuration d'AD FS.

Configurer AD FS

Pour configurer votre serveur AD FS, vous devez créer une approbation par un tiers de confiance.

Créer l'approbation de partie de confiance

Créez une approbation de partie de confiance :

- Connectez-vous à votre serveur AD FS et ouvrez le composant logiciel enfichable MMC AD FS Management.

- Sélectionnez AD FS > Approbations de partie de confiance.

- Dans le volet Actions, cliquez sur Ajouter une approbation de partie de confiance.

- Sur la page Bienvenue de l'assistant, sélectionnez Prise en charge des revendications, puis cliquez sur Démarrer.

- Sur la page Sélectionner la source de données, sélectionnez Saisir manuellement les données concernant la partie de confiance, puis cliquez sur Suivant.

- Sur la page Spécifier le nom à afficher, saisissez un nom tel que

Google Cloud, puis cliquez sur Suivant. - Sur la page Configurer le certificat, cliquez sur Suivant.

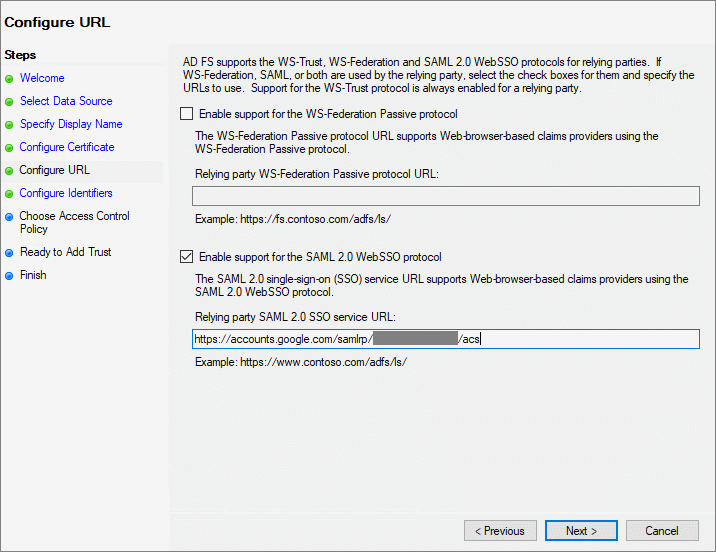

Sur la page Configure URL (Configurer l'URL), sélectionnez Enable support for the SAML 2.0 WebSSO protocol (Activer la prise en charge du protocole WebSSO SAML 2.0), puis saisissez l'URL ACS issue de votre profil SAML. Cliquez ensuite sur Next (Suivant).

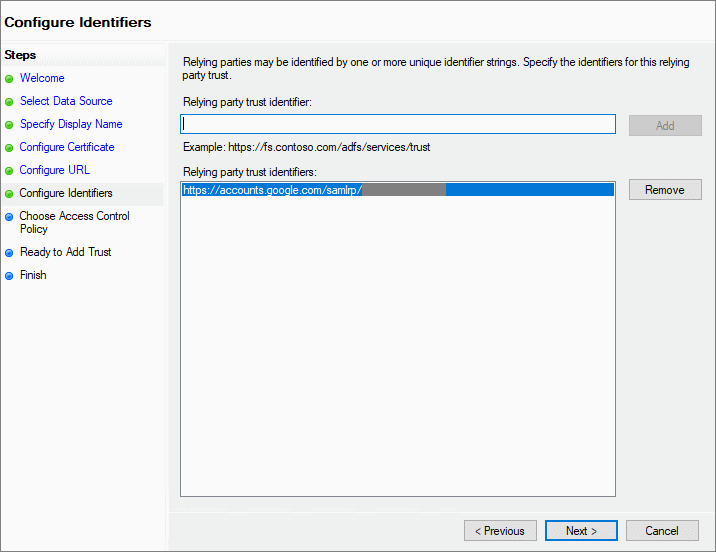

Sur la page Configure identifiers (Configurer les identifiants), ajoutez l'ID d'entité issu de votre profil SAML.

Cliquez ensuite sur Next (Suivant).

Sur la page Choisir une stratégie de contrôle d'accès, choisissez une stratégie d'accès appropriée, puis cliquez sur Suivant.

Sur la page Prêt à ajouter l'approbation, vérifiez vos paramètres, puis cliquez sur Suivant.

Sur la dernière page, décochez la case Configurer la stratégie d'émission de revendications et fermez l'assistant.

La liste des approbations par un tiers de confiance comporte à présent une nouvelle entrée.

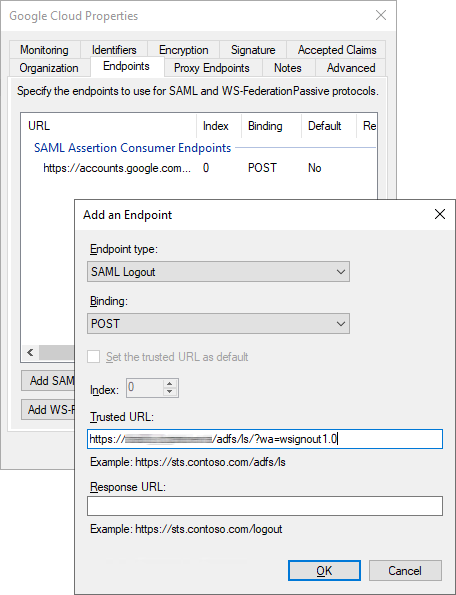

Configurer l'URL de déconnexion

Lorsque vous permettez aux utilisateurs d'utiliser l'authentification unique à l'échelle de plusieurs applications, il est important qu'ils aient aussi la possibilité de se déconnecter simultanément de plusieurs applications :

- Ouvrez l'approbation par un tiers de confiance que vous venez de créer.

- Sélectionnez l'onglet Endpoints (Points de terminaison).

Cliquez sur Add SAML (Ajouter des informations SAML) et configurez les paramètres suivants :

- Endpoint type (Type de point de terminaison) : SAML Logout (Déconnexion SAML)

- Binding (Liaison) : POST

Trusted URL (URL approuvée) :

https://ADFS/adfs/ls/?wa=wsignout1.0

Remplacez

ADFSpar le nom de domaine complet de votre serveur AD FS.

Cliquez sur OK.

Cliquez sur OK pour fermer la boîte de dialogue.

Configurer le mappage des revendications

Une fois qu'AD FS a authentifié un utilisateur, il émet une assertion SAML.

Cette assertion fournit la preuve que l'authentification a bien eu lieu. L'assertion doit déterminer qui a été authentifié, ce qui constitue l'objectif de la revendication NameID.

Pour que Google Sign-In puisse associer le paramètre NameID à un utilisateur, NameID doit contenir l'adresse e-mail principale de cet utilisateur. Selon la méthode choisie pour mapper les utilisateurs entre Active Directory et Cloud Identity ou Google Workspace, le paramètre NameID doit contenir le nom d'utilisateur principal (UPN) ou l'adresse e-mail de l'utilisateur Active Directory, après application des substitutions de domaine requises, le cas échéant.

UPN

- Dans la liste des approbations de partie de confiance, sélectionnez l'approbation que vous venez de créer et cliquez sur Éditer la stratégie d'émission de revendication.

- Cliquez sur Ajouter une règle.

- Sur la page Sélectionner le type de règle de l'assistant Ajouter une règle de revendication de transformation, sélectionnez Transformer une revendication entrante, puis cliquez sur Suivant.

Sur la page Configurer la règle de revendication, configurez les paramètres suivants :

- Nom de la règle de revendication :

Name Identifier - Type de revendication entrante : UPN

- Type de revendication sortante : Name ID

- Format d'ID de nom sortant : Email

- Nom de la règle de revendication :

Sélectionnez Transmettre toutes les valeurs de revendication, puis cliquez sur Terminer.

Cliquez sur OK pour fermer la boîte de dialogue de stratégie d'émission de revendication.

UPN : substitution de domaine

- Dans la liste des approbations de partie de confiance, sélectionnez l'approbation que vous venez de créer et cliquez sur Éditer la stratégie d'émission de revendication.

- Cliquez sur Ajouter une règle.

- Sur la page Sélectionner le type de règle de l'assistant Ajouter une règle de revendication de transformation, sélectionnez Transformer une revendication entrante, puis cliquez sur Suivant.

Sur la page Configurer la règle de revendication, configurez les paramètres suivants :

- Nom de la règle de revendication :

Name Identifier - Type de revendication entrante : UPN

- Type de revendication sortante : Name ID

- Format d'ID de nom sortant : Email

- Nom de la règle de revendication :

Sélectionnez Remplacer le suffixe d'e-mail de revendication entrant par un nouveau suffixe d'e-mail et configurez le paramètre suivant :

- Nouveau suffixe d'e-mail : nom de domaine utilisé par votre compte Cloud Identity ou Google Workspace.

Cliquez sur Terminer, puis sur OK.

- Dans la liste des approbations de partie de confiance, sélectionnez l'approbation que vous venez de créer et cliquez sur Éditer la stratégie d'émission de revendication.

- Ajoutez une règle pour rechercher l'adresse e-mail :

- Dans la boîte de dialogue, cliquez sur Ajouter une règle.

- Sélectionnez Envoyer les attributs LDAP en tant que revendications, puis cliquez sur Suivant.

- Sur la page suivante, appliquez les paramètres ci-dessous :

- Nom de la règle de revendication :

Email address - Magasin d'attributs : Active Directory

- Nom de la règle de revendication :

- Ajoutez une ligne à la liste des mappages d'attributs LDAP :

- Attribut LDAP : E-Mail-Addresses

- Type de revendication sortante : E-Mail-Address

- Cliquez sur Finish (Terminer).

Ajoutez une autre règle pour définir

NameID:- Cliquez sur Ajouter une règle.

- Sur la page Sélectionner le type de règle de l'assistant Ajouter une règle de revendication de transformation, sélectionnez Transformer une revendication entrante, puis cliquez sur Suivant.

Sur la page Configurer la règle de revendication, configurez les paramètres suivants :

- Nom de la règle de revendication :

Name Identifier - Type de revendication entrante : E-Mail-Address

- Type de revendication sortante : Name ID

- Format d'ID de nom sortant : Email

- Nom de la règle de revendication :

Sélectionnez Transmettre toutes les valeurs de revendication, puis cliquez sur Terminer.

Cliquez sur OK pour fermer la boîte de dialogue de stratégie d'émission de revendication.

E-mail : substitution de domaine

- Dans la liste des approbations de partie de confiance, sélectionnez l'approbation que vous venez de créer et cliquez sur Éditer la stratégie d'émission de revendication.

- Ajoutez une règle pour rechercher l'adresse e-mail :

- Dans la boîte de dialogue, cliquez sur Ajouter une règle.

- Sélectionnez Envoyer les attributs LDAP en tant que revendications, puis cliquez sur Suivant.

- Sur la page suivante, appliquez les paramètres ci-dessous :

- Nom de la règle de revendication :

Email address - Magasin d'attributs : Active Directory

- Nom de la règle de revendication :

- Ajoutez une ligne à la liste des mappages d'attributs LDAP :

- Attribut LDAP : E-Mail-Addresses

- Type de revendication sortante : E-Mail-Address

- Cliquez sur Finish (Terminer).

Ajoutez une autre règle pour définir la valeur

NameID:- Cliquez sur Ajouter une règle.

- Sur la page Sélectionner le type de règle de l'assistant Ajouter une règle de revendication de transformation, sélectionnez Transformer une revendication entrante, puis cliquez sur Suivant.

Sur la page Configurer la règle de revendication, configurez les paramètres suivants :

- Nom de la règle de revendication :

Name Identifier - Type de revendication entrante : E-Mail-Address

- Type de revendication sortante : Name ID

- Format d'ID de nom sortant : Email

- Nom de la règle de revendication :

Sélectionnez Remplacer le suffixe d'e-mail de revendication entrant par un nouveau suffixe d'e-mail et configurez le paramètre suivant :

- Nouveau suffixe d'e-mail : nom de domaine utilisé par votre compte Cloud Identity ou Google Workspace.

Cliquez sur Terminer, puis sur OK. Authentification unique.

Exporter le certificat de signature de jetons AD FS

Une fois qu'AD FS a authentifié un utilisateur, il transmet une assertion SAML à Cloud Identity ou à Google Workspace. Pour permettre à Cloud Identity et à Google Workspace de vérifier l'intégrité et l'authenticité de cette assertion, AD FS signe l'assertion avec une clé de signature de jeton spéciale et fournit un certificat permettant à Cloud Identity ou Google Workspace de vérifier la signature.

Exportez le certificat de signature à partir d'AD FS en procédant comme suit :

- Dans la console de gestion AD FS, cliquez sur Service > Certificats.

- Cliquez avec le bouton droit sur le certificat répertorié sous Signature de jetons, puis cliquez sur Afficher le certificat.

- Sélectionnez l'onglet Details (Détails).

- Cliquez sur Copier dans un fichier pour ouvrir l'assistant d'exportation de certificat.

- Sur la page Bienvenue dans l'assistant d'exportation de certificats, cliquez sur Suivant.

- Sur la page Exporter la clé privée, sélectionnez Non, ne pas exporter la clé privée.

- Sur la page Exporter le format de fichier, sélectionnez X.509 (.CER) encodé en base64, puis cliquez sur Suivant.

- Sur la page Fichier à exporter, indiquez un nom de fichier local, puis cliquez sur Suivant.

- Cliquez sur Terminer pour fermer la boîte de dialogue.

- Copiez le certificat exporté sur votre ordinateur local.

Compléter le profil SAML

Vous allez utiliser le certificat de signature pour finaliser la configuration de votre profil SAML :

Revenez à la console d'administration et accédez à Sécurité > Authentification > SSO avec un IdP tiers.

Ouvrez le profil SAML

AD FSque vous avez créé précédemment.Cliquez sur la section Informations sur le fournisseur d'identité pour modifier les paramètres.

Cliquez sur Importer un certificat, puis sélectionnez le certificat de signature de jetons que vous avez exporté à partir d'AD FS.

Cliquez sur Enregistrer.

Votre profil SAML est finalisé, mais vous devez encore l'attribuer.

Attribuer le profil SAML

Sélectionnez les utilisateurs auxquels le nouveau profil SAML doit s'appliquer :

Dans la console d'administration, sur la page SSO avec des fournisseurs d'identité tiers, cliquez sur Gérer l'attribution des profils SSO > Gérer.

Dans le volet de gauche, sélectionnez le groupe ou l'unité organisationnelle auquel vous souhaitez appliquer le profil SSO. Pour appliquer le profil à tous les utilisateurs, sélectionnez l'unité organisationnelle racine.

Dans le volet de droite, sélectionnez Autre profil SSO.

Dans le menu, sélectionnez le profil SSO

AD FS - SAMLque vous avez créé précédemment.Cliquez sur Enregistrer.

Répétez la procédure pour attribuer le profil SAML à un autre groupe ou à une autre unité organisationnelle.

Tester l'authentification unique

Vous avez terminé la configuration de l'authentification unique. Vous pouvez vérifier si celle-ci fonctionne correctement.

Choisissez un utilisateur Active Directory répondant aux critères suivants :

- L'utilisateur a été provisionné pour Cloud Identity ou Google Workspace.

L'utilisateur Cloud Identity ne dispose pas de droits de super-administrateur.

Les comptes utilisateur dotés des droits de super-administrateur doivent systématiquement se connecter à l'aide d'identifiants Google, et ne conviennent donc pas pour tester l'authentification unique.

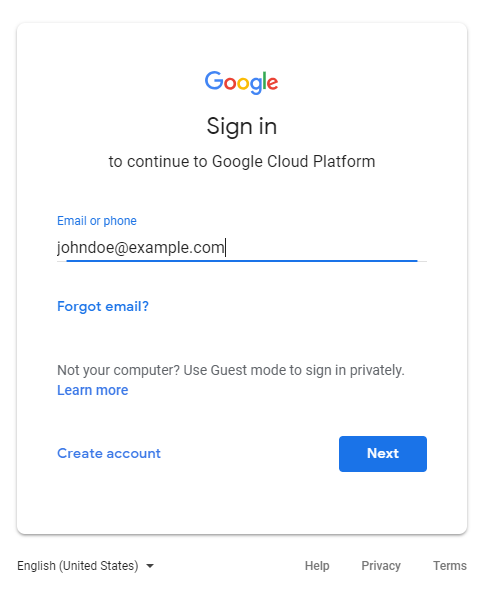

Ouvrez une nouvelle fenêtre de navigateur et accédez à https://console.cloud.google.com/.

Sur la page Google Sign-In qui s'affiche, saisissez l'adresse e-mail de l'utilisateur, puis cliquez sur Next (Suivant). Si vous utilisez la substitution de domaine, vous devez l'appliquer à l'adresse e-mail.

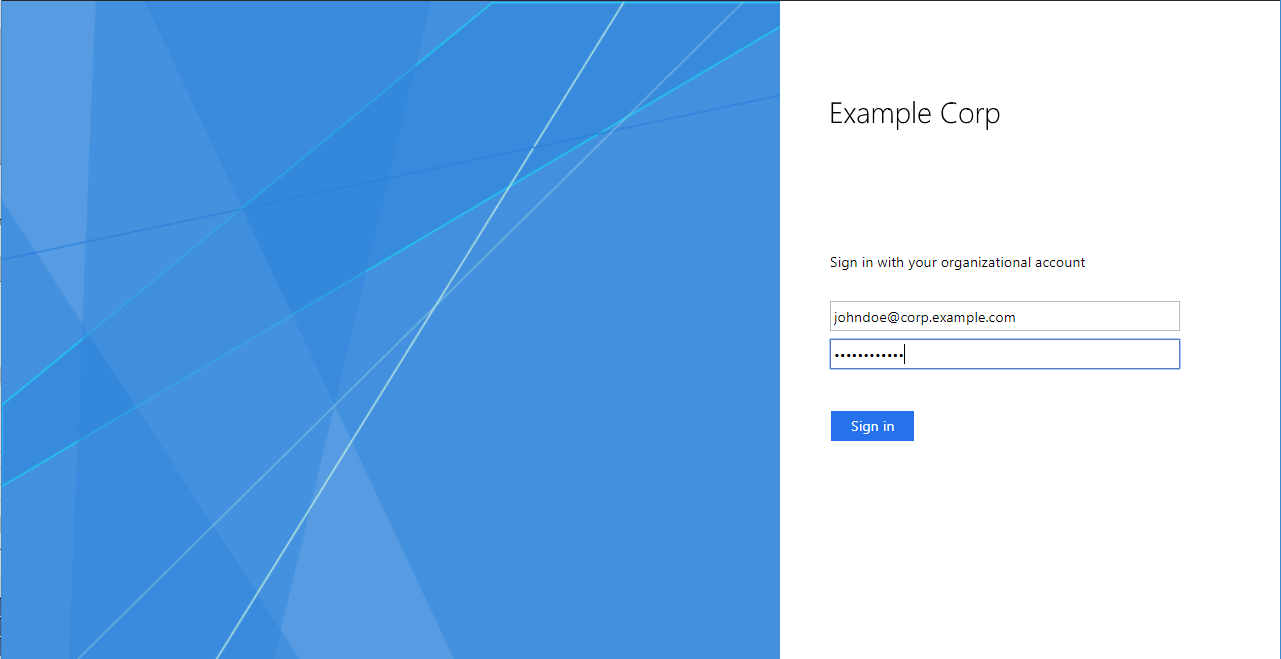

Vous êtes redirigé vers AD FS. Si vous avez configuré AD FS pour utiliser l'authentification par formulaire, la page de connexion s'affiche.

Saisissez votre nom d'utilisateur principal (UPN) et votre mot de passe pour l'utilisateur Active Directory, puis cliquez sur Sign in (Connexion).

Une fois l'authentification réussie, AD FS vous redirige vers la consoleGoogle Cloud . Comme il s'agit de la première connexion de cet utilisateur, vous êtes invité à accepter les conditions d'utilisation et les règles de confidentialité de Google.

Si vous acceptez les conditions, cliquez sur Accepter.

Vous êtes redirigé vers la console Google Cloud , qui vous demande de confirmer vos préférences et d'accepter les conditions d'utilisation Google Cloud . Si vous acceptez ces conditions, cliquez sur Oui, puis sur Accepter et continuer.

En haut à gauche, cliquez sur l'icône d'avatar, puis sur Déconnexion.

Vous êtes redirigé vers une page AD FS confirmant votre déconnexion.

Si vous ne parvenez pas à vous connecter, vous pouvez trouver des informations supplémentaires dans le journal d'administration AD FS.

N'oubliez pas que les utilisateurs dotés de droits de super-administrateur sont exemptés de l'authentification unique, ce qui vous permet de continuer à utiliser la console d'administration pour vérifier ou modifier des paramètres.

Facultatif : Configurer des redirections pour les URL de service spécifiques au domaine

Lorsque vous créez un lien vers la console Google Cloud à partir de portails ou de documents internes, vous pouvez améliorer l'expérience utilisateur en utilisant des URL de service spécifiques au domaine.

Contrairement aux URL de service standards telles que https://console.cloud.google.com/, les URL de service spécifiques au domaine incluent le nom de votre domaine principal. Les utilisateurs non authentifiés qui cliquent sur un lien vers une URL de service spécifique au domaine sont immédiatement redirigés vers AD FS, au lieu de passer d'abord par une page de connexion Google Sign-In.

Voici quelques exemples d'URL de service spécifiques au domaine :

| Service Google | URL | Logo |

|---|---|---|

| ConsoleGoogle Cloud | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Google Docs | https://docs.google.com/a/DOMAIN |

|

| Google Sheets | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google Groupes | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Procédez comme suit pour configurer des URL de service spécifiques au domaine, de sorte qu'elles définissent une redirection vers AD FS :

Dans la console d'administration, sur la page SSO avec des fournisseurs d'identité tiers, cliquez sur URL de service spécifiques au domaine > Modifier.

Définissez l'option Rediriger automatiquement les utilisateurs vers l'IdP tiers dans le profil SSO suivant sur Activé.

Définissez le profil SSO sur

AD FS.Cliquez sur Enregistrer.

Facultatif : Configurer des questions d'authentification à la connexion

Google Sign-In peut demander aux utilisateurs une validation supplémentaire lorsqu'ils se connectent depuis un appareil inconnu ou lorsque leur tentative de connexion semble suspecte pour d'autres raisons. Ces questions d'authentification à la connexion contribuent à améliorer la sécurité. Nous vous recommandons donc de les laisser activées.

Si vous constatez que les questions d'authentification à la connexion sont trop pénalisantes à l'usage, vous pouvez les désactiver en procédant comme suit :

- Dans la console d'administration, accédez à Sécurité > Authentification > Questions d'authentification à la connexion.

- Dans le volet de gauche, sélectionnez l'unité organisationnelle pour laquelle vous souhaitez désactiver les questions d'authentification à la connexion. Pour désactiver les questions d'authentification à la connexion pour tous les utilisateurs, sélectionnez l'unité organisationnelle racine.

- Sous Paramètres pour les utilisateurs qui se connectent à l'aide d'autres profils SSO, sélectionnez Ne pas demander aux utilisateurs de validation supplémentaire de la part de Google.

- Cliquez sur Enregistrer.