Questo documento descrive la configurazione delle autorizzazioni e di Cloud Storage utilizzando l'applicazione di configurazione del cloud dell'appliance. Google Cloud

L'applicazione di configurazione del cloud dell'appliance ti chiede informazioni, come l'ID sessione di trasferimento, il bucket Cloud Storage e le preferenze di Cloud Key Management Service (Cloud KMS). Utilizzando le informazioni che fornisci, l'applicazione di configurazione del cloud dell'appliance configura le tue autorizzazioni, il bucket Cloud Storage preferito e la chiave Cloud KMS per il trasferimento. Google Cloud

Prima di iniziare

Assicurati di disporre di quanto segue:

Il nome del progetto e la sede dell'attività utilizzati per ordinare l'appliance.

L'ID appliance, l'ID sessione, il nome del bucket e la chiave di crittografia specificati al momento dell'ordine dell'appliance. Queste informazioni sono disponibili nell'email intitolata Autorizzazioni di Google Transfer Appliance.

L'agente di servizio Storage Transfer Service elencato nell'email con oggetto Autorizzazioni Google Transfer Appliance. Avrà un aspetto simile al seguente esempio:

project-TENANT_IDENTIFIER@storage-transfer-service.iam.gserviceaccount.comIn questo esempio,

TENANT_IDENTIFIERè un numero generato specifico per questo progetto.Utilizziamo Storage Transfer Service per trasferire i dati tra il bucket Cloud Storage e l'appliance.

Assegna ruoli IAM

Devi disporre dei ruoli IAM corretti per il progetto e il bucket Cloud Storage.

Se sei il proprietario del progetto, roles/owner è sufficiente. Vai alla sezione successiva, Scarica l'applicazione Transfer Appliance Cloud Setup Application.

Se non hai roles/owner, devi disporre dei seguenti ruoli:

roles/storagetransfer.admin: per creare il service account Storage Transfer Service.roles/transferappliance.viewer: per recuperare i dettagli del bucket Cloud Storage e della chiave Cloud Key Management Service.roles/storage.admin: può essere concesso a livello di progetto se non hai creato un bucket Cloud Storage oppure a livello di bucket se utilizzi un bucket Cloud Storage esistente.roles/cloudkms.admin: può essere concesso a livello di progetto se non hai creato una chiave Cloud KMS oppure a livello di chiave se utilizzi una chiave Cloud KMS esistente.

Visualizzare i ruoli

Per visualizzare i ruoli IAM assegnati ai tuoi principal per un progetto e le relative risorse:

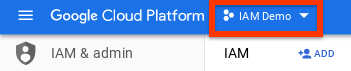

Nella console Google Cloud vai alla pagina IAM.

La pagina mostra tutte le entità che dispongono di ruoli IAM nel tuo progetto.

Scaricare l'applicazione di configurazione del cloud dell'appliance

Per scaricare l'applicazione di configurazione di Appliance Cloud:

Apri la pagina di benvenuto della console Google Cloud .

Verifica che il nome del progetto utilizzato per il trasferimento venga visualizzato nel selettore dei progetti. Il selettore di progetti indica il progetto su cui stai lavorando.

Se non vedi il nome del progetto che stai utilizzando per il trasferimento, fai clic sul selettore di progetti, quindi seleziona il progetto corretto.

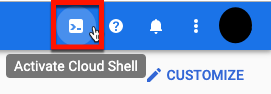

Fai clic su Attiva Cloud Shell.

In Cloud Shell, utilizza il comando

wgetper scaricare l'applicazione di configurazione del cloud dell'appliance:wget https://storage.googleapis.com/transferappliance/cloudsetup/ta_cloudsetup_x86_64-linux -O ta_cloudsetup_x86_64-linux

Esegui l'applicazione di configurazione cloud dell'appliance

In Cloud Shell, esegui questo comando per avviare l'applicazione di configurazione del cloud dell'appliance:

chmod 0777 ta_cloudsetup_x86_64-linux && ./ta_cloudsetup_x86_64-linux

L'app ti guida nei passaggi necessari per configurare il progetto.

Output dell'applicazione

L'applicazione di configurazione di Appliance Cloud completa le seguenti azioni:

- Concede le autorizzazioni ai service account dell'appliance utilizzati per esportare i dati dal bucket Cloud Storage.

- Per esportare i dati dal bucket Cloud Storage sono supportate solo le chiavi di crittografia gestite dal cliente. Concedi l'autorizzazione agli account di servizio dell'appliance per accedere ai dati delle chiavi Cloud KMS.

Visualizza le seguenti informazioni:

- Il Google Cloud nome risorsa della chiave di crittografia

- Il Google Cloud nome del bucket di destinazione Cloud Storage.

Le informazioni visualizzate vengono archiviate anche nella home directory di Cloud Shell, denominata SESSION_ID-output.txt, dove SESSION_ID è l'ID sessione di questo trasferimento specifico.

I nomi degli account di servizio a cui è stata concessa l'autorizzazione per questo trasferimento specifico

sono archiviati nella home directory di Cloud Shell, denominata

cloudsetup.log.

Inviare informazioni su CMEK a Google

Inviaci le informazioni chiave compilando il modulo collegato all'email con oggetto Autorizzazioni Google Transfer Appliance.

Risoluzione dei problemi

Errore 400: il service account non esiste

Problema:

L'applicazione Transfer Appliance Cloud Setup Application mostra il seguente messaggio:

Service account ta-SESSION_ID@transfer-appliance-zimbru.iam.gserviceaccount.com does not exist.

Dove SESSION_ID è l'ID sessione fornito all'applicazione

Transfer Appliance Cloud Setup Application.

Soluzione:

Verifica l'ID sessione per il trasferimento. L'ID sessione è univoco per ogni sessione di trasferimento e viene condiviso dal team di Transfer Appliance. Se non hai ricevuto un ID sessione, contatta data-support@google.com.

Errore: elenco delle località KMS

Problema:

L'applicazione Transfer Appliance Cloud Setup Application mostra il seguente messaggio:

Error: listing kms locations

Soluzione:

In Cloud Shell, esegui le seguenti operazioni:

Esegui nuovamente l'autenticazione eseguendo

gcloud auth login.Riprova a utilizzare Transfer Appliance Cloud Setup Application.

Se l'errore persiste, contatta il team di Transfer Appliance all'indirizzo data-support@google.com.

Errore: errore di creazione del vincolo della chiave Cloud KMS

Problema:

Appliance Cloud Setup Application mostra un messaggio simile al seguente:

Error: creating cloud kms key violates constraint error: code = FailedPrecondition desc= europe-west6 violates constraint 'constraints/gcp.resourceLocations' on the resource 'projects/test/locations/europe-west6'

Soluzione:

Il tuo progetto Google Cloud potrebbe avere policy dell'organizzazione che non consentono la creazione di chiavi Cloud Key Management Service in determinate località. Di seguito sono riportate le possibili soluzioni:

- Scegli una posizione diversa per creare la chiave Cloud Key Management Service.

- Aggiorna il criterio dell'organizzazione per consentire la creazione di chiavi Cloud Key Management Service nella località che preferisci.

Per ulteriori informazioni, vedi Limitazione delle località delle risorse.