Ce document explique comment configurer les autorisations Google Cloud et Cloud Storage à l'aide de l'application de configuration cloud Transfer Appliance.

L'application de configuration cloud Appliance vous invite à saisir des informations, telles que votre ID de session de transfert, votre bucket Cloud Storage et vos préférences Cloud Key Management Service (Cloud KMS). À l'aide des informations que vous fournissez, l'application de configuration cloud Appliance configure vos autorisations Google Cloud , votre bucket Cloud Storage préféré et votre clé Cloud KMS pour votre transfert.

Avant de commencer

Assurez-vous de disposer des éléments suivants :

Nom du projet et de l'établissement utilisés pour commander l'appliance.

ID de l'appliance, ID de session, nom du bucket et clé de chiffrement spécifiés lors de la commande de l'appliance. Vous les trouverez dans l'e-mail intitulé Autorisations Google Transfer Appliance.

L'agent de service du service de transfert de stockage listé dans l'e-mail intitulé Autorisations Google Transfer Appliance. Voici un exemple :

project-TENANT_IDENTIFIER@storage-transfer-service.iam.gserviceaccount.comDans cet exemple,

TENANT_IDENTIFIERest un numéro généré spécifique à ce projet.Nous utilisons le service de transfert de stockage pour transférer des données entre votre bucket Cloud Storage et l'appliance.

Attribuer des rôles IAM

Vous devez disposer des rôles IAM appropriés sur le projet et le bucket Cloud Storage.

Si vous êtes le propriétaire du projet, roles/owner est suffisant. Passez à la section suivante, Télécharger l'application de configuration cloud de l'appliance.

Si vous ne disposez pas de roles/owner, vous devez disposer des rôles suivants :

roles/storagetransfer.admin: pour créer le compte de service service de transfert de stockage.roles/transferappliance.viewer: pour récupérer les détails du bucket Cloud Storage et de la clé Cloud Key Management Service.roles/storage.admin: peut être accordé au niveau du projet si vous n'avez pas créé de bucket Cloud Storage, ou au niveau du bucket si vous utilisez un bucket Cloud Storage existant.roles/cloudkms.admin: peut être accordé au niveau du projet si vous n'avez pas créé de clé Cloud KMS, ou au niveau de la clé si vous utilisez une clé Cloud KMS existante.

Afficher les rôles

Pour afficher les rôles IAM dont vos comptes principaux disposent pour un projet et ses ressources, procédez comme suit :

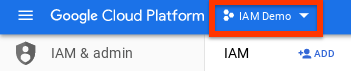

Dans la console Google Cloud , accédez à la page IAM.

La page affiche tous les comptes principaux disposant des rôles IAM sur votre projet.

Télécharger l'application de configuration cloud Appliance

Pour télécharger l'application de configuration cloud Appliance :

Ouvrez la page d'accueil de la console Google Cloud .

Vérifiez que le nom du projet utilisé pour le transfert s'affiche dans le sélecteur de projet. Le sélecteur de projet vous indique le projet dans lequel vous travaillez actuellement.

Si vous ne voyez pas le nom du projet que vous utilisez pour le transfert, cliquez sur le sélecteur de projet, puis sélectionnez le bon projet.

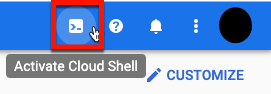

Cliquez sur Activate Cloud Shell (Activer Cloud Shell).

Dans Cloud Shell, utilisez la commande

wgetpour télécharger l'application de configuration cloud de l'appliance :wget https://storage.googleapis.com/transferappliance/cloudsetup/ta_cloudsetup_x86_64-linux -O ta_cloudsetup_x86_64-linux

Exécuter l'application de configuration cloud de l'appliance

Dans Cloud Shell, exécutez la commande suivante pour démarrer l'application de configuration Cloud Transfer Appliance :

chmod 0777 ta_cloudsetup_x86_64-linux && ./ta_cloudsetup_x86_64-linux

L'application vous guide tout au long des étapes nécessaires à la configuration de votre projet.

Sortie de l'application

L'application de configuration cloud Appliance effectue les actions suivantes :

- Accorde des autorisations aux comptes de service Appliance utilisés pour exporter des données depuis votre bucket Cloud Storage.

- Seules les clés de chiffrement gérées par le client sont acceptées pour exporter des données depuis votre bucket Cloud Storage. Accordez aux comptes de service Appliance l'autorisation d'accéder aux données de clé Cloud KMS.

Affiche les informations suivantes :

- Le nom de ressource de la clé cryptographiqueGoogle Cloud

- Le nom du bucket de destination Cloud Storage.Google Cloud

Les informations affichées sont également stockées dans le répertoire d'accueil de Cloud Shell, nommé SESSION_ID-output.txt, où SESSION_ID correspond à l'ID de session de ce transfert particulier.

Les noms des comptes de service autorisés à effectuer ce transfert sont stockés dans le répertoire d'accueil de Cloud Shell, nommé cloudsetup.log.

Envoyer des informations CMEK à Google

Envoyez-nous les informations clés en remplissant le formulaire accessible depuis l'e-mail intitulé Autorisations Google Transfer Appliance.

Dépannage

Erreur 400 : le compte de service n'existe pas

Problème :

L'application de configuration cloud Transfer Appliance affiche le message suivant :

Service account ta-SESSION_ID@transfer-appliance-zimbru.iam.gserviceaccount.com does not exist.

Où SESSION_ID est l'ID de session fourni à l'application de configuration cloud de l'appliance.

Solution :

Vérifiez l'ID de session pour votre transfert. L'ID de session est unique à chaque session de transfert et partagé par l'équipe Transfer Appliance. Si vous n'avez pas reçu d'ID de session, contactez data-support@google.com.

Erreur : [context dependent] les emplacements KMS

Problème :

L'application de configuration cloud Transfer Appliance affiche le message suivant :

Error: listing kms locations

Solution :

Procédez comme suit dans Cloud Shell :

Ré-authentifiez-vous en exécutant la commande

gcloud auth login.Relancez l'application de configuration cloud de Transfer Appliance.

Si l'erreur persiste, contactez l'équipe Transfer Appliance à l'adresse data-support@google.com.

Erreur : erreur de création d'une contrainte de clé Cloud KMS

Problème :

L'application de configuration cloud Transfer Appliance affiche un message semblable à celui-ci :

Error: creating cloud kms key violates constraint error: code = FailedPrecondition desc= europe-west6 violates constraint 'constraints/gcp.resourceLocations' on the resource 'projects/test/locations/europe-west6'

Solution :

Votre projet Google Cloud peut comporter des règles d'administration qui interdisent la création de clés Cloud Key Management Service dans certains emplacements. Voici les solutions possibles :

- Choisissez un autre emplacement pour créer la clé Cloud Key Management Service.

- Mettez à jour la règle d'administration pour autoriser la création de clés Cloud Key Management Service à l'emplacement souhaité.

Pour en savoir plus, consultez la section Restreindre les emplacements de ressources.