이 페이지에는 Cloud Run에서 실행되는 서비스에서 Cloud SQL 인스턴스에 연결하는 방법에 대한 정보와 예시가 있습니다.

Cloud SQL에 연결된 Cloud Run 샘플 웹 애플리케이션을 실행하는 방법에 대한 단계별 안내는 빠른 시작: Cloud Run에서 연결을 참고하세요.

Cloud SQL은 클라우드에서 관계형 데이터베이스를 설정, 유지, 관리할 수 있는 완전 관리형 데이터베이스 서비스입니다.

Cloud Run은 Google Cloud 인프라에서 직접 컨테이너를 실행할 수 있게 해주는 관리형 컴퓨팅 플랫폼입니다.

Cloud SQL 인스턴스 설정

- Cloud SQL Admin API를 아직 사용 설정하지 않았으면 연결 중인 Google Cloud 프로젝트에서 사용 설정합니다.

Roles required to enable APIs

To enable APIs, you need the Service Usage Admin IAM role (

roles/serviceusage.serviceUsageAdmin), which contains theserviceusage.services.enablepermission. Learn how to grant roles. - SQL 서버용 Cloud SQL 인스턴스를 만듭니다. 지연 시간을 개선하고, 일부 네트워킹 비용을 방지하고, 리전 간 장애 위험을 줄이려면 Cloud Run 서비스와 동일한 리전에 있는 Cloud SQL 인스턴스 위치를 선택하는 것이 좋습니다.

기본적으로 Cloud SQL은 공개 IP 주소를 새 인스턴스에 할당합니다. 비공개 IP 주소를 할당할 수도 있습니다. 두 옵션의 연결 옵션에 대한 자세한 내용은 연결 개요 페이지를 참고하세요.

- 인스턴스를 만들 때 인스턴스의 서버 인증서(CA) 계층 구조를 선택한 다음 계층 구조를 인스턴스의

serverCaMode로 구성할 수 있습니다. 웹 애플리케이션에서 연결할 인스턴스의 서버 CA 모드로 인스턴스별 CA 옵션(GOOGLE_MANAGED_INTERNAL_CA)을 선택해야 합니다.

Cloud Run 구성

Cloud Run을 구성하는 단계는 Cloud SQL 인스턴스에 할당된 IP 주소 유형에 따라 다릅니다. 모든 이그레스 트래픽을 직접 VPC 이그레스나 서버리스 VPC 액세스 커넥터를 통해 라우팅하는 경우 비공개 IP 주소를 사용합니다. 두 가지 네트워크 이그레스 방법을 비교합니다.공개 IP(기본값)

Cloud Run은 Go, Java, Python 커넥터를 사용해서 공개 IP를 통한 SQL Server용 Cloud SQL에 연결을 지원합니다.

- 인스턴스에 공개 IP 주소가 있는지 확인합니다. Google Cloud 콘솔의 인스턴스 개요 페이지에서 이를 확인할 수 있습니다. 공개 IP 주소를 추가해야 하는 경우 공개 IP 구성 페이지의 안내를 참고하세요.

- 인스턴스의 INSTANCE_CONNECTION_NAME을 가져옵니다. Google Cloud 콘솔의 인스턴스 개요 페이지에서 또는 다음

gcloud sql instances describe명령어를 실행하여 이 값을 확인할 수 있습니다.gcloud sql instances describe INSTANCE_NAME

- Cloud Run 서비스의 CLOUD_RUN_SERVICE_ACCOUNT_NAME을 가져옵니다. Google Cloud 콘솔에서 Cloud Run 서비스를 호스팅하는 프로젝트의 IAM 페이지에서 또는 Cloud Run 서비스를 호스팅하는 프로젝트에서 다음

gcloud run services describe명령어를 실행하여 이 값을 찾을 수 있습니다.gcloud run services describe CLOUD_RUN_SERVICE_NAME --region CLOUD_RUN_SERVICE_REGION --format="value(spec.template.spec.serviceAccountName)"

- CLOUD_RUN_SERVICE_NAME: Cloud Run 서비스 이름

- CLOUD_RUN_SERVICE_REGION: Cloud Run 서비스 리전

- Cloud Run 서비스의 서비스 계정을 구성합니다. Cloud SQL에 연결하려면 서비스 계정에

Cloud SQL ClientIAM 역할이 있는지 확인합니다. - Cloud SQL 연결을 새 서비스에 추가하려면 서비스를 컨테이너화하여 Container Registry 또는 Artifact Registry에 업로드해야 합니다. 아직 연결되어 있지 않다면 컨테이너 이미지 빌드 및 배포에 대한 다음 안내를 참조하세요.

서버 CA 모드가 공유 인증 기관(CA)(

GOOGLE_MANAGED_CAS_CA) 옵션 또는 고객 관리 CA(CUSTOMER_MANAGED_CAS_CA) 옵션으로 구성된 인스턴스에 연결하는 경우 서비스의 실행 환경을 선택할 때 2세대 실행 환경을 선택합니다. 두 서버 CA 모드 옵션 모두 Cloud SQL 인증 프록시 v2를 사용하여 인스턴스에 연결해야 합니다.서비스가 1세대 실행 환경에서 실행되는 경우 서버 CA 모드가 인스턴스별 인증 기관(CA) 옵션(

GOOGLE_MANAGED_INTERNAL_CA)으로 구성된 Cloud SQL 인스턴스에만 연결할 수 있습니다. Cloud Run 1세대 실행 환경은 Cloud SQL 인증 프록시 v1을 삽입합니다. Cloud SQL 인증 프록시의 Cloud SQL 연결 요구사항에 대한 자세한 내용은 Cloud SQL 인증 프록시 사용 시 요구사항을 참고하세요.

다른 구성 변경과 마찬가지로 Cloud SQL 연결의 새 구성을 설정하면 새 Cloud Run 버전이 생성됩니다. 이를 변경하는 명시적 업데이트가 없으면 이후 버전에서도 이 Cloud SQL 연결이 자동으로 적용됩니다.

콘솔

-

서비스 구성을 시작합니다. Cloud SQL 연결을 기존 서비스에 추가하려면 다음을 수행합니다.

- 서비스 목록에서 원하는 서비스 이름을 클릭합니다.

- 새 버전 수정 및 배포를 클릭합니다.

- Cloud SQL 인스턴스에 연결 사용 설정:

- 컨테이너와 설정을 차례대로 클릭합니다.

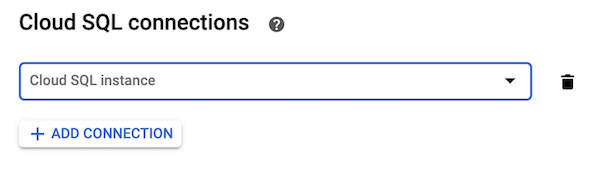

- Cloud SQL 연결로 스크롤합니다.

- 연결 추가를 클릭합니다.

- Cloud SQL Admin API를 아직 사용 설정하지 않았으면 Cloud SQL Admin 사용 설정 버튼을 클릭합니다.

- 연결을 프로젝트의 Cloud SQL 인스턴스에 추가하려면 메뉴에서 원하는 Cloud SQL 인스턴스를 선택합니다.

- 다른 프로젝트의 Cloud SQL 인스턴스를 사용하려면 메뉴에서 커스텀 연결 문자열을 선택하고 전체 인스턴스 연결 이름을 PROJECT-ID:REGION:INSTANCE-ID 형식으로 입력합니다.

- 연결을 삭제하려면 커서를 연결 오른쪽에 가져가서 삭제 아이콘을 표시하고 클릭합니다.

-

만들기 또는 배포를 클릭합니다.

명령줄

다음 명령어 중 하나를 사용하기 전에 다음과 같이 바꿉니다.

- IMAGE를 배포할 이미지로 바꿉니다.

- SERVICE_NAME: Cloud Run 서비스 이름

-

INSTANCE_CONNECTION_NAME을 Cloud SQL 인스턴스의 인스턴스 연결 이름 또는 쉼표로 구분된 연결 이름 목록으로 바꿉니다.

새 컨테이너를 배포하려면 다음 명령어를 사용합니다.

gcloud run deploy \ --image=IMAGE \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME

gcloud run services update SERVICE_NAME \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME

Terraform

다음 코드는 연결된 Cloud SQL 인스턴스를 사용하여 기본 Cloud Run 컨테이너를 만듭니다.

-

terraform apply를 입력하여 변경사항을 적용합니다. - Cloud Run 서비스를 선택하고 버전 탭, 연결 탭을 차례로 클릭하여 변경사항을 확인합니다.

비공개 IP

승인 서비스 계정이 Cloud SQL 인스턴스를 포함하는 것과 다른 프로젝트에 속하는 경우 다음을 수행합니다.

- 두 프로젝트 모두에서 Cloud SQL Admin API를 사용 설정합니다.

- Cloud SQL 인스턴스가 포함된 프로젝트의 서비스 계정에 IAM 권한을 추가합니다.

- 위에서 만든 Cloud SQL 인스턴스에 비공개 IP 주소가 있는지 확인합니다. 내부 IP 주소를 추가하려면 비공개 IP 구성을 참고하세요.

- 이그레스 방법을 구성하여 Cloud SQL 인스턴스와 동일한 VPC 네트워크에 연결합니다. 다음 조건을 참고하세요.

- 직접 VPC 이그레스와 서버리스 VPC 액세스 모두 Cloud VPN 및 VPC 네트워크 피어링을 통해 연결된 VPC 네트워크와의 통신을 지원합니다.

- 직접 VPC 이그레스와 서버리스 VPC 액세스는 기존 네트워크를 지원하지 않습니다.

- 공유 VPC를 사용하지 않는 한 커넥터는 커넥터를 사용하는 리소스와 동일한 프로젝트와 리전에 있어야 하지만 이 커넥터는 서로 다른 리전의 리소스로 트래픽을 전송할 수 있습니다.

- 인스턴스의 비공개 IP 주소와 포트

1433를 사용하여 연결합니다.

Cloud SQL에 연결

Cloud Run을 구성한 후 Cloud SQL 인스턴스에 연결할 수 있습니다.

공개 IP(기본값)

공개 IP 경로의 경우 Cloud Run은 암호화를 제공하고 Cloud SQL 커넥터를 사용하여 연결합니다.

Cloud SQL 커넥터와 연결

Cloud SQL 커넥터는 Cloud SQL 인스턴스에 연결할 때 암호화 및 IAM 기반 승인을 제공하는 언어별 라이브러리입니다.

Python

웹 애플리케이션의 컨텍스트에서 이 스니펫을 보려면 GitHub의 README를 참고하세요.

자바

웹 애플리케이션의 컨텍스트에서 이 스니펫을 보려면 GitHub의 README를 참고하세요.

참고:

- CLOUD_SQL_CONNECTION_NAME은 <MY-PROJECT>:<INSTANCE-REGION>:<INSTANCE-NAME>으로 표현되어야 합니다.

- pom.xml 파일에 대한 JDBC 소켓 팩토리 버전 요구사항은 여기를 참고하세요.

Go

웹 애플리케이션의 컨텍스트에서 이 스니펫을 보려면 GitHub의 README를 참고하세요.

Node.js

웹 애플리케이션의 컨텍스트에서 이 스니펫을 보려면 GitHub의 리드미를 참조하세요.

Secret Manager 사용

Secret Manager를 사용하여 SQL 사용자 인증 정보와 같은 민감한 정보를 저장하는 것이 좋습니다. Cloud Run을 사용하여 보안 비밀을 환경 변수로 전달하거나 볼륨으로 마운트할 수 있습니다.

Secret Manager에서 보안 비밀을 만든 후 다음 명령어를 사용하여 기존 서비스를 업데이트합니다.

명령줄

gcloud run services update SERVICE_NAME \ --add-cloudsql-instances=INSTANCE_CONNECTION_NAME --update-env-vars=INSTANCE_CONNECTION_NAME=INSTANCE_CONNECTION_NAME_SECRET \ --update-secrets=DB_USER=DB_USER_SECRET:latest \ --update-secrets=DB_PASS=DB_PASS_SECRET:latest \ --update-secrets=DB_NAME=DB_NAME_SECRET:latest

Terraform

다음은 google_secret_manager_secret 및 google_secret_manager_secret_version을 사용하여 데이터베이스 사용자, 비밀번호, 이름 값을 안전하게 보관하는 보안 비밀 리소스를 만듭니다. 각 보안 비밀에 액세스하려면 프로젝트 컴퓨팅 서비스 계정을 업데이트해야 합니다.

새 보안 비밀을 포함하도록 기본 Cloud Run 리소스를 업데이트합니다.

terraform apply를 입력하여 변경사항을 적용합니다.

이 예시 명령어는 보안 비밀 버전 latest를 사용합니다. 하지만 보안 비밀을 특정 버전인 SECRET_NAME:v1에 고정하는 것이 좋습니다.

비공개 IP

비공개 IP 경로의 경우 애플리케이션은 VPC 네트워크를 통해 인스턴스에 직접 연결됩니다. 이 메서드는 TCP를 사용하여 Cloud SQL 인증 프록시를 사용하지 않고 Cloud SQL 인스턴스에 직접 연결합니다.

TCP로 연결

Cloud SQL 인스턴스의 비공개 IP 주소를 호스트 및 포트 1433로 사용하여 연결합니다.

Python

웹 애플리케이션의 컨텍스트에서 이 스니펫을 보려면 GitHub의 README를 참고하세요.

자바

웹 애플리케이션의 컨텍스트에서 이 스니펫을 보려면 GitHub의 README를 참고하세요.

참고:

- CLOUD_SQL_CONNECTION_NAME은 <MY-PROJECT>:<INSTANCE-REGION>:<INSTANCE-NAME>으로 표현되어야 합니다.

- 인수 ipTypes=PRIVATE을 사용하면 SocketFactory가 인스턴스의 연결된 비공개 IP와 강제로 연결됩니다.

- pom.xml 파일에 대한 JDBC 소켓 팩토리 버전 요구사항을 참조하세요.

Node.js

웹 애플리케이션의 컨텍스트에서 이 스니펫을 보려면 GitHub의 README를 참고하세요.

Go

웹 애플리케이션의 컨텍스트에서 이 스니펫을 보려면 GitHub의 README를 참고하세요.

Ruby

웹 애플리케이션의 컨텍스트에서 이 스니펫을 보려면 GitHub의 README를 참고하세요.

PHP

웹 애플리케이션의 컨텍스트에서 이 스니펫을 보려면 GitHub의 README를 참고하세요.

권장사항 및 기타 정보

로컬에서 애플리케이션을 테스트할 때 Cloud SQL 인증 프록시를 사용할 수 있습니다. 자세한 내용은 빠른 시작: Cloud SQL 인증 프록시 사용을 참고하세요.

Docker 컨테이너를 통해 Cloud SQL 프록시를 사용하여 테스트할 수도 있습니다.

연결 풀

기본 데이터베이스에 대한 연결이 데이터베이스 서버 자체 또는 플랫폼 인프라에 의해 중단될 수 있습니다. 클라이언트 연결이 중단되었을 때 자동으로 다시 연결하는 연결 풀을 지원하는 클라이언트 라이브러리를 사용하는 것이 좋습니다. Cloud SQL 인스턴스에서 관리형 연결 풀링을 사용하여 풀링을 통해 Cloud SQL 인스턴스의 리소스 사용률과 연결 지연 시간을 최적화하여 워크로드를 확장할 수 있습니다. 관리형 연결 풀링에 대한 자세한 내용은 관리형 연결 풀링 개요를 참조하세요.

연결 풀 사용 방법에 대한 자세한 예시는 데이터베이스 연결 관리 페이지를 참고하세요.연결 한도

Cloud SQL의 MySQL과 PostgreSQL 버전 모두 동시 연결 수에 최대 한도를 적용합니다. 이러한 한도는 선택한 데이터베이스 엔진에 따라 달라질 수 있습니다(Cloud SQL 할당량 및 한도 페이지 참조).Cloud Run 컨테이너 인스턴스는 Cloud SQL 데이터베이스에 대한 연결이 100개로 제한됩니다. Cloud Run 서비스 또는 작업의 각 인스턴스는 100개의 데이터베이스 연결을 가질 수 있으며, 이 서비스 또는 작업이 확장됨에 따라 배포당 총 연결 수가 늘어날 수 있습니다.

연결 풀을 사용하여 인스턴스당 사용되는 최대 연결 수를 제한할 수 있습니다. 연결 수를 제한하는 방법에 대한 자세한 예시는 데이터베이스 연결 관리 페이지를 참고하세요.