Halaman ini menjelaskan beberapa administrasi database umum dan alat pelaporan umum yang dapat Anda gunakan untuk terhubung ke instance Cloud SQL.

Ringkasan

Administrasi database dan alat pelaporan menyediakan berbagai tingkat dukungan untuk mengelola database Anda. Pilih alat berdasarkan jenis administrasi dan pelaporan yang perlu Anda lakukan. Misalnya, jika Anda perlu terhubung ke satu database dan mengeluarkan beberapa perintah SQL, pertimbangkan untuk menggunakan klien MySQL. Lihat Menghubungkan Klien MySQL Menggunakan Alamat IP. Jika Anda perlu mendesain atau mengelola banyak database secara bersamaan, gunakan salah satu alat berbasis visual yang dibahas di sini.

Kami membahas sejumlah alat yang terbatas di halaman ini. Jika alat Anda tidak dibahas, ada kemungkinan Anda berhasil terhubung dengan mengikuti langkah-langkah untuk alat serupa.

Hubungkan dengan MySQL Workbench

Bagian ini menunjukkan cara menghubungkan ke database instance Cloud SQL dengan MySQL Workbench.

- Di tampilan home MySQL Workbench, klik Koneksi Baru.

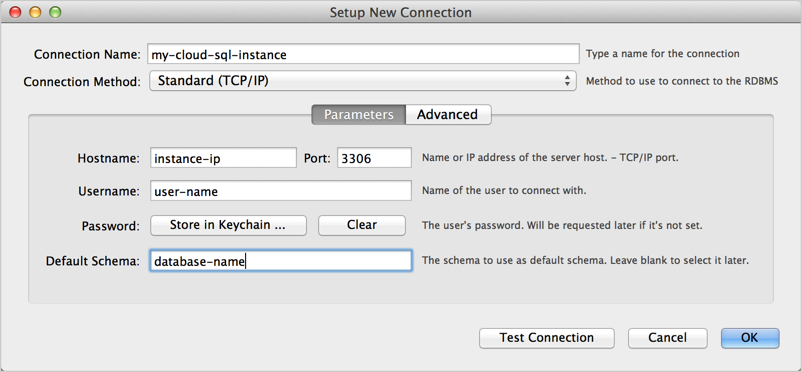

- Dalam formulir Menyiapkan koneksi baru, masukkan

Nama Koneksi, Nama host,

Nama Pengguna, dan Schema Default, jika berlaku,

seperti yang ditunjukkan pada Gambar 1.

Gambar 1: Koneksi baru di MySQL Workbench Menyiapkan Koneksi Baru. - KlikUji Koneksi. Anda akan diminta untuk memasukkan sandi.

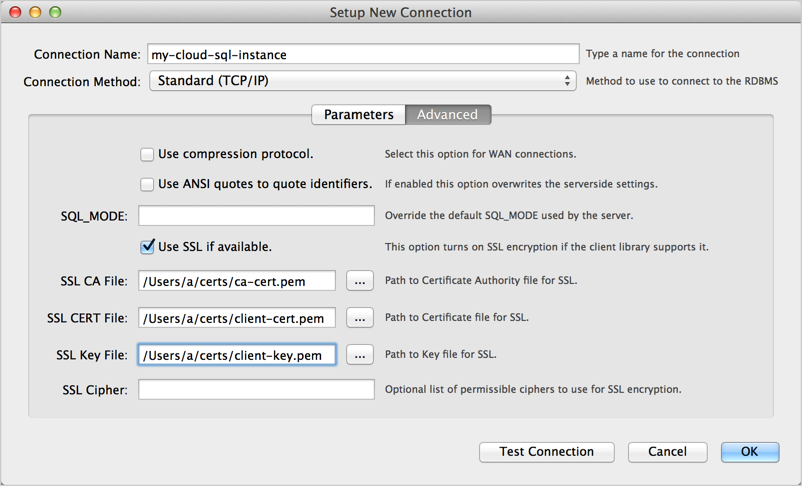

- Secara opsional, klik Lanjutan, lalu isi informasi

untuk menghubungkan dengan SSL, seperti yang ditunjukkan pada Gambar 2. Pastikan untuk memilih

Gunakan SSL jika tersedia dan tentukan File SSL CA,

File SSL CERT, dan File kunci SSL.

Pelajari lebih lanjut cara menggunakan sertifikat SSL

dengan Cloud SQL.

Gambar 2: Menentukan opsi lanjutan di formulir Menyiapkan Koneksi Baru MySQL Workbench. - Klik Uji Koneksi untuk memastikan semua parameter lanjutan telah ditetapkan dengan benar.

- Klik Close.

- Hubungkan dengan koneksi yang Anda buat.

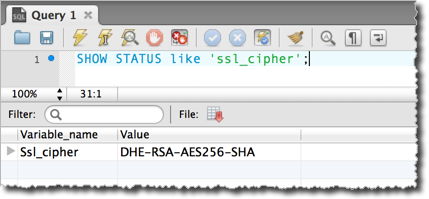

- Setelah terhubung, Anda dapat menguji apakah Anda menggunakan SSL dengan menjalankan

pernyataan SQL berikut:

SHOW STATUS like 'ssl_cipher';

Gambar 3: Menguji apakah koneksi MySQL Workbench menggunakan SSL.

Hubungkan dengan Toad untuk MySQL

Bagian ini menunjukkan cara terhubung ke database instance Cloud SQL dengan Toad untuk MySQL.

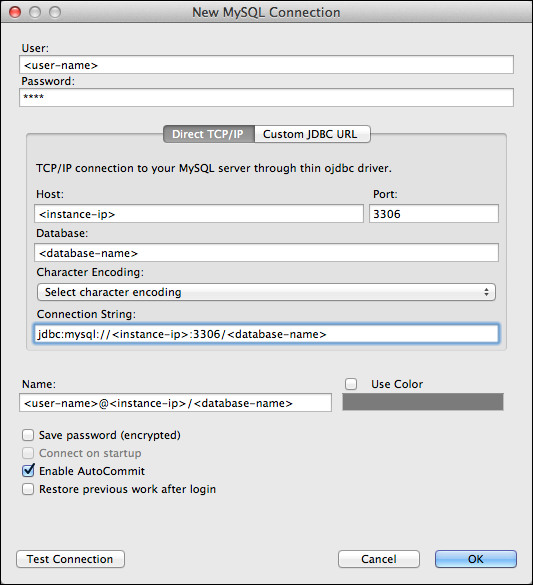

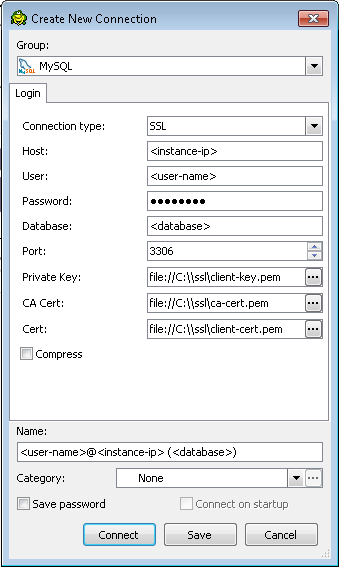

- Di Toad untuk MySQL, buat koneksi baru.

- Dalam formulir Koneksi Baru MySQL, isi

informasi berikut:

- Pengguna: Nama pengguna di database MySQL Anda.

- Sandi: Sandi untuk pengguna yang ditentukan.

- Host: Alamat IP instance Anda. Untuk informasi selengkapnya, lihat Mengonfigurasi Kontrol Akses Aplikasi. Jika telah memetakan alamat IP ke nama host server lokal, Anda dapat menggunakannya di kolom ini.

- Database: Instance database yang akan dihubungkan.

Gambar 4: Kotak dialog Buat Koneksi Baru di Toad untuk Mac - Klik Uji Koneksi untuk mengonfirmasi bahwa informasi koneksi sudah benar.

- Klik OK untuk memulai koneksi.

- Pada kotak dialog Masukkan Sandi, masukkan sandi untuk pengguna. Kotak dialog ini muncul karena kami tidak memilih Simpan sandi (terenkripsi) di kotak dialog Buat Koneksi Baru.

Mengonfigurasi Toad untuk menggunakan SSL

Dalam Gambar 5, kotak dialog Buat Koneksi Baru ditampilkan dengan informasi untuk menghubungkan dengan SSL. Semua versi Toad mungkin tidak mendukung koneksi dengan SSL.

Setelah terhubung, Anda dapat menguji apakah Anda menggunakan SSL dengan menjalankan

pernyataan SQL berikut dan memverifikasi bahwa nilai ssl_cipher tidak kosong:

SHOW STATUS like 'ssl_cipher';

Terhubung dengan SQuirrel SQL

Bagian ini menunjukkan cara menghubungkan ke database instance Cloud SQL dengan SQuirrel SQL.

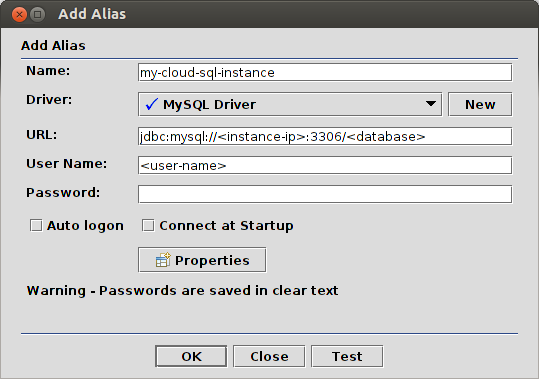

- Pada klien SQuirrel SQL, pilih panel Aliases untuk mengaktifkannya.

- Di menu Alias, pilih Alias Baru.

- Isi informasinya, seperti yang ditunjukkan pada Gambar 6. Pastikan untuk memilih

Driver MySQL dan memberikan nilai untuk <instance-ip>, <database>,

dan <user-name>.

Gambar 6: Mengonfigurasi koneksi SQL SQuirrel ke MySQL. - Klik Uji untuk menguji koneksi. Anda akan diminta untuk memasukkan sandi.

- Klik OK untuk menyimpan alias.

- Di panel Alias, klik kanan alias yang Anda buat, lalu pilih Hubungkan.

Mengonfigurasi SQuirrel SQL untuk menggunakan SSL

Bagian ini mengasumsikan bahwa Anda telah membuat sertifikat SSL (lihat Mengonfigurasi SSL untuk instance) dan Anda memiliki tiga file:

- File sertifikat CA, misalnya, ca-cert.pem.

- File public key certificate klien, misalnya, client-cert.pem.

- File kunci pribadi klien, misalnya, client-key.pem.

Gunakan file ini seperti yang dijelaskan dalam Menghubungkan dengan Aman Menggunakan SSL dalam Panduan Referensi MySQL untuk membuat file keystore dan truststore. Anda perlu menentukan file keystore dan truststore saat memulai SQuirrel SQL. Salah satu cara melakukannya adalah dengan mengedit skrip yang meluncurkan aplikasi SQuirrel SQL sebagai berikut:

$JAVACMD -Djavax.net.ssl.keyStore=<path-to-keystore> \

-Djavax.net.ssl.keyStorePassword=<keystore-password> \

-Djavax.net.ssl.trustStore=<path-to-truststore> \

-Djavax.net.ssl.trustStorePassword=<truststore-password> \

[existing launch parameters]

Setelah memulai SQuirrel SQL dengan informasi keystore dan truststore yang valid, Anda dapat terhubung dengan:

jdbc:mysql://<instance-ip>:3306/<database>?verifyServerCertificate=true&useSSL=true&requireSSL=true

Setelah terhubung, Anda dapat menguji apakah Anda menggunakan SSL dengan menjalankan

pernyataan SQL berikut dan memverifikasi bahwa nilai ssl_cipher tidak kosong:

SHOW STATUS like 'ssl_cipher';