Cette page décrit plusieurs outils communs de création de rapports et d'administration de base de données que vous pouvez utiliser pour vous connecter à vos instances Cloud SQL.

Aperçu

Les outils d'administration et de création de rapports de base de données offrent divers niveaux d'assistance pour la gestion de bases de données. Sélectionnez un outil en fonction du type d'administration et de création de rapports que vous devez effectuer. Par exemple, si vous devez vous connecter à une base de données et exécuter quelques commandes SQL, envisagez d'utiliser le client MySQL. Consultez la page Connecter un client MySQL à l'aide d'adresses IP. Si vous devez concevoir ou gérer plusieurs bases de données simultanément, utilisez l'un des outils visuels décrits ci-dessous.

Nous présentons sur cette page un nombre limité d'outils. Si votre outil n'est pas abordé, vous devriez pouvoir vous connecter en suivant les étapes décrites pour un outil similaire.

Se connecter avec MySQL Workbench

Cette section explique comment se connecter à la base de données de votre instance Cloud SQL avec MySQL Workbench.

- Sur la page d'accueil de MySQL Workbench, cliquez sur Nouvelle connexion.

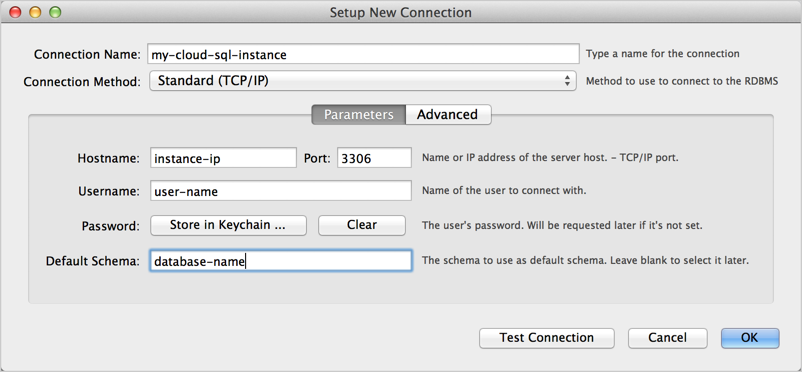

- Dans le formulaire Setup New Connection (Configurer une nouvelle connexion), indiquez un

Connection Name (Nom de connexion), Host Name (Nom d'hôte),

Username (Nom d'utilisateur), et un Default Schema (Schéma par défaut), le cas échéant,

comme le montre la figure 1.

Figure 1 : Nouvelle connexion dans le formulaire Setup New Connection (Configurer une nouvelle connexion) de MySQL Workbench. - Cliquez sur Test Connection (Tester la connexion). Vous êtes invité à entrer un mot de passe.

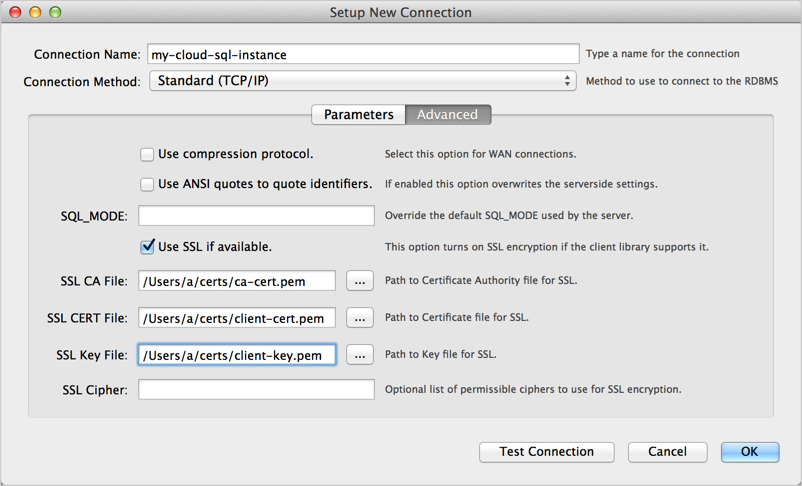

- Si nécessaire, cliquez sur Advanced (Avancé) et renseignez les informations relatives à la connexion SSL, conformément à la figure 2. Veillez à sélectionner Use SSL if available (Utiliser SSL si disponible) et à spécifier un SSL CA File (fichier SSL CA), un SSL CERT File (fichier SSL CERT) et un SSL Key File (fichier de clé SSL).

En savoir plus sur l'utilisation de certificats SSL avec Cloud SQL.

Figure 2 : Spécifier des options avancées dans la fenêtre Setup New Connection (Configurer une nouvelle connexion) de MySQL Workbench. - Cliquez sur Test Connection (Tester la connexion) pour vous assurer que tous les paramètres avancés sont correctement définis.

- Cliquez sur Fermer.

- Connectez-vous à l'aide de la connexion que vous avez créée.

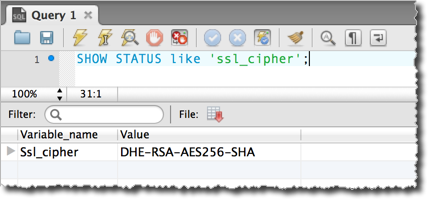

- Une fois connecté, vous pouvez vérifier que vous utilisez bien SSL en exécutant l'instruction SQL suivante :

SHOW STATUS like 'ssl_cipher';

Figure 3 : Effectuer un test pour savoir si la connexion MySQL Workbench utilise SSL.

Se connecter avec Toad for MySQL

Cette section explique comment se connecter à la base de données d'instance Cloud SQL avec Toad pour MySQL.

- Dans Toad pour MySQL, créez une connexion.

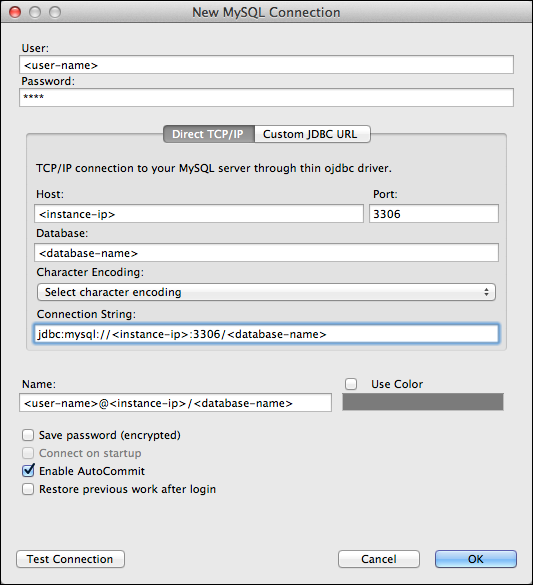

- Dans le formulaire New MySQL Connection (Nouvelle connexion MySQL), saisissez les informations suivantes :

- User (Utilisateur) : nom d'un utilisateur dans votre base de données MySQL.

- Password (Mot de passe) : mot de passe pour l'utilisateur spécifié.

- Host (Hôte) : adresse IP de votre instance. Pour en savoir plus, consultez la section Configurer le contrôle des accès pour les applications. Si vous avez mappé l'adresse IP au nom d'hôte de votre serveur local, vous pouvez l'utiliser dans ce champ.

- Database (Base de données) : instance de base de données à laquelle se connecter.

Figure 4 : Boîte de dialogue "Create New Connection" (Créer une nouvelle connexion) dans Toad pour Mac - Cliquez sur Test Connection (Tester la connexion) pour vérifier que les informations de connexion sont correctes.

- Cliquez sur OK pour démarrer la connexion.

- Dans la boîte de dialogue Enter Password (Saisir le mot de passe), saisissez le mot de passe de l'utilisateur. Cette boîte de dialogue apparaît, car nous n'avons pas choisi l'option Save password (encrypted) (Enregistrer le mot de passe (chiffré)) dans la boîte de dialogue Create New Connection (Créer une connexion).

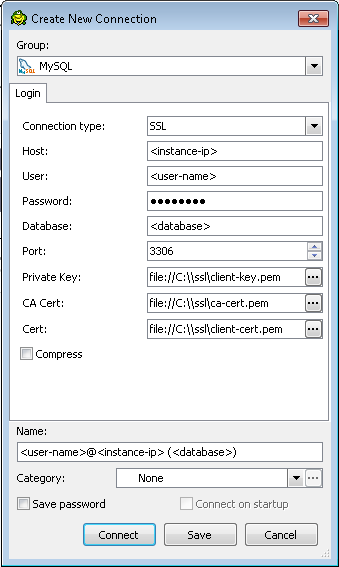

Configurer Toad pour utiliser SSL

La figure 5 montre la boîte de dialogue Create New Connection (Créer une nouvelle connexion) qui contient les informations pour la connexion avec SSL. Il est possible que certaines versions de Toad ne soient pas compatibles avec la connexion SSL.

Une fois connecté, vous pouvez vérifier que vous utilisez bien SSL en exécutant l'instruction SQL suivante et en vérifiant que la valeur ssl_cipher n'est pas vide :

SHOW STATUS like 'ssl_cipher';

Se connecter avec SQuirrel SQL

Cette section explique comment se connecter à la base de données d'instance Cloud SQL avec SQuirrel SQL.

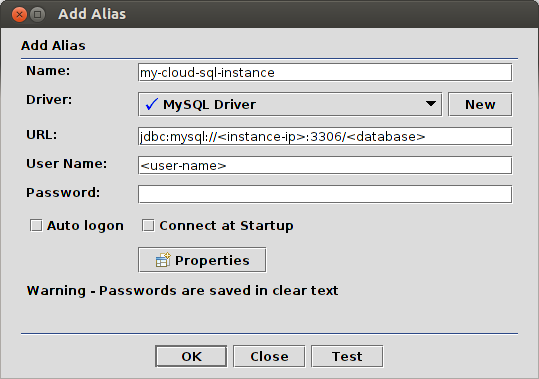

- Dans le client SQL SQuirrel, sélectionnez le panneau Alias pour l'activer.

- Dans le menu Alias, sélectionnez Nouvel alias.

- Renseignez les informations conformément à la figure 6. Veillez à sélectionner ensuite le pilote MySQL et à spécifier des valeurs pour <instance-ip>, <database> et <user-name>.

Figure 6 : configurer une connexion SQL SQuirrel à MySQL. - Cliquez sur Test pour tester la connexion. Vous êtes invité à entrer un mot de passe.

- Cliquez sur OK pour enregistrer l'alias.

- Dans le panneau Alias, cliquez avec le bouton droit sur l'alias que vous venez de créer et sélectionnez Se connecter.

Configurer SQuirrel SQL pour utiliser SSL

Cette section suppose que vous avez créé un certificat SSL (voir Configurer SSL pour une instance) et que vous disposez des trois fichiers suivants :

- Un fichier de certificat CA, par exemple, ca-cert.pem

- Un fichier de certificat de clé publique client, par exemple, client-cert.pem

- Un fichier de clé privée client, par exemple, client-key.pem

Utilisez ces fichiers comme décrit dans la section Connexion sécurisée à l'aide de SSL du Manuel de référence MySQL pour créer des fichiers keystore et des fichiers truststore. Vous devez spécifier les fichiers keystore et truststore lorsque vous démarrez SQuirrel SQL. Pour ce faire, vous pouvez éditer le script qui lance l'application SQuirrel SQL, comme indiqué ci-dessous :

$JAVACMD -Djavax.net.ssl.keyStore=<path-to-keystore> \

-Djavax.net.ssl.keyStorePassword=<keystore-password> \

-Djavax.net.ssl.trustStore=<path-to-truststore> \

-Djavax.net.ssl.trustStorePassword=<truststore-password> \

[existing launch parameters]

Une fois que vous avez démarré SQuirrel SQL avec les informations de keystore et truststore valides, vous pouvez vous connecter avec la valeur suivante :

jdbc:mysql://<instance-ip>:3306/<database>?verifyServerCertificate=true&useSSL=true&requireSSL=true

Une fois connecté, vous pouvez vérifier que vous utilisez bien SSL en exécutant l'instruction SQL suivante et en vérifiant que la valeur ssl_cipher n'est pas vide :

SHOW STATUS like 'ssl_cipher';