Questa pagina descrive diversi strumenti comuni di amministrazione e generazione di report dei database che puoi utilizzare per connetterti alle tue istanze Cloud SQL.

Panoramica

Gli strumenti di amministrazione e generazione di report del database forniscono vari livelli di supporto per la gestione del database. Seleziona uno strumento in base al tipo di amministrazione e report che devi eseguire. Ad esempio, se devi connetterti a un database ed eseguire alcuni comandi SQL, valuta la possibilità di utilizzare il client MySQL. Consulta Connessione del client MySQL tramite indirizzi IP. Se devi progettare o gestire più database contemporaneamente, utilizza uno degli strumenti basati su immagini descritti qui.

In questa pagina vengono descritti solo alcuni strumenti. Se il tuo strumento non è menzionato, è probabile che tu possa connetterti correttamente seguendo i passaggi per uno strumento simile.

Connettiti con MySQL Workbench

Questa sezione mostra come connettersi al database dell'istanza Cloud SQL con MySQL Workbench.

- Nella visualizzazione Home di MySQL Workbench, fai clic su New Connection (Nuova connessione).

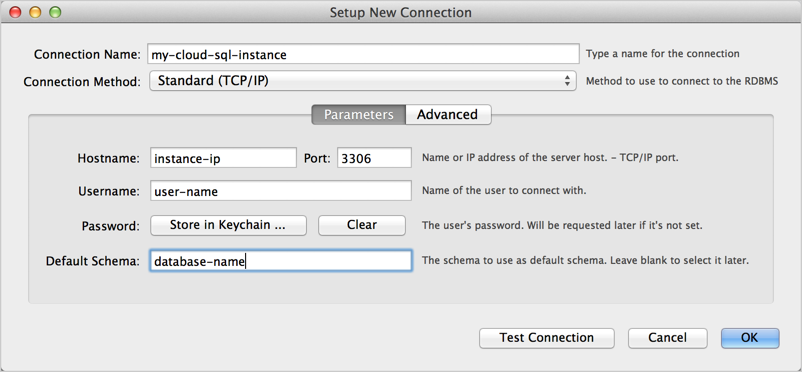

- Nel modulo Configura nuova connessione, fornisci un

Nome connessione, un Nome host,

un Nome utente e uno Schema predefinito, se applicabile,

come mostrato nella Figura 1.

Figura 1: nuova connessione in MySQL Workbench Modulo Configura nuova connessione. - Fai clic su Prova connessione. Ti viene richiesta una password.

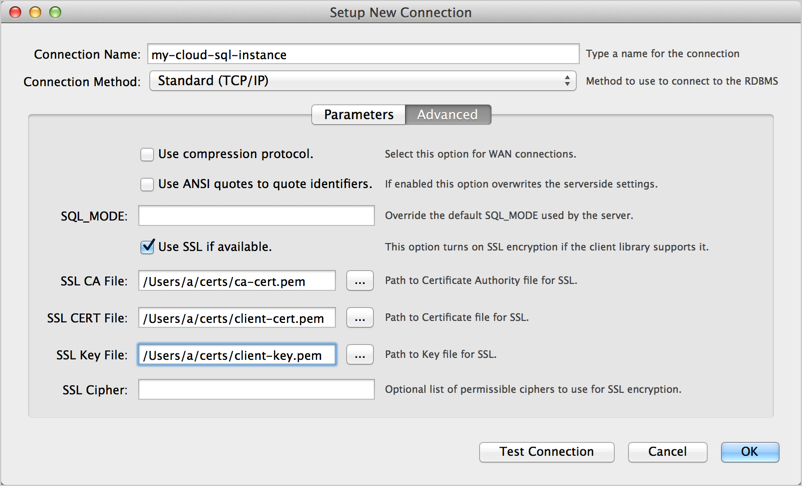

- (Facoltativo) Fai clic su Avanzate e compila le informazioni

per la connessione con SSL come mostrato nella Figura 2. Assicurati di selezionare

Usa SSL se disponibile e specifica un file CA SSL,

un file CERT SSL e un file chiave SSL.

Scopri di più sull'utilizzo dei certificati SSL con Cloud SQL.

Figura 2: specifica delle opzioni avanzate nel modulo Configurazione nuova connessione di MySQL Workbench. - Fai clic su Prova connessione per assicurarti che tutti i parametri avanzati siano impostati correttamente.

- Fai clic su Chiudi.

- Connettiti alla connessione che hai creato.

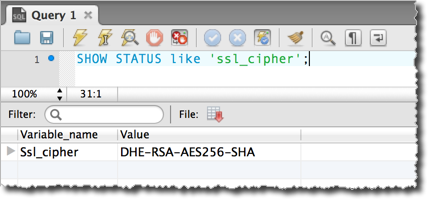

- Una volta connesso, puoi verificare se stai utilizzando SSL eseguendo la seguente istruzione SQL:

SHOW STATUS like 'ssl_cipher';

Figura 3: verifica se la connessione MySQL Workbench utilizza SSL.

Connettiti con Toad for MySQL

Questa sezione mostra come connettersi al database dell'istanza Cloud SQL con Toad for MySQL.

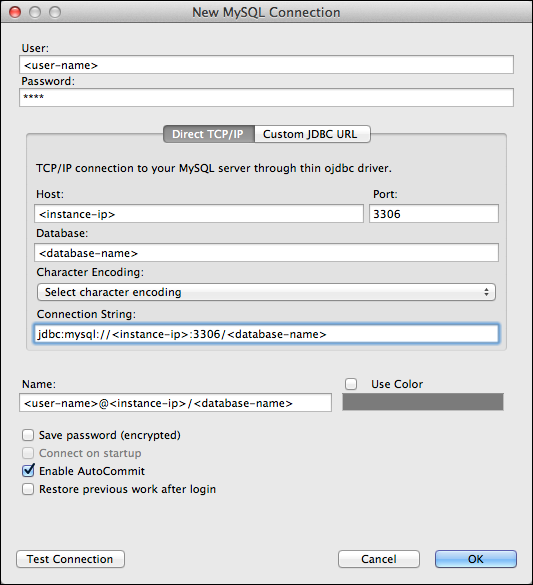

- In Toad for MySQL, crea una nuova connessione.

- Nel modulo Nuova connessione MySQL, compila le seguenti informazioni:

- Utente: il nome di un utente nel tuo database MySQL.

- Password: la password per l'utente specificato.

- Host: l'indirizzo IP della tua istanza. Per ulteriori informazioni, consulta la pagina Configurazione del controllo dell'accesso alle applicazioni. Se hai mappato l'indirizzo IP al nome host del tuo server locale, puoi utilizzarlo in questo campo.

- Database: l'istanza di database a cui connettersi.

Figura 4: la finestra di dialogo Crea nuova connessione in Toad per Mac - Fai clic su Prova connessione per verificare che le informazioni di connessione siano corrette.

- Fai clic su Ok per avviare la connessione.

- Nella finestra di dialogo Inserisci password, inserisci la password dell'utente. Questa finestra di dialogo viene visualizzata perché non abbiamo scelto Salva password (criptata) nella finestra di dialogo Crea nuova connessione.

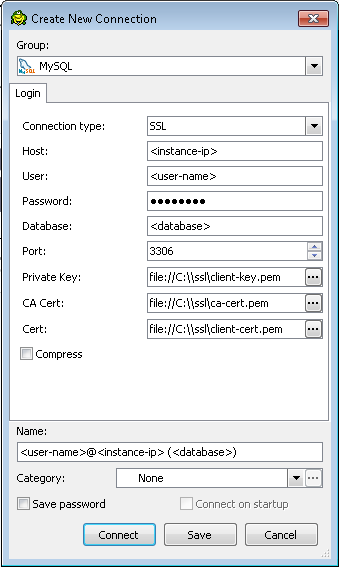

Configurare Toad per l'utilizzo di SSL

Nella Figura 5 viene mostrata una finestra di dialogo Crea nuova connessione con le informazioni per la connessione con SSL. Tutte le versioni di Toad potrebbero non supportare la connessione con SSL.

Una volta connesso, puoi verificare se stai utilizzando SSL eseguendo la seguente istruzione SQL e verificando che il valore di ssl_cipher non sia vuoto:

SHOW STATUS like 'ssl_cipher';

Connettiti con SQuirrel SQL

Questa sezione mostra come connetterti al database dell'istanza Cloud SQL con SQuirrel SQL.

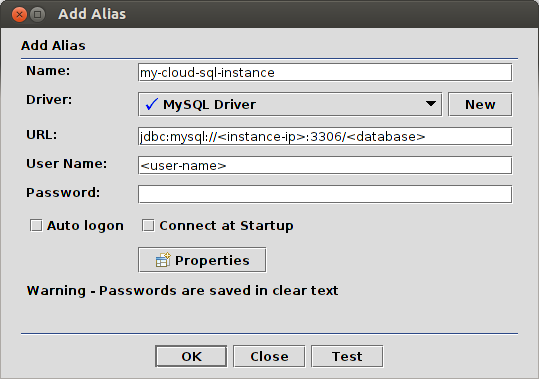

- Nel client SQuirrel SQL, seleziona il riquadro Alias per attivarlo.

- Nel menu Alias, seleziona Nuovo alias.

- Compila le informazioni, come mostrato nella Figura 6. Assicurati di selezionare il driver MySQL e di fornire i valori per <instance-ip>, <database> e <user-name>.

Figura 6: configurazione di una connessione SQuirrel SQL a MySQL. - Fai clic su Test per testare la connessione. Ti viene richiesta una password.

- Fai clic su Ok per salvare l'alias.

- Nel riquadro Alias, fai clic con il tasto destro del mouse sull'alias creato e seleziona Connetti.

Configura SQuirrel SQL per l'utilizzo di SSL

Questa sezione presuppone che tu abbia creato un certificato SSL (vedi Configurazione di SSL per un'istanza) e che tu disponga di tre file:

- Un file di certificato CA, ad esempio ca-cert.pem.

- Un file del certificato di chiave pubblica client, ad esempio client-cert.pem.

- Un file della chiave privata del client, ad esempio client-key.pem.

Utilizza questi file come descritto in Connessione sicura tramite SSL nel manuale di riferimento di MySQL per creare i file keystore e truststore. Devi specificare i file keystore e truststore quando avvii SQuirrel SQL. Un modo per farlo è modificare lo script che avvia l'applicazione SQuirrel SQL nel seguente modo:

$JAVACMD -Djavax.net.ssl.keyStore=<path-to-keystore> \

-Djavax.net.ssl.keyStorePassword=<keystore-password> \

-Djavax.net.ssl.trustStore=<path-to-truststore> \

-Djavax.net.ssl.trustStorePassword=<truststore-password> \

[existing launch parameters]

Dopo aver avviato SQuirrel SQL con le informazioni valide su keystore e truststore, puoi connetterti con:

jdbc:mysql://<instance-ip>:3306/<database>?verifyServerCertificate=true&useSSL=true&requireSSL=true

Una volta connesso, puoi verificare se stai utilizzando SSL eseguendo la seguente istruzione SQL e verificando che il valore di ssl_cipher non sia vuoto:

SHOW STATUS like 'ssl_cipher';