安装 Anthos Service Mesh 时,默认情况下启用的控制层面因平台而异。您可以在安装(或升级)Anthos Service Mesh 时添加叠加文件,以启用可选功能。叠加文件是一个 YAML 文件,其中包含您用于配置控制层面的 IstioOperator 自定义资源 (CR)。您可以替换默认配置并在叠加文件中启用可选功能。您可以叠加多个文件,每个叠加文件会替换之前各层的配置。

关于叠加文件

此页面中的叠加文件位于 GitHub 上的 anthos-service-mesh 软件包中。这些文件包含默认配置的常见自定义。您可以按原样使用这些文件,也可以根据需要对这些文件进行其他更改。

使用

istioctl install命令安装 Anthos Service Mesh 时,可以使用-f命令行选项指定一个或多个叠加文件。虽然您可以通过对istioctl install使用--set选项在命令行中指定配置参数来修改配置,但我们建议您使用叠加文件,以便可以将该文件与其他自定义资源文件一起存储在版本控制系统中。您需要在升级 Anthos Service Mesh 时保留这些文件,以便控制层面在升级后具有相同的配置。使用 Google 提供的

install_asm脚本安装 Anthos Service Mesh 时,您可以使用--option或--custom_overlay选项指定一个或多个叠加文件。如果您不需要对anthos-service-mesh代码库中的文件进行任何更改,则可以使用--option,该脚本将从 GitHub 中提取文件。否则,您可以更改叠加文件,然后使用--custom_overlay选项将其传递给install_asm脚本。如需查看使用这两个选项的示例,请参阅install_asm示例。

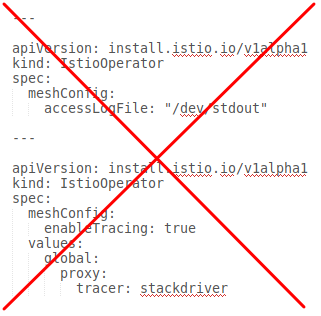

| 不要在一个 YAML 文件中包含多个 CR | 为每个 CR 创建单独的 YAML 文件 |

|---|---|

|

|

正在下载 anthos-service-mesh 软件包

要下载 anthos-service-mesh 软件包,请执行以下操作:

以下步骤使用 kpt 从 GitHub 代码库下载 asm 软件包。如果愿意,您也可以改为使用 git clone。

如果您尚未安装

kpt,请进行安装:gcloud components install kpt下载包含这些文件的软件包:

kpt pkg get \ https://github.com/GoogleCloudPlatform/anthos-service-mesh-packages.git/asm@release-1.8-asm asm以下示例假定

asm软件包位于您的当前工作目录中。

示例

如需在安装 Anthos Service Mesh 时启用某项功能,确切的命令会略有不同,具体取决于您的平台以及您使用的是 install_asm 脚本还是 istioctl install 命令。

以下所有命令都将在 istiod 上设置修订版本标签。istiod 部署名称将设置为 istiod-asm-186-8。修订版本标签的格式为 istio.io/rev=asm-186-8。自动 Sidecar 注入器网络钩子使用修订版本标签将注入的 Sidecar 与特定 istiod 修订版本相关联。如需为命名空间启用 Sidecar 自动注入功能,请使用与 istiod 上的修订版本标签匹配的修订版本来为其添加标签。

在 GKE On-Prem 上启用出站流量网关

本示例假设您已完成在本地安装 Anthos Service Mesh 指南中安装 Anthos Service Mesh 之前的所有步骤。该指南包括设置 CTX_CLUSTER1 环境变量和配置 cluster.yaml 的步骤。您在 cluster.yaml 中配置的其中一项设置是修订版本。egressgateways.yaml 文件包含用于启用可选的出站流量网关的配置。

在 GKE on VMware 上安装 Anthos Service Mesh:

istioctl install --context="${CTX_CLUSTER1}" \ -f cluster.yaml \ -f asm/istio/options/egressgateways.yaml请务必返回 GKE on VMware 安装指南以配置新安装所需的验证 webhook。

命令行中文件的顺序很重要。请务必先指定 cluster.yaml,其中包含默认功能所需的配置,然后指定叠加文件。

在 GKE on Google Cloud 上启用出站流量网关

我们建议您使用 install_asm 脚本在同一个项目中设置一个或多个集群。该脚本在 istiod 上设置修订版本标签。本示例假设您已按照在 GKE 上安装 Anthos Service Mesh 指南下载了 release-1.8-asm 分支上安装 Anthos Service Mesh 1.8.6 的 install_asm 脚本版本。

要使用 install_asm 脚本安装出站流量网关,请运行以下命令:

./install_asm \

--project_id PROJECT_ID \

--cluster_name CLUSTER_NAME \

--cluster_location CLUSTER_LOCATION \

--mode install \

--enable_all \

--option egressgateways

此命令会为新安装运行脚本,并启用 Mesh CA(这是安装的默认 CA)。--enable_all 标志可让脚本启用所需的 Google API、设置 Identity and Access Management 权限,以及对集群进行所需更新,其中包括启用 GKE Workload Identity。该脚本从 GitHub 获取 egressgateways.yaml 文件,该文件用于配置控制层面。

在不同项目的 GKE 集群上启用出站流量网关

目前,install_asm 脚本不支持在不同项目的集群上安装 Anthos Service Mesh。

以下命令行假定您已按照多项目安装和迁移中的所有步骤执行操作,直至您安装 Anthos Service Mesh。

安装 Anthos Service Mesh:

istioctl install \ -f asm/istio/istio-operator.yaml \ -f asm/istio/options/multiproject.yaml \ -f asm/istio/options/multicluster.yaml\ -f asm/istio/options/egressgateways.yaml \ --set revision=asm-186-8以下文件将叠加在

istio-operator.yaml文件中的设置之上:multiproject.yaml文件用于指定多项目网状网的默认功能。您需要在其他叠加文件之前指定该文件。multicluster.yaml文件配置 Anthos Service Mesh 进行多集群配置所需的设置。egressgateways.yaml文件配置出站流量网关。

请务必返回到多项目安装指南以配置新安装所需的验证网络钩子。

用于可选功能的 YAML

以下几个部分提供用于启用可选功能和支持的功能的 YAML。

mTLS STRICT 模式

global.mtls.enabled 配置已被移除,以避免升级出现问题并提供更灵活的安装。如需启用 STRICT mTLS,请改为配置对等身份验证政策。

将 Envoy 定向到 stdout

如需了解详情,请参阅启用 Envoy 的访问日志记录。

Cloud Trace

如需在 GKE 上进行安装,您可以启用 Cloud Trace。如需详细了解价格信息,请参阅 Cloud Trace 价格页面。

默认采样率为 1%,但您可以通过指定 tracing.sampling 值来替换默认值。值必须在 0.0 到 100.0 的范围内,且精确率为 0.01。例如,如需跟踪每 10000 个请求中的 5 个,请使用 0.05。

以下示例展示了 100% 的采样率(仅用于演示或问题排查目的)。

apiVersion: install.istio.io/v1alpha1

kind: IstioOperator

spec:

meshConfig:

enableTracing: true

defaultConfig:

tracing:

sampling: 100

values:

global:

proxy:

tracer: stackdriver

请注意,跟踪器配置目前是代理引导配置的一部分,因此 pod 需要重启并重新注入才能获取跟踪器更新。例如,您可以使用以下命令“重启 pod 属于部署”:

kubectl rollout restart deployment -n NAMESPACE DEPLOYMENT_NAME

跟踪上下文传播

虽然 Sidecar 代理可以自动发送跟踪记录 span,但它们需要一些提示来将整个跟踪记录关联在一起。应用需要传播适当的 HTTP 标头,以便在代理发送 span 信息时,span 可以正确地关联到单个跟踪记录中。

为此,应用需要从传入请求中收集以下标头并将其传播到任何传出请求:

- x-request-id

- x-b3-traceid

- x-b3-spanid

- x-b3-parentspanid

- x-b3-sampled

- x-b3-flags

- x-ot-span-context

- x-cloud-trace-context

- traceparent

- grpc-trace-bin

如需查看传播标头的示例,请参阅跟踪上下文传播。

使用自定义 ID 从客户端创建跟踪记录

如需使用自定义 ID 从客户端创建跟踪记录,请使用 curl 命令创建具有外部客户端的请求并强制其显示跟踪记录。例如:

curl $URL --header "x-client-trace-id: 105445aa7843bc8bf206b12000100000"

如需详细了解 x-client-trace-id,请参阅 Envoy 文档。

通过出站流量网关出站

如需了解详情,请参阅出站流量网关。

Istio 容器网络接口

如何启用 Istio 容器网络接口 (CNI) 取决于安装 Anthos Service Mesh 的环境。您还需要启用网络政策。

在 GKE 上启用 CNI

在 GKE on VMware 上启用 CNI

启用内部负载均衡器

对于 GKE 上的安装,可为 Istio 入站流量网关启用内部负载均衡器。

入站流量网关上的外部证书管理

如需了解如何使用 Envoy SDS 在入站流量网关上启用外部证书管理,请参阅安全网关。