Esta página oferece uma visão geral da restrição de uso de serviços de recursos da política da organização, que permite aos administradores corporativos controlar quais serviçosGoogle Cloud podem ser usados na hierarquia de recursos Google Cloud. Essa restrição só pode ser aplicada em serviços com recursos que são descendentes diretos de um recurso de organização, pasta ou projeto. Por exemplo, o Compute Engine e o Cloud Storage.

A restrição Restringir o uso do serviço de recursos exclui e não funciona com alguns serviços que são dependências essenciais para produtos Google Cloud, como o Identity and Access Management (IAM), o Cloud Logging e o Cloud Monitoring. Para conferir a lista de serviços de recursos em nuvem com suporte a essa restrição, consulte Como restringir Serviços com suporte com o uso de recursos.

Os administradores podem usar essa restrição para definir restrições hierárquicas nos

serviços de recursos Google Cloud permitidos em um contêiner de recursos,

como uma organização, uma pasta ou um projeto. Por exemplo, permita

storage.googleapis.com no projeto X ou negue compute.googleapis.com

na pasta Y. Essa restrição também determina a

disponibilidade do consoleGoogle Cloud .

A restrição Restringir o uso do serviço de recurso pode ser usada de duas formas mutuamente exclusivas:

Lista de bloqueio: recursos de qualquer serviço que não tenha sido negado são permitidos.

Lista de permissões: os recursos de qualquer serviço que não seja permitido são negados.

A restrição Restringir o uso do serviço de recurso controla o acesso ao ambiente de execução para todos os recursos no escopo. Quando a política da organização que contém essa restrição é atualizada, ela é imediatamente aplicada a todos os acessos a todos os recursos no escopo da política, com consistência.

Recomendamos que os administradores gerenciem cuidadosamente as atualizações das políticas da organização que contêm essa restrição. É possível lançar essa alteração de política com mais segurança usando tags para aplicar a restrição condicionalmente. Para mais informações, consulte Como configurar uma política da organização com tags.

Quando um serviço é restrito por essa política, alguns Google Cloud serviços que têm uma dependência direta do serviço restrito também são restritos. Isso se aplica apenas a serviços que gerenciam os mesmos recursos do cliente. Por exemplo, o Google Kubernetes Engine (GKE) tem uma dependência do Compute Engine. Quando o Compute Engine está restrito, o GKE também está.

Disponibilidade do consoleGoogle Cloud

Os serviços restritos no console do Google Cloud se comportam da seguinte maneira:

- Não é possível navegar até um produto usando o menu .

- Os serviços restritos não aparecem nos resultados da pesquisa do Google Cloud console.

- Quando você navega para a página do console Google Cloud de um serviço restrito, por exemplo, de um link ou favorito, uma mensagem de erro aparece.

Como usar a restrição "Restringir o uso do serviço de recurso"

As restrições de política da organização podem ser definidas no nível da organização, da pasta e do projeto. Cada política se aplica a todos os recursos na hierarquia de recursos correspondente, mas pode ser substituída em níveis inferiores na hierarquia.

Para mais informações sobre avaliação de política, consulte Noções básicas sobre avaliação de hierarquia.

Como definir a política da organização

Para definir, alterar ou excluir uma política da organização, você precisa ter o papel Administrador da Política da organização.

Console

Para definir uma política da organização que inclua uma restrição Restringir o uso do serviço de recurso, faça o seguinte:

No Google Cloud console, acesse a página Políticas da organização.

No seletor de projetos, selecione o recurso em que você quer definir a política da organização.

Na tabela de políticas da organização, selecione Restringir o uso do serviço de recurso.

Clique em Gerenciar política.

Em Aplicável a, selecione Substituir política do recurso pai.

Em Aplicação da política, escolha como aplicar a herança a essa política.

Se você quiser herdar a política da organização do recurso pai e mesclá-lo com este, selecione Mesclar com pai.

Se você quiser modificar as políticas da organização existentes, selecione Substituir.

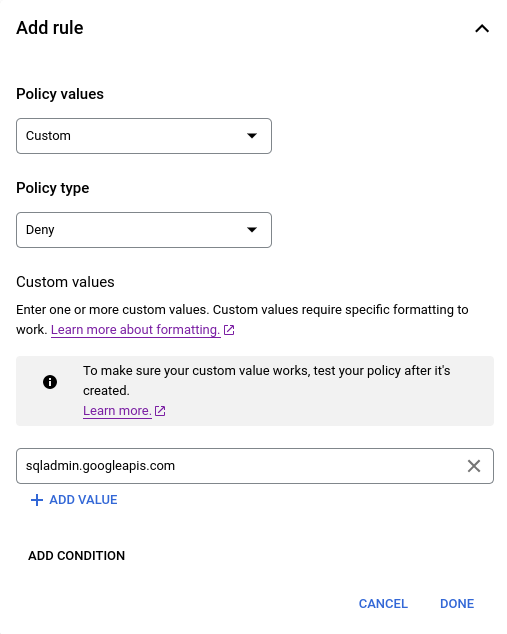

Clique em Adicionar uma regra.

Em Valores da política, selecione Personalizado.

Em Tipo de política, selecione Negar para a lista de proibições ou Permitir para a lista de permissões.

Em Valores personalizados, adicione o serviço que você quer bloquear ou permitir à lista.

Por exemplo, para bloquear o Cloud Storage, digite

storage.googleapis.com.Para adicionar mais serviços, clique em Adicionar valor.

Para aplicar a política, clique em Definir política.

gcloud

As políticas da organização podem ser definidas pela CLI do Google Cloud. Para aplicar uma política da organização que inclua a restrição Restringir o uso do serviço de recurso, primeiro crie um arquivo YAML com a política a ser atualizada:

name: organizations/ORGANIZATION_ID/policies/gcp.restrictServiceUsage

spec:

rules:

- values:

deniedValues:

- file.googleapis.com

- bigquery.googleapis.com

- storage.googleapis.com

Substitua ORGANIZATION_ID pelo ID do recurso da organização. Para definir essa política na organização, execute o seguinte comando:

gcloud org-policies set-policy /tmp/policy.yaml

Para saber mais sobre o uso de restrições nas políticas da organização, consulte Usando restrições.

Como restringir recursos sem tags

É possível usar tags e políticas organizacionais condicionais para restringir os recursos que não usam uma tag específica. Se você definir uma política da organização em um recurso que restrinja os serviços e o condicione à presença de uma tag, nenhum recurso filho derivado desse recurso poderá ser usado, a menos que tenha sido marcado. Dessa forma, os recursos precisam ser configurados de acordo com seu plano de governança antes de serem usados.

Para restringir recursos de organização, pasta ou projeto sem tag, use o

operador lógico ! em uma consulta condicional ao criar a política da

organização.

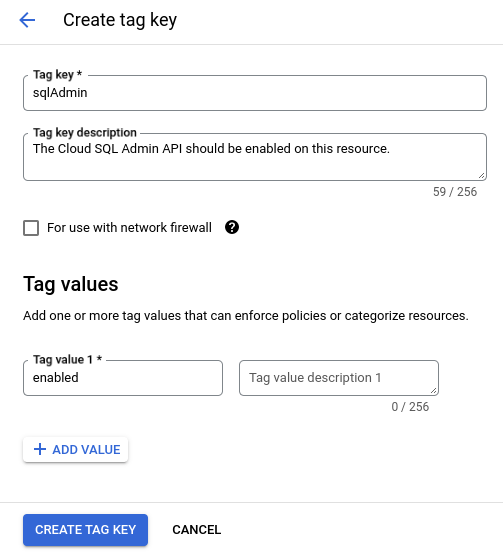

Por exemplo, para permitir o uso de sqladmin.googleapis.com apenas em projetos

que tenham a tag sqladmin=enabled, crie uma política da organização que

negue sqladmin.googleapis.com em projetos que não tenham a tag

sqladmin=enabled.

Crie uma tag que identifique se os recursos tiveram a governança adequada aplicada. Por exemplo, é possível criar uma tag com a chave

sqlAdmine o valorenabledpara indicar que esse recurso deve permitir o uso da API Cloud SQL Admin. Exemplo:

Clique no nome da tag recém-criada. Você precisa do nome do namespace da chave de tag, listado em Caminho da chave de tag, nas próximas etapas para criar uma condição.

Crie uma política da organização Restringir o uso do serviço de recursos no nível do recurso da sua organização para negar o acesso à API Cloud SQL Admin. Exemplo:

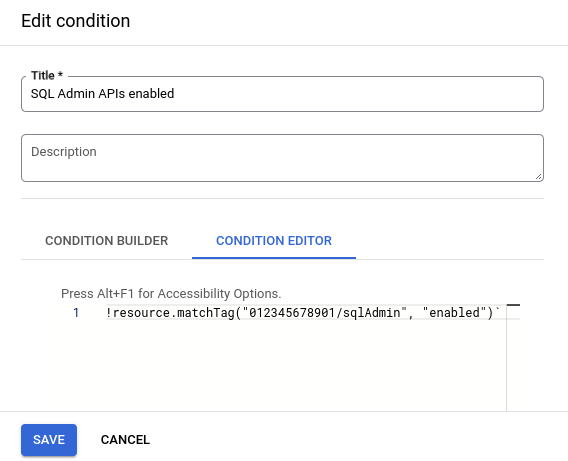

Adicione uma condição à política da organização acima, especificando que a política será aplicada se a tag de governança não estiver presente. O operador lógico NOT não é aceito pelo Criador de condições. Portanto, essa condição precisa ser criada no Editor de condições. Exemplo:

!resource.matchTag("012345678901/sqlAdmin", "enabled")

Agora, a tag sqlAdmin=enabled precisa ser anexada ou herdada por um projeto

antes que os desenvolvedores possam usar a API Cloud SQL Admin com esse projeto.

Para mais informações sobre como criar políticas da organização condicionais, consulte Como definir uma política da organização com tags.

Criar uma política da organização no modo de simulação

Uma política da organização no modo de simulação é um tipo de política da organização em que as violações da política são registradas na auditoria, mas as ações de violação não são negadas. É possível criar uma política da organização no modo de simulação usando a restrição Restringir o uso do serviço de recursos para monitorar como ela afetaria sua organização antes de aplicar a política ativa. Para mais informações, consulte Criar uma política da organização no modo de simulação.

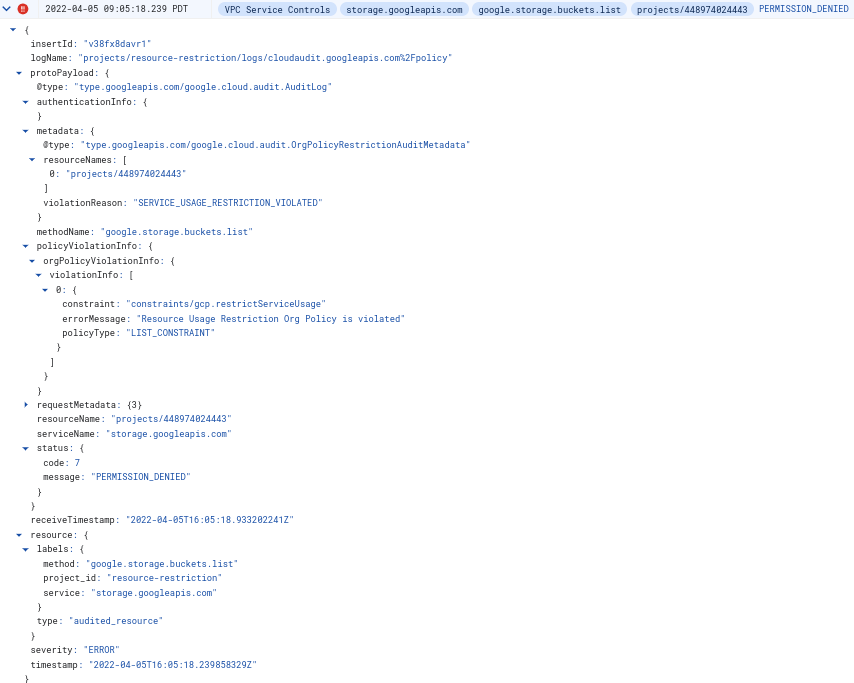

Mensagem de erro

Se você definir uma política da organização para negar o serviço A na hierarquia do recurso B, quando um cliente tentar usar o serviço A na hierarquia do recurso B, a operação falhará. Um erro é retornado descrevendo o motivo dessa falha. Além disso, uma entrada AuditLog é gerada para monitoramento, alerta ou depuração.

Exemplo de mensagem de erro

Request is disallowed by organization's constraints/gcp.restrictServiceUsage constraint for projects/PROJECT_ID attempting to use service storage.googleapis.com.

Exemplo de registros de auditoria do Cloud