このシリーズでは、Managed Microsoft AD を使用して、Active Directory リソース フォレストを Google Cloudにデプロイする方法について説明します。次の方法を学習します。

- 複数のプロジェクトから Managed Microsoft AD へのアクセスを可能にする共有 VPC を設定し、フォレストの信頼を使用して Managed Microsoft AD をオンプレミスの Active Directory に接続する。

- 不正なソースから Active Directory へのアクセスを保護するファイアウォール ルールを構成する。

- Managed Microsoft AD を単一のリージョンにデプロイし、既存の共有 VPC に接続する。

- 管理 VM を作成し、ドメインに参加させる。

- 委任された管理者を使用して Managed Microsoft AD に接続する。

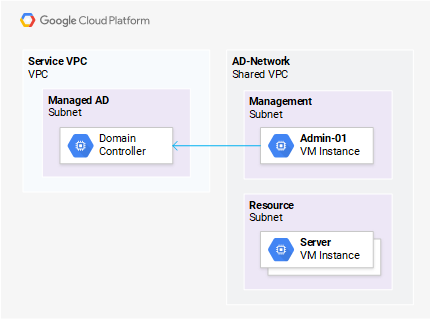

アーキテクチャの概要

複数のプロジェクトの VM から Active Directory を使用できるようにするには、共有 VPC と 3 つの個別のサブネットが必要です。

- Managed Microsoft AD サブネット: Managed Microsoft AD がドメイン コントローラを実行するために使用します。

- 管理サブネット: Active Directory を管理する目的でのみ使用されるマシンが含まれています。

- リソース サブネット: Active Directory メンバー サーバー(アプリケーション サーバーやデータベース サーバーなど)が含まれています。各リソース サブネットは、単一のリージョンで範囲限定されます。このガイドでは、単一のリソース サブネットのみ作成しますが、複数のリージョンにサーバーをデプロイする場合は、後でリソース サブネットを追加できます。

セキュリティ リスクを軽減するために、内部 RFC 1918 IP アドレスを持ち、インターネット アクセスのない管理 VM をデプロイします。VM インスタンスにログインするには、IAP TCP トンネリングを使用します。

管理とサーバーに個別のプロジェクトを使用するベスト プラクティスに従って、2 つの個別のプロジェクトを作成します。

- VPC ホスト プロジェクト: 共有 VPC 構成と Managed Microsoft AD が含まれています。

- 管理プロジェクト: Active Directory の管理専用です。このプロジェクト内で管理 VM を作成し、これを使用して Active Directory を構成します。

始める前に

このチュートリアルでは、 Google Cloud組織を使用する共有 VPC を使います。組織がない場合は、まず組織を作成します。また、一部のセットアップ作業では、管理者ロールが必要です。続行する前に、次の IAM ロールが付与されていることを確認してください。

この記事は、Google Cloud CLI がインストールされた Windows マシンを使用していることを前提としています。別のオペレーティング システムを使用している場合は、手順の一部を変える必要があります。

最後に、開始する前に以下の情報を収集します。

- VPC ホスト プロジェクトと管理プロジェクトのプロジェクト名。これら 2 つのプロジェクトはデプロイの重要な役割を果たすため、認識しやすい名前を選び、企業の命名規則に従ってください。

- VPC ホスト プロジェクトと管理プロジェクトのプロジェクトを作成するフォルダ。適切なフォルダがまだない場合は、機能横断的なリソース用の個別のサブフォルダと Active Directory などのサービスを作成することを検討してください。

- 新しい Active Directory フォレストのフォレスト ルートドメインに使用する DNS ドメイン名。

- リソースをデプロイする最初のリージョン。Managed Microsoft AD は、一部のリージョンにのみデプロイできます(これは、VPC が存在するすべてのリージョンで利用可能なドメインの一般提供には影響しません)。ニーズに最適なリージョンがわからない場合は、リージョン選択に関するベスト プラクティスをご覧ください。後でデプロイを他のリージョンに拡張できます。

- 作成する共有 VPC の名前。VPC は複数のプロジェクトで共有されるため、認識しやすい名前を選択してください。

次のサブネットのサブネット範囲を指定します。

- Managed Microsoft AD サブネット: 少なくとも /24 のサイズである必要があります。

- 管理サブネット: すべての管理サーバーに対応する必要があります。/28 以上のサイズのサブネット範囲をおすすめします。

- リソース サブネット: このサブネットのサイズを設定して、初期リージョンにデプロイする予定のすべてのサーバーに対応できるようにします。

サブネットがオンプレミス サブネットと重複せず、拡張に十分な余地があることを確認してください。

料金

このチュートリアルでは、Compute Engine、Cloud DNS、Google Cloud Observability など、 Google Cloudの課金対象となるコンポーネントを使用します。このチュートリアルの費用を計算するには、料金計算ツールをご覧ください。デプロイに固有の他のリソースを必ず含めてください。

VPC ネットワークの設定

VPC ホスト プロジェクトの作成

VPC ホスト プロジェクトは、共有 VPC を作成し、サブネット、ファイアウォール ルール、ルートなどのネットワーク関連の構成を管理するために使用されます。

Google Cloud コンソールで、[リソースの管理] ページを開きます。

左上の [組織] のプルダウン リストで組織を選択します。

[プロジェクトを作成] をクリックして、次の設定を入力します。

- プロジェクト名: プロジェクト名として選択した ID。

- 請求先アカウント: 請求先のアカウント。

- ロケーション: プロジェクトを作成するフォルダ。

[作成] をクリックします。

誤って削除されないようにプロジェクトを保護する

プロジェクトを削除すると、その中にデプロイされているすべてのマネージド Microsoft AD ドメインも削除されます。IAM ポリシーを使用してプロジェクトへのアクセスを制限することに加えて、プロジェクトを誤って削除しないように保護する必要があります。

Google Cloud コンソールで Cloud Shell を開きます。Cloud Shell では、 Google Cloud コンソールのコマンドラインにアクセスできるほか、 Google Cloud 管理に必要な Google Cloud CLI などのツールも利用できます。Cloud Shell のプロビジョニングには数分かかる場合があります。

Cloud Shell をアクティブにする組織名と VPC ホストプロジェクトのプロジェクト ID を含める変数に初期化します。

ORG_NAME=[ORG-NAME] \ VPCHOST_PROJECT_ID=[PROJECT-ID][ORG-NAME]を組織の名前に置き換え、[PROJECT-ID]を VPC ホスト プロジェクトの ID に置き換えます。次に例を示します。ORG_NAME=example.com VPCHOST_PROJECT_ID=ad-host-123次のコマンドを実行して組織の ID を検索します。

ORG-NAMEは組織の名前(example.comなど)に置き換えます。ORG_ID=$(gcloud organizations list \ --filter="DISPLAY_NAME=$ORG_NAME" \ --format=value\(ID\)) && \ echo "ID of $ORG_NAME is $ORG_ID"組織に

compute.restrictXpnProjectLienRemovalポリシーを適用します。gcloud resource-manager org-policies enable-enforce \ --organization $ORG_ID compute.restrictXpnProjectLienRemoval

デフォルト VPC を削除する

作成した各プロジェクトで Compute Engine によって、default VPC が作成されます。この VPC は自動モードで構成されています。つまり、サブネットは各リージョンに事前に割り振られ、サブネット範囲が自動的に割り当てられます。

VPC をオンプレミス ネットワークに接続することを計画している場合、Compute Engine が自動モードで使用する定義済みの IP 範囲がニーズに合わないことがあります。既存の IP 範囲と重複するか、サイズが不適切である可能性があります。デフォルトの VPC を削除して、カスタムモードの VPC に置き換えてください。

既存の Cloud Shell セッションに戻ります。

VPC ホスト プロジェクトで Compute Engine API を有効にします。

gcloud services enable compute.googleapis.com --project=$VPCHOST_PROJECT_IDdefaultVPC に関連付けられているすべてのファイアウォール ルールを削除します。gcloud compute firewall-rules list \ --filter="network=default" \ --project=$VPCHOST_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$VPCHOST_PROJECT_IDデフォルトの VPC を削除します。

gcloud compute networks delete default --project=$VPCHOST_PROJECT_ID

共有 VPC とサブネットを作成する

default VPC を削除したことによってカスタム VPC(後で共有 VPC に変換します)を作成できるようになりました。

既存の Cloud Shell セッションに戻ります。

VPC 名、初期リージョン、サブネット範囲用の変数を作成します。

SHAREDVPC_NAME=[NAME] \ SUBNET_REGION=[REGION] \ SUBNET_RANGE_MANAGEMENT=[MANAGEMENT-RANGE] \ SUBNET_RANGE_RESOURCES=[RESOURCES-RANGE] \ SUBNET_RANGE_MANAGEDAD=[MANAGED-AD-RANGE] \ SUBNET_RANGE_ONPREMAD=[ONPREM-AD-RANGE]プレースホルダ変数を次の内容に置き換えます。

[NAME]はad-network-env-test.などの名前に置き換えます。[REGION]は、Active Directory ドメイン コントローラをデプロイするリージョンに置き換えます。VPC とドメインを拡張することで、いつでも追加のリージョンに対応できます。[MANAGEMENT-RANGE]は管理サブネットに使用するサブネット範囲に置き換えます。[RESOURCES-RANGE]はリソース サブネットに使用するサブネット範囲に置き換えます。[MANAGED-AD-RANGE]は、Managed Microsoft AD サブネットに使用するサブネット範囲に置き換えます。[ONPREM-AD-RANGE]は、オンプレミス AD サブネットに使用するサブネット範囲に置き換えます。

次に例を示します。

SHAREDVPC_NAME=ad-network \ SUBNET_REGION=us-central1 \ SUBNET_RANGE_MANAGEMENT=10.0.0.0/24 \ SUBNET_RANGE_RESOURCES=10.0.1.0/24 \ SUBNET_RANGE_MANAGEDAD=10.0.2.0/24 \ SUBNET_RANGE_ONPREMAD=192.168.0.0/24VPC ホスト プロジェクトが共有 VPC をホストできるようにします。

gcloud compute shared-vpc enable $VPCHOST_PROJECT_ID新しいカスタムモードの VPC ネットワークを作成します。

gcloud compute networks create $SHAREDVPC_NAME \ --subnet-mode=custom \ --project=$VPCHOST_PROJECT_ID管理とリソースのサブネットを作成し、限定公開の Google アクセスを有効にして、VM に直接インターネット アクセスを許可せずに Windows を有効化できるようにします。

gcloud compute networks subnets create $SUBNET_REGION-management \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_MANAGEMENT \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID && \ gcloud compute networks subnets create $SUBNET_REGION-resources \ --network=$SHAREDVPC_NAME \ --range=$SUBNET_RANGE_RESOURCES \ --region=$SUBNET_REGION \ --enable-private-ip-google-access \ --project=$VPCHOST_PROJECT_ID

共有 VPC を保護する

VPC ホスト プロジェクトには、2 つのサブネットを持つ共有 VPC が含まれるようになりました。この共有 VPC にサービス プロジェクトを接続すると、共有 VPC を複数のプロジェクトで使用可能にできます。

サービス プロジェクトのメンバーに共有 VPC のすべてのサブネットを使用する権限を付与するのではなく、サブネットごとにアクセス権を付与する必要があります。

セキュリティ上の理由から、管理サブネットにアクセスする権限は、少数の管理スタッフのグループのみに付与してください。これにより、サブネットは Active Directory の管理にのみ使用されます。リソース サブネットに、より厳格なアクセス制御を適用できます。

ファイアウォール ルールの作成

Active Directory をデプロイする前に、Active Directory を管理および使用できるようにするファイアウォール ルールを作成する必要があります。

既存の Cloud Shell セッションに戻ります。

すべての失敗したアクセス試行がログに記録されるように、上りトラフィックのファイアウォール ロギングを有効にします。

gcloud compute firewall-rules create deny-ingress-from-all \ --direction=INGRESS \ --action=deny \ --rules=tcp:0-65535,udp:0-65535 \ --enable-logging \ --source-ranges=0.0.0.0/0 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 65000Active Directory の管理には、管理サブネットにデプロイされた専用の管理サーバーを使用します。このサーバーは外部 IP アドレスなしでデプロイされるため、IAP TCP 転送を使用してサーバーに接続する必要があります。

IAP からの RDP の上り(内向き)トラフィックを許可する次のファイアウォール ルールを作成します。

gcloud compute firewall-rules create allow-rdp-ingress-from-iap \ --direction=INGRESS \ --action=allow \ --rules=tcp:3389 \ --enable-logging \ --source-ranges=35.235.240.0/20 \ --network=$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_ID \ --priority 10000

以上で、共有 VPC を使用して Managed Microsoft AD をデプロイする準備が整いました。

Active Directory のデプロイ

Managed Microsoft AD は、Active Directory ドメイン コントローラのプロビジョニングとメンテナンスを処理します。次のロールがドメイン コントローラにデプロイされます。

- Active Directory ドメイン サービス

- DNS

ドメイン コントローラはプロジェクトの外部にデプロイされ、プロジェクトでは VM インスタンスとして表示されません。ドメイン コントローラを使用できるようにするために、Managed Microsoft AD をデプロイする際に以下の変更がプロジェクトに適用されます。

- VPC に VPC ピアリングが追加されます。これにより、VPC がドメイン コントローラを含むサービス VPC に接続されます。

- Cloud DNS のプライベート DNS ピアリング ゾーンがプロジェクトに作成されます。これにより、Active Directory ドメインに一致する DNS クエリが Managed Microsoft AD の一部として実行される DNS サービスに転送されます。

共有 VPC を使用しているため、すべてのサービス プロジェクトで Active Directory を使用できるようにするには、VPC ホスト プロジェクトにManaged Microsoft AD をデプロイする必要があります。

Active Directory フォレストとドメインを作成する

次の手順に従って、ガイドの前の部分で作成したVPC ホスト プロジェクトに Managed Microsoft AD をデプロイします。

Google Cloud コンソールで、Cloud Shell に戻ります。

作成する新しい Active Directory フォレストのフォレスト ルート ドメイン名を格納変数を初期化します。名前の選択に関するガイダンスについては、Microsoft の命名規則をご覧ください。

AD_DNS_DOMAIN=[AD-DNS-NAME]次に例を示します。

AD_DNS_DOMAIN=cloud.example.comVPC ホスト プロジェクトで、Cloud DNS を有効にします。

gcloud services enable dns.googleapis.com --project $VPCHOST_PROJECT_IDVPC ホストプロジェクトでManaged Microsoft AD API を有効にします。

gcloud services enable managedidentities.googleapis.com --project $VPCHOST_PROJECT_IDドメイン コントローラをプロビジョニングし、新しいフォレストを作成します。

gcloud active-directory domains create $AD_DNS_DOMAIN \ --admin-name=SetupAdmin \ --reserved-ip-range=$SUBNET_RANGE_MANAGEDAD \ --region=$SUBNET_REGION \ --authorized-networks=projects/$VPCHOST_PROJECT_ID/global/networks/$SHAREDVPC_NAME \ --project=$VPCHOST_PROJECT_IDコマンドが完了するまでに 15 分から 20 分かかります。

上記のコマンドにより、

SetupAdmin@[AD_DNS_DOMAIN]という名前の最初の Active Directory ユーザーが作成されます。このユーザーに代理管理者権限が付与されており、この権限を使用して新しい Active Directory フォレストの構成を完了できます。ユーザーの認証情報を表示するには、次のコマンドを実行します。パスワードを画面に表示しても安全であることを確認する必要があります。

gcloud active-directory domains reset-admin-password $AD_DNS_DOMAIN \ --project=$VPCHOST_PROJECT_IDパスワードをコピーします。これは後で必要になります。

パスワードは、VPC ホスト プロジェクトのプロジェクト オーナーとプロジェクト編集者がいつでもリセットできます。

管理プロジェクトを作成する

Managed Microsoft AD によって作成された Active Directory フォレストとフォレスト ルートドメインが完全に機能し、追加の構成を実行する最初のユーザー(SetupAdmin)ができました。ただし、Managed Microsoft AD ドメイン コントローラは RDP を使用して直接アクセスできないため、構成は管理 VM を使用して処理する必要があります。

この VM インスタンスを Active Directory 管理専用のプロジェクトに作成してから、VM インスタンスを共有 VPC の管理サブネットに接続します。

ドメインに参加すると、リモート サーバー管理ツール、グループ ポリシー管理コンソール、PowerShell を使用して Active Directory と Active Directory 関連のリソースを管理できます。

管理プロジェクトの作成

- Google Cloud コンソールで [リソースの管理] ページを開きます。

- 左上の [組織] のプルダウン リストで組織を選択します。

- [プロジェクトを作成] をクリックして、以下のフィールドに入力します。

- プロジェクト名: プロジェクト名として選択した ID。

- 請求先アカウント: 請求先のアカウント。複数の請求先アカウントにアクセスできる場合は、それぞれの内部ポリシーを確認し、適切なポリシーを選択します。

- ロケーション: プロジェクトを作成するフォルダ。

- [作成] をクリックします。

管理プロジェクトには、Active Directory を管理するための VM インスタンスが含まれます。階層化管理モデルでは、これにより、階層 0 の高度な権限があるユーザーがこれらの VM インスタンスにログインします。

これらのインスタンスは、攻撃者にとって魅力的なターゲットになる可能性があります。パスワード、パスワード ハッシュ、または Kerberos トークンを取得する機会を提供する可能性があります。また、これらの認証情報には Active Directory への管理アクセス権があるため、ドメインを侵害するために使用される可能性があります。

管理プロジェクトの VM インスタンスは、特権アクセス ワークステーションと同等に扱う必要があります。これは以下を意味します。

- これらのインスタンス(RDP かまたはその他の手段かにかかわらず)にログインするための権限を付与する必要があるのは、管理スタッフの小さなグループのみです。

- 管理を含むプロジェクトへのアクセスは、最小限の権限を原則として付与する必要があります。選択された少数のユーザーのみが、Google Cloud プロジェクトのリソースを表示してアクセスできるようにしてください。

Google Cloud プロジェクトの保護の詳細については、アクセス試行を確認するためのベスト プラクティスをご覧ください。

デフォルト VPC ではなく共有 VPC を使用する

現在、管理プロジェクトには独自の default VPC があります。共有 VPC を代わりに使用するため、この VPC を削除できます。

Google Cloud コンソールで、Cloud Shell に戻ります。

変数を初期化して、管理プロジェクトのプロジェクト ID を含めます(

[MANAGEMENT_PROJECT_ID]を、作成した管理プロジェクトのプロジェクト ID に置き換えます)。MANAGEMENT_PROJECT_ID=[MANAGEMENT_PROJECT_ID]VPC ホスト プロジェクトで Compute Engine API を有効にします。

gcloud services enable compute.googleapis.com \ --project=$MANAGEMENT_PROJECT_IDdefaultVPC に関連付けられているすべてのファイアウォール ルールを削除します。gcloud compute firewall-rules list \ --filter="network=default" \ --project=$MANAGEMENT_PROJECT_ID \ --format=value\(name\) | \ xargs gcloud compute firewall-rules delete \ --project=$MANAGEMENT_PROJECT_IDdefaultVPC を削除します。gcloud compute networks delete default --project=$MANAGEMENT_PROJECT_ID管理プロジェクトを共有 VPC に関連付けます。

gcloud compute shared-vpc associated-projects add $MANAGEMENT_PROJECT_ID \ --host-project=$VPCHOST_PROJECT_ID

これで、管理プロジェクトはサービス プロジェクトになり、管理プロジェクト内から共有 VPC を使用できるようになりました。

Active Directory への接続

最初の管理 VM インスタンスを作成して Active Directory に参加する準備が整いました。この VM を使用して、Active Directory フォレストとフォレストルート ドメインを構成できます。

管理 VM を作成する

管理 VM インスタンスを作成するには、次の手順に沿って操作します。

- Google Cloud コンソールで、Cloud Shell に戻ります。

リモートサーバー管理ツール(RSAT)、DNS サーバー管理ツール、グループポリシー管理コンソール(GPMC)がプリインストールされた Windows Server 2019 を実行する新しい VM インスタンスを作成します。

IAP TCP 転送を使用してマシンにアクセスするため、インスタンスに外部 IP アドレスを割り当てる必要はありません。

gcloud compute instances create admin-01 \ --image-family=windows-2019 \ --image-project=windows-cloud \ --machine-type=n1-standard-2 \ --no-address \ --zone=$SUBNET_REGION-a \ --subnet=projects/$VPCHOST_PROJECT_ID/regions/$SUBNET_REGION/subnetworks/$SUBNET_REGION-management \ --project=$MANAGEMENT_PROJECT_ID \ --metadata="sysprep-specialize-script-ps1=Install-WindowsFeature -Name RSAT-AD-Tools;Install-WindowsFeature -Name GPMC;Install-WindowsFeature -Name RSAT-DNS-Server"次のコマンドを実行して、起動プロセスを確認します。

gcloud compute instances tail-serial-port-output admin-01 \ --zone=$SUBNET_REGION-a \ --project=$MANAGEMENT_PROJECT_IDInstance setup finishedという出力が表示されるまで 4 分ほど待ちます。表示されたら Ctrl+C キーを押します。これで VM インスタンスを使用する準備が整いました。インスタンスでローカル SAM ユーザー

LocalAdminを作成します。gcloud compute reset-windows-password admin-01 \ --user=LocalAdmin \ --project=$MANAGEMENT_PROJECT_ID \ --zone=$SUBNET_REGION-a \ --quietパスワードをコピーします。これは後で必要になります。

管理 VM をドメインに参加させる

管理 VM にログインして Active Directory に参加させることができる状態になっています。

ローカルの Windows ワークステーションで、コマンド プロンプト(

cmd)を開きます。ローカル ワークステーションで初めて

gcloudを使用する場合は、必ず最初に認証してください。次のコマンドを実行して、ローカル ワークステーションから

admin-01VM への IAP TCP トンネルを確立します。[MANAGEMENT_PROJECT_ID]は管理プロジェクトの ID に置き換えます。gcloud compute start-iap-tunnel admin-01 3389 ^ --local-host-port=localhost:13389 ^ --project=[MANAGEMENT_PROJECT_ID]次の出力が表示されるのをお待ちください

Listening on port [13389]`これで、トンネルが使用できるようになりました。

Windows リモート デスクトップ接続クライアント(

mstsc.exe)を開きます。[Show Options] をクリックします。

次の値を入力します。

- パソコン:

localhost:13389 - ユーザー名:

localhost\LocalAdmin

- パソコン:

[接続] をクリックします。

[認証情報を入力] ダイアログに、ローカルの

LocalAdminユーザー用に以前に生成したパスワードを貼り付けます。次に、[OK] をクリックします。管理 VM の RDP 証明書をセットアップしていないため、リモートコンピュータの ID を確認できないことを示す警告メッセージが表示されます。[はい] をクリックしてこの警告を閉じます。

admin-01VM の Windows Server デスクトップが表示されたはずです。[スタート] ボタンを右クリックするか Win + X を押して、[コマンド プロンプト(管理者)] をクリックします。

特権昇格を確認するプロンプトが表示されたら [はい] をクリックします。

管理者特権のコマンド プロンプトで、

powershellを実行して PowerShell セッションを開始します。次のコマンドを実行してドメインの参加を開始します。

Add-Computer -DomainName [AD-DNS-NAME][AD-DNS-NAME]を、フォレスト ルートドメインの DNS 名の DNS 名に置き換えます。[Windows PowerShell 認証情報リクエスト] ダイアログで、次の値を入力します。

- ユーザー名:

SetupAdmin - パスワード: Managed Microsoft AD のデプロイ時に

SetupAdmin用に作成したパスワードを入力します。ローカルのLocalAdminユーザーのパスワードは使用しないでください。

- ユーザー名:

Restart-Computerを実行してコンピュータを再起動します。VM が再起動するまで約 1 分ほどかかります。

Active Directory ユーザーとコンピュータを起動する

これで、管理 VM が Active Directory ドメインのメンバーになりました。次の方法で Active Directory を管理できます。

- ローカルの Windows ワークステーションで、Windows リモート デスクトップ接続クライアント(

mstsc.exe)を開きます。 - [Show Options] をクリックします。

- 次の値を入力します。

- パソコン:

localhost:13389 - ユーザー名:

SetupAdmin@[AD-DNS-NAME].[AD-DNS-NAME]を、フォレスト ルートドメインの DNS 名の DNS 名に置き換えます。

- パソコン:

- [接続] をクリックします。

- [認証情報を入力] ダイアログに、

SetupAdminユーザー用に以前に生成したパスワードを貼り付けます。次に、[OK] をクリックします。 - 管理 VM の RDP 証明書をセットアップしていないため、リモートコンピュータの ID を確認できないことを示す警告メッセージが表示されます。[はい] をクリックしてこの警告を閉じます。

admin-01VM の Windows Server デスクトップが表示されたはずです。- [スタート] ボタンを右クリックするか Win + X を押して、[実行] を選択します。

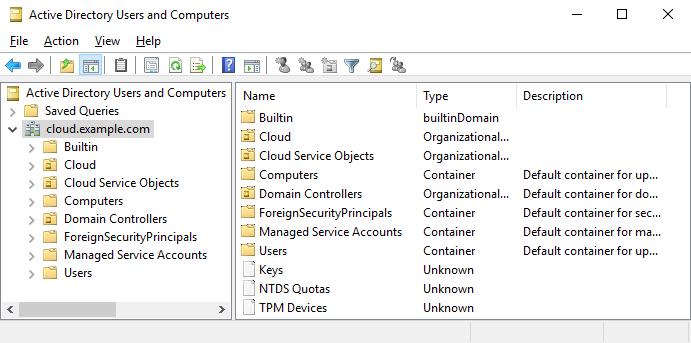

dsa.mscと入力して [OK] をクリックします。

Active Directory ユーザーとコンピュータが表示されたはずです。

これで完了です。Managed Microsoft AD のドメインに接続されました。

クリーンアップ

今後このチュートリアルのリソースを使用する予定がない場合は、クリーンアップして、料金が発生しないようにします。

Active Directory フォレストとドメインを削除する

Google Cloud コンソールで Cloud Shell を開きます。

次のコマンドを実行して Active Directory フォレストとドメインを削除します。

[AD_DNS_DOMAIN]は Managed Microsoft AD のドメインに使用される DNS ドメイン名に置き換え、[VPCHOST_PROJECT_ID]は VPC ホスト プロジェクトの ID に置き換えます。gcloud active-directory domains delete [AD_DNS_DOMAIN] \ --project=[VPCHOST_PROJECT_ID]

管理プロジェクトを削除する

- Google Cloud コンソールでプロジェクト ページに移動します。

- プロジェクト リストで、管理プロジェクトを選択し、[削除] をクリックします。

- ダイアログでプロジェクト ID を入力し、[シャットダウン] をクリックしてプロジェクトを削除します。

VPC ホスト プロジェクトを削除する

- Google Cloud コンソールでプロジェクト ページに移動します。

- プロジェクト リストで、VPC ホスト プロジェクトを選択し、[削除] をクリックします。

- ダイアログでプロジェクト ID を入力し、[シャットダウン] をクリックしてプロジェクトを削除します。