本主題說明如何在使用 Managed Microsoft AD 時,實作及管理集線和輻條模型。

Google Cloud上的中樞和輪輻

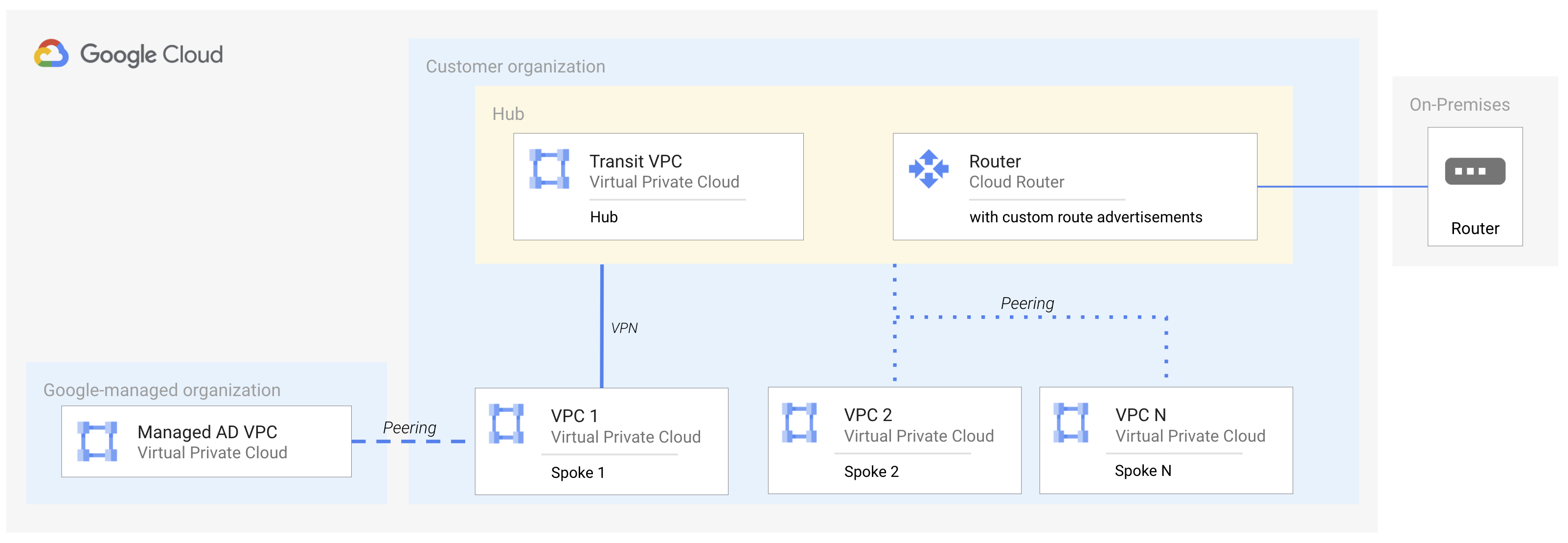

中樞和輻條式模型是一種網路設計,其中中樞裝置 (或稱「中樞」) 會連線至多個其他裝置 (或稱「輻條」)。如要在 Google Cloud上實作這項設計,您必須建立虛擬私有雲 (VPC),並透過 Cloud Interconnect 或 VPN 連線至內部部署網路。VPC 可做為中樞裝置。您可以使用 VPC 對等互連功能,建立連線至其他專案和地端部署資源 (或輻條)。

雖然這個模型適用於中樞的直接同儕,但無法擴展至同儕的同儕。虛擬私有雲對等互連不具備遞移性,且自訂路徑交換功能只支援將路徑傳播至直接對等互連節點,而非對等互連節點的對等互連節點。

對代管 Microsoft AD 的影響

為了提供與使用者專案中代管的授權網路連線,Managed Microsoft AD 會使用預設啟用的路徑交換功能,進行虛擬私有雲對等互連。這樣一來,即可在已授權網路與虛擬私有雲託管的用戶群專案之間建立連線。您也可以直接透過授權網路設定 Cloud Interconnect 或 VPN。

不過,如果授權網路是輪輻,或是與已連線至地端部署網路的網路對等互連,則受管理的 Microsoft AD 資源將無法存取地端部署資源,反之亦然。有兩種可能的解決方法可讓裝置連線。

使用共用虛擬私人雲端

盡可能使用共用虛擬私有雲。這項功能不依賴對等連線,因此不會受到相同路線交換限制的影響。

使用 VPN

您也可以在樞紐和輻射點之間使用 VPN,而非 VPC 對接,以克服路徑交換限制。

圖 1. 使用 VPN 避免路線交換限制。

這個解決方法不太理想,因為需要更多網路規劃,且會產生額外的 VPN 通道費用。在樞紐和輻射點之間建立 VPN 時,受管理的 Microsoft AD 會視為已授權網路的直接對等項目,並匯出前往樞紐網路的路徑。使用這種方法時,建議您在已授權網路與樞紐和輻條之間使用 DNS 對等互連,這樣 DNS 要求就能透過已授權網路設定轉送至 Managed Microsoft AD 網路。