本页介绍 Identity-Aware Proxy (IAP) 如何处理 TCP 转发。如需了解如何向主账号授予隧道传送资源的访问权限以及如何创建路由 TCP 流量的隧道,请参阅使用 IAP 进行 TCP 转发。

简介

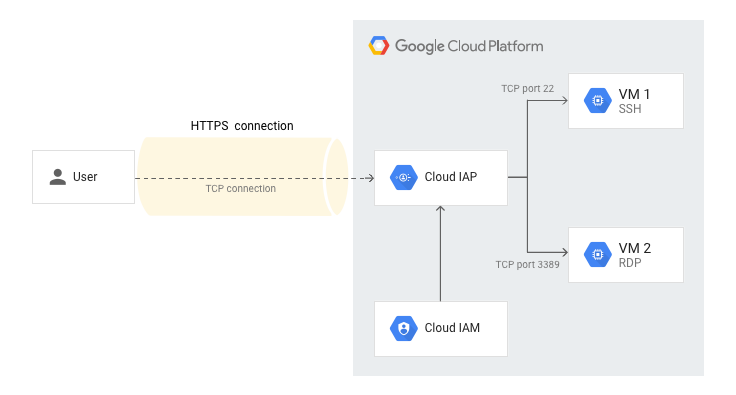

借助 IAP 的 TCP 转发功能,您可以控制哪些用户能通过公共互联网访问您后端上的 SSH 和 RDP 等管理服务。TCP 转发功能可防止这些服务在互联网上公开暴露。向您的服务发出的请求必须通过身份验证和授权检查才能到达目标资源。

在云端运行工作负载时,将管理服务直接暴露到互联网会带来风险。使用 IAP 转发 TCP 流量可以降低这种风险,确保只有已获授权的用户才能访问这些敏感服务。

由于此项功能专门面向管理服务,因此不支持实现了负载平衡的目标。

移动设备不支持调用 IAP TCP 转发服务。

IAP 的 TCP 转发功能工作原理

借助 IAP 的 TCP 转发功能,用户可以连接到 Compute Engine 实例上的任意 TCP 端口。对于常规 TCP 流量,IAP 会在将所有流量转发到指定实例的本地主机上创建一个侦听端口。然后,IAP 会将来自客户端的所有流量封装在 HTTPS 中。如果用户通过目标资源的 Identity and Access Management (IAM) 政策的身份验证和授权检查,则会获得接口和端口的访问权限。

一种特殊情况是,使用 gcloud compute ssh 建立 SSH 连接会将 SSH 连接封装在 HTTPS 内,并将其转发到远程实例,无需在本地主机上创建侦听端口。

为某管理资源启用 IAP 后,系统并不会自动阻止向该资源发出的直接请求。IAP 仅阻止非 Cloud IAP TCP 转发 IP 向资源上的相关服务发出的 TCP 请求。

使用 IAP 进行 TCP 转发时,您无需要为资源分配可路由的公共 IP 地址。相反,该功能将使用内部 IP。

后续步骤

- 了解如何连接到实例上的 TCP 端口,以及如何向主账号授予隧道传送资源的访问权限。