Questa pagina descrive come Identity-Aware Proxy (IAP) gestisce l'inoltro TCP. Per scoprire come concedere ai principali l'accesso alle risorse sottoposte a tunnel e come creare tunnel che instradano il traffico TCP, consulta Utilizzo di IAP per l'inoltro TCP.

Introduzione

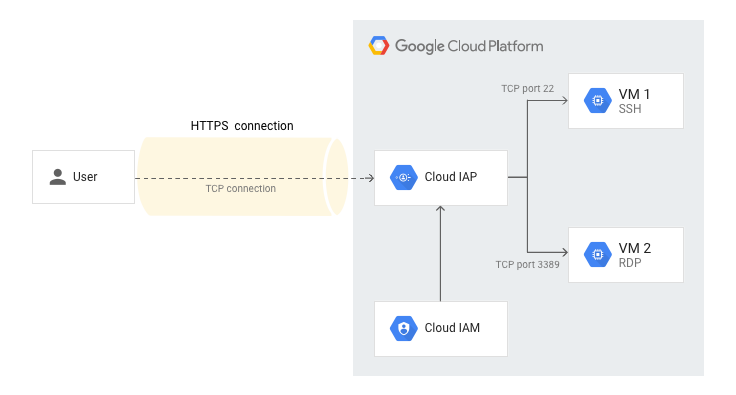

La funzionalità di inoltro TCP di IAP ti consente di controllare chi può accedere ai servizi amministrativi come SSH e RDP sui tuoi backend dall'internet pubblico. La funzionalità di inoltro TCP impedisce che questi servizi siano esposti indiscriminatamente a internet. Le richieste ai tuoi servizi devono invece superare i controlli di autenticazione e autorizzazione prima di raggiungere la risorsa di destinazione.

L'esposizione dei servizi amministrativi direttamente a internet durante l'esecuzione dei carichi di lavoro nel cloud comporta dei rischi. Il reindirizzamento del traffico TCP con IAP consente di ridurre questo rischio, garantendo che solo gli utenti autorizzati accedano a questi servizi sensibili.

Poiché questa funzionalità è specificamente rivolta ai servizi amministrativi, i target con bilanciamento del carico non sono supportati.

La chiamata al servizio di inoltro TCP IAP non è supportata sui dispositivi mobili.

Come funziona l'inoltro TCP di IAP

La funzionalità di inoltro TCP di IAP consente agli utenti di connettersi a porte TCP arbitrarie sulle istanze Compute Engine. Per il traffico TCP generico, IAP crea una porta di ascolto sull'host locale che inoltra tutto il traffico a un'istanza specificata. L'IAP quindi racchiude tutto il traffico dal client in HTTPS. Gli utenti ottengono l'accesso all'interfaccia e alla porta se superano il controllo di autenticazione e autorizzazione del criterio IAM (Identity and Access Management) della risorsa di destinazione.

Un caso speciale, la creazione di una connessione SSH utilizzando gcloud compute ssh, consente di racchiudere la connessione SSH all'interno di HTTPS e di inoltrarla all'istanza remota senza la necessità di una porta di ascolto sull'host locale.

L'abilitazione di IAP in una risorsa di amministrazione non blocca automaticamente le richieste dirette alla risorsa. IAP blocca solo le richieste TCP che non provengono dagli IP di inoltro TCP di IAP ai servizi pertinenti nella risorsa.

L'inoltro TCP con IAP non richiede un indirizzo IP pubblico e inoltrabile assegnato alla risorsa. Utilizza invece indirizzi IP interni.

Passaggi successivi

- Scopri come connetterti alle porte TCP sulle istanze e concedere alle entità l'accesso alle risorse sottoposte a tunnel.