Esta página descreve como ativar e desativar as Extensões de Segurança do Sistema de Nomes de Domínio (DNSSEC, na sigla em inglês) e como verificar a implantação delas.

Consulte a visão geral das DNSSEC para ter uma visão geral conceitual das DNSSEC.

Como ativar DNSSEC para zonas gerenciadas atuais

Para ativar a DNSSEC para zonas públicas gerenciadas atuais, siga estas etapas.

Console

No Google Cloud console, acesse a página Cloud DNS.

Clique no nome da zona para a qual você quer ativar as DNSSEC.

Na página Detalhes da zona, clique em Editar.

Na página Edit a DNS zone, clique em DNSSEC.

Em DNSSEC, selecione Ativado.

Clique em Save.

O estado de DNSSEC selecionado para a zona é exibido na coluna DNSSEC na página Cloud DNS.

gcloud

Execute este comando:

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state on

Substitua EXAMPLE_ZONE pelo ID da zona.

Terraform

Ativar DNSSEC ao criar zonas

Para ativar o DNSSEC ao criar uma zona, siga estas etapas.

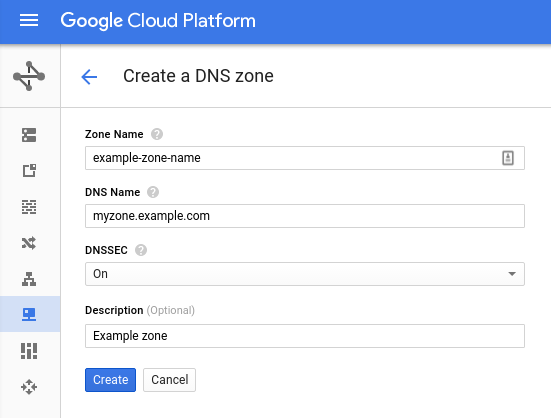

Console

No Google Cloud console, acesse a página Cloud DNS.

Clique em Criar zona.

No campo Nome de zona, insira um nome.

No campo Nome de DNS, insira um nome.

Em DNSSEC, selecione Ativado.

Opcional: adicione uma descrição.

Clique em Criar.

gcloud

Execute este comando:

gcloud dns managed-zones create EXAMPLE_ZONE \

--description "Signed Zone" \

--dns-name myzone.example.com \

--dnssec-state on

Substitua EXAMPLE_ZONE pelo ID da zona.

Verificar a implantação de DNSSEC

Para verificar a implantação correta da sua zona habilitada para DNSSEC, verifique se você colocou o registro correto do DS na zona pai. A resolução DNSSEC poderá falhar se ocorrer uma das seguintes situações:

- A configuração está errada ou você digitou incorretamente.

- Você colocou o registro incorreto do DS na zona pai.

Para verificar se você tem a configuração correta no local e para verificar o registro do DS antes de colocá-lo na zona pai, use as seguintes ferramentas:

- DNSViz (em inglês)

- Depurador DNSSEC da Verisign

- Zonemaster (em inglês)

É possível usar o depurador DNSSEC da Verisign e os sites do Zonemaster para validar a

configuração do DNSSEC antes de atualizar o registrador com os servidores de nome do Cloud DNS

ou o registro DS. Um domínio configurado corretamente para DNSSEC é

example.com,

que pode ser visualizado usando o DNSViz.

Configurações de TTL recomendadas para zonas assinadas com DNSSEC

TTL é a vida útil (em segundos) de uma zona assinada pela DNSSEC.

Ao contrário das expirações TTL, que estão relacionadas ao horário em que um servidor de nomes envia uma resposta a uma consulta, as assinaturas de DNSSEC expiram em um horário fixo e absoluto. TTLs configuradas com mais tempo do que a vida útil da assinatura podem resultar em muitos clientes solicitando registros ao mesmo tempo quando a assinatura DNSSEC expira. Os TTLs muito curtos também podem causar problemas para os resolvedores de validação da DNSSEC.

Para mais recomendações sobre a seleção de TTL, consulte a Considerações de tempo da RFC 6781 seção 4.4.1 e a Figura 11 do RFC 6781.

Ao ler a seção 4.4.1 do RFC 6781, considere que muitos parâmetros de tempo de assinatura são fixados pelo Cloud DNS, e não é possível alterá-los. Não é possível alterar os seguintes parâmetros (sujeitos a alterações sem aviso prévio ou atualização a este documento):

- deslocamento de início = 1 dia

- período de validade = 21 dias

- período de reinscrição = 3 dias

- período de atualização: 18 dias

- intervalo de instabilidade = ½ dia (ou ± 6 horas)

- validade mínima da assinatura = atualização – instabilidade = 17,75 dias = 1533600

Não é recomendado usar uma TTL com duração maior do que a validade mínima da assinatura.

Desativar DNSSEC para zonas gerenciadas

Depois de remover os registros DS e esperar até que eles expirem no cache,

use o seguinte comando gcloud para desativar o DNSSEC:

gcloud dns managed-zones update EXAMPLE_ZONE \

--dnssec-state off

Substitua EXAMPLE_ZONE pelo ID da zona.

A seguir

- Para informações sobre configurações de DNSSEC específicas, consulte Como usar DNSSEC avançadas.

- Para trabalhar com zonas gerenciadas, consulte Criar, modificar e excluir zonas.

- Para achar soluções de problemas comuns que podem ser encontrados ao usar o Cloud DNS, consulte Solução de problemas.

- Para uma visão geral do Cloud DNS, consulte Visão geral do Cloud DNS.