Nesta página, explicamos como conectar o dispositivo isolado do Google Distributed Cloud (GDC) ao provedor de identidade (IdP) da sua organização. Um IdP é um sistema que gerencia e protege centralmente as identidades dos usuários, fornecendo serviços de autenticação. Ao se conectar a um IdP, os usuários podem acessar o GDC usando as credenciais da organização, sem precisar criar ou gerenciar contas separadas no GDC. Esse processo garante uma experiência de login integrada e segura. Como um IdP é um recurso global, os usuários podem acessar o GDC pelo mesmo IdP, independente da zona em que trabalham.

Depois que o provedor de identidade inicial for configurado e conectado a um provedor de identidade, será possível conectar outros provedores de identidade usando o console do GDC.

É possível se conectar a um provedor de identidade usando uma das seguintes opções:

Antes de começar

Para receber as permissões necessárias para conectar um provedor de identidade atual, peça ao administrador do IAM da organização para conceder a você a função de administrador do IAM da organização. O administrador inicial especificado ao conectar o provedor de identidade também precisa ter o papel de administrador do IAM da organização atribuído.

Conectar a um provedor de identidade

Para conectar o provedor de identidade, você precisa ter um único ID do cliente e uma chave secreta do seu provedor de identidade. É possível se conectar a um provedor OIDC ou SAML usando o console.

Conectar a um provedor OIDC

- Faça login no console do GDC. O exemplo a seguir mostra o console depois de fazer login em uma organização chamada

org-1:

- No menu de navegação, clique em Identidade e acesso > Identidade.

- Clique em Configurar novo provedor de identidade.

Na seção Configurar provedor de identidade, siga estas etapas e clique em Próxima:

- Na lista Provedor de identidade, selecione Open ID Connect (OIDC).

- Insira um Nome do provedor de identidade.

- No campo URL do Google Distributed Cloud, insira o URL que você usa para acessar o GDC.

- No campo URI do emissor, insira o URL em que as solicitações de autorização são enviadas ao seu provedor de identidade. O servidor da API Kubernetes usa esse URL para descobrir chaves públicas de verificação de tokens. O URL precisa usar HTTPS.

- No campo ID do cliente, insira o ID do aplicativo cliente que faz solicitações de autenticação ao provedor de identidade.

- Na seção Chave secreta do cliente, selecione Configurar chave secreta do cliente (recomendado).

- No campo Chave secreta do cliente, insira a chave secreta do cliente, que é uma chave secreta compartilhada entre seu provedor de identidade e o dispositivo isolado do GDC.

Opcional: no campo Prefixo, insira um prefixo. O prefixo é o campo Prefixo do provedor de identidade. Insira um prefixo. O prefixo é adicionado ao início das declarações de usuário e de grupo. Os prefixos são usados para distinguir entre diferentes configurações de provedor de identidade. Por exemplo, se você definir um prefixo de

myidp, uma declaração de usuário poderá sermyidpusername@example.come uma declaração de grupo poderá sermyidpgroup@example.com. O prefixo também precisa ser incluído ao atribuir permissões de controle de acesso baseado em papéis (RBAC) a grupos.Opcional: na seção Criptografia, selecione Ativar tokens criptografados.

Para ativar os tokens de criptografia, você precisa ter a função de administrador da federação de IdP. Peça ao administrador do IAM da organização para conceder a você o papel de administrador da federação de IdP (

idp-federation-admin).- No campo ID da chave, insira o ID da sua chave. O ID da chave é uma chave pública de um token de criptografia da Web JSON (JWT). Seu provedor OIDC configura e provisiona um ID de chave.

- No campo Chave de descriptografia, insira a chave de descriptografia no formato PEM. A chave de descriptografia é uma chave assimétrica que descriptografa uma criptografia. O provedor OIDC configura e provisiona uma chave de descriptografia.

Na seção Configurar atributos, siga estas etapas e clique em Próxima:

- No campo Autoridade de certificação para provedor OIDC, insira um certificado codificado em PEM e em base64 para o provedor de identidade. Para

mais informações, consulte

https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

- Para criar a string, codifique o certificado, incluindo

cabeçalhos, em

base64. - Inclua a string resultante em como uma única linha.

Exemplo:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==

- Para criar a string, codifique o certificado, incluindo

cabeçalhos, em

- No campo Declaração de grupo, insira o nome da declaração no token do provedor de identidade que contém as informações do grupo do usuário.

- No campo Declaração do usuário, insira a declaração para identificar cada usuário. A declaração padrão para muitos provedores é

sub. É possível escolher outras declarações, comoemailouname, dependendo do provedor de identidade. Declarações que não sejamemailsão prefixadas com o URL do emissor para evitar conflitos de nomenclatura. - Opcional: se o provedor de identidade usar o serviço de identidade do GKE, na seção "Atributos personalizados", clique em Adicionar e insira pares de chave-valor para declarações adicionais sobre um usuário, como o departamento ou o URL da foto do perfil.

- Se o provedor de identidade exigir outros escopos, no campo Escopos, insira os escopos separados por vírgulas para enviar ao provedor de identidade. Por exemplo, o Microsoft Azure e o Okta exigem o escopo

offline_access. - Na seção Parâmetros extras, insira outros pares de chave-valor (separados por vírgula) exigidos pelo seu provedor de identidade.

Se você estiver autorizando um grupo, transmita

resource=token-groups-claim. Se o servidor de autorização solicitar consentimento para autenticação com o Microsoft Azure e o Okta, definaprompt=consent. Para o Cloud Identity, definaprompt=consent,access_type=offline.

- No campo Autoridade de certificação para provedor OIDC, insira um certificado codificado em PEM e em base64 para o provedor de identidade. Para

mais informações, consulte

https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

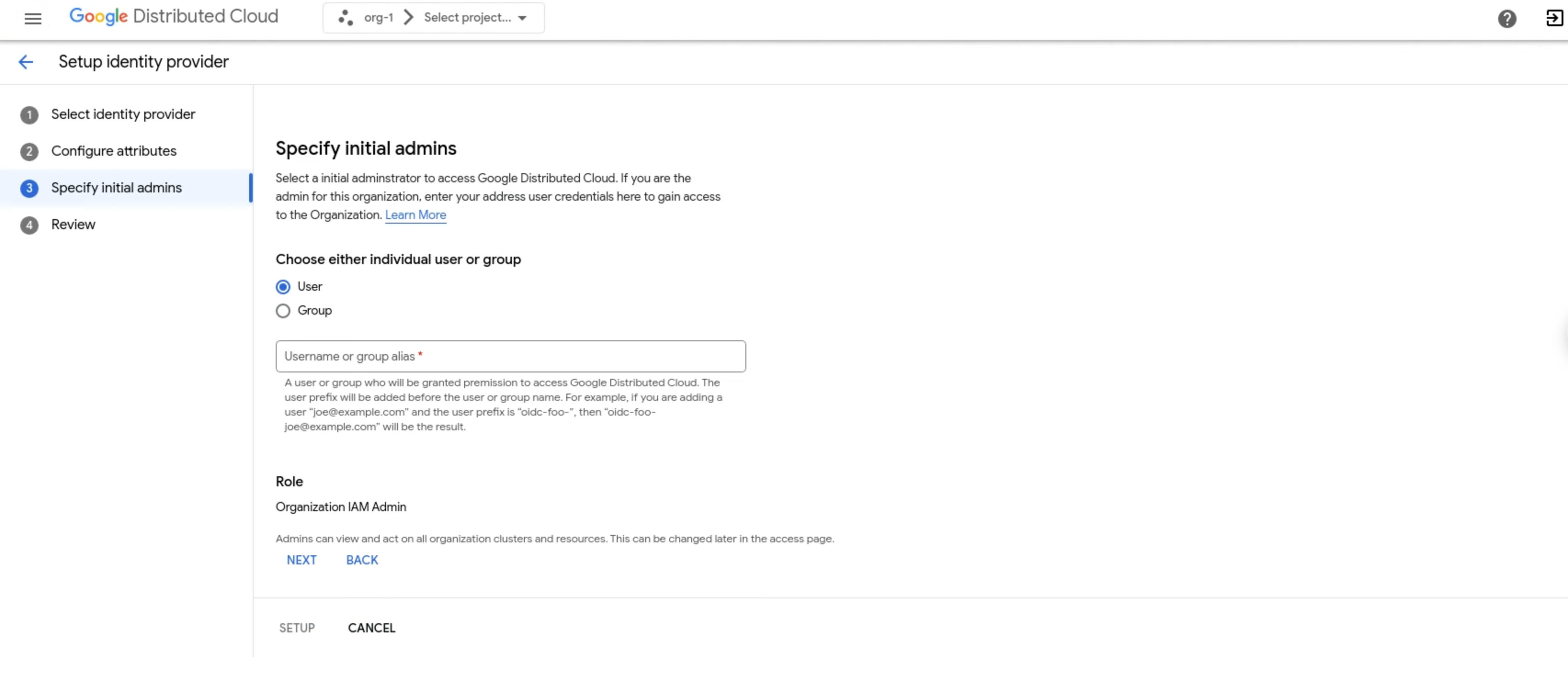

Na seção Especificar administradores iniciais, conclua as etapas a seguir e clique em Próxima:

- Escolha se quer adicionar usuários individuais ou grupos como administradores iniciais.

- No campo Nome de usuário ou alias do grupo, insira o endereço de e-mail do usuário ou do grupo para acessar a organização. Se você for o administrador, insira seu endereço de e-mail, por exemplo,

sally@example.com. O prefixo é adicionado antes do nome de usuário, comomyidp-sally@example.com.

Revise suas escolhas e clique em Configurar.

O novo perfil de provedor de identidade está disponível na lista de perfis de identidade.

Conectar a um provedor SAML

- Faça login no console do GDC.

- No menu de navegação, clique em Identidade e acesso > Identidade.

Na seção Configurar provedor de identidade, siga estas etapas e clique em Próxima:

- No menu suspenso Provedor de identidade, selecione Linguagem de marcação para autorização de segurança (SAML).

- Insira um Nome do provedor de identidade.

- No campo ID da identidade, insira o ID do aplicativo cliente que faz solicitações de autenticação ao provedor de identidade.

- No campo URI de SSO, insira o URL do endpoint de sign-on único

do provedor. Por exemplo,

https://www.idp.com/saml/sso. No campo Prefixo do provedor de identidade, insira um prefixo. O prefixo é adicionado ao início das declarações de usuários e grupos. Os prefixos distinguem diferentes configurações de provedor de identidade. Por exemplo, se você definir um prefixo de

myidp, uma declaração de usuário poderá aparecer comomyidpusername@example.come uma declaração de grupo poderá aparecer comomyidpgroup@example.com. Você também precisa incluir o prefixo ao atribuir permissões do RBAC a grupos.Opcional: na seção Declarações SAML, selecione Ativar declarações SAML criptografadas.

Para ativar declarações SAML criptografadas, você precisa ter o papel de administrador da federação do IdP. Peça ao administrador do IAM da organização para conceder a você o papel de administrador da federação de IdP (

idp-federation-admin).- No campo Certificado de criptografia, insira seu certificado de criptografia no formato PEM. Você recebe o certificado de criptografia depois de gerar o provedor SAML.

- No campo Chave de descriptografia, insira sua chave. Você recebe a chave de descriptografia depois de gerar o provedor SAML.

Opcional: na seção Solicitações assinadas do SAML, marque Ativar solicitações assinadas do SAML.

- No campo Certificado de assinatura, insira seu certificado de assinatura no formato de arquivo PEM. Seu provedor SAML configura e gera um certificado de assinatura.

- No campo Chave de assinatura, insira sua chave de assinatura no formato de arquivo PEM. Seu provedor SAML configura e gera uma chave de assinatura.

Na página Configurar atributos, conclua as etapas a seguir e clique em Próxima:

- No campo Certificado do IdP, insira um certificado codificado em PEM e em base64 para o provedor de identidade. Para

mais informações, consulte

https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

- Para criar a string, codifique o certificado, incluindo

cabeçalhos, em

base64. - Inclua a string resultante em como uma única linha. Por exemplo:

LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tC...k1JSUN2RENDQWFT==.

- Para criar a string, codifique o certificado, incluindo

cabeçalhos, em

- Insira outros certificados no campo Certificado adicional do IdP.

- No campo Atributo do usuário, insira o atributo para identificar cada usuário. O atributo padrão para muitos provedores é

sub. É possível escolher outros atributos, comoemailouname, dependendo do provedor de identidade. Atributos diferentes deemailsão prefixados com o URL do emissor para evitar conflitos de nomenclatura. - No campo Atributo do grupo, insira o nome do atributo no token do provedor de identidade que contém as informações do grupo do usuário.

- Opcional: se o provedor de identidade usar o serviço de identidade do GKE, na área Mapeamento de atributos, clique em Adicionar e insira pares de chave-valor para outros atributos de um usuário, como o departamento ou o URL da foto do perfil.

- No campo Certificado do IdP, insira um certificado codificado em PEM e em base64 para o provedor de identidade. Para

mais informações, consulte

https://en.wikipedia.org/wiki/Privacy-Enhanced_Mail.

Na seção Especificar administradores iniciais, siga estas etapas e clique em Próxima:

- Escolha se quer adicionar usuários individuais ou grupos como administradores iniciais.

- No campo Nome de usuário, digite o endereço de e-mail do usuário ou

grupo para acessar a organização. Se você for o administrador, insira seu endereço de e-mail, por exemplo,

kiran@example.com. O prefixo é adicionado antes do nome de usuário, comomyidp-kiran@example.com.

Na página Revisar, verifique todos os valores de cada configuração de identidade antes de continuar. Clique em Voltar para retornar às páginas anteriores e fazer as correções necessárias. Quando você tiver configurado todos os valores de acordo com sua especificação, clique em Configurar.