Von der CrowdStrike Detects API zur Alerts API migrieren

In diesem Abschnitt wird beschrieben, wie Sie Ihre Konfiguration migrieren, um die Alerts API zu verwenden und Unterbrechungen bei der Datenaufnahme zu vermeiden.

Wer ist betroffen?

Diese Änderung betrifft Sie, wenn die beiden folgenden Bedingungen erfüllt sind:

- Sie haben aktive Datenfeeds, die den Connector für die CrowdStrike Detection Cloud Monitoring API verwenden, der dem Logtyp

CS_DETECTSzugeordnet ist. - Der konfigurierte CrowdStrike API-Client für diesen Feed hat keine Leseberechtigungen für Benachrichtigungen.

Führen Sie eines der folgenden Verfahren vor dem 30. September 2025 aus, um Dienstunterbrechungen zu vermeiden.

- Option 1: Berechtigungen für Ihren vorhandenen CrowdStrike API-Client aktualisieren (empfohlen)

- Option 2: Neuen CrowdStrike API-Client erstellen und verwenden

Option 1: Berechtigungen für Ihren vorhandenen CrowdStrike API-Client aktualisieren (empfohlen)

Für diesen Ansatz sind nur Konfigurationsänderungen in Ihrer CrowdStrike Falcon-Konsole erforderlich. Er hat die geringsten Auswirkungen auf vorhandene Erkennungsregeln, die auf den Protokolltyp CS_DETECTS verweisen.

Bevor Sie beginnen, identifizieren Sie API-Clients mit der Detects API. CrowdStrike bietet ein Dashboard, mit dem Sie API-Clients identifizieren können, die eingestellte Endpunkte verwenden. API-Clients, die vom Google SecOps-Erkennungsmonitoring-Feed verwendet werden, haben einen User-Agent-String, der mit Google-Chronicle-Security beginnt.

So richten Sie das Dashboard ein und verwenden es:

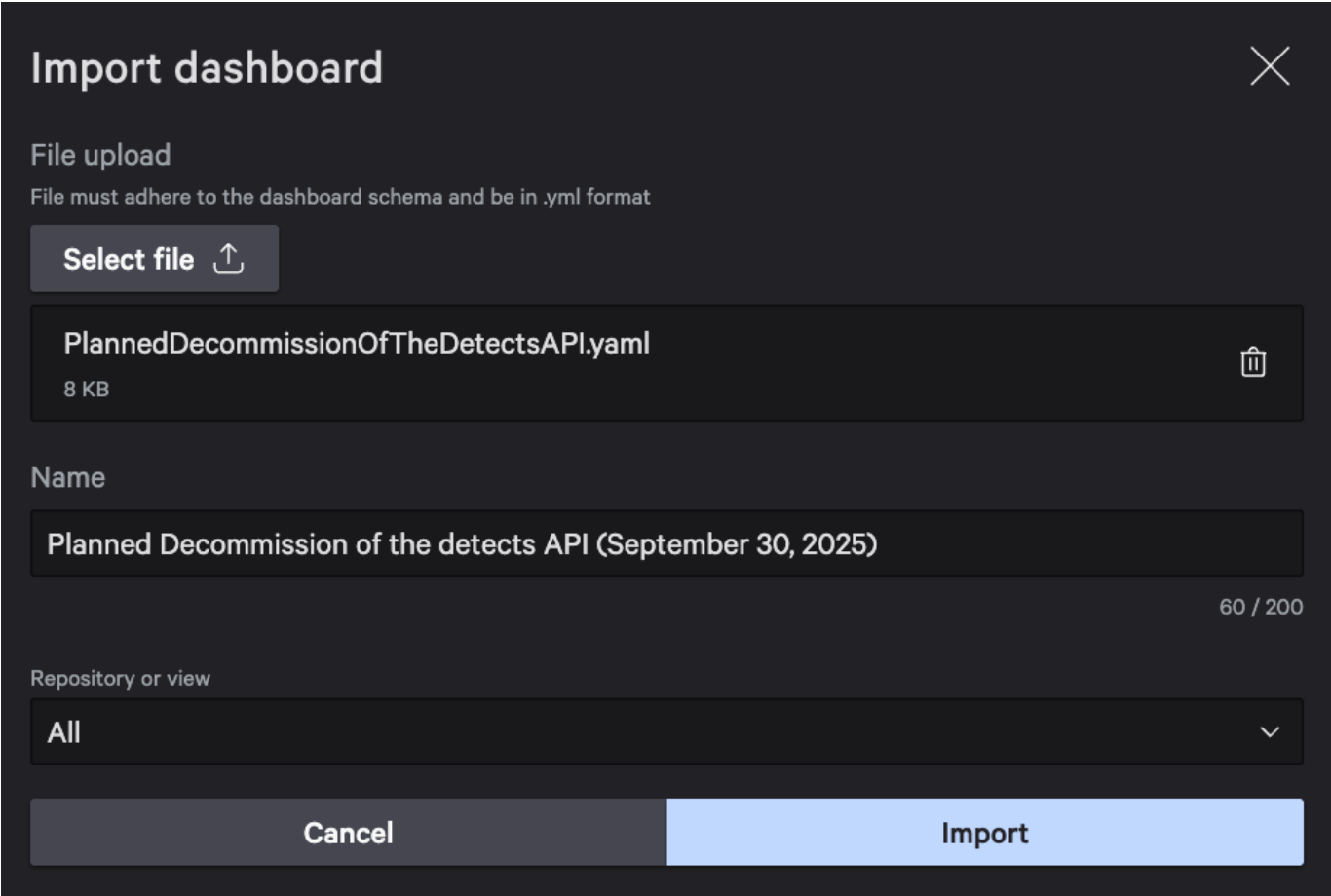

- Rufen Sie den CrowdStrike-Supportartikel auf und laden Sie die YAML-Datei mit dem Titel PlannedDecommissionofthedetectsAPI(September30,2025) herunter, die unten auf der Seite angehängt ist.

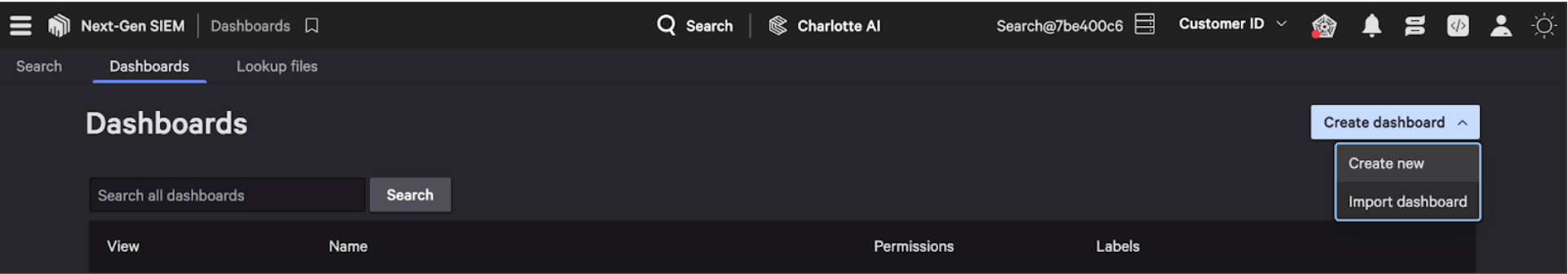

- Rufen Sie in der Falcon-Konsole Next-Gen SIEM > Log management > Dashboards auf.

- Wählen Sie in der Liste Dashboard erstellen die Option Neu erstellen aus.

- Klicken Sie auf Dashboards importieren.

- Importieren Sie die heruntergeladene YAML-Datei.

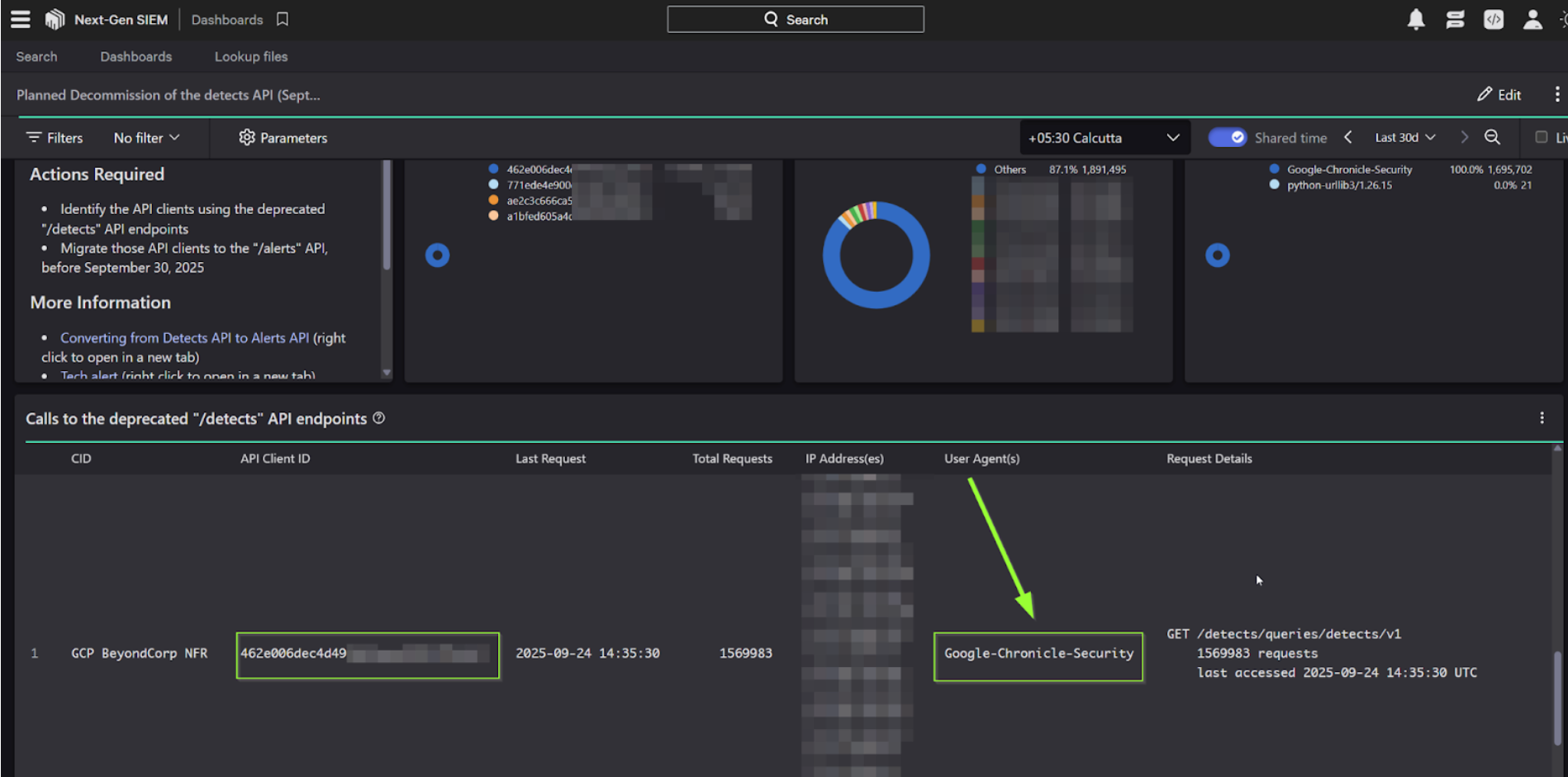

- Rufen Sie im Dashboard die Tabelle Aufrufe der eingestellten „/detects“-API-Endpunkte auf. In dieser Tabelle sind die Client-IDs aller API-Clients aufgeführt, die den eingestellten Endpunkt aufrufen.

- Erteilen Sie für jede im vorherigen Schritt ermittelte API-Client-ID die Leseberechtigung für Benachrichtigungen, wie im Bild dargestellt.

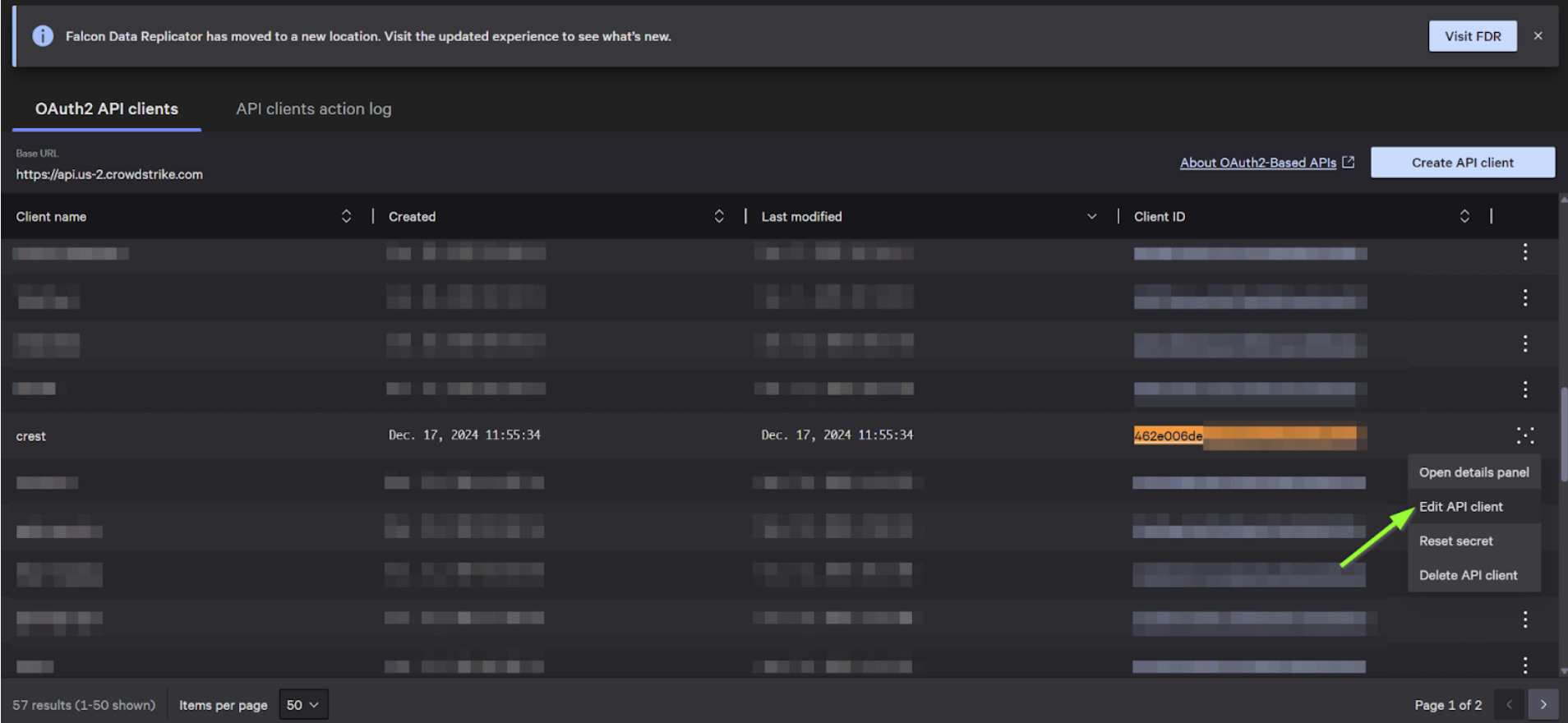

- Rufen Sie in der Falcon-Konsole den Tab OAuth2 API clients (OAuth2-API-Clients) auf. Möglicherweise müssen Sie mehrere Seiten durchgehen, um eine bestimmte Client-ID zu finden.

- Wählen Sie den API-Client aus, den Sie ändern möchten, und klicken Sie auf API-Client bearbeiten.

- Wählen Sie im Formular API-Client bearbeiten in der Tabelle das Kästchen Lesen für Benachrichtigungen aus.

- Klicken Sie auf Clientdetails aktualisieren.

Prüfen Sie die Änderungen, um sicherzustellen, dass die Migration erfolgreich war.

- Prüfen Sie, ob Ihre CrowdStrike-Feeds in Google SecOps weiterhin Daten empfangen.

- Prüfen Sie das Dashboard in der Falcon-Konsole nach 30 Minuten noch einmal. Im Dashboard sollten keine Aufrufe der Detects API von den aktualisierten Client-IDs mehr registriert werden.

Option 2: Neuen CrowdStrike-API-Client erstellen und verwenden

Verwenden Sie diese Option, wenn Sie Probleme haben, Ihre vorhandenen API-Client-IDs zu identifizieren.

Der Google SecOps-Connector für den Logtyp CS_DETECTS versucht automatisch, zuerst die Alerts API zu verwenden. Wenn die erforderlichen Berechtigungen fehlen, wird die Detects API verwendet. Wenn Sie einen neuen Client mit den richtigen Berechtigungen erstellen, können Sie dafür sorgen, dass der Connector die moderne Alerts API verwendet.

- Rufen Sie in der CrowdStrike Falcon-Konsole den Bereich OAuth2 API clients (OAuth2-API-Clients) auf.

- Klicken Sie auf API-Client erstellen.

- Klicken Sie in der Tabelle im Formular API-Client erstellen das Kästchen Lesen für Benachrichtigungen an.

- Kopieren Sie im Formular API client created (API-Client erstellt) die Informationen in den Feldern Client ID (Client-ID), Secret (Secret) und Base URL (Basis-URL).

- Rufen Sie in Google SecOps die SIEM-Einstellungen > Feeds auf.

- Suchen Sie nach Ihrem Feed für die Überwachung von CrowdStrike-Erkennungen (

CS_DETECTS) und klicken Sie auf Feed bearbeiten. - Ersetzen Sie die vorhandenen Anmeldedaten durch die Client-ID und den Clientschlüssel, die Sie aus der Falcon-Konsole kopiert haben.

- Prüfen Sie die Feedkonfiguration und klicken Sie auf Senden.

- Wiederholen Sie diese Schritte für jeden

CS_DETECTS-Feed in allen Ihren Google SecOps-Instanzen.

Änderungen prüfen

Prüfen Sie nach der Aktualisierung des Feeds, ob die Migration erfolgreich war:

- Prüfen Sie, ob in Ihrem CrowdStrike-Feed in Google SecOps weiterhin Daten eingehen.

- Sehen Sie sich das Dashboard in der Falcon-Konsole an, wie in der empfohlenen Methode beschrieben. Im Dashboard sollten keine Aufrufe der Detects API mehr registriert werden.

Weitere Informationen finden Sie im offiziellen Hinweis zur Außerbetriebnahme von CrowdStrike.

Einstellung der CrowdStrike Detections API in der SOAR-Integration

Die CrowdStrike Falcon SOAR-Integration hat die Detections API in ihren Aktionen und Connectors verwendet. Die Einstellung dieser API durch CrowdStrike betrifft die folgenden Aktionen und Connectors:

- Kommentar zur Erkennung hinzufügen

- Erkennung schließen

- Erkennung aktualisieren

- CrowdStrike – Connector für Erkennungen

Die SOAR-CrowdStrike-Integration unterstützt bereits die Alerts-API, die die Detections-API ersetzt. Wenn Sie die neue Alerts API verwenden möchten, müssen Sie Folgendes tun:

- Installieren Sie den CrowdStrike-Connector für Benachrichtigungen.

- Aktualisieren Sie Playbooks, damit die Aktionen Update Alert (Benachrichtigung aktualisieren) und Add Alert Comment (Benachrichtigungskommentar hinzufügen) verwendet werden.

Benötigen Sie weitere Hilfe? Antworten von Community-Mitgliedern und Google SecOps-Experten erhalten