Esta página explica como ver informações de segurança sobre as suas compilações do Cloud Build através do painel lateral Estatísticas de segurança na Google Cloud consola.

O painel lateral Estatísticas de segurança oferece uma vista geral de alto nível de várias métricas de segurança. Pode usar o painel lateral para identificar e mitigar riscos no seu processo de compilação.

Este painel apresenta as seguintes informações:

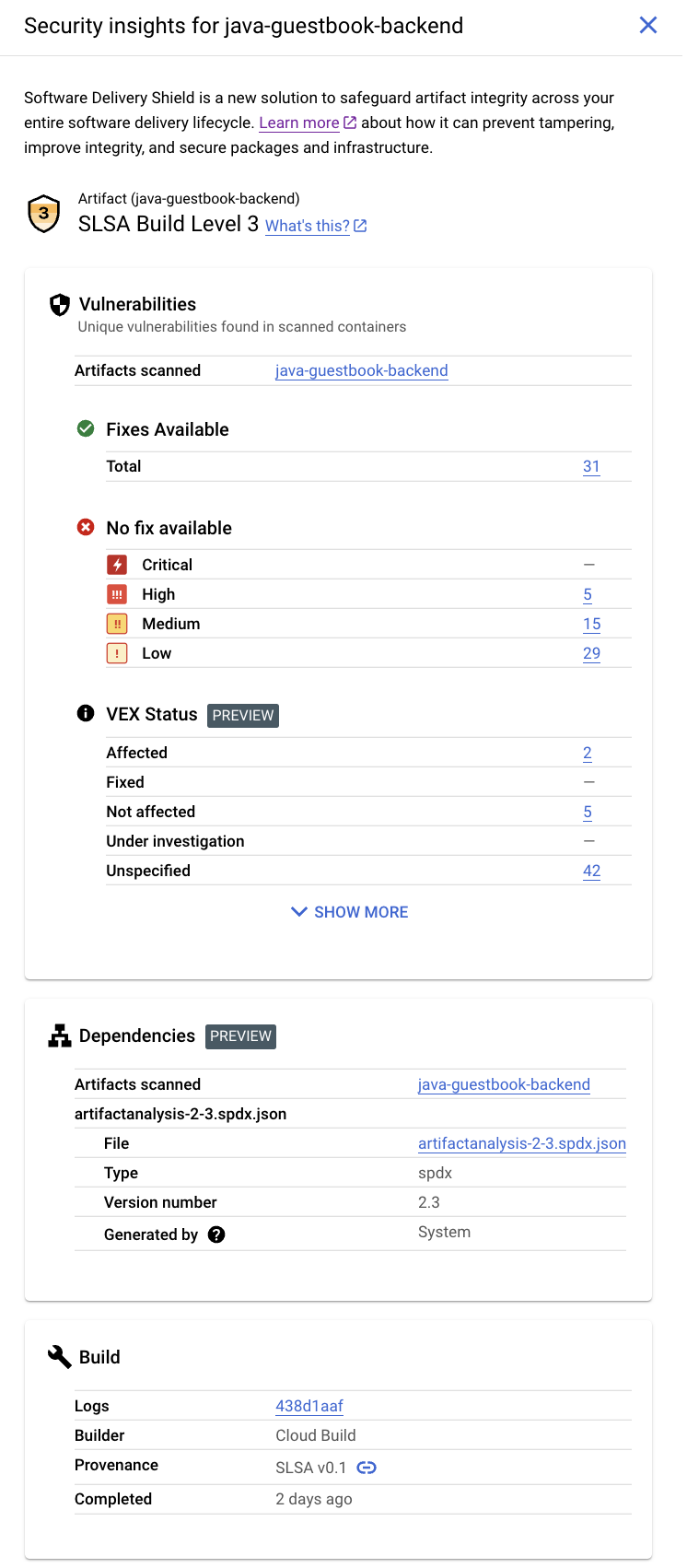

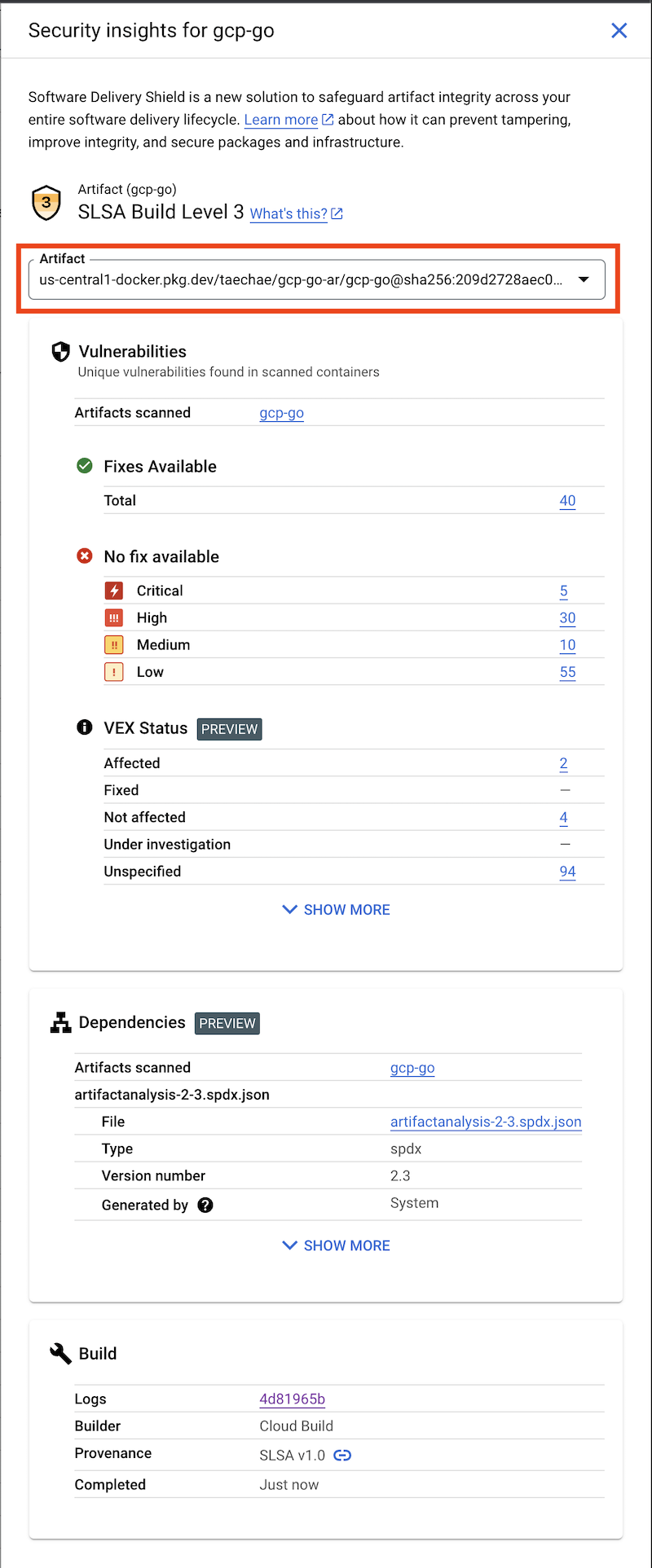

- Nível de cadeia de fornecimento para artefactos de software (SLSA): identifica o nível de maturidade do processo de compilação de software de acordo com a especificação SLSA. Por exemplo, esta compilação alcançou o nível 3 da SLSA.

- Vulnerabilidades: uma vista geral de quaisquer vulnerabilidades encontradas nos seus artefatos e o nome da imagem que a análise de artefatos analisou. Pode clicar no nome da imagem para ver os detalhes da vulnerabilidade. Por exemplo, na captura de ecrã, pode clicar em java-guestbook-backend.

- Estado da Vulnerability Exploitability eXchange(VEX) para os artefactos criados.

- Lista de materiais de software (SBOM) para os artefactos de compilação.

- Detalhes da compilação: detalhes da compilação, como o criador e o link para ver os registos.

Para saber como pode usar o Cloud Build com outros Google Cloud produtos e funcionalidades para melhorar a postura de segurança da sua cadeia de abastecimento de software, consulte o artigo Segurança da cadeia de abastecimento de software.

Ative a análise de vulnerabilidades

O painel Estatísticas de segurança apresenta dados do Cloud Build e da análise de artefactos. A análise de artefactos é um serviço que procura vulnerabilidades em pacotes de SO, Java (Maven) e Go quando carrega artefactos de compilação para o Artifact Registry.

Tem de ativar a análise de vulnerabilidades para receber o conjunto completo de resultados de Estatísticas de segurança.

Ative a API Container Scanning para ativar a análise de vulnerabilidades.

Execute uma compilação e armazene o artefacto de compilação no Artifact Registry. A análise de artefactos analisa automaticamente os artefactos de compilação.

A análise de vulnerabilidades pode demorar alguns minutos, consoante o tamanho da sua compilação.

Para mais informações sobre a análise de vulnerabilidades, consulte o artigo Análise automática.

A digitalização tem um custo. Consulte a página de preços para ver informações de preços.

Conceda autorizações para ver estatísticas

Para ver as Estatísticas de segurança na Google Cloud consola, tem de ter as seguintes funções de IAM ou uma função com autorizações equivalentes. Se o Artifact Registry e a Artifact Analysis estiverem a ser executados em projetos diferentes, tem de adicionar a função de visualizador de ocorrências da Container Analysis ou autorizações equivalentes no projeto onde a Artifact Analysis está a ser executada.

- Cloud Build

Viewer

(

roles/cloudbuild.builds.viewer): ver estatísticas de uma compilação. - Visitante de ocorrências de análise de contentores

(

roles/containeranalysis.occurrences.viewer): veja vulnerabilidades e outras informações de dependências.

Veja o painel lateral Estatísticas de segurança

Para ver o painel Estatísticas de segurança:

Abra a página Histórico de compilações na Google Cloud consola:

Selecione o projeto e clique em Abrir.

No menu pendente Região, selecione a região na qual executou a compilação.

Na tabela com as compilações, localize a linha com a compilação para a qual quer ver estatísticas de segurança.

Na coluna Estatísticas de segurança, clique em Ver.

É aberto o painel lateral Estatísticas de segurança.

[Opcional] Se a sua compilação produzir vários artefactos, selecione o artefacto para o qual quer ver estatísticas de segurança na caixa de menu pendente Artefacto.

É apresentado o painel Informações de segurança para o artefacto selecionado.

Nível SLSA

O nível SLSA classifica o nível de confiança de segurança atual da sua compilação com base numa coleção de diretrizes.

Vulnerabilidades

O cartão Vulnerabilidades apresenta as ocorrências de vulnerabilidades, as correções disponíveis e o estado da VEX para os artefactos de compilação.

A análise de artefactos suporta a procura de imagens de contentores enviadas para o Artifact Registry. As análises detetam vulnerabilidades em pacotes do sistema operativo e em pacotes de aplicações criados em Java (Maven) ou Go.

Os resultados da análise são organizados por nível de gravidade. O nível de gravidade é uma avaliação qualitativa baseada na capacidade de exploração, no âmbito, no impacto e na maturidade da vulnerabilidade.

Clique no nome da imagem para ver os artefactos que foram analisados quanto a vulnerabilidades.

Para cada imagem de contentor enviada para o Artifact Registry, a Artifact Analysis pode armazenar uma declaração VEX associada. A VEX é um tipo de aviso de segurança que indica se um produto é afetado por uma vulnerabilidade conhecida.

Cada declaração VEX fornece:

- O publicador da declaração VEX

- O artefacto para o qual a declaração é escrita

- A avaliação de vulnerabilidades (estado VEX) para quaisquer vulnerabilidades conhecidas

Dependências

O cartão Dependências mostra uma lista de SBOMs com uma lista de dependências.

Quando cria uma imagem de contentor com o Cloud Build e a envia para o Artifact Registry, a Artifact Analysis pode gerar registos de SBOM para as imagens enviadas.

Uma SBOM é um inventário completo de uma aplicação que identifica os pacotes dos quais o seu software depende. Os conteúdos podem incluir software de terceiros de fornecedores, artefactos internos e bibliotecas de código aberto.

Compilação

O cartão Compilar inclui as seguintes informações:

- Registos: links para as informações do registo de compilação

- Construtor: nome do construtor

- Concluído: tempo decorrido desde a conclusão da compilação

- Proveniência: metadados validáveis sobre uma compilação

Os metadados de proveniência incluem detalhes como os resumos das imagens criadas, as localizações das origens de entrada, a cadeia de ferramentas de compilação, os passos de compilação e a duração da compilação. Também pode validar a proveniência da compilação em qualquer altura.

Para garantir que as suas compilações futuras incluem informações de proveniência, configure o Cloud Build para exigir que as suas imagens tenham metadados de proveniência.

O que se segue?

- Saiba mais sobre a segurança da cadeia de abastecimento de software.

- Saiba mais sobre as práticas recomendadas de segurança da cadeia de abastecimento de software.

- Saiba como armazenar e ver registos de compilação.

- Saiba como resolver problemas de erros de compilação.