Halaman ini memberikan ringkasan tingkat tinggi tentang fitur otorisasi lintas organisasi dan langkah-langkah untuk mengonfigurasinya.

Anda dapat menggunakan Chrome Enterprise Premium untuk mengizinkan akses data yang aman dari perangkat dalam organisasi. Hal ini memastikan bahwa perangkat dievaluasi berdasarkan kebijakan akses organisasi di titik penerapan saat menentukan akses. Misalnya, apakah akan mengizinkan atau menolak akses dari organisasi lain adalah salah satu informasi dalam kebijakan akses yang dievaluasi. Jika Anda memerlukan perangkat di organisasi untuk mengakses resource di organisasi lain, organisasi Anda dan organisasi lain harus mengonfigurasi otorisasi lintas organisasi.

Otorisasi lintas organisasi memungkinkan Anda mengonfigurasi kebijakan akses untuk memercayai dan menggunakan data, seperti atribut perangkat, yang dimiliki oleh organisasi lain. Misalnya, Anda dapat mengonfigurasi kebijakan akses organisasi untuk mengizinkan akses ke resource-nya dari perangkat di organisasi lain.

Sebelum memulai

Untuk menyiapkan dan mengelola otorisasi lintas organisasi, Anda memerlukan ID organisasi organisasi Anda dan ID organisasi yang ingin Anda beri otorisasi. Anda juga memerlukan nomor kebijakan tingkat organisasi. Jika Anda tidak memiliki ID organisasi atau nomor kebijakan tingkat organisasi, lihat informasi berikut:

Saat menyiapkan dan mengelola otorisasi lintas organisasi, Anda akan menggunakan resource AuthorizedOrgsDesc. Resource AuthorizedOrgsDesc berisi

daftar organisasi yang ingin Anda beri otorisasi dan menentukan jenis

otorisasi, jenis aset, dan arah otorisasi untuk organisasi.

Anda dapat menggunakan Google Cloud CLI untuk membuat resource AuthorizedOrgsDesc dan mengubah setelan-setelannya. Saat menggunakan resource AuthorizedOrgsDesc, hal berikut berlaku:

ASSET_TYPE_DEVICEadalah satu-satunya opsi yang tersedia untuk jenis aset.AUTHORIZATION_TYPE_TRUSTadalah satu-satunya opsi yang tersedia untuk jenis otorisasi.

Menyiapkan otorisasi perangkat lintas organisasi antara dua organisasi

Bagian ini menjelaskan langkah-langkah untuk menyiapkan otorisasi lintas organisasi menggunakan contoh di seluruh langkah.

Contoh ini membuat hubungan otorisasi dua arah antara dua

organisasi dan memungkinkan perangkat dari satu organisasi mengakses resource di

organisasi lain. Organisasi resource (organizations/RESOURCE_ORG_ID) berisi resource seperti bucket Cloud Storage dan VM. Organisasi resource

memiliki tingkat akses yang memungkinkan perangkat tertentu di organisasi mengakses

resource-nya. Organisasi partner (organizations/PARTNER_ORG_ID) adalah organisasi

yang perlu mengakses resource di organisasi resource.

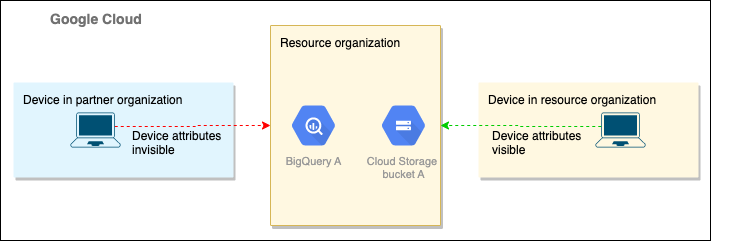

Berikut adalah kebijakan untuk organisasi resource dan partner sebelum otorisasi lintas organisasi dikonfigurasi:

Organisasi resource (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

Organisasi partner (organizations/PARTNER_ORG_ID):

no access policy

Pada gambar berikut, atribut perangkat di organisasi partner tidak terlihat oleh organisasi resource karena otorisasi lintas organisasi tidak dikonfigurasi.

Langkah-langkah berikut menunjukkan cara mengonfigurasi organisasi resource dan organisasi partner untuk mengaktifkan otorisasi lintas organisasi menggunakan Google Cloud CLI.

Persiapan

Selesaikan langkah-langkah di bagian ini untuk organisasi partner dan organisasi aset.

Pastikan kedua organisasi memiliki kebijakan tingkat organisasi. Untuk membuat kebijakan tingkat organisasi, lihat Membuat kebijakan akses tingkat organisasi.

Jalankan perintah berikut untuk mendapatkan nomor kebijakan akses tingkat organisasi:

gcloud access-context-manager policies list --organization=ORG_ID

Ganti ORG_ID dengan ID organisasi Anda.

Anda akan menerima informasi dalam format berikut:

NAME ORGANIZATION SCOPES TITLE ETAG <ACCESS_POLICY_NUMBER> <ORGANIZATION_NUMBER> A title 002cb3fbfde471e7

Mengonfigurasi organisasi resource

Anda harus menjadi admin organisasi resource (

organizations/RESOURCE_ORG_ID) untuk menyelesaikan langkah ini. Buat resourceAuthorizedOrgsDescuntuk organisasi resource dengan menjalankan perintah berikut:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_FROM \ --orgs=organizations/PARTNER_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, serta garis bawah. Nama dapat berisi maksimal 50 karakter.ACCESS_POLICY_NUMBER: Nomor kebijakan akses tingkat organisasi Anda.

PARTNER_ORG_ID: Nomor organisasi partner.

Tampilkan resource

AuthorizedOrgsDescyang baru dibuat untuk memverifikasi bahwa resource tersebut benar dengan menjalankan perintah berikut:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, serta garis bawah. Nama dapat berisi maksimal 50 karakter.ACCESS_POLICY_NUMBER: Nomor kebijakan akses tingkat organisasi Anda.

Mengonfigurasi organisasi partner

Anda harus menjadi admin organisasi partner (

organizations/PARTNER_ORG_ID) untuk menyelesaikan langkah ini. Buat resourceAuthorizedOrgsDescuntuk organisasi partner dengan menjalankan perintah berikut:gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME \ --authorization_type=AUTHORIZATION_TYPE_TRUST \ --asset_type=ASSET_TYPE_DEVICE \ --authorization_direction=AUTHORIZATION_DIRECTION_TO \ --orgs=organizations/RESOURCE_ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, serta garis bawah. Nama dapat berisi maksimal 50 karakter.ACCESS_POLICY_NUMBER: Nomor kebijakan akses tingkat organisasi Anda.

RESOURCE_ORG_ID: Nomor organisasi resource.

Tampilkan resource

AuthorizedOrgsDescyang baru dibuat untuk memverifikasi bahwa resource tersebut benar dengan menjalankan perintah berikut:gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, serta garis bawah. Nama dapat berisi maksimal 50 karakter.ACCESS_POLICY_NUMBER: Nomor kebijakan akses tingkat organisasi Anda.

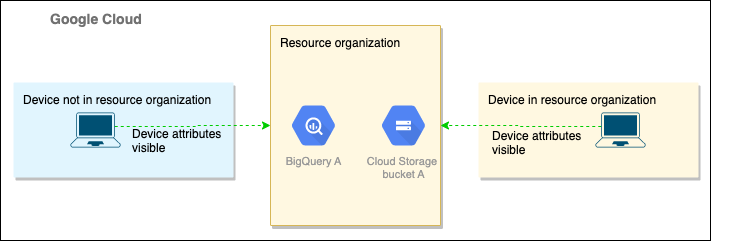

Kebijakan pasca-konfigurasi yang diharapkan

Berikut adalah kebijakan untuk organisasi resource dan partner setelah otorisasi lintas organisasi dikonfigurasi:

Organisasi resource (organizations/RESOURCE_ORG_ID):

access policy:

access level: SP1

--"requireScreenlock": true

AuthorizedorgsDesc: AOD1

--authorizationtype: trust

--asset type: device

--authorization direction: from

--orgs: [organizations/PARTNER_ORG_ID]

Organisasi partner (organizations/PARTNER_ORG_ID):

access policy:

AuthorizedOrgsDesc: AOD2

--authorizationtype: trust

--asset type: device

--authorization direction: to

--orgs: [organizations/RESOURCE_ORG_ID]

Gambar berikut menunjukkan visibilitas atribut perangkat organisasi partner setelah otorisasi lintas organisasi dikonfigurasi.

Menguji konfigurasi

Setelah mengonfigurasi kedua organisasi, Anda dapat meminta pengguna di organisasi partner untuk mencoba mengakses resource di organisasi resource menggunakan perangkat yang mematuhi kebijakan. Jika akses diberikan, otorisasi lintas organisasi Anda akan berfungsi seperti yang diharapkan. Pengguna di organisasi partner kini dapat mengakses bucket A di Cloud Storage organisasi resource hanya jika perangkat pengguna memiliki kebijakan kunci layar.

Jika perangkat tidak diberi akses, ikuti langkah-langkah konfigurasi lagi untuk memperbaiki konfigurasi Anda.

Mengelola konfigurasi otorisasi lintas organisasi

Setelah mengonfigurasi otorisasi lintas organisasi, Anda mungkin perlu menghapus akses ke organisasi, menambahkan akses ke organisasi lain, atau tugas lainnya. Bagian ini berisi informasi tentang cara menyelesaikan tugas umum saat mengelola otorisasi lintas organisasi.

Membuat resource AuthorizedOrgsDesc dan memberikan otorisasi ke organisasi eksternal

Untuk membuat resource AuthorizedOrgsDesc dan menyertakan organisasi eksternal

yang ingin Anda beri akses, jalankan perintah berikut:

gcloud access-context-manager authorized-orgs create AUTHORIZED_ORGS_DESC_NAME --authorization_type=AUTHORIZATION_TYPE_TRUST --asset_type=ASSET_TYPE_DEVICE --authorization_direction=AUTHORIZATION_DIRECTION_FROM --orgs=ORG_ID --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, dan garis bawah. Nama dapat berisi maksimal 50 karakter.ORG_ID: ID organisasi yang ingin Anda beri akses. Saat menentukan lebih dari satu organisasi, gunakan koma untuk memisahkan ID organisasi.

ACCESS_POLICY_NUMBER: Nomor kebijakan akses tingkat organisasi Anda.

Menambahkan organisasi

Untuk menambahkan organisasi ke resource AuthorizedOrgsDesc yang ada, jalankan

perintah berikut:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --add-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, dan garis bawah. Nama dapat berisi maksimal 50 karakter.ORG_ID: ID organisasi yang ingin Anda beri akses. Saat menentukan lebih dari satu organisasi, gunakan koma untuk memisahkan ID organisasi.

ACCESS_POLICY_NUMBER: Nomor kebijakan akses tingkat organisasi Anda.

Menghapus organisasi

Untuk menghapus organisasi dari resource AuthorizedOrgsDesc yang ada, jalankan

perintah berikut:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --remove-orgs=ORG_ID \ --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, dan garis bawah. Nama dapat berisi maksimal 50 karakter.ORG_ID ID organisasi organisasi yang ingin Anda hapus.

ACCESS_POLICY_NUMBER: Nomor kebijakan akses tingkat organisasi Anda.

Menentukan daftar organisasi baru

Untuk menentukan daftar organisasi baru di resource AuthorizedOrgsDesc

yang ada, jalankan perintah berikut:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --set-orgs=ORG_IDS \ --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, dan garis bawah. Nama dapat berisi maksimal 50 karakter.ORG_ID: ID organisasi yang ingin Anda beri akses. Saat menentukan lebih dari satu organisasi, gunakan koma untuk memisahkan ID organisasi.

ACCESS_POLICY_NUMBER: Nomor kebijakan akses tingkat organisasi Anda.

Menghapus semua organisasi

Untuk menghapus semua organisasi dari resource AuthorizedOrgsDesc yang ada, jalankan

perintah berikut:

gcloud access-context-manager authorized-orgs update AUTHORIZED_ORGS_DESC_NAME \ --clear-orgs --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, dan garis bawah. Nama dapat berisi maksimal 50 karakter.ACCESS_POLICY_NUMBER Nomor kebijakan akses tingkat organisasi.

Menampilkan resource AuthorizedOrgsDesc

Untuk menampilkan resource AuthorizedOrgsDesc yang ada, jalankan perintah berikut:

gcloud access-context-manager authorized-orgs describe AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, dan garis bawah. Nama dapat berisi maksimal 50 karakter.ACCESS_POLICY_NUMBER Nomor kebijakan akses tingkat organisasi.

Mencantumkan resource AuthorizedOrgsDesc

Untuk mencantumkan resource AuthorizedOrgsDesc dalam kebijakan akses, jalankan

perintah berikut:

gcloud access-context-manager authorized-orgs list --policy=ACCESS_POLICY_NUMBER

Ganti ACCESS_POLICY_NUMBER dengan nomor kebijakan akses tingkat organisasi.

Menghapus resource AuthorizedOrgsDesc

Untuk menghapus resource AuthorizedOrgsDesc, jalankan perintah berikut:

gcloud access-context-manager authorized-orgs delete AUTHORIZED_ORGS_DESC_NAME \ --policy=ACCESS_POLICY_NUMBER

Ganti kode berikut:

AUTHORIZED_ORGS_DESC_NAME: Nama unik untuk resource

AuthorizedOrgsDesc. Nama harus diawali dengan huruf dan hanya berisi huruf, angka, dan garis bawah. Nama dapat berisi maksimal 50 karakter.ACCESS_POLICY_NUMBER Nomor kebijakan akses tingkat organisasi.