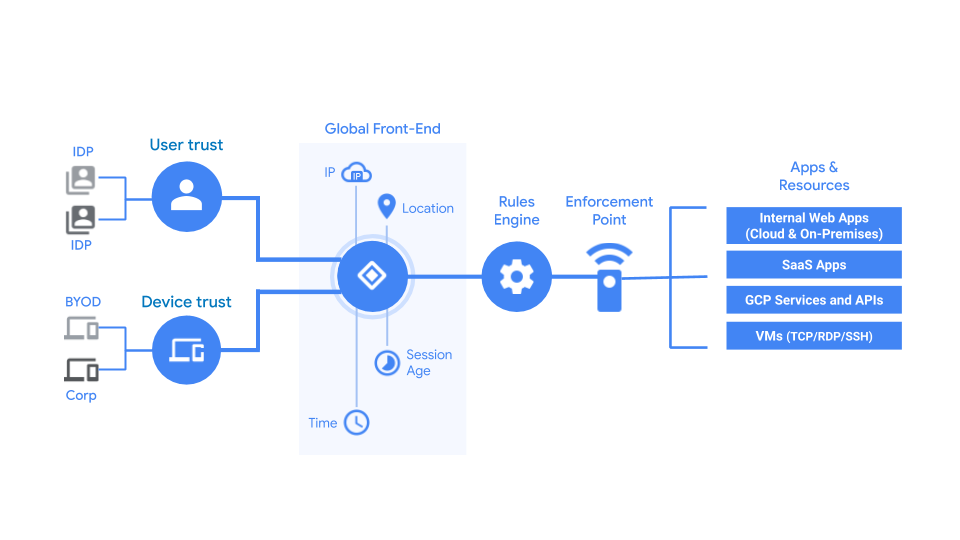

Basé sur le modèle de sécurité BeyondCorp, Chrome Enterprise Premium est une approche qui utilise diverses offres Google Cloud pour appliquer un contrôle des accès précis en fonction de l'identité d'un utilisateur et du contexte de la requête.

Par exemple, selon la configuration des stratégies, votre application ou ressource sensible peut :

- accorder l'accès à tous les employés qui utilisent un appareil d'entreprise approuvé sur le réseau d'entreprise ;

- accorder l'accès aux employés du groupe Accès à distance qui utilisent un appareil d'entreprise approuvé avec un mot de passe sécurisé et un niveau de correctif à jour, sur n'importe quel réseau ;

- accorder aux administrateurs l'accès à la console Google Cloud (via l'interface utilisateur ou l'API) uniquement s'ils proviennent d'un réseau d'entreprise ;

- accorder aux développeurs un accès SSH aux machines virtuelles.

Quand utiliser Chrome Enterprise Premium ?

Utilisez Chrome Enterprise Premium lorsque vous souhaitez établir un contrôle des accès précis basé sur un large éventail d'attributs et de conditions, y compris l'appareil et l'adresse IP utilisés. La définition de l'accès contextuel aux ressources de l'entreprise améliore votre stratégie de sécurité.

Vous pouvez également appliquer Chrome Enterprise Premium aux applications Google Workspace. Pour en savoir plus sur l'implémentation de Chrome Enterprise Premium avec Google Workspace, consultez la présentation de Google Workspace.

Fonctionnement de Chrome Enterprise Premium

La mise en œuvre de Chrome Enterprise Premium implique un modèle zéro confiance. Personne ne peut accéder à vos ressources, à moins de respecter l'ensemble des règles et conditions. Au lieu de sécuriser vos ressources au niveau du réseau, il est préférable de placer les contrôles des accès sur les appareils et les utilisateurs.

IAP constitue la base de Chrome Enterprise Premium, qui vous permet d'accorder l'accès à vos applications et ressources HTTPS. Une fois que vous avez sécurisé vos applications et vos ressources derrière IAP, votre organisation peut étendre progressivement Chrome Enterprise Premium à mesure que des règles plus complexes sont nécessaires. Les ressources avancées de Chrome Enterprise Premium peuvent limiter l'accès en fonction de propriétés telles que les attributs de l'appareil utilisateur, l'heure de la journée et le chemin de la requête.

Chrome Enterprise Premium fonctionne grâce à quatre Google Cloud offres:

Identity-Aware Proxy (IAP) : service permettant aux employés d'accéder à des applications et des ressources d'entreprise à partir de réseaux non approuvés, sans avoir recours à un VPN.

Identity and Access Management (IAM): service de gestion des identités et d'autorisation pour Google Cloud.

Access Context Manager : moteur de règles permettant un contrôle d'accès précis.

Validation des points de terminaison : extension Google Chrome qui collecte des informations relatives sur les appareils des utilisateurs.

Collecter des informations sur les appareils

La validation des points de terminaison collecte des informations sur les appareils des employés, telles que l'état de chiffrement, l'OS et des détails sur les utilisateurs. Une fois activée via la console d'administration Google, vous pouvez déployer l'extension Chrome "Validation des points de terminaison" sur les appareils de l'entreprise. Les employés peuvent également l'installer sur leurs appareils personnels gérés. Cette extension collecte et signale les informations sur les appareils, en synchronisation permanente avec Google Workspace. Le résultat final est un inventaire de tous les appareils professionnels et personnels qui accèdent aux ressources de votre entreprise.

Limiter l'accès

Dans Access Context Manager, des niveaux d'accès sont créés pour définir des règles d'accès. Les niveaux d'accès appliqués à vos ressources avec les conditions IAM appliquent un contrôle d'accès précis basé sur divers attributs.

Les niveaux d'accès limitent l'accès en fonction des attributs suivants :

Lorsque vous créez un niveau d'accès basé sur les appareils, Access Context Manager référence l'inventaire des appareils créés par la validation des points de terminaison. Par exemple, un niveau d'accès peut limiter l'accès aux employés qui utilisent des appareils chiffrés. Conjointement avec les conditions IAM, vous pouvez définir ce niveau d'accès avec davantage de précision en limitant l'accès à la période comprise entre 9h et 17h.

Sécuriser les ressources avec IAP

IAP lie le tout en vous permettant d'appliquer des conditions IAM sur les ressources Google Cloud . IAP vous permet d'établir une couche d'autorisation centrale pour vos ressourcesGoogle Cloud accessibles par le trafic HTTPS et SSH/TCP. Avec IAP, vous pouvez établir un modèle de contrôle des accès au niveau des ressources au lieu d'utiliser des pare-feu au niveau du réseau. Une fois sécurisées, vos ressources sont accessibles à tout employé, depuis n'importe quel appareil, sur n'importe quel réseau, qui respecte les règles et les conditions d'accès.

Appliquer des conditions IAM

Les conditions IAM vous permettent de définir et d'appliquer un contrôle d'accès conditionnel et basé sur des attributs pour les ressources Google Cloud .

Avec les conditions IAM, vous pouvez choisir de n'accorder des autorisations aux comptes principaux que si les conditions configurées sont remplies. Les conditions IAM peuvent limiter l'accès à l'aide de divers attributs, y compris des niveaux d'accès.

Les conditions sont spécifiées dans les liaisons de rôle IAP de la stratégie IAM d'une ressource. Lorsqu'une condition existe, le rôle n'est attribué que si l'expression de condition prend la valeur true. Chaque expression de condition est définie comme un ensemble d'instructions logiques vous permettant de spécifier un ou plusieurs attributs à vérifier.

Étape suivante

- Faites vos premiers pas avec Chrome Enterprise Premium à l'aide du guide de démarrage rapide.

- Pour en savoir plus :

- Sécurisez vos applications Google Workspace avec Chrome Enterprise Premium.