Ce document décrit les concepts de base de Endpoint Verification.

Endpoint Verification permet aux administrateurs de sécurité ou aux professionnels des opérations de sécurité de sécuriser Google Cloud, les applications et les ressources sur site, ainsi que les applications Google Workspace.

Endpoint Verification fait partie de Google Cloud Chrome Enterprise Premium et est disponible pour tous les clientsGoogle Cloud, Cloud Identity, Google Workspace for Business et Google Workspace for Enterprise.

Quand utiliser Endpoint Verification ?

Utilisez la validation des points de terminaison lorsque vous souhaitez avoir un aperçu de la stratégie de sécurité des appareils utilisés pour accéder aux ressources de votre organisation, tels que les ordinateurs portables et les ordinateurs de bureau.

En tant qu'administrateur de sécurité ou professionnel des opérations de sécurité, votre objectif est de gérer l'accès sécurisé aux ressources de votre organisation. Les employés de votre organisation peuvent utiliser les appareils détenus par l'entreprise ou leurs appareils personnels non gérés pour accéder aux ressources de l'organisation. Lorsque la validation des points de terminaison est installée sur les appareils qui accèdent aux ressources de votre organisation, elle collecte et signale des informations sur l'inventaire des appareils. Vous pouvez utiliser ces informations d'inventaire des appareils pour gérer l'accès sécurisé aux ressources de votre organisation.

Associé aux autres offres de Chrome Enterprise Premium, Endpoint Verification vous aide à appliquer un contrôle des accès précis à vos Google Cloud ressources.

Fonctionnement de Endpoint Verification

Endpoint Verification est une extension Chrome qui collecte et signale les informations sur l'inventaire des appareils en se synchronisant en permanence avec Google Cloud. Endpoint Verification crée un inventaire des appareils équipés du navigateur Chrome qui accèdent aux données de votre organisation.

Par exemple, une fois la validation des points de terminaison déployée sur les appareils utilisés pour accéder aux ressources Google Cloud , elle renseigne des informations sur ces appareils. En tant qu'administrateur, vous pouvez consulter les informations sur l'appareil, y compris l'état du chiffrement, le système d'exploitation et d'autres informations, et les utiliser pour gérer le contrôle des accès.

Pour en savoir plus, consultez la section Attributs de l'appareil collectés par Endpoint Verification.

Fonctionnement de la validation des points de terminaison avec Access Context Manager

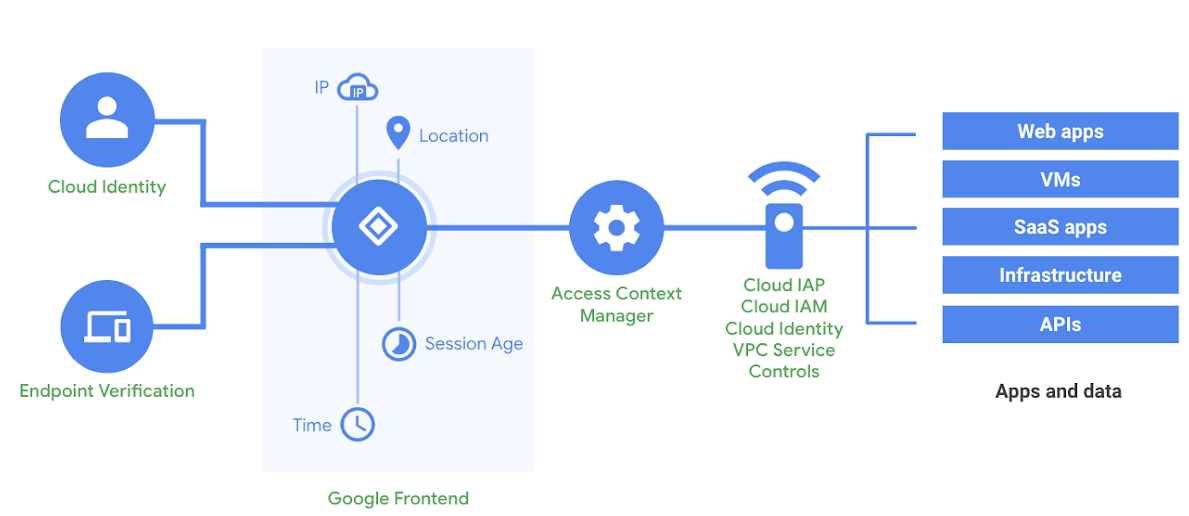

Access Context Manager, qui fait partie de Google Cloud Chrome Enterprise Premium, permet aux administrateurs de sécurité ou aux professionnels des opérations de sécurité de définir un contrôle d'accès précis et basé sur des attributs pour les projets et les ressources dansGoogle Cloud et les ressources dans Google Workspace.

Access Context Manager fait référence aux attributs de l'appareil collectés par Endpoint Verification pour appliquer un contrôle d'accès précis avec des niveaux d'accès.

Le schéma suivant montre le fonctionnement de la vérification des points de terminaison avec Access Context Manager:

Fonctionnement de Endpoint Verification avec les clients tiers

Dans les intégrations de clients tiers et Chrome Enterprise Premium, les clients tiers tels que CrowdStrike et Microsoft Intune collectent des informations sur les appareils en temps réel. Endpoint Verification communique avec ces clients tiers pour collecter leurs informations sur l'appareil et les mettre à la disposition d'Access Context Manager.

Access Context Manager fait référence aux attributs de l'appareil collectés par Endpoint Verification et les clients tiers pour appliquer un contrôle d'accès précis avec des niveaux d'accès.

Le schéma suivant montre comment la vérification des points de terminaison et les clients tiers fonctionnent avec Access Context Manager:

Étape suivante

- Démarrage rapide: configurer la validation des points de terminaison sur vos appareils

- Attributs de l'appareil collectés par Endpoint Verification

- Déployer la validation des points de terminaison