Une attaque par déni de service distribué (DDoS) est une tentative délibérée de la part d'une personne hostile de perturber les opérations de sites, systèmes et API exposés publiquement, afin de dégrader l'expérience des utilisateurs légitimes. Pour les charges de travail utilisant des équilibreurs de charge réseau passthrough externes, le transfert de protocole ou des VM dotées d'adresses IP publiques, Google Cloud Armor offre les options suivantes pour protéger les systèmes contre les attaques DDoS :

- Protection DDoS standard du réseau : protection de base permanente pour les équilibreurs de charge réseau passthrough externes, le transfert de protocole ou les VM ayant des adresses IP publiques. Cette fonctionnalité est incluse dans Google Cloud Armor Standard et ne nécessite aucun abonnement supplémentaire.

- Protection DDoS avancée du réseau : protections supplémentaires pour les abonnés à Cloud Armor Enterprise qui utilisent des équilibreurs de charge réseau passthrough externes, le transfert de protocole ou des VM dotées d'adresses IP publiques. Pour en savoir plus sur Cloud Armor Enterprise, consultez la présentation de Cloud Armor Enterprise.

Ce document explique la différence entre la protection DDoS standard et avancée du réseau, le fonctionnement de la protection DDoS avancée et la manière d'activer cette protection.

Comparer la protection DDoS standard et avancée du réseau

Le tableau suivant vous permet de comparer les fonctionnalités standards et avancées de protection DDoS du réseau.

| Fonctionnalité | Protection DDoS standard du réseau | Protection DDoS avancée du réseau |

|---|---|---|

| Type de point de terminaison protégé |

|

|

| Application des règles de transfert | ||

| Surveillance et alertes concernant les attaques toujours activées | ||

| Atténuation des attaques ciblées | ||

| Télémétrie d'atténuation |

Fonctionnement de la protection DDoS du réseau

La protection DDoS standard du réseau est toujours activée. Aucune action n'est requise de votre part pour l'activer.

La protection DDoS avancée du réseau est configurée par région. Au lieu d'associer la stratégie de sécurité de périphérie réseau à un ou plusieurs pools cibles, instances cibles, services de backend ou instances dotées d'adresses IP externes, vous l'associez à un service de sécurité en périphérie du réseau dans une région spécifique. Lorsque vous l'activez pour cette région, Cloud Armor assure en continu la détection et l'atténuation des attaques volumétriques ciblées pour les équilibreurs de charge réseau passthrough externes, le transfert de protocole et les VM dotées d'adresses IP publiques dans cette région. Vous ne pouvez appliquer la protection DDoS avancée du réseau qu'aux projets enregistrés dans Cloud Armor Enterprise.

Lorsque vous configurez la protection DDoS avancée du réseau, vous créez d'abord une stratégie de sécurité du type CLOUD_ARMOR_NETWORK dans la région de votre choix. Ensuite, vous mettez à jour la stratégie de sécurité afin d'activer la protection DDoS avancée du réseau. Enfin, vous créez un service de sécurité en périphérie du réseau, c'est-à-dire une ressource à laquelle vous pouvez associer des stratégies de sécurité de type CLOUD_ARMOR_NETWORK. Associer la stratégie de sécurité au service de sécurité en périphérie du réseau active la protection DDoS avancée du réseau pour tous les points de terminaison applicables dans la région que vous avez choisie.

La protection DDoS avancée du réseau mesure votre trafic de référence pour améliorer ses performances d'atténuation. Lorsque vous activez la protection DDoS avancée du réseau, une période d'entraînement de 24 heures est nécessaire avant qu'elle ne développe une base de référence fiable et puisse utiliser son entraînement pour améliorer ses mesures d'atténuation. Une fois la période d'entraînement terminée, la protection DDoS avancée du réseau applique des techniques d'atténuation supplémentaires basées sur l'historique du trafic.

Activer la protection DDoS avancée du réseau

Suivez ces étapes pour activer la protection DDoS avancée du réseau.

S'enregistrer auprès de Cloud Armor Enterprise

Votre projet doit être enregistré dans Cloud Armor Enterprise pour pouvoir activer la protection DDoS avancée du réseau par région. Une fois la fonctionnalité activée, tous les points de terminaison régionaux de la région activée bénéficient d'une protection DDoS avancée du réseau toujours activée.

Vérifiez que votre compte de facturation comporte un abonnement Cloud Armor Enterprise actif et que le projet en cours est enregistré dans Cloud Armor Enterprise. Pour en savoir plus sur l'enregistrement dans Cloud Armor Enterprise, consultez S'abonner à Cloud Armor Enterprise et enregistrer des projets.

Configurer les autorisations Identity and Access Management (IAM)

Pour configurer, mettre à jour ou supprimer un service de sécurité de périphérie Cloud Armor, vous avez besoin des autorisations IAM suivantes :

compute.networkEdgeSecurityServices.createcompute.networkEdgeSecurityServices.updatecompute.networkEdgeSecurityServices.getcompute.networkEdgeSecurityServices.delete

Le tableau suivant liste les autorisations standards des rôles IAM, ainsi que les méthodes d'API associées.

| Autorisation IAM | Méthodes d'API |

|---|---|

compute.networkEdgeSecurityServices.create |

networkEdgeSecurityServices insert |

compute.networkEdgeSecurityServices.update |

networkEdgeSecurityServices patch |

compute.networkEdgeSecurityServices.get |

networkEdgeSecurityServices get |

compute.networkEdgeSecurityServices.delete |

networkEdgeSecurityServices delete |

compute.networkEdgeSecurityServices.list |

networkEdgeSecurityServices aggregatedList |

Pour en savoir plus sur les autorisations IAM dont vous avez besoin lorsque vous utilisez Cloud Armor, consultez Configurer les autorisations IAM pour les stratégies de sécurité Google Cloud Armor.

Configurer la protection DDoS avancée du réseau

Suivez ces étapes pour activer la protection DDoS avancée du réseau.

Créez une stratégie de sécurité de type

CLOUD_ARMOR_NETWORKou utilisez une stratégie de sécurité existante de typeCLOUD_ARMOR_NETWORK.gcloud compute security-policies create SECURITY_POLICY_NAME \ --type CLOUD_ARMOR_NETWORK \ --region REGIONRemplacez les éléments suivants :

SECURITY_POLICY_NAME: nom que vous souhaitez donner à votre stratégie de sécuritéREGION: région dans laquelle vous souhaitez provisionner votre stratégie de sécurité

Mettez à jour la stratégie de sécurité nouvellement créée ou existante en définissant le flag

--network-ddos-protectionsurADVANCED.gcloud compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED \ --region REGIONVous pouvez également définir le flag

--network-ddos-protectionsurADVANCED_PREVIEWpour activer la stratégie de sécurité en mode Aperçu.gcloud beta compute security-policies update SECURITY_POLICY_NAME \ --network-ddos-protection ADVANCED_PREVIEW \ --region REGIONCréez un service de sécurité en périphérie du réseau, qui fait référence à votre stratégie de sécurité.

gcloud compute network-edge-security-services create SERVICE_NAME \ --security-policy SECURITY_POLICY_NAME \ --region REGION

Désactiver la protection DDoS avancée du réseau

Pour désactiver la protection DDoS avancée du réseau, vous pouvez soit mettre à jour, soit supprimer la stratégie de sécurité.

Mettre à jour la stratégie de sécurité

Exécutez la commande suivante afin de mettre à jour votre stratégie de sécurité pour définir le flag --network-ddos-protection sur STANDARD. Remplacez les variables par les informations correspondant à votre déploiement.

gcloud compute security-policies update SECURITY_POLICY_NAME \

--network-ddos-protection STANDARD \

--region REGION

Supprimer la stratégie de sécurité

Avant de pouvoir supprimer une stratégie de sécurité de périphérie réseau, vous devez d'abord la supprimer du service de sécurité en périphérie du réseau, car vous ne pouvez pas supprimer les stratégies de sécurité en cours d'utilisation. Pour supprimer votre stratégie de sécurité, procédez comme suit :

Retirez la stratégie du service de sécurité en périphérie du réseau, ou supprimez le service de sécurité en périphérie du réseau.

Pour retirer votre stratégie du service de sécurité en périphérie du réseau, utilisez la commande suivante :

gcloud compute network-edge-security-services update SERVICE_NAME \ --security-policy="" \ --region=REGION_NAMEPour supprimer le service de sécurité en périphérie du réseau, utilisez la commande suivante :

gcloud compute network-edge-security-services delete SERVICE_NAME \ --region=REGION_NAME

Supprimez la stratégie de sécurité à l'aide de la commande suivante :

gcloud compute security-policies delete SECURITY_POLICY_NAME

Utiliser le mode Aperçu

Le mode Aperçu vous permet de surveiller les effets de la protection DDoS avancée du réseau sans appliquer de mesure d'atténuation.

Les abonnés Cloud Armor Enterprise peuvent également activer le mode Aperçu pour les stratégies de protection DDoS avancée du réseau. En mode Aperçu, vous recevez tous les journaux ainsi que la télémétrie concernant l'attaque détectée et la mesure d'atténuation proposée. Toutefois, la mesure d'atténuation proposée n'est pas appliquée. Cela vous permet de tester l'efficacité de la mesure d'atténuation avant de l'activer. Étant donné que chaque règle est configurée par région, vous pouvez activer ou désactiver le mode Aperçu par région.

Pour activer le mode Aperçu, définissez le flag --ddos-protection sur ADVANCED_PREVIEW.

Vous pouvez utiliser l'exemple suivant pour mettre à jour une stratégie existante.

gcloud beta compute security-policies update POLICY_NAME \

--network-ddos-protection ADVANCED_PREVIEW \

--region=REGION

Remplacez les éléments suivants :

POLICY_NAME: nom de votre stratégieREGION: région dans laquelle se situe votre stratégie.

Si votre stratégie de sécurité est en mode Aperçu lors d'une attaque active et que vous souhaitez appliquer les mesures d'atténuation, vous pouvez mettre à jour votre stratégie de sécurité pour définir le flag --network-ddos-protection sur ADVANCED. La stratégie est appliquée presque immédiatement, et le prochain événement de journalisation MITIGATION_ONGOING reflète ce changement. Les événements de journalisation MITIGATION_ONGOING se produisent toutes les cinq minutes.

Télémétrie d'atténuation des attaques DDoS visant le réseau

Cloud Armor génère trois types de journaux d'événements lors de l'atténuation des attaques DDoS : MITIGATION_STARTED, MITIGATION_ONGOING et MITIGATION_ENDED. Vous pouvez utiliser les filtres de journaux suivants pour afficher vos journaux par type d'atténuation :

| Type d'atténuation | Filtre de journaux |

|---|---|

| Début de l'atténuation | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_STARTED" |

| Atténuation en cours | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ONGOING" |

| Fin de l'atténuation | resource.type="network_security_policy" jsonPayload.mitigationType="MITIGATION_ENDED" |

Journaux Cloud Logging des événements d'atténuation des attaques

Les sections suivantes fournissent des exemples de format de journal pour chaque type de journal d'événements :

Atténuation démarrée

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_STARTED"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1400000

bps: 140000000

}

started: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Atténuation en cours

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ONGOING"

target_vip: "XXX.XXX.XXX.XXX"

total_volume: {

pps: 1500000

bps: 150000000

}

ongoing: {

total_attack_volume: {

pps: 1100000

bps: 110000000

}

classified_attack: {

attack_type: "NTP-udp"

attack_volume: {

pps: 500000

bps: 50000000

}

}

classified_attack: {

attack_type: "CHARGEN-udp"

attack_volume: {

pps: 600000

bps: 60000000

}

}

attack_sources: {

top_source_asns: {

asn: "ABCDEF"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_asns: {

asn: "UVWXYZ"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XX"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_geos: {

region_code: "XY"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "xx.xx.xx.xx"

volume: {

pps: 20000

bps: 2000000

}

}

top_source_ips: {

region_code: "yy.yy.yy.yy"

volume: {

pps: 20000

bps: 2000000

}

}

}

}

Atténuation terminée

@type: "type.googleapis.com/google.cloud.networksecurity.cloudarmor.logging.v1.CloudArmorMitigationAlert"

alertId: "11275630857957031521"

mitigation_type: "MITIGATION_ENDED"

target_vip: "XXX.XXX.XXX.XXX"

ended: {

attack_duration_seconds: 600

attack_type: "NTP-udp"

}

En mode Aperçu, chacun des mitigation_type précédents est précédé de PREVIEWED_. Par exemple, en mode Aperçu, MITIGATION_STARTED devient PREVIEWED_MITIGATION_STARTED.

Pour afficher ces journaux, accédez à l'explorateur de journaux et affichez la ressource network_security_policy.

Accéder à l'explorateur de journaux

Pour en savoir plus sur l'affichage des journaux, consultez la section Afficher les journaux.

Résultats de Security Command Center

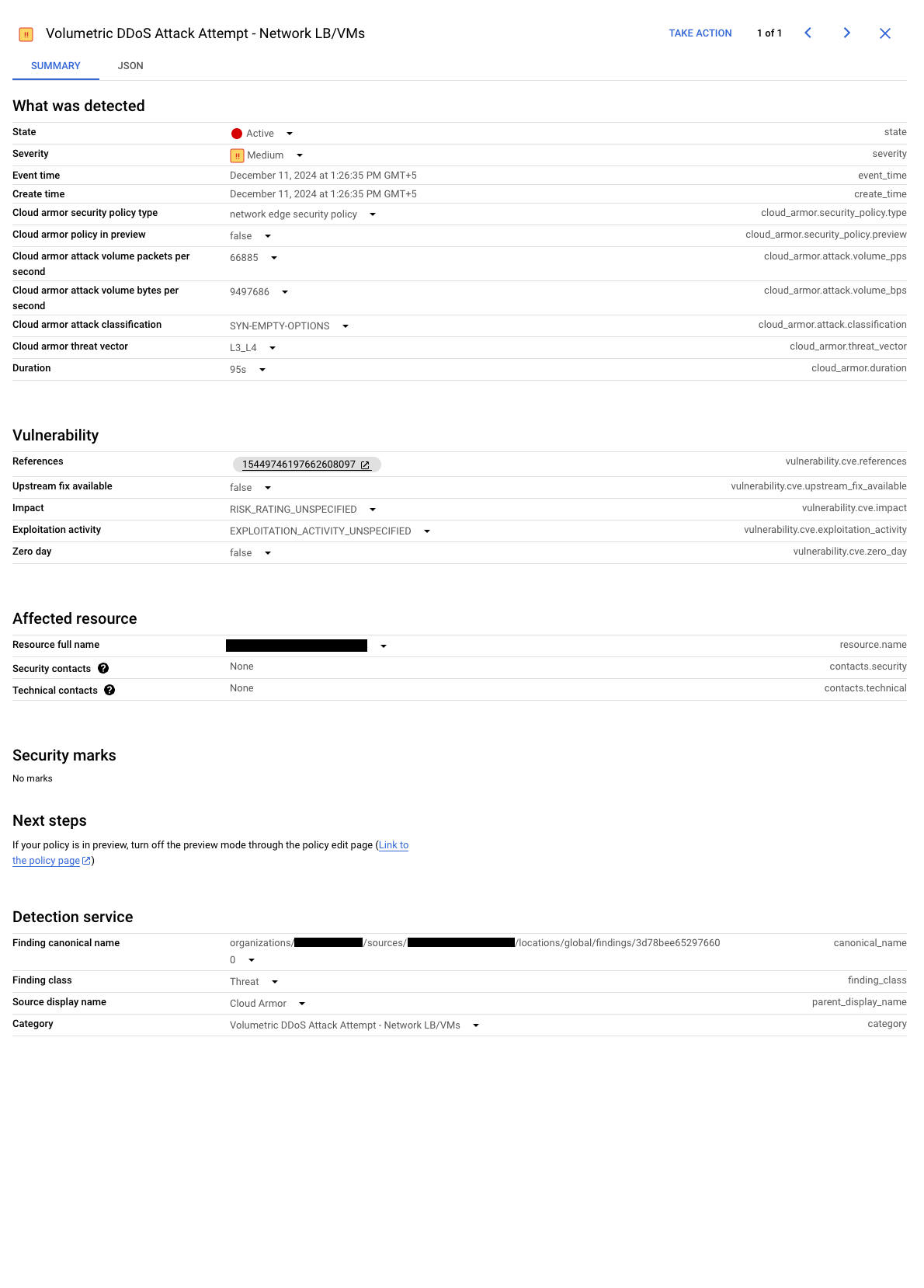

Le tableau de bord Security Command Center vous aide à surveiller les attaques DDoS volumétriques ciblant votre équilibreur de charge réseau passthrough et vos machines virtuelles, et à y répondre. Lorsque Cloud Armor détecte une attaque, un résultat dédié intitulé "Tentative d'attaque DDoS volumétrique – Équilibreurs de charge réseau/VM" s'affiche dans le tableau de bord et sur la fiche Cloud Armor.

Le résultat inclut des liens directs vers les journaux concernés et fournit les informations suivantes pour vous aider à comprendre l'attaque :

- Ressource spécifique ciblée par l'attaque

- Volume de trafic affectant la ressource

- Classification de l'attaque (par exemple, UDP, TCP ou SYN flood)

Le résultat reflète de manière dynamique l'état de l'attaque. L'état de l'attaque est basé sur les événements de journaux suivants :

- Atténuation démarrée : le résultat s'affiche lorsque les mesures d'atténuation commencent.

Atténuation en cours : à mesure que l'atténuation progresse, le résultat est automatiquement mis à jour pour vous tenir informé de la situation. La capture d'écran suivante montre un exemple de résultat actif :

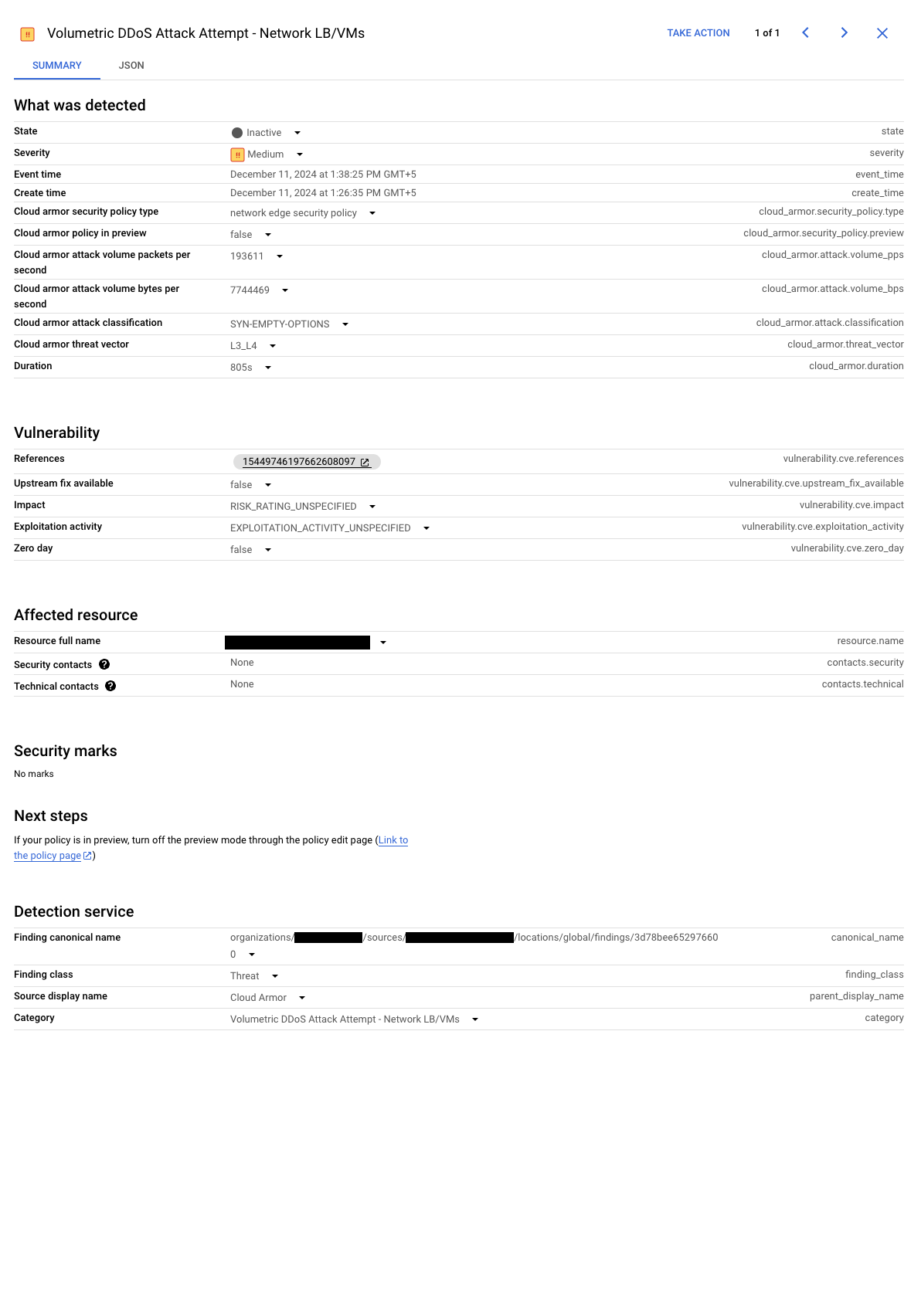

Résultat Security Command Center actif (cliquez pour agrandir). Atténuation terminée : lorsque l'attaque diminue et que l'atténuation prend fin, le résultat devient inactif, ce qui permet de conserver un enregistrement de l'événement. La capture d'écran suivante montre un exemple de résultat inactif :

Résultat inactif de Security Command Center (cliquez pour agrandir)

Étapes suivantes

- Découvrez comment configurer des stratégies de sécurité de périphérie réseau.

- Découvrez-en davantage sur Cloud Armor Enterprise.