A proteção adaptativa do Google Cloud Armor ajuda a proteger as suas Google Cloud aplicações, Websites e serviços contra ataques de negação de serviço distribuída (DDoS) de camada 7, como inundações HTTP e outras atividades maliciosas de camada 7 (ao nível da aplicação) de alta frequência. A proteção adaptável cria modelos de aprendizagem automática que fazem o seguinte:

- Detete e envie alertas sobre atividade anómala

- Gere uma assinatura que descreva o potencial ataque

- Gere uma regra de WAF do Cloud Armor personalizada para bloquear a assinatura

Ativa ou desativa a proteção adaptativa com base em cada política de segurança.

Os alertas sobre tráfego anómalo (potenciais ataques), que incluem as assinaturas dos ataques, aparecem no painel de controlo de eventos da Proteção adaptativa com registos de eventos enviados para o Cloud Logging, onde podem ser analisados diretamente ou encaminhados para um registo a jusante ou um fluxo de trabalho de monitorização de eventos de segurança. Os alertas de potenciais ataques também são gerados como resultados no Security Command Center.

Disponibilidade da Proteção adaptável

Os alertas de proteção adaptativa completa só estão disponíveis se subscrever o Google Cloud Armor Enterprise. Caso contrário, recebe apenas um alerta básico. Um alerta básico contém apenas informações mínimas, como uma pontuação de confiança da deteção e o tamanho do ataque. Um alerta básico não inclui nenhuma assinatura de ataque nem uma regra sugerida para os utilizadores implementarem.

Se os seus projetos ainda não estiverem inscritos no Cloud Armor Enterprise, leia o artigo Usar o Cloud Armor Enterprise para saber como se inscrever.

Cloud Logging e Cloud Monitoring

Uma vez que a utilização eficaz da proteção adaptativa requer que compreenda como o registo e os alertas funcionam no Google Cloud, recomendamos que se familiarize com o Cloud Logging, os alertas e as políticas de alertas.

- Para obter informações gerais sobre o registo, consulte a documentação do Cloud Logging.

- Para informações sobre alertas, consulte a documentação do Cloud Monitoring.

- Para ver informações de registo específicas do Cloud Armor, consulte o artigo Usar o registo de pedidos.

Para garantir o registo e os relatórios adequados, o Cloud Armor requer o acesso aos seguintes registos. Estes têm de ser armazenados nos Registos na nuvem ou encaminhados para um contentor de registos ao qual o Cloud Armor possa aceder.

networksecurity.googleapis.com/dos_attacknetworksecurity.googleapis.com/network_dos_attacknetworksecurity.googleapis.com/network_dos_attack_mitigations

Configure e ajuste os alertas

Pode ativar a proteção adaptativa em projetos onde as políticas de segurança do Cloud Armor já protegem as suas aplicações. Quando ativa a proteção adaptativa para uma política de segurança específica, a proteção adaptativa está em vigor para todos os serviços de back-end aos quais a política de segurança está associada.

Depois de a proteção adaptável ser ativada, existe um período de preparação de, pelo menos, uma hora antes de a proteção adaptável desenvolver uma base fiável e começar a monitorizar o tráfego e a gerar alertas. Durante o período de preparação, a proteção adaptativa modela o tráfego e os padrões de utilização recebidos que são específicos de cada serviço de back-end, para que desenvolva a base para cada serviço de back-end. Quando o período de preparação termina, recebe alertas em tempo real quando a proteção adaptativa identifica anomalias de alta frequência ou de grande volume no tráfego direcionado para qualquer um dos serviços de back-end associados a essa política de segurança.

Pode ajustar os alertas da proteção adaptável com base em várias métricas. Os alertas, que são enviados para o Cloud Logging, incluem um nível de confiança, uma assinatura de ataque, uma regra sugerida e uma taxa de referência afetada estimada associada à regra sugerida.

- O nível de confiança indica a confiança com que os modelos de proteção adaptativa preveem que a alteração observada no padrão de tráfego é anómala.

- As taxas de base afetadas associadas à regra sugerida representam a percentagem do tráfego de base existente que é captada pela regra. São fornecidas duas tarifas. A primeira é a percentagem relativa ao tráfego para o serviço de back-end específico sob ataque. A segunda é a percentagem relativa a todo o tráfego que passa pela política de segurança, incluindo todos os destinos de serviço de back-end configurados (não apenas o que está a ser atacado).

Pode filtrar alertas no Cloud Logging com base no nível de confiança ou nas taxas de base afetadas, ou ambos. Para mais informações sobre o ajuste de alertas, consulte o artigo Gerir políticas de alerta.

A proteção adaptativa destina-se a proteger os serviços de back-end contra ataques DDoS de camada 7 de elevado volume. Nos seguintes cenários, os pedidos não são contabilizados na proteção adaptativa:

- Pedidos publicados diretamente a partir do Cloud CDN

- Pedidos rejeitados por uma política de segurança do Cloud Armor

Modelos detalhados

Por predefinição, a proteção adaptativa deteta um ataque e sugere mitigações com base no tráfego típico direcionado para cada serviço de back-end. Isto significa que um back-end atrás de um serviço de back-end pode ficar sobrecarregado, mas a Proteção adaptativa não toma nenhuma medida porque o tráfego de ataque não é anómalo para o serviço de back-end.

A funcionalidade de modelos detalhados permite-lhe configurar anfitriões ou caminhos específicos como as unidades detalhadas que a proteção adaptativa analisa. Quando usa modelos detalhados, as mitigações sugeridas pela Proteção adaptativa filtram o tráfego com base nos prefixos de caminho de URL ou anfitrião correspondentes, o que ajuda a reduzir os falsos positivos. Cada um destes anfitriões ou caminhos é denominado unidade de tráfego granular.

As assinaturas de ataque identificadas segmentam apenas o tráfego de ataque que entra na unidade de tráfego detalhada. No entanto, a filtragem continua a aplicar-se a todos os pedidos correspondentes à regra implementada, tal como aconteceria sem as configurações detalhadas. Por exemplo, se quiser que uma regra implementada automaticamente corresponda apenas a uma unidade detalhada de tráfego específica, considere usar uma condição de correspondência como evaluateAdaptiveProtectionAutoDeploy() && request.headers['host'] == ... && request.path == ....

Além dos prefixos de anfitrião e caminho do URL, pode configurar limites de alerta com base em algumas ou todas as seguintes opções. Pode aplicar estes limites às unidades de tráfego detalhadas ou ao serviço de back-end como um todo, exceto o limite de carga, que só pode ser aplicado ao serviço de back-end:

- Carga: a carga máxima para o serviço de back-end, de acordo com o balanceador de carga de aplicações configurado. Esta opção não está disponível para unidades de tráfego detalhadas nem para back-ends sem servidor, como o Cloud Run, as funções do Cloud Run ou os back-ends de origem externos.

- Consultas absolutas por segundo (CPS): a quantidade máxima de tráfego, em consultas por segundo, que o serviço de back-end ou a unidade de tráfego recebe.

- Em relação ao QPS de referência: um múltiplo do volume de tráfego de referência médio a longo prazo. Por exemplo, um valor de

2representa um QPS do dobro do volume de tráfego de base.

Para mais informações sobre a configuração de modelos detalhados, consulte o artigo Configure a proteção adaptativa do Google Cloud Armor.

Consuma e interprete alertas

Assim que a proteção adaptativa deteta um ataque suspeito, gera um evento no painel de controlo de eventos da proteção adaptativa e gera um item de registo no Cloud Logging. O alerta está no payload JSON do item de registo. O item de registo é gerado no recurso Política de segurança de rede no Cloud Logging. A mensagem de registo identifica o serviço de back-end sob ataque e inclui uma classificação de confiança que indica a intensidade com que a proteção adaptativa classifica a alteração do padrão de tráfego identificado como anómala. A mensagem de registo também inclui uma assinatura de ataque que ilustra as características do tráfego de ataque, juntamente com as regras do Cloud Armor sugeridas que pode aplicar para mitigar o ataque.

Compreenda as assinaturas de ataques

Um alerta de proteção adaptativa inclui uma assinatura de ataque, que é uma descrição dos atributos de tráfego do potencial ataque. Usa a assinatura para identificar e bloquear potencialmente o ataque. A assinatura assume duas formas: como uma tabela legível pelo utilizador e como uma regra de WAF do Cloud Armor pré-construída que pode implementar na política de segurança relevante. Se não tiver uma subscrição do Cloud Armor Enterprise, a assinatura do ataque não é incluída no alerta básico.

A assinatura consiste num conjunto de atributos, como o endereço IP de origem, as regiões geográficas, os cookies, os agentes do utilizador, os referentes e outros cabeçalhos de pedidos HTTP, bem como o conjunto de valores desses atributos que se considera estarem associados ao potencial tráfego de ataque. O conjunto de atributos não é configurável pelo utilizador. Os valores dos atributos dependem dos valores no tráfego recebido para o seu serviço de back-end.

Para cada valor de atributo que a proteção adaptativa considera indicar o potencial ataque, a proteção adaptativa apresenta o seguinte:

- A probabilidade de ataque

- A proporção do atributo no ataque, que é a percentagem do tráfego de ataque potencial que tinha este valor no momento em que o ataque foi detetado

- A proporção do atributo na base de referência, que é a percentagem do tráfego de base de referência que possuía este valor de atributo no momento em que o ataque foi detetado

A especificação de entrada do Cloud Logging contém detalhes sobre as informações em cada alerta.

Segue-se um exemplo de uma tabela legível por humanos que contém a assinatura de um potencial ataque:

| Nome do atributo | Valor | Tipo de correspondência | Probabilidade de ataque | Proporção no ataque | Proporção no valor de referência |

|---|---|---|---|---|---|

UserAgent |

"foo" | Correspondência exata | 0,7 | 0,85 | 0,12 |

UserAgent |

"bar" | Correspondência exata | 0,6 | 0,7 | 0,4 |

| IP da fonte | "a.b.c.d" | Correspondência exata | 0,95 | 0,1 | 0,01 |

| IP da fonte | a.b.c.e | Correspondência exata | 0,95 | 0,1 | 0,01 |

| IP da fonte | a.b.c.f | Correspondência exata | 0,05 | 0,1 | 0,1 |

RegionCode |

Reino Unido | Correspondência exata | 0,64 | 0.3 | 0,1 |

RegionCode |

IN | Correspondência exata | 0,25 | 0.2 | 0.3 |

RequestUri |

/urlpart | Substring | 0,7 | 0,85 | 0,12 |

Um alerta de proteção adaptável e o registo de eventos do Cloud Logging relevante contêm o seguinte:

- Um ID de alerta exclusivo ou

alertID, que é usado para fazer referência a um alerta específico quando comunica feedback do utilizador (mais abaixo) - O serviço de back-end sob ataque ou

backendService - A pontuação de confiança, ou

confidence, que é um número entre 0 e 1 que indica a intensidade com que o sistema de proteção adaptável classifica o evento detetado como um ataque malicioso

Também recebe um conjunto de assinaturas e regras que caracterizam o ataque detetado. Especificamente, o conjunto fornece uma lista de headerSignatures,

cada um correspondente a um cabeçalho HTTP e contendo uma lista de significantValues

para o cabeçalho específico. Cada valor significativo é um valor de cabeçalho observado ou uma substring do mesmo.

Segue-se um exemplo de uma assinatura:

...

headerSignatures: [

0: {

name: "Referer"

significantValues: [

0: {

attackLikelihood: 0.95

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.6

proportionInBaseline: 0.01

value: "foo.attacker.com"

}

]

}

...

O alerta sugere que o valor foo.attacker.com no cabeçalho Referer é importante para caracterizar o ataque. Mais especificamente, 60% do tráfego de ataque (proportionInAttack) tem este valor de Referer e apenas 1% do tráfego de base entre todo o tráfego (proportionInBaseline) tem o mesmo valor de Referer. Além disso, de todo o tráfego que corresponde a este valor de Referer, 95% é tráfego de ataque (attackLikelihood).

Estes valores sugerem que, se bloqueasse todos os pedidos com foo.attacker.com

no campo do cabeçalho Referer, bloqueava com êxito 60% do ataque

e também 1% do tráfego de base.

A propriedade matchType especifica a relação entre o atributo no tráfego de ataque e o valor significativo. Pode ser

MATCH_TYPE_CONTAINS ou MATCH_TYPE_EQUALS.

A assinatura seguinte corresponde ao tráfego com uma subcadeia de carateres /api? no URI do pedido:

...

headerSignatures: [

0: {

name: "RequestUri"

significantValues: [

0: {

attackLikelihood: 0.95

matchType: "MATCH_TYPE_CONTAINS"

proportionInAttack: 0.9

proportionInBaseline: 0.01

value: "/api?"

}

]

}

...

Implemente regras sugeridas

Os alertas de proteção adaptativa também fornecem uma regra do Cloud Armor sugerida, expressa na linguagem de regras personalizadas. Esta regra pode ser usada para criar uma regra numa política de segurança do Cloud Armor para mitigar o ataque. Além da assinatura, o alerta inclui uma taxa de tráfego de base afetado para ajudar a avaliar o impacto da implementação da regra. A taxa de tráfego base afetado é uma proporção projetada do tráfego base que corresponde à assinatura de ataque identificada pela proteção adaptativa. Se não tiver uma subscrição do Cloud Armor Enterprise, os alertas básicos enviados pela proteção adaptativa não incluem uma regra do Cloud Armor sugerida que pode aplicar.

Pode encontrar algumas das assinaturas de alertas, bem como a taxa de base afetada, na mensagem de registo enviada para o Cloud Logging. O exemplo seguinte é o payload JSON de um alerta de exemplo, juntamente com as etiquetas de recursos nas quais pode filtrar os registos.

...

jsonPayload: {

alertId: "11275630857957031521"

backendService: "test-service"

confidence: 0.71828485

headerSignatures: [

0: {

name: "RequestUri"

significantValues: [

0: {

attackLikelihood: 0.88

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.85

proportionInBaseline: 0.01

value: "/"

}

]

}

1: {

name: "RegionCode"

significantValues: [

0: {

attackLikelihood: 0.08

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.17

proportionInBaseline: 0.28

value: "US"

}

1: {

attackLikelihood: 0.68

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.09

proportionInBaseline: 0.01

value: "DE"

}

2: {

attackLikelihood: 0.74

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.05

proportionInBaseline: 0

value: "MD"

}

]

}

2: {

name: "UserAgent"

significantValues: [

0: {

attackLikelihood: 0.92

matchType: "MATCH_TYPE_EQUALS"

proportionInAttack: 0.85

proportionInBaseline: 0

value: "Unusual browser"

}

1: {

attackLikelihood: 0.87

proportionInAttack: 0.7

proportionInBaseline: 0.1

missing: true

}

]

}

]

suggestedRule: [

0: {

action: "DENY"

evaluation: {

impactedAttackProportion: 0.95

impactedBaselineProportion: 0.001

impactedBaselinePolicyProportion: 0.001

}

expression: "evaluateAdaptiveProtection('11275630857957031521')"

}

]

ruleStatus: RULE_GENERATED

attackSize: 5000

}

resource: {

type: "network_security_policy",

labels: {

project_id: "your-project",

policy_name: "your-security-policy-name"

}

},

}

}

...

Pode implementar regras sugeridas copiando a expressão CEL da assinatura da regra e colando a expressão na condição de correspondência de uma regra criada recentemente ou clicando no botão Aplicar no painel de controlo da proteção adaptativa na IU do Cloud Armor.

Para implementar a regra, crie uma nova regra na política de segurança do Cloud Armor que protege os serviços de back-end segmentados identificados pelo alerta.

Em seguida, durante a configuração da regra, copie e cole a expressão CEL do alerta no campo Condição de correspondência da regra e defina a ação da regra como deny. No exemplo acima, copia a expressão

evaluateAdaptiveProtection('11275630857957031521') da secção suggestedRule

do alerta.

Recomendamos vivamente que implemente inicialmente a regra no modo de pré-visualização para poder avaliar o impacto da regra no tráfego de produção. Quando o faz, o Cloud Armor regista a ação e o tráfego associado sempre que a regra é acionada, mas não é tomada nenhuma ação no tráfego correspondente.

Além disso, se a sua política de segurança estiver anexada a vários serviços de back-end, tenha em atenção se os efeitos da nova regra têm efeitos indesejáveis em algum dos serviços de back-end. Se isto acontecer, configure novas políticas de segurança para mitigar os efeitos indesejados e anexe-as aos serviços de back-end corretos.

Recomendamos que defina a prioridade da nova regra como superior à de quaisquer regras com a ação definida como permitir. Isto deve-se ao facto de, para ter o impacto projetado e o efeito máximo na mitigação do ataque, a regra dever ser implementada na posição de prioridade lógica mais alta para garantir que todo o tráfego correspondente é bloqueado pela regra. As regras numa política de segurança do Cloud Armor são avaliadas por ordem de prioridade, com a avaliação a terminar após a acionamento da primeira regra correspondente e a ação da regra associada ser tomada. Se precisar de conceder uma exceção para algum tráfego ou clientes específicos desta regra, pode criar uma regra "permitir" com uma prioridade mais elevada, ou seja, com um valor numérico mais baixo. Para mais informações sobre a prioridade das regras, consulte o artigo Ordem de avaliação das regras.

Implemente automaticamente regras sugeridas

Também pode configurar a Proteção adaptável para implementar automaticamente regras sugeridas. Para ativar a implementação automática de regras, crie uma regra de marcador de posição com a prioridade e a ação à sua escolha usando a expressão evaluateAdaptiveProtectionAutoDeploy() na condição de correspondência. Esta regra

é avaliada como true para pedidos que a proteção adaptativa identifica como tráfego de ataque, e o Cloud Armor aplica a ação ao pedido de ataque. Todos os tipos de ações do Cloud Armor, como allow, deny, throttle e redirect, são suportados. Além disso, pode usar o modo de pré-visualização

para registar que a regra foi acionada, sem realizar a ação configurada.

Se usar um proxy a montante, como uma RFC de terceiros, à frente do seu

Application Load Balancer externo, recomendamos que configure o campo

userIpRequestHeaders

para adicionar o endereço IP (ou os intervalos de endereços IP) do seu fornecedor a uma lista de autorizações. Isto impede que a proteção adaptativa identifique incorretamente o endereço IP de origem do proxy como participante num ataque. Em alternativa, analisa o campo configurado pelo utilizador para o endereço IP de origem do tráfego antes de chegar ao proxy.

Para mais informações sobre a configuração da implementação automática de regras, consulte o artigo Implemente automaticamente as regras sugeridas da proteção adaptável.

Estado da regra

Se não for apresentada nenhuma regra quando tentar implementar uma regra sugerida, pode usar o campo ruleStatus para determinar a causa.

O valor do campo attackSize está em consultas por segundo (CPS).

] ruleStatus: RULE_GENERATED attackSize: 5000 }

A tabela seguinte descreve os valores possíveis do campo e o respetivo significado.

| Estado da regra | Descrição |

|---|---|

| RULE_GENERATED | Foi gerada uma regra utilizável normalmente. |

| BASELINE_TOO_RECENT | Não existe tempo suficiente para acumular tráfego de base fiável. É necessário até uma hora para gerar regras. |

| NO_SIGNIFICANT_VALUE_DETECTED | Nenhum cabeçalho tem valores significativos associados ao tráfego de ataque, pelo que não foi possível gerar nenhuma regra. |

| NO_USABLE_RULE_FOUND | Não foi possível criar nenhuma regra utilizável. |

| ERRO | Ocorreu um erro não especificado ao criar a regra. |

Monitorização, feedback e comunicação de erros de eventos

Precisa das seguintes autorizações para ver ou interagir com o painel de controlo da proteção adaptativa.

compute.securityPolicies.listcompute.backendServices.listlogging.logEntries.list

Depois de ativar a proteção adaptativa em qualquer política de segurança do Cloud Armor, pode ver a página seguinte no painel Segurança de rede > Cloud Armor. Apresenta o volume de tráfego ao longo do tempo para a política de segurança e o serviço de back-end selecionados, bem como a duração selecionada. Todas as instâncias de potenciais ataques alertadas pela proteção adaptativa são anotadas no gráfico e apresentadas abaixo do mesmo. Quando clica num evento de ataque específico, é apresentada uma janela lateral com a assinatura do ataque e a regra sugerida apresentada no formato tabular. Estas são as mesmas informações que se encontram nas entradas de registo do Cloud Logging descritas na especificação de entrada do Cloud Logging. Clique no botão Aplicar para adicionar a regra sugerida à mesma política de segurança.

Nem todas as deteções da Proteção adaptativa são consideradas um ataque, dado o contexto único e os fatores ambientais do serviço de back-end protegido. Se determinar que o potencial ataque descrito pelo alerta é um comportamento normal ou aceite, pode comunicar um erro de evento para ajudar a formar os modelos de proteção adaptativa. Junto a cada evento de ataque apresentado abaixo do gráfico, existe um botão que apresenta uma janela interativa para lhe permitir comunicar um erro de evento com algum contexto opcional. A denúncia de um erro de evento ajuda a reduzir a probabilidade de erros semelhantes no futuro. Ao longo do tempo, isto aumenta a precisão da Proteção adaptável.

Monitorização, alertas e registo

A telemetria da proteção adaptativa é enviada para o Cloud Logging, bem como para o Security Command Center. A mensagem de registo da Proteção adaptativa enviada para o Cloud Logging é descrita nas secções anteriores deste documento. É gerada uma entrada de registo sempre que a proteção adaptativa deteta um potencial ataque, e cada entrada contém uma classificação de confiança que descreve o grau de confiança dos modelos de que o tráfego observado é anómalo. Para ajustar os alertas, pode configurar uma política de alertas no Cloud Logging para acionar um alerta apenas quando uma mensagem de registo da Proteção adaptativa tiver uma pontuação de confiança acima de um limite especificado pelo utilizador. Recomendamos que comece com um limite baixo, com uma confiança > 0,5, para evitar perder avisos de potenciais ataques. O limite de confiança na política de alertas pode ser aumentado ao longo do tempo se os alertas tiverem uma taxa de base afetada inaceitável.

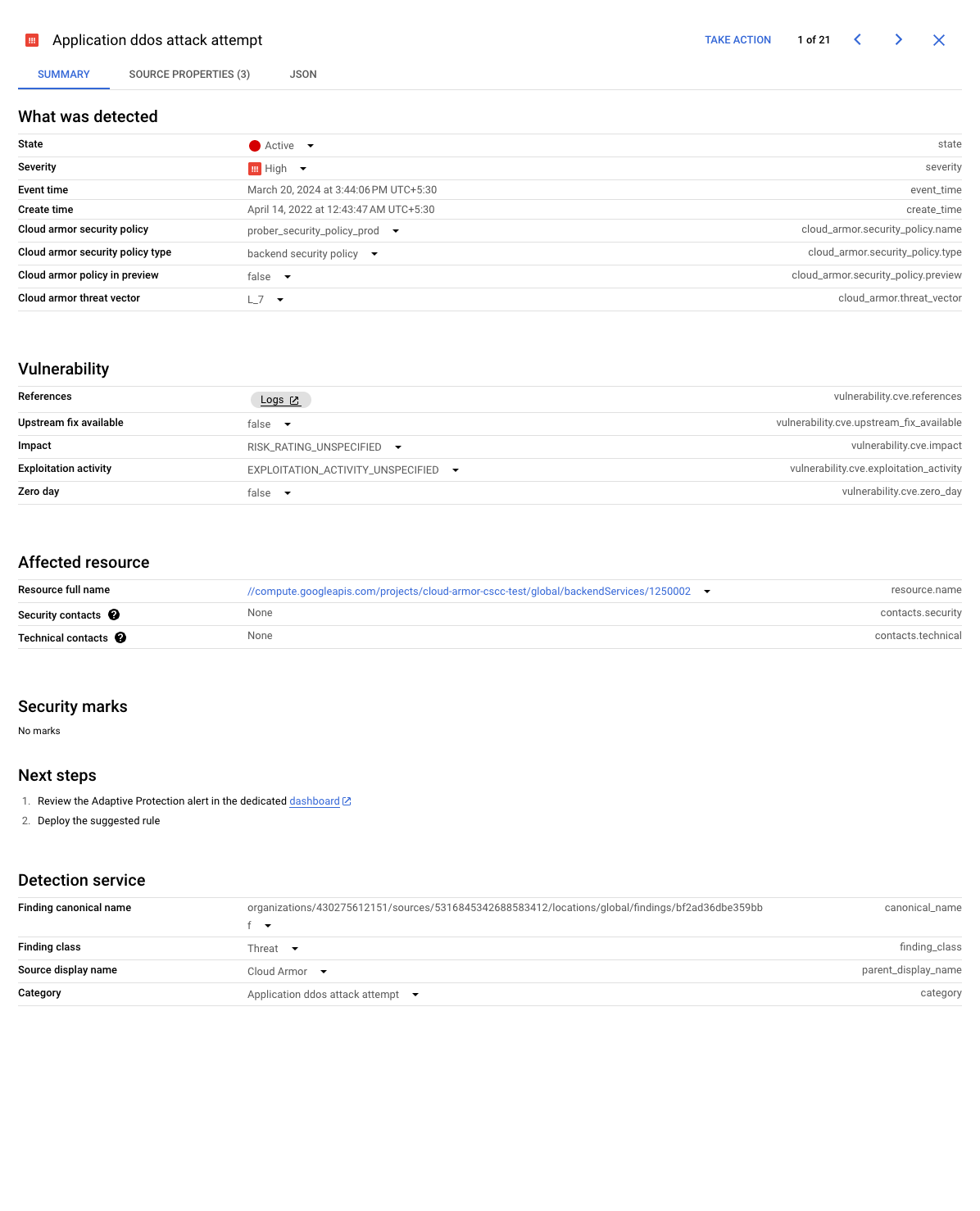

O painel de controlo do Security Command Center também contém resultados da proteção adaptativa. Estão localizados no cartão do Cloud Armor na categoria Ataques DDoS de aplicações. Cada descoberta inclui os detalhes do serviço, a confiança do ataque, a assinatura associada ao ataque e um link para o alerta específico no painel de controlo da proteção adaptável. A captura de ecrã seguinte é um exemplo de uma tentativa de ataque DDoS de aplicação:

Especificação de entrada do Cloud Logging

O alerta de proteção adaptativa enviado para o Cloud Logging consiste numa entrada de registo que contém os seguintes elementos:

- Confiança do alerta: confiança da proteção adaptativa de que o evento observado é um ataque.

- Implementado automaticamente: valor booleano que representa se foi acionada uma defesa automática.

- Assinatura de ataque

- Nome do atributo: o nome do atributo que corresponde ao

Valueabaixo, como o nome de um cabeçalho de pedido específico ou uma origem geográfica. - Valor: o valor com o qual o atributo no tráfego malicioso corresponde.

- Tipo de correspondência: a relação entre

Valuee o atributo no tráfego de ataque. O valor é igual ou uma substring de um atributo no tráfego de ataque. - Probabilidade de ataque: a probabilidade de um determinado pedido ser malicioso, dado que o atributo relevante deste pedido corresponde a

Value. - Proporção no ataque: a percentagem de potencial tráfego de ataque que corresponde a

Value. - Proporção na base: a percentagem de tráfego normal e base que corresponde a

Value.

- Nome do atributo: o nome do atributo que corresponde ao

- Regra sugerida

- Condição de correspondência: a expressão a usar na condição de correspondência das regras para identificar tráfego malicioso.

- Taxa de base afetada: a percentagem projetada de tráfego válido para o serviço de back-end específico sob ataque que é capturada pela regra sugerida.

- Taxa de base afetada na política: a percentagem projetada de tráfego válido para todos os serviços de back-end na mesma política de segurança que é captada pela regra sugerida.

- Taxa de ataque afetada: a percentagem projetada de tráfego de ataque que é captada pela regra sugerida.

- Estado da regra: detalhes adicionais sobre a geração de regras.

Vista geral da aprendizagem automática e privacidade

- Dados de preparação e dados de deteção

- A Proteção adaptável cria vários modelos para detetar potenciais ataques e identificar as respetivas assinaturas. Os sinais usados por estes modelos para determinar se um ataque está em curso são derivados dos metadados observados do tráfego de pedidos recebido dos seus projetos. Estes metadados incluem: endereço IP de origem, geografia de origem e os valores de alguns cabeçalhos de pedidos HTTP.

- As funcionalidades reais usadas pelos modelos são propriedades estatísticas derivadas dos sinais mencionados acima. Ou seja, os dados de preparação para os modelos não incluem os valores reais de metadados, como endereços IP e/ou valores de cabeçalhos de pedidos.

- É partilhado um conjunto comum de modelos de deteção, preparados apenas com dados artificiais, entre todos os clientes, para determinar se está a ocorrer um ataque, quando a proteção adaptativa é ativada pela primeira vez. Depois de comunicar um evento de ataque falso e os modelos serem atualizados com sinais de tráfego específicos dos seus projetos, estes modelos são locais para os seus projetos e não são usados para outros clientes.

- Dados de geração de assinatura

- Depois de a proteção adaptativa determinar que está a ocorrer um potencial ataque, gera uma assinatura de ataque eficaz para ajudar o alvo a mitigar o ataque rapidamente. Para alcançar o objetivo acima, depois de ativar a proteção adaptável numa política de segurança, as métricas de tráfego e os metadados de pedidos para um serviço de back-end (associado à política de segurança) são registados continuamente para aprender as caraterísticas de tráfego de base.

- Uma vez que a Proteção adaptável tem de saber mais sobre o tráfego de base, a Proteção adaptável pode demorar até uma hora antes de gerar regras para mitigar potenciais ataques.

O que se segue?

- Saiba mais sobre exemplos de utilização comuns da Proteção adaptável

- Saiba mais sobre as funcionalidades nos níveis do Cloud Armor Enterprise

- Saiba como ativar o Cloud Armor Enterprise