Dokumen ini menunjukkan cara menyiapkan penyediaan pengguna dan single sign-on antara tenant Microsoft Entra ID (sebelumnya Azure AD) dan akun Cloud Identity atau Google Workspace Anda.

Dokumen ini mengasumsikan bahwa Anda sudah menggunakan Microsoft Office 365 atau Microsoft Entra ID di organisasi Anda dan ingin menggunakan Microsoft Entra ID agar pengguna dapat melakukan autentikasi dengan Google Cloud. Microsoft Entra ID sendiri mungkin terhubung ke Active Directory lokal dan mungkin menggunakan federasi Entra ID, autentikasi pass-through, atau sinkronisasi hash sandi.

Siapkan akun Cloud Identity atau Google Workspace Anda

Buat pengguna khusus untuk Microsoft Entra ID, beri pengguna tersebut hak istimewa yang diperlukan, dan daftarkan domain yang diperlukan.

Membuat pengguna untuk Microsoft Entra ID

Agar Microsoft Entra ID dapat mengakses akun Cloud Identity atau Google Workspace Anda, Anda harus membuat pengguna untuk Microsoft Entra ID di akun Cloud Identity atau Google Workspace.

Pengguna Microsoft Entra ID hanya dimaksudkan untuk penyediaan otomatis. Oleh karena itu, sebaiknya pisahkan dari akun pengguna lain dengan menempatkannya pada unit organisasi (OU) yang terpisah. Menggunakan OU terpisah juga memastikan bahwa Anda nantinya dapat menonaktifkan single sign-on untuk pengguna Microsoft Entra ID.

Buat OU baru:

- Buka Konsol Admin dan login menggunakan pengguna admin super yang dibuat saat Anda mendaftar ke Cloud Identity atau Google Workspace.

- Di menu, buka Directory > Organizational units.

- Klik Create organizational unit, lalu berikan nama dan deskripsi untuk OU:

- Nama:

Automation - Deskripsi:

Automation users

- Nama:

- Klik Buat.

Buat akun pengguna untuk Microsoft Entra ID dan tempatkan di

AutomationOU. Untuk mengetahui petunjuk mendetail, lihat Menambahkan akun untuk pengguna baru atau Menambahkan akun untuk beberapa pengguna (Beta).Saat membuat akun, berikan nama dan alamat email yang sesuai seperti berikut:

- Nama Depan:

Microsoft Entra ID - Nama Belakang:

Provisioning - Email utama:

azuread-provisioning

Tetap gunakan domain primer untuk alamat email.

- Nama Depan:

Untuk akun pengguna, tetapkan Unit organisasi ke OU

Automationyang Anda buat sebelumnya. Untuk mengetahui detailnya, lihat Memindahkan pengguna ke unit organisasi.Mengonfigurasi sandi:

- Jika opsi sandi tersedia di halaman, pastikan opsi Buat sandi baru secara otomatis tidak dipilih, lalu masukkan sandi. Pastikan Minta perubahan sandi saat login berikutnya tidak dipilih.

- Jika opsi sandi tidak tersedia di halaman, simpan akun pengguna baru, lalu reset sandi pengguna.

Menetapkan hak istimewa ke Microsoft Entra ID

Agar Microsoft Entra ID dapat membuat, mencantumkan, dan menangguhkan pengguna serta grup pada

akun Cloud Identity atau Google Workspace, Anda harus memberikan

hak istimewa tambahan kepada pengguna azuread-provisioning sebagai berikut:

Agar Microsoft Entra ID dapat mengelola semua pengguna, termasuk administrator delegasi dan pengguna admin super, Anda harus menjadikan pengguna

azuread-provisioningsebagai admin super.Agar Microsoft Entra ID hanya dapat mengelola pengguna non-admin, Anda cukup menjadikan pengguna

azuread-provisioningsebagai administrator delegasi. Sebagai administrator yang didelegasikan, Microsoft Entra ID tidak dapat mengelola administrator delegasi atau pengguna admin super lainnya.

Admin-super

Untuk menjadikan pengguna azuread-provisioning sebagai admin super, lakukan hal berikut:

- Cari pengguna yang baru dibuat dalam daftar, lalu klik nama pengguna tersebut untuk membuka halaman akunnya.

- Pada bagian Peran dan hak istimewa admin, klik Tetapkan peran.

- Aktifkan peran admin super.

- Klik Save.

Administrator delegasi

Untuk menjadikan pengguna azuread-provisioning sebagai administrator delegasi, buat

peran admin baru dan tetapkan kepada pengguna:

- Pada menu, buka Akun > Peran admin.

- Klik Buat peran baru.

- Berikan nama dan deskripsi untuk peran seperti berikut:

- Nama:

Microsoft Entra ID - Deskripsi:

Role for automated user and group provisioning

- Nama:

- Klik Lanjutkan.

- Di layar berikutnya, scroll ke bawah ke bagian yang bernama Hak istimewa Admin API

dan tetapkan hak istimewa berikut ke diaktifkan:

- Unit Organisasi > Baca

- Pengguna

- Grup

- Klik Lanjutkan.

- Klik Buat peran.

- Klik Tetapkan pengguna.

- Pilih pengguna

azuread-provisioning, lalu klik Tetapkan peran.

Mendaftarkan domain

Di Cloud Identity dan Google Workspace, pengguna dan grup diidentifikasi berdasarkan alamat email. Domain yang digunakan oleh alamat email ini harus terdaftar dan terverifikasi terlebih dahulu.

Siapkan daftar domain DNS yang perlu didaftarkan:

- Jika Anda berencana untuk memetakan pengguna berdasarkan UPN, sertakan semua domain yang digunakan oleh UPN. Jika ragu, sertakan semua domain kustom tenant Microsoft Entra ID Anda.

- Jika Anda berencana memetakan pengguna berdasarkan alamat email, sertakan semua domain yang digunakan di alamat email. Daftar domain mungkin berbeda dengan daftar domain kustom tenant Microsoft Entra ID Anda.

Jika Anda berencana menyediakan grup, ubah daftar domain DNS:

- Jika Anda berencana memetakan grup menurut alamat email, sertakan semua domain yang digunakan di alamat email grup. Jika ragu, sertakan semua domain kustom tenant Microsoft Entra ID Anda.

- Jika Anda berencana memetakan grup berdasarkan nama, sertakan subdomain khusus seperti

groups.PRIMARY_DOMAIN, denganPRIMARY_DOMAINsebagai nama domain primer akun Cloud Identity atau Google Workspace Anda.

Setelah mengidentifikasi daftar domain DNS, Anda dapat mendaftarkan domain yang tidak ada. Untuk setiap domain dalam daftar yang belum terdaftar, lakukan langkah-langkah berikut:

- Pada konsol Admin, buka Akun > Domain > Kelola domain.

- Klik Tambahkan domain.

- Masukkan nama domain, kemudian pilih Domain sekunder.

- Klik Tambahkan domain dan mulai verifikasi lalu ikuti petunjuk untuk memverifikasi kepemilikan domain.

Mengonfigurasi penyediaan Microsoft Entra ID

Membuat aplikasi perusahaan

Anda siap menghubungkan Microsoft Entra ID ke akun Cloud Identity atau Google Workspace dengan menyiapkan aplikasi galeri Google Cloud/G Suite Connector by Microsoft dari Microsoft Azure Marketplace.

Aplikasi galeri dapat dikonfigurasi untuk menangani penyediaan pengguna dan single sign-on. Dalam dokumen ini, Anda menggunakan dua instance aplikasi galeri, yaitu satu untuk penyediaan pengguna dan satu untuk single sign-on.

Pertama, buat instance aplikasi galeri untuk menangani penyediaan pengguna:

- Buka portal Azure lalu login sebagai pengguna dengan hak istimewa administrator global.

- Pilih Microsoft Entra ID > Enterprise applications.

- Klik New application.

- Telusuri Google Cloud, lalu klik item Google Cloud/G Suite Connector by Microsoft dalam daftar hasil.

- Tetapkan nama aplikasi ke

Google Cloud (Provisioning). - Klik Buat.

- Menambahkan aplikasi mungkin perlu waktu beberapa detik, Anda kemudian akan dialihkan ke halaman berjudul Google Cloud (Provisioning) - Overview.

- Di menu Portal Azure, klik Manage > Properties:

- Set Enabled for users to sign-in ke No.

- Setel Assignment required ke No.

- Set Visible to users ke No.

- Klik Save.

Di menu Azure Portal, klik Manage > Provisioning:

- Klik Mulai.

- Ubah Provisioning Mode ke Automatic.

- Klik Admin Credentials > Authorize.

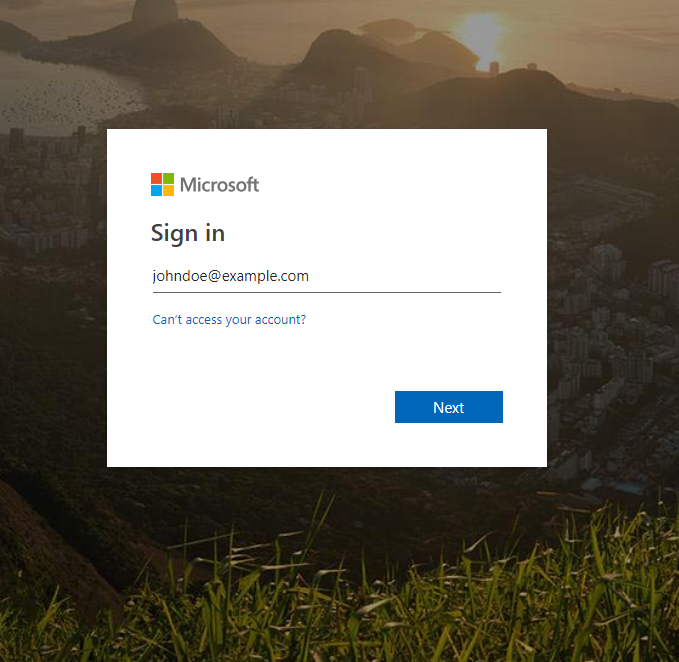

Login menggunakan pengguna

azuread-provisioning@DOMAINyang Anda buat sebelumnya, denganDOMAINsebagai domain primer akun Cloud Identity atau Google Workspace Anda.Karena ini adalah pertama kalinya Anda login menggunakan pengguna ini, Anda akan diminta untuk menyetujui Persyaratan Layanan Google dan kebijakan privasi Google.

Jika Anda menyetujui persyaratannya, klik Saya mengerti.

Konfirmasi akses ke Cloud Identity API dengan mengklik Allow.

Klik Test Connection untuk memverifikasi bahwa Microsoft Entra ID dapat berhasil melakukan autentikasi dengan Cloud Identity atau Google Workspace.

Klik Save.

Mengonfigurasi penyediaan pengguna

Cara yang tepat untuk mengonfigurasi penyediaan pengguna bergantung pada apakah Anda ingin memetakan pengguna berdasarkan alamat email atau UPN.

UPN

- Di bagian Mappings, klik Provision Entra ID Users.

- Untuk atribut surname dan givenName, lakukan tindakan berikut:

- Klik Edit.

- Tetapkan Default value if null ke

_. - Klik Oke.

- Klik Save.

- Pastikan bahwa menyimpan perubahan akan menyebabkan pengguna dan grup disinkronkan ulang dengan mengklik Yes.

- Klik X untuk menutup dialog Attribute Mapping.

UPN: substitusi domain

- Di bagian Mappings, klik Provision Entra ID Users.

Untuk atribut userPrincipalName, lakukan hal berikut:

- Klik Edit.

Konfigurasi pemetaan berikut:

- Mapping type: Expression

Expression:

Replace([userPrincipalName], "@DOMAIN", , , "@SUBSTITUTE_DOMAIN", , )

Ganti kode berikut:

DOMAIN: nama domain yang ingin digantiSUBSTITUTE_DOMAINnama domain yang akan digunakan

Klik Oke.

Untuk atribut surname dan givenName, lakukan hal berikut:

- Klik Edit.

- Tetapkan Default value if null ke

_. - Klik Oke.

Klik Save.

Pastikan bahwa menyimpan perubahan akan menyebabkan pengguna dan grup disinkronkan ulang dengan mengklik Yes.

Klik X untuk menutup dialog Attribute Mapping.

Alamat email

- Di bagian Mappings, klik Provision Entra ID Users.

- Untuk atribut userPrincipalName, lakukan hal berikut:

- Klik Edit.

- Tetapkan Source attribute ke mail.

- Klik Oke.

- Untuk atribut surname dan givenName, lakukan tindakan berikut:

- Klik Edit.

- Tetapkan Default value if null ke

_. - Klik Oke.

- Klik Save.

- Pastikan bahwa menyimpan perubahan akan menyebabkan pengguna dan grup disinkronkan ulang dengan mengklik Yes.

- Klik X untuk menutup dialog Attribute Mapping.

Anda harus mengonfigurasi pemetaan untuk primaryEmail, name.familyName, name.givenName,

dan suspended. Semua pemetaan atribut lainnya bersifat opsional.

Saat Anda mengonfigurasi pemetaan atribut tambahan, perhatikan hal berikut:

- Galeri Google Cloud/G Suite Connector dari Microsoft saat ini tidak mengizinkan Anda menetapkan alias email.

- Galeri Google Cloud/G Suite Connector dari Microsoft saat ini tidak mengizinkan Anda menetapkan lisensi kepada pengguna Sebagai solusinya, pertimbangkan untuk menyiapkan pemberian lisensi otomatis untuk unit organisasi.

- Untuk menetapkan pengguna ke unit organisasi, tambahkan pemetaan untuk

OrgUnitPath. Jalur harus dimulai dengan karakter/, tidak boleh menyertakan root, dan harus merujuk ke unit organisasi yang sudah ada. Misalnya, jika jalur lengkapnya adalah example.com > karyawan > engineering, tentukan/employees/engineering.

Mengonfigurasi penyediaan grup

Cara yang tepat untuk mengonfigurasi penyediaan grup bergantung pada apakah grup Anda diaktifkan untuk email atau tidak. JIka grup tidak diaktifkan untuk email, atau jika grup menggunakan alamat email yang berakhiran "onmicrosoft.com", Anda dapat memperoleh alamat email dari nama grup.

Tidak ada pemetaan grup

- Di bagian Mappings, klik Provision Entra ID Groups.

- Set Enabled ke No.

- Klik Save.

- Pastikan bahwa menyimpan perubahan akan menyebabkan pengguna dan grup disinkronkan ulang dengan mengklik Yes.

- Klik X untuk menutup dialog Attribute Mapping.

Nama

- Di bagian Mappings, klik Provision Entra ID Groups.

- Untuk atribut mail, lakukan tindakan berikut:

- Klik Edit.

- Konfigurasikan setelan berikut:

- Jenis pemetaan: Ekspresi.

- Ekspresi:

Join("@", NormalizeDiacritics(StripSpaces([displayName])), "GROUPS_DOMAIN"). GantiGROUPS_DOMAINdengan domain yang seharusnya digunakan oleh semua alamat email grup—misalnya,groups.example.com. - Atribut target: email.

- Klik Oke.

- Klik Save.

- Pastikan bahwa menyimpan perubahan akan menyebabkan pengguna dan grup disinkronkan ulang dengan mengklik Yes.

- Klik X untuk menutup dialog Attribute Mapping.

Alamat email

- Jika Anda memetakan grup berdasarkan alamat email, jangan ubah setelan default-nya.

Mengonfigurasi penetapan pengguna

Jika mengetahui bahwa hanya sebagian pengguna tertentu yang memerlukan akses ke Google Cloud, Anda dapat secara opsional membatasi kumpulan pengguna yang akan disediakan dengan menetapkan aplikasi perusahaan untuk pengguna atau kelompok pengguna tertentu.

Jika ingin semua pengguna disediakan, Anda dapat melewati langkah-langkah berikut.

- Di menu Azure Portal, klik Manage > Users and groups.

- Tambahkan pengguna atau grup yang ingin Anda sediakan. Jika Anda memilih grup, semua anggota grup ini akan disediakan secara otomatis.

- Klik Tetapkan.

Mengaktifkan penyediaan otomatis

Langkah berikutnya adalah mengonfigurasi Microsoft Entra ID untuk menyediakan pengguna secara otomatis ke Cloud Identity atau Google Workspace:

- Di menu Azure Portal, klik Manage > Provisioning.

- Pilih Edit provisioning.

- Set Provisioning Status ke On.

Di bagian Settings, set Scope ke salah satu opsi berikut:

- Sync only assigned users and groups jika Anda telah mengonfigurasi penetapan pengguna.

- Sync all users and groups jika tidak.

Jika kotak untuk menetapkan cakupan ini tidak ditampilkan, klik Save dan muat ulang halaman tersebut.

Klik Save.

Microsoft Entra ID memulai sinkronisasi awal. Bergantung pada jumlah pengguna dan grup dalam direktori, proses ini dapat memerlukan waktu beberapa menit atau jam. Anda dapat memuat ulang halaman browser untuk melihat status sinkronisasi di bagian bawah halaman, atau pilih Audit Logs pada menu untuk melihat detail selengkapnya.

Setelah sinkronisasi awal selesai, Microsoft Entra ID akan menerapkan update dari Microsoft Entra ID secara berkala ke akun Cloud Identity atau Google Workspace Anda. Untuk mengetahui detail selengkapnya tentang cara Microsoft Entra ID menangani modifikasi pengguna dan grup, lihat Memetakan siklus hidup pengguna dan Memetakan siklus hidup grup.

Pemecahan masalah

Jika sinkronisasi tidak dimulai dalam waktu lima menit, Anda dapat memaksanya untuk memulai dengan melakukan hal berikut:

- Klik Edit provisioning.

- Set Provisioning Status ke Off.

- Klik Save.

- Set Provisioning Status ke On.

- Klik Simpan.

- Tutup dialog penyediaan.

- Klik Restart provisioning.

Jika sinkronisasi masih tidak dimulai, klik Uji Koneksi untuk memverifikasi bahwa kredensial Anda berhasil disimpan.

Mengonfigurasi Microsoft Entra ID untuk single sign-on

Meskipun semua pengguna Microsoft Entra ID yang relevan kini secara otomatis disediakan ke Cloud Identity atau Google Workspace, Anda belum dapat menggunakan pengguna ini untuk login. Agar pengguna dapat login, Anda tetap harus mengonfigurasi single sign-on.

Membuat profil SAML

Untuk mengonfigurasi single sign-on dengan Microsoft Entra ID, Anda harus membuat profil SAML terlebih dahulu di akun Cloud Identity atau Google Workspace. Profil SAML berisi setelan yang terkait dengan tenant Microsoft Entra ID Anda, termasuk URL dan sertifikat penandatanganannya.

Selanjutnya, Anda menetapkan profil SAML ke grup atau unit organisasi tertentu.

Untuk membuat profil SAML baru di akun Cloud Identity atau Google Workspace Anda, lakukan hal berikut:

Di Konsol Admin, buka SSO dengan IdP pihak ketiga.

Klik Profil SSO pihak ketiga > Tambahkan profil SAML.

Di halaman SAML SSO profile, masukkan setelan berikut:

- Nama:

Entra ID - ID entitas IDP: Biarkan kosong

- URL halaman login: Biarkan kosong

- URL halaman logout:: Biarkan kosong

- Ubah sandi URL:: Biarkan kosong

Jangan mengupload sertifikat verifikasi terlebih dahulu.

- Nama:

Klik Simpan.

Halaman SAML SSO profile yang muncul berisi dua URL:

- ID Entitas

- URL ACS

Anda memerlukan URL ini di bagian berikutnya saat mengonfigurasi Microsoft Entra ID.

Membuat aplikasi Microsoft Entra ID

Buat aplikasi perusahaan kedua untuk menangani single sign-on:

- Pada Portal Azure, buka Microsoft Entra ID > Enterprise applications.

- Klik New application.

- Telusuri Google Cloud, lalu klik item Google Cloud/G Suite Connector by Microsoft dalam daftar hasil.

- Tetapkan nama aplikasi ke

Google Cloud. Klik Buat.

Menambahkan aplikasi mungkin memerlukan waktu beberapa detik. Anda kemudian akan dialihkan ke halaman berjudul Google Cloud - Overview.

Di menu Azure Portal, klik Manage > Properties.

Set Enabled for users to sign-in ke Yes.

Tetapkan Assignment required ke Yes kecuali jika Anda ingin mengizinkan semua pengguna menggunakan single sign-on.

Klik Simpan.

Mengonfigurasi penetapan pengguna

Jika sudah mengetahui bahwa hanya sebagian pengguna tertentu yang memerlukan akses ke Google Cloud, Anda dapat secara opsional membatasi sekelompok pengguna yang akan diizinkan untuk login dengan cara menetapkan aplikasi perusahaan kepada pengguna atau kelompok pengguna tertentu.

Jika Anda sudah menetapkan User assignment required ke No sebelumnya, Anda dapat melewati langkah-langkah berikut.

- Di menu Azure Portal, klik Manage > Users and groups.

- Tambahkan pengguna atau grup yang ingin Anda izinkan untuk Single Sign-On.

- Klik Tetapkan.

Mengaktifkan single sign-on

Agar Cloud Identity dapat menggunakan Microsoft Entra ID untuk autentikasi, Anda harus menyesuaikan beberapa setelan:

- Di menu Azure Portal, klik Manage > Single sign-on.

- Di layar balot, klik kartu SAML.

- Di kartu Basic SAML Configuration, klik edit Edit.

Pada dialog Basic SAML Configuration, masukkan setelan berikut:

- Identifier (Entity ID):

- Tambahkan URL Entitas dari profil SSO Anda dan tetapkan Default ke diaktifkan.

- Hapus semua entri lainnya.

- URL Balasan: Tambahkan URL ACS dari profil SSO Anda.

Sign on URL:

https://www.google.com/a/PRIMARY_DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/

Ganti

PRIMARY_DOMAINdengan nama domain primer yang digunakan oleh akun Cloud Identity atau Google Workspace Anda.

- Identifier (Entity ID):

Klik Save, lalu tutup dialog dengan mengklik X.

Pada kartu SAML Certificates, temukan entri berlabel Certificate (Base 64) lalu klik Download untuk mendownload sertifikat ke komputer lokal Anda.

Di kartu Set up Google Cloud, Anda akan menemukan dua URL:

- URL Login

- ID Microsoft Entra ID

Anda memerlukan URL ini di bagian berikutnya saat menyelesaikan profil SAML.

Langkah-langkah berikutnya akan berbeda bergantung pada apakah Anda memetakan pengguna berdasarkan alamat email atau UPN.

UPN

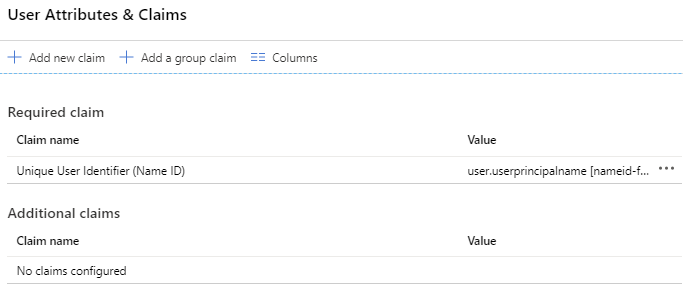

- Pada kartu Attributes & Claims, klik edit Edit.

Hapus semua klaim yang tercantum di bagian Additional claims. Anda dapat menghapus data dengan mengklik tombol … lalu pilih Delete.

Daftar atribut dan klaim terlihat seperti berikut:

Tutup dialog dengan mengklik X.

UPN: substitusi domain

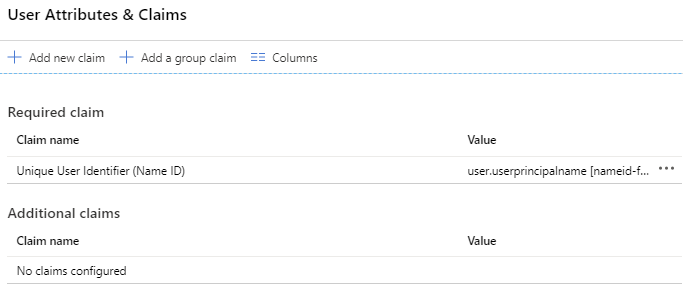

- Di kartu User Attributes & Claims, klik edit Edit.

Hapus semua klaim yang tercantum di bagian Additional claims. Anda dapat menghapus data dengan mengklik tombol … lalu pilih Delete.

Daftar atribut dan klaim terlihat seperti berikut:

Klik Unique User Identifier (Name ID) untuk mengubah pemetaan klaim.

Set Source ke Transformation dan konfigurasikan transformasi berikut:

- Transformation: ExtractMailPrefix()

- Parameter 1: user.userPrincipalName

Pilih Add transformation lalu konfigurasi transformasi berikut:

- Transformation: Join()

- Separator:

@ - Parameter 2: Masukkan nama domain pengganti.

Anda harus menggunakan nama domain pengganti yang sama untuk penyediaan pengguna dan single sign-on. Jika nama domain tidak tercantum, Anda mungkin perlu memverifikasinya terlebih dahulu .

Klik Tambahkan.

Klik Save.

Tutup dialog dengan mengklik X.

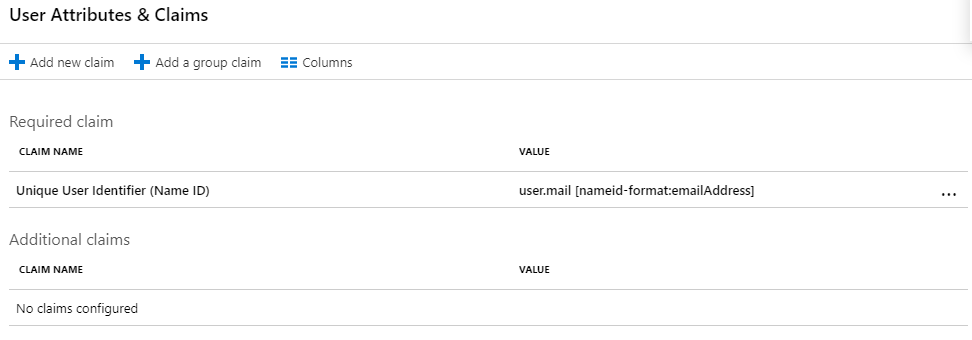

Alamat email

- Di kartu User Attributes & Claims, klik edit Edit.

- Pilih baris berlabel Unique User Identifier (Name ID).

- Ubah Source attribute ke user.mail.

- Klik Save.

Hapus semua klaim yang tercantum di bagian Additional claims. Untuk menghapus semua data klik more_horiz, lalu klik Delete.

Tutup dialog dengan mengklik close.

Lengkapi profil SAML

Selesaikan konfigurasi profil SAML Anda:

Kembali ke Konsol Admin, lalu buka Keamanan > Autentikasi > SSO dengan IdP pihak ketiga.

Buka profil SAML

Entra IDyang Anda buat sebelumnya.Klik bagian Detail IDP untuk mengedit setelan.

Masukkan setelan berikut:

- ID entitas IdP: Masukkan Microsoft Entra Identifier dari kartu Set up Google Cloud di Portal Azure.

- Sign-in page URL: Masukkan Login URL dari kartu Set up Google Cloud di Portal Azure.

- URL halaman logout:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - Change password URL:

https://account.activedirectory.windowsazure.com/changepassword.aspx

Di bagian Verification certificate, klik Upload certificate, lalu pilih sertifikat penandatanganan token yang Anda download sebelumnya.

Klik Simpan.

Sertifikat penandatanganan token ID Microsoft Entra hanya valid untuk waktu yang terbatas dan Anda harus merotasi sertifikat sebelum masa berlakunya habis. Untuk mengetahui informasi selengkapnya, lihat Merotasi sertifikat single sign-on nanti dalam dokumen ini.

Profil SAML Anda sudah selesai, tetapi Anda masih perlu menetapkannya.

Tetapkan profil SAML

Pilih pengguna yang akan menerapkan profil SAML baru:

Di Konsol Admin, di halaman SSO dengan IDP pihak ketiga, klik Kelola penetapan profil SSO > Kelola.

Di panel kiri, pilih grup atau unit organisasi yang ingin Anda terapkan profil SSO-nya. Untuk menerapkan profil ke semua pengguna, pilih unit organisasi root.

Di panel kanan, pilih Profil SSO lain.

Di menu, pilih profil SSO

Entra ID - SAMLyang Anda buat sebelumnya.Klik Simpan.

Untuk menetapkan profil SAML ke grup atau unit organisasi lain, ulangi langkah-langkah di atas.

Perbarui setelan SSO untuk OUAutomation untuk

menonaktifkan single sign-on:

- Di panel kiri, pilih OU

Automation. - Di panel kanan, pilih Tidak Ada.

- Klik Ganti.

Opsional: Mengonfigurasi pengalihan untuk URL layanan khusus domain

Saat menautkan ke Google Cloud konsol dari portal atau dokumen internal, Anda dapat meningkatkan kualitas pengalaman pengguna dengan menggunakan URL layanan khusus domain.

Tidak seperti URL layanan biasa seperti https://console.cloud.google.com/,

URL layanan khusus domain menyertakan nama domain utama Anda. Pengguna yang tidak diautentikasi yang mengklik link ke URL layanan khusus domain akan langsung dialihkan ke Entra ID, bukan ditampilkan halaman login Google terlebih dahulu.

Contoh URL layanan khusus domain mencakup:

| Layanan Google | URL | Logo |

|---|---|---|

| Google Cloud console | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Google Dokumen | https://docs.google.com/a/DOMAIN |

|

| Google Spreadsheet | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google Grup | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Untuk mengonfigurasi URL layanan khusus domain agar dialihkan ke Entra ID, lakukan langkah-langkah berikut:

Di Konsol Admin, di halaman SSO dengan IDP pihak ketiga, klik URL layanan khusus domain > Edit.

Setel Alihkan pengguna secara otomatis ke IdP pihak ketiga di profil SSO berikut ke aktif.

Setel SSO profile ke

Entra ID.Klik Simpan.

Opsional: Mengonfigurasi verifikasi login

Login dengan Google mungkin meminta verifikasi tambahan kepada pengguna saat mereka login dari perangkat yang tidak dikenal atau saat upaya login mereka terlihat mencurigakan karena alasan lain. Verifikasi login ini membantu meningkatkan keamanan, dan sebaiknya Anda mengaktifkan verifikasi login.

Jika Anda merasa verifikasi login terlalu merepotkan, Anda dapat menonaktifkan verifikasi login dengan melakukan hal berikut:

- Di Konsol Admin, buka Keamanan > Autentikasi > Verifikasi login.

- Di panel kiri, pilih unit organisasi yang ingin Anda nonaktifkan verifikasi loginnya. Untuk menonaktifkan tantangan login bagi semua pengguna, pilih unit organisasi root.

- Di bagian Setelan untuk pengguna yang login menggunakan profil SSO lain, pilih Jangan minta pengguna melakukan verifikasi tambahan dari Google.

- Klik Simpan.

Menguji Single Sign-On

Setelah menyelesaikan konfigurasi single sign-on di Microsoft Entra ID dan Cloud Identity atau Google Workspace, Anda dapat mengakses Google Cloud dengan dua cara:

- Melalui daftar aplikasi di portal Microsoft Office Anda.

- Langsung dengan membuka https://console.cloud.google.com/.

Untuk memeriksa apakah opsi kedua berfungsi sebagaimana mestinya, jalankan pengujian berikut:

- Pilih pengguna Microsoft Entra ID yang telah disediakan untuk Cloud Identity atau Google Workspace dan yang tidak memiliki hak istimewa admin super. Pengguna dengan hak istimewa admin super selalu harus login menggunakan kredensial Google, sehingga tidak cocok untuk menguji single sign-on.

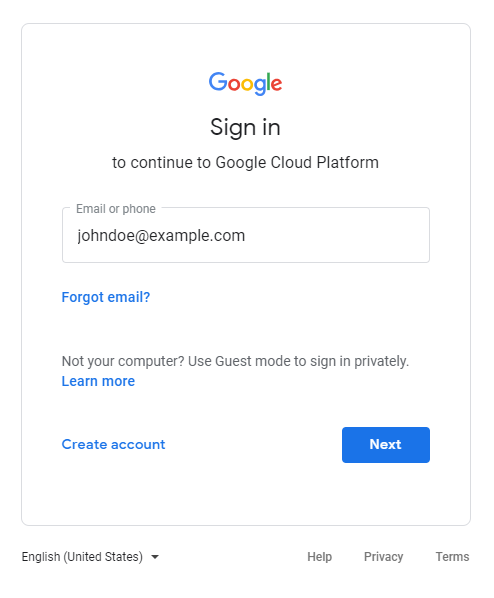

- Buka jendela browser baru, lalu buka https://console.cloud.google.com/.

Di halaman Login dengan Google yang muncul, masukkan alamat email pengguna dan klik Next. Jika Anda menggunakan substitusi domain, alamat ini harus merupakan alamat email dengan substitusi yang diterapkan.

Anda akan dialihkan ke Microsoft Entra ID dan akan melihat perintah login lainnya. Masukkan alamat email pengguna (tanpa penggantian domain) dan klik Next.

Setelah memasukkan sandi, Anda akan diminta untuk tetap login atau tidak. Untuk saat ini, pilih No.

Setelah autentikasi berhasil, Microsoft Entra ID akan mengalihkan Anda kembali ke Login dengan Google. Karena ini pertama kalinya Anda login menggunakan pengguna ini, Anda diminta untuk menyetujui Persyaratan Layanan Google dan kebijakan privasi Google.

Jika Anda menyetujui persyaratannya, klik Saya mengerti.

Anda akan dialihkan ke konsol Google Cloud , yang meminta Anda untuk mengonfirmasi preferensi dan menyetujui Persyaratan Layanan Google Cloud.

Jika Anda menyetujui persyaratannya, pilih Yes dan klik Agree and continue.

Klik ikon avatar di kiri atas halaman, lalu klik Sign out.

Anda akan dialihkan ke halaman Microsoft Entra ID yang mengonfirmasi bahwa Anda berhasil logout.

Perlu diingat bahwa pengguna dengan hak istimewa admin super dikecualikan dari single sign-on, sehingga Anda masih dapat menggunakan Konsol Admin untuk memverifikasi atau mengubah setelan.

Merotasi sertifikat single sign-on

Sertifikasi penandatanganan token ID Microsoft Entra hanya valid untuk beberapa bulan, dan Anda harus mengganti sertifikat tersebut sebelum masa berlakunya habis.

Untuk merotasi sertifikat penandatanganan, tambahkan sertifikat tambahan ke aplikasi Microsoft Entra ID:

- Pada Portal Azure, buka Microsoft Entra ID > Enterprise applications lalu buka aplikasi yang Anda buat untuk single sign-on.

- Di menu Azure Portal, klik Manage > Single sign-on.

Di kartu SAML Certificates, klik edit Edit.

Anda akan melihat daftar yang berisi satu atau beberapa sertifikat. Satu sertifikat ditandai sebagai Active.

Klik New certificate.

Tetap gunakan setelan penandatanganan default, lalu klik Save.

Sertifikat ini ditambahkan ke daftar sertifikat dan diberi tanda Inactive.

Pilih sertifikat baru, lalu klik more_horiz > Base64 certificate download.

Biarkan jendela browser tetap terbuka dan jangan tutup dialog.

Untuk menggunakan sertifikat baru, lakukan hal berikut:

Buka tab atau jendela browser baru.

Buka Konsol Admin, lalu buka SSO dengan IdP pihak ketiga.

Buka profil SAML

Entra ID.Klik Detail IDP.

Klik Upload another certificate lalu pilih sertifikat baru yang Anda download sebelumnya.

Klik Simpan.

Kembali ke portal Microsoft Entra ID dan dialog SAML Certificates.

Pilih sertifikat baru, lalu klik more_horiz > Make certificate active.

Klik Yes untuk mengaktifkan sertifikat.

Microsoft Entra ID sekarang menggunakan sertifikat penandatanganan baru.

Uji apakah SSO masih berfungsi seperti yang diharapkan. Untuk mengetahui informasi selengkapnya, lihat Menguji single sign-on.

Untuk menghapus sertifikat lama, lakukan langkah-langkah berikut:

- Kembali ke Konsol Admin dan

Entra IDprofil SAML. - Klik Detail IDP.

- Di bagian Sertifikat verifikasi, bandingkan tanggal habis masa berlaku sertifikat Anda untuk menemukan sertifikat lama, lalu klik delete.

- Klik Simpan.

Bermigrasi dari profil SSO lama ke profil SAML

Jika Anda menyiapkan single sign-on antara Microsoft Entra ID dan akun Cloud Identity atau Google Workspace Anda pada tahun 2023 atau sebelumnya, Anda mungkin menggunakan profil SSO lama. Bagian ini menjelaskan perbedaan antara profil SAML dan profil SSO lama serta menunjukkan cara bermigrasi dari profil SSO lama ke profil SAML.

Perbandingan profil SAML dan profil SSO lama

Profil SSO lama tidak digunakan lagi. Sebaiknya Anda menggantinya dengan profil SAML. Profil SAML berbeda dari profil lama dalam beberapa hal, termasuk hal-hal berikut:

- Anda dapat membuat beberapa profil SAML dan menetapkannya ke satu atau beberapa unit organisasi atau grup. Sebaliknya, Anda hanya dapat membuat satu profil SSO lama untuk setiap akun Cloud Identity atau Google Workspace.

- Profil SAML menggunakan format yang berbeda dari profil SSO lama untuk ID entitas dan URL layanan konsumen pernyataan (ACS).

- Saat Anda menggunakan profil SAML, verifikasi login diaktifkan secara default. Sebaliknya, jika Anda menggunakan profil SSO lama, verifikasi login dinonaktifkan secara default.

Bermigrasi dari profil SSO lama ke profil SAML

Untuk bermigrasi dari profil SSO lama ke profil SAML dengan cara yang meminimalkan gangguan, lakukan hal berikut:

Di portal Azure, buka aplikasi perusahaan yang Anda gunakan untuk single sign-on dan lakukan langkah-langkah berikut:

- Di menu Azure Portal, klik Manage > Single sign-on.

- Pada kartu SAML Certificates, temukan entri yang berlabel Certificate (Base 64), lalu klik Download untuk mendownload sertifikat ke komputer lokal Anda.

Pada kartu Set up Google Cloud, catat hal berikut:

- URL Login

- ID Microsoft Entra ID

Anda memerlukan informasi ini saat membuat profil SAML.

Di Konsol Admin, buka Keamanan > Autentikasi > Verifikasi login.

Untuk setiap unit organisasi, lakukan hal berikut:

- Pilih unit organisasi.

Klik Verifikasi pasca-SSO dan ubah Setelan bagi pengguna yang login menggunakan profil SSO lainnya agar cocok dengan Setelan bagi pengguna yang login menggunakan profil SSO untuk organisasi Anda.

Dalam dialog ini, profil SSO lainnya merujuk pada profil SAML dan profil SSO untuk organisasi Anda merujuk pada profil SSO lama Anda.

Klik Simpan atau Ganti.

Di Konsol Admin, buka SSO dengan IdP pihak ketiga dan lakukan hal berikut:

Buka SSO dengan IdP pihak ketiga

Klik Profil SSO pihak ketiga > Tambahkan profil SAML.

Di halaman SAML SSO profile, masukkan informasi berikut:

- Nama:

Entra ID - ID entitas IdP: Masukkan Microsoft Entra Identifier dari kartu Set up Google Cloud di Portal Azure.

- Sign-in page URL: Masukkan Login URL dari kartu Set up Google Cloud di Portal Azure.

- URL halaman logout:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - Change password URL:

https://account.activedirectory.windowsazure.com/changepassword.aspx

- Nama:

Untuk Verification certificate, klik Upload certificate, lalu pilih sertifikat penandatanganan token yang telah Anda download sebelumnya.

Klik Simpan.

Di halaman SAML SSO profile, catat hal berikut:

- ID Entitas

- URL ACS

Anda memerlukan informasi ini saat mengonfigurasi Microsoft Entra ID.

Kembali ke portal Azure, buka aplikasi perusahaan yang Anda gunakan untuk single sign-on, lalu lakukan langkah berikut:

- Di menu Azure Portal, klik Manage > Single sign-on.

- Di kartu Basic SAML Configuration, klik edit Edit.

Untuk Identifier (Entity ID), tambahkan Entity URL dari profil SAML yang Anda buat.

Untuk Reply URL (Assertion Consumer Service URL), tambahkan URL ACS dari profil SAML yang Anda buat.

Klik Save, lalu tutup dialog dengan mengklik X.

Kembali ke Konsol Admin, lalu buka Keamanan > Autentikasi > SSO dengan IdP pihak ketiga, lalu klik Kelola penetapan profil SSO > Kelola.

Untuk setiap penetapan profil SSO yang ada yang menggunakan Profil SSO lama, lakukan hal berikut:

- Ubah profil SSO dari Profil SSO lama menjadi Entra ID - SAML.

- Pilih Minta Google untuk meminta nama pengguna, lalu alihkan pengguna ke halaman login IDP profil ini.

- Klik Simpan.

Kembali ke halaman SSO dengan IDP pihak ketiga, lalu klik URL layanan khusus domain > Edit.

Buka URL layanan khusus domain

Jika Alihkan pengguna secara otomatis ke IdP pihak ketiga di profil SSO berikut saat ini disetel ke diaktifkan, ubah profil SSO ke Entra ID - SAML.

Jika Alihkan pengguna secara otomatis ke IdP pihak ketiga di profil SSO berikut disetel ke nonaktif, Anda dapat melewati langkah ini.

Klik Simpan.

Kembali ke portal Azure, buka aplikasi perusahaan yang Anda gunakan untuk single sign-on, lalu lakukan langkah berikut:

- Di menu Azure Portal, klik Manage > Single sign-on.

- Di kartu Basic SAML Configuration, klik edit Edit.

- Untuk Identifier (Entity ID), hapus

google.comdanhttp://google.com. - Untuk Reply URL (Assertion Consumer Service URL), hapus

https://www.google.com/. - Klik Save, lalu tutup dialog dengan mengklik X.