이 문서에서는 Microsoft Entra ID(이전 명칭: Azure AD) 테넌트와 Cloud ID 또는 Google Workspace 계정 간에 사용자 프로비저닝과 싱글 사인온(SSO)을 설정하는 방법을 보여줍니다.

이 문서에서는 사용자가 이미 조직에서 Microsoft Office 365 또는 Microsoft Entra ID를 사용하고 있고 Google Cloud인증을 위해 Microsoft Entra ID를 사용하기를 원한다고 가정합니다. Microsoft Entra ID 자체는 온프레미스 Active Directory에 연결될 수 있으며, Entra ID 페더레이션, 통과 인증 또는 비밀번호 해시 동기화를 사용할 수 있습니다.

Cloud ID 또는 Google Workspace 계정 준비

Microsoft Entra ID 전용 사용자를 만들고, 해당 사용자에게 필요한 권한을 부여하고, 필요한 도메인을 등록합니다.

Microsoft Entra ID 사용자 만들기

Microsoft Entra ID가 Cloud ID 또는 Google Workspace 계정에 액세스하도록 허용하려면 Cloud ID 또는 Google Workspace 계정에 Microsoft Entra ID 사용자를 만들어야 합니다.

Microsoft Entra ID 사용자는 자동 프로비저닝 전용입니다. 따라서 별도의 조직 단위(OU)에 두어 다른 사용자 계정과 분리하는 것이 가장 좋습니다. 별도의 OU를 사용하면 나중에 Microsoft Entra ID 사용자에 대해 싱글 사인온(SSO)을 사용 중지할 수 있습니다.

새 OU를 만듭니다.

- 관리 콘솔을 열고 Cloud ID 또는 Google Workspace에 가입할 때 생성된 최고 관리자를 사용하여 로그인합니다.

- 메뉴에서 디렉터리 > 조직 단위로 이동합니다.

- 조직 단위 만들기를 클릭하고 OU의 이름과 설명을 입력합니다.

- 이름:

Automation - 설명:

Automation users

- 이름:

- 만들기를 클릭합니다.

Microsoft Entra ID 사용자 계정을 만들고

AutomationOU에 배치합니다. 자세한 안내는 새 사용자의 계정 추가하기 또는 여러 사용자의 계정 추가하기 (베타)를 참고하세요.계정을 만들 때 다음과 같이 적절한 이름과 이메일 주소를 입력합니다.

- 이름:

Microsoft Entra ID - 성:

Provisioning - 기본 이메일:

azuread-provisioning

이메일 주소의 기본 도메인을 유지합니다.

- 이름:

사용자 계정의 경우 조직 단위를 이전에 만든

Automation조직 단위로 설정합니다. 자세한 내용은 조직 단위로 사용자 이동하기를 참고하세요.비밀번호를 구성합니다.

- 페이지에 비밀번호 옵션이 있는 경우 새 비밀번호 자동 생성이 선택되어 있지 않은지 확인한 다음 비밀번호를 입력합니다. 다음 로그인 시 비밀번호 변경 요청이 선택되어 있지 않은지 확인합니다.

- 페이지에 비밀번호 옵션이 표시되지 않으면 새 사용자 계정을 저장한 후 사용자의 비밀번호를 재설정합니다.

Microsoft Entra ID에 권한 할당

Microsoft Entra ID가 Cloud ID 또는 Google Workspace 계정에서 사용자 및 그룹을 만들고, 나열하고, 정지할 수 있게 하려면 다음과 같이 azuread-provisioning 사용자에게 추가 권한을 부여해야 합니다.

Microsoft Entra ID가 위임된 관리자 및 최고 관리자를 포함한 모든 사용자를 관리하도록 허용하려면

azuread-provisioning사용자를 최고 관리자로 만들어야 합니다.Microsoft Entra ID를 사용하여 관리자 외 사용자만 관리할 수 있도록 허용하려면

azuread-provisioning사용자를 위임된 관리자로 만듭니다. 위임된 관리자인 Microsoft Entra ID는 다른 위임된 관리자나 최고 관리자 사용자를 관리할 수 없습니다.

최고 관리자

azuread-provisioning 사용자를 최고 관리자로 만들려면 다음을 수행합니다.

- 목록에서 새로 생성된 사용자를 찾은 다음 사용자 이름을 클릭하여 계정 페이지를 엽니다.

- 관리자 역할 및 권한에서 역할 할당을 클릭합니다.

- 최고 관리자 역할을 사용 설정합니다.

- 저장을 클릭합니다.

위임된 관리자

azuread-provisioning 사용자를 위임된 관리자로 만들려면 새 관리자 역할을 만들어 사용자에게 할당합니다.

- 메뉴에서 계정 > 관리자 역할로 이동합니다.

- 새 역할 만들기를 클릭합니다.

- 다음과 같이 역할의 이름과 설명을 입력합니다.

- 이름:

Microsoft Entra ID - 설명:

Role for automated user and group provisioning

- 이름:

- 계속을 클릭합니다.

- 다음 화면에서 Admin API 권한이라는 섹션까지 아래로 스크롤하고 다음 권한을 사용 설정됨으로 설정합니다.

- 조직 단위 > 읽기

- 사용자

- 그룹스

- 계속을 클릭합니다.

- Create role(역할 만들기)을 클릭합니다.

- 사용자 할당을 클릭합니다.

azuread-provisioning사용자를 선택하고 역할 할당을 클릭합니다.

도메인 등록

Cloud ID 및 Google Workspace에서 사용자와 그룹은 이메일 주소로 식별됩니다. 이러한 이메일 주소에서 사용되는 도메인을 먼저 등록하고 확인해야 합니다.

등록해야 하는 DNS 도메인 목록을 준비합니다.

- 사용자를 UPN으로 매핑하려는 경우 UPN에서 사용되는 모든 도메인을 포함합니다. 확실하지 않으면 Microsoft Entra ID 테넌트의 모든 커스텀 도메인을 포함합니다.

- 이메일 주소로 사용자를 매핑하려는 경우 이메일 주소에 사용되는 모든 도메인을 포함합니다. 이 도메인 목록은 Microsoft Entra ID 테넌트의 커스텀 도메인 목록과 다를 수 있습니다.

그룹을 프로비저닝하려는 경우 DNS 도메인 목록을 수정합니다.

- 이메일 주소로 그룹을 매핑하려는 경우 그룹 이메일 주소에 사용되는 모든 도메인을 포함합니다. 확실하지 않으면 Microsoft Entra ID 테넌트의 모든 커스텀 도메인을 포함합니다.

- 이름을 기준으로 그룹을 매핑하려면

groups.PRIMARY_DOMAIN과 같은 전용 하위 도메인을 포함합니다. 여기서PRIMARY_DOMAIN은 Cloud ID 또는 Google Workspace 계정의 기본 도메인 이름입니다.

이제 DNS 도메인 목록이 식별되었으므로 누락된 도메인을 모두 등록할 수 있습니다. 목록에서 아직 등록되지 않은 각 도메인에 대해 다음 단계를 수행합니다.

- 관리 콘솔에서 계정 > 도메인 > 도메인 관리로 이동합니다.

- 도메인 추가를 클릭합니다.

- 도메인 이름을 입력하고 보조 도메인을 선택합니다.

- 도메인 추가 및 확인 시작을 클릭하고 안내에 따라 도메인 소유권을 확인합니다.

Microsoft Entra ID 프로비저닝 구성

엔터프라이즈 애플리케이션 만들기

Microsoft Azure Marketplace에서 Google Cloud/G Suite Connector by Microsoft 갤러리 앱을 설정하여 Microsoft Entra ID를 Cloud ID 또는 Google Workspace 계정에 연결할 수 있습니다.

갤러리 앱은 사용자 프로비저닝 및 싱글 사인온(SSO)을 모두 처리하도록 구성할 수 있습니다. 이 문서에서는 사용자 프로비저닝과 싱글 사인온(SSO)을 위한 2개의 갤러리 앱 인스턴스를 사용합니다.

먼저 사용자 프로비저닝을 처리하기 위해 갤러리 앱 인스턴스를 만듭니다.

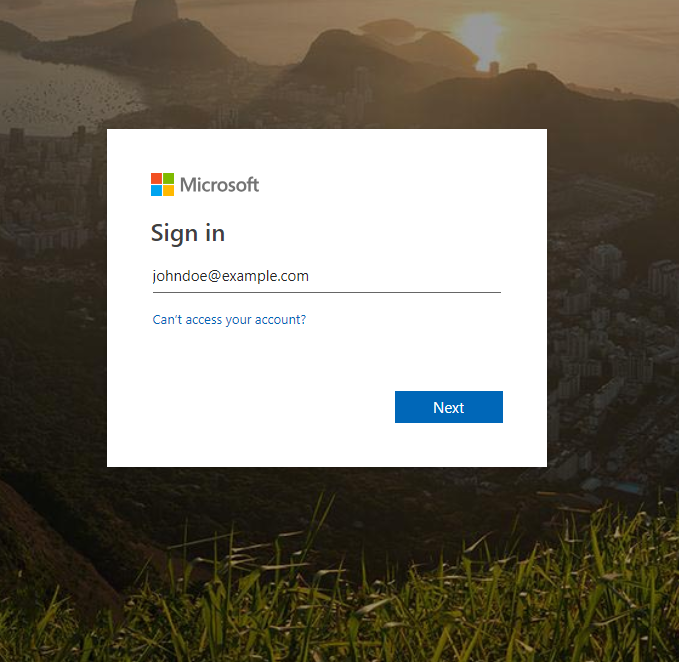

- Azure 포털을 열고 전역 관리자 권한이 있는 사용자로 로그인합니다.

- Microsoft Entra ID > Enterprise applications(엔터프라이즈 애플리케이션)를 선택합니다.

- New application(새 애플리케이션)을 클릭합니다.

- Google Cloud를 검색한 후 결과 목록에서 Google Cloud/G Suite Connector by Microsoft 항목을 클릭합니다.

- 애플리케이션 이름을

Google Cloud (Provisioning)로 설정합니다. - 만들기를 클릭합니다.

- 애플리케이션을 추가하면 몇 초 정도 걸릴 수 있으며, 그런 다음 Google Cloud(프로비저닝) - 개요 페이지로 리디렉션됩니다.

- Azure Portal 메뉴에서 Manage(관리) > Properties(속성)를 클릭합니다.

- Enabled for users to sign-in(사용자 로그인을 위해 사용 설정됨)을 No(아니요)로 설정합니다.

- Assignment required(할당 필요)를 No(아니요)로 설정합니다.

- Visible to users(사용자에게 표시)를 No(아니요)로 설정합니다.

- 저장을 클릭합니다.

Azure 포털 메뉴에서 Manage(관리) > Provisioning(프로비저닝)을 클릭합니다.

- 시작하기를 클릭합니다.

- 프로비저닝 모드를 자동으로 변경합니다.

- Admin Credentials(관리자 사용자 인증 정보) > Authorize(승인)를 클릭합니다.

앞에서 만든

azuread-provisioning@DOMAIN사용자를 사용하여 로그인합니다. 여기서DOMAIN은 Cloud ID 또는 Google Workspace의 기본 도메인입니다.이 사용자를 사용하여 로그인하는 것이 처음이기 때문에, Google 서비스 약관 및 개인정보처리방침을 수락하라는 메시지가 표시됩니다.

약관에 동의하면 이해합니다를 클릭합니다.

허용을 클릭하여 Cloud ID API 액세스를 확인합니다.

연결 테스트를 클릭하여 Microsoft Entra ID가 Cloud ID 또는 Google Workspace로 성공적으로 인증할 수 있는지 확인합니다.

저장을 클릭합니다.

사용자 프로비저닝 구성

사용자 프로비저닝 구성하는 방법은 사용자를 매핑할 때 이메일 주소 또는 UPN을 사용하는지에 따라 달라집니다.

UPN

- Mappings(매핑)에서 Provision Entra ID Users(Entra ID 사용자 프로비저닝)를 클릭합니다.

- surname 및 givenName 속성에 대해 다음을 수행합니다.

- 수정을 클릭합니다.

- Default value if null을

_로 설정합니다. - OK(확인)를 클릭합니다.

- 저장을 클릭합니다.

- 변경사항을 저장하여 사용자 및 그룹을 다시 동기화할지 묻는 메시지가 표시되면 Yes(예)를 클릭합니다.

- X를 클릭하여 Attribute Mapping(속성 매핑) 대화상자를 닫습니다.

UPN: 도메인 대체

- Mappings(매핑)에서 Provision Entra ID Users(Entra ID 사용자 프로비저닝)를 클릭합니다.

userPrincipalName 속성에 대해 다음을 수행합니다.

- 수정을 클릭합니다.

다음 매핑을 구성합니다.

- Mapping type(매핑 유형): Expression(표현식)

Expression(표현식):

Replace([userPrincipalName], "@DOMAIN", , , "@SUBSTITUTE_DOMAIN", , )

다음을 바꿉니다.

DOMAIN: 바꿀 도메인 이름SUBSTITUTE_DOMAIN: 대신 사용할 도메인 이름

OK(확인)를 클릭합니다.

surname 및 givenName 속성에 대해 다음을 수행합니다.

- 수정을 클릭합니다.

- Default value if null을

_로 설정합니다. - OK(확인)를 클릭합니다.

저장을 클릭합니다.

변경사항을 저장하여 사용자 및 그룹을 다시 동기화할지 묻는 메시지가 표시되면 Yes(예)를 클릭합니다.

X를 클릭하여 Attribute Mapping(속성 매핑) 대화상자를 닫습니다.

이메일 주소

- Mappings(매핑)에서 Provision Entra ID Users(Entra ID 사용자 프로비저닝)를 클릭합니다.

- userPrincipalName 속성에 대해 다음을 수행합니다.

- 수정을 클릭합니다.

- Source attribute(소스 속성)을 mail(메일)로 설정합니다.

- OK(확인)를 클릭합니다.

- surname 및 givenName 속성에 대해 다음을 수행합니다.

- 수정을 클릭합니다.

- Default value if null을

_로 설정합니다. - OK(확인)를 클릭합니다.

- 저장을 클릭합니다.

- 변경사항을 저장하여 사용자 및 그룹을 다시 동기화할지 묻는 메시지가 표시되면 Yes(예)를 클릭합니다.

- X를 클릭하여 Attribute Mapping(속성 매핑) 대화상자를 닫습니다.

primaryEmail, name.familyName, name.givenName, suspended의 매핑을 구성해야 합니다. 다른 모든 속성 매핑은 선택사항입니다.

추가 속성 매핑을 구성할 때는 다음 사항에 유의하세요.

- 현재 Google Cloud/G Suite Connector by Microsoft 갤러리에서는 이메일 별칭을 할당할 수 없습니다.

- 현재 Google Cloud/G Suite Connector by Microsoft 갤러리에서는 사용자에게 라이선스를 할당할 수 없습니다. 이 문제를 해결하려면 조직 단위의 자동 라이선스를 설정하는 것이 좋습니다.

- 조직 단위에 사용자를 할당하려면

OrgUnitPath에 매핑을 추가합니다. 경로는/문자로 시작해야 하고, 루트를 생략해야 하며, 이미 존재하는 조직 단위를 참조해야 합니다. 예를 들어 전체 경로가 example.com > employees > engineering인 경우/employees/engineering을 지정합니다.

그룹 프로비저닝 구성

그룹 프로비저닝을 구성하는 방법은 그룹에 메일이 사용 설정되었는지 여부에 따라 다릅니다. 그룹에 메일이 사용 설정되지 않았거나 그룹이 'onmicrosoft.com'으로 끝나는 이메일 주소를 사용하는 경우 그룹 이름에서 이메일 주소를 가져올 수 있습니다.

그룹 매핑 없음

- Mappings(매핑)에서 Provision Entra ID Groups(Entra ID 그룹 프로비저닝)를 클릭합니다.

- Enabled(사용 설정)를 No(아니요)로 설정합니다.

- 저장을 클릭합니다.

- 변경사항을 저장하여 사용자 및 그룹을 다시 동기화할지 묻는 메시지가 표시되면 Yes(예)를 클릭합니다.

- X를 클릭하여 Attribute Mapping(속성 매핑) 대화상자를 닫습니다.

이름

- Mappings(매핑)에서 Provision Entra ID Groups(Entra ID 그룹 프로비저닝)를 클릭합니다.

- mail(메일) 속성에 대해 다음을 수행합니다.

- 수정을 클릭합니다.

- 다음 설정을 구성합니다.

- Mapping type(매핑 유형): Expression(표현식)

- Expression(표현식):

Join("@", NormalizeDiacritics(StripSpaces([displayName])), "GROUPS_DOMAIN").GROUPS_DOMAIN을 모든 그룹 이메일 주소가 사용할 도메인으로 바꿉니다(예:groups.example.com). - Target attribute(대상 속성): email(이메일)

- OK(확인)를 클릭합니다.

- 저장을 클릭합니다.

- 변경사항을 저장하여 사용자 및 그룹을 다시 동기화할지 묻는 메시지가 표시되면 Yes(예)를 클릭합니다.

- X를 클릭하여 Attribute Mapping(속성 매핑) 대화상자를 닫습니다.

이메일 주소

- 이메일 주소로 그룹을 매핑할 경우 기본 설정을 그대로 둡니다.

사용자 할당 구성

사용자의 특정 하위 집합만 Google Cloud에 액세스해야 한다고 판단되면 특정 사용자 또는 사용자 그룹에 엔터프라이즈 앱을 할당하여 선택적으로 해당 사용자 집합을 프로비저닝하도록 제한할 수 있습니다.

모든 사용자를 프로비저닝하려면 다음 단계를 건너 뛸 수 있습니다.

- Azure 포털 메뉴에서 Manage(관리) > Users and groups(사용자 및 그룹)를 클릭합니다.

- 프로비저닝하려는 사용자 또는 그룹을 추가합니다. 그룹을 선택하면 이 그룹의 모든 구성원이 자동으로 프로비저닝됩니다.

- 할당을 클릭합니다.

자동 프로비저닝 사용 설정

다음 단계는 Cloud ID 또는 Google Workspace에 사용자를 자동으로 프로비저닝하도록 Microsoft Entra ID를 구성하는 것입니다.

- Azure 포털 메뉴에서 Manage(관리) > Provisioning(프로비저닝)을 클릭합니다.

- Edit provisioning(프로비저닝 수정)을 선택합니다.

- 프로비저닝 상태를 사용으로 설정합니다.

Settings(설정) 아래에서 Scope(범위)를 다음 중 하나로 설정합니다.

- 사용자 할당을 구성한 경우 Sync only assigned users and groups(할당된 사용자 및 그룹만 동기화)로 설정합니다.

- 그렇지 않으면 Sync all users and groups(모든 사용자 및 그룹 동기화)로 설정합니다.

범위를 설정하기 위한 이 상자가 표시되지 않았으면 Save(저장)를 클릭하고 페이지를 새로고침합니다.

저장을 클릭합니다.

Microsoft Entra ID가 초기 동기화를 시작합니다. 디렉터리의 사용자 및 그룹 수에 따라 이 프로세스에 몇 분 또는 몇 시간이 걸릴 수 있습니다. 브라우저 페이지를 새로고침하여 페이지 하단에서 동기화 상태를 보거나, 메뉴에서 감사 로그를 선택하여 자세한 세부정보를 볼 수 있습니다.

초기 동기화가 완료되면 Microsoft Entra ID가 주기적으로 Microsoft Entra ID에서 Cloud ID 또는 Google Workspace 계정으로 업데이트를 전파합니다. Microsoft Entra ID가 사용자 및 그룹 수정사항을 처리하는 방법에 대한 자세한 내용은 사용자 수명주기 매핑과 그룹 수명주기 매핑을 참조하세요.

문제 해결

5분 내에 동기화가 시작되지 않으면 다음을 수행하여 강제로 시작할 수 있습니다.

- Edit provisioning(프로비저닝 수정)을 클릭합니다.

- 프로비저닝 상태를 사용 안함으로 설정합니다.

- 저장을 클릭합니다.

- 프로비저닝 상태를 사용으로 설정합니다.

- 저장을 클릭합니다.

- 프로비저닝 대화상자를 닫습니다.

- 프로비저닝 다시 시작을 클릭합니다.

그래도 동기화가 시작되지 않으면 연결 테스트를 클릭하여 사용자 인증 정보가 성공적으로 저장되었는지 확인합니다.

싱글 사인온(SSO)용 Microsoft Entra ID 구성

이제 모든 관련 Microsoft Entra ID 사용자가 Cloud ID또는 Google Workspace에 자동으로 프로비저닝되지만, 아직 이 사용자를 사용하여 로그인할 수는 없습니다. 사용자가 로그인할 수 있게 하려면 아직 싱글 사인온(SSO)을 구성해야 합니다.

SAML 프로필 만들기

Microsoft Entra ID에서 싱글 사인온(SSO)을 구성하려면 먼저 Cloud ID 또는 Google Workspace 계정에 SAML 프로필을 만듭니다. SAML 프로필에는 URL 및 서명 인증서를 비롯한 Microsoft Entra ID 테넌트와 관련된 설정이 포함되어 있습니다.

나중에 특정 그룹 또는 조직 단위에 SAML 프로필을 할당합니다.

Cloud ID 또는 Google Workspace 계정에서 새 SAML 프로필을 만들려면 다음 단계를 따르세요.

관리 콘솔에서 서드 파티 IdP를 통한 SSO로 이동합니다.

서드 파티 SSO 프로필 > SAML 프로필 추가를 클릭합니다.

SAML SSO 프로필 페이지에서 다음 설정을 입력합니다.

- 이름:

Entra ID - IDP 엔티티 ID: 비워 둡니다.

- 로그인 페이지 URL: 비워 둠

- 로그아웃 페이지 URL: 비워 둠

- 비밀번호 변경 URL:: 비워 둡니다.

아직 인증서를 업로드하지 마세요.

- 이름:

저장을 클릭합니다.

표시되는 SAML SSO 프로필 페이지에는 다음 두 개의 URL이 포함되어 있습니다.

- 엔티티 ID

- ACS URL

Microsoft Entra ID를 구성할 때 다음 섹션에서 이러한 URL이 필요합니다.

Microsoft Entra ID 애플리케이션 만들기

싱글 사인온(SSO)을 처리하기 위해 두 번째 엔터프라이즈 애플리케이션을 만듭니다.

- Azure 포털에서 Microsoft Entra ID > Enterprise applications(엔터프라이즈 애플리케이션)로 이동합니다.

- New application(새 애플리케이션)을 클릭합니다.

- Google Cloud를 검색한 후 결과 목록에서 Google Cloud/G Suite Connector by Microsoft를 클릭합니다.

- 애플리케이션 이름을

Google Cloud로 설정합니다. 만들기를 클릭합니다.

애플리케이션을 추가하려면 몇 초 정도 걸릴 수 있습니다. 그런 다음 Google Cloud - 개요 페이지로 리디렉션됩니다.

Azure 포털 메뉴에서 Manage(관리) > Properties(속성)를 클릭합니다.

Enabled for users to sign-in(사용자 로그인을 위해 사용 설정됨)을 Yes(예)로 설정합니다.

모든 사용자가 싱글 사인온(SSO)을 사용하도록 허용하려는 경우가 아니면, Assignment required(할당 필요)를 Yes(예)로 설정합니다.

저장을 클릭합니다.

사용자 할당 구성

사용자의 특정 하위 집합만 Google Cloud액세스가 필요하다고 판단되면 특정 사용자 또는 사용자 그룹에 엔터프라이즈 앱을 할당하여 선택적으로 해당 사용자 집합의 로그인을 허용하도록 제한할 수 있습니다.

이전에 사용자 할당 필요를 아니요로 설정한 경우 다음 단계를 건너 뛸 수 있습니다.

- Azure 포털 메뉴에서 Manage(관리) > Users and groups(사용자 및 그룹)를 클릭합니다.

- 싱글 사인온(SSO)을 허용하려는 사용자 또는 그룹을 추가합니다.

- 할당을 클릭합니다.

싱글 사인온(SSO) 활성화

Cloud ID가 Microsoft Entra ID를 인증에 사용하도록 설정하려면 몇 가지 설정을 조정해야 합니다.

- Azure 포털 메뉴에서 Manage(관리) > Single sign-on(싱글 사인온(SSO))을 클릭합니다.

- 선택 화면에서 SAML 카드를 클릭합니다.

- 기본 SAML 구성 카드에서 edit 수정을 클릭합니다.

기본 SAML 구성 대화상자에서 다음 설정을 입력합니다.

- Identifier (Entity ID)(식별자(항목 ID)):

- SSO 프로필의 엔티티 URL을 추가하고 기본값을 사용 설정됨으로 설정합니다.

- 다른 항목은 모두 삭제합니다.

- Reply URL(응답 URL): SSO 프로필의 ACS URL을 추가합니다.

Sign on URL:

https://www.google.com/a/PRIMARY_DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/

PRIMARY_DOMAIN을 Cloud ID 또는 Google Workspace 계정에서 사용하는 기본 도메인 이름으로 바꿉니다.

- Identifier (Entity ID)(식별자(항목 ID)):

Save(저장)를 클릭한 후 X를 클릭하여 대화상자를 닫습니다.

SAML Certificates(SAML 인증서) 카드에서 Certificate (Base 64)(인증서(Base 64)) 항목을 찾고 Download(다운로드)를 클릭하여 인증서를 로컬 컴퓨터에 다운로드합니다.

Google Cloud 설정 카드에서 다음 두 URL을 찾습니다.

- 로그인 URL

- Microsoft Entra ID 식별자

SAML 프로필을 완료할 때 다음 섹션에서 이러한 URL이 필요합니다.

남은 단계는 사용자 매핑 방법이 이메일 주소 또는 UPN인지에 따라 달라집니다.

UPN

- Attributes & Claims(사용자 특성 및 클레임) 카드에서 edit Edit(수정)을 클릭합니다.

Additional claims(추가 클레임)에 나열된 모든 클레임을 삭제합니다. … 버튼을 클릭하고 Delete(삭제)를 선택하여 레코드를 삭제할 수 있습니다.

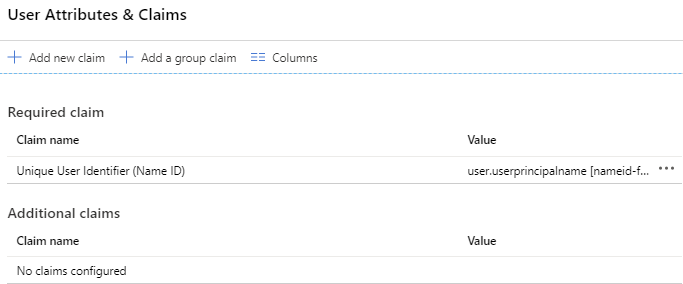

속성 및 클레임 목록이 다음과 같이 표시됩니다.

X를 클릭하여 대화상자를 닫습니다.

UPN: 도메인 대체

- User Attributes & Claims(사용자 특성 및 클레임) 카드에서 edit Edit(수정)을 클릭합니다.

Additional claims(추가 클레임)에 나열된 모든 클레임을 삭제합니다. … 버튼을 클릭하고 Delete(삭제)를 선택하여 레코드를 삭제할 수 있습니다.

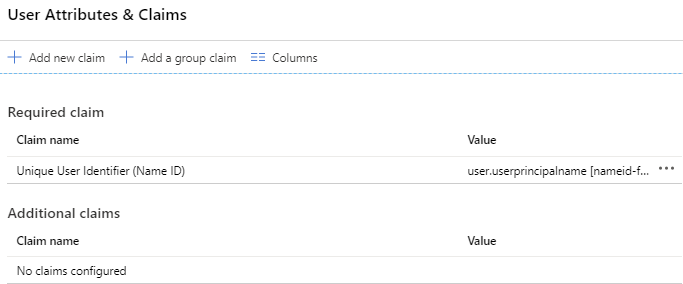

속성 및 클레임 목록이 다음과 같이 표시됩니다.

Unique User Identifier(Name ID)(순 사용자 식별자(이름 ID))를 클릭하여 클레임 매핑을 변경합니다.

Source(소스)를 Transformation(변환)으로 설정하고 다음 변환을 구성합니다.

- Transformation(변환): ExtractMailPrefix()

- Parameter 1(매개변수 1): user.userPrincipalName

Add transformation(변환 추가)을 선택하고 다음 변환을 구성합니다.

- Transformation(변환): Join()

- Separator(구분자):

@ - Parameter 2(매개변수 2): 대체 도메인 이름을 입력합니다.

사용자 프로비저닝 및 싱글 사인온(SSO)에 동일한 대체 도메인 이름을 사용해야 합니다. 도메인 이름이 나열되지 않으면 먼저 확인해야 합니다.

추가를 클릭합니다.

저장을 클릭합니다.

X를 클릭하여 대화상자를 닫습니다.

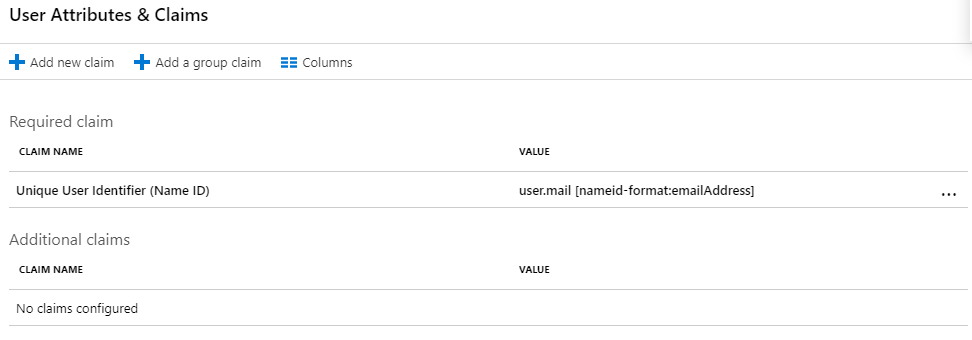

이메일 주소

- User Attributes & Claims(사용자 특성 및 클레임) 카드에서 edit Edit(수정)을 클릭합니다.

- Unique User Identifier (Name ID)(순 사용자 ID(이름 ID)) 행을 선택합니다.

- 소스 속성을 user.mail로 변경합니다.

- 저장을 클릭합니다.

Additional claims(추가 클레임)에 나열된 모든 클레임을 삭제합니다. 모든 레코드를 삭제하려면 more_horiz를 클릭한 다음 Delete(삭제)를 클릭합니다.

close를 클릭하여 대화상자를 닫습니다.

SAML 프로필 작성

SAML 프로필 구성을 완료합니다.

관리 콘솔로 돌아가서 보안 > 인증 > 서드 파티 IdP를 통한 SSO로 이동합니다.

이전에 만든

Entra IDSAML 프로필을 엽니다.IDP 세부정보 섹션을 클릭하여 설정을 수정합니다.

다음 설정을 입력합니다.

- IDP 엔티티 ID: Azure 포털에 있는 Set up Google Cloud(Google Cloud 설정) 카드의 Microsoft Entra Identifier(Microsoft Entra 식별자)를 입력합니다.

- 로그인 페이지 URL: Azure 포털에 있는 Set up Google Cloud(Google Cloud 설정) 카드의 Login URL(로그인 URL)을 입력합니다.

- 로그아웃 페이지 URL:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - 비밀번호 URL 변경:

https://account.activedirectory.windowsazure.com/changepassword.aspx

확인 인증서에서 인증서 업로드를 클릭하고 이전에 다운로드한 토큰 서명 인증서를 선택합니다.

저장을 클릭합니다.

Microsoft Entra ID 토큰 서명 인증서는 제한된 기간 동안 유효하며 만료되기 전에 인증서를 순환해야 합니다. 자세한 내용은 이 문서의 뒷부분에 있는 싱글 사인온(SSO) 인증서 순환을 참조하세요.

SAML 프로필은 완료되었지만 이를 할당해야 합니다.

SAML 프로필 할당

새 SAML 프로필을 적용할 사용자를 선택합니다.

관리 콘솔의 서드 파티 IDP를 통한 SSO 페이지에서 SSO 프로필 할당 관리 > 관리를 클릭합니다.

왼쪽 창에서 SSO 프로필을 적용할 그룹 또는 조직 단위를 선택합니다. 모든 사용자에게 프로필을 적용하려면 루트 조직 단위를 선택합니다.

오른쪽 창에서 다른 SSO 프로필을 선택합니다.

메뉴에서 앞에서 만든

Entra ID - SAMLSSO 프로필을 선택합니다.저장을 클릭합니다.

다른 그룹 또는 조직 단위에 SAML 프로필을 할당하려면 위의 단계를 반복합니다.

Automation OU의 SSO 설정을 업데이트하여 싱글 사인온(SSO)을 사용 중지합니다.

- 왼쪽 창에서

AutomationOU를 선택합니다. - 오른쪽 창에서 없음을 선택합니다.

- 재정의를 클릭합니다.

(선택사항) 도메인별 서비스 URL에 대한 리디렉션 구성

내부 포털 또는 문서에서 Google Cloud 콘솔에 연결할 때 도메인별 서비스 URL을 사용하여 사용자 경험을 개선할 수 있습니다.

https://console.cloud.google.com/ 같은 일반 서비스 URL과 달리 도메인별 서비스 URL에는 기본 도메인 이름이 포함됩니다. 인증되지 않은 사용자가 도메인별 서비스 URL의 링크를 클릭하면 Google 로그인 페이지가 먼저 표시되지 않고 즉시 Entra ID로 리디렉션됩니다.

도메인별 서비스 URL의 예는 다음과 같습니다.

| Google 서비스 | URL | 로고 |

|---|---|---|

| Google Cloud 콘솔 | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Google Docs | https://docs.google.com/a/DOMAIN |

|

| Google Sheets | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google 사이트 | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google 그룹스 | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Entra ID로 리디렉션되도록 도메인별 서비스 URL을 구성하려면 다음 단계를 따르세요.

관리 콘솔의 서드 파티 IDP를 통한 SSO 페이지에서 도메인별 서비스 URL > 수정을 클릭합니다.

다음 SSO 프로필의 서드 파티 IdP로 사용자 자동 리디렉션을 사용 설정됨으로 설정합니다.

SSO 프로필을

Entra ID로 설정합니다.저장을 클릭합니다.

(선택사항) 본인 확인 요청 구성

사용자가 알 수 없는 기기에서 로그인하거나 다른 이유로 인해 로그인 시도가 의심스러운 경우 Google 로그인에서 추가 확인을 요청할 수 있습니다. 이러한 본인 확인 요청은 보안을 개선하는 데 도움이 되므로 본인 확인 요청을 사용 설정한 상태로 두는 것이 좋습니다.

본인 확인 요청이 너무 불편하다면 다음 단계를 따라 본인 확인 요청을 사용 중지할 수 있습니다.

- 관리 콘솔에서 보안 > 인증 > 본인 확인 요청으로 이동합니다.

- 왼쪽 창에서 로그인 질문을 사용 중지하려는 조직 단위를 선택합니다. 모든 사용자에 대해 본인 확인 요청을 사용 중지하려면 루트 조직 단위를 선택합니다.

- 다른 SSO 프로필을 사용하여 로그인하는 사용자에 대한 설정에서 사용자에게 Google의 추가 인증을 요청하지 않음을 선택합니다.

- 저장을 클릭합니다.

싱글 사인온(SSO) 테스트

이제 Microsoft Entra ID와 Cloud ID 또는 Google Workspace 모두 싱글 사인온(SSO) 구성이 완료되었으므로 다음 두 가지 방법으로 Google Cloud 에 액세스할 수 있습니다.

- Microsoft Office 포털의 앱 목록을 통해 액세스합니다.

- https://console.cloud.google.com/을 열어 직접

두 번째 옵션이 의도된 대로 작동하는지 확인하기 위해 다음 테스트를 실행합니다.

- Cloud ID 또는 Google Workspace에 프로비저닝되고 최고 관리자 권한이 할당되지 않은 Microsoft Entra ID 사용자를 선택합니다. 최고 관리자 권한이 있는 사용자는 항상 Google 사용자 인증 정보를 사용하여 로그인해야 하기 때문에 싱글 사인온(SSO)을 테스트하는 데 적합하지 않습니다.

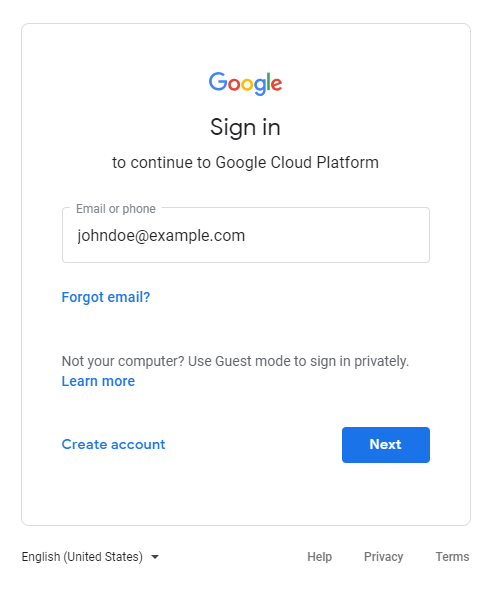

- 새 브라우저 창을 열고 https://console.cloud.google.com/로 이동합니다.

표시되는 Google 로그인 페이지에서 사용자의 이메일 주소를 입력하고 다음을 클릭합니다. 도메인 대체를 사용하는 경우 이 주소는 대체가 적용된 이메일 주소여야 합니다.

Microsoft Entra ID로 리디렉션되고 다른 로그인 프롬프트가 표시됩니다. 도메인 대체 없이 사용자의 이메일 주소를 입력하고 Next(다음)를 클릭합니다.

비밀번호를 입력하면 로그인 상태 유지 여부를 묻는 메시지가 표시됩니다. 지금은 No(아니요)를 선택합니다.

인증에 성공하면 Microsoft Entra ID가 사용자를 다시 Google 로그인으로 리디렉션합니다. 이 사용자를 사용하여 로그인하는 것이 처음이기 때문에 Google 서비스 약관 및 개인정보처리방침을 수락하라는 메시지가 표시됩니다.

약관에 동의하면 이해합니다를 클릭합니다.

Google Cloud 콘솔로 리디렉션되어 환경설정을 확인하고 Google Cloud 서비스 약관에 동의하라는 메시지가 표시됩니다.

약관에 동의하면 예를 선택하고 동의 및 계속하기를 클릭합니다.

페이지 왼쪽 상단에서 아바타 아이콘을 클릭한 후 로그아웃을 클릭합니다.

성공적으로 로그아웃되었음을 확인하는 Microsoft Entra ID 페이지로 리디렉션됩니다.

최고 관리자 권한이 있는 사용자는 싱글 사인온(SSO)에서 제외되므로 관리 콘솔을 사용하여 설정을 확인하거나 변경할 수 있습니다.

싱글 사인온(SSO) 인증서 순환

Microsoft Entra ID 토큰 서명 인증서는 몇 개월 동안만 유효하므로 만료되기 전에 인증서를 교체해야 합니다.

서명 인증서를 순환하려면 Microsoft Entra ID 애플리케이션에 추가 인증서를 추가하세요.

- Azure 포털에서 Microsoft Entra ID > Enterprise applications(엔터프라이즈 애플리케이션)로 이동하고 싱글 사인온(SSO)를 위해 만든 애플리케이션을 엽니다.

- Azure 포털 메뉴에서 Manage(관리) > Single sign-on(싱글 사인온(SSO))을 클릭합니다.

SAML 인증서 카드에서 edit 수정을 클릭합니다.

하나 이상의 인증서 목록이 표시됩니다. 하나의 인증서는 활성으로 표시됩니다.

새 인증서를 클릭합니다.

기본 서명 설정을 유지하고 저장을 클릭합니다.

인증서가 인증서 목록에 추가되고 비활성으로 표시됩니다.

새 인증서를 선택하고 more_horiz > Base64 인증서 다운로드를 클릭합니다.

브라우저 창을 열어 두고 대화상자를 닫지 마세요.

새 인증서를 사용하려면 다음 단계를 수행합니다.

새 브라우저 탭 또는 창을 엽니다.

관리 콘솔을 열고 서드 파티 IdP를 통한 SSO로 이동합니다.

Entra IDSAML 프로필을 엽니다.IDP 세부정보를 클릭합니다.

다른 인증서 업로드를 클릭하고 이전에 다운로드한 새 인증서를 선택합니다.

저장을 클릭합니다.

Microsoft Entra ID 포털 및 SAML 인증서 대화상자로 돌아갑니다.

새 인증서를 선택하고 more_horiz > 인증서를 활성 상태로 설정을 클릭합니다.

예를 클릭하여 인증서를 활성화합니다.

이제 Microsoft Entra ID에서 새 서명 인증서를 사용합니다.

SSO가 여전히 예상대로 작동하는지 테스트합니다. 자세한 내용은 싱글 사인온(SSO) 테스트를 참조하세요.

이전 인증서를 삭제하려면 다음 단계를 따르세요.

- 관리 콘솔과

Entra IDSAML 프로필로 돌아갑니다. - IDP 세부정보를 클릭합니다.

- 인증 인증서에서 인증서의 만료일을 비교하여 이전 인증서를 찾고 delete를 클릭합니다.

- 저장을 클릭합니다.

기존 SSO 프로필에서 SAML 프로필로 이전하기

2023년 이전에 Microsoft Entra ID와 Cloud ID 또는 Google Workspace 계정 간에 싱글 사인온을 설정한 경우 기존 SSO 프로필을 사용하고 있을 수 있습니다. 이 섹션에서는 SAML 프로필과 기존 SSO 프로필의 차이점을 설명하고 기존 SSO 프로필에서 SAML 프로필로 이전하는 방법을 보여줍니다.

SAML 프로필과 기존 SSO 프로필 비교

기존 SSO 프로필은 지원 중단되었습니다. SAML 프로필로 대체하는 것이 좋습니다. SAML 프로필은 다음과 같은 여러 면에서 기존 프로필과 다릅니다.

- SAML 프로필을 여러 개 만들어 하나 이상의 조직 단위 또는 그룹에 할당할 수 있습니다. 반면 Cloud ID 또는 Google Workspace 계정당 하나의 기존 SSO 프로필만 만들 수 있습니다.

- SAML 프로필은 엔티티 ID 및 어설션 소비자 서비스 (ACS) URL에 레거시 SSO 프로필과 다른 형식을 사용합니다.

- SAML 프로필을 사용하면 로그인 본인 확인 요청이 기본적으로 사용 설정됩니다. 반면 기존 SSO 프로필을 사용하면 기본적으로 로그인 본인 확인 요청이 사용 중지됩니다.

기존 SSO 프로필에서 SAML 프로필로 이전하기

중단을 최소화하는 방식으로 기존 SSO 프로필에서 SAML 프로필로 이전하려면 다음 단계를 따르세요.

Azure 포털에서 싱글 사인온에 사용하는 엔터프라이즈 애플리케이션을 열고 다음 단계를 따르세요.

- Azure 포털 메뉴에서 Manage(관리) > Single sign-on(싱글 사인온(SSO))을 클릭합니다.

- SAML 인증서 카드에서 인증서 (Base 64) 항목을 찾은 다음 다운로드를 클릭하여 인증서를 로컬 컴퓨터에 다운로드합니다.

Google Cloud 설정 카드에서 다음을 기록해 둡니다.

- 로그인 URL

- Microsoft Entra ID 식별자

SAML 프로필을 만들 때 이 정보가 필요합니다.

관리 콘솔에서 보안 > 인증 > 본인 확인 요청으로 이동합니다.

각 조직 단위에 대해 다음을 실행합니다.

- 조직 단위를 선택합니다.

사후 SSO 인증을 클릭하고 다른 SSO 프로필을 사용하여 로그인하는 사용자에 대한 설정이 조직의 SSO 프로필을 사용하여 로그인하는 사용자에 대한 설정과 일치하도록 수정합니다.

이 대화상자에서 기타 SSO 프로필은 SAML 프로필을, 조직의 SSO 프로필은 기존 SSO 프로필을 의미합니다.

저장 또는 재정의를 클릭합니다.

관리 콘솔에서 서드 파티 IdP를 통한 SSO로 이동하여 다음 단계를 따르세요.

서드 파티 SSO 프로필 > SAML 프로필 추가를 클릭합니다.

SAML SSO 프로필 페이지에서 다음 정보를 입력합니다.

- 이름:

Entra ID - IDP 엔티티 ID: Azure 포털에 있는 Set up Google Cloud(Google Cloud 설정) 카드의 Microsoft Entra Identifier(Microsoft Entra 식별자)를 입력합니다.

- 로그인 페이지 URL: Azure 포털에 있는 Set up Google Cloud(Google Cloud 설정) 카드의 Login URL(로그인 URL)을 입력합니다.

- 로그아웃 페이지 URL:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - 비밀번호 URL 변경:

https://account.activedirectory.windowsazure.com/changepassword.aspx

- 이름:

확인 인증서에서 인증서 업로드를 클릭한 다음 이전에 다운로드한 토큰 서명 인증서를 선택합니다.

저장을 클릭합니다.

SAML SSO 프로필 페이지에서 다음 사항을 확인합니다.

- 엔티티 ID

- ACS URL

Microsoft Entra ID를 구성할 때 이 정보가 필요합니다.

Azure Portal로 돌아가 싱글 사인온에 사용하는 엔터프라이즈 애플리케이션을 열고 다음 단계를 따르세요.

- Azure 포털 메뉴에서 Manage(관리) > Single sign-on(싱글 사인온(SSO))을 클릭합니다.

- 기본 SAML 구성 카드에서 edit 수정을 클릭합니다.

Identifier (Entity ID)(식별자(엔티티 ID))에 생성한 SAML 프로필의 Entity URL(엔티티 URL)을 추가합니다.

답장 URL (Assertion Consumer Service URL)에 생성한 SAML 프로필의 ACS URL을 추가합니다.

Save(저장)를 클릭한 후 X를 클릭하여 대화상자를 닫습니다.

관리 콘솔로 돌아가서 보안 > 인증 > 서드 파티 IdP를 통한 SSO로 이동한 다음 SSO 프로필 할당 관리 > 관리를 클릭합니다.

기존 SSO 프로필을 사용하는 기존 SSO 프로필 할당 각각에 대해 다음을 실행합니다.

- SSO 프로필을 기존 SSO 프로필에서 Entra ID - SAML로 변경합니다.

- Google에서 사용자 이름을 확인하도록 메시지가 표시된 후 다음 해당 프로필의 IDP 로그인 페이지로 리디렉션을 선택합니다.

- 저장을 클릭합니다.

서드 파티 IDP를 통한 SSO 페이지로 돌아간 다음 도메인별 서비스 URL > 수정을 클릭합니다.

다음 SSO 프로필의 서드 파티 IdP로 사용자 자동 리디렉션이 현재 사용 설정됨으로 설정되어 있는 경우 SSO 프로필을 Entra ID - SAML로 변경합니다.

다음 SSO 프로필의 서드 파티 IdP로 사용자 자동 리디렉션이 사용 중지됨으로 설정된 경우 이 단계를 건너뛰어도 됩니다.

저장을 클릭합니다.

Azure 포털로 돌아가 싱글 사인온에 사용하는 엔터프라이즈 애플리케이션을 열고 다음 단계를 따르세요.

- Azure 포털 메뉴에서 Manage(관리) > Single sign-on(싱글 사인온(SSO))을 클릭합니다.

- 기본 SAML 구성 카드에서 edit 수정을 클릭합니다.

- 식별자 (엔티티 ID)에서

google.com및http://google.com을 삭제합니다. - 답장 URL (Assertion Consumer Service URL)에서

https://www.google.com/를 삭제합니다. - Save(저장)를 클릭한 후 X를 클릭하여 대화상자를 닫습니다.