Este documento mostra-lhe como configurar o aprovisionamento de utilizadores e o início de sessão único entre um inquilino do Microsoft Entra ID (anteriormente Azure AD) e a sua conta do Cloud ID ou Google Workspace.

Este documento pressupõe que já usa o Microsoft Office 365 ou o Microsoft Entra ID na sua organização e quer usar o Microsoft Entra ID para permitir que os utilizadores se autentiquem com o Google Cloud. O próprio Microsoft Entra ID pode estar ligado a um Active Directory no local e pode usar a federação do Entra ID, a autenticação de passagem ou a sincronização de hash de palavras-passe.

Prepare a sua conta do Cloud ID ou Google Workspace

Crie um utilizador dedicado para o Microsoft Entra ID, conceda a esse utilizador os privilégios necessários e registe os domínios necessários.

Crie um utilizador para o Microsoft Entra ID

Para permitir que o Microsoft Entra ID aceda à sua conta do Cloud ID ou Google Workspace, tem de criar um utilizador para o Microsoft Entra ID na sua conta do Cloud ID ou Google Workspace.

O utilizador do Microsoft Entra ID destina-se apenas ao aprovisionamento automático. Por isso, é melhor mantê-la separada de outras contas de utilizador, colocando-a numa unidade organizacional (UO) separada. A utilização de uma UO separada também garante que pode, posteriormente, desativar o Início de sessão único para o utilizador do Microsoft Entra ID.

Criar uma nova UO:

- Abra a consola do administrador e inicie sessão com o utilizador superadministrador criado quando se inscreveu no Cloud ID ou no Google Workspace.

- No menu, aceda a Diretório > Unidades organizacionais.

- Clique em Criar unidade organizacional e indique um nome e uma descrição para a UO:

- Nome:

Automation - Descrição:

Automation users

- Nome:

- Clique em Criar.

Crie uma conta de utilizador para o Microsoft Entra ID e coloque-a na

AutomationUO. Para instruções detalhadas, consulte os artigos Adicione uma conta para um novo utilizador ou Adicione uma conta para vários utilizadores (beta).Quando criar a conta, indique um nome e um endereço de email adequados, como os seguintes:

- Nome próprio:

Microsoft Entra ID - Apelido:

Provisioning - Email principal:

azuread-provisioning

Manter o domínio principal para o endereço de email.

- Nome próprio:

Para a conta de utilizador, defina a Unidade organizacional para a

AutomationUO que criou anteriormente. Para ver detalhes, consulte o artigo Mova utilizadores para uma unidade organizacional.Configure uma palavra-passe:

- Se a opção de palavra-passe estiver disponível na página, certifique-se de que a opção Gerar automaticamente uma nova palavra-passe não está selecionada e, em seguida, introduza uma palavra-passe. Certifique-se de que a opção Pedir uma alteração de palavra-passe no próximo início de sessão não está selecionada.

- Se a opção de palavra-passe não estiver disponível na página, guarde a nova conta de utilizador e, em seguida, reponha a palavra-passe do utilizador.

Atribua privilégios ao Microsoft Entra ID

Para permitir que o Microsoft Entra ID crie, liste e suspenda utilizadores e grupos na sua conta do Cloud Identity ou Google Workspace, tem de conceder ao utilizador azuread-provisioning privilégios adicionais da seguinte forma:

Para permitir que o Microsoft Entra ID faça a gestão de todos os utilizadores, incluindo administradores delegados e utilizadores superadministradores, tem de tornar o utilizador do

azuread-provisioningnum superadministrador.Para permitir que o Microsoft Entra ID apenas faça a gestão de utilizadores que não sejam administradores, basta tornar o utilizador

azuread-provisioningum administrador delegado. Como administrador delegado, o Microsoft Entra ID não pode gerir outros administradores delegados nem utilizadores superadministradores.

Superadministrador

Para tornar o utilizador azuread-provisioning um superadministrador, faça o seguinte:

- Localize o utilizador recém-criado na lista e clique no nome do utilizador para abrir a página da respetiva conta.

- Em Funções e privilégios de administrador, clique em Atribuir funções.

- Ative a função de superadministrador.

- Clique em Guardar.

Administrador delegado

Para tornar o utilizador azuread-provisioning um administrador delegado, crie

uma nova função de administrador e atribua-a ao utilizador:

- No menu, aceda a Conta > Funções de administrador.

- Clique em Criar nova função.

- Indique um nome e uma descrição para a função, como os seguintes:

- Nome:

Microsoft Entra ID - Descrição:

Role for automated user and group provisioning

- Nome:

- Clique em Continuar.

- No ecrã seguinte, desloque a página para baixo até à secção denominada Privilégios da API do gestor

e defina os seguintes privilégios como ativados:

- Unidades organizacionais > Ler

- Utilizadores

- Grupos

- Clique em Continuar.

- Clique em Criar função.

- Clique em Atribuir utilizadores.

- Selecione o

azuread-provisioningutilizador e clique em Atribuir função.

Registe domínios

No Cloud ID e no Google Workspace, os utilizadores e os grupos são identificados pelo endereço de email. Os domínios usados por estes endereços de email têm de ser registados e validados primeiro.

Prepare uma lista de domínios DNS que tem de registar:

- Se planear mapear utilizadores por UPN, inclua todos os domínios usados por UPNs. Se tiver dúvidas, inclua todos os domínios personalizados do seu inquilino do Microsoft Entra ID.

- Se planeia mapear utilizadores por endereço de email, inclua todos os domínios usados nos endereços de email. A lista de domínios pode ser diferente da lista de domínios personalizados do seu inquilino do Microsoft Entra ID.

Se planeia aprovisionar grupos, altere a lista de domínios DNS:

- Se planeia mapear grupos por endereço de email, inclua todos os domínios usados nos endereços de email dos grupos. Em caso de dúvida, inclua todos os domínios personalizados do seu inquilino do Microsoft Entra ID.

- Se planeia mapear grupos por nome, inclua um subdomínio dedicado, como

groups.PRIMARY_DOMAIN, em quePRIMARY_DOMAINé o nome do domínio principal da sua conta do Cloud ID ou Google Workspace.

Agora que identificou a lista de domínios DNS, pode registar os domínios em falta. Para cada domínio na lista que ainda não esteja registado, execute os seguintes passos:

- Na consola do administrador, aceda a Conta > Domínios > Gerir domínios.

- Clique em Adicionar um domínio.

- Introduza o nome do domínio e selecione Domínio secundário.

- Clique em Adicionar domínio e iniciar validação e siga as instruções para validar a propriedade do domínio.

Configure o aprovisionamento do Microsoft Entra ID

Crie uma aplicação empresarial

Pode associar o Microsoft Entra ID à sua conta do Cloud ID ou Google Workspace configurando a app da galeria Google Cloud/G Suite Connector by Microsoft a partir do Microsoft Azure Marketplace.

A app de galeria pode ser configurada para processar o aprovisionamento de utilizadores e o início de sessão único. Neste documento, usa duas instâncias da app de galeria: uma para o aprovisionamento de utilizadores e outra para o Início de sessão único.

Primeiro, crie uma instância da app de galeria para processar o aprovisionamento de utilizadores:

- Abra o portal do Azure e inicie sessão como um utilizador com privilégios de administrador global.

- Selecione Microsoft Entra ID > Aplicações empresariais.

- Clique em Nova aplicação.

- Pesquise Google Cloud e, de seguida, clique no item Google Cloud/G Suite Connector da Microsoft na lista de resultados.

- Defina o nome da aplicação como

Google Cloud (Provisioning). - Clique em Criar.

- A adição da aplicação pode demorar alguns segundos. Em seguida, deve ser redirecionado para uma página com o título Google Cloud (Aprovisionamento) – Vista geral.

- No menu do portal do Azure, clique em Gerir > Propriedades:

- Defina a opção Ativado para os utilizadores iniciarem sessão como Não.

- Defina Atribuição necessária como Não.

- Defina a opção Visível para os utilizadores como Não.

- Clique em Guardar.

No menu do portal do Azure, clique em Gerir > Aprovisionamento:

- Clique em Começar.

- Altere o Modo de administração de contas para Automático.

- Clique em Credenciais de administrador > Autorizar.

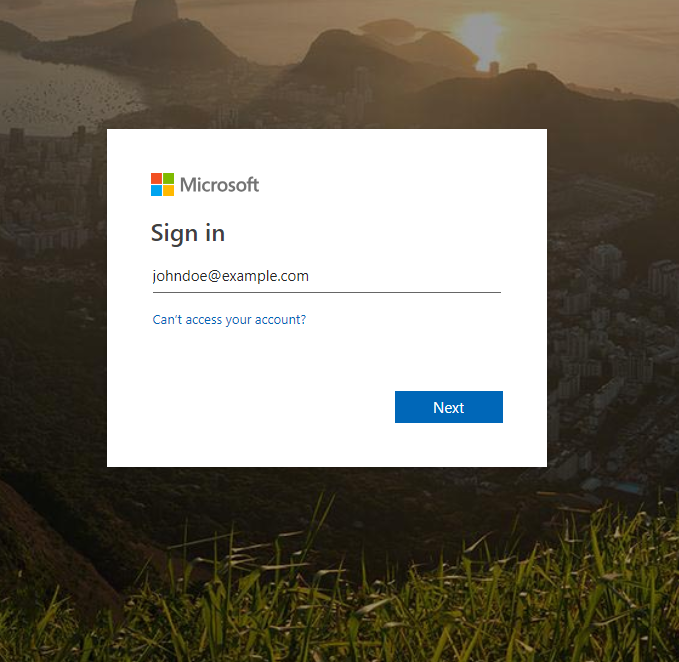

Inicie sessão com o

azuread-provisioning@DOMAINutilizador que criou anteriormente, em queDOMAINé o domínio principal da sua conta do Cloud ID ou Google Workspace.Como é a primeira vez que inicia sessão com este utilizador, é-lhe pedido que aceite os Termos de Utilização e a Política de Privacidade da Google.

Se aceitar os termos, clique em Compreendo.

Confirme o acesso à API Cloud Identity clicando em Permitir.

Clique em Testar associação para verificar se o Microsoft Entra ID consegue autenticar-se com êxito no Cloud ID ou no Google Workspace.

Clique em Guardar.

Configure o aprovisionamento de utilizadores

A forma correta de configurar o aprovisionamento de utilizadores depende de pretender mapear os utilizadores por endereço de email ou por UPN.

UPN

- Em Mapeamentos, clique em Aprovisionar utilizadores do Entra ID.

- Para os atributos surname e givenName, faça o seguinte:

- Clique em Edit.

- Defina Valor predefinido se for nulo como

_. - Clique em OK.

- Clique em Guardar.

- Clique em Sim para confirmar que guardar as alterações vai resultar na resincronização dos utilizadores e dos grupos.

- Clique em X para fechar a caixa de diálogo Mapeamento de atributos.

UPN: substituição de domínio

- Em Mapeamentos, clique em Aprovisionar utilizadores do Entra ID.

Para o atributo userPrincipalName, faça o seguinte:

- Clique em Edit.

Configure o seguinte mapeamento:

- Tipo de mapeamento: expressão

Expressão:

Replace([userPrincipalName], "@DOMAIN", , , "@SUBSTITUTE_DOMAIN", , )

Substitua o seguinte:

DOMAIN: nome do domínio que quer substituirSUBSTITUTE_DOMAINnome do domínio a usar em alternativa

Clique em OK.

Para os atributos surname e givenName, faça o seguinte:

- Clique em Edit.

- Defina Valor predefinido se for nulo como

_. - Clique em OK.

Clique em Guardar.

Clique em Sim para confirmar que guardar as alterações vai resultar na resincronização dos utilizadores e dos grupos.

Clique em X para fechar a caixa de diálogo Mapeamento de atributos.

Endereço de email

- Em Mapeamentos, clique em Aprovisionar utilizadores do Entra ID.

- Para o atributo userPrincipalName, faça o seguinte:

- Clique em Edit.

- Defina o atributo de origem como mail.

- Clique em OK.

- Para os atributos surname e givenName, faça o seguinte:

- Clique em Edit.

- Defina Valor predefinido se for nulo como

_. - Clique em OK.

- Clique em Guardar.

- Clique em Sim para confirmar que guardar as alterações vai resultar na resincronização dos utilizadores e dos grupos.

- Clique em X para fechar a caixa de diálogo Mapeamento de atributos.

Tem de configurar mapeamentos para primaryEmail, name.familyName, name.givenName e suspended. Todas as outras associações de atributos são opcionais.

Quando configurar mapeamentos de atributos adicionais, tenha em atenção o seguinte:

- Atualmente, a galeria Google Cloud/G Suite Connector by Microsoft não permite atribuir alias de email.

- Atualmente, a galeria Google Cloud/G Suite Connector da Microsoft não permite atribuir licenças a utilizadores. Como solução alternativa, pondere configurar o licenciamento automático para unidades organizacionais.

- Para atribuir um utilizador a uma unidade organizacional, adicione um mapeamento para

OrgUnitPath. O caminho tem de começar com um caráter/, tem de omitir a raiz e tem de fazer referência a uma unidade organizacional que já exista. Por exemplo, se o caminho completo for example.com > funcionários > engenharia, especifique/employees/engineering.

Configure a administração de contas de grupos

A forma correta de configurar o aprovisionamento de grupos depende de os seus grupos terem ou não capacidade de envio de emails. Se os grupos não tiverem o email ativado ou se usarem um endereço de email que termine em "onmicrosoft.com", pode derivar um endereço de email do nome do grupo.

Nenhum mapeamento de grupos

- Em Mapeamentos, clique em Aprovisionar grupos do Entra ID.

- Defina Ativado como Não.

- Clique em Guardar.

- Clique em Sim para confirmar que guardar as alterações vai resultar na resincronização dos utilizadores e dos grupos.

- Clique em X para fechar a caixa de diálogo Mapeamento de atributos.

Nome

- Na secção Mapeamentos, clique em Aprovisionar grupos do Entra ID.

- Para o atributo mail, faça o seguinte:

- Clique em Edit.

- Configure as seguintes definições:

- Tipo de mapeamento: expressão.

- Expressão:

Join("@", NormalizeDiacritics(StripSpaces([displayName])), "GROUPS_DOMAIN"). SubstituaGROUPS_DOMAINpelo domínio que todos os endereços de email do grupo devem usar, por exemplo,groups.example.com. - Atributo de destino: email.

- Clique em OK.

- Clique em Guardar.

- Clique em Sim para confirmar que guardar as alterações vai resultar na resincronização dos utilizadores e dos grupos.

- Clique em X para fechar a caixa de diálogo Mapeamento de atributos.

Endereço de email

- Se mapear grupos por endereço de email, mantenha as predefinições.

Configure a atribuição de utilizadores

Se souber que apenas um determinado subconjunto de utilizadores precisa de acesso Google Cloud, pode restringir opcionalmente o conjunto de utilizadores a serem aprovisionados atribuindo a app empresarial a utilizadores ou grupos de utilizadores específicos.

Se quiser aprovisionar todos os utilizadores, pode ignorar os passos seguintes.

- No menu do portal do Azure, clique em Gerir > Utilizadores e grupos.

- Adicione os utilizadores ou os grupos que quer aprovisionar. Se selecionar um grupo, todos os membros deste grupo são aprovisionados automaticamente.

- Clique em Atribuir.

Ative o aprovisionamento automático

O passo seguinte é configurar o Microsoft Entra ID para aprovisionar automaticamente utilizadores no Cloud ID ou no Google Workspace:

- No menu do portal do Azure, clique em Gerir > Aprovisionamento.

- Selecione Editar aprovisionamento.

- Defina o Estado do aprovisionamento como Ativado.

Em Definições, defina o Âmbito como uma das seguintes opções:

- Sincronize apenas utilizadores e grupos atribuídos se tiver configurado a atribuição de utilizadores.

- Sincronizar todos os utilizadores e grupos.

Se esta caixa para definir o âmbito não for apresentada, clique em Guardar e atualize a página.

Clique em Guardar.

O Microsoft Entra ID inicia uma sincronização inicial. Consoante o número de utilizadores e grupos no diretório, este processo pode demorar vários minutos ou horas. Pode atualizar a página do navegador para ver o estado da sincronização na parte inferior da página ou selecionar Registos de auditoria no menu para ver mais detalhes.

Após a conclusão da sincronização inicial, o Microsoft Entra ID propaga periodicamente as atualizações do Microsoft Entra ID para a sua conta do Cloud Identity ou do Google Workspace. Para mais detalhes sobre como o Microsoft Entra ID processa as modificações de utilizadores e grupos, consulte os artigos Mapear o ciclo de vida do utilizador e Mapear o ciclo de vida do grupo.

Resolução de problemas

Se a sincronização não começar no prazo de cinco minutos, pode forçá-la a começar da seguinte forma:

- Clique em Editar aprovisionamento.

- Defina o Estado do aprovisionamento como Desativado.

- Clique em Guardar.

- Defina o Estado do aprovisionamento como Ativado.

- Clique em Guardar.

- Feche a caixa de diálogo de aprovisionamento.

- Clique em Reiniciar aprovisionamento.

Se a sincronização ainda não for iniciada, clique em Testar ligação para verificar se as suas credenciais foram guardadas com êxito.

Configure o Microsoft Entra ID para o Início de sessão único

Embora todos os utilizadores relevantes do Microsoft Entra ID estejam agora a ser aprovisionados automaticamente no Cloud Identity ou no Google Workspace, ainda não pode usar estes utilizadores para iniciar sessão. Para permitir que os utilizadores iniciem sessão, continua a ter de configurar o início de sessão único.

Crie um perfil SAML

Para configurar o Início de sessão único com o Microsoft Entra ID, primeiro, crie um perfil SAML na sua conta do Cloud ID ou do Google Workspace. O perfil SAML contém as definições relacionadas com o seu inquilino do Microsoft Entra ID, incluindo o respetivo URL e certificado de assinatura.

Posteriormente, atribui o perfil SAML a determinados grupos ou unidades organizacionais.

Para criar um novo perfil SAML na sua conta do Cloud ID ou do Google Workspace, faça o seguinte:

Na consola do administrador, aceda a SSO com IdP de terceiros.

Clique em Perfis de SSO de terceiros > Adicionar perfil de SAML.

Na página Perfil de SSO de SAML, introduza as seguintes definições:

- Nome:

Entra ID - ID da entidade do IDP: deixe em branco

- URL da página de início de sessão: deixe em branco

- URL da página de fim de sessão: deixe em branco

- URL para alteração da palavra-passe: deixe em branco

Não carregue ainda um certificado de validação.

- Nome:

Clique em Guardar.

A página Perfil de SSO de SAML apresentada contém dois URLs:

- ID da entidade

- URL do ACS

Precisa destes URLs na secção seguinte quando configurar o Microsoft Entra ID.

Crie uma aplicação do Microsoft Entra ID

Crie uma segunda aplicação empresarial para processar o Início de sessão único:

- No portal do Azure, aceda a Microsoft Entra ID > Aplicações empresariais.

- Clique em Nova aplicação.

- Pesquise Google Cloud e, de seguida, clique em Google Cloud/G Suite Connector by Microsoft na lista de resultados.

- Defina o nome da aplicação como

Google Cloud. Clique em Criar.

A adição da aplicação pode demorar alguns segundos. Em seguida, é redirecionado para uma página com o título Google Cloud – Vista geral.

No menu do portal do Azure, clique em Gerir > Propriedades.

Defina a opção Ativado para os utilizadores iniciarem sessão como Sim.

Defina Atribuição necessária como Sim, a menos que queira permitir que todos os utilizadores usem o Início de sessão único.

Clique em Guardar.

Configure a atribuição de utilizadores

Se já souber que apenas um determinado subconjunto de utilizadores precisa de acesso a Google Cloud, pode, opcionalmente, restringir o conjunto de utilizadores que podem iniciar sessão atribuindo a app empresarial a utilizadores ou grupos de utilizadores específicos.

Se definiu Atribuição de utilizadores necessária como Não anteriormente, pode ignorar os passos seguintes.

- No menu do portal do Azure, clique em Gerir > Utilizadores e grupos.

- Adicione os utilizadores ou os grupos para os quais quer permitir o início de sessão único.

- Clique em Atribuir.

Ative o Início de sessão único

Para permitir que o Cloud ID use o Microsoft Entra ID para autenticação, tem de ajustar algumas definições:

- No menu do portal do Azure, clique em Gerir > Início de sessão único.

- No ecrã de votação, clique no cartão SAML.

- No cartão Configuração SAML básica, clique em edit Editar.

Na caixa de diálogo Configuração SAML básica, introduza as seguintes definições:

- Identificador (ID da entidade):

- Adicione o URL da entidade do seu perfil de SSO e defina Predefinição como ativado.

- Remova todas as outras entradas.

- URL de resposta: adicione o URL do ACS do seu perfil de SSO.

URL de início de sessão:

https://www.google.com/a/PRIMARY_DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/

Substitua

PRIMARY_DOMAINpelo nome do domínio principal usado pela sua conta do Cloud ID ou do Google Workspace.

- Identificador (ID da entidade):

Clique em Guardar e, de seguida, clique em X para ignorar a caixa de diálogo.

No cartão Certificados SAML, encontre a entrada etiquetada como Certificado (Base 64) e clique em Transferir para transferir o certificado para o seu computador local.

No cartão Configurar o Google Cloud, encontra dois URLs:

- URL do início de sessão

- Identificador do Microsoft Entra ID

Precisa destes URLs na secção seguinte quando preencher o perfil SAML.

Os restantes passos diferem consoante mapeie os utilizadores por endereço de email ou por UPN.

UPN

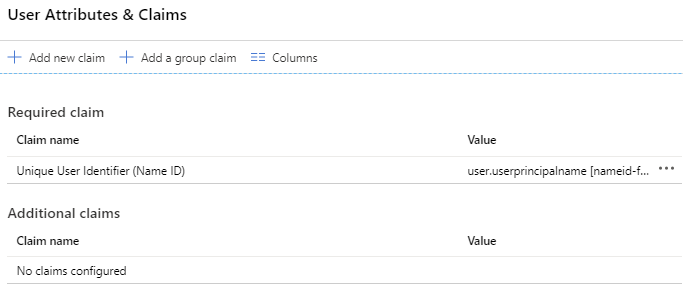

- No cartão Atributos e reivindicações, clique em edit Editar.

Elimine todas as reivindicações apresentadas em Reivindicações adicionais. Pode eliminar registos clicando no botão … e selecionando Eliminar.

A lista de atributos e reivindicações tem o seguinte aspeto:

Clique em X para ignorar a caixa de diálogo.

UPN: substituição de domínio

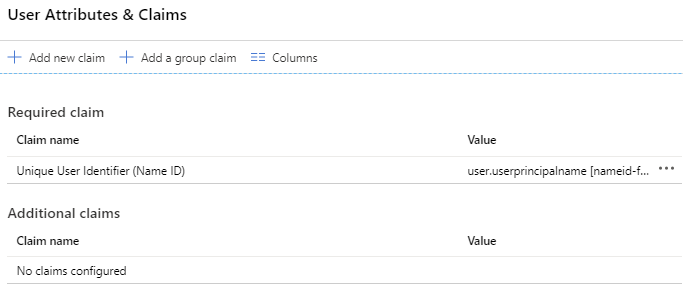

- No cartão Atributos e reivindicações do utilizador, clique em edit Editar.

Elimine todas as reivindicações apresentadas em Reivindicações adicionais. Pode eliminar registos clicando no botão … e selecionando Eliminar.

A lista de atributos e reivindicações tem o seguinte aspeto:

Clique em Identificador exclusivo do utilizador (ID do nome) para alterar o mapeamento de reivindicações.

Defina Origem como Transformação e configure a seguinte transformação:

- Transformação: ExtractMailPrefix()

- Parâmetro 1: user.userPrincipalName

Selecione Adicionar transformação e configure a seguinte transformação:

- Transformação: Join()

- Separador:

@ - Parâmetro 2: introduza o nome do domínio substituto.

Tem de usar o mesmo nome do domínio substituto para o aprovisionamento de utilizadores e o Início de sessão único. Se o nome de domínio não estiver listado, pode ter de o validar primeiro .

Clique em Adicionar.

Clique em Guardar.

Clique em X para ignorar a caixa de diálogo.

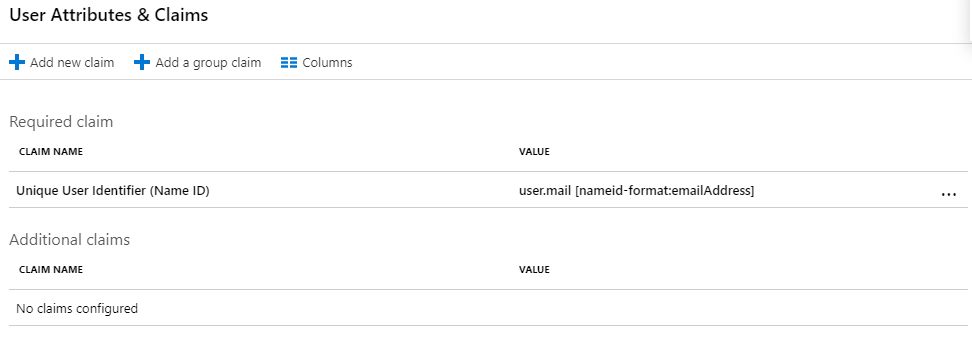

Endereço de email

- No cartão Atributos e reivindicações do utilizador, clique em edit Editar.

- Selecione a linha com a etiqueta Identificador exclusivo do utilizador (ID do nome).

- Altere o Atributo de origem para user.mail.

- Clique em Guardar.

Elimine todas as reivindicações apresentadas em Reivindicações adicionais. Para eliminar todos os registos, clique em more_horiz e, de seguida, em Eliminar.

Clique em close para ignorar a caixa de diálogo.

Conclua o perfil SAML

Conclua a configuração do seu perfil SAML:

Regresse à consola do administrador e aceda a Segurança > Autenticação > SSO com IdP de terceiros.

Abra o perfil SAML

Entra IDque criou anteriormente.Clique na secção Detalhes do IDP para editar as definições.

Introduza as seguintes definições:

- ID de entidade do IDP: introduza o identificador do Microsoft Entra do cartão Configurar o Google Cloud no portal do Azure.

- URL da página de início de sessão: introduza o URL de início de sessão do cartão Configurar o Google Cloud no portal do Azure.

- URL da página de saída:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - URL para alterar a palavra-passe:

https://account.activedirectory.windowsazure.com/changepassword.aspx

Em Certificado de validação, clique em Carregar certificado e, de seguida, escolha o certificado de assinatura de tokens que transferiu anteriormente.

Clique em Guardar.

O certificado de assinatura de tokens do Microsoft Entra ID é válido durante um período limitado e tem de rodar o certificado antes que expire. Para mais informações, consulte a secção Rode um certificado de Início de sessão único mais adiante neste documento.

O seu perfil SAML está concluído, mas ainda tem de o atribuir.

Atribua o perfil SAML

Selecione os utilizadores aos quais o novo perfil SAML deve ser aplicado:

Na consola do administrador, na página SSO com IdPs de terceiros, clique em Gerir atribuições de perfis de SSO > Gerir.

No painel do lado esquerdo, selecione o grupo ou a unidade organizacional para os quais quer aplicar o perfil de SSO. Para aplicar o perfil a todos os utilizadores, selecione a unidade organizacional de raiz.

No painel do lado direito, selecione Outro perfil de SSO.

No menu, selecione o

Entra ID - SAMLperfil de SSO que criou anteriormente.Clique em Guardar.

Para atribuir o perfil SAML a outro grupo ou unidade organizacional, repita os passos acima.

Atualize as definições de SSO para a UO Automation para

desativar o Início de sessão único:

- No painel esquerdo, selecione a

AutomationUO. - No painel do lado direito, selecione Nenhum.

- Clique em Substituir.

Opcional: configure redirecionamentos para URLs de serviço específicos do domínio

Quando cria uma associação à Google Cloud consola a partir de portais ou documentos internos, pode melhorar a experiência do utilizador através de URLs de serviços específicos do domínio.

Ao contrário dos URLs de serviço normais, como https://console.cloud.google.com/,

os URLs de serviço específicos do domínio incluem o nome do seu domínio principal. Os utilizadores não autenticados que clicam num link para um URL de serviço específico do domínio são imediatamente redirecionados para o Entra ID, em vez de lhes ser apresentada primeiro uma página de início de sessão do Google.

Seguem-se alguns exemplos de URLs de serviço específicos do domínio:

| Serviço Google | URL | Logótipo |

|---|---|---|

| Google Cloud consola | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Google Docs | https://docs.google.com/a/DOMAIN |

|

| Google Sheets | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Grupos do Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Para configurar URLs de serviço específicos do domínio para que sejam redirecionados para o Entra ID, faça o seguinte:

Na consola do administrador, na página SSO com IdPs de terceiros, clique em URLs de serviço específicos do domínio > Editar.

Defina a opção Redirecione automaticamente os utilizadores para o IdP de terceiros no seguinte perfil de SSO como ativada.

Defina o perfil de SSO como

Entra ID.Clique em Guardar.

Opcional: configure desafios de início de sessão

O início de sessão na Google pode pedir aos utilizadores uma validação adicional quando iniciam sessão a partir de dispositivos desconhecidos ou quando a respetiva tentativa de início de sessão parece suspeita por outros motivos. Estes desafios de início de sessão ajudam a melhorar a segurança e recomendamos que os deixe ativados.

Se considerar que os desafios de início de sessão causam demasiados inconvenientes, pode desativá-los da seguinte forma:

- Na consola do administrador, aceda a Segurança > Autenticação > Desafios de início de sessão.

- No painel do lado esquerdo, selecione uma unidade organizacional para a qual quer desativar os desafios de início de sessão. Para desativar os desafios de início de sessão para todos os utilizadores, selecione a unidade organizacional de raiz.

- Em Definições para utilizadores que iniciam sessão com outros perfis de SSO, selecione Não pedir validações adicionais da Google aos utilizadores.

- Clique em Guardar.

Teste o início de sessão único

Agora que concluiu a configuração do início de sessão único no Microsoft Entra ID e no Cloud Identity ou Google Workspace, pode aceder ao Google Cloud de duas formas:

- Através da lista de apps no seu portal do Microsoft Office.

- Diretamente através da abertura da app https://console.cloud.google.com/.

Para verificar se a segunda opção funciona conforme esperado, execute o seguinte teste:

- Escolha um utilizador do Microsoft Entra ID aprovisionado para o Cloud ID ou o Google Workspace e que não tenha privilégios de superadministrador atribuídos. Os utilizadores com privilégios de superadministrador têm sempre de iniciar sessão com credenciais Google e, por isso, não são adequados para testar o início de sessão único.

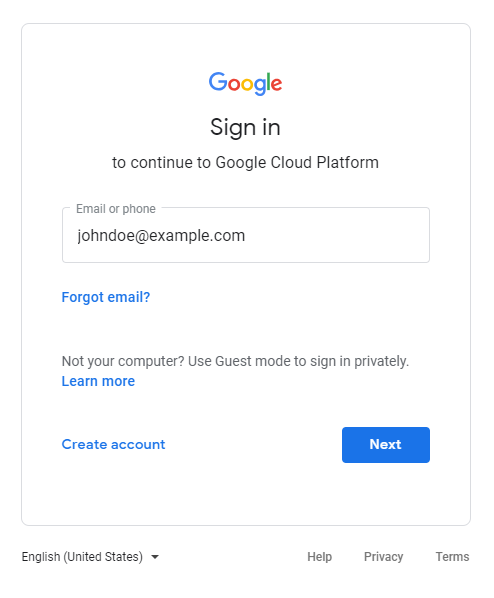

- Abra uma nova janela do navegador e aceda a https://console.cloud.google.com/.

Na página de início de sessão do Google apresentada, introduza o endereço de email do utilizador e clique em Seguinte. Se usar a substituição de domínio, este endereço tem de ser o endereço de email com a substituição aplicada.

É feito o redirecionamento para o Microsoft Entra ID e é apresentado outro pedido de início de sessão. Introduza o endereço de email do utilizador (sem substituição de domínio) e clique em Seguinte.

Depois de introduzir a palavra-passe, é-lhe perguntado se quer manter a sessão iniciada ou não. Por agora, escolha Não.

Após a autenticação bem-sucedida, o Microsoft Entra ID deve redirecionar novamente para o início de sessão da Google. Como é a primeira vez que inicia sessão com este utilizador, é-lhe pedido que aceite os Termos de Utilização e a Política de Privacidade da Google.

Se aceitar os termos, clique em Compreendo.

É redirecionado para a Google Cloud consola, que lhe pede para confirmar as preferências e aceitar os Termos de Utilização do Google Cloud.

Se aceitar os termos, escolha Sim e clique em Concordar e continuar.

Clique no ícone de avatar na parte superior esquerda da página e, de seguida, clique em Terminar sessão.

É feito o redirecionamento para uma página do Microsoft Entra ID a confirmar que terminou sessão com êxito.

Tenha em atenção que os utilizadores com privilégios de superadministrador estão isentos do início de sessão único, pelo que pode continuar a usar a consola do administrador para validar ou alterar definições.

Rode um certificado de Início de sessão único

O certificado de assinatura de tokens do Microsoft Entra ID é válido apenas durante vários meses e tem de substituir o certificado antes de expirar.

Para rodar um certificado de assinatura, adicione um certificado adicional à aplicação do Microsoft Entra ID:

- No portal do Azure, aceda a Microsoft Entra ID > Aplicações empresariais e abra a aplicação que criou para o início de sessão único.

- No menu do portal do Azure, clique em Gerir > Início de sessão único.

No cartão Certificados SAML, clique em edit Editar.

É apresentada uma lista de um ou mais certificados. Um certificado está marcado como Ativo.

Clique em Novo certificado.

Mantenha as predefinições de assinatura e clique em Guardar.

O certificado é adicionado à lista de certificados e é marcado como Inativo.

Selecione o novo certificado e clique em more_horiz > Transferência do certificado Base64.

Mantenha a janela do navegador aberta e não feche a caixa de diálogo.

Para usar o novo certificado, faça o seguinte:

Abra um novo separador ou janela do navegador.

Abra a consola do administrador e aceda a SSO com IdP de terceiros.

Abra o perfil SAML do

Entra ID.Clique em Detalhes do IDP.

Clique em Carregar outro certificado e selecione o novo certificado que transferiu anteriormente.

Clique em Guardar.

Regresse ao portal do Microsoft Entra ID e à caixa de diálogo Certificados SAML.

Selecione o novo certificado e clique em more_horiz > Ativar certificado.

Clique em Sim para ativar o certificado.

O Microsoft Entra ID usa agora o novo certificado de assinatura.

Teste se o SSO continua a funcionar conforme esperado. Para mais informações, consulte o artigo Teste o Início de sessão único.

Para remover o certificado antigo, faça o seguinte:

- Regresse à consola do administrador e ao

Entra IDperfil SAML. - Clique em Detalhes do IDP.

- Em Certificado de validação, compare as datas de validade dos seus certificados para encontrar o certificado antigo e clique em delete.

- Clique em Guardar.

Migre de um perfil de SSO antigo para um perfil de SAML

Se configurou o início de sessão único entre o Microsoft Entra ID e a sua conta do Cloud Identity ou do Google Workspace em 2023 ou antes, pode estar a usar um perfil de SSO antigo. Esta secção explica as diferenças entre os perfis de SAML e os perfis de SSO antigos, e mostra-lhe como migrar de um perfil de SSO antigo para um perfil de SAML.

Comparação entre perfis de SAML e perfis de SSO antigos

Os perfis de SSO antigos estão descontinuados. Recomendamos que os substitua por perfis SAML. Os perfis SAML diferem dos perfis antigos de várias formas, incluindo o seguinte:

- Pode criar vários perfis SAML e atribuí-los a uma ou mais unidades organizacionais ou grupos. Por outro lado, só pode criar um único perfil de SSO antigo para cada conta do Cloud Identity ou Google Workspace.

- Os perfis SAML usam um formato diferente dos perfis de SSO antigos para IDs de entidades e URLs do serviço de consumidor de afirmações (ACS).

- Quando usa perfis SAML, os desafios de início de sessão estão ativados por predefinição. Por outro lado, quando usa um perfil de SSO antigo, os desafios de início de sessão são desativados por predefinição.

Migre de um perfil de SSO antigo para um perfil de SAML

Para migrar de um perfil de SSO antigo para um perfil de SAML de forma a minimizar a interrupção, faça o seguinte:

No portal do Azure, abra a aplicação empresarial que usa para o início de sessão único e faça o seguinte:

- No menu do portal do Azure, clique em Gerir > Início de sessão único.

- No cartão Certificados SAML, encontre a entrada etiquetada como Certificado (Base 64) e, de seguida, clique em Transferir para transferir o certificado para o seu computador local.

No cartão Configurar o Google Cloud, tome nota do seguinte:

- URL do início de sessão

- Identificador do Microsoft Entra ID

Precisa destas informações quando cria um perfil SAML.

Na consola do administrador, aceda a Segurança > Autenticação > Desafios de início de sessão.

Aceda aos desafios de início de sessão

Para cada unidade organizacional, faça o seguinte:

- Selecione uma unidade organizacional.

Clique em Validação após o SSO e modifique as Definições para utilizadores que iniciam sessão com outros perfis de SSO para que correspondam às Definições para utilizadores que iniciam sessão com o perfil de SSO para a sua organização.

Nesta caixa de diálogo, outros perfis de SSO refere-se aos perfis SAML e o perfil de SSO para a sua organização refere-se ao seu perfil de SSO antigo.

Clique em Guardar ou Substituir.

Na consola do administrador, aceda a SSO com IdP de terceiros e faça o seguinte:

Aceda a SSO com IdP de terceiros

Clique em Perfis de SSO de terceiros > Adicionar perfil de SAML.

Na página Perfil de SSO de SAML, introduza as seguintes informações:

- Nome:

Entra ID - ID de entidade do IDP: introduza o identificador do Microsoft Entra do cartão Configurar o Google Cloud no portal do Azure.

- URL da página de início de sessão: introduza o URL de início de sessão do cartão Configurar o Google Cloud no portal do Azure.

- URL da página de saída:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - URL para alterar a palavra-passe:

https://account.activedirectory.windowsazure.com/changepassword.aspx

- Nome:

Para o Certificado de validação, clique em Carregar certificado e, de seguida, selecione o certificado de assinatura de tokens que transferiu anteriormente.

Clique em Guardar.

Na página Perfil de SSO de SAML, tenha em atenção o seguinte:

- ID da entidade

- URL do ACS

Precisa destas informações quando configurar o Microsoft Entra ID.

Regresse ao portal do Azure, abra a aplicação empresarial que usa para o início de sessão único e faça o seguinte:

- No menu do portal do Azure, clique em Gerir > Início de sessão único.

- No cartão Configuração SAML básica, clique em edit Editar.

Para Identificador (ID da entidade), adicione o URL da entidade do perfil SAML que criou.

Para o URL de resposta (URL do serviço de consumidor de afirmações), adicione o URL do ACS do perfil SAML que criou.

Clique em Guardar e, de seguida, clique em X para ignorar a caixa de diálogo.

Regresse à consola do administrador e aceda a Segurança > Autenticação > SSO com IdP de terceiros e, de seguida, clique em Gerir atribuições de perfis de SSO > Gerir.

Para cada atribuição de perfil de SSO existente que use o perfil de SSO antigo, faça o seguinte:

- Altere o perfil de SSO de perfil de SSO antigo para Entra ID - SAML.

- Selecione Exigir que a Google solicite o nome de utilizador e, em seguida, redirecione os utilizadores para a página de início de sessão do IdP deste perfil.

- Clique em Guardar.

Regresse à página SSO com IdPs de terceiros e, de seguida, clique em URLs de serviço específicos do domínio > Editar.

Aceda aos URLs de serviço específicos do domínio

Se a opção Redirecione automaticamente os utilizadores para o IdP de terceiros no seguinte perfil de SSO estiver atualmente definida como ativada, altere o perfil de SSO para Entra ID – SAML.

Se a opção Redirecionar automaticamente os utilizadores para o IdP de terceiros no seguinte perfil de SSO estiver definida como desativada, pode ignorar este passo.

Clique em Guardar.

Regresse ao portal do Azure, abra a aplicação empresarial que usa para o início de sessão único e faça o seguinte:

- No menu do portal do Azure, clique em Gerir > Início de sessão único.

- No cartão Configuração SAML básica, clique em edit Editar.

- Para Identificador (ID da entidade), remova

google.comehttp://google.com. - Para o URL de resposta (URL do serviço de consumo de afirmações), remova

https://www.google.com/. - Clique em Guardar e, de seguida, clique em X para ignorar a caixa de diálogo.