Ce document explique comment configurer la gestion des comptes utilisateur et l'authentification unique entre un locataire Microsoft Entra ID (anciennement Azure AD) et votre compte Cloud Identity ou Google Workspace.

Dans ce document, nous partons du principe que vous utilisez déjà Microsoft Office 365 ou Microsoft Entra ID dans votre organisation et que vous souhaitez utiliser Microsoft Entra ID pour permettre aux utilisateurs de s'authentifier auprès de Google Cloud. Microsoft Entra ID peut être connecté à un annuaire Active Directory sur site et utiliser la fédération Entra ID, l'authentification directe ou la synchronisation du hachage de mot de passe.

Préparer votre compte Cloud Identity ou Google Workspace

Créez un utilisateur dédié pour Microsoft Entra ID, accordez-lui les droits d'accès nécessaires et enregistrez les domaines requis.

Créer un utilisateur pour Microsoft Entra ID

Pour autoriser Microsoft Entra ID à accéder à votre compte Cloud Identity ou Google Workspace, vous devez créer un utilisateur pour Microsoft Entra ID dans votre compte Cloud Identity ou Google Workspace.

L'utilisateur Microsoft Entra ID est destiné uniquement au provisionnement automatisé. Par conséquent, il est préférable de le séparer des autres comptes utilisateur en le plaçant dans une unité organisationnelle distincte (UO). L'utilisation d'une UO distincte vous permet également de désactiver ultérieurement l'authentification unique pour l'utilisateur Microsoft Entra ID.

Créez une UO :

- Ouvrez la console d'administration et connectez-vous à l'aide du compte super-administrateur créé lors de votre inscription à Cloud Identity ou Google Workspace.

- Dans le menu, accédez à Annuaire > Unités organisationnelles.

- Cliquez sur Créer une unité organisationnelle, puis saisissez un nom et une description pour l'UO :

- Nom :

Automation - Description :

Automation users

- Nom :

- Cliquez sur Créer.

Créez un compte utilisateur pour Microsoft Entra ID et placez-le dans l'UO

Automation. Pour obtenir des instructions détaillées, consultez Ajouter un compte pour un nouvel utilisateur ou Ajouter un compte pour plusieurs utilisateurs (bêta).Lorsque vous créez le compte, indiquez un nom et une adresse e-mail appropriés, tels que :

- Prénom :

Microsoft Entra ID - Nom :

Provisioning - Adresse e-mail principale :

azuread-provisioning

Conservez le domaine principal de l'adresse e-mail.

- Prénom :

Pour le compte utilisateur, définissez l'unité organisationnelle sur l'UO

Automationque vous avez créée précédemment. Pour en savoir plus, consultez Placer des comptes utilisateur dans une autre unité organisationnelle.Configurer un mot de passe :

- Si l'option de mot de passe est disponible sur la page, assurez-vous que l'option Générer automatiquement un mot de passe n'est pas sélectionnée, puis saisissez un mot de passe. Assurez-vous que l'option Exiger la modification du mot de passe à la prochaine connexion n'est pas sélectionnée.

- Si l'option de mot de passe n'est pas disponible sur la page, enregistrez le nouveau compte utilisateur, puis réinitialisez le mot de passe de l'utilisateur.

Attribuer des droits à Microsoft Entra ID

Pour permettre à Microsoft Entra ID de créer, de répertorier et de suspendre des utilisateurs et des groupes dans votre compte Cloud Identity ou Google Workspace, vous devez accorder des droits supplémentaires à l'utilisateur azuread-provisioning comme suit :

Pour autoriser Microsoft Entra ID à gérer tous les utilisateurs, y compris les administrateurs délégués et les super-administrateurs, vous devez faire de l'utilisateur

azuread-provisioningun super-administrateur.Pour autoriser Microsoft Entra ID à ne gérer que les utilisateurs non administrateurs, il suffit de définir l'utilisateur

azuread-provisioningcomme administrateur délégué. En tant qu'administrateur délégué, Microsoft Entra ID ne peut pas gérer les autres administrateurs délégués ou les super-administrateurs.

Super-administrateur

Pour rendre l'utilisateur azuread-provisioning super-administrateur, procédez comme suit :

- Recherchez le nouvel utilisateur dans la liste, puis cliquez sur son nom pour ouvrir la page de son compte.

- Sous Rôles et droits d'administrateur, cliquez sur Attribuer des rôles.

- Activez le rôle super-administrateur.

- Cliquez sur Enregistrer.

Administrateur délégué

Pour attribuer le rôle d'administrateur délégué à l'utilisateur azuread-provisioning, créez un nouveau rôle d'administrateur et attribuez-le à l'utilisateur :

- Dans le menu, accédez à Compte > Rôles d'administrateur.

- Cliquez sur Créer un rôle.

- Attribuez un nom et une description au rôle, par exemple :

- Nom :

Microsoft Entra ID - Description :

Role for automated user and group provisioning

- Nom :

- Cliquez sur Continuer.

- Sur l'écran suivant, faites défiler la page jusqu'à la section Droits pour l'API Admin et définissez les droits suivants sur Activé :

- Unités organisationnelles > Lire

- Utilisateurs

- Groupes

- Cliquez sur Continuer.

- Cliquez sur Créer un rôle.

- Cliquez sur Attribuer aux utilisateurs.

- Sélectionnez l'utilisateur

azuread-provisioninget cliquez sur Attribuer un rôle.

Enregistrer des domaines

Dans Cloud Identity et Google Workspace, les utilisateurs et les groupes sont identifiés par adresse e-mail. Les domaines utilisés par ces adresses e-mail doivent d'abord être enregistrés et validés.

Préparez une liste de domaines DNS que vous devez enregistrer :

- Si vous envisagez de mapper les utilisateurs par UPN, incluez tous les domaines de ces UPN. En cas de doute, incluez tous les domaines personnalisés de votre locataire Microsoft Entra ID.

- Si vous envisagez de mapper les utilisateurs par adresse e-mail, incluez tous les domaines de ces adresses e-mail. La liste des domaines peut être différente de la liste des domaines personnalisés de votre locataire Microsoft Entra ID.

Si vous prévoyez de créer des groupes, modifiez la liste des domaines DNS :

- Si vous envisagez de mapper les groupes par adresse e-mail, incluez tous les domaines de ces adresses e-mail. En cas de doute, incluez tous les domaines personnalisés de votre locataire Microsoft Entra ID.

- Si vous prévoyez de mapper des groupes par leur nom, ajoutez un sous-domaine dédié tel que

groups.PRIMARY_DOMAIN, oùPRIMARY_DOMAINest le nom de domaine principal de votre compte Cloud Identity ou Google Workspace.

Maintenant que vous avez identifié la liste des domaines DNS, vous pouvez enregistrer tous les domaines manquants. Pour chaque domaine de la liste qui n'est pas encore enregistré, procédez comme suit :

- Dans la console d'administration, accédez à Compte > Domaines > Gérer les domaines.

- Cliquez sur Ajouter un domaine.

- Saisissez le nom de domaine et sélectionnez Domaine secondaire.

- Cliquez sur Ajouter un domaine et commencer la validation, puis suivez les instructions pour valider la propriété du domaine.

Configurer le provisionnement Microsoft Entra ID

Créer une application d'entreprise

Vous êtes prêt à connecter Microsoft Entra ID à votre compte Cloud Identity ou Google Workspace en configurant l'application de galerie Google Cloud/G Suite Connector by Microsoft, disponible sur la place de marché Microsoft Azure.

L'application de galerie peut être configurée pour gérer à la fois le provisionnement des utilisateurs et l'authentification unique. Dans ce document, vous utilisez deux instances de l'application de galerie : l'une pour la gestion des comptes utilisateur et l'autre pour l'authentification unique.

Tout d'abord, créez une instance de l'application de galerie pour gérer le provisionnement des utilisateurs :

- Ouvrez le portail Azure et connectez-vous en tant qu'utilisateur disposant des droits d'administrateur global.

- Sélectionnez Microsoft Entra ID > Applications d'entreprise.

- Cliquez sur Nouvelle application.

- Recherchez Google Cloud, puis cliquez sur l'élément Google Cloud/G Suite Connector by Microsoft dans la liste des résultats.

- Définissez le nom de l'application sur

Google Cloud (Provisioning). - Cliquez sur Create (Créer).

- L'ajout de l'application peut prendre quelques secondes. Vous devriez ensuite être redirigé vers une page intitulée Présentation de Google Cloud (provisionnement).

- Dans le menu du portail Azure, cliquez sur Gérer > Propriétés :

- Définissez Activé pour que les utilisateurs se connectent sur Non.

- Définissez Assignment required (Affectation obligatoire) sur Non.

- Définissez Visible par les utilisateurs sur Non.

- Cliquez sur Enregistrer.

Dans le menu du portail Azure, cliquez sur Gérer > Provisionnement :

- Cliquez sur Commencer.

- Définissez Mode d'approvisionnement sur Automatique.

- Cliquez sur Identifiants de l'administrateur > Autoriser.

Connectez-vous à l'aide de l'utilisateur

azuread-provisioning@DOMAINque vous avez créé précédemment, oùDOMAINest le domaine principal de votre compte Cloud Identity ou Google Workspace.Étant donné que vous vous connectez pour la première fois avec cet utilisateur, vous êtes invité à accepter les conditions d'utilisation et les règles de confidentialité de Google.

Si vous acceptez les conditions, cliquez sur Je comprends.

Confirmez l'accès à l'API Cloud Identity en cliquant sur Autoriser.

Cliquez sur Tester la connexion pour vérifier que Microsoft Entra ID peut s'authentifier auprès de Cloud Identity ou Google Workspace.

Cliquez sur Enregistrer.

Configurer le provisionnement des utilisateurs

La meilleure façon de configurer le provisionnement des utilisateurs diffère selon que vous envisagez de mapper les utilisateurs par adresse e-mail ou par UPN.

UPN

- Sous Mappages, cliquez sur Provisionner des utilisateurs Entra ID.

- Pour les attributs surname et givenName, procédez comme suit :

- Cliquez sur Modifier.

- Définissez Default value if null (Valeur par défaut si valeur nulle) sur

_. - Cliquez sur OK.

- Cliquez sur Enregistrer.

- Confirmez que l'enregistrement des modifications entraîne la resynchronisation des utilisateurs et des groupes en cliquant sur Oui.

- Cliquez sur X pour fermer la boîte de dialogue Mappage des attributs.

UPN : substitution de domaine

- Sous Mappages, cliquez sur Provisionner des utilisateurs Entra ID.

Pour l'attribut userPrincipalName, procédez comme suit :

- Cliquez sur Modifier.

Configurez le mappage suivant :

- Type de mappage : Expression.

Expression :

Replace([userPrincipalName], "@DOMAIN", , , "@SUBSTITUTE_DOMAIN", , )

Remplacez les éléments suivants :

DOMAIN: nom de domaine que vous souhaitez remplacer- Nom de domaine

SUBSTITUTE_DOMAINà utiliser à la place

Cliquez sur OK.

Pour les attributs surname et givenName, procédez comme suit :

- Cliquez sur Modifier.

- Définissez Default value if null (Valeur par défaut si valeur nulle) sur

_. - Cliquez sur OK.

Cliquez sur Enregistrer.

Confirmez que l'enregistrement des modifications entraîne la resynchronisation des utilisateurs et des groupes en cliquant sur Oui.

Cliquez sur X pour fermer la boîte de dialogue Mappage des attributs.

Adresse e-mail

- Sous Mappages, cliquez sur Provisionner des utilisateurs Entra ID.

- Pour l'attribut userPrincipalName, procédez comme suit :

- Cliquez sur Modifier.

- Définissez l'attribut source sur mail.

- Cliquez sur OK.

- Pour les attributs surname et givenName, procédez comme suit :

- Cliquez sur Modifier.

- Définissez Default value if null (Valeur par défaut si valeur nulle) sur

_. - Cliquez sur OK.

- Cliquez sur Enregistrer.

- Confirmez que l'enregistrement des modifications entraîne la resynchronisation des utilisateurs et des groupes en cliquant sur Oui.

- Cliquez sur X pour fermer la boîte de dialogue Mappage des attributs.

Vous devez configurer les mappages pour primaryEmail, name.familyName, name.givenName et suspended. Tous les autres mappages d'attributs sont facultatifs.

Lorsque vous configurez des mappages d'attributs supplémentaires, tenez compte des points suivants :

- La galerie Google Cloud/G Suite Connector by Microsoft ne vous permet actuellement pas d'attribuer des alias d'adresse e-mail.

- La galerie Google Cloud/G Suite Connector by Microsoft ne vous permet actuellement pas d'attribuer de licences aux utilisateurs. Pour contourner ce problème, envisagez de configurer l'attribution automatique des licences pour les unités organisationnelles.

- Pour affecter un utilisateur à une unité organisationnelle, ajoutez un mappage pour

OrgUnitPath. Le chemin d'accès doit commencer par un caractère/, omettre la racine et faire référence à une unité organisationnelle existante. Par exemple, si le chemin d'accès complet est example.com > employés > ingénierie, spécifiez/employees/engineering.

Configurer le provisionnement des groupes

La meilleure façon de configurer le provisionnement des groupes varie selon que vos groupes sont à extension messagerie. Si les groupes ne sont pas à extension messagerie ou si ils utilisent une adresse e-mail se terminant par "onmicrosoft.com", vous pouvez obtenir une adresse e-mail à partir du nom du groupe.

Aucun mappage des groupes

- Sous Mappages, cliquez sur Provisionner des groupes Entra ID.

- Définissez Activé sur Non.

- Cliquez sur Enregistrer.

- Confirmez que l'enregistrement des modifications entraîne la resynchronisation des utilisateurs et des groupes en cliquant sur Oui.

- Cliquez sur X pour fermer la boîte de dialogue Mappage des attributs.

Nom

- Dans la section Mappages, cliquez sur Provisionner des groupes Entra ID.

- Pour l'attribut mail, procédez comme suit :

- Cliquez sur Modifier.

- Configurez les paramètres suivants :

- Type de mappage : Expression.

- Expression :

Join("@", NormalizeDiacritics(StripSpaces([displayName])), "GROUPS_DOMAIN")RemplacezGROUPS_DOMAINpar le domaine que toutes les adresses e-mail du groupe sont censées utiliser (par exemple,groups.example.com). - Attribut cible : email.

- Cliquez sur OK.

- Cliquez sur Enregistrer.

- Confirmez que l'enregistrement des modifications entraîne la resynchronisation des utilisateurs et des groupes en cliquant sur Oui.

- Cliquez sur X pour fermer la boîte de dialogue Mappage des attributs.

Adresse e-mail

- Si vous mappez les groupes par adresse e-mail, conservez les paramètres par défaut.

Configurer l'affectation des utilisateurs

Si vous savez que seul un sous-ensemble d'utilisateurs a besoin d'accéder à Google Cloud, vous pouvez éventuellement restreindre l'ensemble des comptes utilisateur en attribuant l'application d'entreprise à des utilisateurs ou des groupes d'utilisateurs spécifiques.

Si vous souhaitez que tous les utilisateurs soient provisionnés, vous pouvez ignorer les étapes suivantes.

- Dans le menu du portail Azure, cliquez sur Gérer > Utilisateurs et groupes.

- Ajoutez les utilisateurs ou les groupes à provisionner. Si vous sélectionnez un groupe, tous ses membres sont automatiquement provisionnés.

- Cliquez sur Attribuer.

Activer le provisionnement automatique

L'étape suivante consiste à configurer Microsoft Entra ID pour provisionner automatiquement les utilisateurs dans Cloud Identity ou Google Workspace :

- Dans le menu du portail Azure, cliquez sur Gérer > Provisionnement.

- Sélectionnez Modifier la gestion des comptes.

- Définissez État de l'approvisionnement sur Activé.

Sous Paramètres, définissez le champ d'application sur l'un des éléments suivants :

- Synchroniser uniquement les utilisateurs et groupes assignés si vous avez configuré l'affectation d'utilisateur

- Synchroniser l'ensemble des utilisateurs et groupes dans les autres cas

Si cette case permettant de définir le champ d'application ne s'affiche pas, cliquez sur Enregistrer et actualisez la page.

Cliquez sur Enregistrer.

Microsoft Entra ID lance une synchronisation initiale. Selon le nombre d'utilisateurs et de groupes dans l'annuaire, ce processus peut prendre plusieurs minutes, voire plusieurs heures. Vous pouvez actualiser la page du navigateur pour voir l'état de la synchronisation au bas de la page, ou sélectionner Journaux d'audit dans le menu pour afficher plus de détails.

Une fois la synchronisation initiale terminée, Microsoft Entra ID propage régulièrement les mises à jour de Microsoft Entra ID vers votre compte Cloud Identity ou Google Workspace. Pour plus de détails sur la manière dont Microsoft Entra ID gère les modifications des utilisateurs et des groupes, consultez les sections Mapper le cycle de vie du compte utilisateur et Mapper le cycle de vie du groupe.

Dépannage

Si la synchronisation ne démarre pas dans les cinq minutes, vous pouvez la forcer de la manière suivante :

- Cliquez sur Edit provisioning (Modifier le provisionnement).

- Définissez État de l'approvisionnement sur Désactivé.

- Cliquez sur Enregistrer.

- Définissez État de l'approvisionnement sur Activé.

- Cliquez sur Enregistrer.

- Fermez la boîte de dialogue de provisionnement.

- Cliquez sur Restart provisioning (Redémarrer le provisionnement).

Si la synchronisation ne démarre toujours pas, cliquez sur Tester la connexion pour vérifier que vos identifiants ont bien été enregistrés.

Configurer Microsoft Entra ID pour l'authentification unique

Bien que tous les utilisateurs Microsoft Entra ID pertinents soient désormais automatiquement provisionnés dans Cloud Identity ou Google Workspace, vous ne pouvez pas encore les utiliser pour vous connecter. Pour permettre aux utilisateurs de se connecter, vous devez maintenant configurer l'authentification unique.

Créer un profil SAML

Pour configurer l'authentification unique avec Microsoft Entra ID, vous devez d'abord créer un profil SAML dans votre compte Cloud Identity ou Google Workspace. Le profil SAML contient les paramètres liés à votre locataire Microsoft Entra ID, y compris son URL et son certificat de signature.

Vous attribuerez ultérieurement le profil SAML à certains groupes ou unités organisationnelles.

Procédez comme suit pour créer un profil SAML dans votre compte Cloud Identity ou Google Workspace :

Dans la console d'administration, accédez à la page SSO avec un IdP tiers.

Cliquez sur Profils SSO tiers > Ajouter un profil SAML.

Sur la page Profil SSO SAML, saisissez les paramètres suivants :

- Nom :

Entra ID - ID d'entité de l'IdP : laissez ce champ vide.

- URL de la page de connexion : laissez ce champ vide.

- URL de la page de déconnexion : laissez ce champ vide.

- URL de la page de modification du mot de passe : laissez ce champ vide.

N'importez pas de certificat de validation pour le moment.

- Nom :

Cliquez sur Enregistrer.

La page Profil SSO SAML qui s'affiche contient deux URL :

- ID d'entité

- URL ACS

Vous aurez besoin de ces URL dans la section suivante lors de la configuration de Microsoft Entra ID.

Créer une application Microsoft Entra ID

Créez une deuxième application d'entreprise pour gérer l'authentification unique :

- Dans le portail Azure, accédez à Microsoft Entra ID > Applications d'entreprise.

- Cliquez sur Nouvelle application.

- Recherchez Google Cloud, puis cliquez sur connecteur Google Cloud/G Suite Connector de Microsoft dans la liste des résultats.

- Définissez le nom de l'application sur

Google Cloud. Cliquez sur Créer.

L'ajout de l'application peut prendre quelques secondes. Vous êtes ensuite redirigé vers une page intitulée Présentation de Google Cloud.

Dans le menu du portail Azure, cliquez sur Gérer > Propriétés.

Définissez Activé pour que les utilisateurs se connectent sur Oui.

Définissez Assignment required (Affectation obligatoire) sur Oui, sauf si vous souhaitez autoriser tous les utilisateurs à employer l'authentification unique.

Cliquez sur Enregistrer.

Configurer l'affectation des utilisateurs

Si vous savez déjà que seul un sous-ensemble d'utilisateurs a besoin d'accéder à Google Cloud, vous pouvez éventuellement restreindre l'ensemble d'utilisateurs autorisés à se connecter en attribuant l'application d'entreprise à des utilisateurs ou à des groupes d'utilisateurs spécifiques.

Si vous avez défini Affectation de l'utilisateur obligatoire sur Non auparavant, vous pouvez ignorer les étapes suivantes.

- Dans le menu du portail Azure, cliquez sur Gérer > Utilisateurs et groupes.

- Ajoutez les utilisateurs ou les groupes pour lesquels vous souhaitez autoriser l'authentification unique.

- Cliquez sur Attribuer.

Activer l'authentification unique

Pour permettre à Cloud Identity d'utiliser Microsoft Entra ID pour l'authentification, vous devez ajuster certains paramètres :

- Dans le menu du portail Azure, cliquez sur Gérer > Authentification unique.

- Sur l'écran de sélection, cliquez sur la fiche SAML.

- Sur la fiche Configuration SAML de base, cliquez sur edit Modifier.

Dans la boîte de dialogue Configuration SAML de base, entrez les paramètres suivants :

- Identifiant (ID d'entité) :

- Ajoutez l'URL d'entité de votre profil SSO et définissez l'option Par défaut sur Activé.

- Supprimez toutes les autres entrées.

- URL de réponse : ajoutez l'URL ACS de votre profil SSO.

URL de connexion :

https://www.google.com/a/PRIMARY_DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/

Remplacez

PRIMARY_DOMAINpar le nom de domaine principal utilisé par votre compte Cloud Identity ou Google Workspace.

- Identifiant (ID d'entité) :

Cliquez sur Enregistrer, puis fermez la boîte de dialogue en cliquant sur X.

Sur la fiche Certificats SAML, recherchez l'entrée libellée Certificat (base 64) et cliquez sur Télécharger pour télécharger le certificat sur votre ordinateur local.

Sur la fiche Configurer Google Cloud, vous trouverez deux URL :

- URL de connexion

- Identifiant Microsoft Entra ID

Vous aurez besoin de ces URL dans la section suivante lorsque vous compléterez le profil SAML.

Les étapes restantes diffèrent selon que vous mappez les utilisateurs par adresse e-mail ou par UPN.

UPN

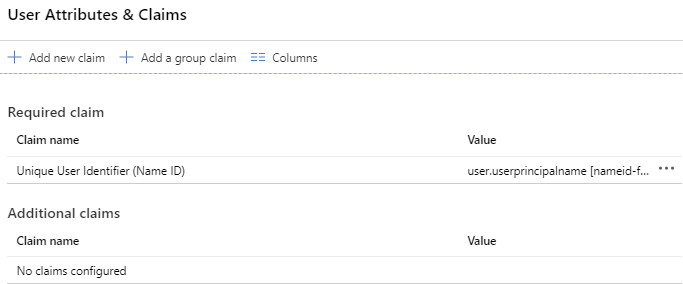

- Sur la fiche Attributes & Claims (Attributs et revendications) cliquez sur edit Edit (Modifier).

Supprimez toutes les revendications répertoriées sous Autres revendications. Vous pouvez supprimer des enregistrements en cliquant sur le bouton … et en sélectionnant Supprimer.

La liste des attributs et des revendications ressemble à ceci :

Fermez la boîte de dialogue en cliquant sur X.

UPN : substitution de domaine

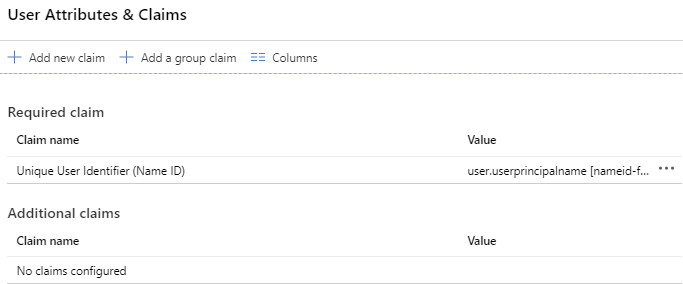

- Sur la fiche User Attributes & Claims (Attributs et revendications utilisateur) cliquez sur edit Edit (Modifier).

Supprimez toutes les revendications répertoriées sous Autres revendications. Vous pouvez supprimer des enregistrements en cliquant sur le bouton … et en sélectionnant Supprimer.

La liste des attributs et des revendications ressemble à ceci :

Cliquez sur Identifiant d'utilisateur unique (ID de nom) pour modifier le mappage des revendications.

Définissez Source sur Transformation, puis configurez la transformation suivante :

- Transformation : ExtractMailPrefix()

- Paramètre 1 : user.userPrincipalName

Sélectionnez Ajouter une transformation, puis configurez la transformation suivante :

- Transformation : Join()

- Séparateur :

@ - Paramètre 2 : saisissez le nom de domaine de substitution.

Vous devez utiliser le même nom de domaine de substitution pour le provisionnement des utilisateurs et l'authentification unique. Si le nom de domaine n'est pas répertorié, vous devrez peut-être d'abord le valider.

Cliquez sur Ajouter.

Cliquez sur Enregistrer.

Fermez la boîte de dialogue en cliquant sur X.

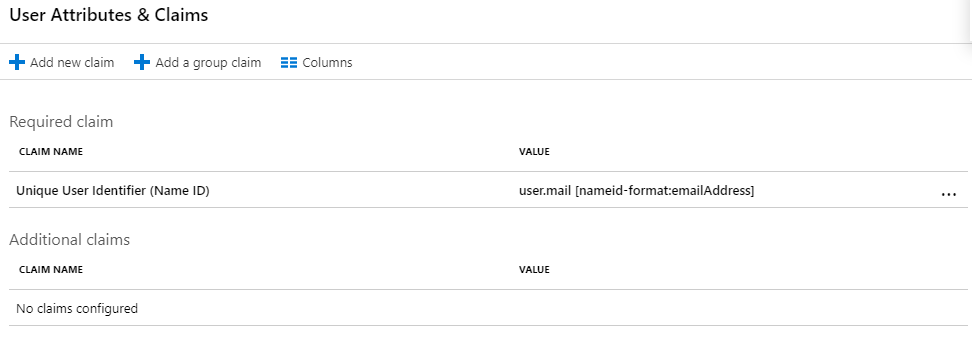

Adresse e-mail

- Sur la fiche User Attributes & Claims (Attributs et revendications utilisateur) cliquez sur edit Edit (Modifier).

- Sélectionnez la ligne intitulée Unique User Identifier (Name ID) (Identifiant d'utilisateur unique (ID de nom)).

- Remplacez l'attribut source par user.mail.

- Cliquez sur Enregistrer.

Supprimez toutes les revendications répertoriées sous Autres revendications. Pour supprimer tous les enregistrements, cliquez sur more_horiz, puis sur Supprimer.

Fermez la boîte de dialogue en cliquant sur close.

Compléter le profil SAML

Terminez la configuration de votre profil SAML :

Revenez à la console d'administration et accédez à Sécurité > Authentification > SSO avec un IdP tiers.

Ouvrez le profil SAML

Entra IDque vous avez créé précédemment.Cliquez sur la section Informations sur le fournisseur d'identité pour modifier les paramètres.

Saisissez les paramètres suivants :

- ID d'entité de l'IdP : saisissez l'identifiant Microsoft Entra figurant sur la fiche Configurer Google Cloud du portail Azure.

- URL de connexion : saisissez l'URL de connexion de la fiche Configurer Google Cloud du portail Azure.

- URL de la page de déconnexion :

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - URL de la page de modification du mot de passe :

https://account.activedirectory.windowsazure.com/changepassword.aspx

Sous Certificat de validation, cliquez sur Importer un certificat, puis sélectionnez le certificat de signature de jetons que vous avez téléchargé précédemment.

Cliquez sur Enregistrer.

Le certificat de signature de jetons Microsoft Entra ID est valide pendant une durée limitée. Vous devez effectuer une rotation du certificat avant son expiration. Pour en savoir plus, consultez la section Effectuer une rotation du certificat d'authentification unique plus loin dans ce document.

Votre profil SAML est terminé, mais vous devez encore l'attribuer.

Attribuer le profil SAML

Sélectionnez les utilisateurs auxquels le nouveau profil SAML doit s'appliquer :

Dans la console d'administration, sur la page SSO avec des fournisseurs d'identité tiers, cliquez sur Gérer l'attribution des profils SSO > Gérer.

Dans le volet de gauche, sélectionnez le groupe ou l'unité organisationnelle auquel vous souhaitez appliquer le profil SSO. Pour appliquer le profil à tous les utilisateurs, sélectionnez l'unité organisationnelle racine.

Dans le volet de droite, sélectionnez Autre profil SSO.

Dans le menu, sélectionnez le profil SSO

Entra ID - SAMLque vous avez créé précédemment.Cliquez sur Enregistrer.

Pour attribuer le profil SAML à un autre groupe ou à une autre unité organisationnelle, répétez les étapes ci-dessus.

Mettez à jour les paramètres SSO de l'UO Automation pour désactiver l'authentification unique :

- Dans le volet de gauche, sélectionnez l'UO

Automation. - Dans le volet de droite, sélectionnez Aucune.

- Cliquez sur Remplacer.

Facultatif : Configurer des redirections pour les URL de service spécifiques au domaine

Lorsque vous créez un lien vers la console Google Cloud à partir de portails ou de documents internes, vous pouvez améliorer l'expérience utilisateur en utilisant des URL de service spécifiques au domaine.

Contrairement aux URL de service standards telles que https://console.cloud.google.com/, les URL de service spécifiques au domaine incluent le nom de votre domaine principal. Les utilisateurs non authentifiés qui cliquent sur un lien vers une URL de service spécifique au domaine sont immédiatement redirigés vers Entra ID au lieu de passer d'abord par une page de connexion Google Sign-In.

Voici quelques exemples d'URL de service spécifiques au domaine :

| Service Google | URL | Logo |

|---|---|---|

| ConsoleGoogle Cloud | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Google Docs | https://docs.google.com/a/DOMAIN |

|

| Google Sheets | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google Groupes | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Pour configurer des URL de service spécifiques au domaine afin qu'elles redirigent vers Entra ID, procédez comme suit :

Dans la console d'administration, sur la page SSO avec des IdP tiers, cliquez sur URL de service spécifiques au domaine > Modifier.

Définissez l'option Rediriger automatiquement les utilisateurs vers l'IdP tiers dans le profil SSO suivant sur Activé.

Définissez le profil SSO sur

Entra ID.Cliquez sur Enregistrer.

Facultatif : Configurer des questions d'authentification à la connexion

Google Sign-In peut demander aux utilisateurs une validation supplémentaire lorsqu'ils se connectent depuis un appareil inconnu ou lorsque leur tentative de connexion semble suspecte pour d'autres raisons. Ces questions d'authentification à la connexion contribuent à améliorer la sécurité. Nous vous recommandons donc de les laisser activées.

Si vous constatez que les questions d'authentification à la connexion sont trop pénalisantes à l'usage, vous pouvez les désactiver en procédant comme suit :

- Dans la console d'administration, accédez à Sécurité > Authentification > Questions d'authentification à la connexion.

- Dans le volet de gauche, sélectionnez l'unité organisationnelle pour laquelle vous souhaitez désactiver les questions d'authentification à la connexion. Pour désactiver les questions d'authentification à la connexion pour tous les utilisateurs, sélectionnez l'unité organisationnelle racine.

- Sous Paramètres pour les utilisateurs qui se connectent à l'aide d'autres profils SSO, sélectionnez Ne pas demander aux utilisateurs de validation supplémentaire de la part de Google.

- Cliquez sur Enregistrer.

Tester l'authentification unique

Maintenant que vous avez terminé la configuration de l'authentification unique dans Microsoft Entra ID et Cloud Identity ou Google Workspace, vous pouvez accéder à Google Cloud de deux manières :

- Dans la liste des applications de votre portail Microsoft Office

- Directement en ouvrant https://console.cloud.google.com/.

Pour vérifier que la deuxième option fonctionne comme prévu, exécutez le test suivant :

- Choisissez un utilisateur Microsoft Entra ID provisionné pour Cloud Identity ou Google Workspace et qui ne dispose pas de droits de super-administrateur. Les utilisateurs dotés des droits de super-administrateur doivent toujours se connecter à l'aide des identifiants Google et ne conviennent donc pas pour tester l'authentification unique.

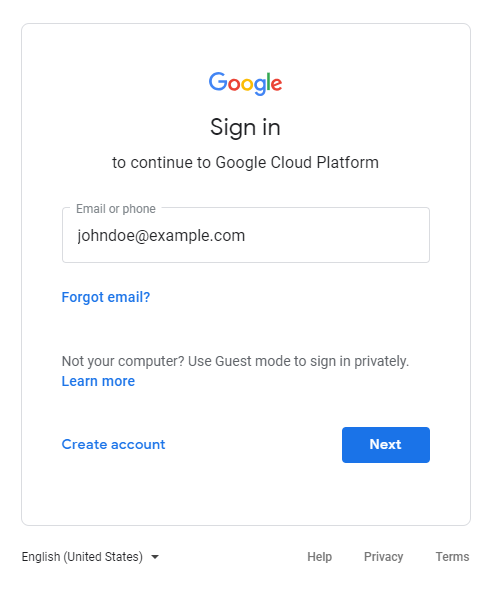

- Ouvrez une nouvelle fenêtre de navigateur et accédez à https://console.cloud.google.com/.

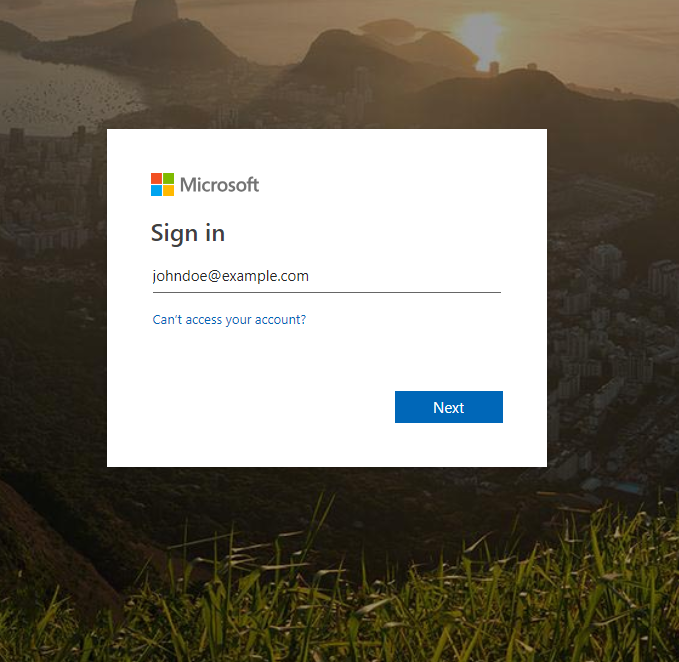

Sur la page Google Sign-In qui s'affiche, saisissez l'adresse e-mail de l'utilisateur, puis cliquez sur Suivant. Si vous utilisez la substitution de domaine, cette adresse doit être l'adresse e-mail avec substitution appliquée.

Vous êtes redirigé vers Microsoft Entra ID et une autre invite de connexion apparaît. Entrez l'adresse e-mail de l'utilisateur (sans substitution de domaine) et cliquez sur Suivant.

Après avoir entré votre mot de passe, vous êtes invité à indiquer si vous souhaitez rester connecté ou non. Pour l'instant, choisissez Non.

Une fois l'authentification réussie, Microsoft Entra ID vous redirige vers Google Sign-In. Étant donné que vous vous connectez pour la première fois avec cet utilisateur, vous êtes invité à accepter les conditions d'utilisation et les règles de confidentialité de Google.

Si vous acceptez les conditions, cliquez sur Je comprends.

Vous êtes redirigé vers la console Google Cloud , qui vous demande de confirmer vos préférences et d'accepter les conditions d'utilisation de Google Cloud.

Si vous acceptez ces conditions, cliquez sur Oui, puis sur Accepter et continuer.

Cliquez sur l'icône de l'avatar en haut à gauche de la page, puis sur Déconnexion.

Vous êtes redirigé vers une page Microsoft Entra ID confirmant que vous êtes déconnecté.

N'oubliez pas que les utilisateurs dotés de droits de super-administrateur sont exemptés de l'authentification unique, ce qui vous permet de continuer à utiliser la console d'administration pour vérifier ou modifier des paramètres.

Effectuer la rotation d'un certificat d'authentification unique

Le certificat de signature de jetons Microsoft Entra ID n'est valide que pendant plusieurs mois. Vous devez le remplacer avant son expiration.

Pour effectuer une rotation du certificat de signature, ajoutez un certificat supplémentaire à l'application Microsoft Entra ID :

- Dans le portail Azure, accédez à Microsoft Entra ID > Applications d'entreprise et ouvrez l'application que vous avez créée pour l'authentification unique.

- Dans le menu du portail Azure, cliquez sur Gérer > Authentification unique.

Sur la fiche Certificats SAML, cliquez sur edit Modifier.

Une liste d'un ou de plusieurs certificats s'affiche. Un certificat est marqué comme actif.

Cliquez sur Nouveau certificat.

Conservez les paramètres de signature par défaut, puis cliquez sur Enregistrer.

Le certificat est ajouté à la liste des certificats et marqué comme Inactif.

Sélectionnez le nouveau certificat, puis cliquez sur more_horiz > Téléchargement du certificat Base64.

Laissez la fenêtre du navigateur ouverte et ne fermez pas la boîte de dialogue.

Pour utiliser le nouveau certificat, procédez comme suit :

Ouvrez un nouvel onglet ou une nouvelle fenêtre dans votre navigateur.

Ouvrez la console d'administration et accédez à la page SSO avec un IDP tiers.

Ouvrez le profil SAML

Entra ID.Cliquez sur Informations sur le fournisseur d'identité.

Cliquez sur Importer un autre certificat, puis sélectionnez le nouveau certificat que vous avez téléchargé précédemment.

Cliquez sur Enregistrer.

Revenez au portail Microsoft Entra ID et à la boîte de dialogue Certificats SAML.

Sélectionnez le nouveau certificat, puis cliquez sur more_horiz > Activer le certificat.

Cliquez sur Oui pour activer le certificat.

Microsoft Entra ID utilise désormais le nouveau certificat de signature.

Vérifiez que l'authentification unique fonctionne toujours comme prévu. Pour en savoir plus, consultez la page Tester l'authentification unique.

Pour supprimer l'ancien certificat, procédez comme suit :

- Revenez à la console d'administration et au profil SAML

Entra ID. - Cliquez sur Informations sur le fournisseur d'identité.

- Sous Certificat de validation, comparez les dates d'expiration de vos certificats pour trouver l'ancien, puis cliquez sur delete.

- Cliquez sur Enregistrer.

Migrer d'un ancien profil SSO vers un profil SAML

Si vous avez configuré l'authentification unique entre Microsoft Entra ID et votre compte Cloud Identity ou Google Workspace en 2023 ou avant, vous utilisez peut-être un ancien profil SSO. Cette section explique les différences entre les profils SAML et les anciens profils SSO, et vous montre comment migrer d'un ancien profil SSO vers un profil SAML.

Comparaison entre les profils SAML et les anciens profils SSO

Les anciens profils SSO sont obsolètes. Nous vous recommandons de les remplacer par des profils SAML. Les profils SAML diffèrent des anciens profils de plusieurs façons, y compris les suivantes :

- Vous pouvez créer plusieurs profils SAML et les attribuer à une ou plusieurs unités organisationnelles ou groupes. En revanche, vous ne pouvez créer qu'un seul profil SSO hérité pour chaque compte Cloud Identity ou Google Workspace.

- Les profils SAML utilisent un format différent de celui des anciens profils SSO pour les ID d'entité et les URL ACS (Assertion Consumer Service).

- Lorsque vous utilisez des profils SAML, les questions d'authentification à la connexion sont activées par défaut. En revanche, lorsque vous utilisez un ancien profil SSO, les questions d'authentification à la connexion sont désactivées par défaut.

Migrer d'un ancien profil SSO vers un profil SAML

Pour migrer d'un ancien profil SSO vers un profil SAML en limitant les perturbations, procédez comme suit :

Dans le portail Azure, ouvrez l'application d'entreprise que vous utilisez pour l'authentification unique, puis procédez comme suit :

- Dans le menu du portail Azure, cliquez sur Gérer > Authentification unique.

- Sur la fiche Certificats SAML, recherchez l'entrée libellée Certificat (base 64), puis cliquez sur Télécharger pour télécharger le certificat sur votre ordinateur local.

Sur la fiche Configurer Google Cloud, notez les éléments suivants :

- URL de connexion

- Identifiant Microsoft Entra ID

Vous aurez besoin de ces informations lorsque vous créerez un profil SAML.

Dans la console d'administration, accédez à Sécurité > Authentification > Questions d'authentification à la connexion.

Accéder aux questions d'authentification à la connexion

Pour chaque unité organisationnelle, procédez comme suit :

- Sélectionnez une unité organisationnelle.

Cliquez sur Validation post-authentification unique et modifiez les paramètres pour les utilisateurs qui se connectent à l'aide d'autres profils SSO afin qu'ils correspondent aux paramètres pour les utilisateurs qui se connectent à l'aide du profil SSO de votre organisation.

Dans cette boîte de dialogue, Autres profils SSO fait référence aux profils SAML et Profil SSO de votre organisation fait référence à votre ancien profil SSO.

Cliquez sur Enregistrer ou Remplacer.

Dans la console d'administration, accédez à SSO avec un IdP tiers, puis procédez comme suit :

Accéder à la page "SSO avec un IdP tiers"

Cliquez sur Profils SSO tiers > Ajouter un profil SAML.

Sur la page Profil SSO SAML, saisissez les informations suivantes :

- Nom :

Entra ID - ID d'entité de l'IdP : saisissez l'identifiant Microsoft Entra figurant sur la fiche Configurer Google Cloud du portail Azure.

- URL de connexion : saisissez l'URL de connexion de la fiche Configurer Google Cloud du portail Azure.

- URL de la page de déconnexion :

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - URL de la page de modification du mot de passe :

https://account.activedirectory.windowsazure.com/changepassword.aspx

- Nom :

Pour Certificat de validation, cliquez sur Importer un certificat, puis sélectionnez le certificat de signature de jetons que vous avez téléchargé précédemment.

Cliquez sur Enregistrer.

Sur la page Profil SSO SAML, notez les éléments suivants :

- ID d'entité

- URL ACS

Vous aurez besoin de ces informations lorsque vous configurerez Microsoft Entra ID.

Revenez au portail Azure, ouvrez l'application d'entreprise que vous utilisez pour l'authentification unique, puis procédez comme suit :

- Dans le menu du portail Azure, cliquez sur Gérer > Authentification unique.

- Sur la fiche Configuration SAML de base, cliquez sur edit Modifier.

Dans le champ Identifier (Entity ID) (Identifiant [ID d'entité]), ajoutez l'URL de l'entité du profil SAML que vous avez créé.

Dans le champ URL de réponse (URL ACS - Assertion Consumer Service URL), ajoutez l'URL ACS du profil SAML que vous avez créé.

Cliquez sur Enregistrer, puis fermez la boîte de dialogue en cliquant sur X.

Revenez à la console d'administration et accédez à Sécurité > Authentification > SSO avec un fournisseur d'identité tiers, puis cliquez sur Gérer l'attribution des profils SSO > Gérer.

Pour chaque attribution de profil SSO existante qui utilise l'ancien profil SSO, procédez comme suit :

- Remplacez le profil SSO Ancien profil SSO par Entra ID – SAML.

- Sélectionnez Demander aux utilisateurs de saisir leur nom d'utilisateur avant de les rediriger vers la page de connexion de l'IdP associée à ce profil.

- Cliquez sur Enregistrer.

Revenez à la page SSO avec des fournisseurs d'identité tiers, puis cliquez sur URL de service spécifiques au domaine > Modifier.

Accéder aux URL de service spécifiques au domaine

Si l'option Rediriger automatiquement les utilisateurs vers l'IdP tiers dans le profil SSO suivant est actuellement définie sur Activé, définissez le profil SSO sur Entra ID – SAML.

Si l'option Rediriger automatiquement les utilisateurs vers l'IdP tiers dans le profil SSO suivant est définie sur Désactivé, vous pouvez ignorer cette étape.

Cliquez sur Enregistrer.

Revenez au portail Azure, ouvrez l'application d'entreprise que vous utilisez pour l'authentification unique, puis procédez comme suit :

- Dans le menu du portail Azure, cliquez sur Gérer > Authentification unique.

- Sur la fiche Configuration SAML de base, cliquez sur edit Modifier.

- Pour Identifiant (ID d'entité), supprimez

google.comethttp://google.com. - Pour URL de réponse (URL ACS), supprimez

https://www.google.com/. - Cliquez sur Enregistrer, puis fermez la boîte de dialogue en cliquant sur X.