Questo documento mostra come configurare il provisioning degli utenti e il Single Sign-On tra un tenant di Microsoft Entra ID (in precedenza Azure AD) e il tuo account Cloud Identity o Google Workspace.

Il documento presuppone che tu utilizzi già Microsoft Office 365 o Microsoft Entra ID nella tua organizzazione e che tu voglia utilizzare Microsoft Entra ID per consentire agli utenti di autenticarsi con Google Cloud. Microsoft Entra ID stesso potrebbe essere connesso a un Active Directory on-premise e potrebbe utilizzare la federazione Entra ID, l'autenticazione pass-through o la sincronizzazione dell'hash della password.

Prepara il tuo account Cloud Identity o Google Workspace

Crea un utente dedicato per Microsoft Entra ID, concedigli i privilegi necessari e registra i domini necessari.

Crea un utente per Microsoft Entra ID

Per consentire a Microsoft Entra ID di accedere al tuo account Cloud Identity o Google Workspace, devi creare un utente per Microsoft Entra ID nel tuo account Cloud Identity o Google Workspace.

L'utente Microsoft Entra ID è destinato solo al provisioning automatizzato. Pertanto, è consigliabile tenerlo separato dagli altri account utente inserendolo in un'unità organizzativa separata. L'utilizzo di un'unità organizzativa separata garantisce inoltre che in un secondo momento tu possa disattivare il Single Sign-On per l'utente Microsoft Entra ID.

Crea una nuova UO:

- Apri la Console di amministrazione e accedi utilizzando l'utente super amministratore creato al momento della registrazione a Cloud Identity o Google Workspace.

- Nel menu, vai a Directory > Unità organizzative.

- Fai clic su Crea unità organizzativa e fornisci un nome e una descrizione per l'UO:

- Nome:

Automation - Descrizione:

Automation users

- Nome:

- Fai clic su Crea.

Crea un account utente per Microsoft Entra ID e inseriscilo nell'unità organizzativa

Automation. Per istruzioni dettagliate, vedi Aggiungere un account per un nuovo utente o Aggiungere un account per più utenti (beta).Quando crei l'account, fornisci un nome e un indirizzo email appropriati, ad esempio:

- Nome:

Microsoft Entra ID - Cognome:

Provisioning - Email principale:

azuread-provisioning

Mantieni il dominio principale per l'indirizzo email.

- Nome:

Per l'account utente, imposta l'unità organizzativa sull'unità organizzativa

Automationche hai creato in precedenza. Per i dettagli, vedi Spostare gli utenti in un'unità organizzativa.Configurare una password:

- Se l'opzione per la password è disponibile nella pagina, assicurati che l'opzione Genera automaticamente una nuova password non sia selezionata, quindi inserisci una password. Assicurati che l'opzione Richiedi di cambiare la password all'accesso successivo non sia selezionata.

- Se l'opzione per la password non è disponibile nella pagina, salva il nuovo account utente e poi reimposta la password dell'utente.

Assegnare privilegi a Microsoft Entra ID

Per consentire a Microsoft Entra ID di creare, elencare e sospendere utenti e gruppi nel tuo account Cloud Identity o Google Workspace, devi concedere all'utente azuread-provisioning privilegi aggiuntivi nel seguente modo:

Per consentire a Microsoft Entra ID di gestire tutti gli utenti, inclusi gli amministratori delegati e gli utenti super amministratore, devi assegnare all'utente

azuread-provisioningil ruolo di super amministratore.Per consentire a Microsoft Entra ID di gestire solo gli utenti non amministratori, è sufficiente rendere l'utente

azuread-provisioningun amministratore delegato. In qualità di amministratore delegato, Microsoft Entra ID non può gestire altri amministratori delegati o utenti super amministratore.

Super amministratore

Per impostare l'utente azuread-provisioning come super amministratore:

- Individua l'utente appena creato nell'elenco e fai clic sul suo nome per aprire la pagina del suo account.

- Nella sezione Ruoli e privilegi di amministratore, fai clic su Assegna i ruoli.

- Attiva il ruolo di super amministratore.

- Fai clic su Salva.

Utente con delega di amministratore

Per rendere l'utente azuread-provisioning un amministratore delegato, crea

un nuovo ruolo amministrativo e assegnalo all'utente:

- Nel menu, vai ad Account > Ruoli amministratore.

- Fai clic su Crea nuovo ruolo.

- Specifica un nome e una descrizione per il ruolo, ad esempio:

- Nome:

Microsoft Entra ID - Descrizione:

Role for automated user and group provisioning

- Nome:

- Fai clic su Continua.

- Nella schermata successiva, scorri verso il basso fino alla sezione denominata Privilegi dell'API Admin

e imposta i seguenti privilegi su abilitato:

- Unità organizzative > Lettura

- Utenti

- Gruppi

- Fai clic su Continua.

- Fai clic su Crea ruolo.

- Fai clic su Assegna utenti.

- Seleziona l'utente

azuread-provisioninge fai clic su Assegna ruolo.

Registra domini

In Cloud Identity e Google Workspace, utenti e gruppi sono identificati dall'indirizzo email. I domini utilizzati da questi indirizzi email devono essere registrati e verificati.

Prepara un elenco dei domini DNS che devi registrare:

- Se prevedi di mappare gli utenti in base al nome UPN, includi tutti i domini utilizzati dagli UPN. In caso di dubbio, includi tutti i domini personalizzati del tuo tenant Microsoft Entra ID.

- Se prevedi di mappare gli utenti in base all'indirizzo email, includi tutti i domini utilizzati negli indirizzi email. L'elenco dei domini potrebbe essere diverso da quello dei domini personalizzati del tenant Microsoft Entra ID.

Se prevedi di eseguire il provisioning dei gruppi, modifica l'elenco dei domini DNS:

- Se prevedi di mappare i gruppi in base all'indirizzo email, includi tutti i domini utilizzati negli indirizzi email dei gruppi. In caso di dubbi, includi tutti i domini personalizzati del tuo tenant Microsoft Entra ID.

- Se prevedi di mappare i gruppi per nome, includi un sottodominio dedicato come

groups.PRIMARY_DOMAIN, dovePRIMARY_DOMAINè il nome del dominio principale del tuo account Cloud Identity o Google Workspace.

Ora che hai identificato l'elenco dei domini DNS, puoi registrare i domini mancanti. Per ogni dominio nell'elenco non ancora registrato, esegui i seguenti passaggi:

- Nella Console di amministrazione, vai ad Account > Domini > Gestisci domini.

- Fai clic su Aggiungi un dominio.

- Inserisci il nome del dominio e seleziona Dominio secondario.

- Fai clic su Aggiungi dominio e avvia verifica e segui le istruzioni per verificare la proprietà del dominio.

Configurare il provisioning di Microsoft Entra ID

Creare un'applicazione aziendale

Ora puoi connettere Microsoft Entra ID al tuo account Cloud Identity o Google Workspace configurando l'app della galleria Google Cloud/G Suite Connector by Microsoft da Microsoft Azure Marketplace.

L'app Galleria può essere configurata per gestire sia il provisioning degli utenti sia il Single Sign-On. In questo documento utilizzi due istanze dell'app galleria: una per il provisioning degli utenti e una per il Single Sign-On.

Per prima cosa, crea un'istanza dell'app galleria per gestire il provisioning degli utenti:

- Apri il portale Azure e accedi come utente con privilegi di amministratore globale.

- Seleziona Microsoft Entra ID > Applicazioni aziendali.

- Fai clic su Nuova applicazione.

- Cerca Google Cloud e poi fai clic sull'elemento Google Cloud/G Suite Connector by Microsoft nell'elenco dei risultati.

- Imposta il nome dell'applicazione su

Google Cloud (Provisioning). - Fai clic su Crea.

- L'aggiunta dell'applicazione potrebbe richiedere alcuni secondi, dopodiché dovresti essere reindirizzato a una pagina intitolata Google Cloud (Provisioning) - Overview.

- Nel menu del portale Azure, fai clic su Gestisci > Proprietà:

- Imposta Enabled for users to sign-in su No.

- Imposta Assegnazione obbligatoria su No.

- Imposta Visibile agli utenti su No.

- Fai clic su Salva.

Nel menu del portale Azure, fai clic su Gestisci > Provisioning:

- Fai clic su Inizia.

- Imposta Modalità di provisioning su Automatico.

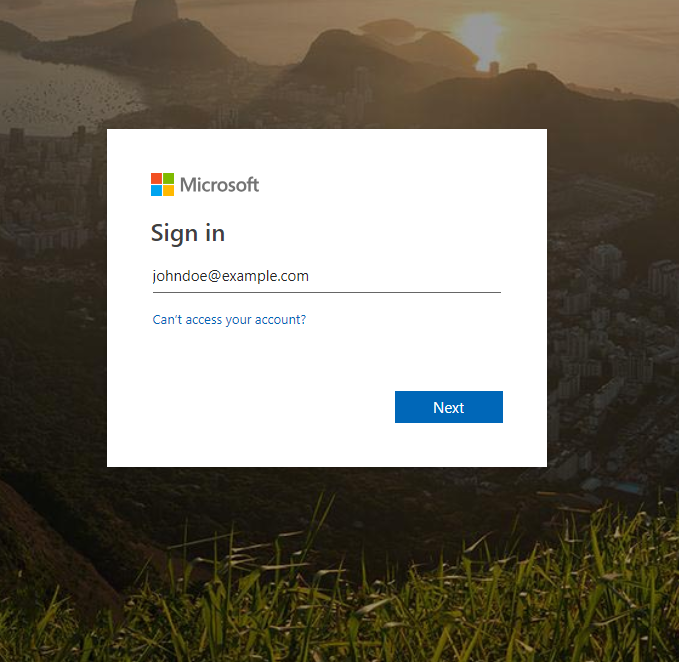

- Fai clic su Credenziali amministratore > Autorizza.

Accedi utilizzando l'utente

azuread-provisioning@DOMAINche hai creato in precedenza, doveDOMAINè il dominio principale del tuo account Cloud Identity o Google Workspace.Poiché è la prima volta che accedi con questo utente, ti viene chiesto di accettare i Termini di servizio e le Norme sulla privacy di Google.

Se accetti i termini, fai clic su Ho capito.

Conferma l'accesso all'API Cloud Identity facendo clic su Consenti.

Fai clic su Verifica connessione per verificare che Microsoft Entra ID possa autenticarsi correttamente con Cloud Identity o Google Workspace.

Fai clic su Salva.

Configurare il provisioning degli utenti

Il modo corretto per configurare il provisioning degli utenti dipende dal fatto che tu intenda mappare gli utenti per indirizzo email o per UPN.

UPN

- In Mappature, fai clic su Provisioning utenti Entra ID.

- Per gli attributi surname e givenName, procedi come segue:

- Fai clic su Modifica.

- Imposta Valore predefinito se nullo su

_. - Fai clic su OK.

- Fai clic su Salva.

- Conferma che il salvataggio delle modifiche comporterà la risincronizzazione di utenti e gruppi facendo clic su Sì.

- Fai clic su X per chiudere la finestra di dialogo Mappatura attributi.

UPN: sostituzione del dominio

- In Mappature, fai clic su Provisioning utenti Entra ID.

Per l'attributo userPrincipalName, procedi come segue:

- Fai clic su Modifica.

Configura la seguente mappatura:

- Tipo di mapping: Espressione

Espressione:

Replace([userPrincipalName], "@DOMAIN", , , "@SUBSTITUTE_DOMAIN", , )

Sostituisci quanto segue:

DOMAIN: il nome di dominio che vuoi sostituire- Nome di dominio

SUBSTITUTE_DOMAINda utilizzare

Fai clic su OK.

Per gli attributi surname e givenName:

- Fai clic su Modifica.

- Imposta Valore predefinito se nullo su

_. - Fai clic su OK.

Fai clic su Salva.

Conferma che il salvataggio delle modifiche comporterà la risincronizzazione di utenti e gruppi facendo clic su Sì.

Fai clic su X per chiudere la finestra di dialogo Mappatura attributi.

Indirizzo email

- In Mappature, fai clic su Provisioning utenti Entra ID.

- Per l'attributo userPrincipalName, procedi come segue:

- Fai clic su Modifica.

- Imposta Attributo origine su mail.

- Fai clic su OK.

- Per gli attributi surname e givenName, procedi come segue:

- Fai clic su Modifica.

- Imposta Valore predefinito se nullo su

_. - Fai clic su OK.

- Fai clic su Salva.

- Conferma che il salvataggio delle modifiche comporterà la risincronizzazione di utenti e gruppi facendo clic su Sì.

- Fai clic su X per chiudere la finestra di dialogo Mappatura attributi.

Devi configurare i mapping per primaryEmail, name.familyName, name.givenName e suspended. Tutti gli altri mapping degli attributi sono facoltativi.

Quando configuri mappature degli attributi aggiuntive, tieni presente quanto segue:

- La galleria Google Cloud/G Suite Connector by Microsoft al momento non consente di assegnare alias email.

- La galleria Google Cloud/G Suite Connector by Microsoft al momento non consente di assegnare licenze agli utenti. Come soluzione alternativa, valuta la possibilità di configurare l'assegnazione automatica delle licenze per le unità organizzative.

- Per assegnare un utente a un'unità organizzativa, aggiungi una mappatura per

OrgUnitPath. Il percorso deve iniziare con un carattere/, deve omettere la radice e deve fare riferimento a un'unità organizzativa già esistente. Ad esempio, se il percorso completo è example.com > dipendenti > ingegneria, specifica/employees/engineering.

Configurare il provisioning dei gruppi

Il modo corretto per configurare il provisioning dei gruppi dipende dal fatto che i tuoi gruppi siano abilitati alla posta. Se i gruppi non sono abilitati alla posta o se utilizzano un indirizzo email che termina con "onmicrosoft.com", puoi derivare un indirizzo email dal nome del gruppo.

Nessuna mappatura dei gruppi

- In Mappature, fai clic su Provisioning di gruppi Entra ID.

- Imposta Attivato su No.

- Fai clic su Salva.

- Conferma che il salvataggio delle modifiche comporterà la risincronizzazione di utenti e gruppi facendo clic su Sì.

- Fai clic su X per chiudere la finestra di dialogo Mappatura attributi.

Nome

- Nella sezione Mappature, fai clic su Provisioning di gruppi Entra ID.

- Per l'attributo mail, procedi nel seguente modo:

- Fai clic su Modifica.

- Configura le seguenti impostazioni:

- Tipo di mappatura: Espressione.

- Espressione:

Join("@", NormalizeDiacritics(StripSpaces([displayName])), "GROUPS_DOMAIN"). SostituisciGROUPS_DOMAINcon il dominio che tutti gli indirizzi email del gruppo devono utilizzare, ad esempiogroups.example.com. - Attributo di destinazione: email.

- Fai clic su OK.

- Fai clic su Salva.

- Conferma che il salvataggio delle modifiche comporterà la risincronizzazione di utenti e gruppi facendo clic su Sì.

- Fai clic su X per chiudere la finestra di dialogo Mappatura attributi.

Indirizzo email

- Se mappi i gruppi in base all'indirizzo email, mantieni le impostazioni predefinite.

Configurare l'assegnazione degli utenti

Se sai che solo un determinato sottoinsieme di utenti deve accedere a Google Cloud, puoi limitare facoltativamente l'insieme di utenti di cui eseguire il provisioning assegnando l'app aziendale a utenti o gruppi di utenti specifici.

Se vuoi che tutti gli utenti vengano sottoposti al provisioning, puoi saltare i passaggi seguenti.

- Nel menu del portale Azure, fai clic su Gestisci > Utenti e gruppi.

- Aggiungi gli utenti o i gruppi che vuoi eseguire il provisioning. Se selezioni un gruppo, tutti i membri di questo gruppo vengono sottoposti al provisioning automaticamente.

- Fai clic su Assegna.

Abilita il provisioning automatico

Il passaggio successivo consiste nel configurare Microsoft Entra ID per eseguire automaticamente il provisioning degli utenti in Cloud Identity o Google Workspace:

- Nel menu del portale Azure, fai clic su Gestisci > Provisioning.

- Seleziona Modifica provisioning.

- Imposta Stato del provisioning su On.

Nella sezione Impostazioni, imposta Ambito su uno dei seguenti valori:

- Sincronizza solo utenti e gruppi assegnati se hai configurato l'assegnazione degli utenti.

- Sincronizza tutti gli utenti e i gruppi.

Se questa casella per impostare l'ambito non viene visualizzata, fai clic su Salva e aggiorna la pagina.

Fai clic su Salva.

Microsoft Entra ID avvia una sincronizzazione iniziale. A seconda del numero di utenti e gruppi nella directory, questo processo può richiedere diversi minuti o ore. Puoi aggiornare la pagina del browser per visualizzare lo stato della sincronizzazione nella parte inferiore della pagina o selezionare Log di controllo nel menu per visualizzare ulteriori dettagli.

Al termine della sincronizzazione iniziale, Microsoft Entra ID propagherà periodicamente gli aggiornamenti da Microsoft Entra ID al tuo account Cloud Identity o Google Workspace. Per ulteriori dettagli su come Microsoft Entra ID gestisce le modifiche apportate a utenti e gruppi, vedi Mappatura del ciclo di vita degli utenti e Mappatura del ciclo di vita dei gruppi.

Risoluzione dei problemi

Se la sincronizzazione non inizia entro cinque minuti, puoi forzarne l'avvio nel seguente modo:

- Fai clic su Modifica provisioning.

- Imposta Stato del provisioning su Off.

- Fai clic su Salva.

- Imposta Stato del provisioning su On.

- Fai clic su Salva.

- Chiudi la finestra di dialogo di provisioning.

- Fai clic su Riavvia provisioning.

Se la sincronizzazione non viene ancora avviata, fai clic su Testa connessione per verificare che le credenziali siano state salvate correttamente.

Configurare Microsoft Entra ID per Single Sign-On

Sebbene ora venga eseguito automaticamente il provisioning di tutti gli utenti Microsoft Entra ID pertinenti in Cloud Identity o Google Workspace, non puoi ancora utilizzare questi utenti per accedere. Per consentire agli utenti di accedere, devi comunque configurare il single sign-on.

Creare un profilo SAML

Per configurare il Single Sign-On con Microsoft Entra ID, devi prima creare un profilo SAML nel tuo account Cloud Identity o Google Workspace. Il profilo SAML contiene le impostazioni relative al tuo tenant Microsoft Entra ID, inclusi l'URL e il certificato di firma.

In un secondo momento, assegni il profilo SAML a determinati gruppi o unità organizzative.

Per creare un nuovo profilo SAML nel tuo account Cloud Identity o Google Workspace, segui questi passaggi:

Nella Console di amministrazione, vai a SSO con IdP terzo.

Fai clic su Profili SSO di terze parti > Aggiungi profilo SAML.

Nella pagina Profilo SSO SAML, inserisci le seguenti impostazioni:

- Nome:

Entra ID - ID entità dell'IdP: lascia vuoto

- URL della pagina di accesso: lascia vuoto

- URL della pagina di uscita: lascia vuoto

- URL per la modifica della password: lascia vuoto

Non caricare ancora un certificato di verifica.

- Nome:

Fai clic su Salva.

La pagina Profilo SSO SAML visualizzata contiene due URL:

- ID entità

- URL ACS

Avrai bisogno di questi URL nella sezione successiva, quando configurerai Microsoft Entra ID.

Crea un'applicazione Microsoft Entra ID

Crea una seconda applicazione aziendale per gestire il Single Sign-On:

- Nel portale Azure, vai a Microsoft Entra ID > Applicazioni aziendali.

- Fai clic su Nuova applicazione.

- Cerca Google Cloud e poi fai clic su Google Cloud/G Suite Connector by Microsoft nell'elenco dei risultati.

- Imposta il nome dell'applicazione su

Google Cloud. Fai clic su Crea.

L'aggiunta dell'applicazione potrebbe richiedere alcuni secondi. A questo punto, viene visualizzata una pagina intitolata Google Cloud - Overview.

Nel menu del portale Azure, fai clic su Gestisci > Proprietà.

Imposta Enabled for users to sign-in su Yes.

Imposta Assegnazione obbligatoria su Sì, a meno che tu non voglia consentire a tutti gli utenti di utilizzare il Single Sign-On.

Fai clic su Salva.

Configurare l'assegnazione degli utenti

Se sai già che solo un determinato sottoinsieme di utenti deve accedere a Google Cloud, puoi facoltativamente limitare l'insieme di utenti autorizzati ad accedere assegnando l'app aziendale a utenti o gruppi di utenti specifici.

Se in precedenza hai impostato Assegnazione utente obbligatoria su No, puoi saltare i passaggi seguenti.

- Nel menu del portale Azure, fai clic su Gestisci > Utenti e gruppi.

- Aggiungi gli utenti o i gruppi per i quali vuoi consentire il Single Sign-On.

- Fai clic su Assegna.

Attivare il Single Sign-On

Per consentire a Cloud Identity di utilizzare Microsoft Entra ID per l'autenticazione, devi modificare alcune impostazioni:

- Nel menu del portale Azure, fai clic su Gestisci > Single Sign-On.

- Nella schermata della scheda elettorale, fai clic sulla scheda SAML.

- Nella scheda Basic SAML Configuration (Configurazione SAML di base), fai clic su edit Modifica.

Nella finestra di dialogo Basic SAML Configuration (Configurazione SAML di base), inserisci le seguenti impostazioni:

- Identificatore (ID entità):

- Aggiungi l'URL entità dal tuo profilo SSO e imposta Predefinito su attivato.

- Rimuovi tutte le altre voci.

- Reply URL (URL di risposta): aggiungi l'URL ACS dal tuo profilo SSO.

Sign on URL:

https://www.google.com/a/PRIMARY_DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/

Sostituisci

PRIMARY_DOMAINcon il nome del dominio principale utilizzato dal tuo account Cloud Identity o Google Workspace.

- Identificatore (ID entità):

Fai clic su Salva e poi chiudi la finestra di dialogo facendo clic su X.

Nella scheda Certificati SAML, individua la voce Certificato (Base 64) e fai clic su Scarica per scaricare il certificato sul computer locale.

Nella scheda Configura Google Cloud, trovi due URL:

- URL di accesso

- Identificatore Microsoft Entra ID

Questi URL ti serviranno nella sezione successiva, quando completerai il profilo SAML.

I passaggi rimanenti variano a seconda che tu esegua la mappatura degli utenti per indirizzo email o per UPN.

UPN

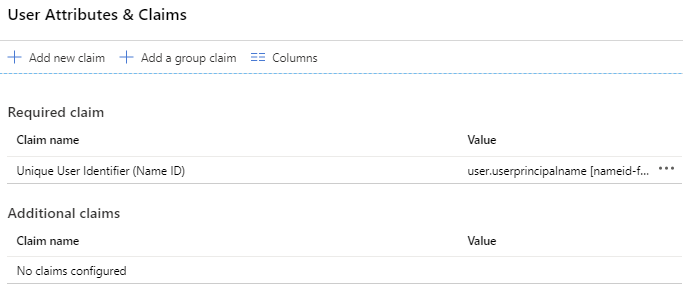

- Nella scheda Attributi e rivendicazioni, fai clic su edit Modifica.

Elimina tutte le rivendicazioni elencate in Rivendicazioni aggiuntive. Puoi eliminare i record facendo clic sul pulsante … e selezionando Elimina.

L'elenco di attributi e rivendicazioni ha il seguente aspetto:

Ignora la finestra di dialogo facendo clic sulla X.

UPN: sostituzione del dominio

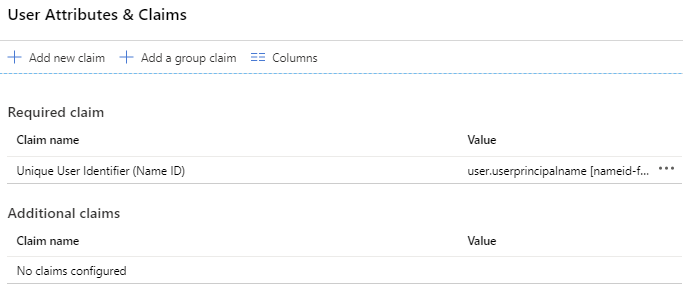

- Nella scheda Attributi e rivendicazioni utente, fai clic su edit Modifica.

Elimina tutte le rivendicazioni elencate in Rivendicazioni aggiuntive. Puoi eliminare i record facendo clic sul pulsante … e selezionando Elimina.

L'elenco di attributi e rivendicazioni ha il seguente aspetto:

Fai clic su Identificatore utente univoco (ID nome) per modificare la mappatura delle rivendicazioni.

Imposta Origine su Trasformazione e configura la seguente trasformazione:

- Trasformazione: ExtractMailPrefix()

- Parametro 1: user.userPrincipalName

Seleziona Aggiungi trasformazione e configura la seguente trasformazione:

- Trasformazione: Join()

- Separatore:

@ - Parametro 2: inserisci il nome di dominio sostitutivo.

Devi utilizzare lo stesso nome di dominio sostitutivo per il provisioning degli utenti e Single Sign-On. Se il nome di dominio non è elencato, potresti doverlo verificare prima .

Fai clic su Aggiungi.

Fai clic su Salva.

Ignora la finestra di dialogo facendo clic sulla X.

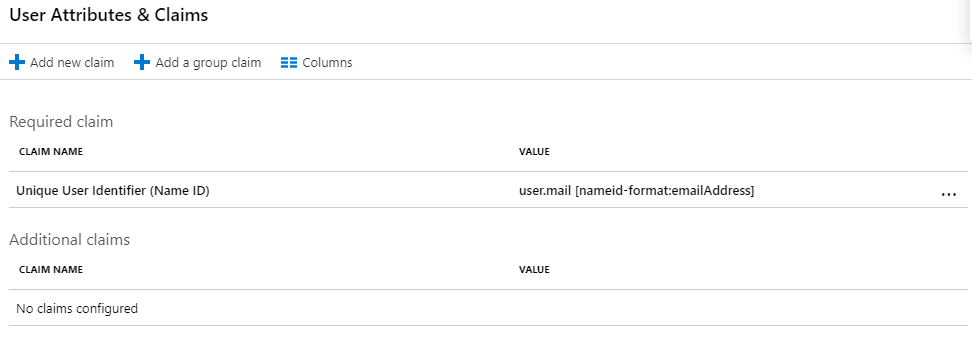

Indirizzo email

- Nella scheda Attributi e rivendicazioni utente, fai clic su edit Modifica.

- Seleziona la riga con l'etichetta Unique User Identifier (Name ID) (Identificatore utente univoco (ID nome)).

- Modifica l'attributo origine in user.mail.

- Fai clic su Salva.

Elimina tutte le rivendicazioni elencate in Rivendicazioni aggiuntive. Per eliminare tutti i record, fai clic su more_horiz, quindi su Elimina.

Chiudi la finestra di dialogo facendo clic su close.

Completa il profilo SAML

Completa la configurazione del profilo SAML:

Torna alla Console di amministrazione e vai a Sicurezza > Autenticazione > SSO con IdP terzo.

Apri il profilo SAML

Entra IDche hai creato in precedenza.Fai clic sulla sezione Dettagli IDP per modificare le impostazioni.

Inserisci le seguenti impostazioni:

- ID entità IdP: inserisci l'identificatore Microsoft Entra della scheda Configura Google Cloud nel portale Azure.

- URL della pagina di accesso: inserisci l'URL di accesso della scheda Configura Google Cloud nel portale Azure.

- URL della pagina di disconnessione:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - URL per la modifica della password:

https://account.activedirectory.windowsazure.com/changepassword.aspx

In Certificato di verifica, fai clic su Carica certificato e seleziona il certificato di firma token che hai scaricato in precedenza.

Fai clic su Salva.

Il certificato di firma del token di Microsoft Entra ID è valido per un periodo di tempo limitato e devi ruotarlo prima della scadenza. Per saperne di più, consulta la sezione Ruotare un certificato Single Sign-On più avanti in questo documento.

Il tuo profilo SAML è completo, ma devi ancora assegnarlo.

Assegna il profilo SAML

Seleziona gli utenti a cui deve essere applicato il nuovo profilo SAML:

Nella Console di amministrazione, nella pagina SSO con IdP di terze parti, fai clic su Gestisci assegnazioni di profili SSO > Gestisci.

Nel riquadro a sinistra, seleziona il gruppo o l'unità organizzativa a cui vuoi applicare il profilo SSO. Per applicare il profilo a tutti gli utenti, seleziona l'unità organizzativa principale.

Nel riquadro a destra, seleziona Un altro profilo SSO.

Nel menu, seleziona il profilo SSO

Entra ID - SAMLcreato in precedenza.Fai clic su Salva.

Per assegnare il profilo SAML a un altro gruppo o unità organizzativa, ripeti i passaggi precedenti.

Aggiorna le impostazioni SSO per l'unità organizzativa Automation per

disattivare il Single Sign-On:

- Nel riquadro a sinistra, seleziona l'unità organizzativa

Automation. - Nel riquadro a destra, seleziona Nessuno.

- Fai clic su Sostituisci.

(Facoltativo) Configura i reindirizzamenti per gli URL di servizio specifici del dominio

Quando crei un link alla Google Cloud console da portali o documenti interni, puoi migliorare l'esperienza utente utilizzando URL di servizio specifici del dominio.

A differenza degli URL di servizio regolari, come https://console.cloud.google.com/,

gli URL di servizio specifici del dominio includono il nome del tuo dominio principale. Gli utenti non autenticati che fanno clic su un link a un URL di servizio specifico del dominio vengono reindirizzati immediatamente a Entra ID anziché visualizzare prima una pagina di accesso di Google.

Ecco alcuni esempi di URL di servizio specifici del dominio:

| Servizio Google | URL | Logo |

|---|---|---|

| ConsoleGoogle Cloud | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://console.cloud.google.com/ |

|

| Documenti Google | https://docs.google.com/a/DOMAIN |

|

| Fogli Google | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://sheets.google.com/

|

|

| Google Sites | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://slides.google.com/ |

|

| Google Drive | https://drive.google.com/a/DOMAIN |

|

| Gmail | https://mail.google.com/a/DOMAIN |

|

| Google Gruppi | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://groups.google.com/ |

|

| Google Keep | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://keep.google.com/

|

|

| Looker Studio | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://lookerstudio.google.com/ |

|

| YouTube | https://www.google.com/a/DOMAIN/ServiceLogin?continue=https://www.youtube.com/

|

|

Per configurare gli URL di servizio specifici del dominio in modo che reindirizzino a Entra ID, procedi nel seguente modo:

Nella Console di amministrazione, nella pagina SSO con IdP di terze parti, fai clic su URL di servizio specifici del dominio > Modifica.

Imposta Reindirizza automaticamente gli utenti all'IdP di terze parti nel profilo SSO seguente su attivato.

Imposta Profilo SSO su

Entra ID.Fai clic su Salva.

(Facoltativo) Configurare le verifiche dell'accesso

L'accesso a Google potrebbe chiedere agli utenti un'ulteriore verifica quando accedono da dispositivi sconosciuti o quando il tentativo di accesso sembra sospetto per altri motivi. Queste verifiche dell'accesso contribuiscono a migliorare la sicurezza e ti consigliamo di lasciarle attive.

Se ritieni che le verifiche dell'accesso causino troppi disagi, puoi disattivarle nel seguente modo:

- Nella Console di amministrazione, vai a Sicurezza > Autenticazione > Verifiche dell'accesso.

- Nel riquadro a sinistra, seleziona un'unità organizzativa per cui vuoi disattivare le verifiche dell'accesso. Per disattivare le richieste di accesso per tutti gli utenti, seleziona l'unità organizzativa principale.

- Nella sezione Impostazioni per gli utenti che eseguono l'accesso con altri profili SSO, seleziona Non chiedere agli utenti ulteriori verifiche da parte di Google.

- Fai clic su Salva.

Testare il Single Sign-On

Ora che hai completato la configurazione del Single Sign-On sia in Microsoft Entra ID sia in Cloud Identity o Google Workspace, puoi accedere a Google Cloud in due modi:

- Tramite l'elenco delle app nel portale Microsoft Office.

- Direttamente aprendo https://console.cloud.google.com/.

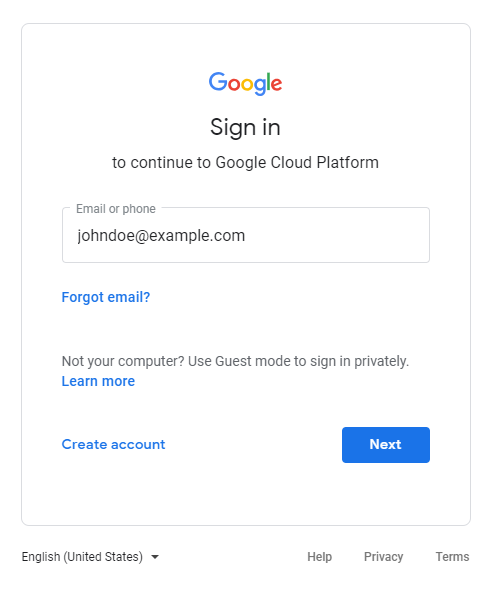

Per verificare che la seconda opzione funzioni come previsto, esegui questo test:

- Scegli un utente di Microsoft Entra ID di cui è stato eseguito il provisioning in Cloud Identity o Google Workspace e a cui non sono stati assegnati privilegi di super amministratore. Gli utenti con privilegi di super amministratore devono sempre accedere utilizzando le credenziali Google e pertanto non sono adatti per testare il Single Sign-On.

- Apri una nuova finestra del browser e vai su https://console.cloud.google.com/.

Nella pagina di accesso di Google visualizzata, inserisci l'indirizzo email dell'utente e fai clic su Avanti. Se utilizzi la sostituzione del dominio, questo indirizzo deve essere l'indirizzo email a cui è stata applicata la sostituzione.

Viene visualizzato un altro prompt di accesso. Inserisci l'indirizzo email dell'utente (senza sostituzione del dominio) e fai clic su Avanti.

Dopo aver inserito la password, ti viene chiesto se vuoi rimanere connesso. Per il momento, scegli No.

Dopo l'autenticazione riuscita, Microsoft Entra ID dovrebbe reindirizzarti all'accesso con Google. Poiché è la prima volta che accedi con questo utente, ti viene chiesto di accettare i Termini di servizio e le Norme sulla privacy di Google.

Se accetti i termini, fai clic su Ho capito.

Viene visualizzata la console Google Cloud , che ti chiede di confermare le preferenze e accettare i Termini di servizio di Google Cloud.

Se accetti i termini, scegli Sì e fai clic su Accetta e continua.

Fai clic sull'icona dell'avatar in alto a sinistra nella pagina, poi fai clic su Esci.

Viene visualizzata una pagina di Microsoft Entra ID che conferma che hai eseguito la disconnessione correttamente.

Tieni presente che gli utenti con privilegi di super amministratore sono esenti dal single sign-on, quindi puoi comunque utilizzare la Console di amministrazione per verificare o modificare le impostazioni.

Ruotare un certificato Single Sign-On

Il certificato di firma del token Microsoft Entra ID è valido solo per alcuni mesi e devi sostituirlo prima della scadenza.

Per ruotare un certificato di firma, aggiungi un certificato aggiuntivo all'applicazione Microsoft Entra ID:

- Nel portale Azure, vai a Microsoft Entra ID > Applicazioni aziendali e apri l'applicazione che hai creato per il Single Sign-On.

- Nel menu del portale Azure, fai clic su Gestisci > Single Sign-On.

Nella scheda Certificati SAML, fai clic su edit Modifica.

Viene visualizzato un elenco di uno o più certificati. Un certificato è contrassegnato come Attivo.

Fai clic su Nuovo certificato.

Mantieni le impostazioni di firma predefinite e fai clic su Salva.

Il certificato viene aggiunto all'elenco dei certificati e viene contrassegnato come Non attivo.

Seleziona il nuovo certificato e fai clic su more_horiz > Scarica certificato Base64.

Mantieni aperta la finestra del browser e non chiudere la finestra di dialogo.

Per utilizzare il nuovo certificato:

Apri una nuova scheda o finestra del browser.

Apri la Console di amministrazione e vai a SSO con IdP terzo.

Apri il profilo SAML

Entra ID.Fai clic su Dettagli IdP.

Fai clic su Carica un altro certificato e seleziona il nuovo certificato scaricato in precedenza.

Fai clic su Salva.

Torna al portale Microsoft Entra ID e alla finestra di dialogo Certificati SAML.

Seleziona il nuovo certificato e fai clic su more_horiz > Attiva certificato.

Fai clic su Sì per attivare il certificato.

Microsoft Entra ID ora utilizza il nuovo certificato di firma.

Verifica che SSO funzioni ancora come previsto. Per ulteriori informazioni, vedi Testare il Single Sign-On.

Per rimuovere il vecchio certificato:

- Torna alla Console di amministrazione e al profilo

Entra IDSAML. - Fai clic su Dettagli IdP.

- In Certificato di verifica, confronta le date di scadenza dei tuoi certificati per trovare quello precedente e fai clic su delete.

- Fai clic su Salva.

Migrare da un profilo SSO legacy a un profilo SAML

Se hai configurato il servizio Single Sign-On tra Microsoft Entra ID e il tuo account Cloud Identity o Google Workspace nel 2023 o in un anno precedente, potresti utilizzare un profilo SSO legacy. Questa sezione spiega le differenze tra i profili SAML e i profili SSO legacy e mostra come eseguire la migrazione da un profilo SSO legacy a un profilo SAML.

Confronto tra profili SAML e profili SSO legacy

I profili SSO legacy sono deprecati. Ti consigliamo di sostituirli con profili SAML. I profili SAML differiscono dai profili legacy in diversi modi, tra cui:

- Puoi creare più profili SAML e assegnarli a una o più unità organizzative o gruppi. Al contrario, puoi creare un solo profilo SSO legacy per ogni account Cloud Identity o Google Workspace.

- I profili SAML utilizzano un formato diverso rispetto ai profili SSO legacy per ID entità e URL ACS (Assertion Consumer Service).

- Quando utilizzi i profili SAML, le verifiche dell'accesso sono attive per impostazione predefinita. Al contrario, quando utilizzi un profilo SSO legacy, le verifiche dell'accesso sono disattivate per impostazione predefinita.

Migrare da un profilo SSO legacy a un profilo SAML

Per eseguire la migrazione da un profilo SSO legacy a un profilo SAML in modo da ridurre al minimo le interruzioni, procedi nel seguente modo:

Nel portale Azure, apri l'applicazione aziendale che utilizzi per il Single Sign-On e procedi nel seguente modo:

- Nel menu del portale Azure, fai clic su Gestisci > Single Sign-On.

- Nella scheda Certificati SAML, individua la voce Certificato (Base 64) e fai clic su Scarica per scaricare il certificato sul computer locale.

Nella scheda Configura Google Cloud, prendi nota di quanto segue:

- URL di accesso

- Identificatore Microsoft Entra ID

Queste informazioni sono necessarie quando crei un profilo SAML.

Nella Console di amministrazione, vai a Sicurezza > Autenticazione > Verifiche dell'accesso.

Per ogni unità organizzativa, segui questi passaggi:

- Seleziona un'unità organizzativa.

Fai clic su Verifica post-SSO e modifica le Impostazioni per gli utenti che eseguono l'accesso con altri profili SSO in modo che corrispondano alle Impostazioni per gli utenti che eseguono l'accesso con il profilo SSO della tua organizzazione.

In questa finestra di dialogo, altri profili SSO si riferisce ai profili SAML e profilo SSO per la tua organizzazione si riferisce al profilo SSO legacy.

Fai clic su Salva o Ignora.

Nella Console di amministrazione, vai a SSO con IdP terzo e fai quanto segue:

Fai clic su Profili SSO di terze parti > Aggiungi profilo SAML.

Nella pagina Profilo SSO SAML, inserisci le seguenti informazioni:

- Nome:

Entra ID - ID entità IdP: inserisci l'identificatore Microsoft Entra della scheda Configura Google Cloud nel portale Azure.

- URL della pagina di accesso: inserisci l'URL di accesso della scheda Configura Google Cloud nel portale Azure.

- URL della pagina di disconnessione:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0 - URL per la modifica della password:

https://account.activedirectory.windowsazure.com/changepassword.aspx

- Nome:

In Certificato di verifica, fai clic su Carica certificato e poi seleziona il certificato di firma token che hai scaricato in precedenza.

Fai clic su Salva.

Nella pagina Profilo SSO SAML, prendi nota di quanto segue:

- ID entità

- URL ACS

Queste informazioni sono necessarie per configurare Microsoft Entra ID.

Torna al portale Azure, apri l'applicazione aziendale che utilizzi per il Single Sign-On e procedi nel seguente modo:

- Nel menu del portale Azure, fai clic su Gestisci > Single Sign-On.

- Nella scheda Basic SAML Configuration (Configurazione SAML di base), fai clic su edit Modifica.

Per Identificatore (ID entità), aggiungi l'URL entità dal profilo SAML che hai creato.

Per URL di risposta (URL Assertion Consumer Service), aggiungi l'URL ACS dal profilo SAML che hai creato.

Fai clic su Salva e poi chiudi la finestra di dialogo facendo clic su X.

Torna alla Console di amministrazione e vai a Sicurezza > Autenticazione > SSO con IdP terzo, quindi fai clic su Gestisci assegnazioni di profili SSO > Gestisci.

Per ogni assegnazione di profilo SSO esistente che utilizza il profilo SSO legacy, fai quanto segue:

- Modifica il profilo SSO da Profilo SSO legacy a Entra ID - SAML.

- Seleziona Fai in modo che Google chieda agli utenti di inserire il proprio nome utente e, successivamente, li reindirizzi alla pagina di accesso dell'IdP di questo profilo.

- Fai clic su Salva.

Torna alla pagina SSO con IdP di terze parti e fai clic su URL di servizio specifici del dominio > Modifica.

Vai agli URL di servizio specifici del dominio

Se l'opzione Reindirizza automaticamente gli utenti all'IdP di terze parti nel profilo SSO seguente è attualmente impostata su attivata, modifica il profilo SSO in Entra ID - SAML.

Se l'opzione Reindirizza automaticamente gli utenti all'IdP di terze parti nel profilo SSO seguente è impostata su disattivata, puoi saltare questo passaggio.

Fai clic su Salva.

Torna al portale Azure, apri l'applicazione aziendale che utilizzi per il Single Sign-On e procedi nel seguente modo:

- Nel menu del portale Azure, fai clic su Gestisci > Single Sign-On.

- Nella scheda Basic SAML Configuration (Configurazione SAML di base), fai clic su edit Modifica.

- In Identifier (Entity ID) (Identificatore - ID entità), rimuovi

google.comehttp://google.com. - Per URL di risposta (URL Assertion Consumer Service), rimuovi

https://www.google.com/. - Fai clic su Salva e poi chiudi la finestra di dialogo facendo clic su X.