In diesem Dokument wird beschrieben, wie Sie Cloud Identity oder Google Workspace so konfigurieren, dass Microsoft Entra ID (früher Azure AD) als IdP und Quelle für Identitäten verwendet wird.

In diesem Dokument wird die logische Struktur von Microsoft Entra ID mit der von Cloud Identity und Google Workspace verwendeten Struktur verglichen. Außerdem wird beschrieben, wie Sie Microsoft Entra ID-Mandanten, -Domains, -Nutzer und -Gruppen zuordnen können.

Föderation implementieren

Google Cloud verwendet Google-Identitäten zur Authentifizierung und Zugriffsverwaltung. Die manuelle Verwaltung von Google-Identitäten für jeden Mitarbeiter kann unnötigen Verwaltungsaufwand verursachen, wenn alle Mitarbeiter bereits ein Konto in Microsoft Entra ID haben. Wenn Sie aber Nutzeridentitäten in Google Cloud und im Identitätsverwaltungssystem miteinander verbinden, können Sie die Verwaltung von Google-Identitäten automatisieren und ihren Lebenszyklus mit vorhandenen Nutzern in Microsoft Entra ID verknüpfen.

Das Einrichten einer Föderation zwischen Microsoft Entra ID und Cloud Identity oder Google Workspace besteht aus zwei Teilen:

Nutzer bereitstellen: Relevante Nutzer und Gruppen werden regelmäßig von Microsoft Entra ID auf Cloud Identity oder Google Workspace synchronisiert. Dadurch wird gewährleistet, dass in Google Cloud auf neue Nutzer zugegriffen werden kann, nachdem sie in Microsoft Entra ID erstellt oder von Active Directory auf Microsoft Entra ID synchronisiert worden sind. Somit kann in Google Cloud auf sie verwiesen werden, noch bevor sich die zugeordneten Nutzer zum ersten Mal angemeldet haben. Durch diesen Prozess sorgen Sie auch dafür, dass die Information über gelöschte Nutzer weitergegeben wird.

Die Bereitstellung funktioniert in eine Richtung. Das bedeutet, dass Änderungen in Microsoft Entra ID in Google Cloud repliziert werden, jedoch nicht umgekehrt. Außerdem werden Passwörter bei der Bereitstellung nicht verwendet.

Einmalanmeldung (SSO): Immer wenn sich ein Nutzer authentifizieren muss,delegiert Google Clouddie Authentifizierung mithilfe des SAML-Protokolls (Security Assertion Markup Language) an Microsoft Entra ID. Je nach Konfiguration der Microsoft Entra ID kann die Microsoft Entra ID einen der folgenden Schritte ausführen:

- Führt die Authentifizierung selbst durch

- Verwendet die Passthrough-Authentifizierung oder die Passwort-Hash-Synchronisierung

- Delegiert die Authentifizierung an einen lokalen AD FS-Server

Wenn Cloud Identity oder Google Workspace die Authentifizierung an Microsoft Entra ID delegiert, ist keine Passwortsynchronisierung mitGoogle Clouderforderlich. Außerdem wird gewährleistet, dass alle anwendbaren Richtlinien oder Mechanismen zur Multi-Faktor-Authentifizierung (MFA), die Sie in Microsoft Entra ID oder AD FS konfiguriert haben, erzwungen werden.

Logische Struktur der Microsoft Entra ID

Wenn Sie mit Azure arbeiten, verwenden Sie einen oder mehrere Microsoft Entra ID-Mandanten, die auch Verzeichnisse genannt werden. Microsoft Entra ID-Mandanten sind eine Struktur auf oberster Ebene. Sie bilden administrative Grenzen und fungieren als Container für Nutzer, Gruppen, Ressourcen und Ressourcengruppen.

Jedem Microsoft Entra ID-Mandanten ist mindestens eine DNS-Domain zugeordnet. Diese DNS-Domain spiegelt sich in den Nutzernamen wider, die auch User Principal Names oder UPNs genannt werden und das Formt name@domain haben. Dabei ist domain eine der DNS-Domains ist, die dem entsprechenden Mandanten zugeordnet sind.

Ein Unternehmen kann mehrere Microsoft Entra ID-Mandanten verwalten. Oft dienen mehrere Mandanten dazu, zwischen verschiedenen Teilen der Organisation zu unterscheiden, Produktionsressourcen von Entwicklungs- und Testressourcen zu trennen oder mehrere Gesamtstrukturen aus einem lokalen Active Directory zu integrieren.

Logische Struktur von Google Cloud

In Google Clouddienen Organisationen als Container für alle Ressourcen und können mithilfe von Ordnern und Projekten weiter segmentiert werden. Allerdings werden Organisationen mit Ausnahme von Dienstkonten nicht zum Verwalten von Nutzern und Gruppen verwendet, was Organisationen von Microsoft Entra ID-Mandanten unterscheidet.

Google Cloud verwendet für die Verwaltung von Nutzern und Gruppen Cloud Identity oder Google Workspace. Ein Cloud Identity- oder Google Workspace-Konto dient als privates Verzeichnis für Nutzer und Gruppen. Als Administrator des Kontos können Sie den Lebenszyklus und die Konfiguration von Nutzern und Gruppen steuern und festlegen, wie die Authentifizierung durchgeführt werden soll.

Wenn Sie ein Cloud Identity- oder Google Workspace-Konto erstellen, wird automatisch eine Google Cloud -Organisation für Sie erstellt. Das Cloud Identity- oder Google Workspace-Konto und die damit verknüpfte Google Cloud -Organisation haben denselben Namen und sind aneinandergebunden. EineGoogle Cloud -Organisation kann aber auf Nutzer und Gruppen aus anderen Cloud Identity- oder Google Workspace-Konten verweisen.

Microsoft Entra ID und Google Cloudeinbinden

Trotz gewisser Ähnlichkeiten zwischen der logischen Struktur von Microsoft Entra ID undGoogle Cloudgibt es keine Zuordnung zwischen den beiden Strukturen, die in allen Szenarien gleich gut funktioniert. Der richtige Ansatz für die Integration der beiden Systeme und die Zuordnung der Struktur hängt vielmehr von mehreren Faktoren ab:

- Zuordnung von Microsoft Entra ID-Mandanten zu Cloud Identity- oder Google Workspace-Konten

- Zuordnung von DNS-Domains

- Zuordnung von Nutzern

- Zuordnung von Gruppen

In den folgenden Abschnitten wird individuell auf diese Faktoren eingegangen.

Google Cloud interagiert nur mit Microsoft Entra ID, nicht mit Ihrem lokalen Active Directory. Daher ist die Zuordnung zwischen den Gesamtstrukturen und Domains Ihres lokalen Active Directory und Microsoft Entra ID von untergeordneter Bedeutung.

Microsoft Entra ID-Mandanten zuordnen

In den folgenden Abschnitten wird beschrieben, wie Sie Microsoft Entra ID-Tenants für diese Szenarien zuordnen:

Einzelner Mandant

Wenn Sie nur einen einzelnen Microsoft Entra ID-Mandanten verwenden, können Sie ihn einem einzelnen Cloud Identity- oder Google Workspace-Konto zuordnen und die Föderation zwischen den beiden einrichten. Dieses Cloud Identity- oder Google Workspace-Konto stellt dann die Grundlage für eine einzelne Google Cloud Organisation dar, mit der Sie alle Google Cloud Ressourcen verwalten können.

Mehrere Mandanten

In größeren Unternehmen ist es keine Seltenheit, dass mehrere Microsoft Entra ID-Mandanten verwendet werden, beispielsweise um zwischen Test- und Produktionsumgebungen oder zwischen verschiedenen Teilen einer Organisation zu unterscheiden.

Es ist möglich, mehrere Microsoft Entra ID-Mandanten einem einzelnen Cloud Identity- oder Google Workspace-Konto zuzuordnen und die Nutzerbereitstellung und Einmalanmeldung entsprechend einzurichten. Eine solche N:1-Zuordnung kann jedoch die Isolation zwischen Microsoft Entra ID-Mandanten beeinträchtigen: Wenn Sie mehreren Microsoft Entra ID-Mandanten die Berechtigung gewähren, Nutzer in einem einzelnen Cloud Identity- oder Google Workspace-Konto zu erstellen und zu ändern, können diese Mandanten die Änderungen des jeweils anderen beeinträchtigen und manipulieren.

In der Regel empfiehlt es sich, für die Einbindung in mehrere Microsoft Entra ID-Mandanten ein separates Cloud Identity- oder Google Workspace-Konto für jeden Mandanten zu erstellen und den Verbund zwischen jedem Paar einzurichten.

In Google Cloudwird für jedes Cloud Identity- oder Google Workspace-Konto eine separate Organisation erstellt. DaGoogle Cloud die Möglichkeit bietet, Ressourcen innerhalb einer einzelnen Organisation mithilfe von Projekten und Ordnern zu gliedern, ist die Verwendung mehrerer Organisationen eher unpraktisch. Sie können jedoch eine der Organisationen auswählen und mit den anderen Cloud Identity- oder Google Workspace-Konten verknüpfen. Diese Organisation befindet sich dann in einem Verbund mit mehreren Active Directory-Gesamtstrukturen. Die übrigen Organisationen bleiben ungenutzt.

Externe Nutzer

Mit Microsoft Entra ID B2B können Sie externe Nutzer als Gäste in Ihren Microsoft Entra ID-Mandanten einladen. Für jeden Gast wird ein neuer Nutzer erstellt und diese Microsoft Entra ID weist diesen Gastnutzern automatisch einen UPN zu. Der von Microsoft Entra ID generierte UPN verwendet ein Präfix, das sich aus der E-Mail-Adresse des eingeladenen Gastes ableitet und mit der Anfangsdomain des Mandanten kombiniert wird: prefix#EXT#@tenant.onmicrosoft.com.

Die Bereitstellung von Gastnutzern von Microsoft Entra ID an Cloud Identity oder Google Workspace unterliegt bestimmten Einschränkungen:

- Sie können den UPN von Gastnutzern keinen E-Mail-Adressen in Cloud Identity oder Google Workspace zuordnen. Das liegt daran, dass

onmicrosoft.comeine Domain ist, die nicht in Cloud Identity oder Google Workspace hinzugefügt und bestätigt werden kann. Sie müssen daher zum Zuordnen von Nutzern ein anderes Attribut als den UPN verwenden. - Wenn ein Gastnutzer in seinem Home-Mandanten gesperrt ist, bleibt der entsprechende Nutzer in Cloud Identity oder Google Workspace unter Umständen aktiv und der Zugriff auf Google Cloud -Ressourcen wird möglicherweise nicht ordnungsgemäß widerrufen.

Wenn Gastnutzer von einem anderen Microsoft Entra ID-Mandanten erzeugt werden, können Sie mehrere Cloud Identity oder Google Workspace-Konten wie im vorherigen Abschnitt beschrieben erstellen und jeweils mit einem anderen Microsoft Entra ID-Mandanten verbinden. Weitere Informationen finden Sie unter Microsoft Entra ID B2B Nutzerverwaltung und Einmalanmeldung (SSO)

Wenn Sie einem externen Nutzer Zugriff auf bestimmte Google Cloud Ressourcen gewähren möchten, muss der Nutzer nicht unbedingt ein Nutzerkonto in Cloud Identity oder Google Workspace haben. Sie können auch den externen Nutzer direkt als Mitglied in die jeweiligen Projekte, Ordner oder Organisationen aufnehmen, sofern der Nutzer ein Google-Konto hat und keine Richtlinie dies verhindert.

DNS-Domains zuordnen

DNS spielt sowohl für Microsoft Entra ID als auch für Cloud Identity und Google Workspace eine entscheidende Rolle. Der zweite Faktor, den Sie beim Verbinden von Microsoft Entra ID mit Google Cloud berücksichtigen sollten, ist die gemeinsame Nutzung oder Zuordnung von DNS-Domains zwischen Microsoft Entra ID und Google Cloud.

DNS-Domains in Google Cloudverwenden

Google Log-in, das Google Cloud zur Authentifizierung nutzt, identifiziert Nutzer mithilfe von E-Mail-Adressen. Die Verwendung von E-Mail-Adressen garantiert nicht nur, dass Nutzer global eindeutig sind, sondern ermöglicht Google Cloud außerdem, Benachrichtigungen an die Adressen zu senden.

Google Log-in bestimmt das Verzeichnis oder den Identitätsanbieter für die Authentifizierung eines Nutzers auf Basis des Domainteils der E-Mail-Adressen, der auf @ folgt. Für eine E-Mail-Adresse, die die Domain gmail.com verwendet, zieht Google Log-in beispielsweise das Verzeichnis der Gmail-Nutzer zur Authentifizierung heran.

Wenn Sie sich für ein Google Workspace- oder Cloud Identity-Konto registrieren, erstellen Sie ein privates Verzeichnis, das Log-in für die Authentifizierung verwendet. Ebenso wie das Gmail-Verzeichnis mit der Domain gmail.com verknüpft ist, müssen Google Workspace- und Cloud Identity-Konten mit einer benutzerdefinierten Domain verknüpft werden.

Dabei werden drei verschiedene Arten von Domains verwendet:

- Primäre Domain: Diese Domain identifiziert das Cloud Identity- oder Google Workspace-Konto und wird als Name für die Organisation in Google Cloudverwendet. Bei der Registrierung für Cloud Identity oder Google Workspace haben Sie bereits einen Super Admin-Nutzer erstellt.

- Sekundäre Domain: Neben der primären Domain können Sie einem Cloud Identity- oder Google Workspace-Konto weitere sekundäre Domains zuordnen. Jeder Nutzer im Verzeichnis ist entweder der primären Domain oder einer der sekundären Domains zugeordnet. Die zwei Nutzer

johndoe@example.comundjohndoe@secondary.example.comwerden als separate Nutzer betrachtet, wennexample.comdie primäre Domain undsecondary.example.comeine sekundäre Domain ist. - Aliasdomain: Eine Aliasdomain ist ein alternativer Name für eine andere Domain.

Das heißt, dass

johndoe@example.comundjohndoe@alias.example.comsich auf denselben Nutzer beziehen, wennalias.example.comals Aliasdomain fürexample.comeingerichtet ist.

Alle Domains müssen die folgenden Voraussetzungen erfüllen:

- Sie müssen gültige, globale DNS-Domainnamen sein. Während der Einrichtung benötigen Sie unter Umständen Administratorzugriff auf die entsprechenden DNS-Zonen, um die Domaininhaberschaft zu bestätigen.

- Eine Domain wie

example.comkann nur auf ein einzelnes Verzeichnis verweisen. Sie können jedoch verschiedene Subdomains wiesubdomain.example.comverwenden, um andere Verzeichnisse zu referenzieren. - Primäre und sekundäre Domains müssen einen gültigen MX-Eintrag haben. Damit ist die ordnungsgemäße Zustellung von Nachrichten gewährleistet, die an E-Mail-Adressen gesendet werden, die mit dem jeweiligen Domainnamen gebildet wurden.

DNS-Domains in Microsoft Entra ID verwenden

Cloud Identity und Google Workspace verwenden das DNS auf ähnliche Weise wie Microsoft Entra ID. Hier wird das DNS herangezogen, um Microsoft Entra ID-Mandanten zu unterscheiden und Nutzernamen mit Mandanten zu verknüpfen. Zwei nennenswerte Unterschiede sollten Sie jedoch beachten:

Anfangsdomains: Wenn Sie einen Microsoft Entra ID-Mandanten erstellen, wird er einer Anfangsdomain zugeordnet, die eine Subdomain von

onmicrosoft.comist. Diese Domain unterscheidet sich insofern von jedem selbst registrierten benutzerdefinierten Domainnamen, dass Sie nicht Inhaber der Domain sind und keinen Administratorzugriff auf die entsprechende DNS-Zone haben.In Cloud Identity gibt es kein Äquivalent für eine Anfangsdomain. Vielmehr müssen Sie Inhaber aller Domains sein, die Sie einem Cloud Identity-Konto zuordnen. Diese Voraussetzung bedeutet, dass Sie eine Subdomain von

onmicrosoft.comnicht als Cloud Identity-Domain registrieren können.In Nutzerkennzeichnungen verwendete Domains: Microsoft Entra ID unterscheidet zwischen E-Mail-Adressen vom Typ MOERA (Microsoft Online Email Routing Address) und UPNs. Beide haben das RFC 822-Format (

user@domain), dienen jedoch unterschiedlichen Zwecken: Während UPNs zum Identifizieren von Nutzern und in Anmeldeformularen verwendet werden, findet die Zustellung von E-Mails ausschließlich über MOERAs statt.Das von UPNs verwendete Domainsuffix muss mit einer der registrierten Domains Ihres Microsoft Entra ID-Mandanten übereinstimmen. Diese Voraussetzung gilt nicht für E-Mail-Adressen.

Cloud Identity und Google Workspace basieren nicht auf dem Konzept eines UPN und verwenden stattdessen die E-Mail-Adresse eines Nutzers als Kennzeichnung. Daher muss die von der E-Mail-Adresse verwendete Domain mit einer der registrierten Domains des Cloud Identity- oder Google Workspace-Kontos übereinstimmen.

Eine Microsoft Entra ID und ein Cloud Identity- oder Google Workspace-Konto können dieselben DNS-Domains verwenden. Wenn die Verwendung derselben Domains nicht möglich ist, können Sie die Nutzerverwaltung und die Einmalanmeldung (SSO) konfigurieren, um Domainnamen zu ersetzen.

In Anbetracht der beiden oben beschriebenen Unterschiede sollten Sie Ihre Domainzuordnung darauf abstimmen, wie Sie Nutzer zwischen Microsoft Entra ID und Cloud Identity oder Google Workspace zuordnen möchten.

Map users (Nutzer zuordnen)

Der dritte Faktor, den Sie beim Verbinden von Microsoft Entra ID undGoogle Cloud berücksichtigen sollten, ist die Zuordnung von Nutzern zwischen Microsoft Entra ID und Cloud Identity oder Google Workspace.

Für die erfolgreiche Zuordnung zwischen Microsoft Entra ID-Nutzern und Nutzern in Cloud Identity oder Google Workspace sind für jeden Nutzer zwei Informationen erforderlich:

- Eine stabile, eindeutige ID, mit der Sie während der Synchronisierung verfolgen können, welcher Microsoft Entra ID-Nutzer welchem Nutzer in Cloud Identity oder Google Workspace entspricht.

- Eine E-Mail-Adresse, deren Domainteil einer primären, sekundären oder Aliasdomain von Cloud Identity entspricht. Da diese E-Mail-Adresse überall in Google Cloudverwendet wird, muss sie für Menschen lesbar sein.

Microsoft Entra ID identifiziert Nutzer intern anhand der ObjectId, einer zufällig erzeugten, global eindeutigen ID. Während diese ID stabil ist und daher die erste Voraussetzung erfüllt, ist sie für Menschen nichtssagend und nicht mit dem Format einer E-Mail-Adresse konform. Der UPN oder die E-Mail-Adresse sind daher die einzigen praktikablen Möglichkeiten, um Nutzer zuzuordnen.

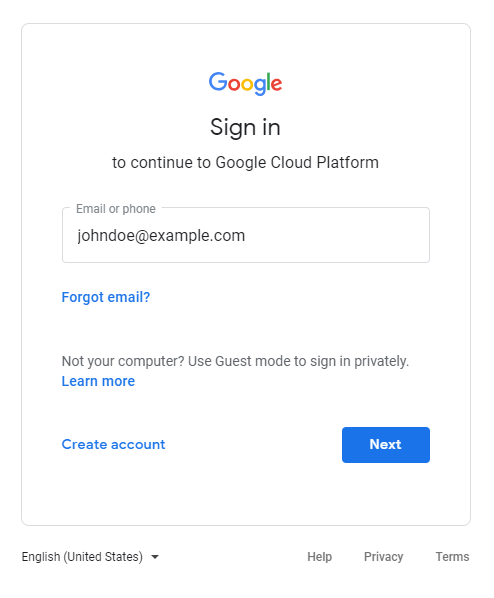

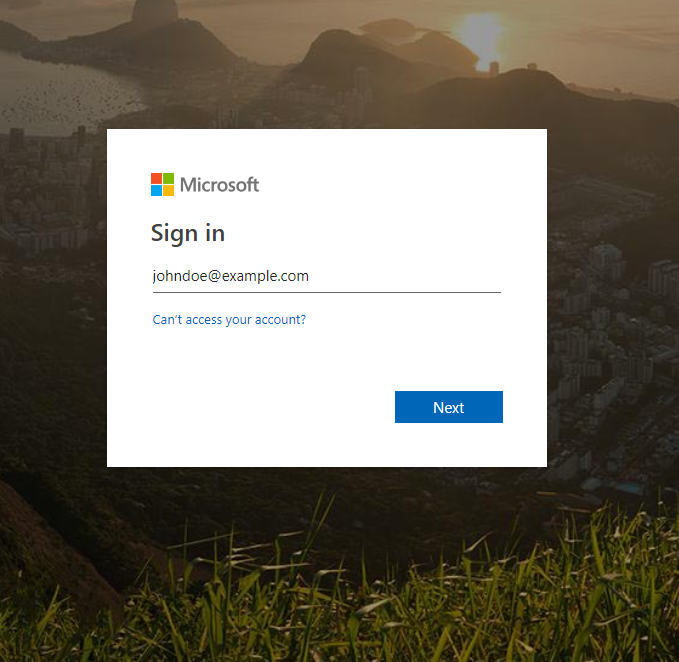

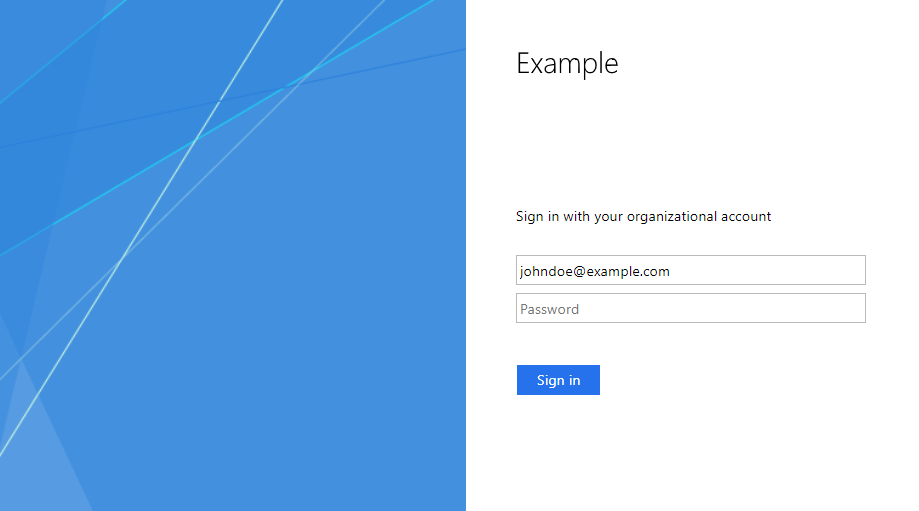

Wenn der Nutzer eine E-Mail-Adresse eingibt, die zu einem Cloud Identity- oder Google Workspace-Konto gehört, das für die Verwendung der Einmalanmeldung (SSO) mit Microsoft Entra ID konfiguriert ist, wird der Nutzer zum Microsoft Entra ID-Anmeldebildschirm weitergeleitet.

Microsoft Entra ID verwendet UPNs anstelle von E-Mail-Adressen, um Nutzer zu identifizieren. Daher wird der Nutzer im Anmeldebildschirm aufgefordert, einen UPN anzugeben.

Wenn der Microsoft Entra ID-Mandant so konfiguriert ist, dass AD FS für die Anmeldung zu verwenden ist, wird der Nutzer noch einmal weitergeleitet, diesmal zum AD FS-Anmeldebildschirm. AD FS kann Nutzer entweder anhand ihres Active Directory-UPNs oder ihres Anmeldenamens identifizieren, der vor Windows 2000 gültig war (domain\user).

Wenn die für Cloud Identity oder Google Workspace verwendete E-Mail-Adresse, der von Microsoft Entra ID verwendete UPN und der von Active Directory verwendete UPN unterschiedlich sind, können die aufeinanderfolgenden Anmeldebildschirme den Endnutzer leicht verwirren. Sind dagegen alle drei Kennzeichnungen wie in den Beispielscreenshots identisch (johndoe@example.com), bleibt Nutzern diese potenzielle Verwirrung erspart, da die technischen Unterschiede zwischen UPNs und E-Mail-Adressen nicht ersichtlich sind.

Nach UPN zuordnen

Was die Nutzerfreundlichkeit anbelangt, so ist die Zuordnung von Microsoft Entra ID-UPNs zu E-Mail-Adressen in Cloud Identity oder Google Workspace wahrscheinlich die beste Option. Ein weiterer Vorteil von UPNs ist, dass Microsoft Entra ID Eindeutigkeit garantiert, sodass Sie das Risiko von Namenskonflikten vermeiden.

Damit Sie aber die Zuordnung zwischen Microsoft Entra ID-UPNs und E-Mail-Adressen in Cloud Identity vornehmen können, müssen folgende Voraussetzungen erfüllt sein:

- Die Microsoft Entra ID-UPNs müssen gültige E-Mail-Adressen sein, damit alle von Google Cloud gesendeten Benachrichtigungs-E-Mails korrekt an das Postfach des Nutzers zugestellt werden. Wenn dies nicht bereits der Fall ist, können Sie unter Umständen Alias-E-Mail-Adressen konfigurieren und somit gewährleisten, dass der Nutzer solche E-Mails erhält.

- Die UPNs von allen relevanten Nutzern in Microsoft Entra ID müssen eine benutzerdefinierte Domain als Suffix verwenden (

user@custom-domain). UPNs mit der Microsoft Entra ID-Anfangsdomain (user@tenant.onmicrosoft.com) können E-Mail-Adressen in Cloud Identity nicht zugeordnet werden, da nicht Sie der Inhaber dieser Anfangsdomain sind, sondern Microsoft. - Alle benutzerdefinierten Domains, die von Microsoft Entra ID für UPNs verwendet werden, müssen auch in Cloud Identity registriert sein. Dies bedeutet, dass Sie Zugriff auf die jeweiligen DNS-Zonen haben müssen, um die Domain zu bestätigen.

Damit vorhandene

TXT-DNS-Einträge, die Sie unter Umständen zur Bestätigung der Domaininhaberschaft in Microsoft Entra ID erstellt haben, nicht überschrieben werden, können Sie einenCNAME-Eintrag zum Bestätigen der Domaininhaberschaft in Cloud Identity verwenden.

Nutzer nach E-Mail-Adresse zuordnen

Falls die Zuordnung von Microsoft Entra ID-UPNs zu E-Mail-Adressen von Cloud Identity oder Google Workspace nicht in Betracht kommt, können Sie Nutzer auch nach E-Mail-Adresse zuordnen.

Wenn Sie eine E-Mail-Adresse in Active Directory angeben, wird diese im mail-Attribut des jeweiligen user-Objekts gespeichert. Microsoft Entra ID Connect synchronisiert den Wert mit dem Mail-Attribut in Microsoft Entra ID. Außerdem stellt Microsoft Entra ID das Attribut für die Nutzerverwaltung zur Verfügung, sodass Sie es der E-Mail-Adresse in Cloud Identity oder cloudid_name_short zuordnen können.

Wichtig ist, dass das Mail-Attribut von Microsoft Entra ID derzeit nicht im Azure-Portal angezeigt wird und nur über APIs oder PowerShell aufgerufen und bearbeitet werden kann. Obwohl Sie auf der Benutzeroberfläche eine E-Mail-Adresse und eine alternative E-Mail-Adresse angeben können, werden diese Werte nicht im Mail-Attribut gespeichert, sodass sie nicht für die Bereitstellung in Cloud Identity oder cloudid_name_short verwendet werden können.

Aus diesem Grund ist die Zuordnung von Nutzern nach E-Mail-Adresse nur dann sinnvoll, wenn Sie Ihre Nutzer hauptsächlich in Active Directory und nicht in Microsoft Entra ID erstellen und bearbeiten.

Für die Zuordnung von Nutzern nach E-Mail-Adresse müssen die folgenden zusätzlichen Voraussetzungen erfüllt sein:

- Die E-Mail-Zuweisung muss abgeschlossen sein. Allen zu synchronisierenden Nutzern muss eine E-Mail-Adresse zugewiesen sein. Das ist vor allem dann nicht immer der Fall, wenn Nutzer aus einem lokalen Active Directory synchronisiert werden, da

mailein optionales Nutzerattribut in Active Directory ist. Nutzer, die keine E-Mail-Adresse imMail-Attribut von Microsoft Entra ID haben, werden während der Synchronisierung unbemerkt ignoriert. - E-Mail-Adressen müssen im gesamten Microsoft Entra ID-Mandanten eindeutig sein. Obwohl Active Directory bei der Nutzererstellung nicht auf Eindeutigkeit prüft, erkennt Microsoft Entra ID Konflikte standardmäßig. Dies kann dazu führen, dass die Synchronisierung von betroffenen Nutzern fehlschlägt.

- Die von E-Mail-Adressen verwendeten Domains müssen nicht unbedingt in Microsoft Entra ID registriert sein, dafür aber in Cloud Identity oder in Google Workspace. Diese Voraussetzung bedeutet, dass Sie zur Domainbestätigung Zugriff auf die entsprechenden DNS-Zonen haben müssen und keine E-Mail-Adressen mit Domains verwenden können, deren Inhaber Sie nicht sind (z. B.

gmail.com).

Nutzerlebenszyklus zuordnen

Nachdem Sie eine Zuordnung zwischen Microsoft Entra ID-Nutzern und Nutzern in Cloud Identity oder Google Workspace definiert haben, müssen Sie entscheiden, welche Nutzer Sie bereitstellen möchten. Informationen, die Ihnen bei dieser Entscheidung helfen können, finden Sie in unseren Best Practices zum Zuordnen von Identitätssätzen.

Wenn Sie nicht alle Nutzer Ihres Microsoft Entra ID-Mandanten bereitstellen möchten, können Sie die Bereitstellung für einen Teil der Nutzer mithilfe von Nutzerzuweisungen oder Bereichsfiltern aktivieren.

In der folgenden Tabelle wird das Standardverhalten der Microsoft Entra ID-Bereitstellung zusammengefasst und gezeigt, wie Sie mit dem Aktivieren oder Deaktivieren der Bereitstellung für einen Nutzer steuern, welche Aktionen Microsoft Entra ID in Cloud Identity oder Google Workspace ausführt.

| Bereitstellung für Microsoft Entra ID-Nutzer aktiviert | Nutzerstatus in Cloud Identity/Google Workspace | In Microsoft Entra ID ausgeführte Aktion | In Cloud Identity oder Google Workspace ausgeführte Aktion |

|---|---|---|---|

| Nein | (Nicht vorhanden) | Bereitstellung aktivieren | Neuen Nutzer erstellen (*) |

| Nein | Vorhanden (aktiv) | Bereitstellung aktivieren | Bestehenden Nutzer aktualisieren |

| Nein | Vorhanden (gesperrt) | Bereitstellung aktivieren | Bestehenden Nutzer aktualisieren und gesperrt lassen |

| Ja | Vorhanden | Nutzer bearbeiten | Bestehenden Nutzer aktualisieren |

| Ja | Vorhanden | UPN/E-Mail-Adresse umbenennen | Primäre E-Mail-Adresse ändern, vorherige Adresse als Alias beibehalten |

| Ja | Vorhanden | Bereitstellung deaktivieren | Nutzer sperren |

| Ja | Vorhanden | Nutzer vorläufig löschen | Nutzer sperren |

(*) Wenn ein Privatnutzerkonto mit derselben E-Mail-Adresse vorhanden ist, wird es entfernt.

Gruppen zuordnen

Der vierte Faktor, den Sie vor dem Verbinden von Microsoft Entra ID mit Google Cloud berücksichtigen sollten, ist die Synchronisierung und Zuordnung von Gruppen zwischen Microsoft Entra ID und Google Cloud .

In Google Cloudwerden Gruppen oft eingesetzt, um eine effiziente projektübergreifende Zugriffsverwaltung zu ermöglichen. Statt in jedem Projekt IAM-Rollen an einzelne Nutzer zu vergeben, legen Sie verschiedene Gruppen fest, die allgemeine Rollen in Ihrer Organisation abbilden. Anschließend ordnen Sie diese Gruppen einer Reihe von IAM-Rollen zu. Über die Gruppen können Sie den Nutzerzugriff auf unterschiedliche Ressourcen steuern.

Das Zuordnen von Gruppen zwischen Microsoft Entra ID und Google Cloud ist optional. Nach der Einrichtung der Nutzerbereitstellung können Sie Gruppen direkt in Cloud Identity oder Google Workspace erstellen und verwalten. Active Directory oder Microsoft Entra ID bleiben also das zentrale System für die Identitätsverwaltung, nicht jedoch für die Google Cloud Zugriffsverwaltung.

Wenn Sie Active Directory oder Microsoft Entra ID als zentrales System für die Identitätsverwaltung und die Zugriffsverwaltung verwenden möchten, sollten Sie Gruppen aus Microsoft Entra ID synchronisieren, statt sie in Cloud Identity oder Google Workspace zu verwalten. Bei diesem Ansatz können Sie IAM so einrichten, dass Sie den Zugriff auf Ressourcen in Google Cloudmithilfe von Gruppenmitgliedschaften in Active Directory oder Microsoft Entra ID steuern können.

Gruppen in Cloud Identity und Google Workspace

In Cloud Identity und Google Workspace gibt es nur einen Gruppentyp. Gruppen in Cloud Identity und Google Workspace sind nicht auf den Bereich des Cloud Identity- oder Google Workspace-Kontos beschränkt, in dem sie definiert wurden. Stattdessen können sie Nutzer aus verschiedenen Cloud Identity- oder Google Workspace-Konten enthalten, in anderen Konten referenziert und verschachtelt werden sowie in jeder Google Cloud -Organisation zum Einsatz kommen.

Gruppen werden wie Nutzer in Cloud Identity und Google Workspace anhand der E-Mail-Adresse identifiziert. Die E-Mail-Adresse muss nicht einem tatsächlichen Postfach entsprechen, jedoch eine der Domains verwenden, die für das jeweilige Cloud Identity-Konto registriert sind.

Wenn Sie mit Gruppen in IAM arbeiten, müssen Sie diese häufig anhand ihrer E-Mail-Adresse statt ihres Namens angeben. Daher sollten Gruppen nicht nur einen aussagekräftigen Namen, sondern auch eine aussagekräftige und wiedererkennbare E-Mail-Adresse haben.

Gruppen in Microsoft Entra ID

Microsoft Entra ID unterstützt mehrere Gruppentypen, die jeweils auf unterschiedliche Anwendungsfälle ausgelegt sind. Gruppen beziehen sich auf einen einzelnen Mandanten und werden durch eine zufällig erzeugte, global eindeutige Objekt-ID identifiziert. Gruppen können verschachtelt sein und entweder Nutzer aus demselben Mandanten enthalten oder Nutzer, die von anderen Mandanten über die B2B-Zusammenarbeit eingeladen wurden. Entra ID unterstützt auch dynamische Gruppen, deren Mitglieder automatisch anhand einer Abfrage bestimmt werden.

Bei der Einbindung von Microsoft Entra ID in Cloud Identity oder Google Workspace sind vor allem zwei Attribute von Gruppen interessant – ob sie für E-Mails aktiviert sind und ob sie für Sicherheit aktiviert sind:

- Mit einer für Sicherheit aktivierten Gruppe kann der Zugriff auf Ressourcen in Microsoft Entra ID verwaltet werden. Jede für Sicherheit aktivierte Gruppe ist daher im Kontext von Google Cloudpotenziell relevant.

- Eine für E-Mails aktivierte Gruppe hat eine E-Mail-Adresse. Dies ist wichtig, da Gruppen in Cloud Identity und der Google Workspace anhand von E-Mail-Adressen identifiziert werden.

In Microsoft Entra ID können Sie Gruppen vom Typ "Sicherheit" oder "Office 365" (manchmal auch einheitliche Gruppen genannt) erstellen. Wenn Sie Gruppen aus einem lokalen Active Directory synchronisieren oder den Typ "Office 365" verwenden, lassen sich auch Gruppen des Typs "Verteilerliste" erstellen.

In der folgenden Tabelle werden die Unterschiede zwischen diesen verschiedenen Arten von Gruppen zusammengefasst. Sie sehen, ob eine Gruppe für E-Mails oder Sicherheit aktiviert ist und welchem Active Directory-Gruppentyp sie in einer Microsoft Entra ID Connect-Standardkonfiguration zugeordnet wird:

| Quelle | Active Directory-Gruppentyp | Microsoft Entra ID-Gruppentyp | Für E-Mails aktiviert | Für Sicherheit aktiviert |

|---|---|---|---|---|

| Microsoft Entra ID | - | Office 365-Gruppe | Immer | Optional |

| Microsoft Entra ID | - | Sicherheitsgruppe | Optional | Immer |

| Lokal | Sicherheitsgruppe (mit E-Mail) | Sicherheitsgruppe | Ja | Ja |

| Lokal | Sicherheitsgruppe (ohne E-Mail) | Sicherheitsgruppe | Nein | Ja |

| Lokal | Verteilerliste (mit E-Mail) | Verteilerliste | Ja | Nein |

| Lokal | Verteilerliste (ohne E-Mail) | (von Microsoft Entra ID Connect ignoriert) |

Anders als bei Nutzern erfordert Microsoft Entra ID, dass E-Mail-Adressen, die Gruppen zugewiesen sind, eine Domain verwenden, die als benutzerdefinierte Domain in Microsoft Entra ID registriert wurde. Diese Anforderung führt zu folgendem Standardverhalten:

- Wenn eine Gruppe in Active Directory eine E-Mail-Adresse mit einer Domain hat, die bereits in Microsoft Entra ID registriert ist, wird die E-Mail-Adresse während der Synchronisierung mit Microsoft Entra ID korrekt verwaltet.

- Wenn eine Gruppe in Active Directory eine E-Mail-Adresse hat, die nicht in Microsoft Entra ID registriert wurde, generiert Microsoft Entra ID während der Synchronisierung automatisch eine neue E-Mail-Adresse. Diese E-Mail-Adresse verwendet die Standarddomain des Mandanten. Wenn Ihr Mandant die Anfangsdomain als Standarddomain verwendet, hat die resultierende E-Mail-Adresse das Format

[name]@[tenant].onmicrosoft.com. - Wenn Sie eine Office 365-Gruppe in Microsoft Entra ID erstellen, generiert Microsoft Entra ID ebenfalls automatisch eine E-Mail-Adresse, die die Standarddomain des Mandanten verwendet.

Gruppenidentitäten zuordnen

Für eine erfolgreiche Zuordnung von Microsoft Entra ID-Gruppen zu Cloud Identity- oder Google Workspace-Gruppen ist eine gemeinsame Kennzeichnung erforderlich. Diese Kennzeichnung muss eine E-Mail-Adresse sein. Damit haben Sie in Microsoft Entra ID zwei Möglichkeiten:

- Sie können die E-Mail-Adresse einer Gruppe in Microsoft Entra ID verwenden und einer E-Mail-Adresse in Cloud Identity oder Google Workspace zuordnen.

- Sie können eine E-Mail-Adresse von dem Namen der Gruppe in Microsoft Entra ID ableiten und die resultierende Adresse einer E-Mail-Adresse in Cloud Identity oder Google Workspace zuordnen.

Nach E-Mail-Adresse zuordnen

Das Zuordnen von Gruppen nach E-Mail-Adresse ist die offensichtlichste Wahl, obwohl dafür mehrere Voraussetzungen zu erfüllen sind:

- Alle zu synchronisierenden Gruppen müssen eine E-Mail-Adresse haben. In der Praxis bedeutet dies, dass Sie nur Gruppen synchronisieren können, die für E-Mails aktiviert sind. Gruppen ohne E-Mail-Adresse werden bei der Bereitstellung ignoriert.

- Die E-Mail-Adressen müssen im gesamten Mandanten eindeutig sein. Da Microsoft Entra ID die Eindeutigkeit nicht erzwingt, müssen Sie dafür unter Umständen benutzerdefinierte Prüfungen oder Richtlinien implementieren.

- Die von E-Mail-Adressen verwendeten Domains müssen sowohl in Microsoft Entra ID als auch in Cloud Identity or Google Workspace registriert sein. Alle Gruppen, deren E-Mail-Adressen nicht in Cloud Identity/Google Workspace registrierte Domains verwenden (z. B. die Domain

tenant.onmicrosoft.com), werden nicht synchronisiert.

Wenn alle relevanten Gruppen diese Kriterien erfüllen, können Sie alle Domains ermitteln, die von diesen E-Mail-Adressen verwendet werden, und dafür sorgen, dass diese Domains in der Liste der in Cloud Identity oder Google Workspace registrierten DNS-Domains enthalten sind.

Nach Namen zuordnen

Manchmal ist es nicht einfach, die Kriterien für die Zuordnung von Gruppen nach E-Mail-Adresse zu erfüllen. Dies trifft vor allem dann zu, wenn viele der in Cloud Identity oder Google Workspace bereitzustellenden Sicherheitsgruppen nicht für E-Mails aktiviert sind. In diesem Fall kann es besser sein, eine E-Mail-Adresse automatisch aus dem Anzeigenamen der Gruppe abzuleiten.

Das Ableiten einer E-Mail-Adresse bringt zwei Probleme mit sich:

- Eine E-Mail-Adresse, die vom Namen einer Gruppe abgeleitet ist, kann sich mit der E-Mail-Adresse eines Nutzers überschneiden.

- Microsoft Entra ID erzwingt keine Eindeutigkeit für Gruppennamen. Wenn mehrere Gruppen in Ihrem Microsoft Entra ID-Mandanten denselben Namen haben, überschneiden sich die von diesem Namen abgeleiteten E-Mail-Adressen, sodass nur eine Gruppe erfolgreich synchronisiert wird.

Zur Lösung des ersten Problems können Sie eine Domain für die generierte E-Mail-Adresse verwenden, die sich von den Domains unterscheidet, die von Nutzern verwendet werden. Wenn beispielsweise alle Nutzer E-Mail-Adressen mit example.com als Domain verwenden, könnten Sie groups.example.com für alle Gruppen verwenden. Für die Registrierung von Subdomains in Cloud Identity oder Google Workspace ist keine Domainbestätigung erforderlich, sodass die DNS-Zone groups.example.com nicht einmal vorhanden sein muss.

Das zweite Problem der doppelten Gruppennamen können Sie nur technisch beheben. Dazu leiten Sie die E-Mail-Adresse der Gruppe von der Objekt-ID ab. Da die resultierenden Gruppennamen ziemlich kryptisch und schwer zu handhaben sind, sollten Sie doppelte Gruppennamen in Microsoft Entra ID ermitteln und umbenennen, bevor Sie die Bereitstellung für Cloud Identity oder Google Workspace einrichten.

Gruppenlebenszyklus zuordnen

Nachdem Sie eine Zuordnung zwischen Microsoft Entra ID-Gruppen und Gruppen in Cloud Identity oder Google Workspace definiert haben, müssen Sie entscheiden, welche Gruppen Sie bereitstellen möchten. Ähnlich wie bei Nutzern können Sie die Bereitstellung für einen Teil der Gruppen mithilfe von Gruppenzuweisungen oder Bereichsfiltern aktivieren.

In der folgenden Tabelle wird das Standardverhalten der Microsoft Entra ID-Bereitstellung zusammengefasst und gezeigt, wie Sie mit dem Aktivieren oder Deaktivieren der Bereitstellung für eine Gruppe steuern, welche Aktionen Microsoft Entra ID in Cloud Identity oder Google Workspace ausführt.

| Bereitstellung für Microsoft Entra ID-Gruppe aktiviert | Gruppenstatus in Cloud Identity oder Google Workspace | In Microsoft Entra ID ausgeführte Aktion | In Cloud Identity oder Google Workspace ausgeführte Aktion |

|---|---|---|---|

| Nein | (Nicht vorhanden) | Bereitstellung aktivieren | Neue Gruppe erstellen |

| Nein | Vorhanden | Bereitstellung aktivieren | Mitglied hinzufügen, alle vorhandenen Mitglieder beibehalten |

| Ja | Vorhanden | Gruppe umbenennen | Gruppe umbenennen |

| Ja | Vorhanden | Beschreibung ändern | Beschreibung aktualisieren |

| Ja | Vorhanden | Mitglied hinzufügen | Mitglied hinzufügen, alle vorhandenen Mitglieder beibehalten |

| Ja | Vorhanden | Mitglied entfernen | Mitglied entfernen |

| Ja | Vorhanden | Bereitstellung deaktivieren | Gruppe bleibt unverändert (einschließlich Mitglieder) |

| Ja | Vorhanden | Gruppe löschen | Gruppe bleibt unverändert (einschließlich Mitglieder) |

Nächste Schritte

- Best Practices für die Planung von Konten und Organisationen und Best Practices für die Verbindung von Google Cloud mit einem externen Identitätsanbieter

- Bereitstellung und Einmalanmeldung zwischen Microsoft Entra ID und Cloud Identity konfigurieren

- Best Practices für die Verwaltung von Super Admin-Konten